Passportライブラリアイテムを構成およびデプロイする方法を学習します。

注: Microsoft Entra IDは、Azure AD (Azure Active Directory) の新しい名前です。

Passport が他の Kandji や macOS の機能とどのように相互作用するかについての詳細は、 Passport の互換性 の記事をご覧ください。

Passport ライブラリアイテムを追加する

このライブラリアイテムをKandjiライブラリに追加するには、 ライブラリの概要 の記事で概説されている手順に従ってください。

わかりやすいタイトルを追加します。

[Blueprintを選択] をクリックし、このライブラリアイテムを使用する 1 つ以上のBlueprintを割り当てます。

.png)

認証設定、ユーザープロビジョニング、 アクセス、ログインウィンドウ、およびヘルプウィンドウのセクションを環境に合わせて構成します。(詳細は下記参照)

「保存」をクリックします。

認証設定

Passportライブラリアイテムの認証の設定方法は、使用するIdPによって異なります。

Google Workspace の場合は、Google Workspace からダウンロードした証明書を入力します。詳細については、 Google Workspace での Passport の構成 のサポート記事で詳細を確認してから、この記事の ユーザープロビジョニング のセクションに進んでください。

Microsoft Entra ID、Okta、OneLogin、または OpenID Connect (OIDC) をサポートする別の IdP については、この記事の「 OpenID Connectを構成する 」セクションに進んでください。

OpenID Connect (OIDC) を構成する

Microsoft Entra ID、Okta、OneLogin、または OpenID Connect (OIDC) を使用する別の IdP の場合、次のいずれかの認証モードを使用するように Passport を構成できます。

Macログイン: ユーザー名とパスワードのフィールドをユーザーに表示します。

Webログイン: IdPのログインフィールドのWebビューを表示し、認証の追加要素を提供することでユーザーをサポートします。さらに、ローカルログインボタンが表示されます。 IDプロバイダー を OneLogin またはその他に設定した場合は、この記事の後半で説明するように、追加のアプリを構成する必要があります。

Web ログイン認証モードでは、ユーザーが [ローカルログイン] ボタンをクリックすると、Passport は Webビューウィンドウを閉じ、ユーザー名とパスワードの入力フィールド、およびWebログインモードに戻るための「Webログイン」ボタンを表示します。

Passport 認証モードが多要素認証 (MFA) をサポートする Web ログインに設定されている場合、ユーザーは再度認証する必要があります。FileVaultが 「FileVaultの自動ログインを許可しない」に設定され、Passport認証モードが 「Webログイン」に設定されている場合、ユーザーはデバイスの電源が入った後またはデバイスの再起動後に合計3回の認証を行う必要があります。

「ID プロバイダー URL」フィールドと「クライアント ID (パスワード同期)」フィールドの両方に値を入力しないと、Passportライブラリアイテムを保存することはできません。

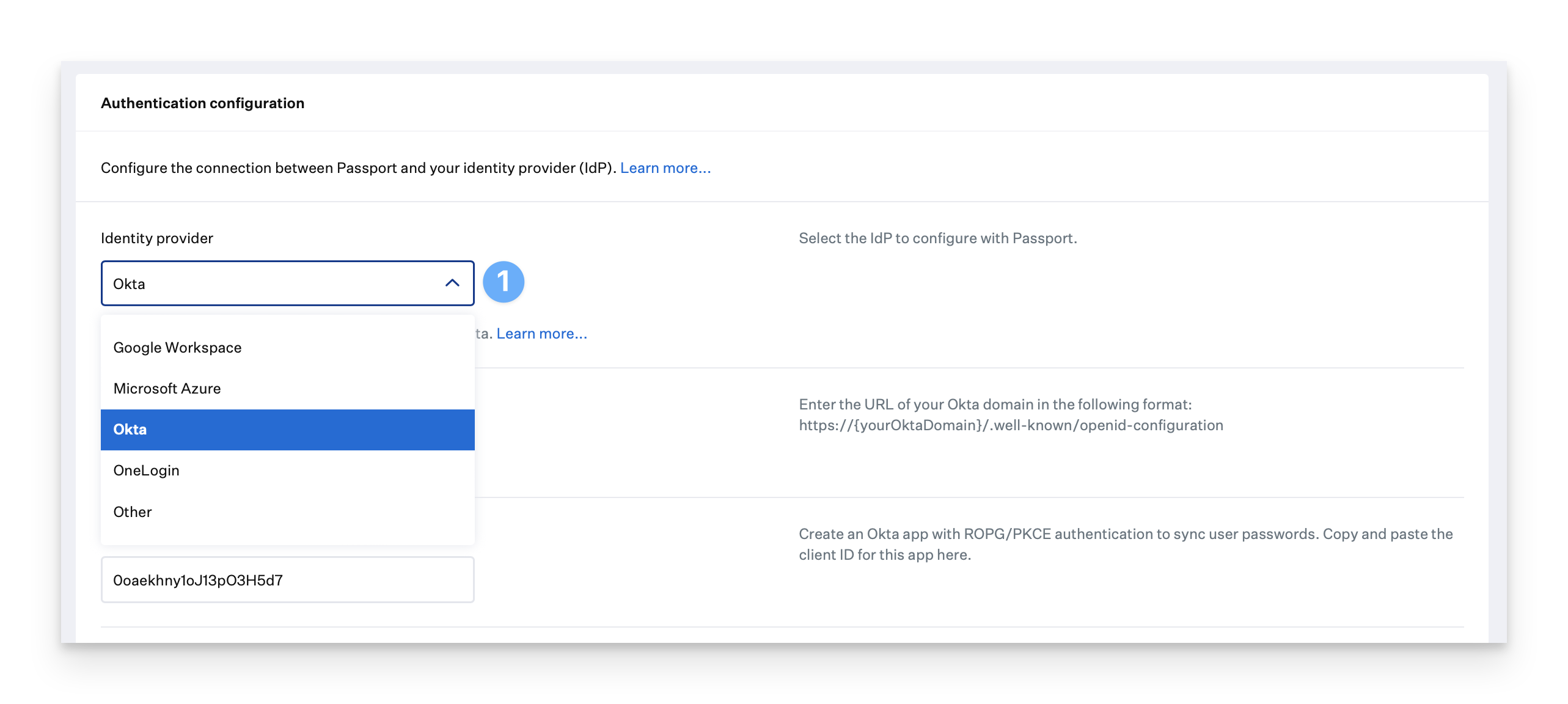

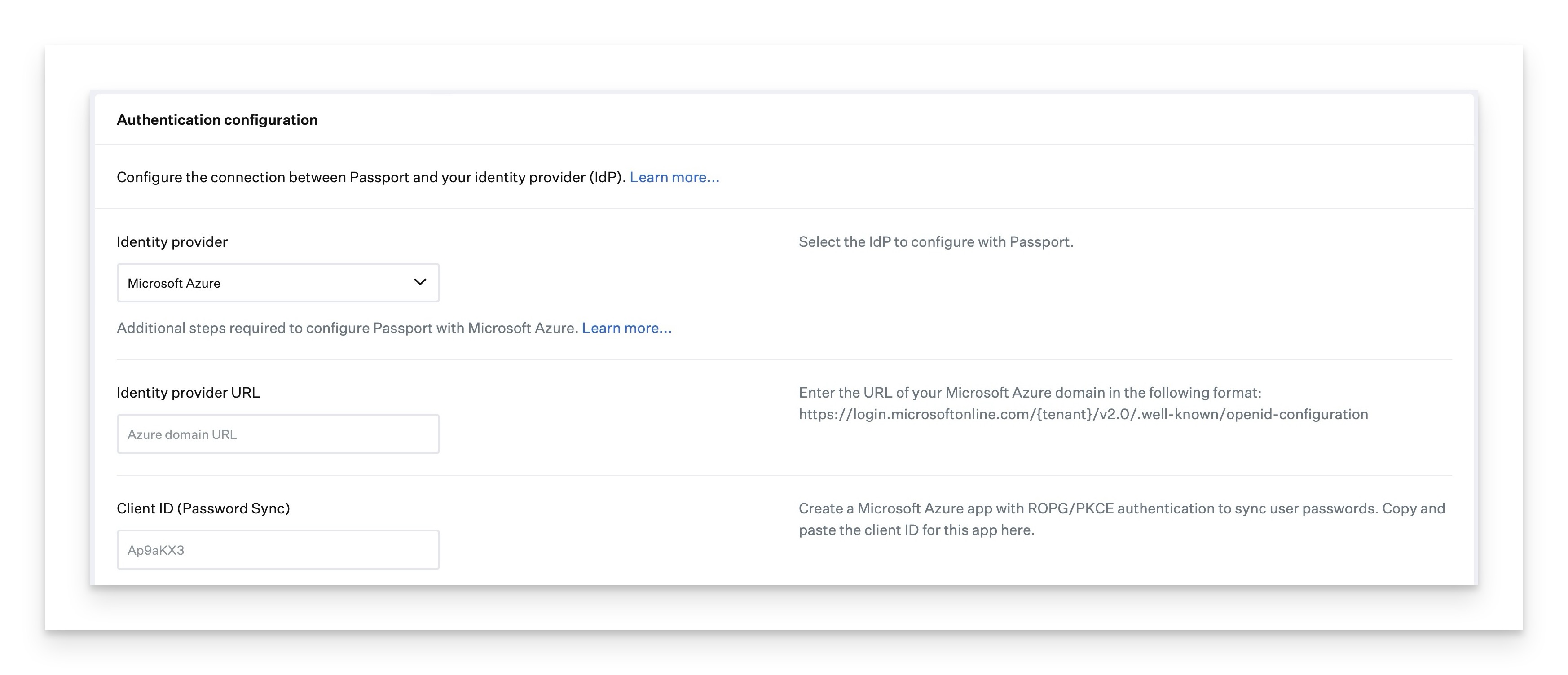

[設定] セクションの [認証設定] セクションで、[ID プロバイダー] をクリックし、IdP を選択します。

「IDプロバイダー URL」フィールドと「クライアント ID (パスワード同期)」フィールドに適切な値を入力します。

OpenID Connect (OIDC) アプリケーションが、互換性のある ID プロバイダー (IdP) で構成されていることを確認してください。Passport を設定するには、ID プロバイダーの URL と OIDC アプリケーション ID が必要です。特定の ID プロバイダーを構成する方法の詳細については、Microsoft Entra ID (旧称 Azure AD)、Okta、Google Workspace、OneLogin のサポート記事を参照してください。

次の詳細は、前の手順で選択した IdP によって異なります。

[ID プロバイダー URL] フィールドに、IdP の OIDC 既知の構成エンドポイントを入力します。「アイデンティティプロバイダURL」フィールドの右側に表示されるように、一般的な形式は次のとおりです。

Microsoft Azure:テナント ID がわからない場合は、 ここに記載されている手順に従って見つけてください。

https://login.microsoftonline.com/{tenant}/v2.0/.well-known/openid-configurationOkta:

https://{yourOktaDomain}/.well-known/openid-configurationOneLogin:

https://{subdomain}.onelogin.com/oidc/2/.well-known/openid-configurationその他:

https://{OIDCDomainURL}/.well-known/openid-configuration

「クライアント ID (パスワード同期)」フィールドに、ID プロバイダーのプラットフォームで設定された OIDC アプリケーションのクライアント ID を入力します。

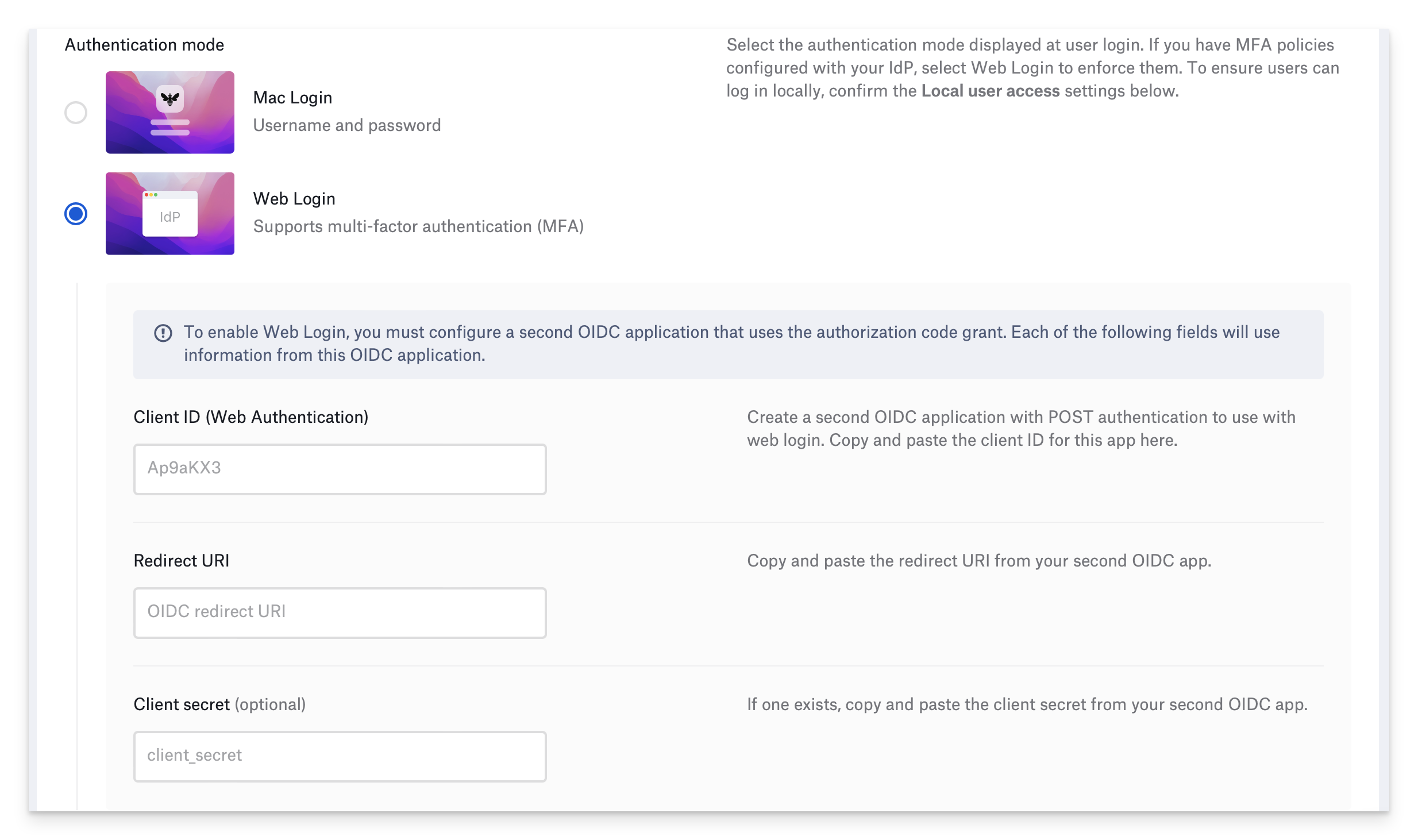

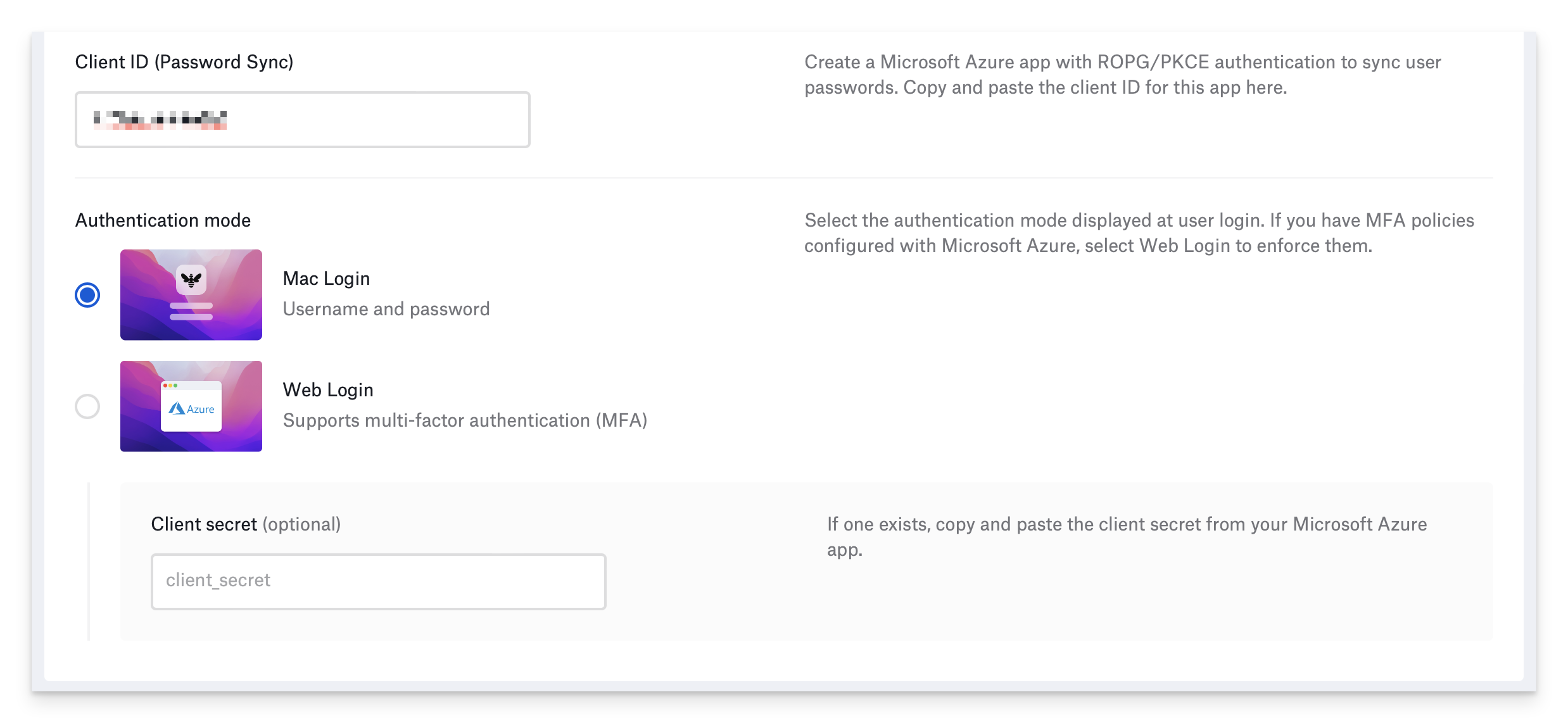

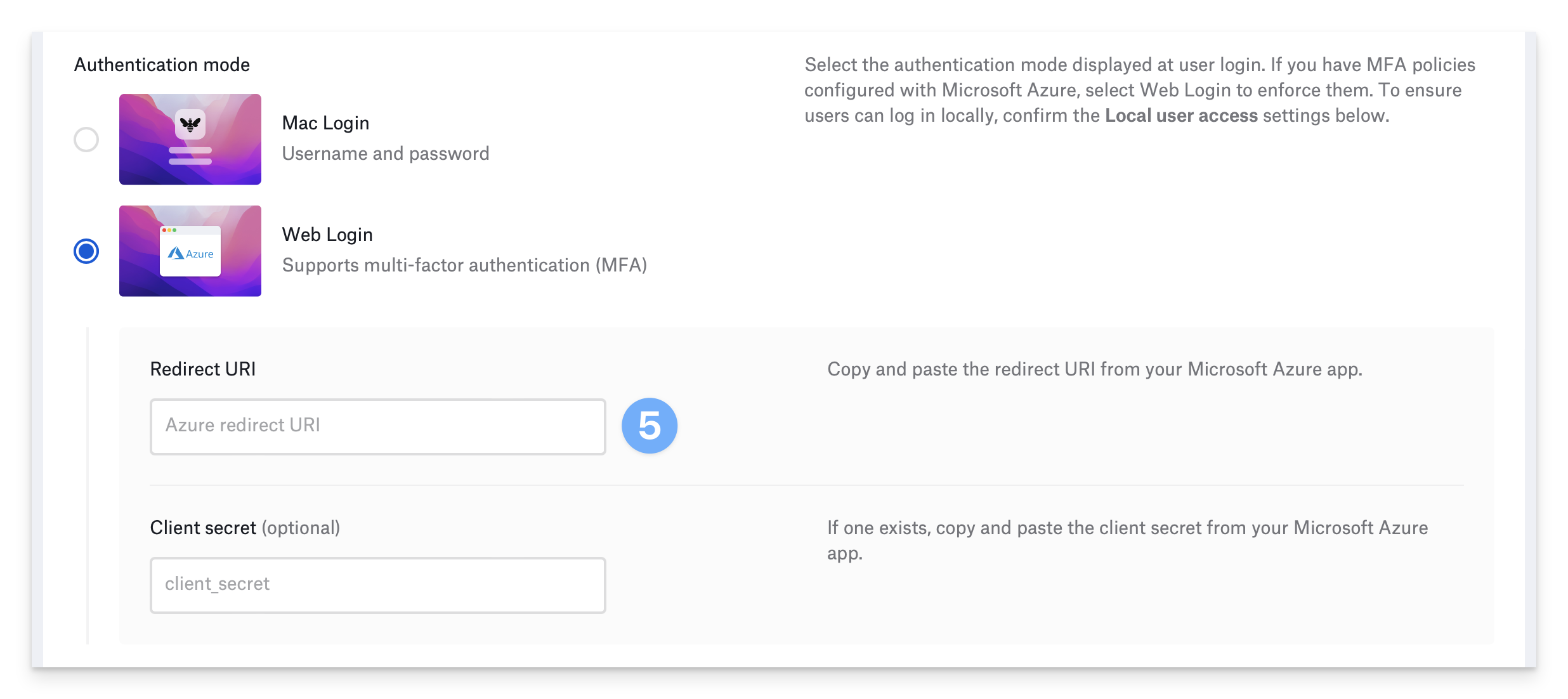

認証モードを選択します。IdP で多要素認証 (MFA) ポリシーを設定している場合は、[Web ログイン] を選択してこれらを適用します。

[Mac ログイン] を選択し、IdP アプリがクライアントシークレットで構成されている場合は、[Client Secret (オプション)] フィールドに入力します。

Microsoft Azure を使用している場合、「Client Secret」は Client Secret ID ではなく Client Secret Value です。Client Secret ID を使用すると、ログインエラーが発生します。

「Web ログイン」を選択した場合、ライブラリアイテムには、ID プロバイダーごとに異なるオプションが表示されます。[ID プロバイダー] フィールドで [Microsoft Azure] または [Okta] を選択した場合は、[リダイレクト URI] フィールドにリダイレクト URI を入力します。

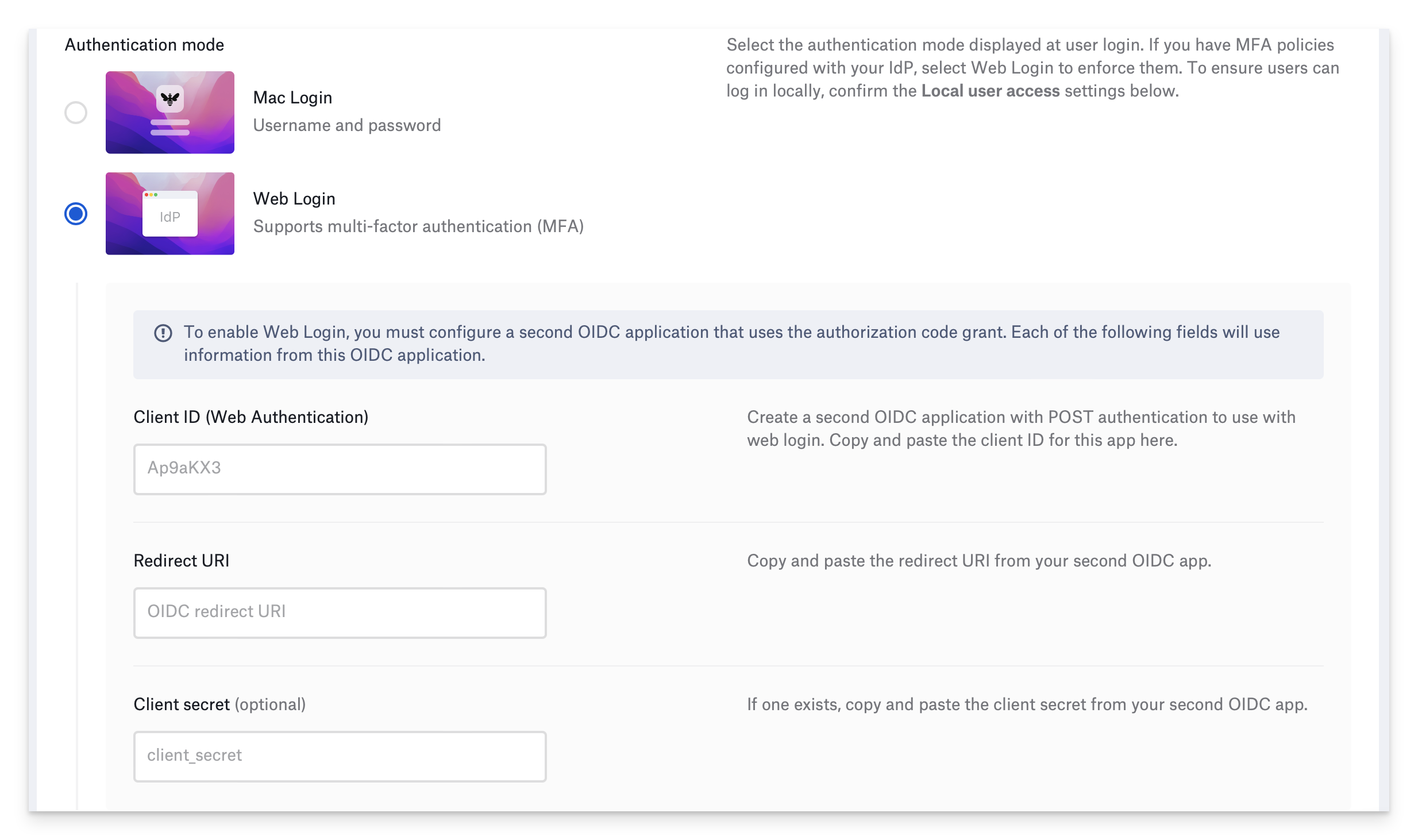

[ID プロバイダ] フィールドで [OneLogin] を選択した場合は、POST 認証方法を使用する 2 つ目の OneLogin アプリケーションを設定し、2 つ目の OneLogin アプリケーションの情報を [クライアント ID (Web 認証)]、[リダイレクト URI]、および [クライアントシークレット] フィールドに入力する必要があります。

[ID プロバイダ] フィールドで [OneLogin] を選択した場合は、POST 認証方法を使用する 2 つ目の OneLogin アプリケーションを設定し、2 つ目の OneLogin アプリケーションの情報を [クライアント ID (Web 認証)]、[リダイレクト URI]、および [クライアントシークレット] フィールドに入力する必要があります。

「ID プロバイダー」フィールドで「その他」を選択した場合は、認証コード付与を使用する 2 番目の OIDC アプリケーションを設定してから、2 番目の OIDC アプリケーションからの適切な情報を「クライアント ID (Web 認証)」フィールドと「リダイレクト URI」フィールドに入力する必要があります。さらに、2 番目の OIDC アプリケーションでクライアントシークレットを使用する場合は、それを [クライアントシークレット (オプション)] フィールドに入力します。

「ID プロバイダー」フィールドで「その他」を選択した場合は、認証コード付与を使用する 2 番目の OIDC アプリケーションを設定してから、2 番目の OIDC アプリケーションからの適切な情報を「クライアント ID (Web 認証)」フィールドと「リダイレクト URI」フィールドに入力する必要があります。さらに、2 番目の OIDC アプリケーションでクライアントシークレットを使用する場合は、それを [クライアントシークレット (オプション)] フィールドに入力します。

ユーザープロビジョニング

ユーザが初めてMacにログインするときに適用するユーザプロビジョニング設定を構成します。デフォルトのアカウントタイプと、アカウントがすでに存在する場合の対処方法を設定できます。

Passport は、ローカル Mac ユーザアカウントの 2 つの属性を使用します (これらはdscl コマンドまたはディレクトリユーティリティアプリケーションを使用して表示することができます)。

dsAttrType:io.kandji.KandjiLogin.LinkedAccount: IdP アカウントに固有の一意の値が含まれています。これは、番号、メールアドレス、または一意の識別子である可能性があります

dsAttrType:io.kandji.KandjiLogin.LinkedAccountName: リンクされたユーザーアカウントの RecordName 属性の値 (メールアドレスなど) が含まれます

また、Passport は IdP アカウントのメールアドレスである RecordName 属性に値を追加します。

Passport が新しいローカルユーザーアカウントを作成すると、Passportは適切な属性と値を持つローカルMacアカウントを作成します。

Passport が既存のローカルユーザーアカウントと統合されると、Passport は既存の RecordName 属性に値を追加し、さらに 2 つの属性と値を既存のローカルユーザーアカウントに追加します。

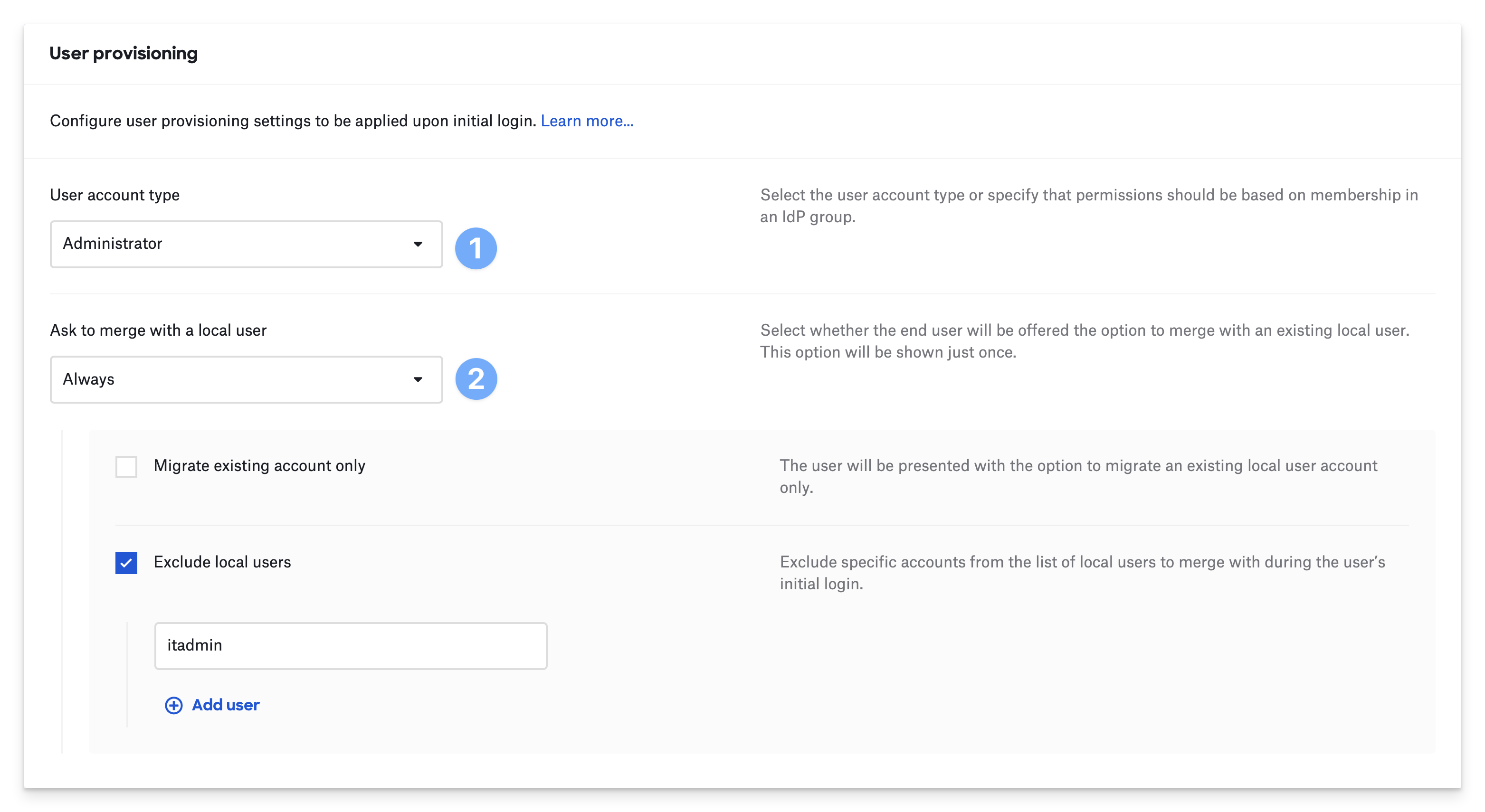

ユーザーアカウントの種類

新しいユーザーアカウントが作成されると、 管理者 (デフォルト)、 通常、 または IDプロバイダーグループごとに指定できます。ユーザーアカウントの種類として [管理者]または [通常]を選択した場合、Passportは最初のPassportログイン時にローカルアカウントの権限を確認します。

[ ID プロバイダーグループ ごとに指定] を選択して、IdP グループメンバーシップに基づいて新しいアカウントの種類を構成する場合:

Kandji の [ID プロバイダーグループ ] フィールドのグループが IdP のグループと一致していることを確認します。

Microsoft Entra ID の場合は、Microsoft の推奨事項に基づいて、グループ名の代わりに Entra ID group ObjectIDを使用してください。

Google Workspace の場合、入力する名前は、グループの名前ではなく、Google のグループのメールプレフィックスにする必要があります。

ユーザーが 1 つのグループで管理者に指定され、別のグループで通常ユーザーとして指定されている場合、そのユーザーのアカウントタイプは管理者になります。

[ID プロバイダ グループごとに指定] オプションを使用すると、Passport はユーザーがログインするたびにユーザーのグループメンバーシップを確認します。Passport は、グループメンバーシップの変更や、以下のようなユーザーのアカウントタイプを変更する設定変更があった場合、ユーザーのアカウントの種類を更新します。

通常アカウントから管理者アカウントへの変更

管理者アカウントから通常アカウントへの変更(この変更が適用されるためには、ユーザーがMacを再起動してアカウントの降格を完了する必要があります)

ローカルユーザーとの統合を提供する

新しいユーザーがMacにログインすると、既存のアカウントと統合するオプションが提供されます。このオプションは、Macのユーザーごとに1回のみ表示されます。統合しない:ユーザーがIdPの資格情報を使用してログインすると、既存のアカウントに関係なく、PassportはMac上に新しいユーザーアカウントを作成します。これがデフォルト設定です。

ローカルのユーザー名が一致する場合: ユーザーが IdP 資格情報を使用して Mac にログインすると、Passport はユーザー名が一致する Mac アカウントを自動的に検出し、ユーザーにその移行を求めます。ユーザーは別のアカウントへ移行するオプションを使用できません。

常に:ユーザーがIdPの資格情報を使用してMacにログインすると、Passportは、移行する既存のローカルMacアカウントを選択するようにユーザーに求めます。これは、ユーザーのIdPアカウント名がMacアカウント名と一致するかどうかが不明な場合に適したオプションです。 [常に] を選択すると、次の 2 つの追加オプションが表示されます。

[既存のアカウントのみを移行する] は、ユーザーが新しい Mac アカウントを作成できないようにします 。既存のアカウントを移行するオプションのみを使用できます。

「ローカルユーザーを除外」を使用すると、ユーザーが移行しないようにするMac アカウントを一覧表示できます。一般的な使用例は、ユーザーが IT 管理者またはサービスアカウントの移行を求められないようにすることです。

PassportがローカルのMacアカウントを削除することはありません。

アクセス

Mac にログインできるユーザと FileVault の自動ログイン動作を設定します。 「Passport とパスワードの管理 」の記事では、Passport を使用したパスワード管理に関する詳細な情報を提供しています。

IdPユーザーアクセス

すべてのユーザーにログインを許可: すべてのIdPユーザーがPassportログインウィンドウでMacにログインすることを許可します。

ログインを許可するIdPユーザーを指定: 指定したユーザーのみがPassportログインウィンドウでMacにログインできるようにします。

デバイスレコードに割り当てられたユーザーを自動的に含める: Kandjiのデバイスレコードに割り当てられたユーザーを自動的にログイン可能にします。

追加のIdPユーザーを指定: Kandjiのデバイスレコードに割り当てられていなくても、特定のIdPユーザーがログインできるようにします。

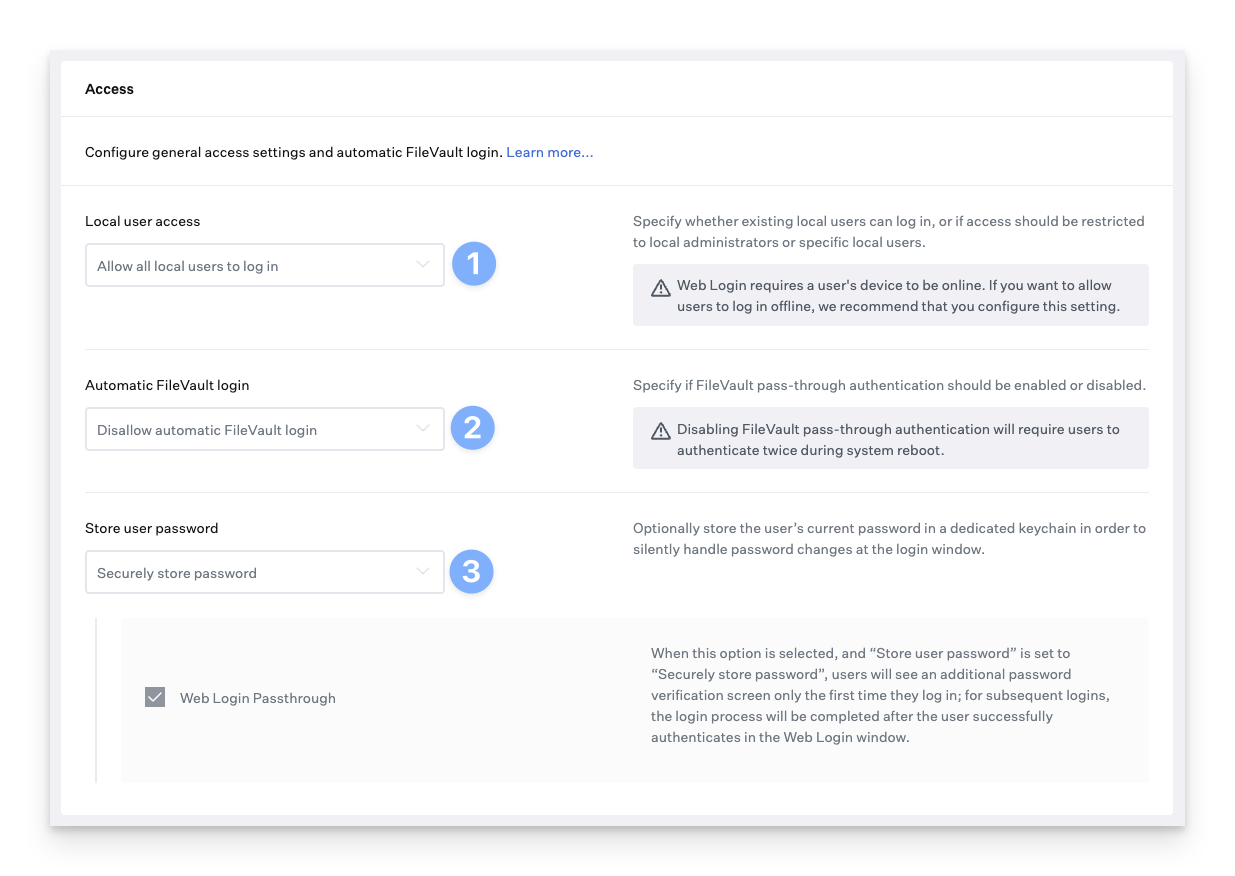

ローカルユーザーアクセス

すべてのローカルユーザーにログインを許可:すべてのローカルユーザーがPassport ログインウインドウで Mac にログインできるようにします。Macがネットワークに接続されていて、IdPに到達できる場合、Passportはユーザの資格情報をIdPと照合します。Macがネットワークに接続されていない場合、ユーザーはローカルのMacアカウントの資格情報でログインできます。これがデフォルト設定です。

ローカル管理者にログインを許可:ローカル管理者のユーザのみが Passport ログインウインドウで Mac にログインできます。

ログインできるローカルユーザを指定する:指定したユーザのみが Passport ログインウインドウで Mac にログインできるようにします。

FileVault の自動ログイン

デフォルトでは、FileVault の自動ログインを許可するは無効になっています。これにより、ユーザーがMacの電源を入れたときにPassportログインウィンドウが表示されます。ユーザーは、FileVault ログインウィンドウでログインし、再度 Passport ログインウィンドウでログインする必要があります。

FileVault の自動ログインを許可するが有効になっている場合、 ユーザーは FileVault ログインウィンドウでのみログインしますが、ログアウトしない限り Passport ログインウィンドウは表示されません。FileVault のログインウインドウでは、IdP に対する資格情報はチェックされません。

ユーザーパスワードの保存

パスワードを安全に保管する: ユーザのIdP資格情報をMacの専用キーチェーンに保存して、パスワードの変更を支援します。ユーザーがIdPでパスワードを変更してからMacにログインすると、新しい資格情報を入力するだけで済みます。PassportはMacのパスワードをサイレントに更新します。ユーザーがすでにログインしていて、IdPでパスワードを変更した場合、Passportは5分以内にローカルパスワードを更新するように求め、ユーザーはローカルパスワードを入力する必要はありません。PassportのIdPパスワードを入力するだけで、ローカルパスワードをIdPパスワードと一致するように変更できます。このキーチェーンの場所は /Library/Keychains/kandji.keychain です。そのキーチェーンを削除すると、Passport はその場所に新しいキーチェーンを自動的に作成し、エラーやユーザーへの通知を生成することなく使用します。

Webログインパススルー:このオプションをWebログインで選択すると、ユーザーは初めてログインするときにのみ、追加のパスワード確認画面が表示されます。ログインプロセスは、次回以降のログイン時にWebログインウィンドウでの単一の認証後に完了します。

パスワードを保存しない: このオプションを設定すると、Passport はログイン時にのみパスワードの同期を確認・強制します。ユーザーがログインセッションの間にパスワードを変更した場合、ローカルパスワードは次回のログインまで同期されません。

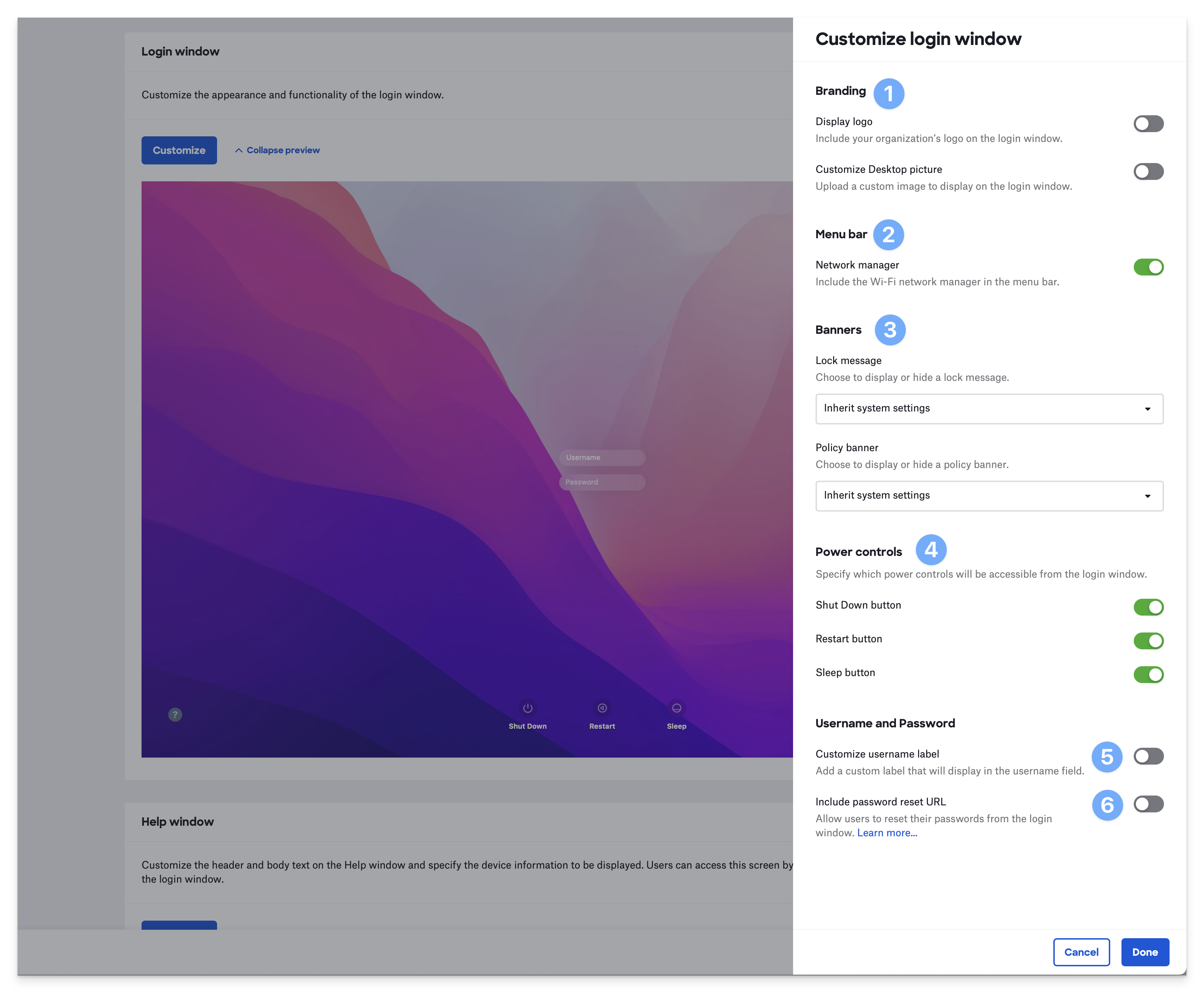

ログインウィンドウのカスタマイズ

ユーザー向けにPassportログインウィンドウをカスタマイズできます。 「カスタマイズ」 をクリックすると、次のオプションを含む 「ログインウィンドウのカスタマイズ」ドロワーが表示されます。

ブランド設定

ディスプレイロゴ:Web ログイン認証モードを使用するように Passport ライブラリアイテムを設定すると、ロゴの代わりに Web 表示ウィンドウが表示されます。ユーザーが [ローカル ログイン] ボタンをクリックすると、Passport には Web ビューウィンドウではなく、ロゴとユーザー名およびパスワードのフィールドが表示されます。

デスクトップ画像のカスタマイズ: 背景画像ファイルには、3840x2160 ピクセルの画像をお勧めします。

メニューバー (デフォルトは有効)デフォルト設定ではWi-Fiメニューが表示され、ユーザーがまだ接続していない場合はPassportログインウィンドウでWi-Fiに接続できます。

バナー (デフォルトは [システム設定を使用] )

メッセージのロック

ポリシーバナー

電源制御 (デフォルトでは、すべての電源制御が表示されます)

シャットダウンボタン

再起動ボタン

スリープボタン

ユーザー名

ユーザー名ラベルのカスタマイズ: ユーザー名フィールドにカスタムラベルを入力して、Passportログインウィンドウで入力する資格情報をユーザーが把握できるようにします。

パスワード

パスワードリセットURLを含める: IdP パスワードをリセットおよび更新するための URL をユーザーに提供します。

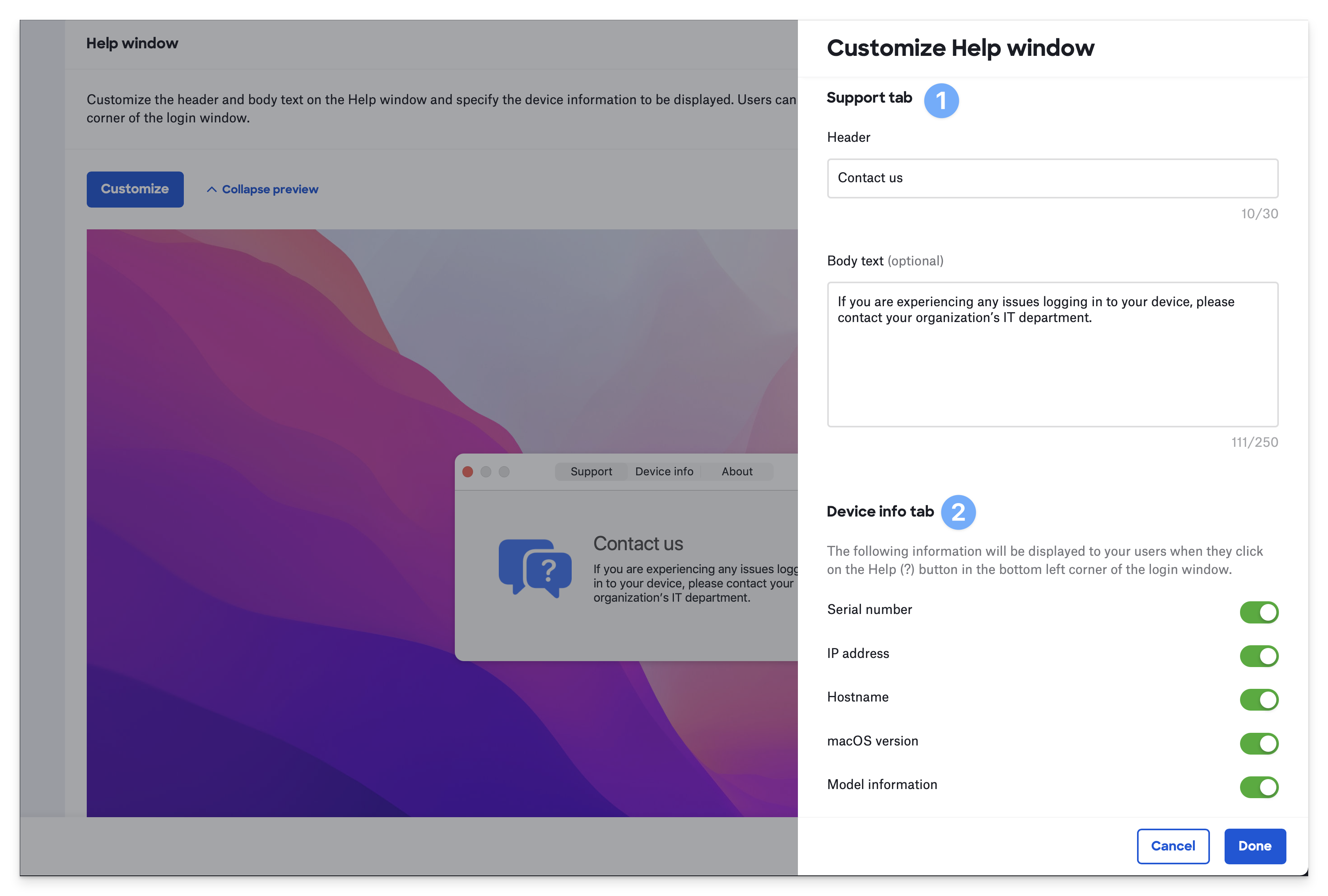

ヘルプウィンドウのカスタマイズ

Passport ログインウィンドウの左下にある [ヘルプ] アイコンをクリックすると、ヘルプ ウィンドウが表示されます。このヘルプウィンドウはカスタマイズ可能です。 「カスタマイズ」 をクリックすると、「ヘルプのカスタマイズ」ウィンドウドロワーが表示され、次のオプションが表示されます。

[サポート] タブ: 「サポート」タブでは、カスタムヘッダーと本文テキストを入力できます。これは、Passport のログインウィンドウと、ヘルプデスクへの連絡方法やサポートを受ける方法を説明するのに最適な場所です。

[デバイス情報] タブ: デバイス情報は、トラブルシューティングを行い、ユーザーがどのMacで作業しているかを判断するのに最適です。以下を有効にすることができます。

シリアル番号

IPアドレス

ホスト名

macOSバージョン

モデル情報

概要: Mac で実行されている Passport のバージョンが表示されます。

Passportのテスト

・テスト用の Mac でさまざまな Passport 構成を試してみることもできます。Macが登録されているBlueprintのPassportライブラリアイテムを変更した後、sudo kandji library コマンドを使用して、新しいPassportライブラリアイテム設定を強制的に適用できます。

・「ユーザーとグループ」設定(または「ユーザーとグループ」環境設定)を使用して、Passport に関連付けられているユーザーアカウントを削除できます。

・これらの手順を実行した後、安全にログアウトし、テスト IdP ユーザーアカウントの認証情報を使用して新しい Passport 設定で再度ログインを試みることができます。