Kandji PassportのMicrosoft Entra IDで MFA をサポートできる OpenID Connect (OIDC) アプリケーションを作成する方法について説明します

この記事では、Web ログインを使用するための Passport の設定について説明します。Mac ログインを設定する場合は、「 Microsoft Entra ID で Passport を設定する - Mac ログイン」をご覧ください。

前提条件

Passport アプリに適切なアクセス許可を付与するには、Microsoft Entra ID 管理者ユーザーアカウントにアクセスする必要があります。Microsoft Entra ID 内で多要素認証 (MFA) を構成する手順については、 この Microsoft ガイドを参照してください。

アプリケーション登録の作成

グローバル管理者アカウントを使用して Microsoft Entra 管理センター にサインインします。

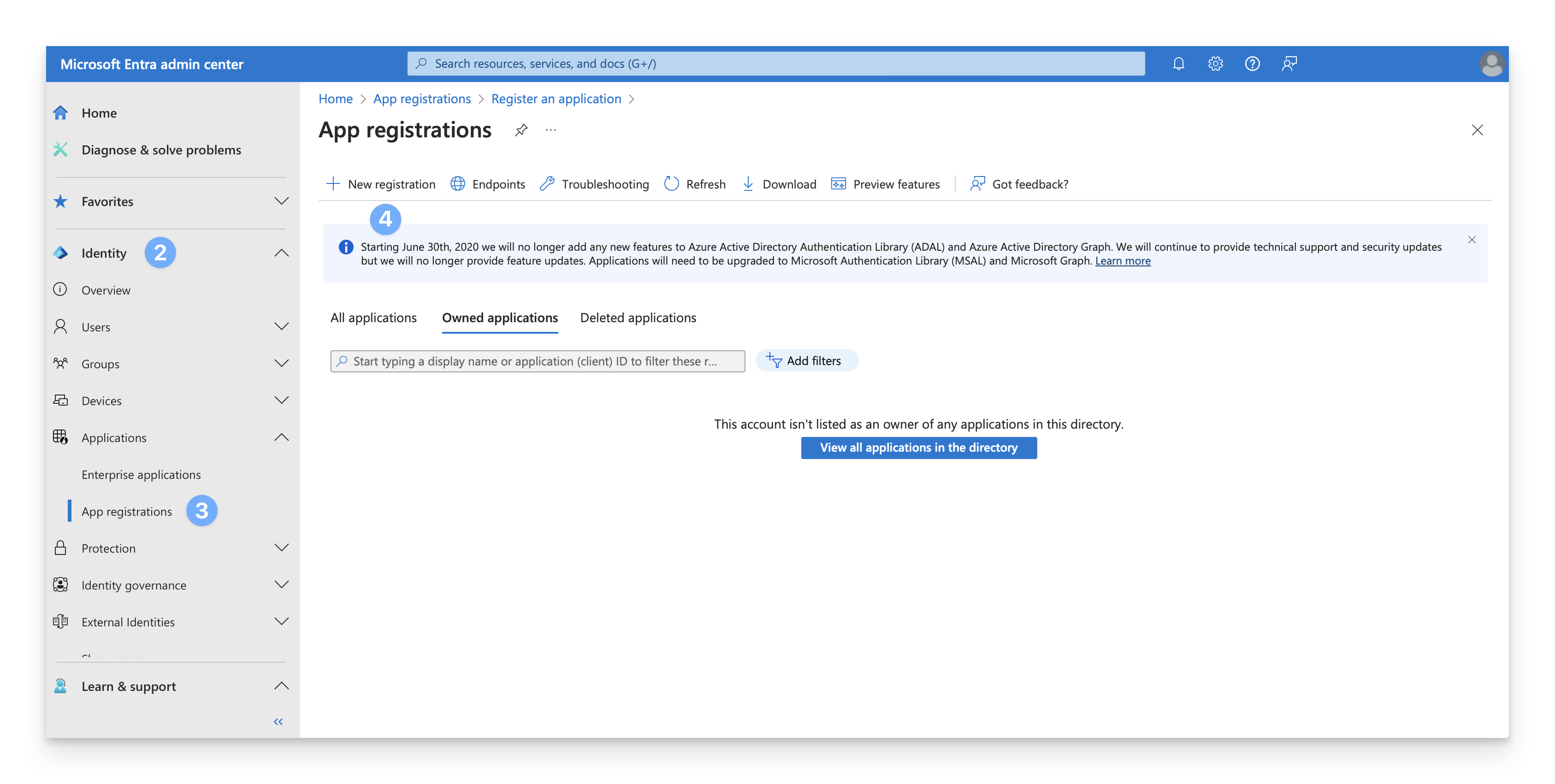

ポータルメニューを開き、 アイデンティティを選択します。

アイデンティティメニューの [アプリケーション] で、[アプリの登録] を選択します。

アプリの登録 で、メニューの + 新規登録 を選択します。

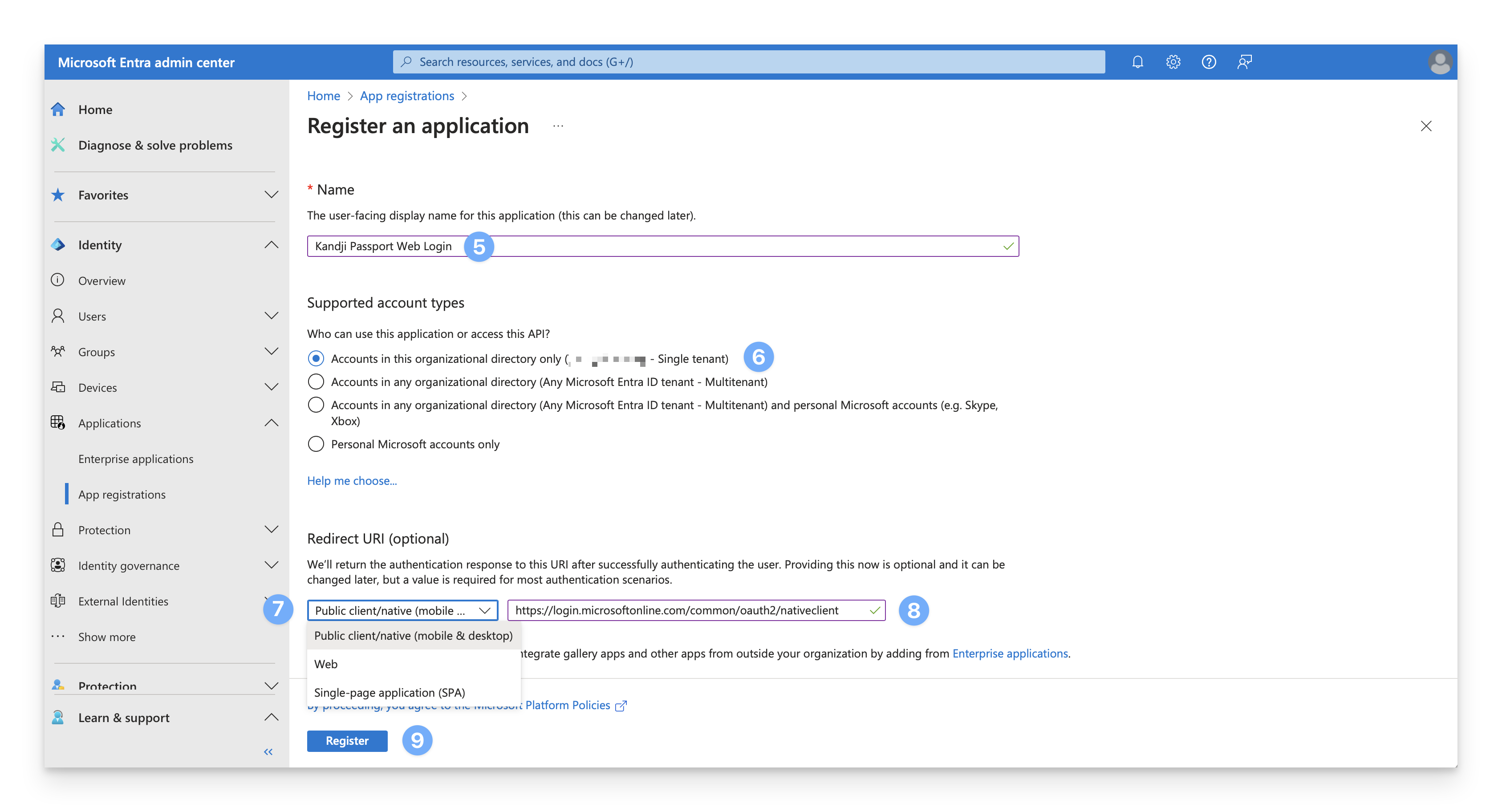

「アプリケーションの 登録」ダイアログで、新しいアプリケーションの名前 (Kandji Passport Web Login など) を入力します。

この組織ディレクトリ内のアカウントのみを選択します。

[リダイレクト URI ] セクションの [プラットフォーム の選択] ドロップダウンで、[パブリック クライアント/ネイティブ (モバイルおよびデスクトップ)] を選択します。

[URI] フィールドに、次のように入力します。 https://login.microsoftonline.com/common/oauth2/nativeclient

「登録」をクリックします。

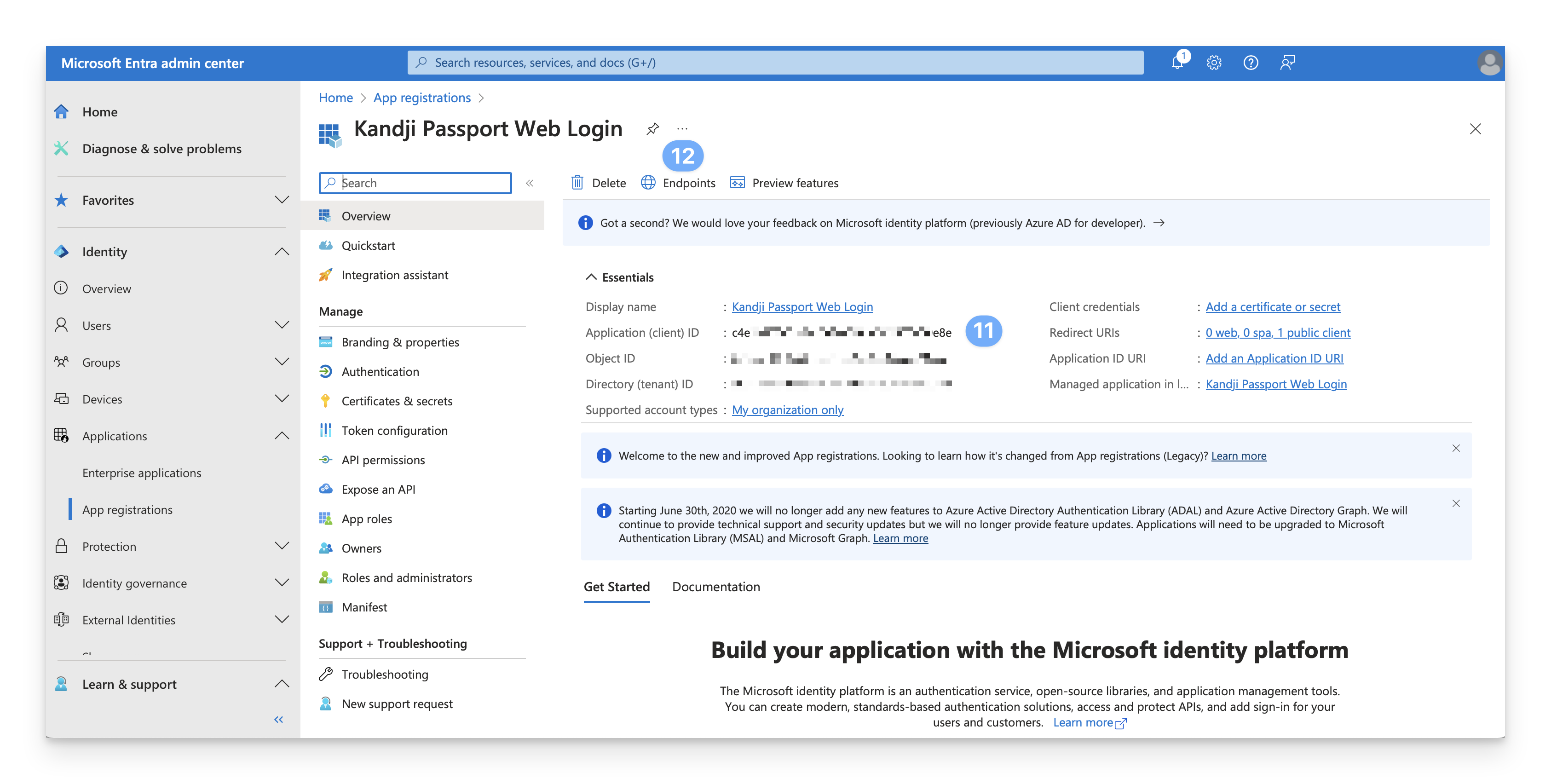

この OIDC アプリの値を一時的に保存できる安全なテキストドキュメントを開きます。これらの詳細は 、Passport ライブラリアイテムを構成するときに必要になります。

[概要] ページの [アプリケーション (クライアント) ID ] を一時的にセキュリティで保護されたテキストドキュメントにコピーします。

[概要] ページで、[ エンドポイント] をクリックします。

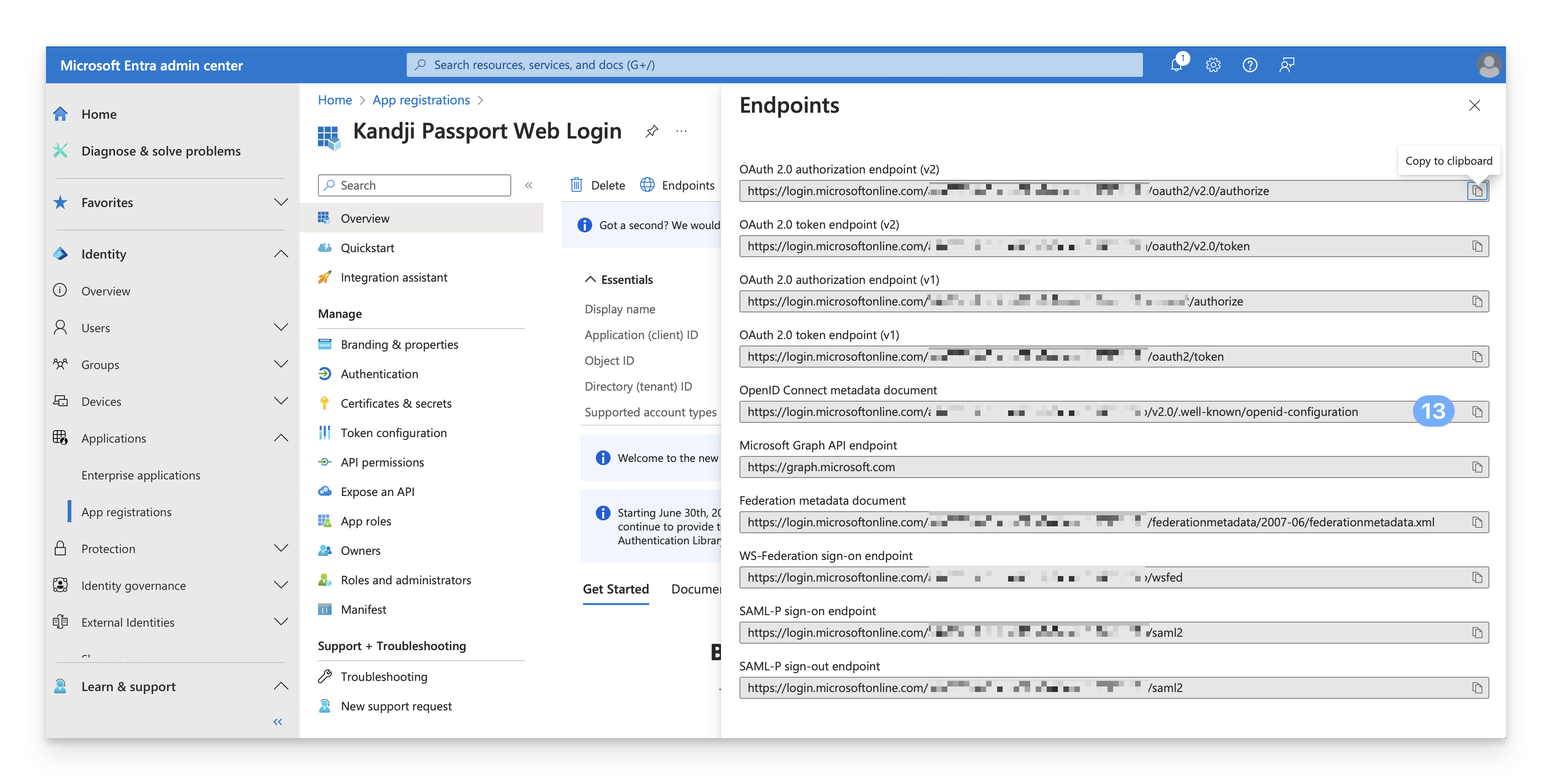

OpenID Connect メタデータドキュメント (ID プロバイダーURL) を一時的に安全なテキストドキュメントにコピーします。

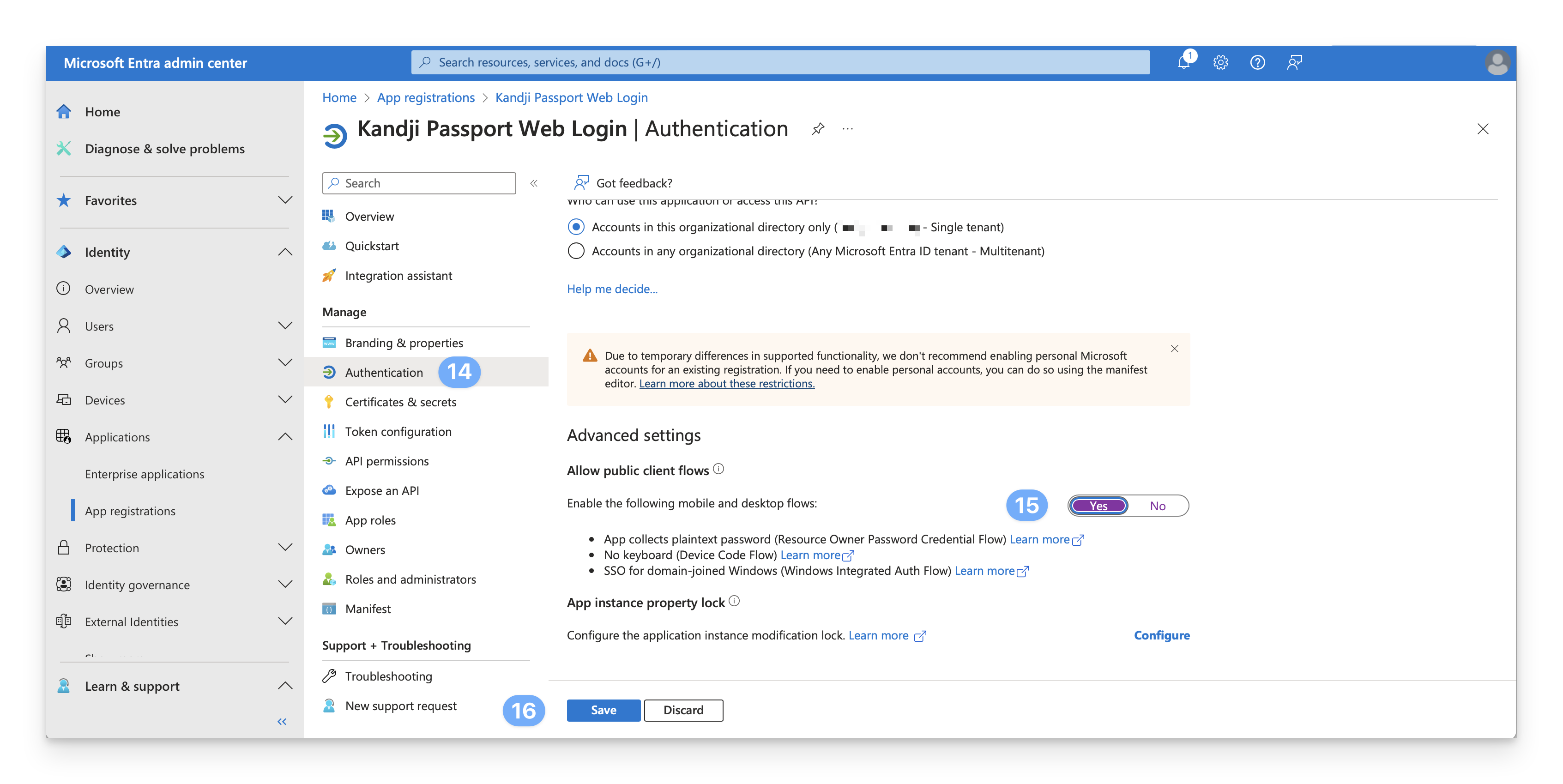

左側で [認証] を選択します 。

次のモバイルおよびデスクトップフローを有効にする を 「はい」に設定します。

「保存」をクリックします。

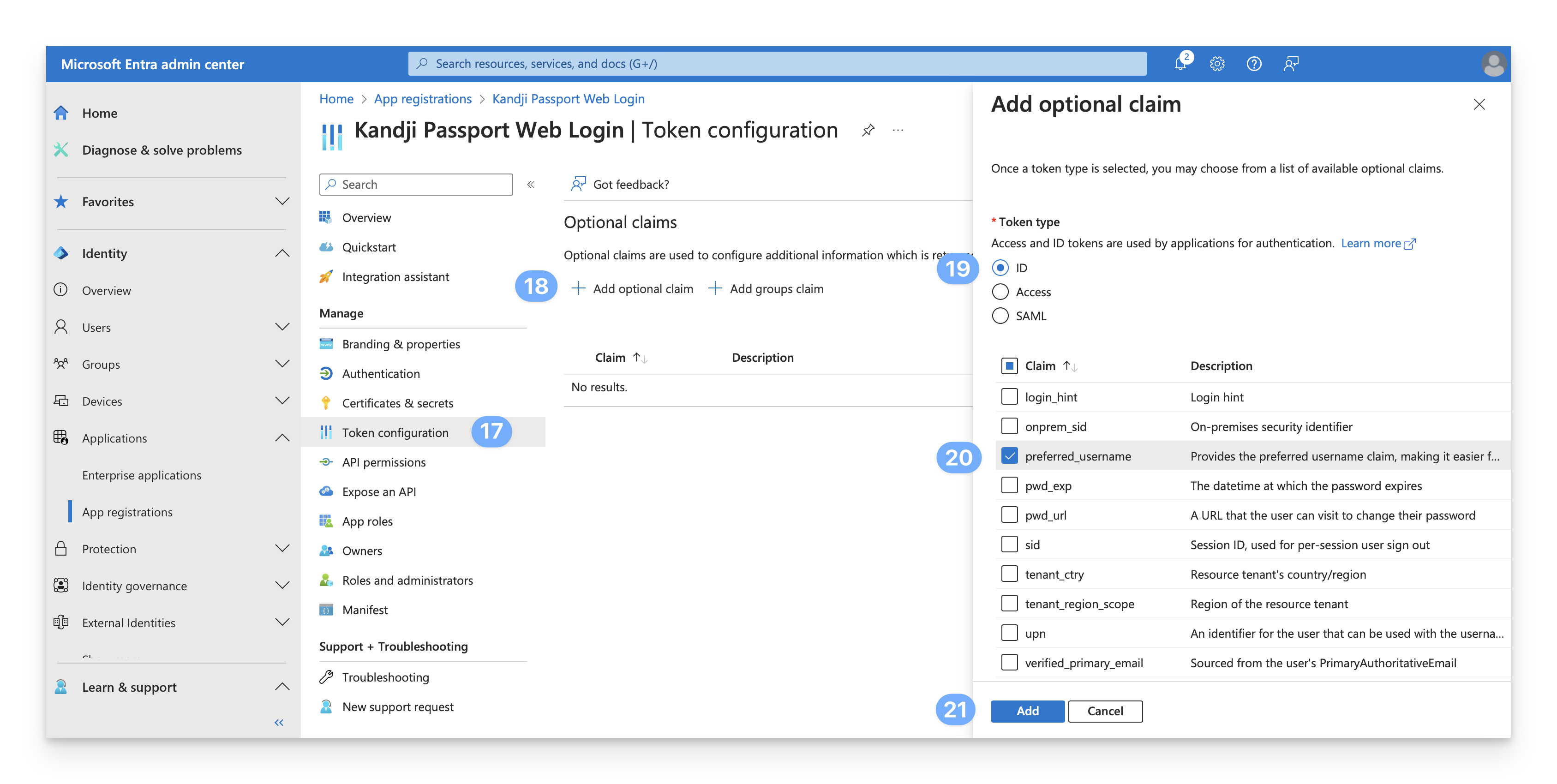

左側で、 [トークン構成] を選択します。

[オプションの要求を追加] をクリックします 。

[トークンの種類] で [ID] を選択します 。

[要求] で [preferred_username] を選択します 。

「追加」をクリックします 。

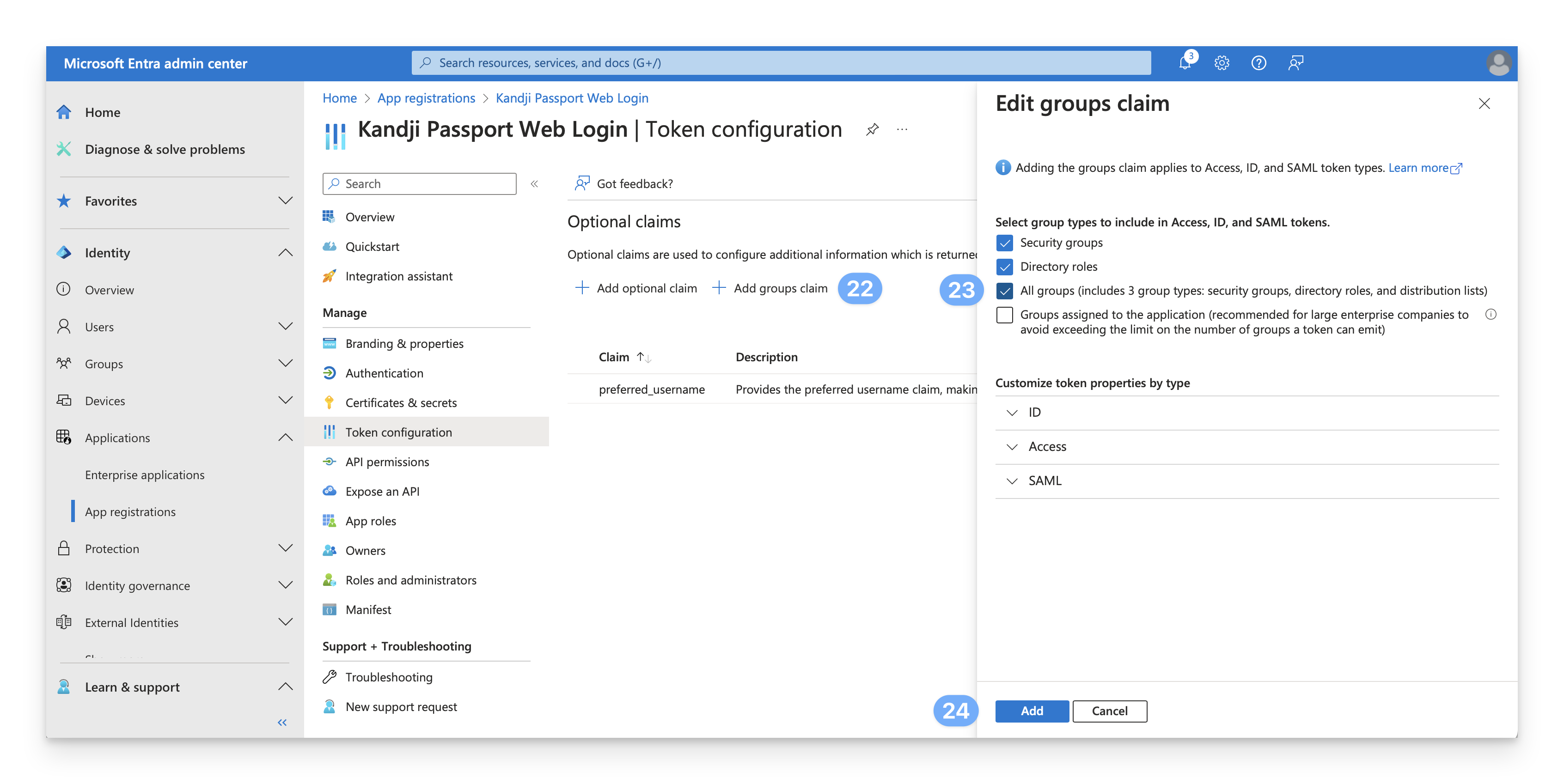

[トークン構成] ページで、[グループ要求の追加] をクリックします。

「すべてのグループ...」を選択してください。

「追加」をクリックします。

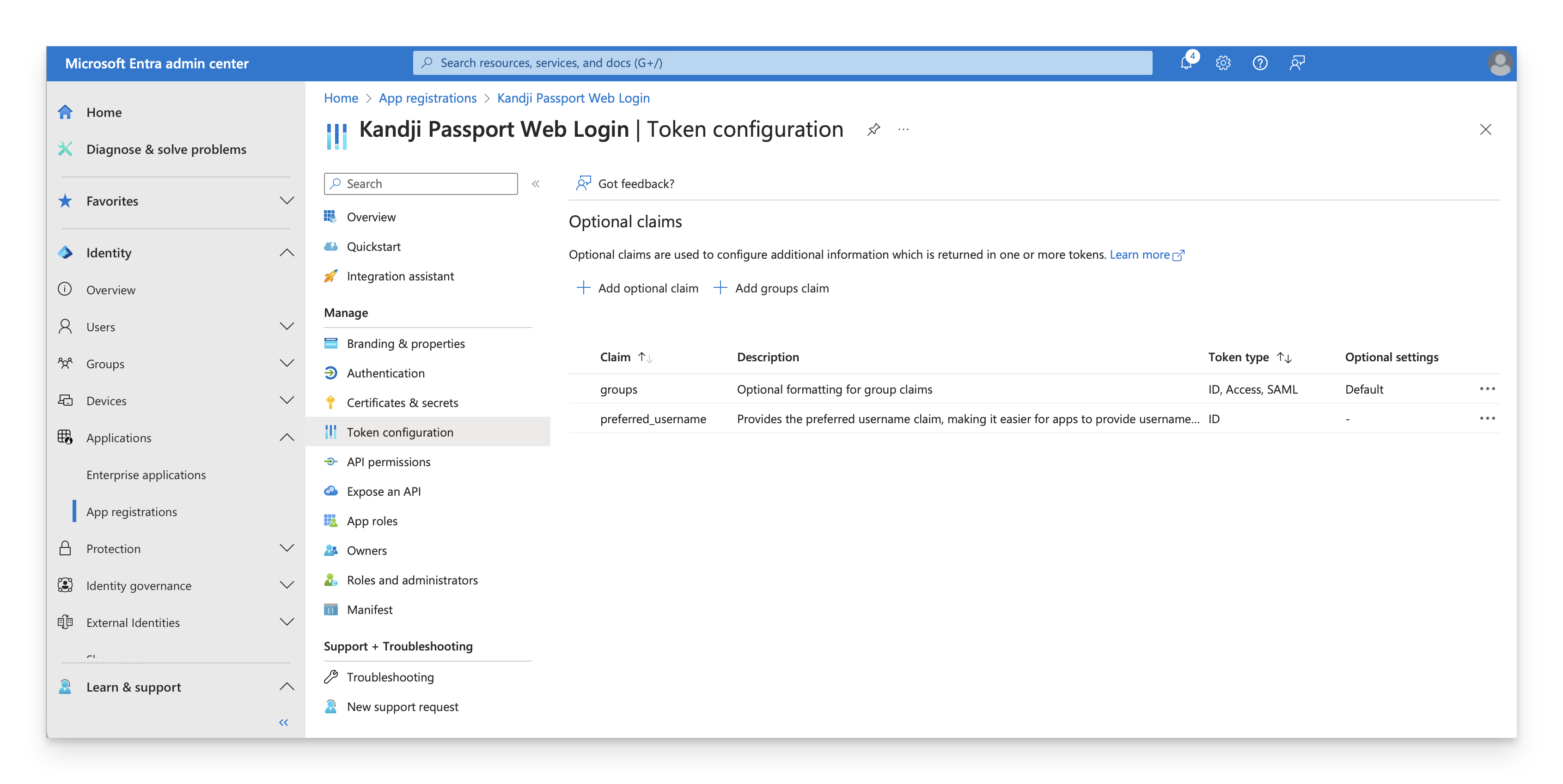

トークンの構成を完了すると、両方のオプショナル要求が表示されます。

トークンの構成を完了すると、両方のオプショナル要求が表示されます。

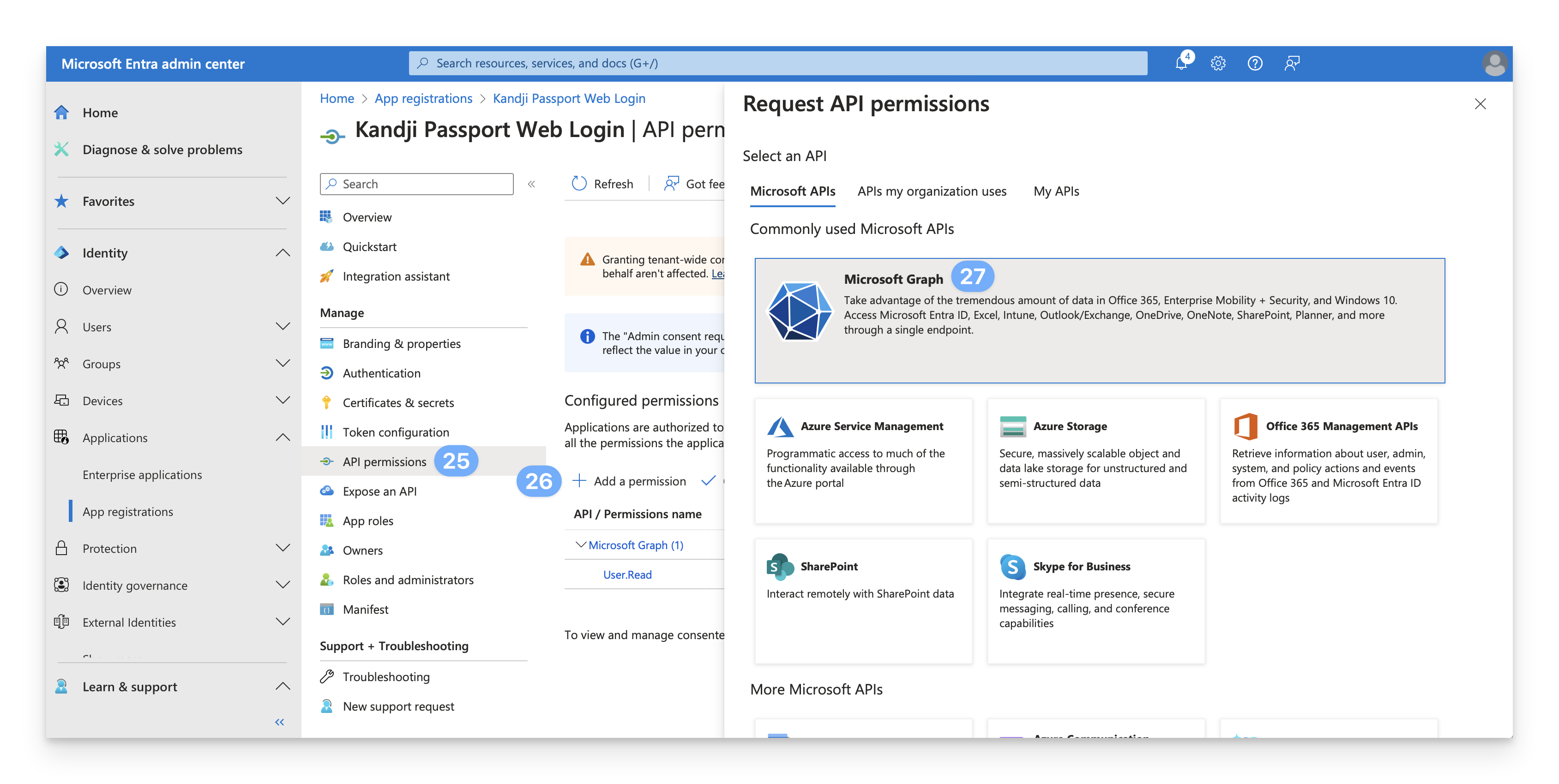

[API権限] を選択します。

[権限を追加] をクリックします。

[Microsoft Graph] をクリックします。

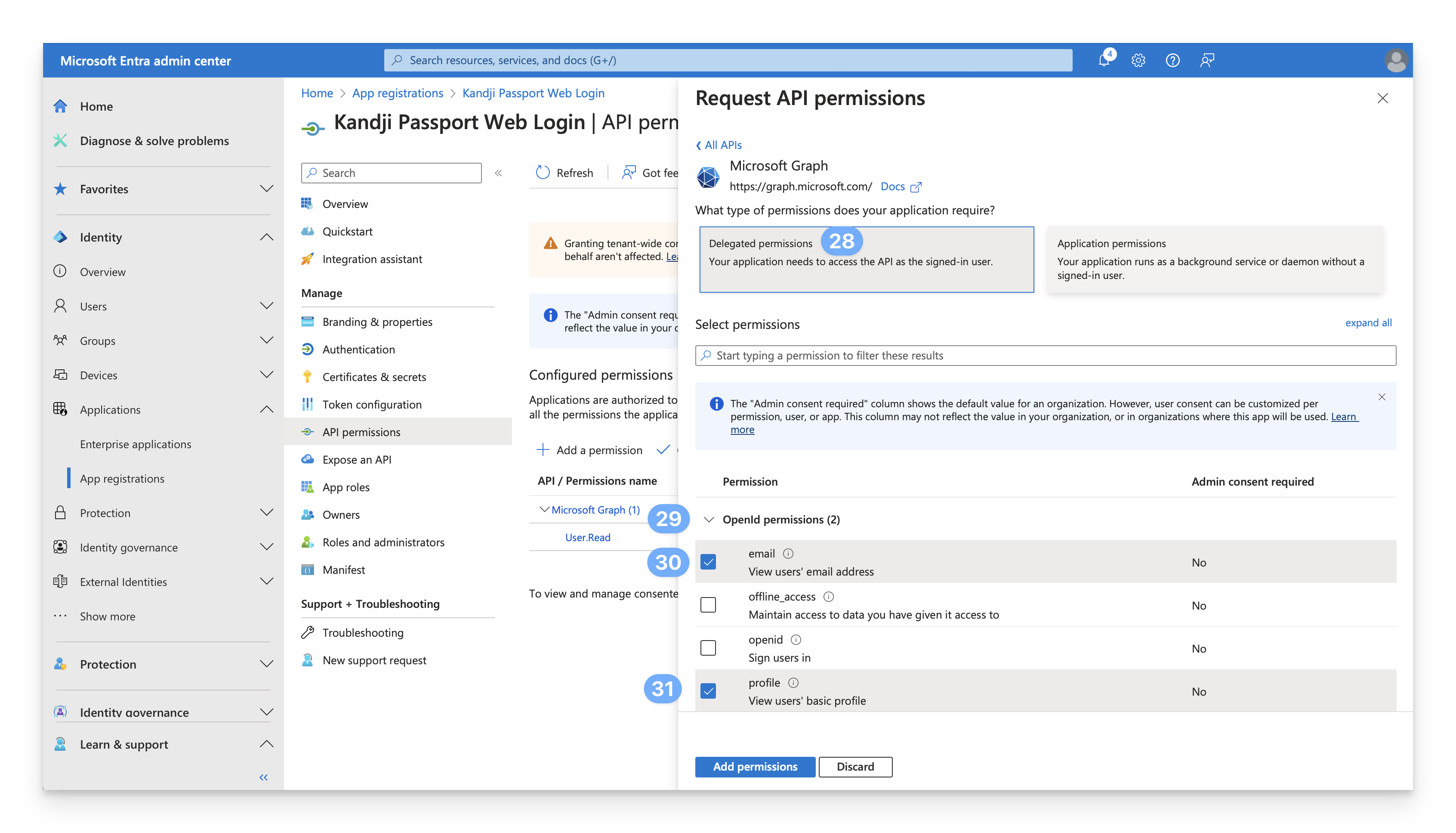

[委任されたアクセス許可] を選択します。

[OpenID 権限] セクションが展開されていることを確認します。そうでない場合は、その横にあるアイコンをクリックして展開します。

emailを選択します。

profileを選択します。

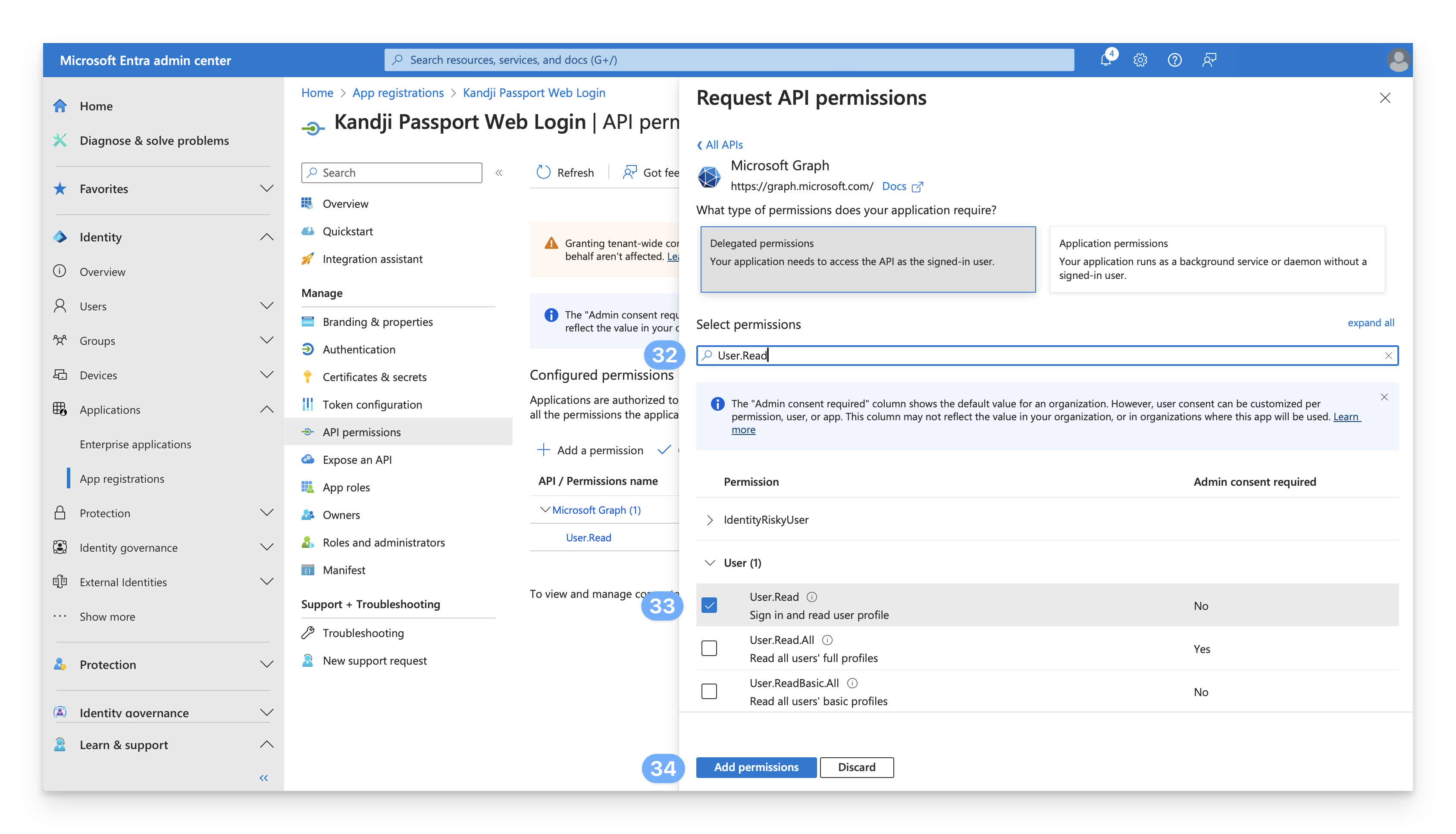

[権限の選択] フィールドに「User.Read」と入力します。

[ユーザー] セクションで、 User.Read が既に選択されていることを確認します。そうでない場合は、選択してください。

[権限を追加] をクリックします。

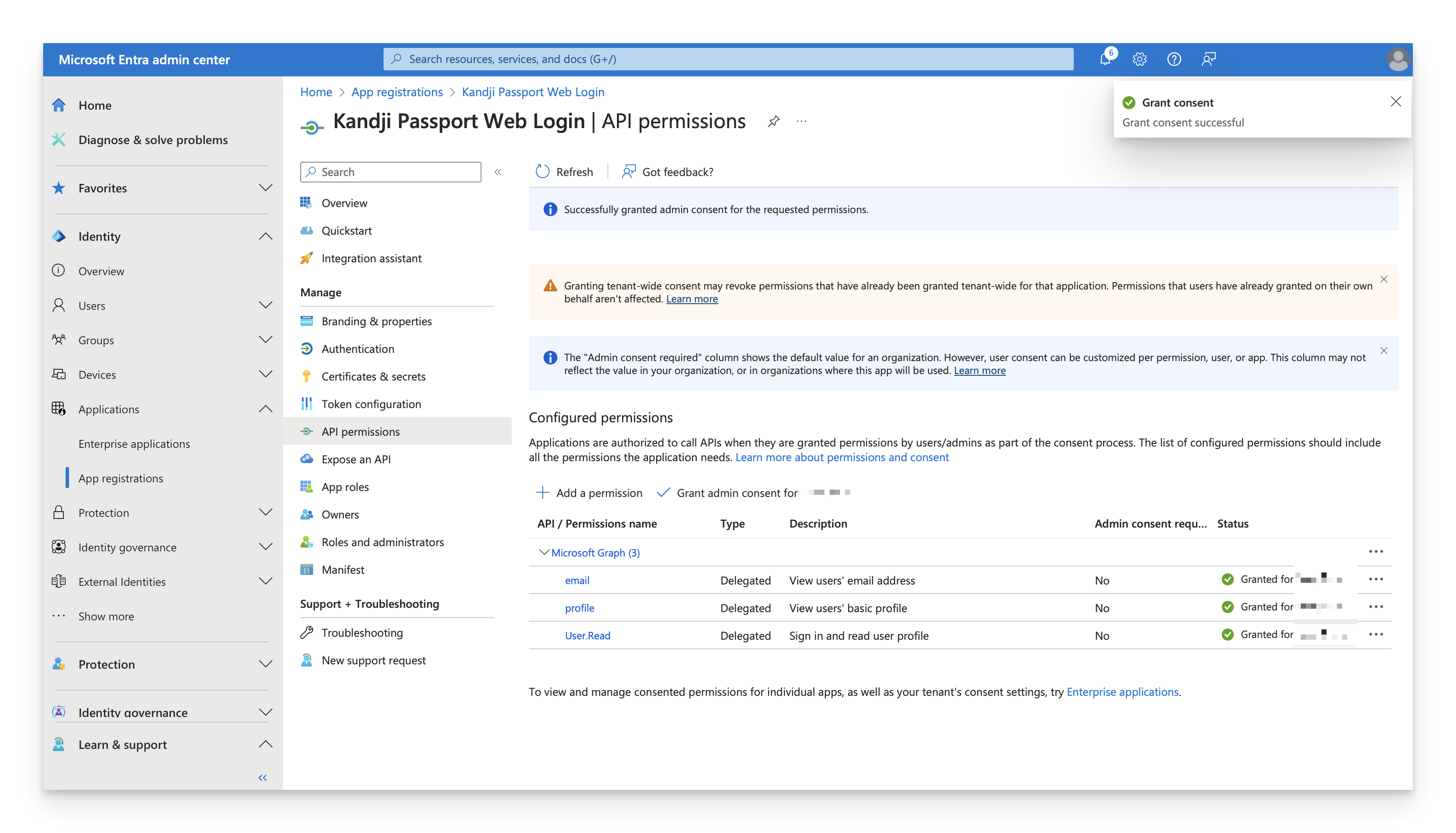

[API権限] ページで、[ <your_tenant_name>に対する管理者の同意を付与する] を選択します。

[はい] を選択します。

次のような通知と、各権限のステータス列に「<your_tenant_name> に対して付与されました」というメッセージが表示されます。

次のような通知と、各権限のステータス列に「<your_tenant_name> に対して付与されました」というメッセージが表示されます。

次のセクションに進みます。

ユーザーとグループの割り当て

デフォルトでは、新しいアプリの登録を作成すると、「割り当てが必要か」属性は「いいえ」に設定されます。ただし、Passport Enterprise アプリが割り当てを必須にするように設定されている場合、Passport アプリを使用できるようにするには、次の手順に従ってユーザーを割り当てる必要があります。

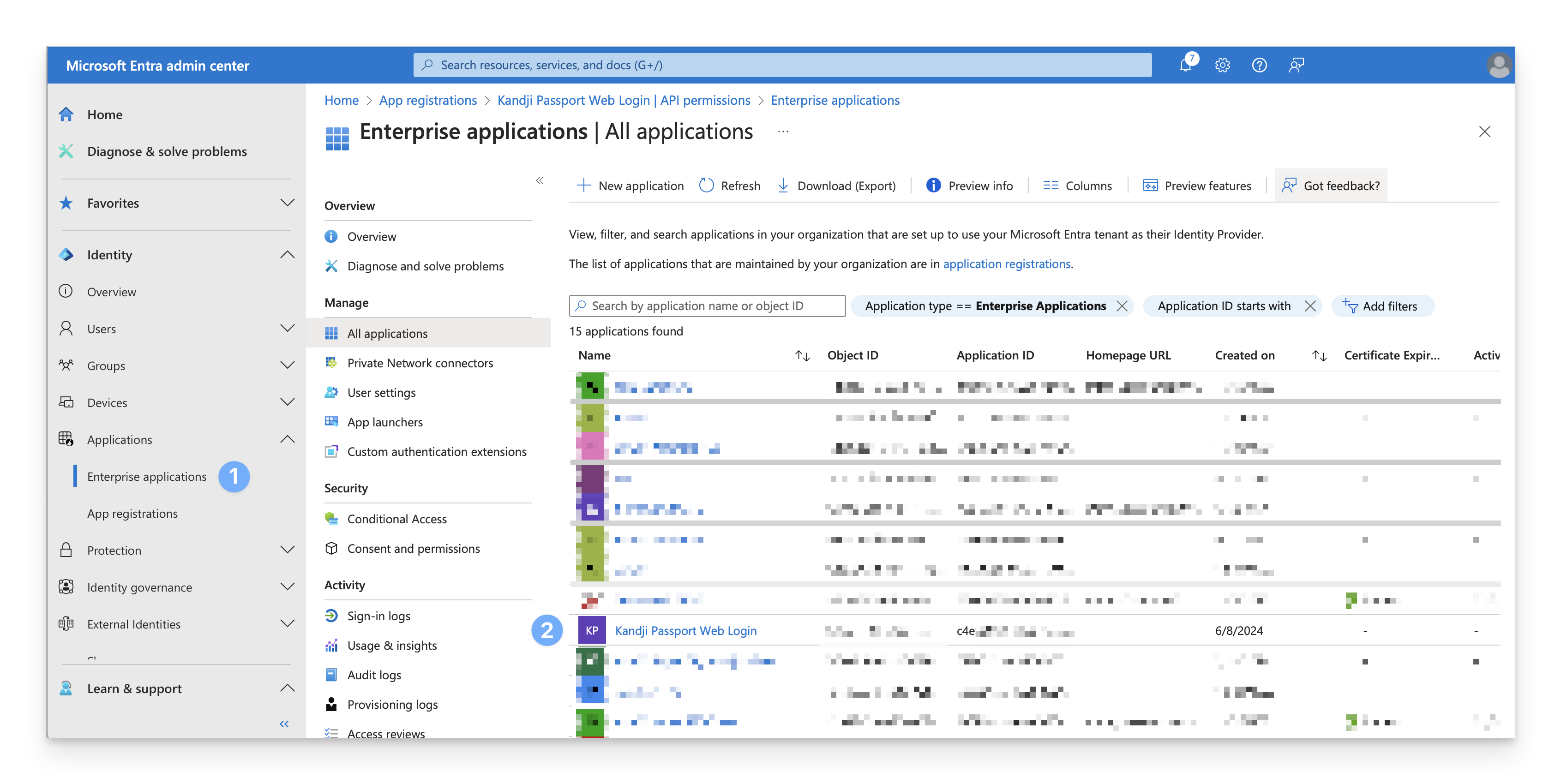

左側の ID ナビゲーションメニューで、「アプリケーション」を開き、「エンタープライズアプリケーション」を選択します。

[すべてのアプリケーション] リストで、[ Kandji Passport Web Login ] または前のセクションでアプリの登録に付けた名前を選択します。

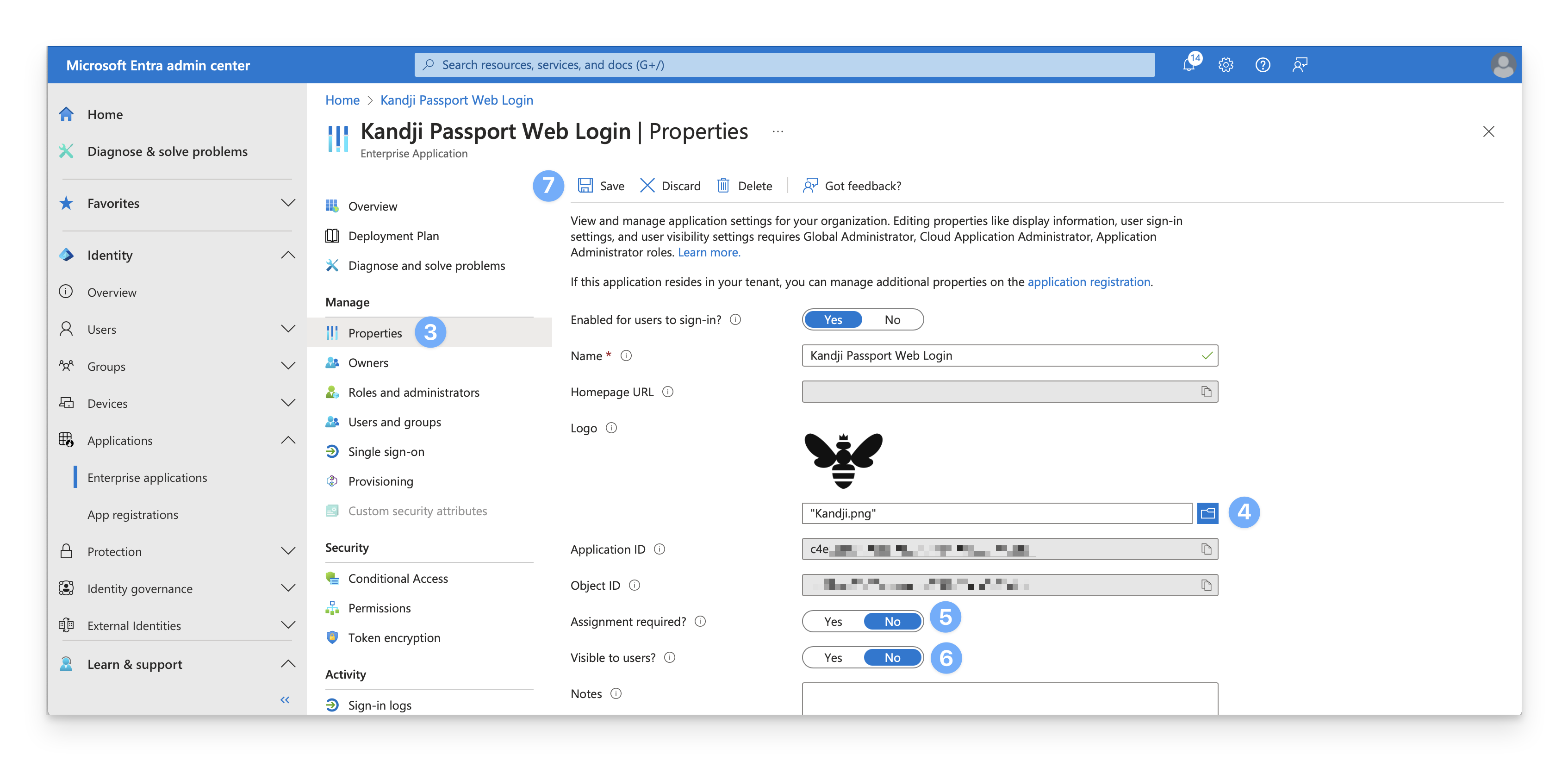

[管理] で、[プロパティ] を選択します。

必要に応じて、 エンタープライズ アプリにロゴを追加します。

[割り当てが必要ですか?] 設定を確認します。「いいえ」に設定されている場合は、このセクションの残りの部分をスキップできます。Entra IDのすべてのユーザーは、Passportアプリを使用できます。

[ユーザーに表示しますか?] 設定が [いいえ] に切り替えられていることを確認します。それ以外の場合、ユーザーのポータルに表示されます。Passportアプリは、macOSのログインウィンドウの代わりにのみ役立ちます。

「保存」をクリックします。

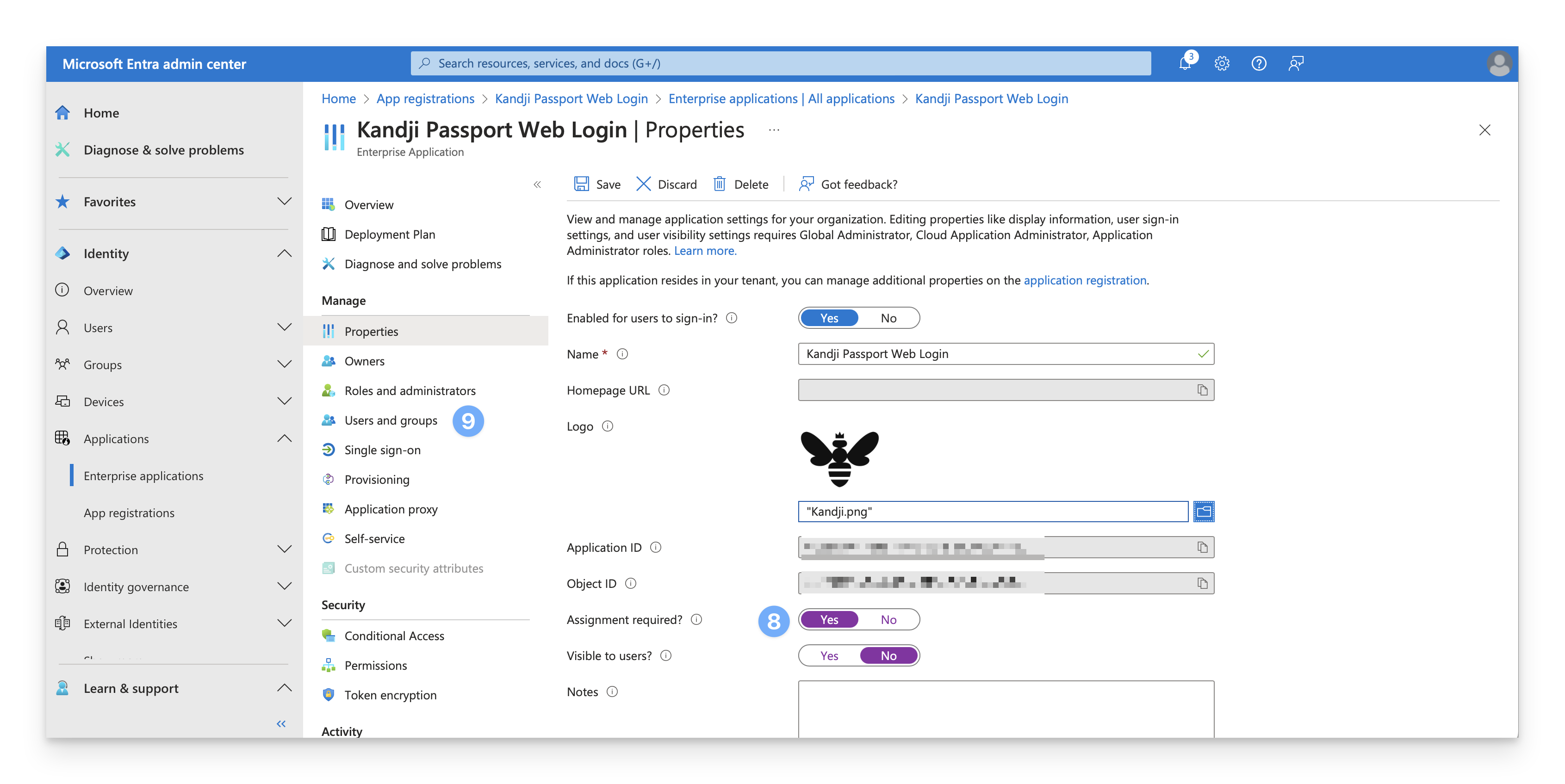

[ 割り当てが必要ですか? ] 設定が [はい] に設定されている場合、

[管理] で [ユーザーとグループ] を選択します。

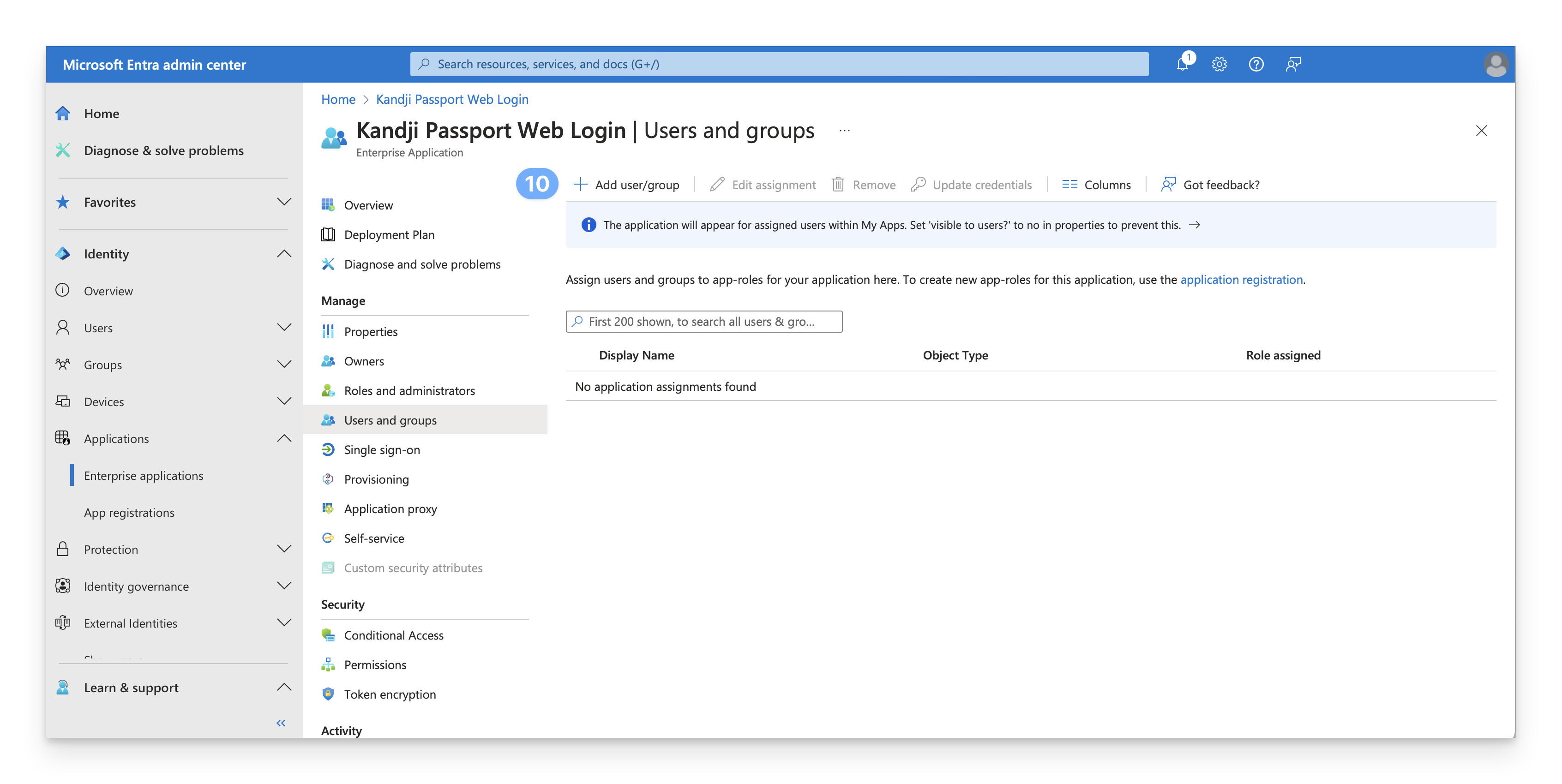

メニューで、 [+ ユーザー/グループの追加] を選択します。

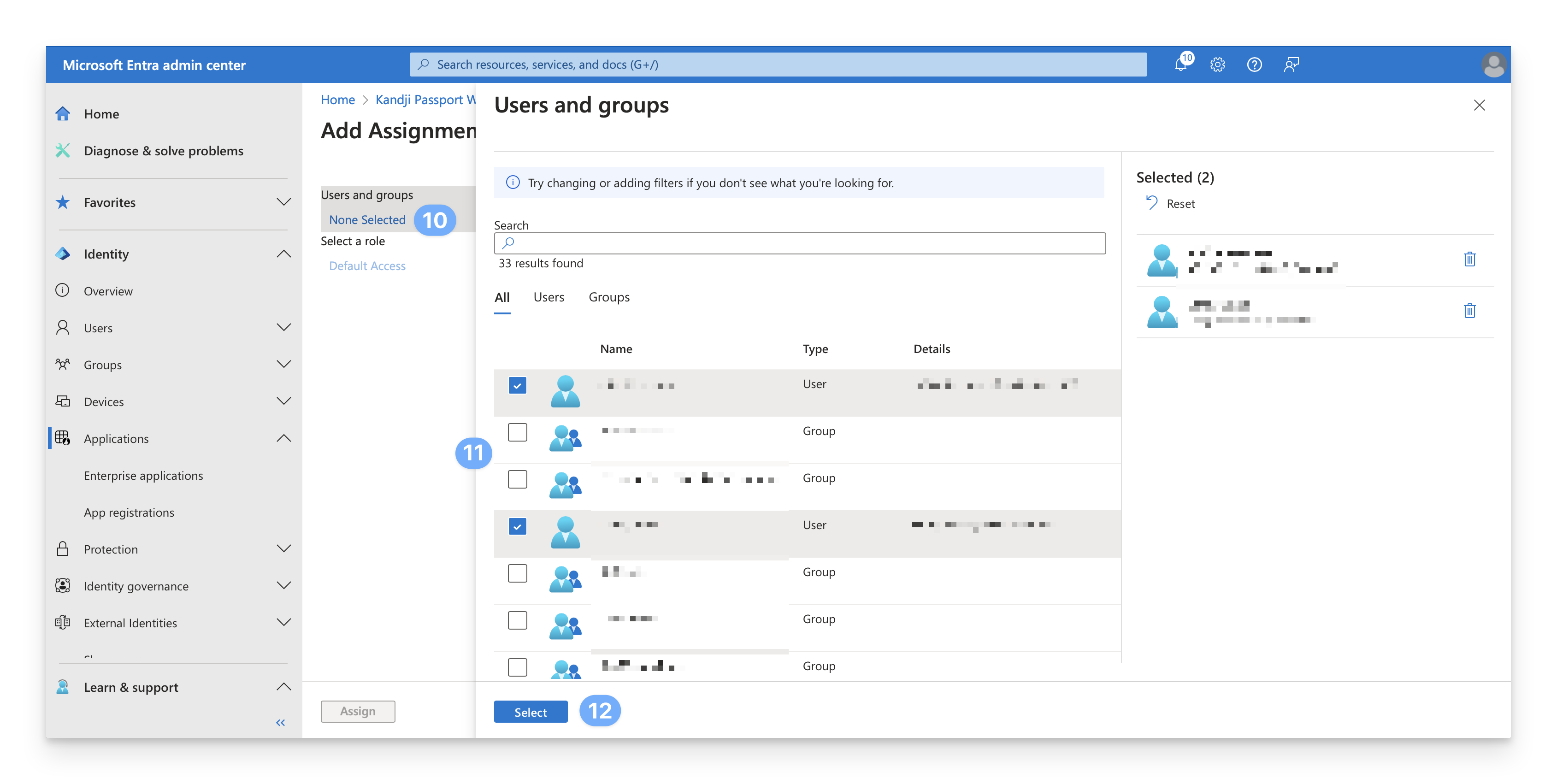

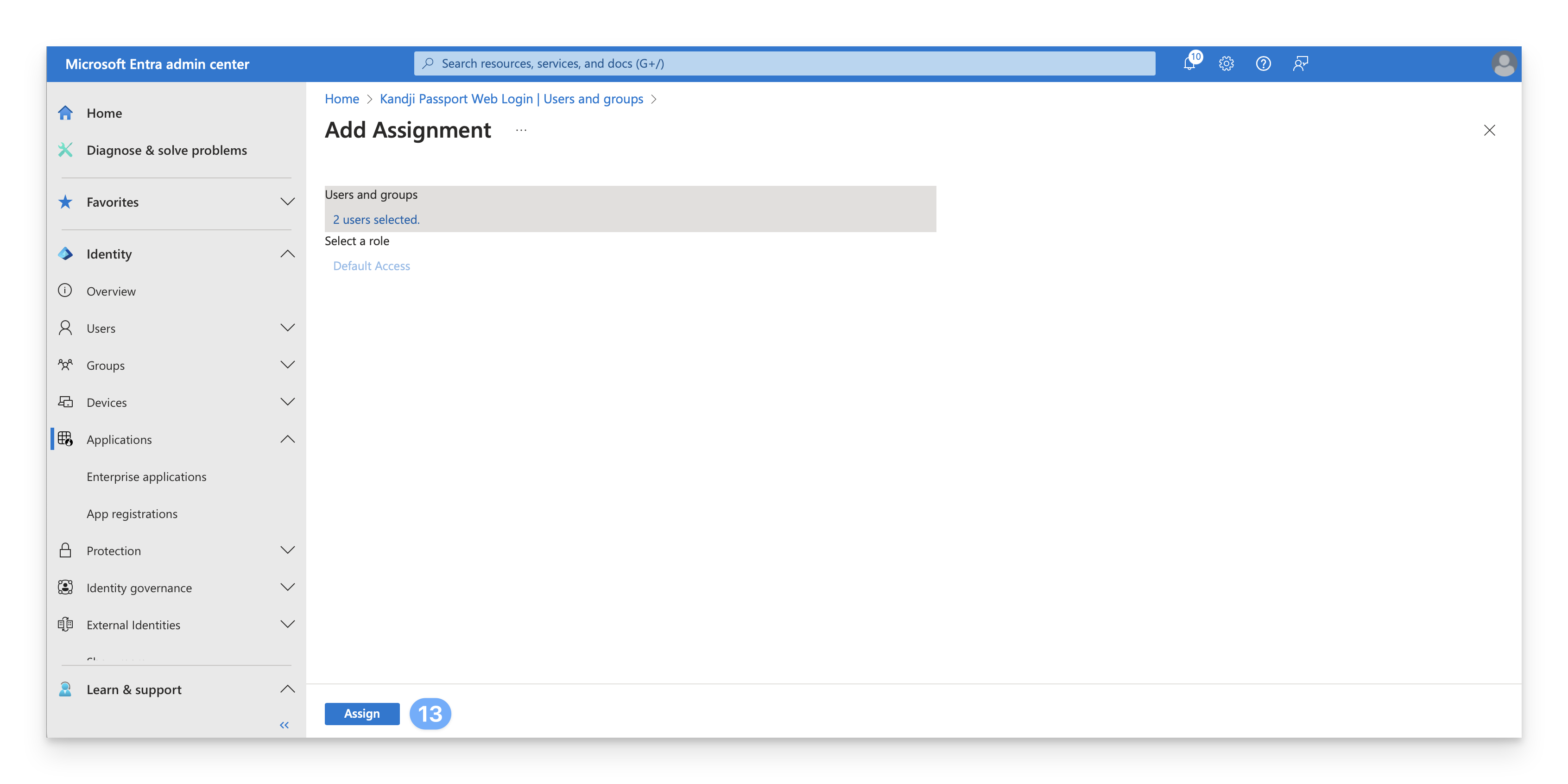

[ 割り当ての追加] ダイアログで、[ユーザーとグループ] の下のリンクを選択します。

ユーザーとセキュリティグループの一覧が表示されます。特定のユーザーまたはグループを検索することも、リストに表示される複数のユーザーやグループを選択することもできます。

ユーザーとグループを選択したら、[選択] を選択します。

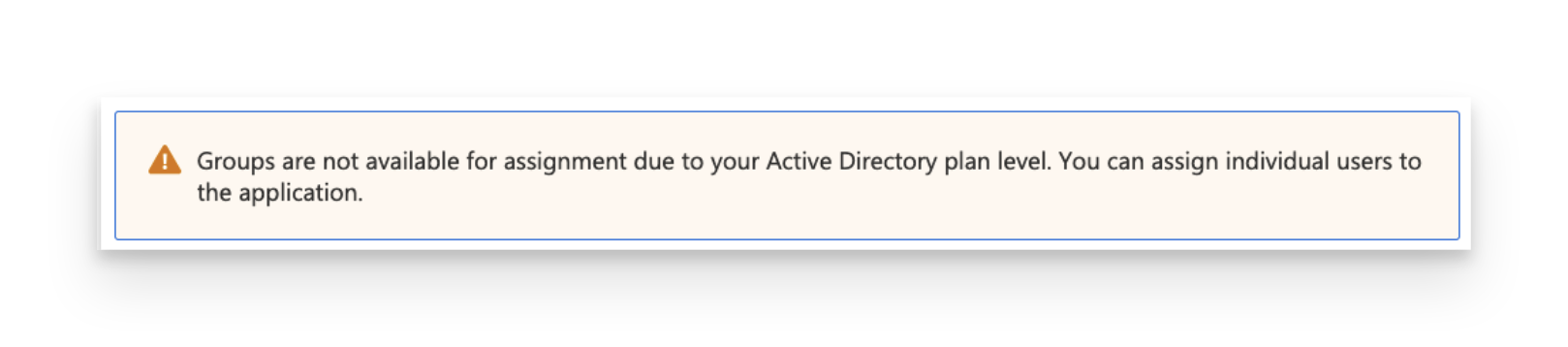

以下のメッセージが表示された場合は、無料枠が使用されていることを意味します。Passport Enterpriseアプリに追加できるのはユーザーのみで、グループは追加できません。

以下のメッセージが表示された場合は、無料枠が使用されていることを意味します。Passport Enterpriseアプリに追加できるのはユーザーのみで、グループは追加できません。

[割り当て] を選択して、アプリへのユーザーとグループの割り当てを完了します。

追加したユーザーとグループが [ユーザーとグループ] リストに表示されていることを確認します。

Entra ID 構成のこの部分が完了したら、この記事の残りのセクションで Microsoft Entra ID 環境を確認します。

Passport によるユーザーアカウントのプロビジョニング

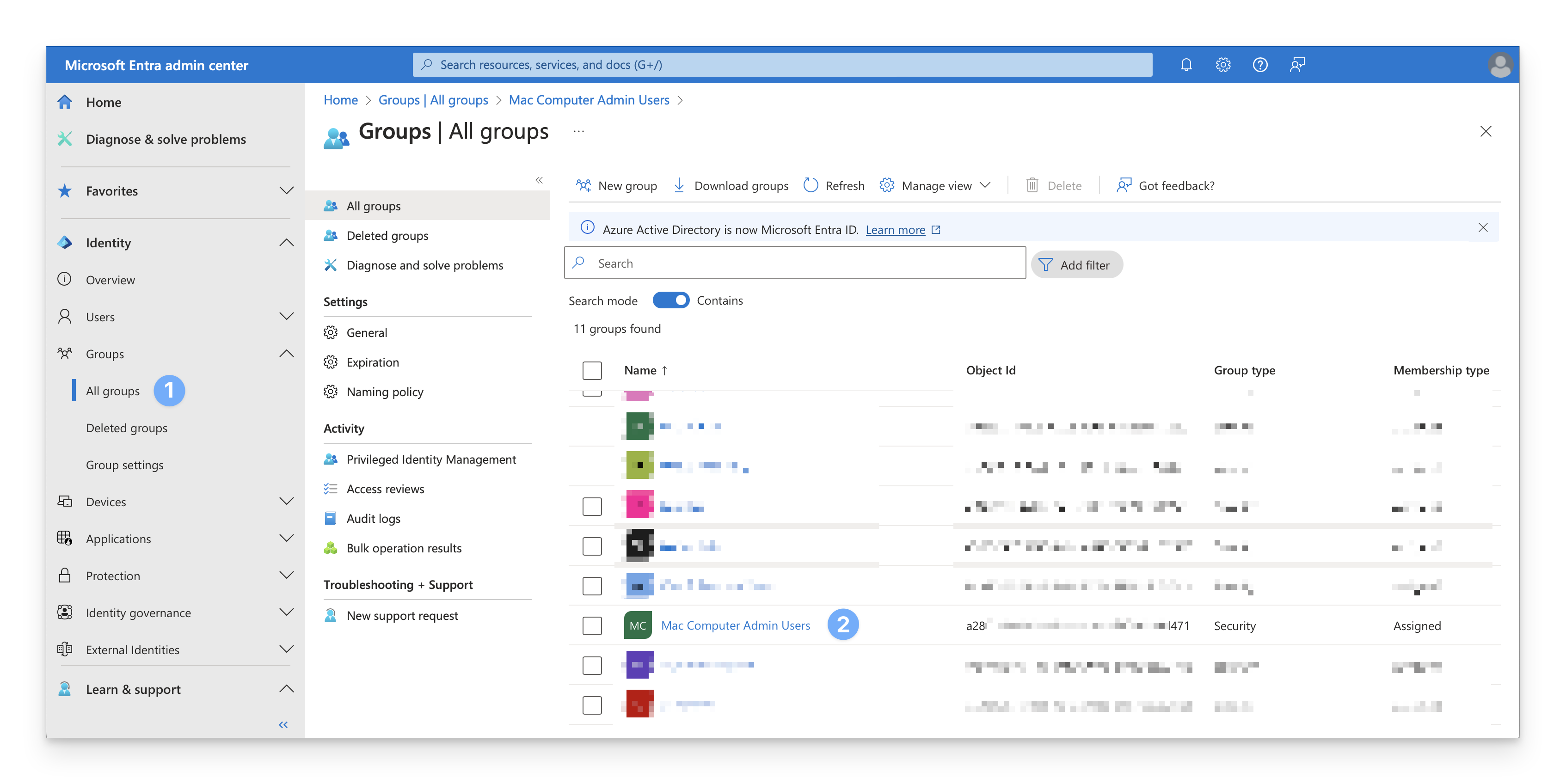

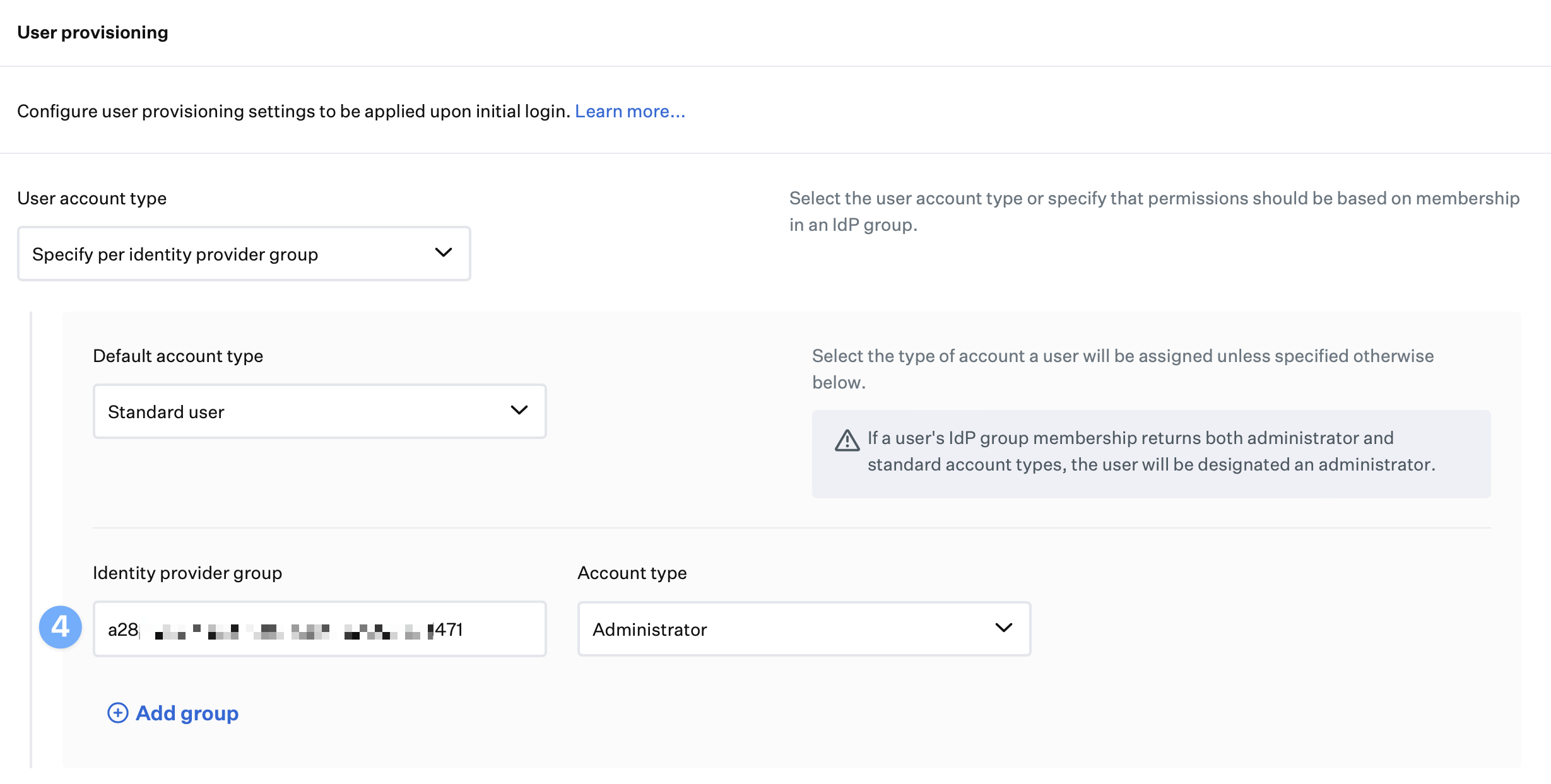

Passportライブラリアイテムで ID プロバイダーグループごとに指定 オプションを使用する場合は、[ID プロバイダー グループ] フィールドで Entra ID グループ ObjectID を使用します。

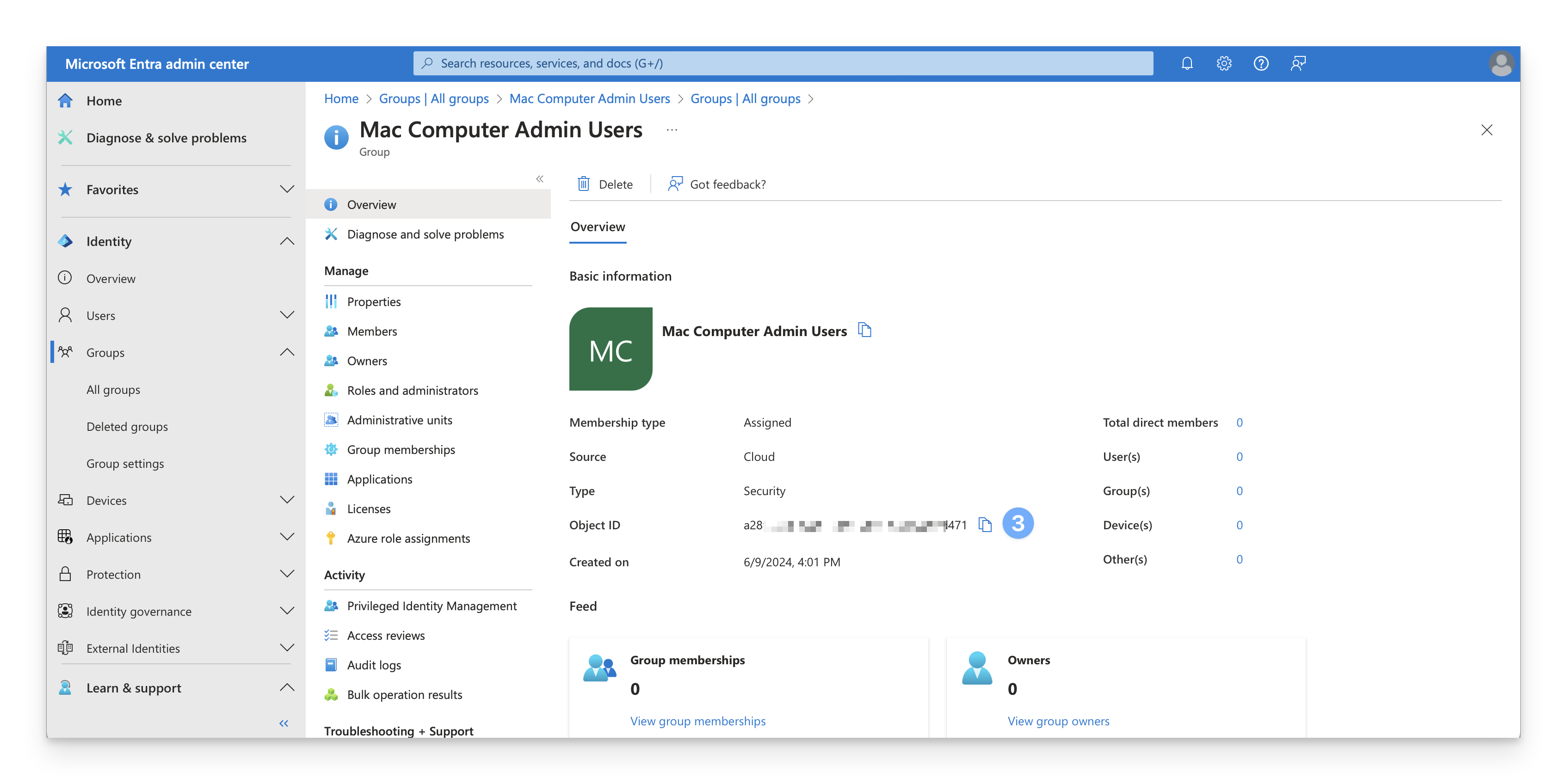

Microsoft Entra 管理センターにサインインします。左側の ID ナビゲーション メニューで [グループ ] を開き、[すべてのグループ] を選択します。

使用するグループを選択します。

そのグループの Object ID をコピーします。

Kandji Passportライブラリアイテムのユーザープロビジョニングセクションで、前のセクションの値を IDプロバイダーグループフィールドに貼り付けます。

使用する追加の Entra ID グループごとに、前の手順を繰り返します。

Passportライブラリアイテムで、「保存」をクリックします 。

その他の考慮事項

デフォルトのアカウントタイプを標準ユーザーに設定する場合は、ID プロバイダーグループに管理者アカウントタイプのみを追加します。IDプロバイダーグループの管理者として特に指定されていない限り、デフォルトでは、すべてのユーザーが標準ユーザーとして作成されます。

デフォルトのアカウントタイプを管理者に設定する場合は、ID プロバイダーグループに標準アカウントタイプのみを追加します。すべてのユーザーは、ID プロバイダー グループで標準ユーザーとして特に指定されていない限り、既定で管理者として作成されます。

Microsoft Entra ID のトラブルシューティング

Entra ID Passport で問題が発生している場合は、 Microsoft Entra ID (旧称 Azure AD) を使用した Passport のトラブルシューティング に関するサポート記事を参照して、一般的なトラブルシューティング手順の詳細を確認してください。

次のステップ

「Passportライブラリアイテムの設定」サポート記事に進んで、セットアップを完了してください。