注: Microsoft Entra ID は、Azure AD (Azure Active Directory) の 新しい名前です 。

フェデレーションされた Microsoft Entra ID 環境で Passport を使用する場合は、PowerShell を使用して Entra ID でホーム領域検出 (HRD) ポリシーを作成する必要があります。HRD ポリシーを使用すると、Passport は、Entra ID が外部 ID プロバイダー (IdP) とフェデレーションされたサービス プロバイダー (SP) として機能するフェデレーション環境に Passport をデプロイするときに、ユーザーを認証するための信頼できる情報源として Entra ID を使用できます。

始める前に

次のことを確認してください。

アクティブなサブスクリプションを持つ Azure アカウントがあります。まだアカウントをお持ちでない場合は、 こちらから無料でアカウントを作成できます。

グローバル管理者、クラウド アプリケーション管理者、アプリケーション管理者、またはサービス プリンシパル所有者のいずれかのロールを持つ Azure ユーザーにアクセスできます。

AzureADPreview moduleをインストールする必要があります。

プレビュー版とGA版の両方を同じパソコンに同時にインストールすることはできません。AzureADPreview モジュールをインストールする前に uninstall the AzureAD module する必要があります。

最新の Azure AD PowerShell コマンドレット プレビュー がインストールされた Windows または Windows Server マシン (仮想でも可) がある。

ユーザーとユーザーのパスワードの両方が、フェデレーテッド ID プロバイダーによって既に同期されています。

Azure AD と Active Directory のハイブリッド セットアップでは、 Microsoft Entra Connect Sync を使用して、Azure AD と Active Directory の間でパスワード ハッシュ同期を有効にする必要があります。

クラウド IdP シナリオでは、ユーザー名とパスワードの両方がフェデレーション IdP から同期されていることを確認してください。

このサポート記事の手順に従って、Entra ID で Kandji Passport Enterprise アプリを既に作成しています。

このサポート記事を使用してKandjiでPassport Library Itemを作成しました。

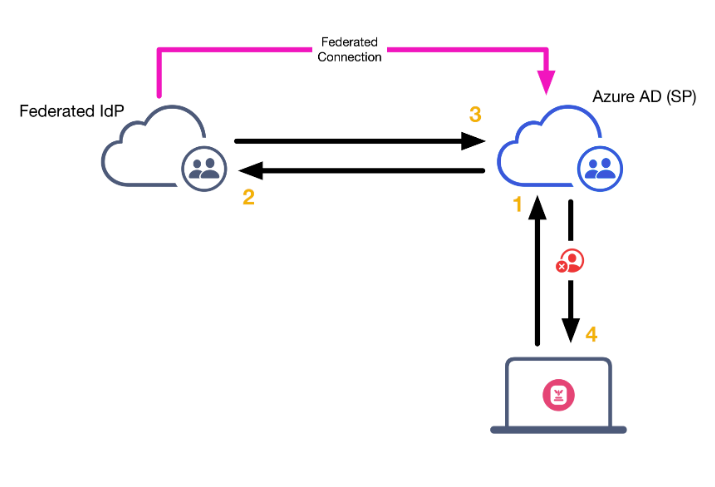

フェデレーテッド環境での認証フロー

次の図は、Entra ID が別の ID プロバイダー (IdP) とフェデレーションされたサービス プロバイダー (SP) として機能する場合の Passport 認証フローを示しています。

ユーザーが Passport経由で認証しようとすると、要求は次のようになります。

Passport は、認証要求を Azure AD に送信します。

Azure AD は、認証要求をフェデレーション IdP に転送します。

認証要求は IdP によって検証され、Azure AD に返送されます。

Azure AD は検証を受信しますが、それを Passportに転送する理由がなく、その時点でユーザーの認証試行は失敗し、エラーが Passportに配信されます。

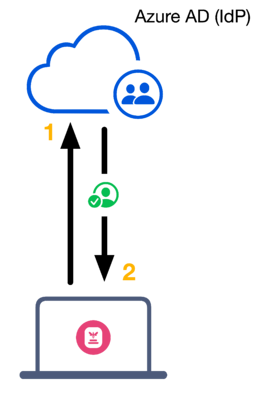

HRD が設定された認証フロー

次の図は、Azure AD ホーム領域検出ポリシーを使用した Passport 認証フローを示しています。 ユーザーが Passport経由で認証しようとすると、要求は次のようになります。

Passport は、認証要求を Azure AD に送信します。

Entra ID は、HRD ポリシーを使用して認証リクエストを検証し、成功したユーザー認証レスポンスで Passport に応答します。

HRD ポリシーの作成

HRD ポリシーは、 Mac ログイン パスポート認証モードを使用する場合にのみ必要です。 Web ログイン パスポート認証モードを使用している場合、HRD ポリシーは必要ありません。

Windows コンピューターに移動します。

管理者として PowerShell を開きます。

コマンド Connect-AzureAD を使用して Enra ID テナントに接続します。Web ビューが開き、Entra ID 資格情報を入力するように求められます。

以下のコマンドで新しいポリシーを作成します。これにより、ユーザーはフェデレーション環境でユーザー名とパスワードを使用して Entra ID を使用して特定のアプリケーションに対して直接認証できるようになります。環境に既存の HRD ポリシーがある場合は、 DisplayName を KandjiHRDPolicy などに設定できます。

New-AzureADPolicy -Definition @("{`"HomeRealmDiscoveryPolicy`":{`"AllowCloudPasswordValidation`":true}}") -DisplayName KandjiHRDPolicy -Type HomeRealmDiscoveryPolicyコマンド Get-AzureADPolicy を実行して、作成したポリシーを一覧表示し、出力の [ID] 列の下に一覧表示されている ObjectID 文字列をコピーします。

コマンド Get-AzureADServicePrincipal を実行して、サービス プリンシパル (Azure エンタープライズ アプリケーション) ObjectID を取得します。

エンタープライズ アプリケーションの名前がわかっている場合は、上記のコマンドに -SearchString your_app_name_here を追加できます。例: Get-AzureADServicePrincipal -SearchString "Kandji Passport"

次のコマンドを実行して、 Kandji Passport Enterprise アプリケーションを HRD ポリシーに追加します。 <サービス プリンシパルの ObjectID> を、前にコピーした Kandji Enterprise App ObjectIDに置き換えます。 ポリシーの<ObjectId> を前にコピーしたHDR ObjectIDに置き換えます。

Add-AzureADServicePrincipalPolicy -Id <ObjectID of the Service Principal> -RefObjectId <ObjectId of the Policy>適切なポリシーを作成しない場合は、次のコマンドを使用してポリシーを削除し、再試行できます。

Remove-AzureADServicePrincipalPolicy -id <ObjectId of the Service Principal> -PolicyId <ObjectId of the policy>

Get-AzureADPolicyAppliedObject -id <ObjectId of the Policy> で割り当てられているアプリを確認します。

PowerShell セッションを Azure から切断するには、 コマンド Disconnect-AzureAD を使用します。