PassportとOktaで問題が発生した場合は、Passport Oktaのトラブルシューティングの記事をお読みください。

Oktaアプリケーション構成

Passport Library Itemを設定するときは、クライアント ID (アプリケーション ID) と ID プロバイダーの URL が必要です。次の手順を使用して、OIDC アプリを構成し、必要な情報を収集します。

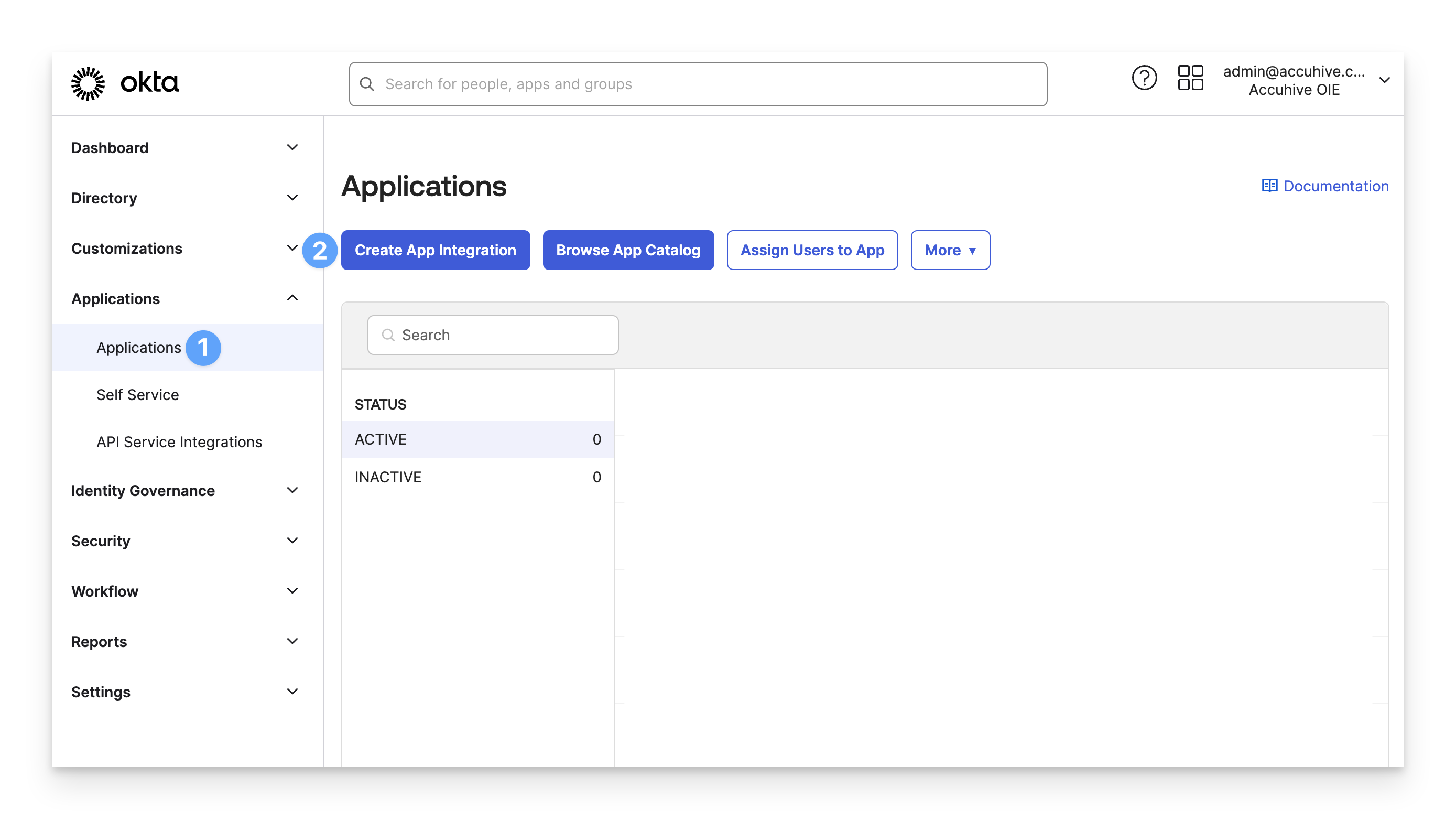

Okta Administrator Consoleの左側のメニューペインで、[Applications]セクションを展開し、[ Applications]を選択します。

[ Create App Integration] をクリックします。

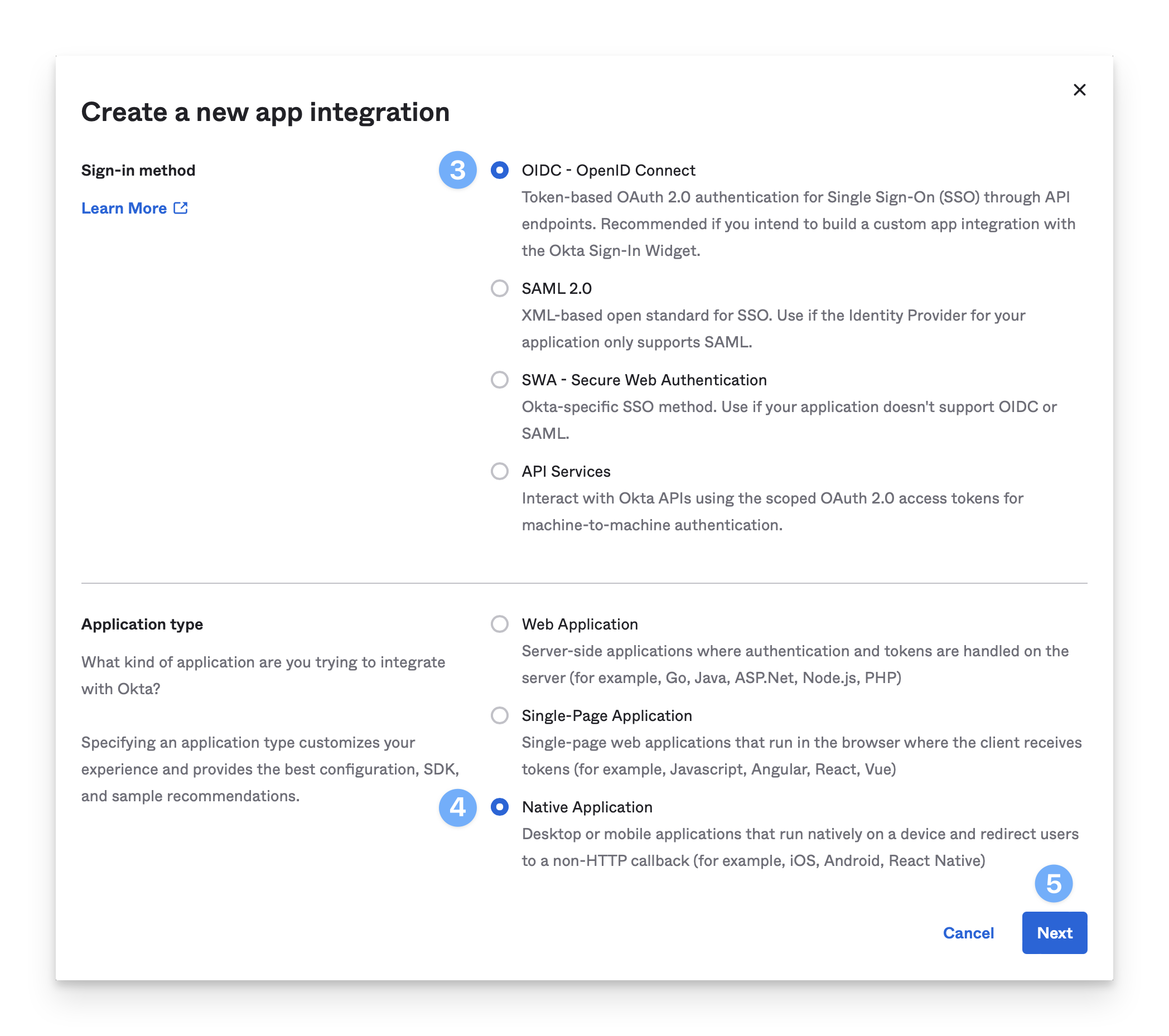

[ サインイン方法] で [ OIDC - OpenID Connect] を選択します。

[アプリケーションタイプ] で [ ネイティブアプリケーション] を選択します。

[ 次へ] をクリックします。

[アプリ統合名] フィールドに、Kandji Passportなどの名前を入力します。

[付与タイプ] セクションで、[トークン の更新] チェックボックスがオフになっていることを確認します。Oktaパスワードが変更された場合に、ログイン中にMacパスワードを更新するようにPassportユーザーに求めるメッセージが表示されるようにするには、このオプションをオフにする必要があります。

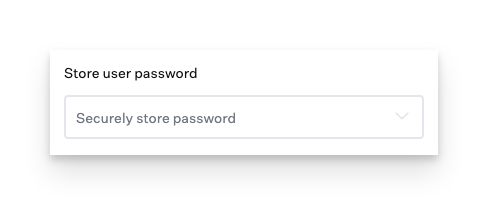

Passport Library Itemの [ユーザー パスワードの保存] 設定を [パスワードを安全に保存する] に設定して、ユーザーがパスワード更新プロンプトを受け取るようにする必要があります。

Okta Identity Engineを使用している場合は、[ 詳細設定 ]をクリックして追加のオプションを表示します。

[ その他の許可] セクションで、[ リソース所有者パスワード] のチェックボックスをオンにします。

注: Okta インスタンスがクラシックから Okta Identity Engine (OIE) にまだ更新されていない場合、 インタラクションコード の付与タイプやその他のオプションは表示されません。

.png)

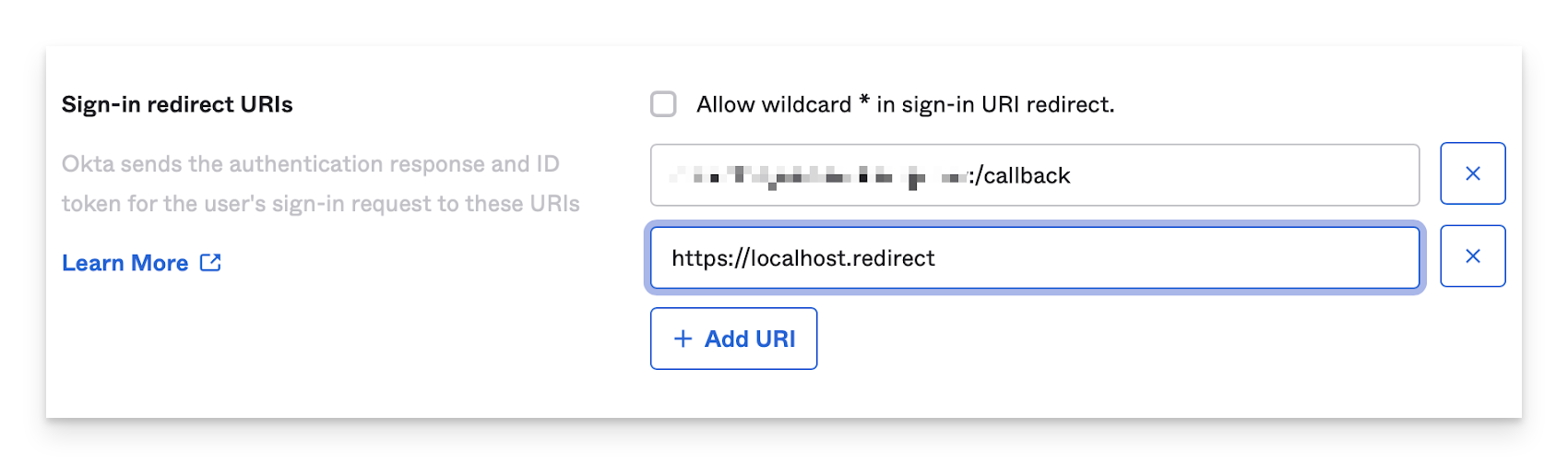

[ サインイン リダイレクト URI] セクションで、[ URI の追加] をクリックします。

表示される新しいフィールドに、次のように入力します。

https://localhost.redirect

同じサインイン リダイレクト URI を [認証モード] セクションの [リダイレクト URI] フィールドの Passport Library Item で使用する必要があります。

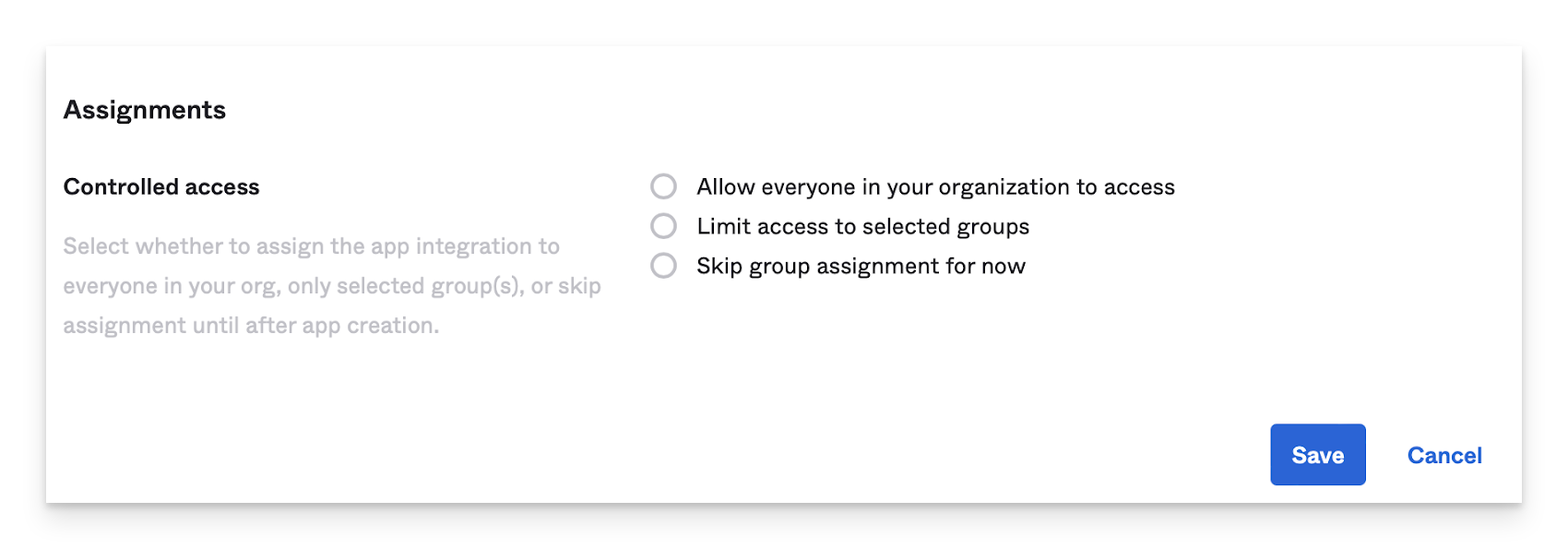

[割り当て] セクションで、アプリケーションインテグレーションを組織内の全員に割り当てるか、選択したグループのみに割り当てるか、アプリケーションの作成後まで割り当てをスキップするかを選択します。

[ 保存] をクリックします。

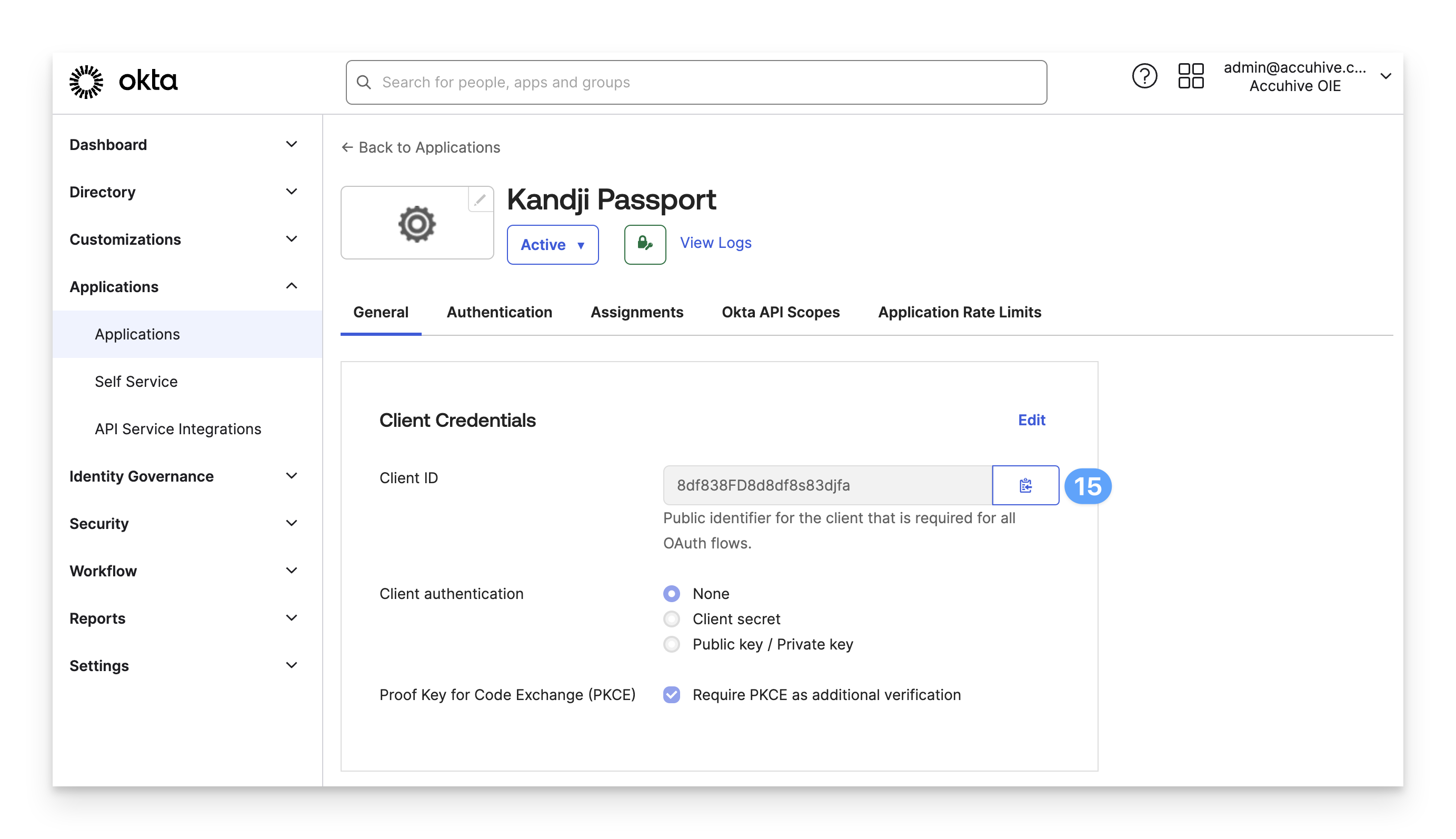

この OIDC アプリの値を格納するために使用できるセキュアなテキスト ドキュメントを開きます。これらの詳細は、 Passport Library Itemを設定するときに必要になります。

先ほど作成した OIDC アプリケーションの [全般] タブで、[クライアント ID] フィールドの右側にある コピー アイコン (クリップボードのように見えます) をクリックします。

値を安全なテキストドキュメントに貼り付けます。

次のテキストから ID プロバイダー URL の数式をコピーします。

https://yourOktaDomain/.well-known/openid-configurationテキストを安全なテキスト ドキュメントに貼り付けます。

安全なテキストドキュメントで、OktaDomainをOktaドメインに置き換えます。

カスタムのサインオン・ポリシー・ルールは必要ありませんが、追加する場合は、MFAが無効になっていることを確認してください。

Oktaの設定が完了したら、Passportを使用してMacシステムにサインインするユーザーにアプリを割り当て、Kandji Webアプリに移動してPassportライブラリ項目を設定します。

多要素認証 (MFA) を有効にする

OktaのMFAポリシーは、Oktaの Passport アプリケーションではなく、ユーザーまたはグループに適用する必要があります。

PassportでMFAを使用する場合、OktaとKandjiウェブアプリのPassport Library Itemでいくつかの設定を変更する必要があります。以下は、Okta Identity Engine (OIE)とClassic EngineのMFA手順です。

Okta Identity Engine

Okta Authenticators(オクタ認証システム)

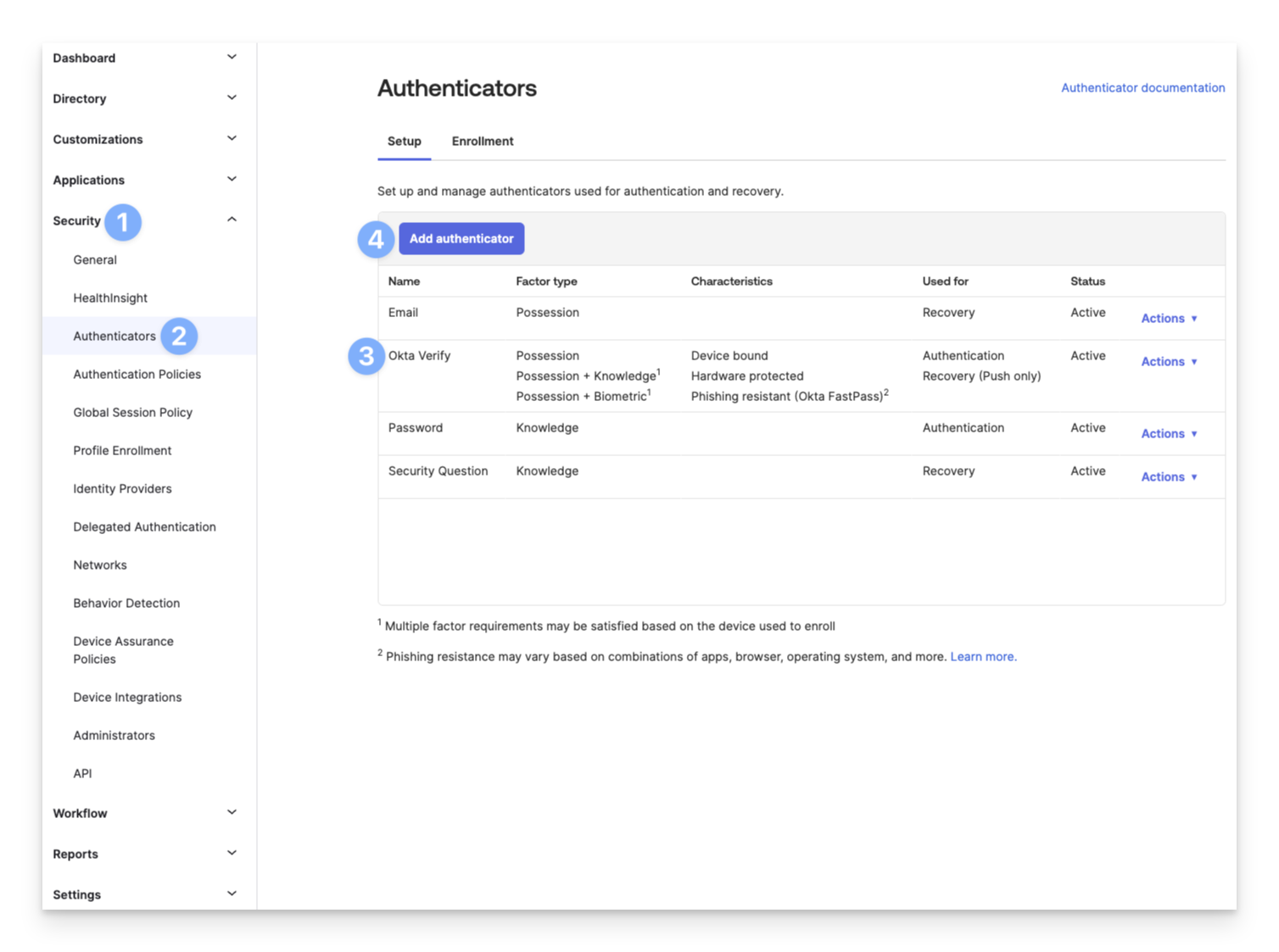

左側のナビゲーションから [ セキュリティ ] セクションを展開します。

[認証システム] をクリックします。

Okta Verifyなどの多要素認証方法が少なくとも1つリストされていることを確認します。

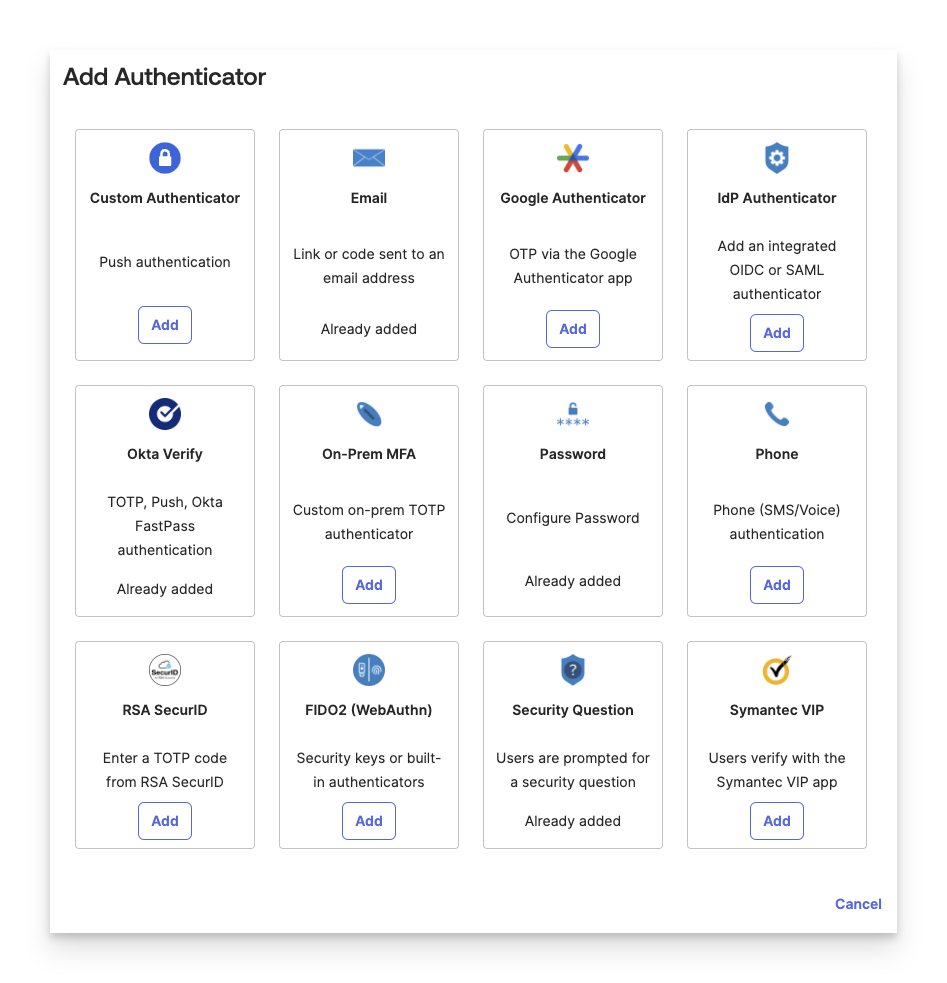

多要素方法がリストされていない場合は、[ 認証システムの追加 ] ボタンをクリックします。

必要なオーセンティケーターの下にある [追加 ] ボタンをクリックします。

オーセンティケーターの追加手順をすべて完了します。

[ 追加] をクリックします。

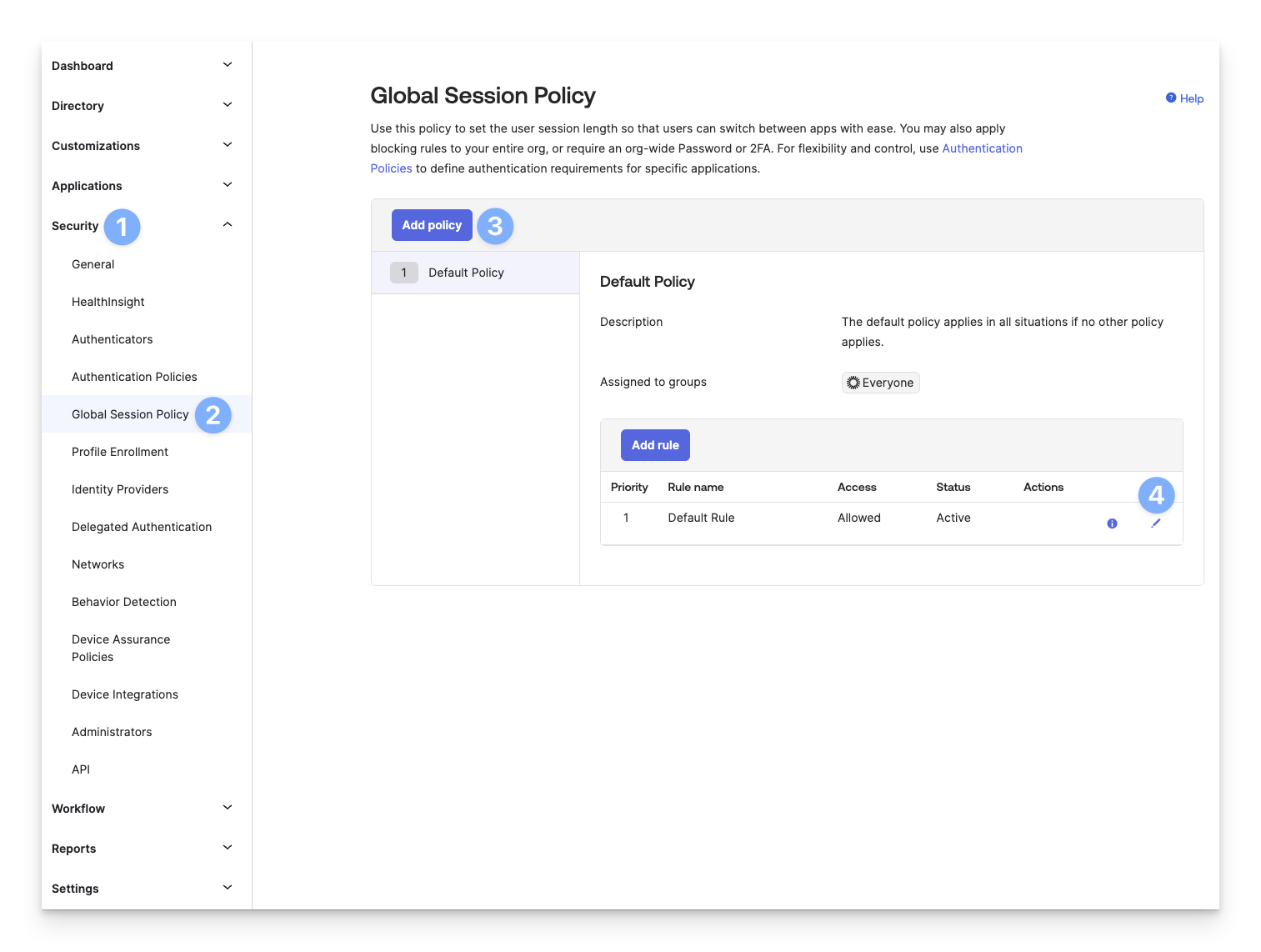

Oktaグローバルセッションポリシー

左側のナビゲーションから [ セキュリティ ] セクションを展開します。

[ グローバル セッション ポリシー(Global Session Policy)] をクリックします。

[ポリシーの追加] をクリックします。

または、鉛筆をクリックして既存の デフォルトポリシーを編集します。

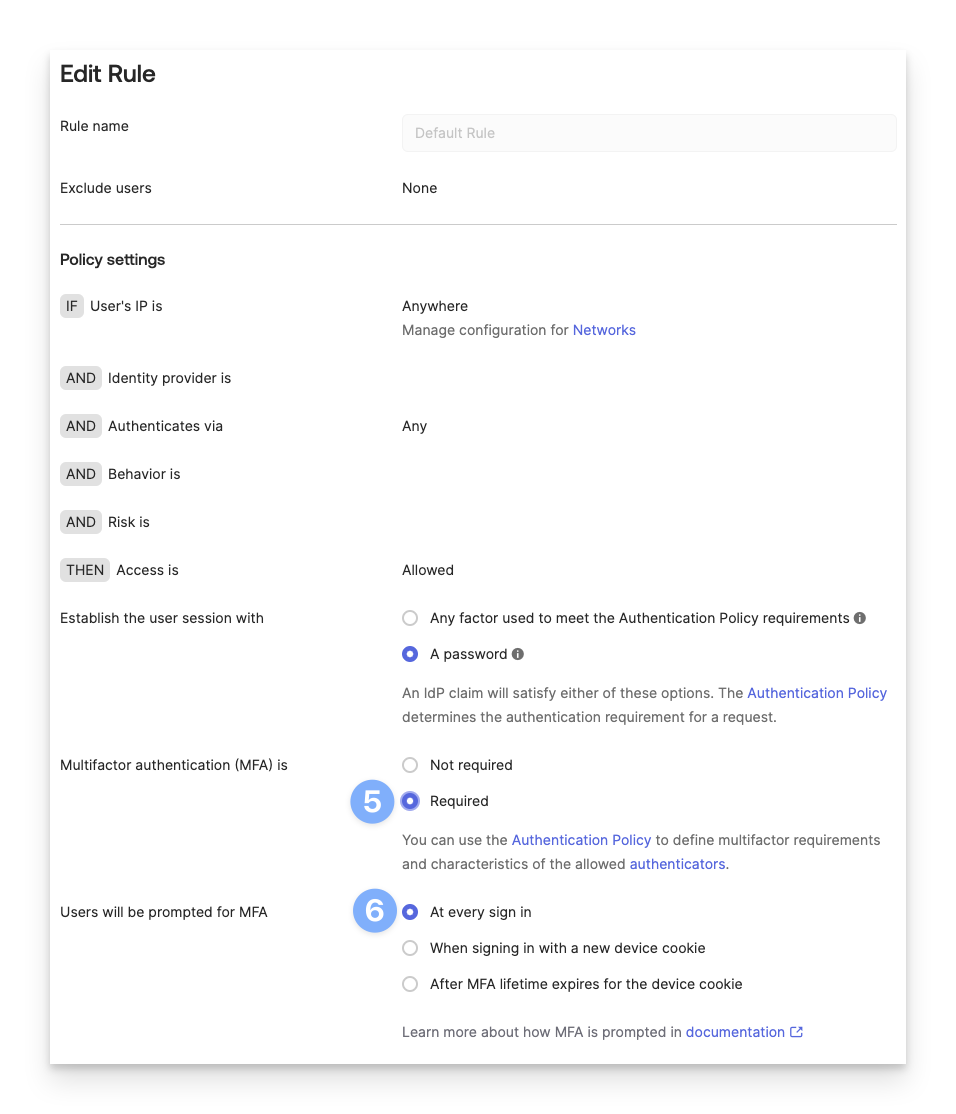

多要素認証 (MFA) を 必須 に設定します。

[ ユーザーに MFA を求められる] を [ サインインのたびに] に設定します。

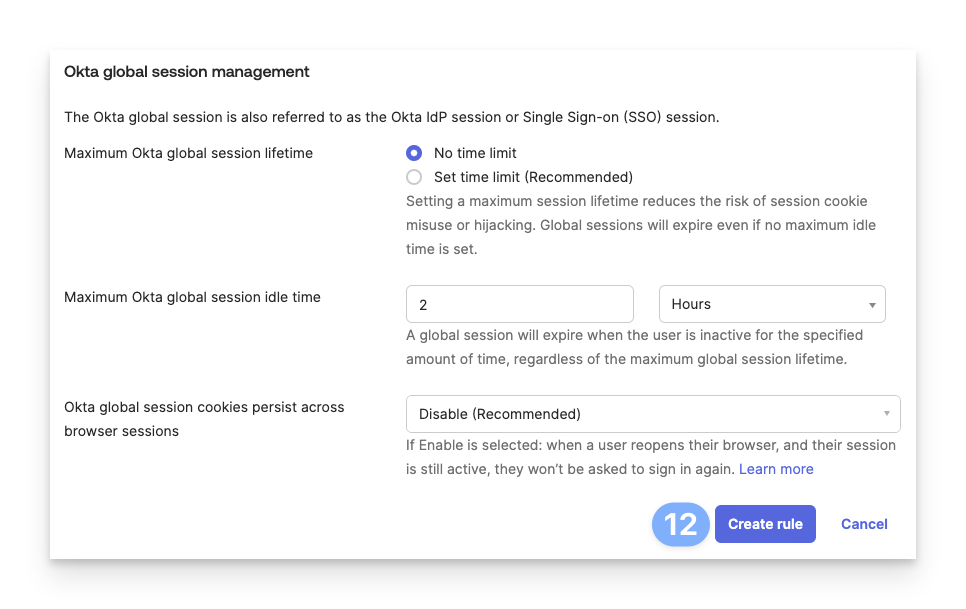

下にスクロールして、[ ルール の更新] または [ ルールの作成] をクリックします。

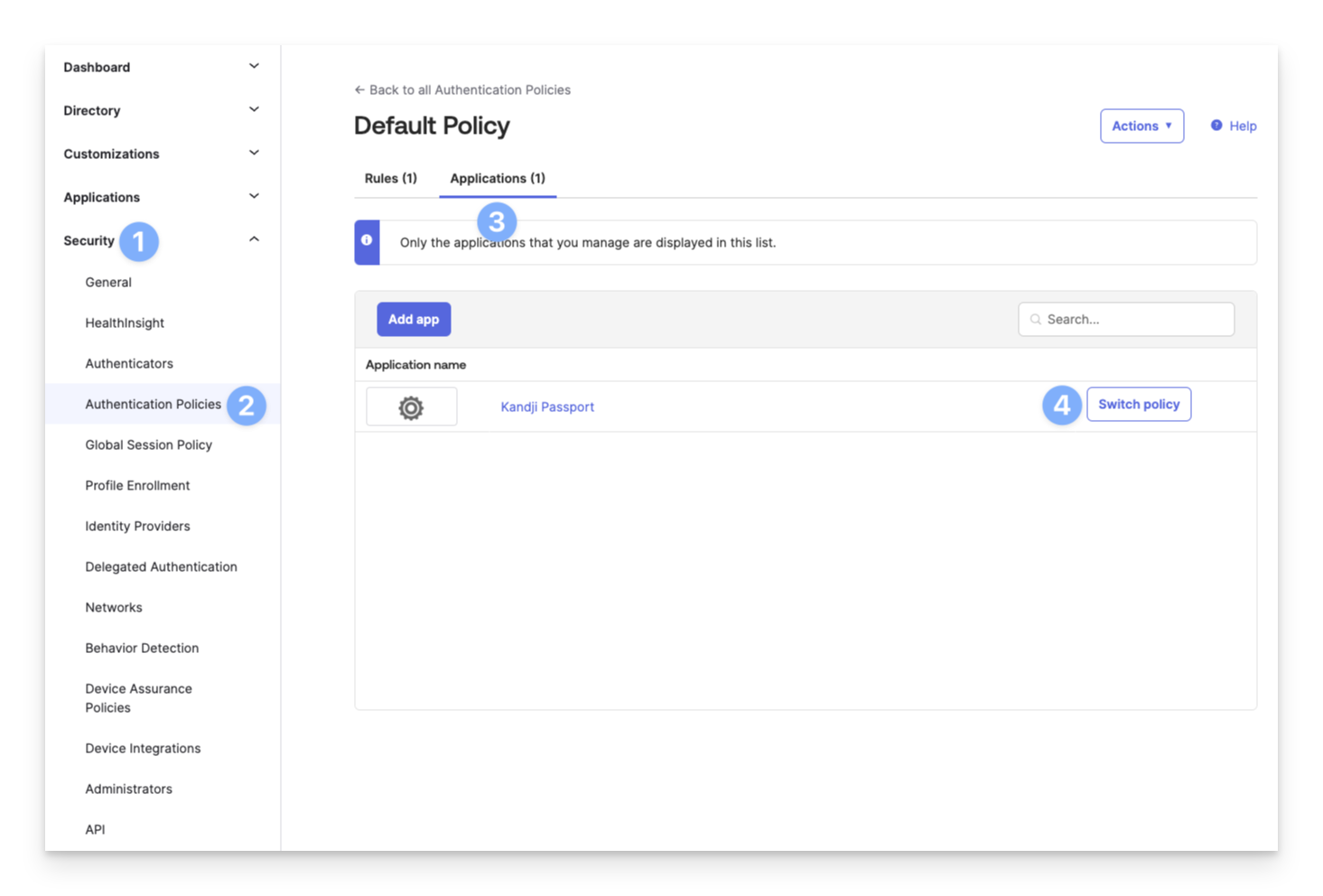

認証ポリシー

左側のナビゲーションから [ セキュリティ ] セクションを展開します。

[ 認証ポリシー] をクリックします。

[アプリケーション] をクリックします。

Kandji Passport アプリケーションの横にある [ポリシー の切り替え] をクリックします。

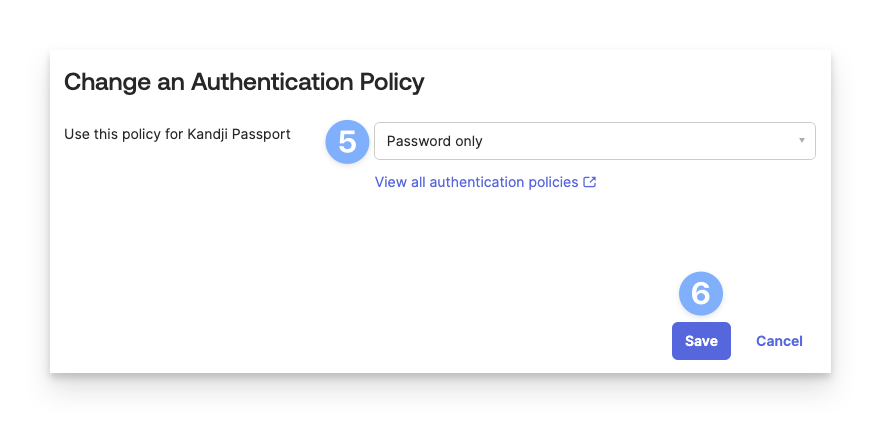

[このポリシーをKandji Passportに使用する] ポリシーで [パスワードのみ] を選択します。

[ 保存] をクリックします。

クラシックエンジン

Okta MFA設定

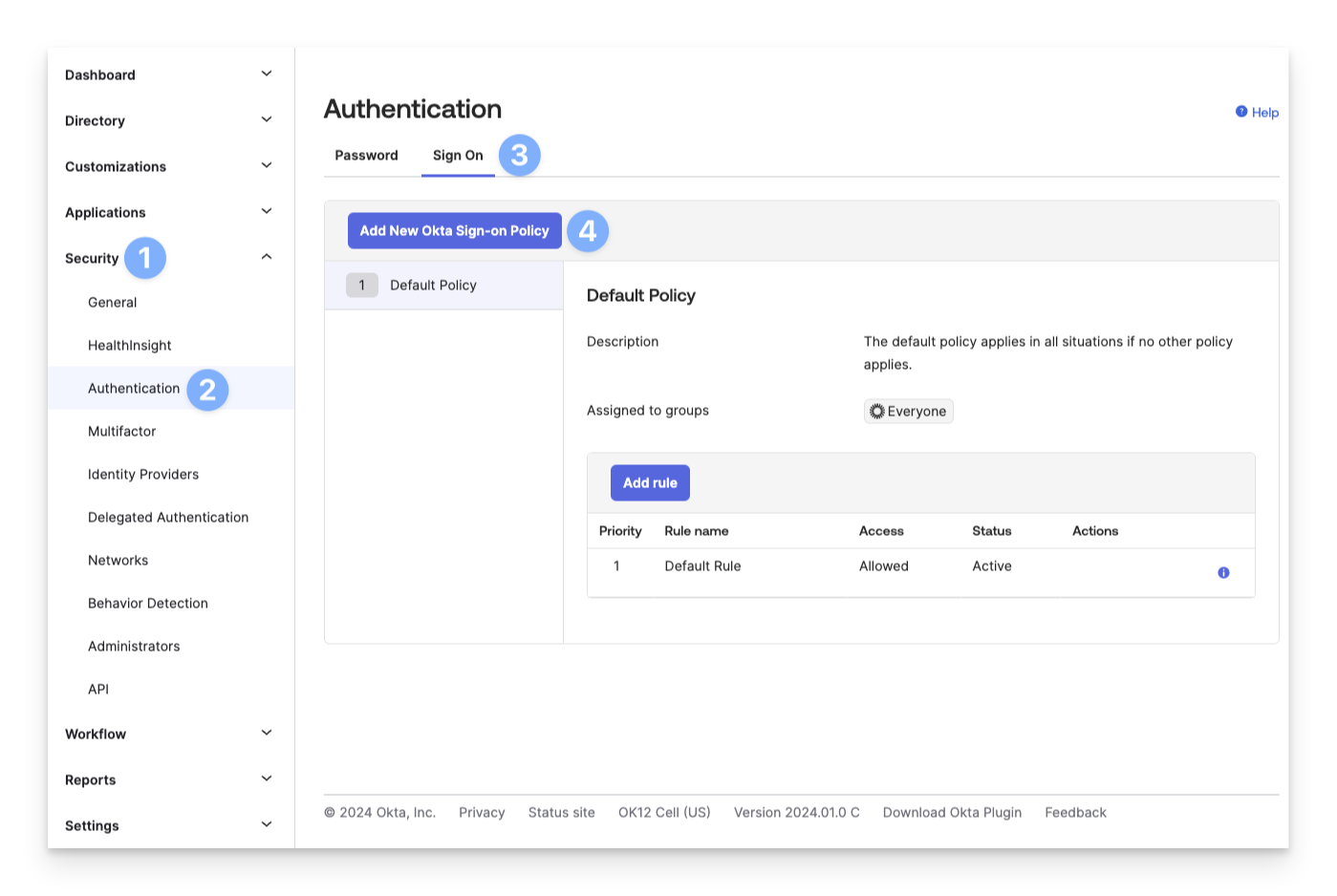

左側のナビゲーションから [ セキュリティ ] セクションを展開します。

[認証] をクリックします。

[ サインオン] をクリックします。

[Add New Okta Sign-On Policy ] をクリックします。

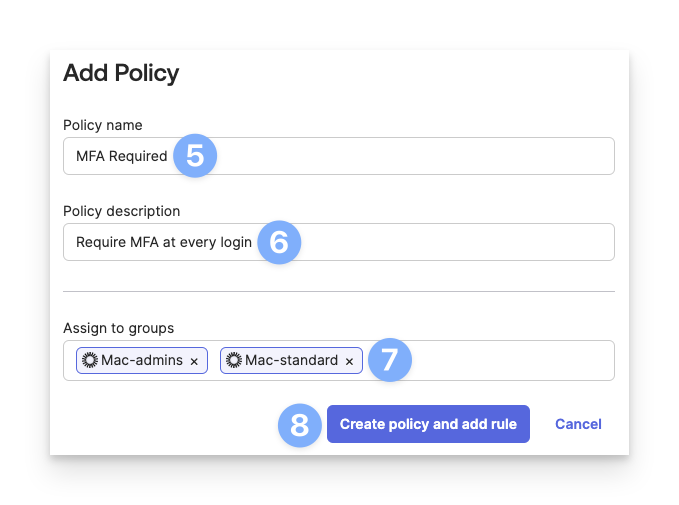

[MFA が必要] のような [ポリシー名 ] を入力します。

ポリシーの説明を入力します。

このMFA要件に割り当てるグループを選択します。

[ ポリシーの作成とルールの追加] をクリックします。

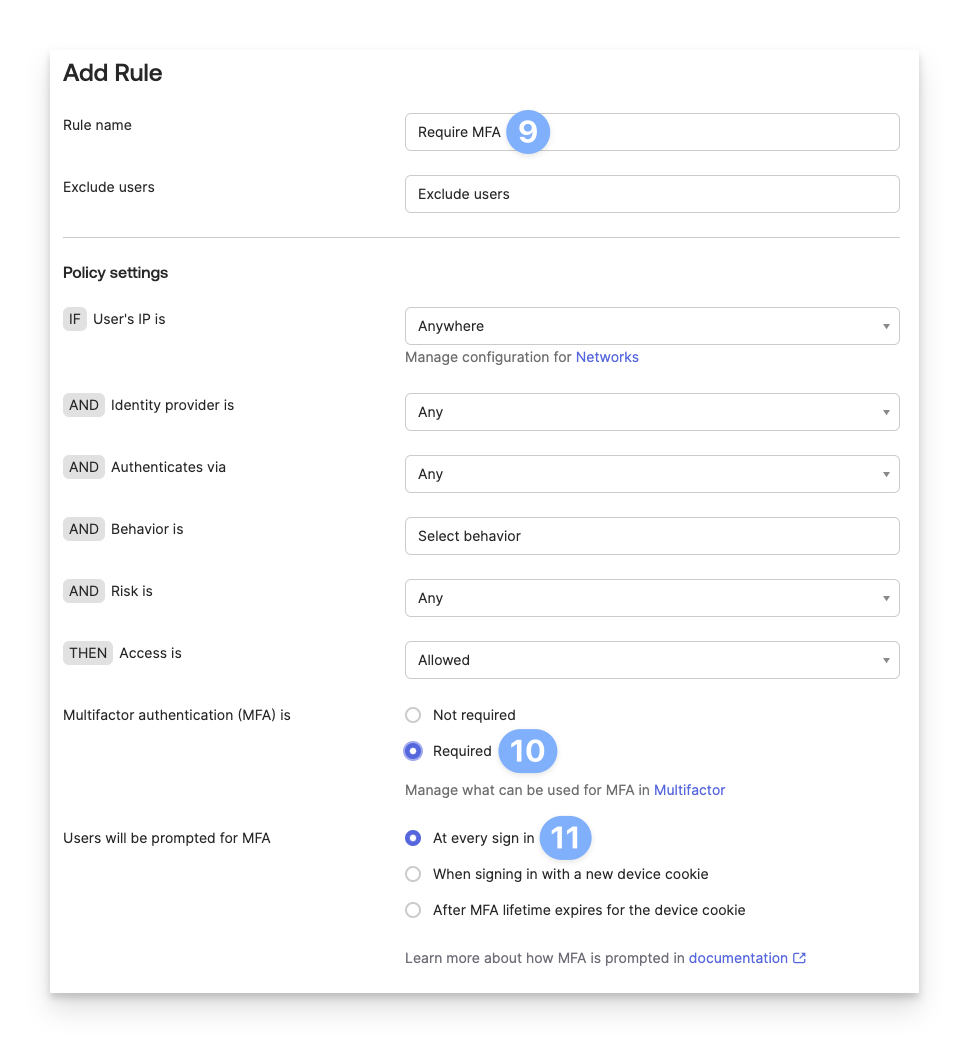

ルール名を入力します。

[多要素認証 (MFA)] 設定で [必須] を選択します。

[ユーザーに MFA の入力を求められます] 設定で [サインインのたびに] を選択します。

ウィンドウの下部にある [ルールの作成 ] をクリックします。

Library Item 設定

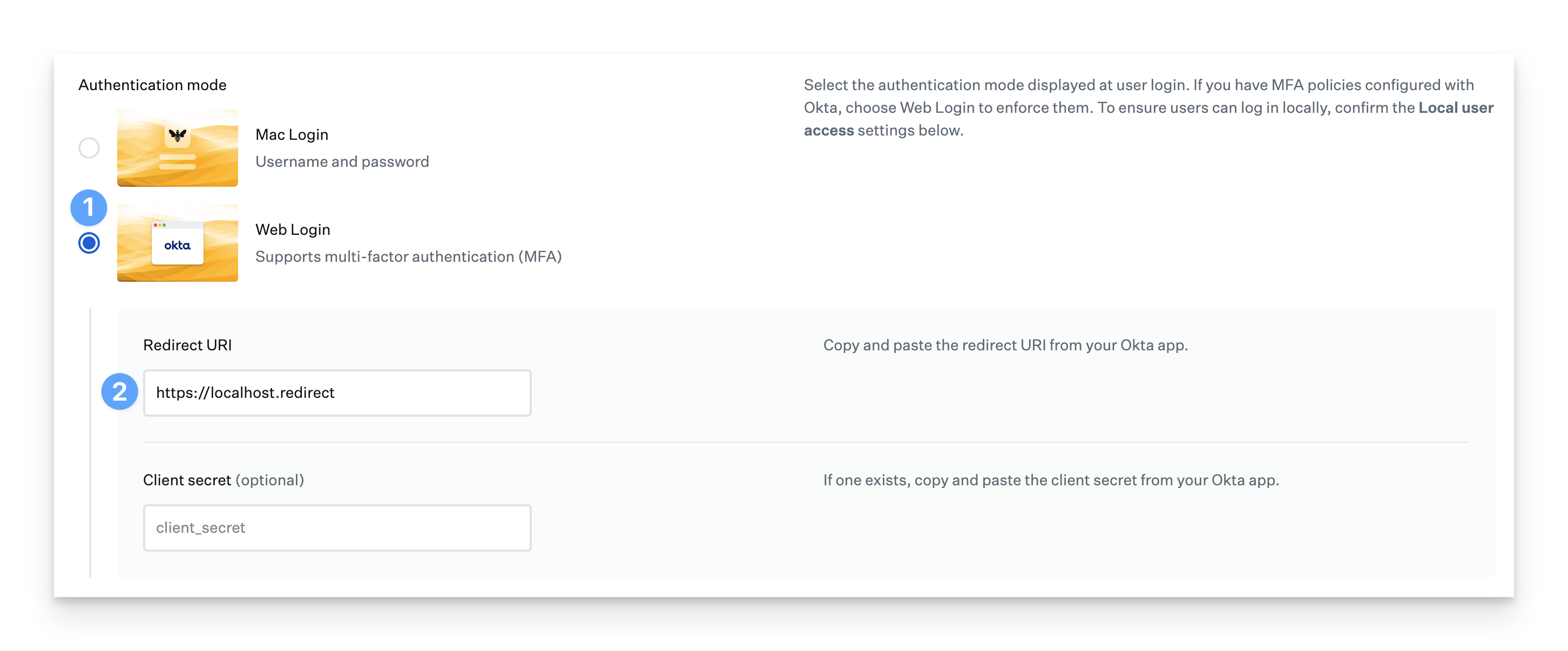

多要素認証(MFA)をサポートするために、[Web Login]の横にあるラジオボタンを選択します。

[リダイレクト URI] フィールドに、次のように入力します。

https://localhost.redirect

[保存] ボタンをクリックします。

ユーザープロビジョニング

Oktaのグループ情報を使用してユーザーアカウントタイプを決定する場合は、次の手順に従います。Oktaで使用するグループはMacから始める必要はありませんが 、 これらの手順では Mac- を例に使用します。

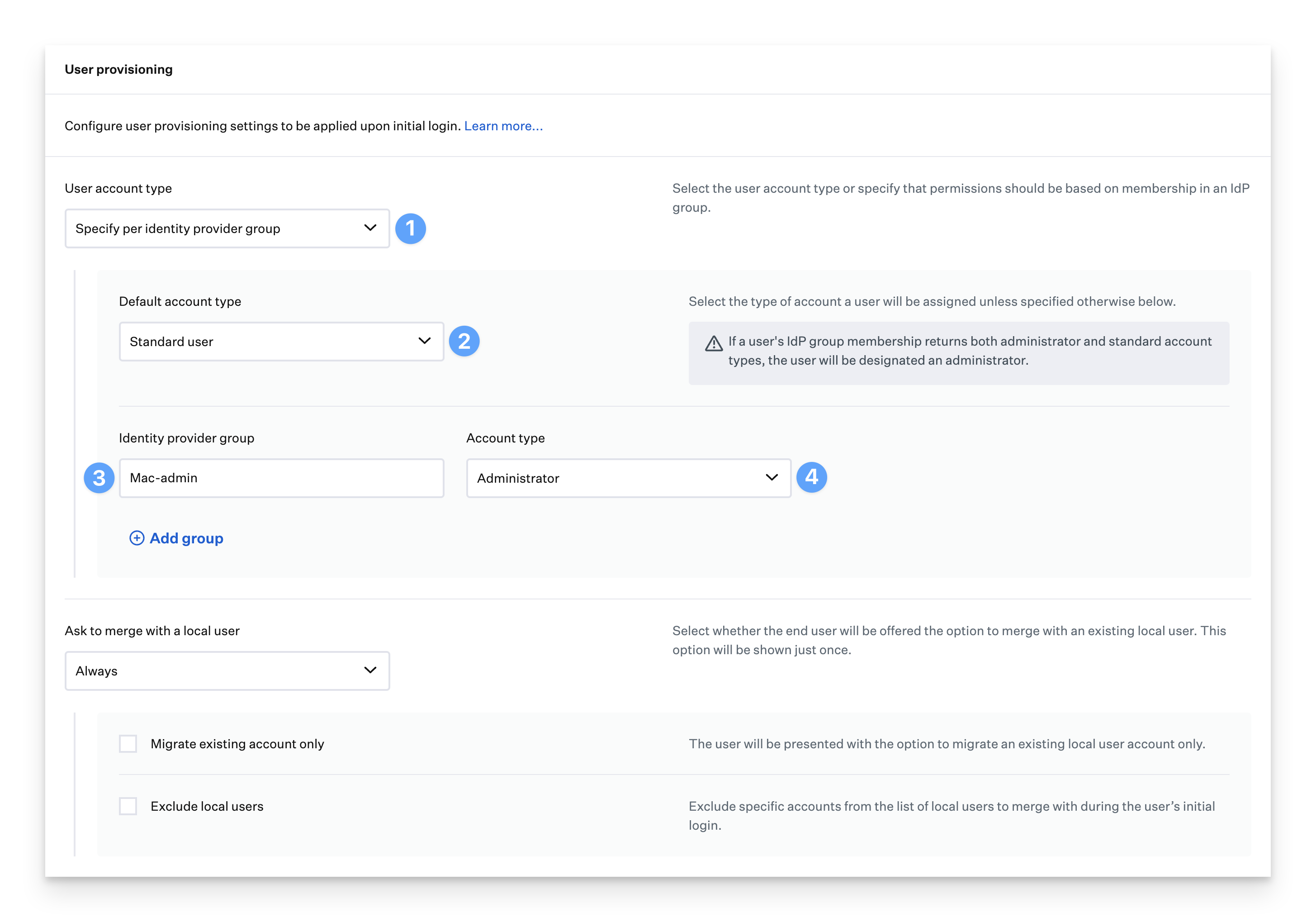

Passport Library Itemで、[ユーザー プロビジョニング] セクションの [ユーザー アカウントの種類] メニューをクリックし、[ ID プロバイダー グループごとに指定] を選択します。

ドロップダウンから [デフォルトのアカウントの種類 ] を選択します。

[ ID プロバイダーグループ] フィールドに、Okta グループ名を入力します。この記事では、 例として Mac- で始まるグループを使用します。

アイ デンティティ・プロバイダ・グループ 行ごとに、必要に応じて 「アカウント・タイプ 」を設定します。

次に、Oktaの Passport OIDCアプリケーションで、次の手順を使用して、 例としてMac- で開始するようにグループ要求フィルターを構成します。

Okta Administrator Consoleの左側のメニューペインで、必要に応じて[Applications]セクションを展開し、[ Applications]を選択します。

以前に作成した Kandji Passport アプリケーションを選択します。

[ サインオン] タブをクリックします。

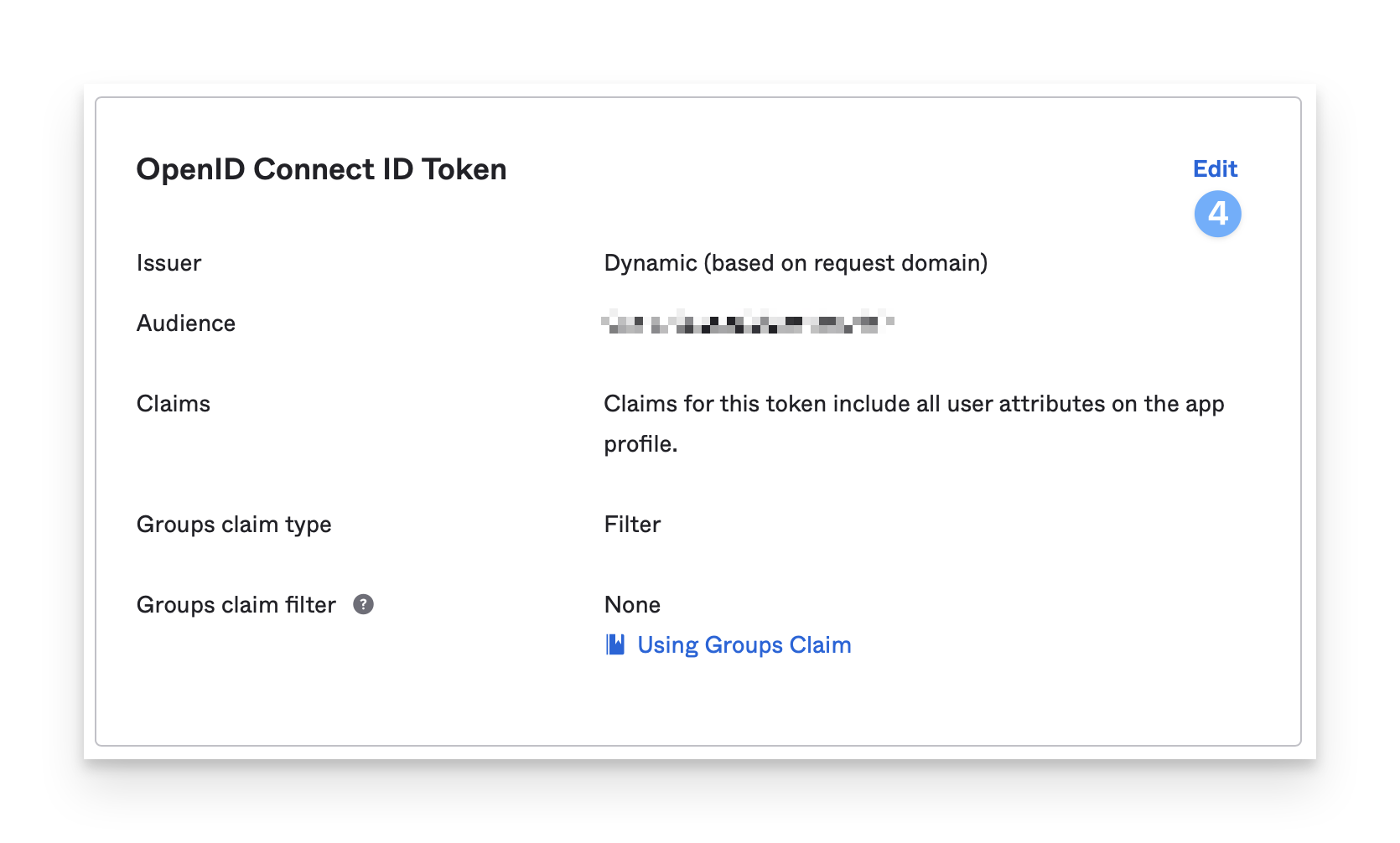

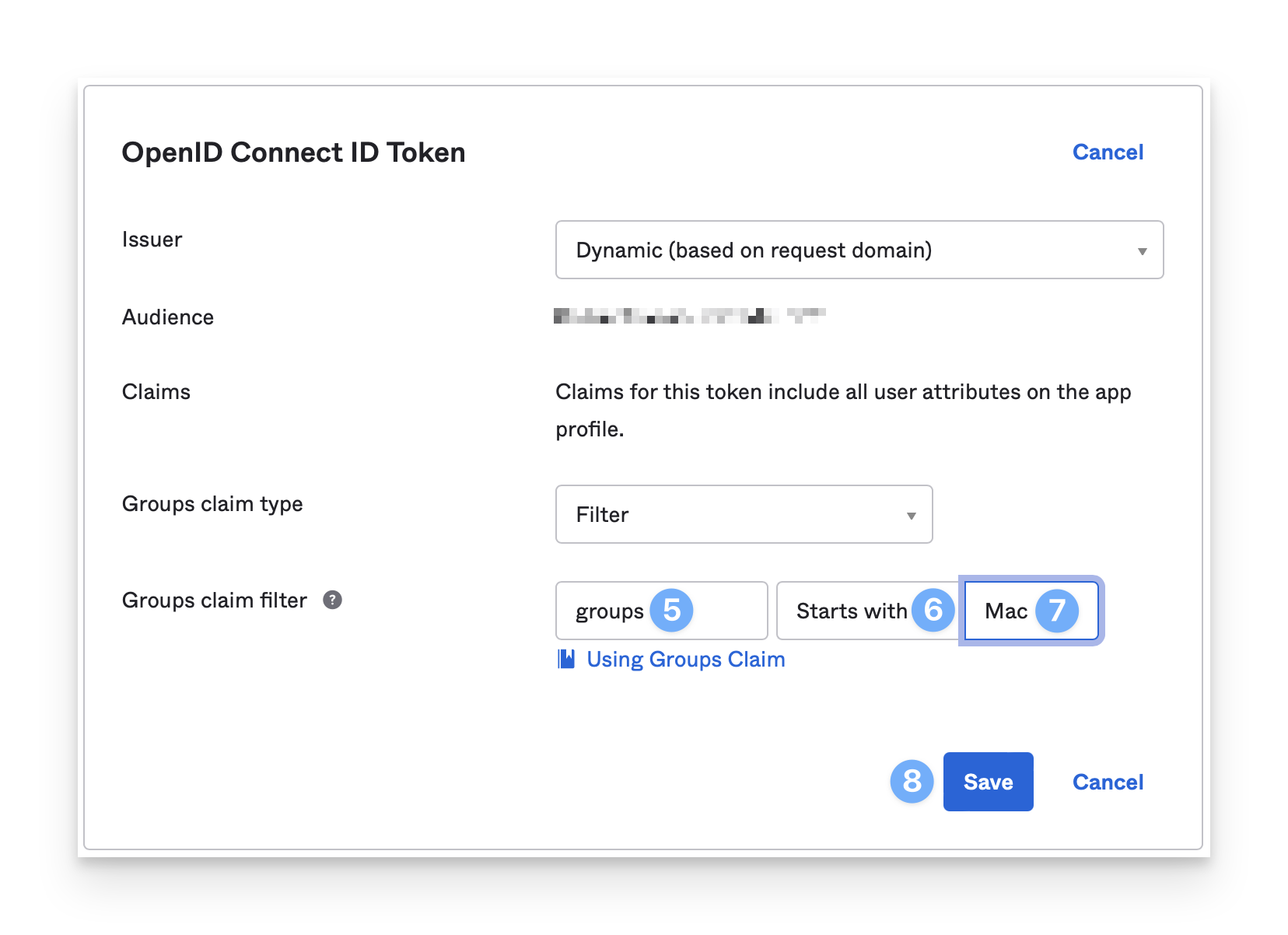

「 OpenID Connect ID トークン」 セクションで、「編集」をクリックします。

[ グループ要求フィルター] セクションでは、既定値の [groups] のままにします。

中央のフィールドはデフォルトの [ 次で始まる] のままにします。

右端のフィールドに「 Mac 」と入力します(使用する、または使用するOktaグループが Macで始まると仮定します)。

[ 保存] をクリックします。

PassportとOktaに関する問題のトラブルシューティング

Passport と Okta で問題が発生した場合は、Passport Okta のトラブルシューティングの記事で詳細を確認してください。