一部の組織では、 登録専用 ネットワークを作成したり、 プロキシ を配置してパブリック インターネットへのアクセスを制限したりする場合があります。このような状況では、AppleデバイスがAppleのネットワークと通信でき、登録および管理タスクを完了するための Kandji ができることを確認することが重要です。

必要なドメインとポート

これらのポートのファイアウォールルールを作成するときは、 送信 トラフィックを許可する必要があります。

米国でホストされているリージョン

ドメイン | ポート | 議定書 | OSの | 形容 |

|---|---|---|---|---|

| 443 | TCPの | macOS | macOS デバイスが Kandji テナントにアップロードされた Kandji Agent & Custom Apps をダウンロードするために使用されます |

| 443 | TCPの | macOS | macOSデバイスがAuto Appsをダウンロードするために使用されます |

| 443 | TCPの | macOS | macOSデバイスがAuto Appsをダウンロードするために使用されます |

| 443 | TCPの | すべての | MDMプロトコルを介してKandjiと通信するために使用され、Kandji Agentドメインはテナントごとに一意Kandji |

| 443 | TCPの | すべての | チェックインURLおよびKandji Agent通信MDM使用されるドメインは、MDMプロトコルを介してKandjiと通信するために使用され、Kandji AgentドメインはKandjiテナントごとに一意であるため、新しいデバイス登録のための将来の製品アップデートでUUID.web-api.kandji.io ドメインを置き換えます |

| 443 | TCPの | すべての | 登録プロファイルのダウンロード MDM 使用 |

| 443 | TCPの | すべての | Kandji Web アプリへのアクセスに使用 |

| 443 | TCPの | すべての | デバイスのテレメトリ通信に使用 |

| 443 | TCPの | すべての | リリース管理とプラットフォーム監視に使用 |

| 443 | TCPの | すべての | リリース管理とプラットフォーム監視に使用 |

EUホスト地域

ドメイン | ポート | 議定書 | OSの | 形容 |

|---|---|---|---|---|

| 443 | TCPの | macOS | Kandji テナントにアップロードされたKandji AgentとCustom Appsをダウンロードするために、macOS デバイスによって使用されます |

| 443 | TCPの | macOS | macOSデバイスがAuto Appsをダウンロードするために使用されます |

| 443 | TCPの | macOS | macOSデバイスがAuto Appsをダウンロードするために使用されます |

| 443 | TCPの | すべての | MDMプロトコルを介してKandjiと通信するために使用され、Kandji Agentドメインはテナントごとに一意Kandji |

| 443 | TCPの | すべての | チェックインURLとKandji Agent通信MDM使用されるドメインは、MDMプロトコルを介してKandjiと通信するために使用され、Kandji AgentドメインはKandjiテナントごとに一意であるため、新しいデバイス登録のための将来の製品アップデートでUUID.web-api.kandji.io ドメインを置き換えます |

| 443 | TCPの | すべての | 登録プロファイルのダウンロード MDM 使用 |

| 443 | TCPの | すべての | Kandji Web アプリへのアクセスに使用 |

| 443 | TCPの | すべての | デバイスのテレメトリ通信に使用 |

| 443 | TCPの | すべての | リリース管理とプラットフォーム監視に使用 |

| 443 | TCPの | すべての | リリース管理とプラットフォーム監視に使用 |

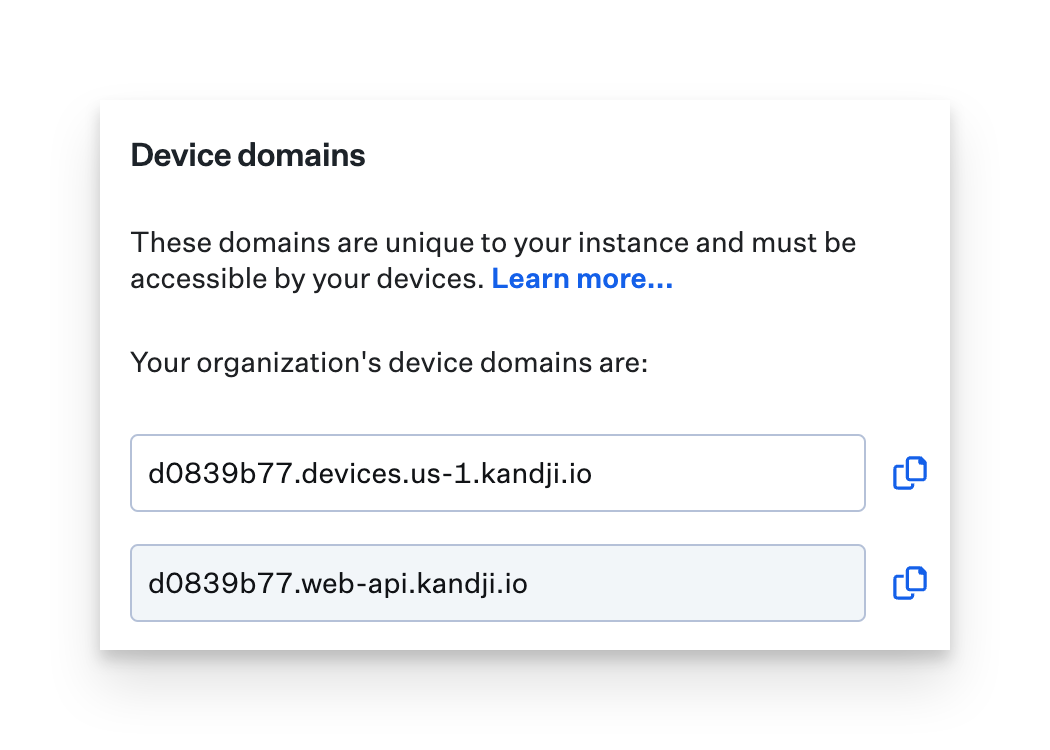

.web-api.kandji.io の前の UUID は、すべての Kandji テナントに固有です。会社の一意の URL を見つけるには、次のセクションを参照してください。

Active Directory 証明書サービスのネットワーク要件

Active Directory 証明書サービスの統合の詳細については、 AD CS の概要 サポート記事を参照してください。

源 | 行き先 | 宛先ドメイン | 港 | 議定書 | 形容 |

|---|---|---|---|---|---|

AD CSコネクタ | Kandji テナント |

| 443 | TCPの | AD CS Connector を顧客の Kandji テナントに接続するときに、コネクタの初期設定時に使用されます |

AD CSコネクタ | オース0 |

| 443 | TCPの | コネクタを設定するための初期 WebView 認証に使用される複数のサブドメインで、継続的な認証には利用されません |

AD CSコネクタ | オース0 |

| 443 | TCPの | 初期設定時にお客様の Kandji テナントに対してAD CS Connectorを認証するとき、およびWebSocket通信を初期化するときに使用されます |

AD CSコネクタ | Kandji テナント |

| 443 | TCPの | AD CS Connector と顧客の Kandji テナントとの間の API 通信に使用されます |

AD CSコネクタ | Kandji ADCSサービス |

| 443 | Webソケット | 証明書の要求を容易にするために使用されます この接続は、証明書要求を満たすコンテキストで、 Kandji AD CS コネクタと顧客の Kandji テナントとの間の通信専用です |

AD CSコネクタ | Windows AD CS | お客様の環境にある Windows AD CS CA サーバー | 50000 台のランダム ポート | MRPCの | Kandji AD CS Connector は、証明書要求を容易にするときに、お客様の内部ネットワーク内の Microsoft AD CS CA サーバーと通信するために使用されますポートはプロトコルによってランダムに定義されます |

組織固有のデバイスドメインを特定する

一意のデバイス ドメインは、MDM プロトコルと macOSの Kandji AgentID を介してKandjiと通信するために、登録済みデバイスによって使用されます。

これらの一意のドメインを表示するには、テナントにログインし、次の手順に従います。

左側のナビゲーションバーにある [設定 ]をクリックします。

[全般] タブに [デバイス ドメイン] パネルが表示されます。これら 2 つのドメインは、デバイスが MDM とエージェントの通信に使用されます。

個々のMacコンピュータで使用されている特定のドメインを確認するには、ターミナルで次のコマンドを実行します。

system_profiler SPConfigurationProfileDataType | awk -v FS='(https://|/mdm)' '/CheckInURL/ {print $2}'SSL/TLSインスペクション

Kandji macOS Agent は、証明書のピン留めの一般的なベスト プラクティスを活用して、信頼できるサーバーとのみ通信し、トラフィックが傍受されて検査されるのを防ぎます (MITM 攻撃の防止)。これは、ネットワーク管理者またはプロキシ管理者がデフォルトですべてのSSL/TLSトラフィックを復号化している場合に問題を引き起こす可能性があります。ネットワーク管理者に依頼して、テナント内の 2 つのデバイス ドメインを検査から除外してください。コンテンツ フィルタの CA を信頼されたルート CA として macOS デバイスに展開する場合でも、次の点に注意してください。SSL/TLS インスペクションでは、Kandji Agent は Kandjiと通信しません。

Appleが要求するホストとポート

Appleは、このガイドでサービスのホストとポートの概要を説明しました。

Appleサポート: エンタープライズネットワークでApple製品を使用する

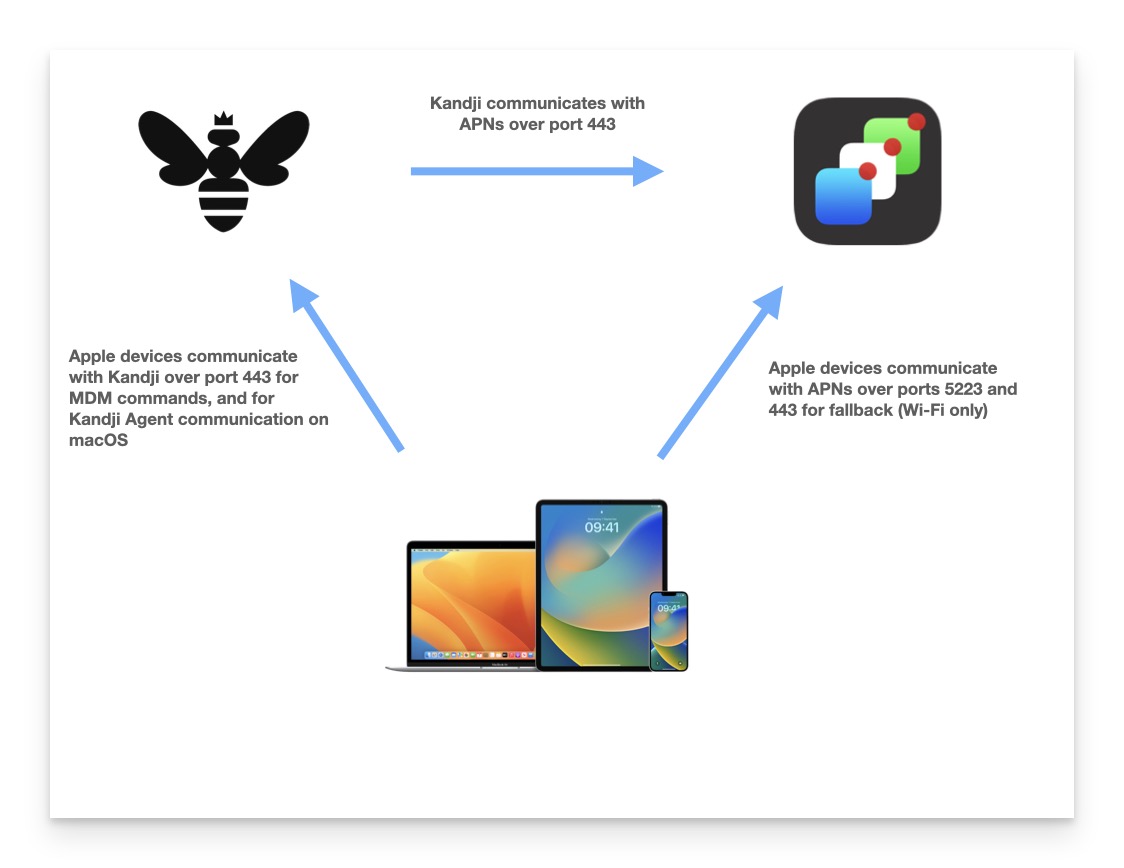

通信フロー

次の図は、 Kandji、APNs、および管理対象のAppleデバイス間の通信の標準的な流れを示しています。

TLS バージョンと暗号スイート

Appleのプラットフォームセキュリティガイドによると、 macOS、 iOS、 tvOS、および iPadOS デバイス上の組み込みアプリとサービスは、完全な前方秘匿性を備えた暗号スイートを自動的に優先します。これは、開発者が CFNetwork などの高レベルのネットワーク API を使用する場合にも当てはまります。 Kandji エージェントは、これらの高レベルのネットワーキング API を活用します。

これらの機能、特にTLSネットワークセキュリティのセクション(こちら)について理解を深めるために、Appleのプラットフォームセキュリティガイドをお読みになることをお勧めします。

Apple プラットフォームセキュリティガイド: TLS ネットワークセキュリティ 前述のように、 MDM およびエージェントの通信に使用されるドメインはテナントに固有です(UUID.web-api.kandji.io)Qualys SSL Server Testなどのツールを使用してこのドメインを検査し、現在 Kandjiでサポートされている暗号を理解できます。以下に簡単な概要を示します。

プロトコル

TLS 1.3 (英語) | いいえ |

TLS 1.2 (英語) | はい* |

TLS 1.1 | はい |

TLS 1.0 (英語) | はい* |

SSL通信 3 | いいえ |

SSLの2 | いいえ |

(*)No-SNI を使用してネゴシエートされたサーバー | |

サイファスイート

TLS 1.2 のサーバー優先順 |

TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 |

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 |

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA |

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 |

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 |

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA |

TLS_RSA_WITH_AES_128_GCM_SHA256 |

TLS_RSA_WITH_AES_128_CBC_SHA256 |

TLS_RSA_WITH_AES_128_CBC_SHA |

TLS_RSA_WITH_AES_256_GCM_SHA384 |

TLS_RSA_WITH_AES_256_CBC_SHA256 |

TLS_RSA_WITH_AES_256_CBC_SHA |

TLS 1.1 (サーバー優先 ) |

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA |

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA |

TLS_RSA_WITH_AES_128_CBC_SHA |

TLS_RSA_WITH_AES_256_CBC_SHA |

TLS 1.0 in server 優先 |

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA |

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA |

TLS_RSA_WITH_AES_128_CBC_SHA |

TLS_RSA_WITH_AES_256_CBC_SHA |