条件付きアクセスを適用するこの方法は引き続き効果的ですが、デバイスのコンプライアンスを確保するためのアプローチとして Microsoft Device Compliance (MSDC) を使用することが推奨されるようになりました。詳細については、 MSDC 設定のサポート記事 を参照してください。

前提条件

条件付きアクセスを含む Microsoft Entra ID (旧称 Azure AD) (P1 または P2) サブスクリプションプラン。Microsoft Entra ID のライセンス情報については 、こちら を参照してください。

Microsoft Defender for Cloud Apps (旧称 Microsoft Cloud App Security) のライセンス。Microsoft Defender for Cloud Apps のライセンス情報については 、こちら を参照してください。

Microsoft Entra ID と Microsoft Defender for Cloud Apps を構成するには、グローバル管理者ロールまたはセキュリティ管理者ロールを持つアカウントが必要です。

信頼されたルート証明書と中間証明書 (PEM ファイル)。

マネージド PKI ソリューション。

HTTPまたはDNSフィルタリングを使用する場合は、MicrosoftのIPアドレスを許可リストに追加する必要があります。IPアドレスは 、このMicrosoftの記事から取得できます。

SCEP の設定

SCEPライブラリアイテムは、Symantec Managed PKI、GlobalSign Managed PKI、Microsoft Entra アプリケーション プロキシと NDES、証明書の配布用の SecureW2 などのマネージド PKI ソリューションで使用できます。

SCEP プロファイルは、 SCEPライブラリアイテムを使用して設定および展開します。手順については、 SCEP プロファイル のサポート記事を参照してください。

ルート証明書と中間証明書のデプロイ

デバイス証明書を発行するルート証明書と中間証明書をデプロイします。手順については、 証明書プロファイル のサポート記事を参照してください。

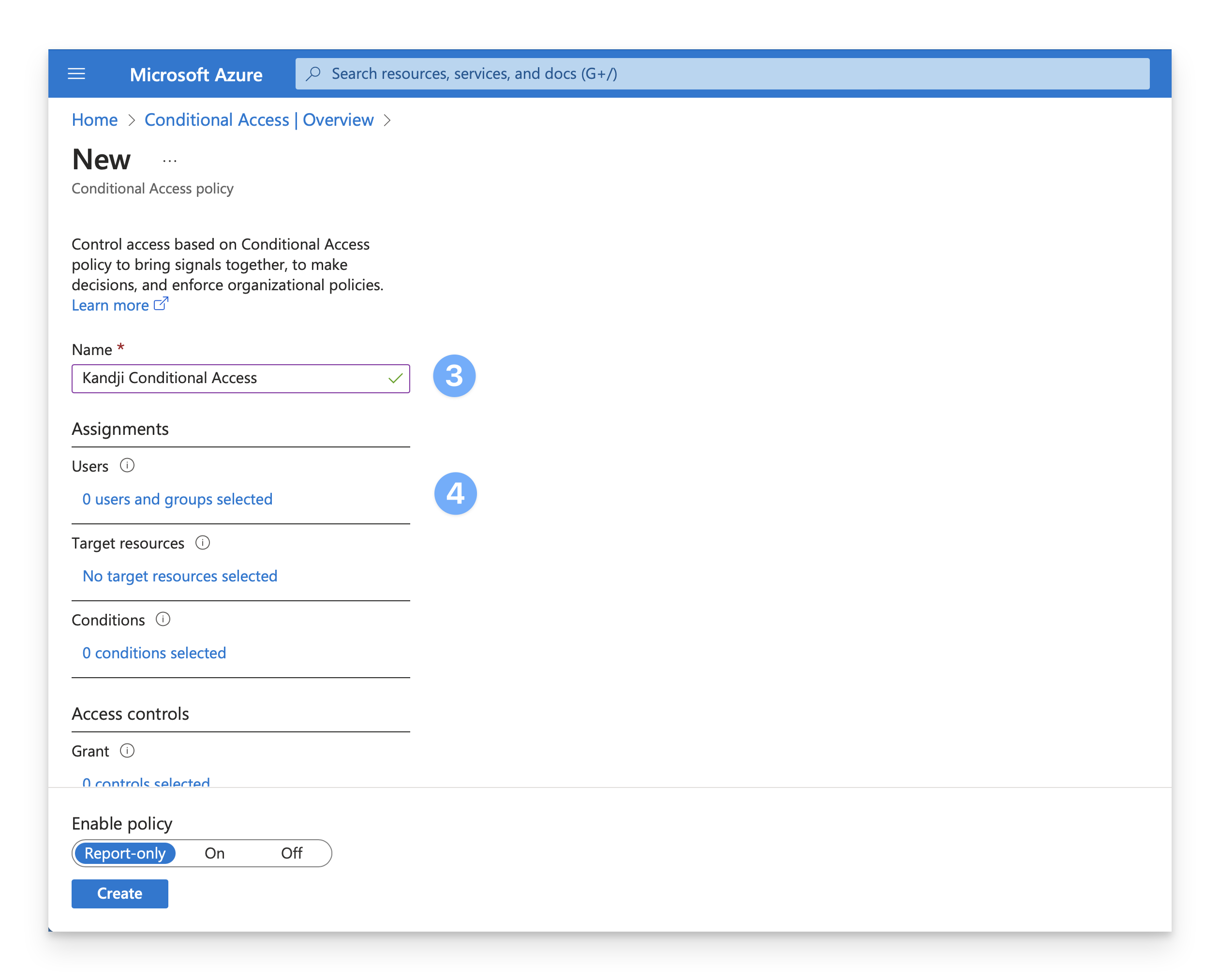

条件付きアクセス ポリシーを作成する

ここをクリックして、Microsoft Entra ID (旧称 Azure AD) の [条件付きアクセス] ブレードに移動します (まだサインインしていない場合はサインインするように求められます)。

[条件付きアクセス] ブレードの上部にある [+ 新しいポリシーの作成] をクリックします。

[名前] フィールドに、条件付きアクセス ポリシーの名前を入力します ( Kandji 条件付きアクセスなど)。

[割り当て] セクションの [ユーザー] で、[ 0 ユーザーとグループが選択されました] をクリックします。

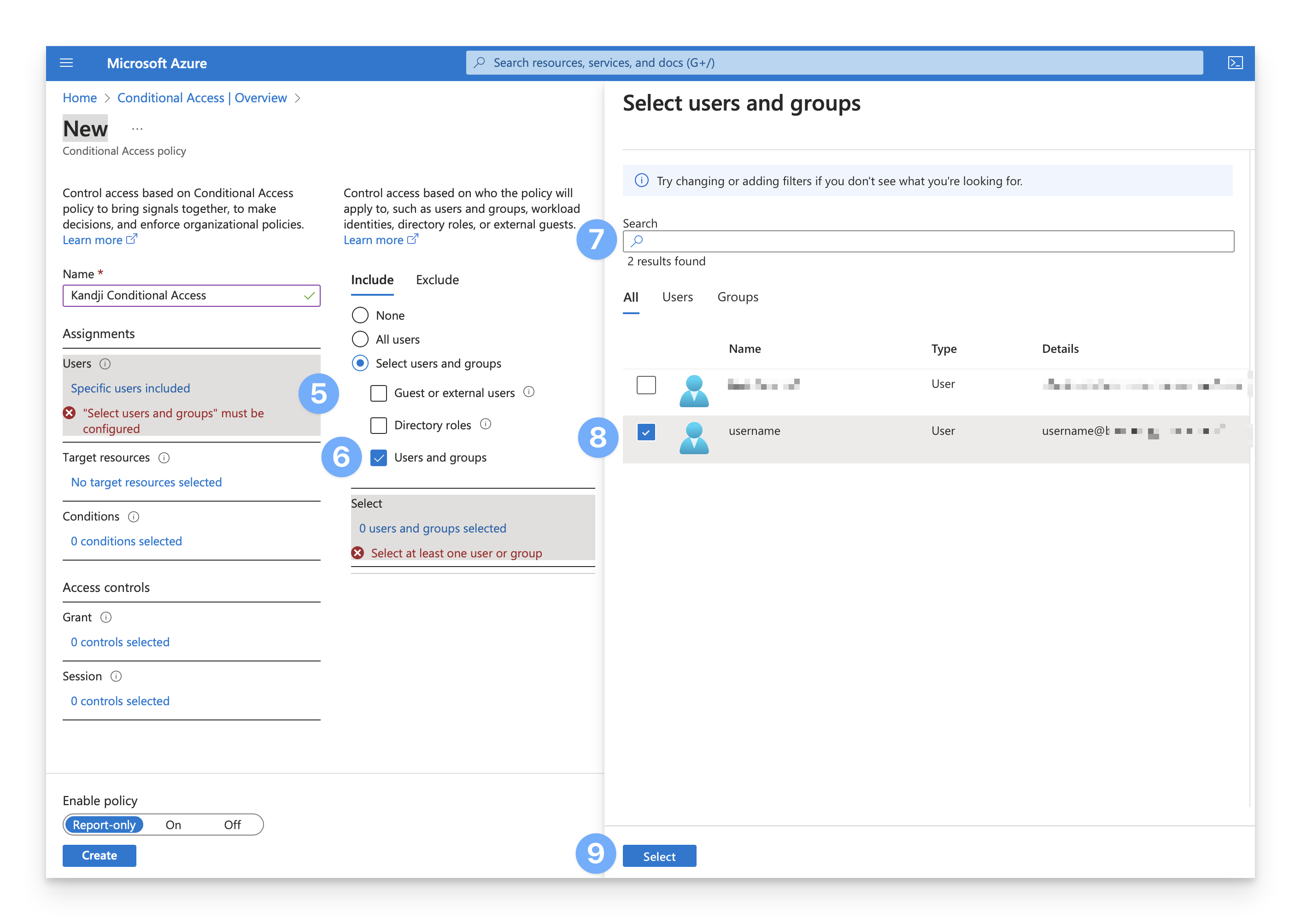

構成とワークフローをテストおよび検証するときは、このポリシーを運用ユーザーに割り当てる前に、テスト ユーザー アカウントに割り当てることをお勧めします。これを行うには、[ ユーザーとグループ の選択] ラジオボタンを選択します。

[ ユーザーとグループ ] チェックボックスをオンにします。

画面の右上隅に移動し、ポリシーを適用するユーザーアカウントまたはグループを検索します。

識別されたユーザーアカウントまたはグループを選択します。

設定を保存するには、[ 選択]をクリックします。

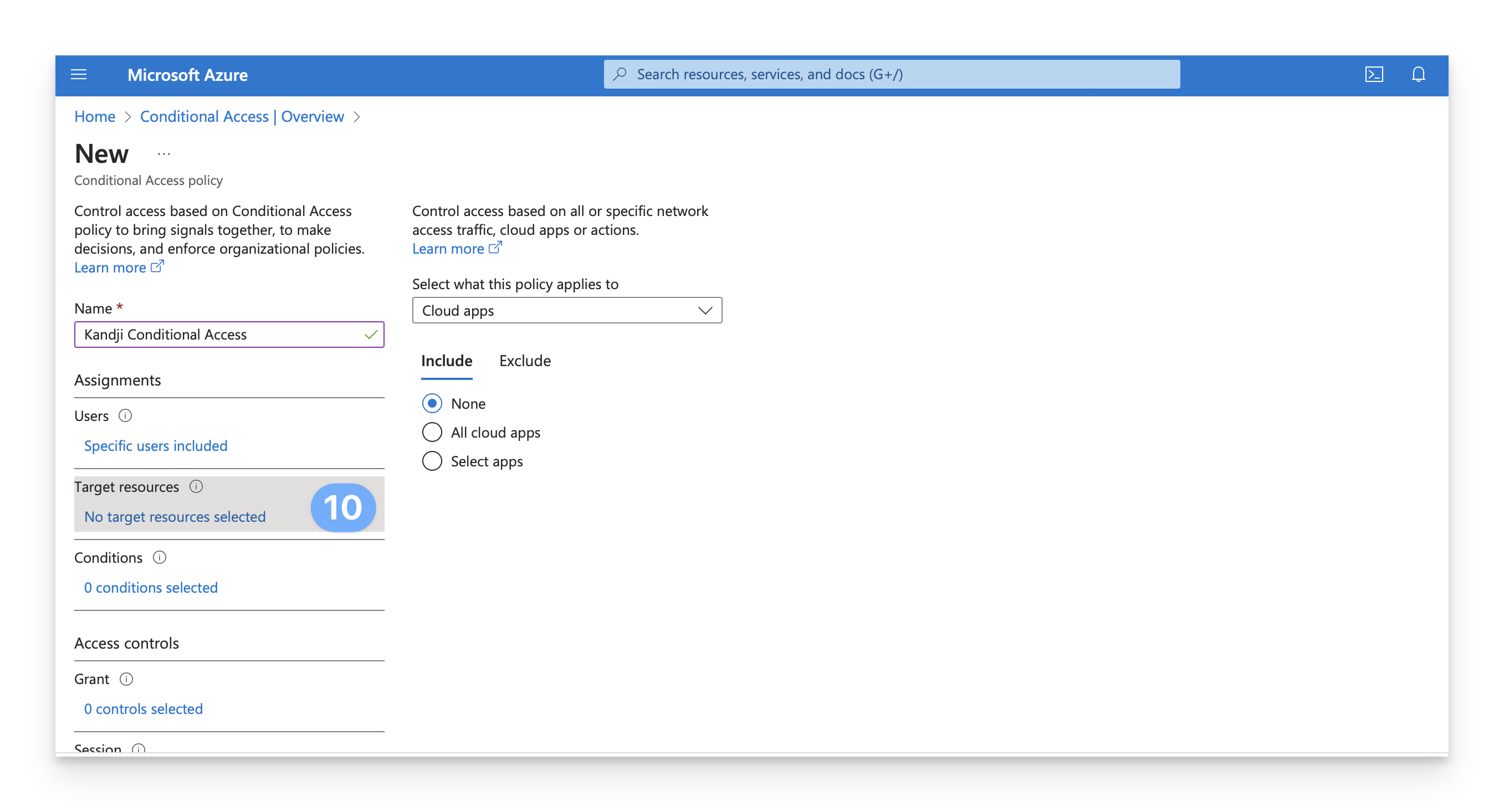

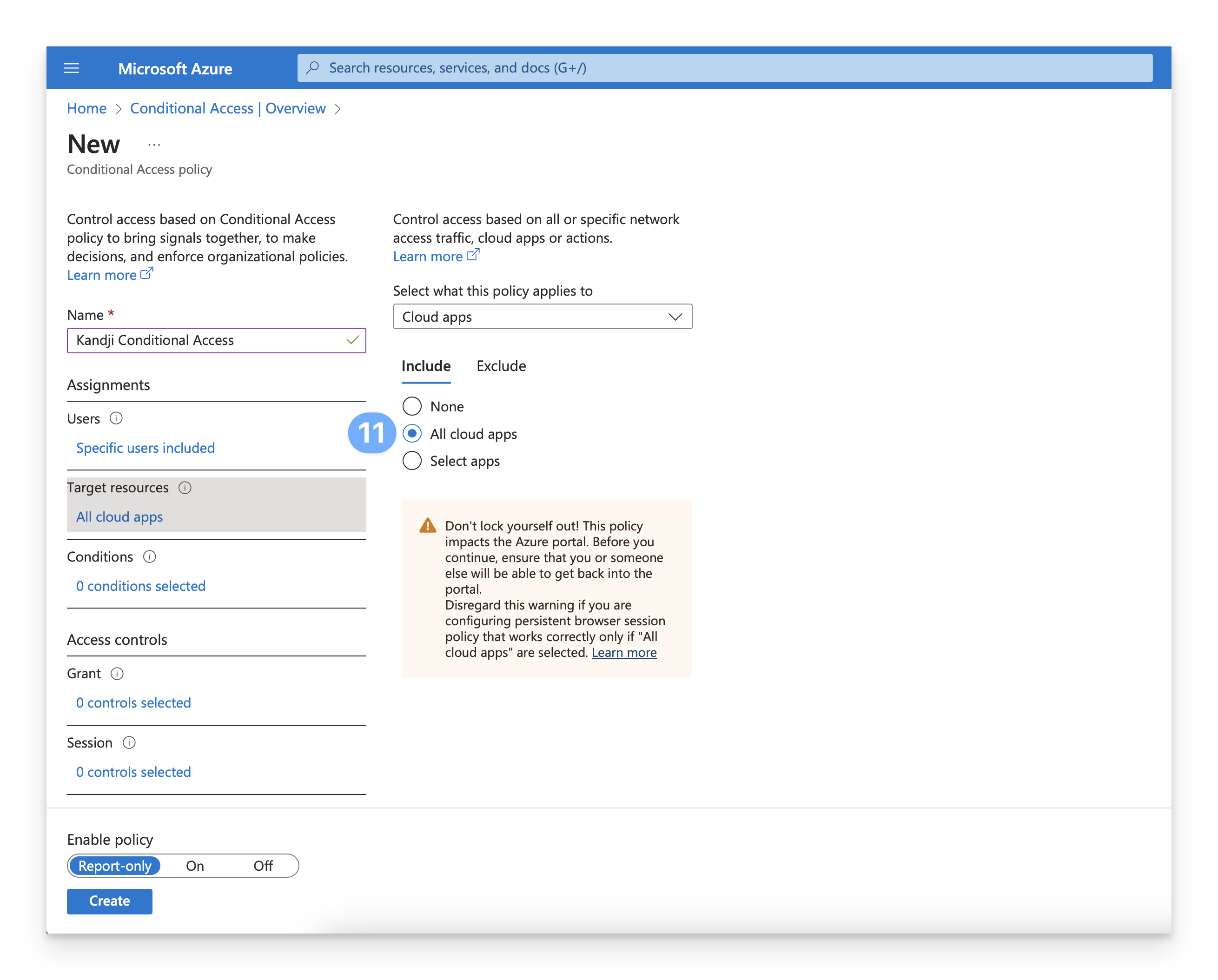

[割り当て] セクションの [ターゲット リソース] で、[ ターゲット リソースが選択されていません ] リンクをクリックします。

[すべてのクラウド アプリ] ラジオ ボタンを選択します。または、[アプリの選択] ラジオ ボタンを選択して、範囲を特定のアプリに絞り込むこともできます。

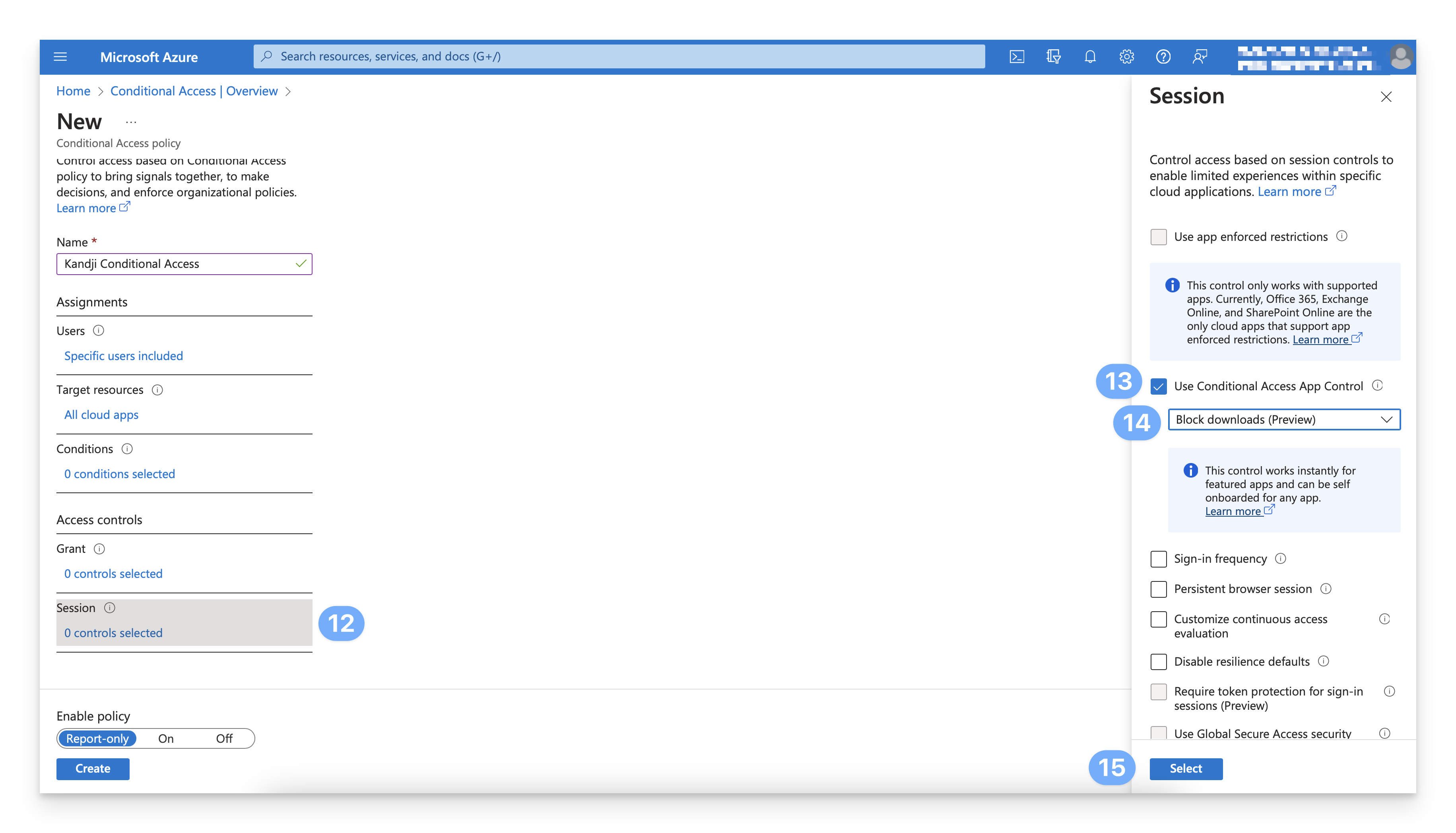

[アクセス制御] セクションの [セッション] で、[0 コントロールが選択されました] をクリックします。

[ アプリの条件付きアクセス制御を使用する] を選択します。

[ アプリの条件付きアクセス制御を使用する ] セクションで、ドロップダウンメニューから [ ダウンロードのブロック (プレビュー)] を選択します。この設定については後で説明します。[ダウンロードのブロック (プレビュー)] オプションは、Microsoft Defender ポータルでスコープ付きアプリをオンボードして追加するために最初に必要です。

設定を保存するには、[選択] をクリックします。

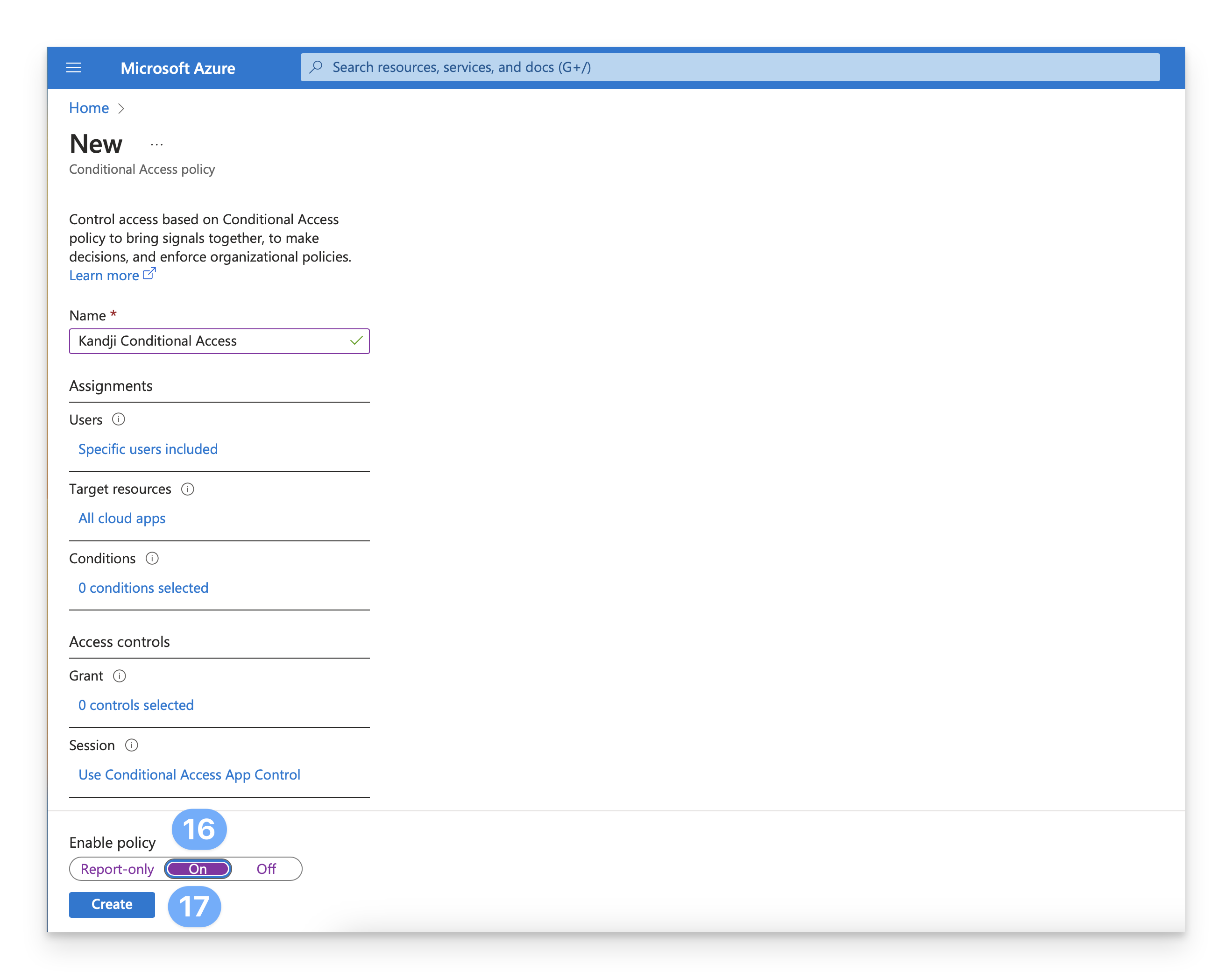

[ポリシーを有効にする] セクションで、ポリシーを [オン] に切り替えます。メッセージが表示されたら、Microsoft セキュリティ の既定値を無効にする手順を実行します。

[作成] をクリックして、ポリシーを保存します。

対象範囲別クラウドアプリを MDCA に追加する

Microsoft Defender for Cloud Apps (MDCA) ではセッション制御が使用されるため、スコープ付きアプリを Microsoft Defender ポータルに追加するには、テスト ユーザー アカウントを使用して各スコープ付きクラウド アプリに少なくとも 1 回 (できれば Safariを使用している場合はプライベート ウィンドウ セッション (⇧-⌘-N)) でアクセスする必要があります。次の手順で Office 365 アプリを追加します。同じプロセスを使用して、Microsoft Defender ポータルにアプリを追加できます。

別のデバイスまたはプライベートウィンドウで、[ portal.office.com ] に移動し、スコープされたテストユーザーアカウントでサインインします。

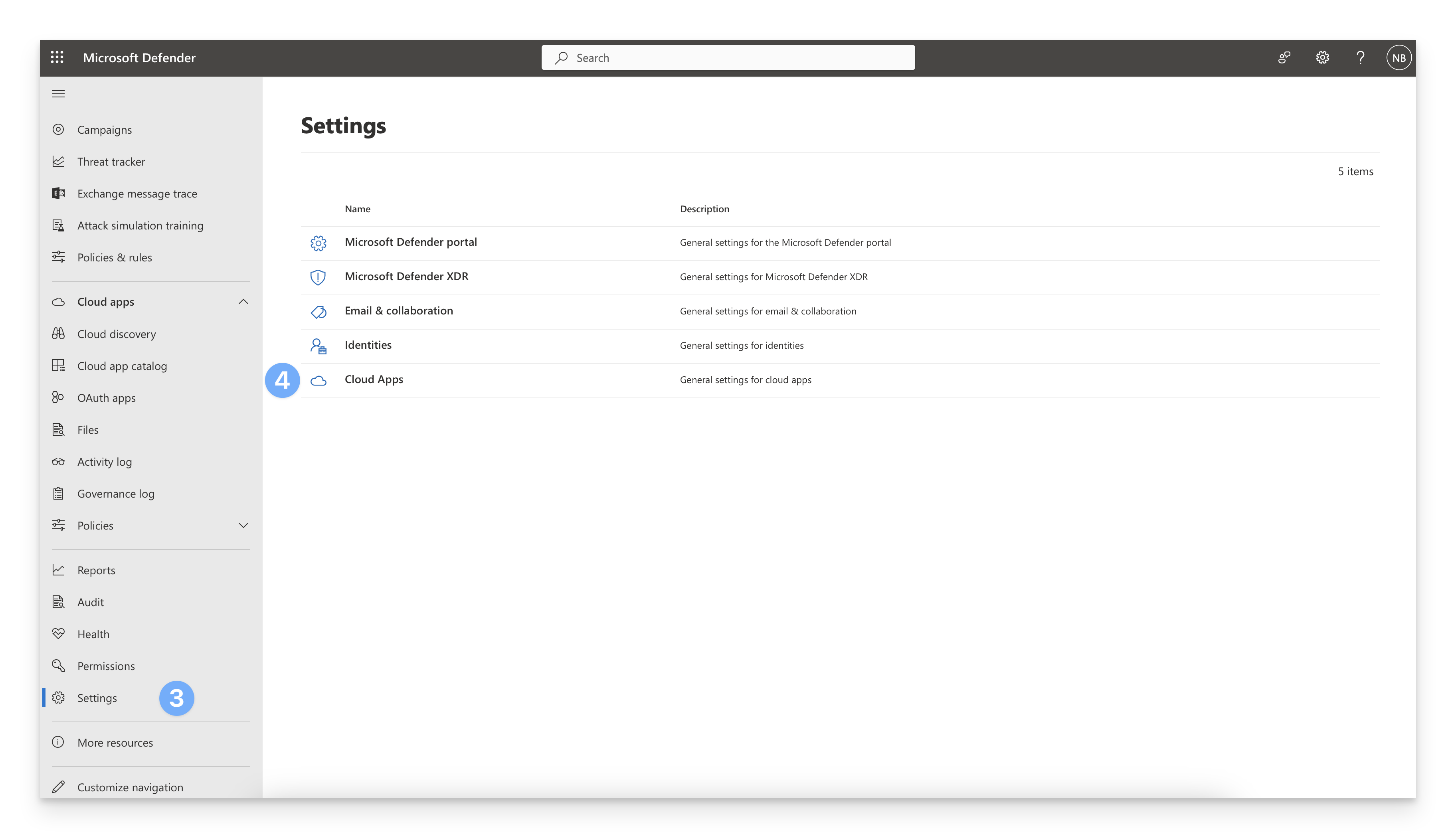

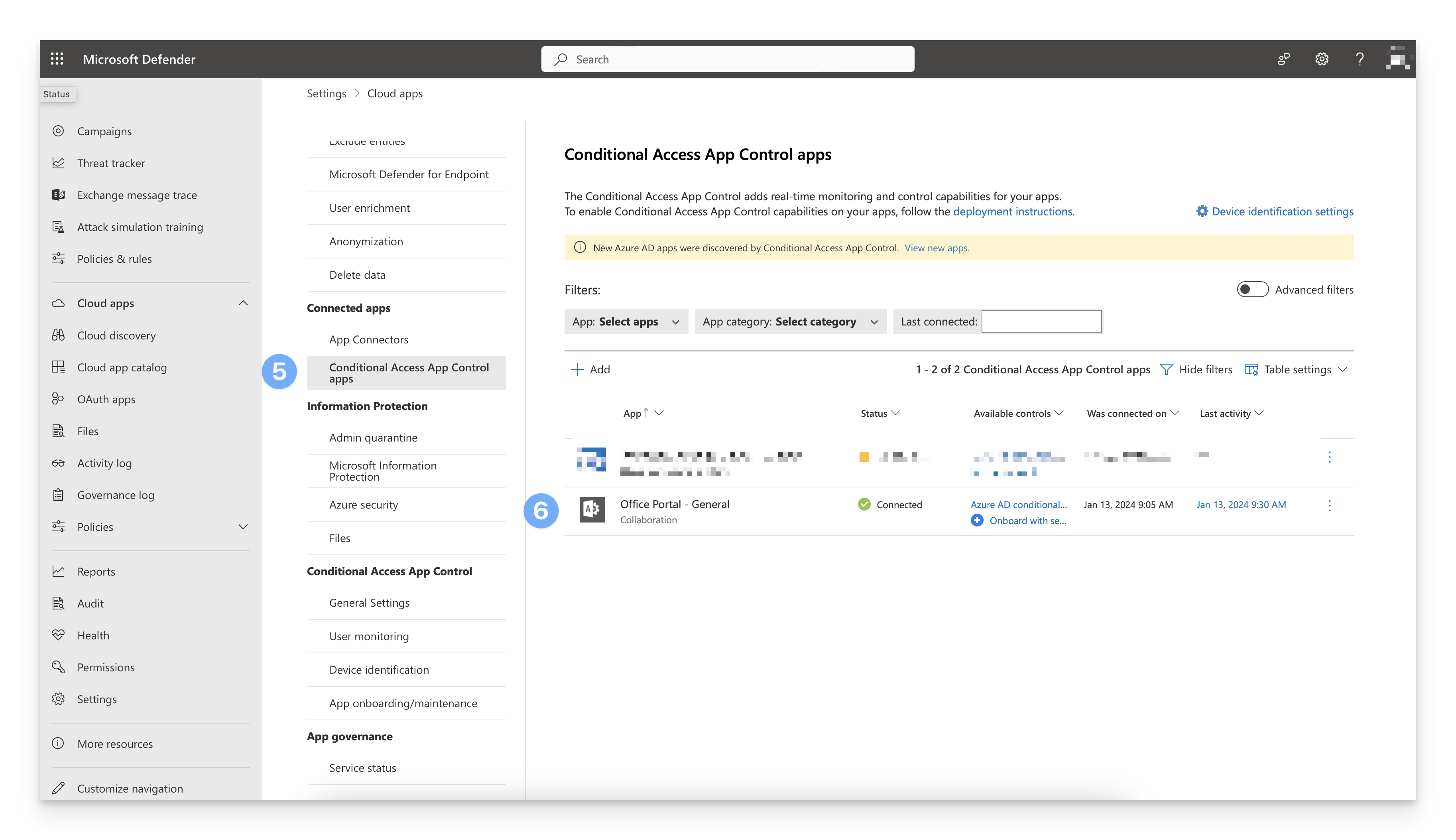

クラウド アプリが MDCA に追加されたことを確認するには、 security.microsoft.com に移動し、管理者アカウントまたはセキュリティロールが割り当てられたアカウントでサインインします。

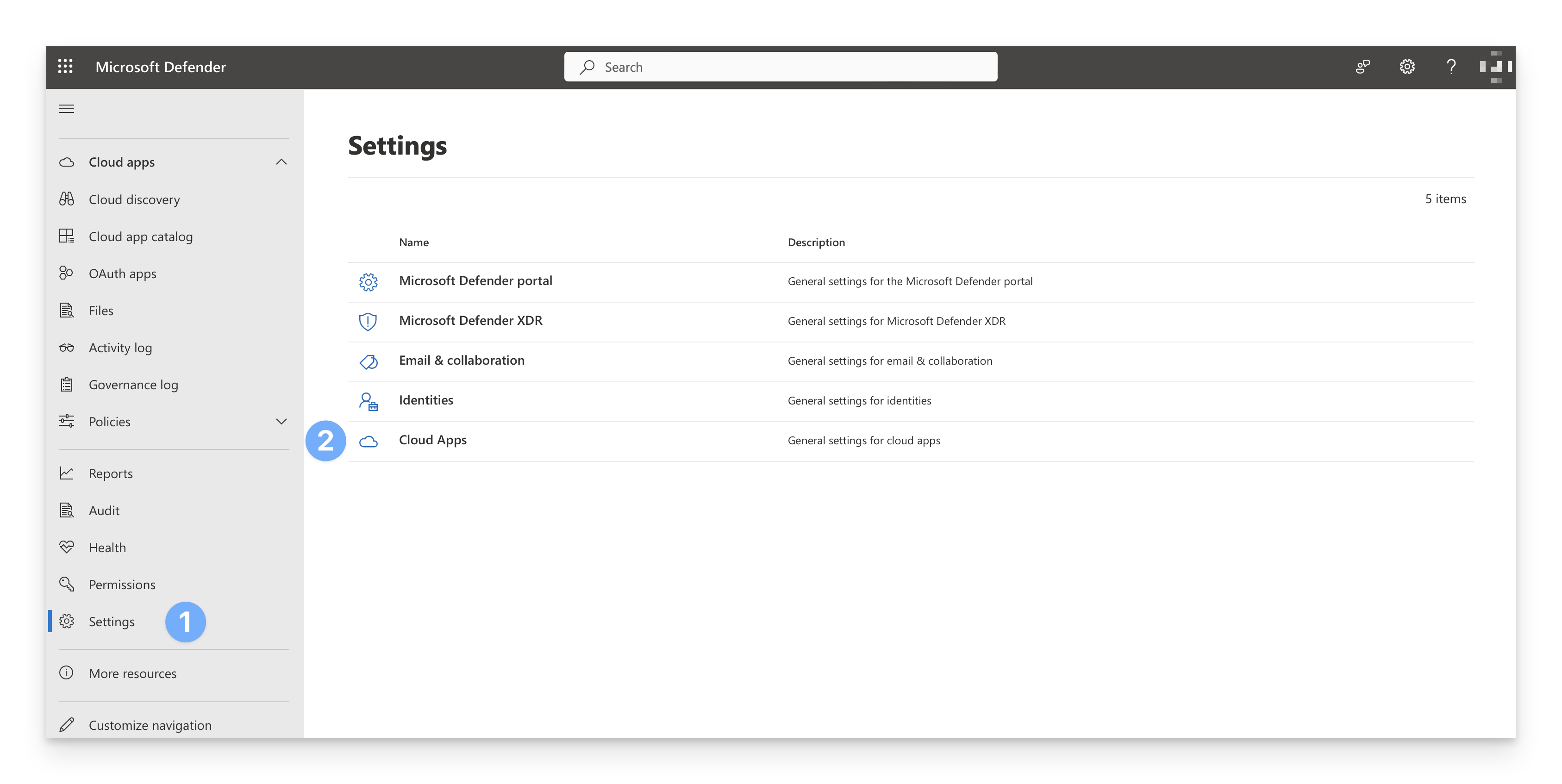

ページの左下隅にある [設定] 歯車アイコンをクリックします。

設定ページで、[クラウドアプリ] をクリックします

[接続済みアプリ] > [アプリの条件付きアクセス制御アプリ] をクリックします

Office ポータル - 全般が接続アプリとして一覧表示されます。そうでない場合は、前のセクションの手順を確認してください。 Office ポータルに接続状態が表示されるまで、少し時間がかかる場合があります。後でもう一度確認して、ステータスが更新されるかどうかを確認してください。

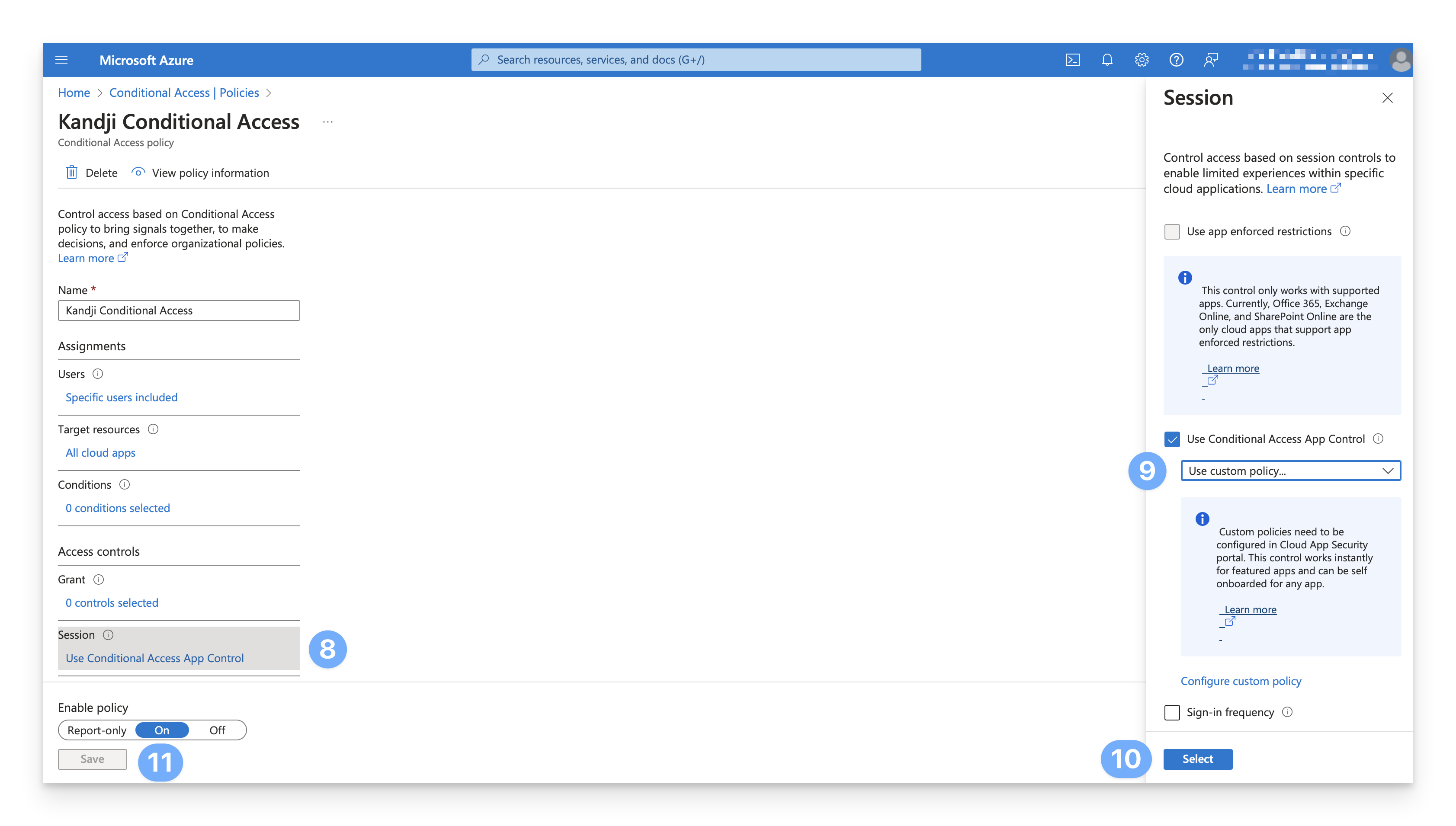

ここをクリックして [条件付きアクセス] ブレードに戻り、前に作成した条件付きアクセス ポリシーを選択します。

[アクセス制御 > セッション] で、[アプリの条件付きアクセス制御を使用] をクリックします。

[アプリの条件付きアクセス制御] 設定を [ダウンロードのブロック (プレビュー)] から [カスタム ポリシーの使用] に変更します。

[選択] をクリックします。

「保存」をクリックします。

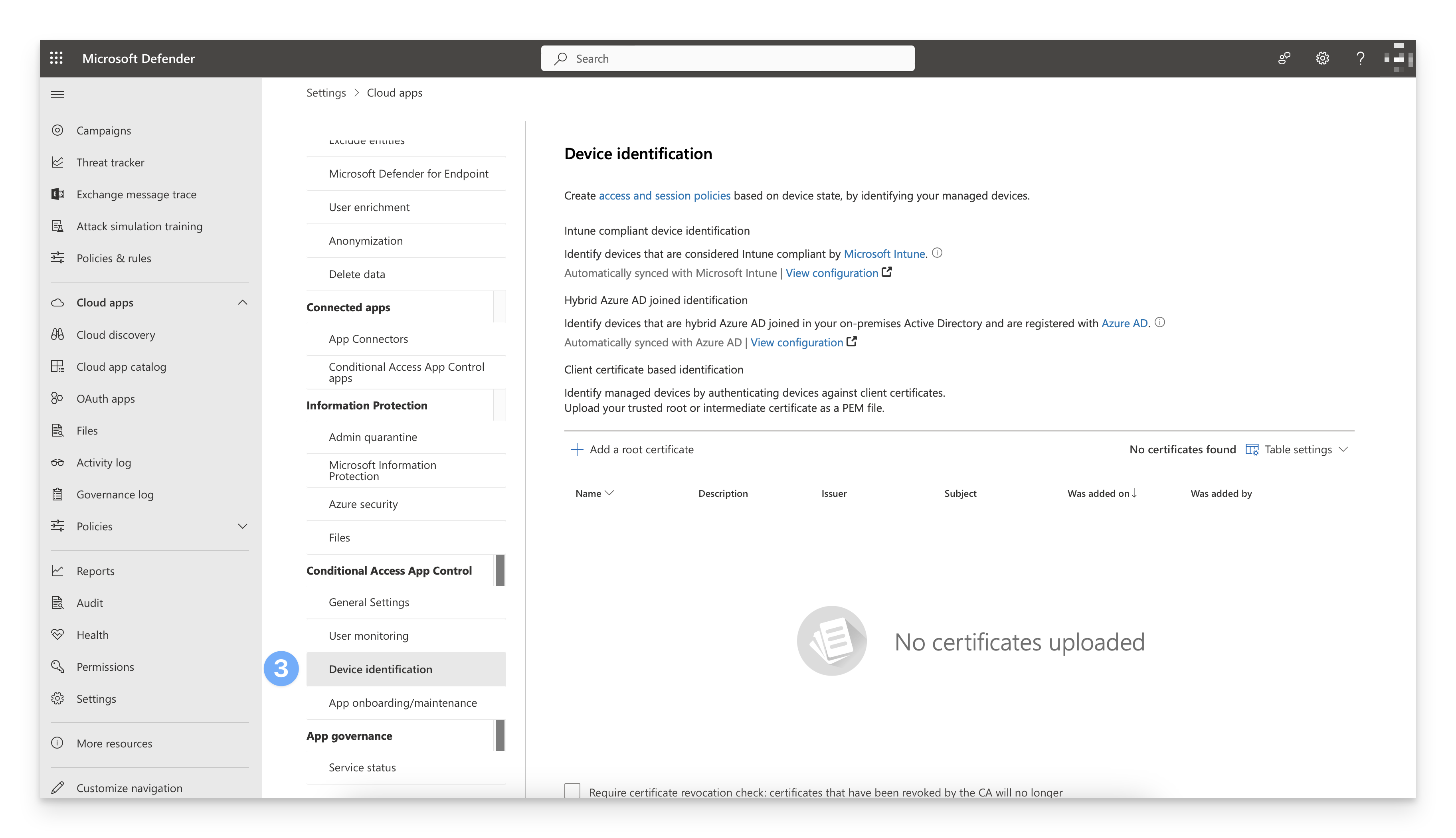

ルート証明書と中間証明書を MDCA に追加する

security.microsoft.com に戻り、ページの左下隅にある [設定] 歯車アイコンをクリックします。

設定ページで、[クラウドアプリ] をクリックします。

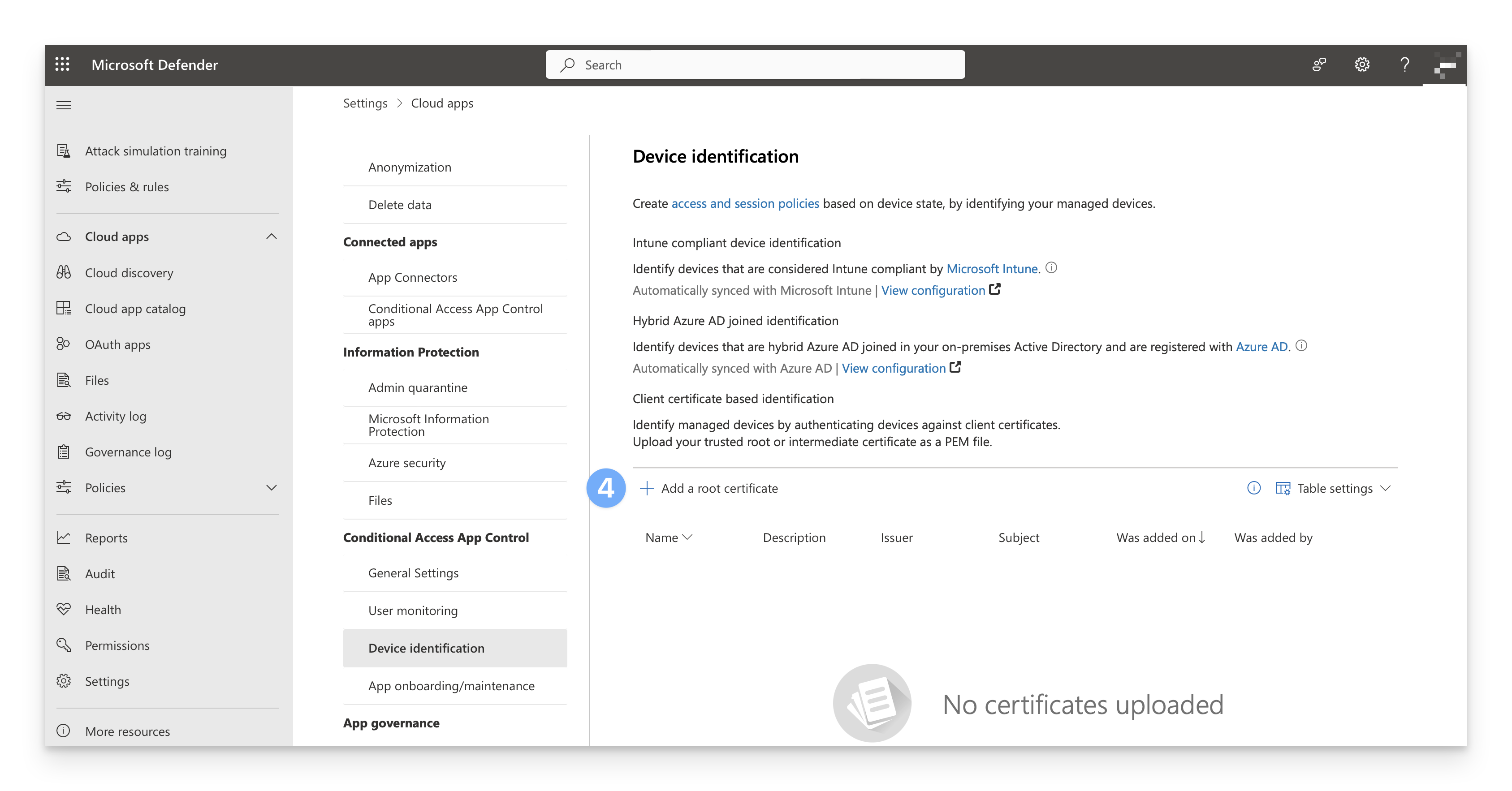

ページの一番下までスクロールします。 [アプリの条件付きアクセス制御] セクションで、[ デバイスの識別] をクリックします。

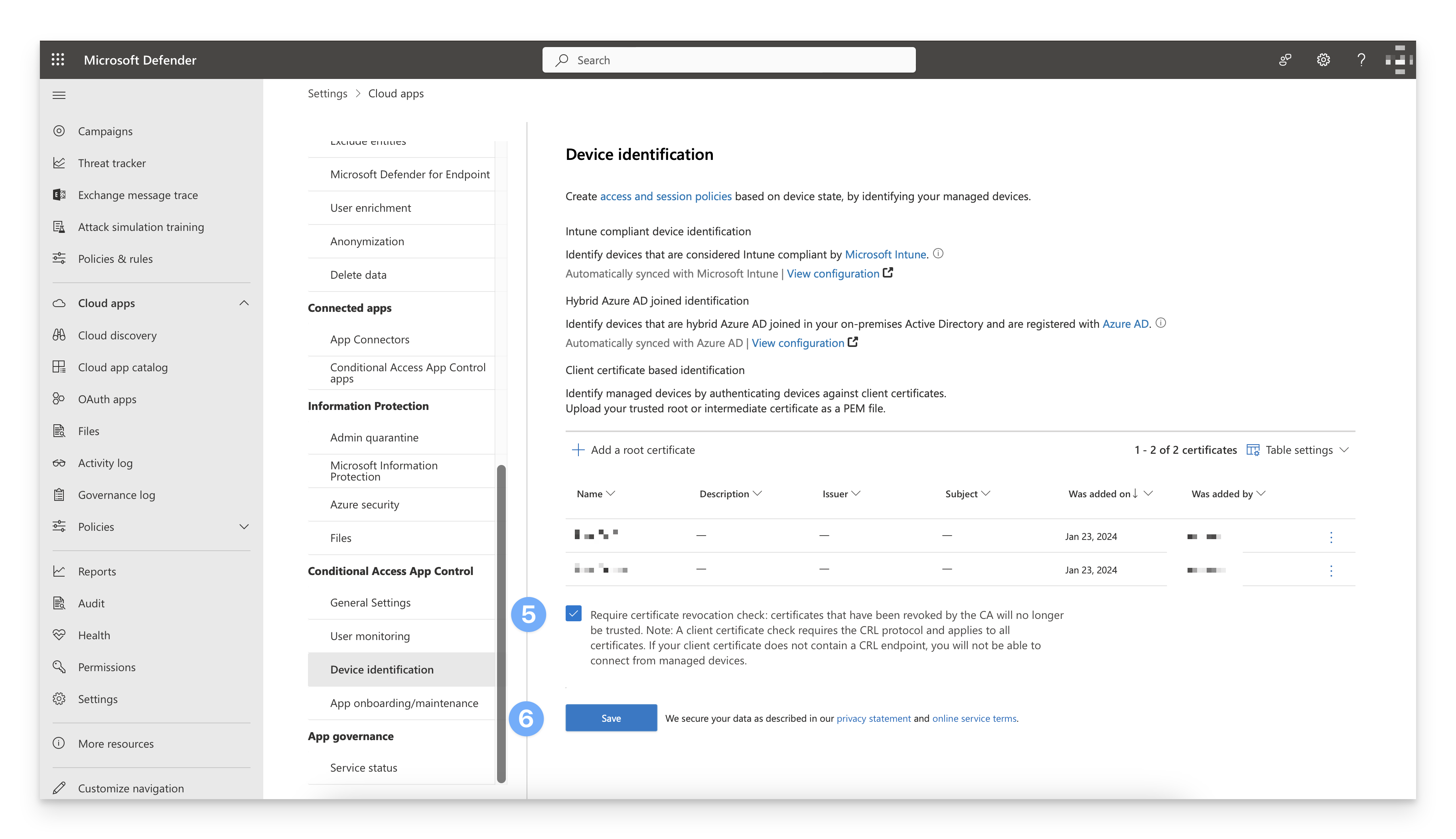

[ クライアント証明書ベースの ID ] セクションで、[ + ルート証明書 の追加] をクリックし、プロンプトに従ってルート証明書を追加します。このプロセスを繰り返して、中間証明書を追加します。

[証明書失効チェック が必要] チェックボックスをオンにします。

「保存」をクリックします。

CERをPEMに変換するには、例としてTerminalで次のコマンドを使用します。

openssl x509 -in certificate.cer -outform pem -out certificate.pemMDCA でのアクセスポリシーの作成

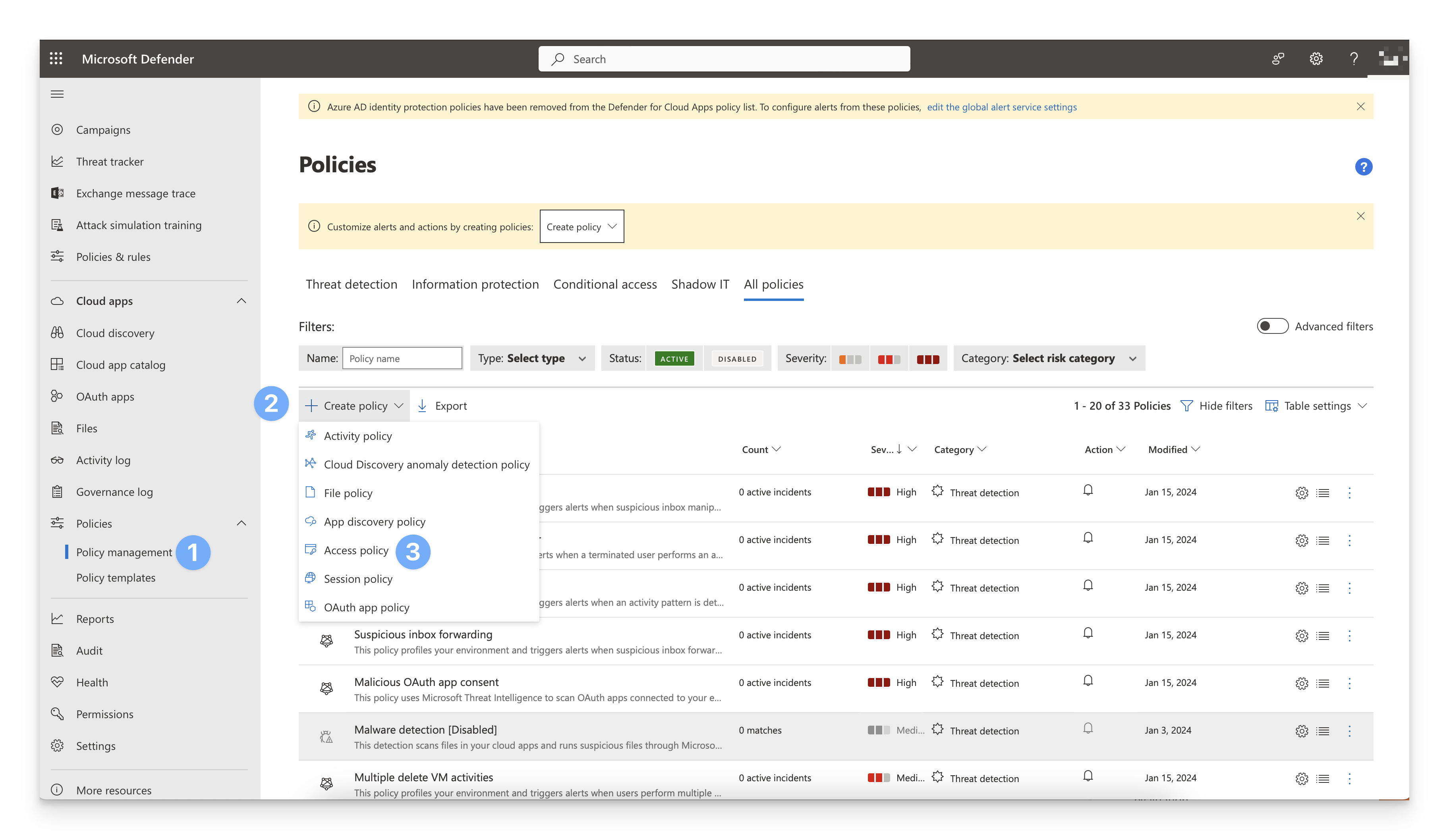

Microsoft Defender ポータルの左側のナビゲーション バーにある [クラウド アプリ] セクションで、[ ポリシー ] > [ポリシー管理] をクリックします。

[+ ポリシーの作成] をクリックします。

[アクセス ポリシー] をクリックします。

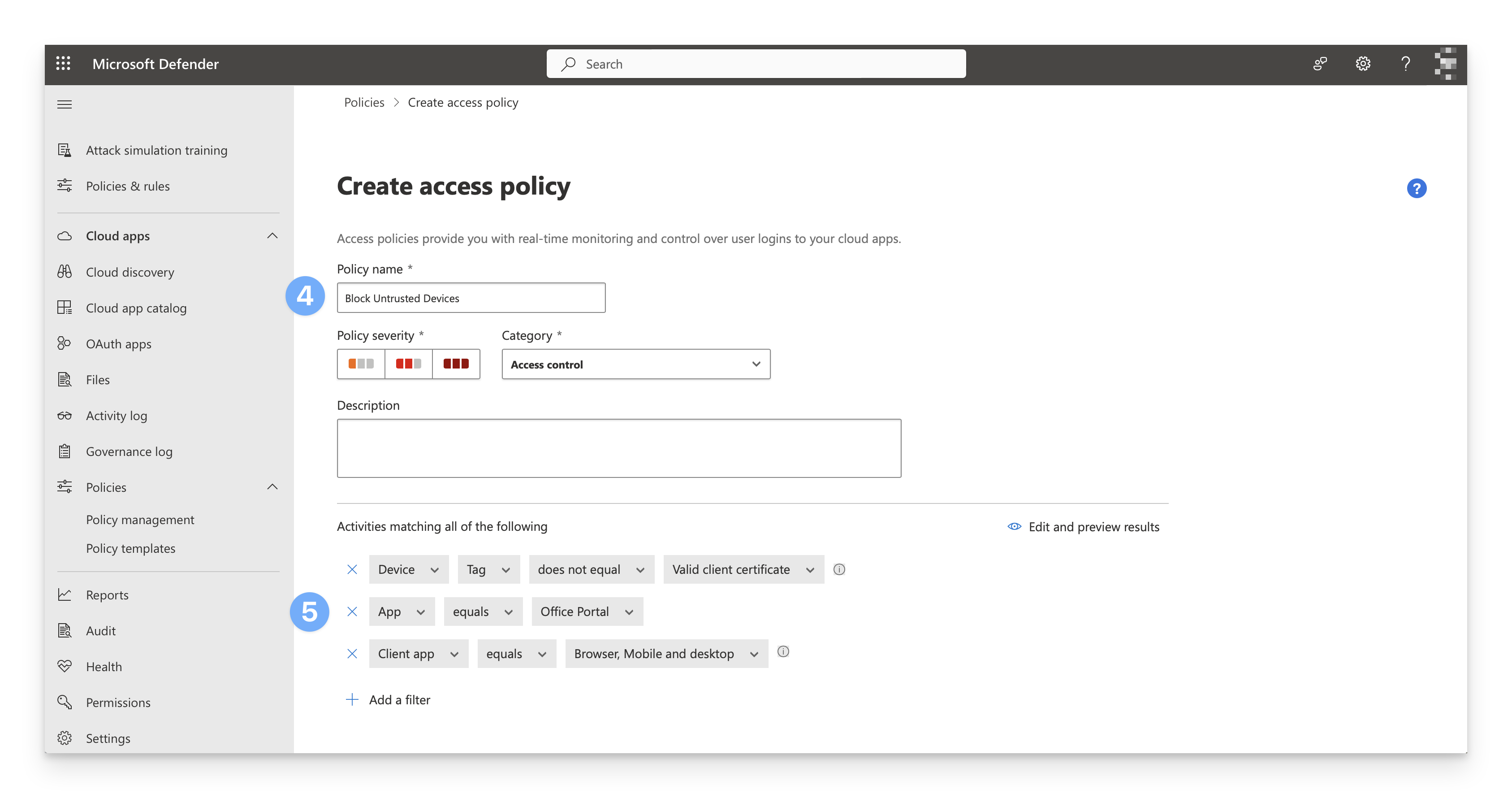

名前フィールドに、アクセスポリシーの名前を入力します( 「信頼できないデバイスをブロック」など)。

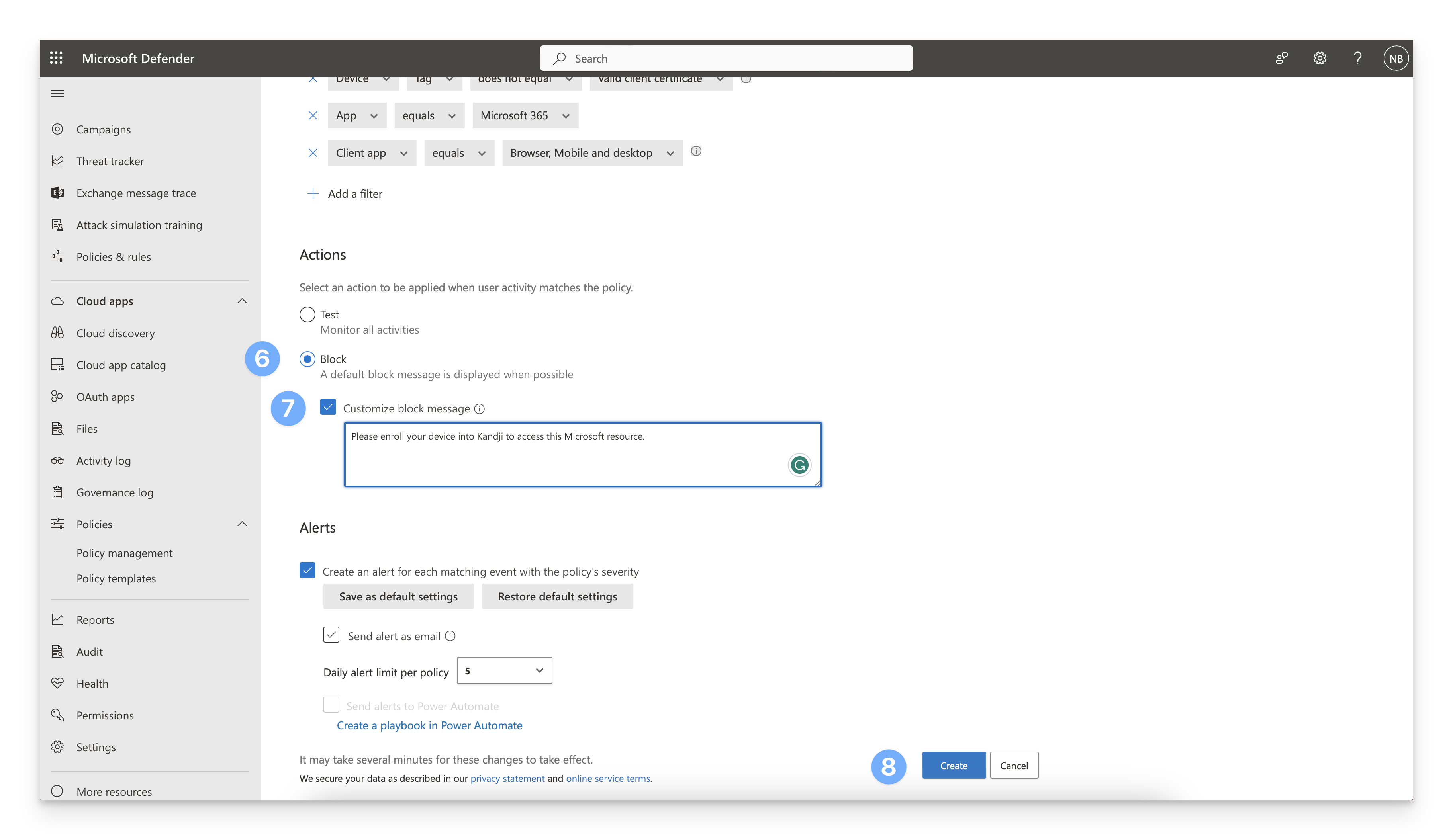

[ 次のすべてに一致するアクティビティ ] セクションで、信頼できないデバイスがブラウザやモバイル/デスクトップ アプリを介して O365 にアクセスするのをブロックするフィルターを追加します。

デバイス タグは有効なクライアント証明書と等しくない

アプリは Office ポータル (またはその他の対象指定アプリ) と等しい

クライアント アプリは、ブラウザー、モバイル、デスクトップと等しい

[アクション] セクションで、[ブロック] ラジオ ボタンを選択します。

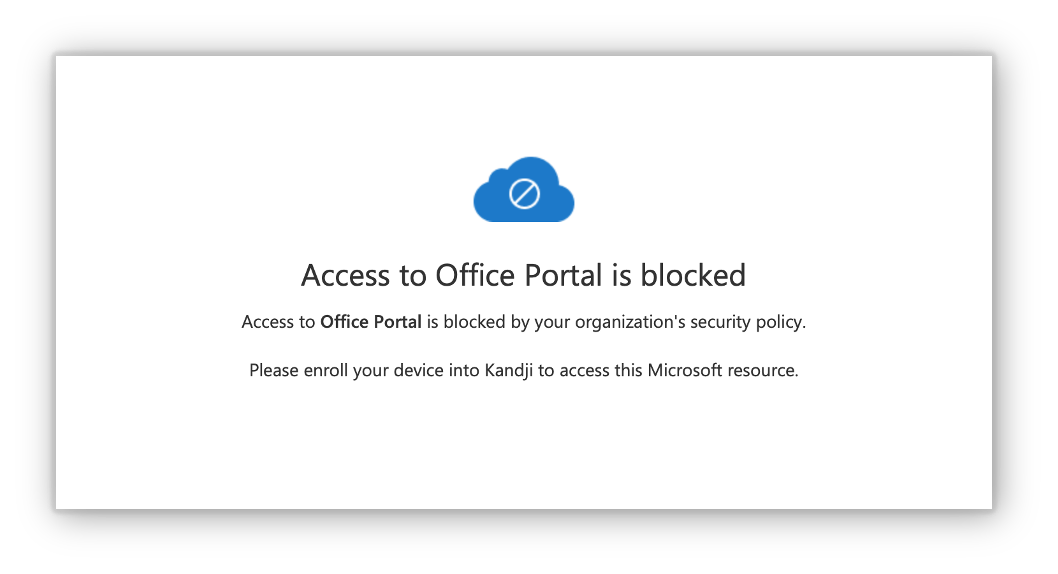

[ブロック メッセージのカスタマイズ] チェック ボックスをオンにして、信頼できないデバイスから Microsoft 365 にアクセスしようとしているエンド ユーザーに表示するカスタマイズされたメッセージを入力します。

[作成] をクリックして、アクセス ポリシーを保存します。

エンドユーザーエクスペリエンス

信頼されたデバイス

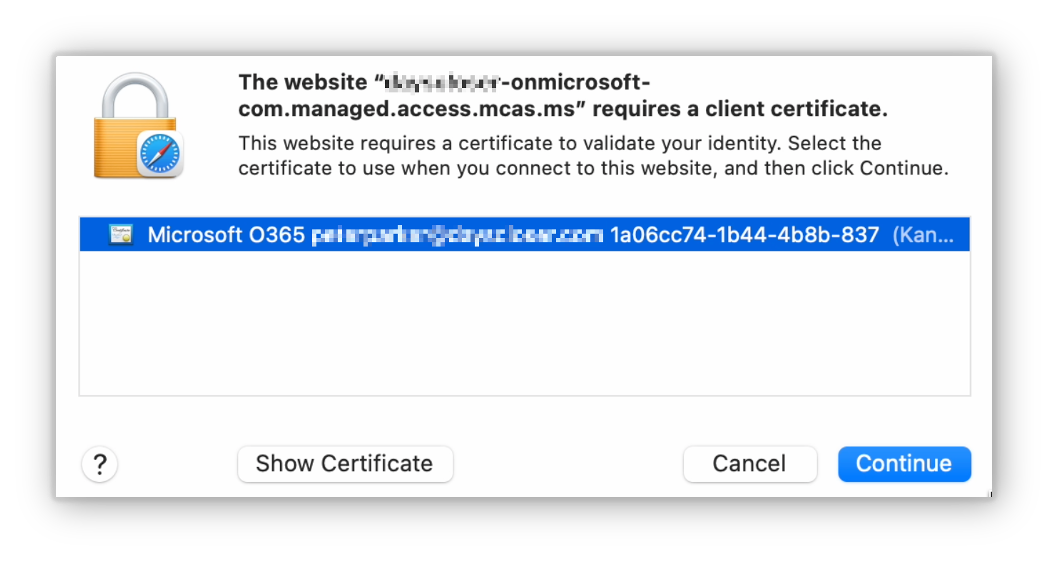

信頼されたデバイス上の Microsoft リソースにアクセスするエンド ユーザーは、Microsoft に提示する証明書を選択するように求められます。 Safariを使用する場合のサンプルプロンプト:

信頼されていないデバイス

エンド ユーザーが信頼されていないデバイス上の Microsoft リソースにアクセスしようとすると、次のブロック メッセージが表示されます。