ID 証明書とは何ですか?

802.1X 認証では、ID 証明書がセキュリティを確保する上で重要な役割を果たします。これらは、EAP-TLS(Extensible Authentication Protocol-Transport Layer Security)方式で特に重要です。EAP-TLS は、デジタル証明書を使用して、クライアント(サプリカント)とサーバー(認証サーバー)の両方を認証します。この相互認証により、安全な接続を確立する前に、双方が互いの ID を信頼することが保証されます。

ID 証明書は、 Wi-Fi Library Item と イーサネット Library Itemの両方で使用できます。

ID 証明書の設定

特定の種類の認証では、デバイスの ID を検証するために ID 証明書を指定する必要があるか、指定することができます。これらの証明書は、さまざまなソースから取得できます。ネットワーク認証の場合は、ID 証明書の拡張キー使用法 (EKU) にクライアント認証資格が含まれていることを確認します。ネットワーク管理者と協力して、証明書サービスとテンプレートがネットワーク用に適切に構成されていることを確認します。

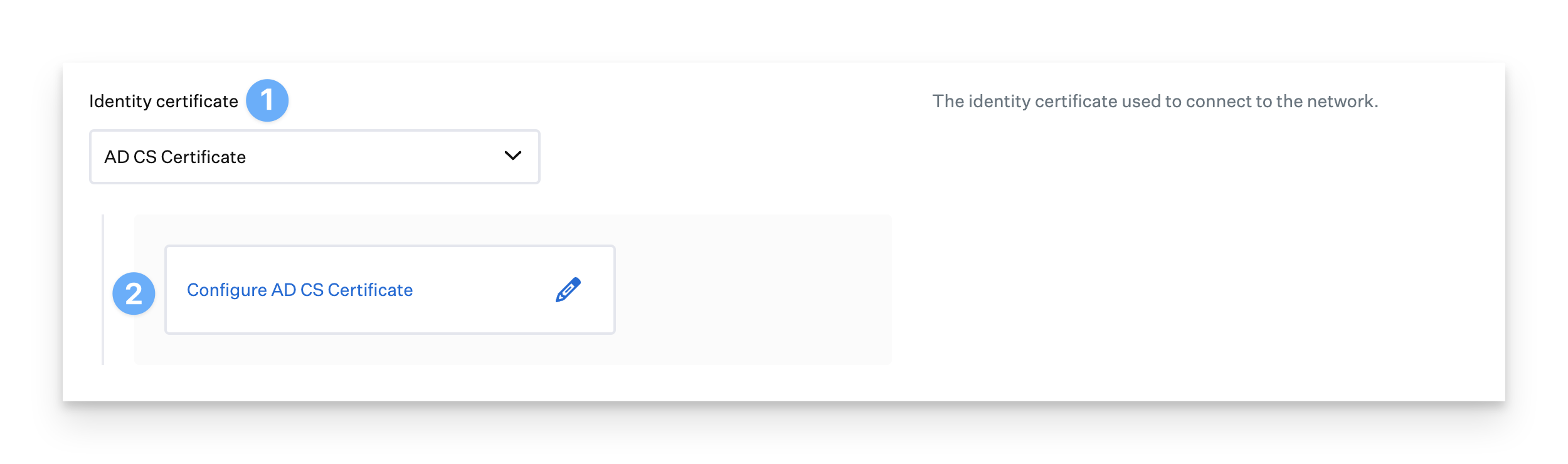

AD CS を使用して ID を取得する

Microsoft Active Directory 証明書サービス (AD CS) を使用して ID 証明書を取得できます。

Kandji経由で AD CS 証明書を展開するには、最初に AD CS 統合を構成する必要があります。

クライアント デバイスで AD CS から ID 証明書を取得する場合は、[ID 証明書] で [ AD CS 証明書 ] を選択します。

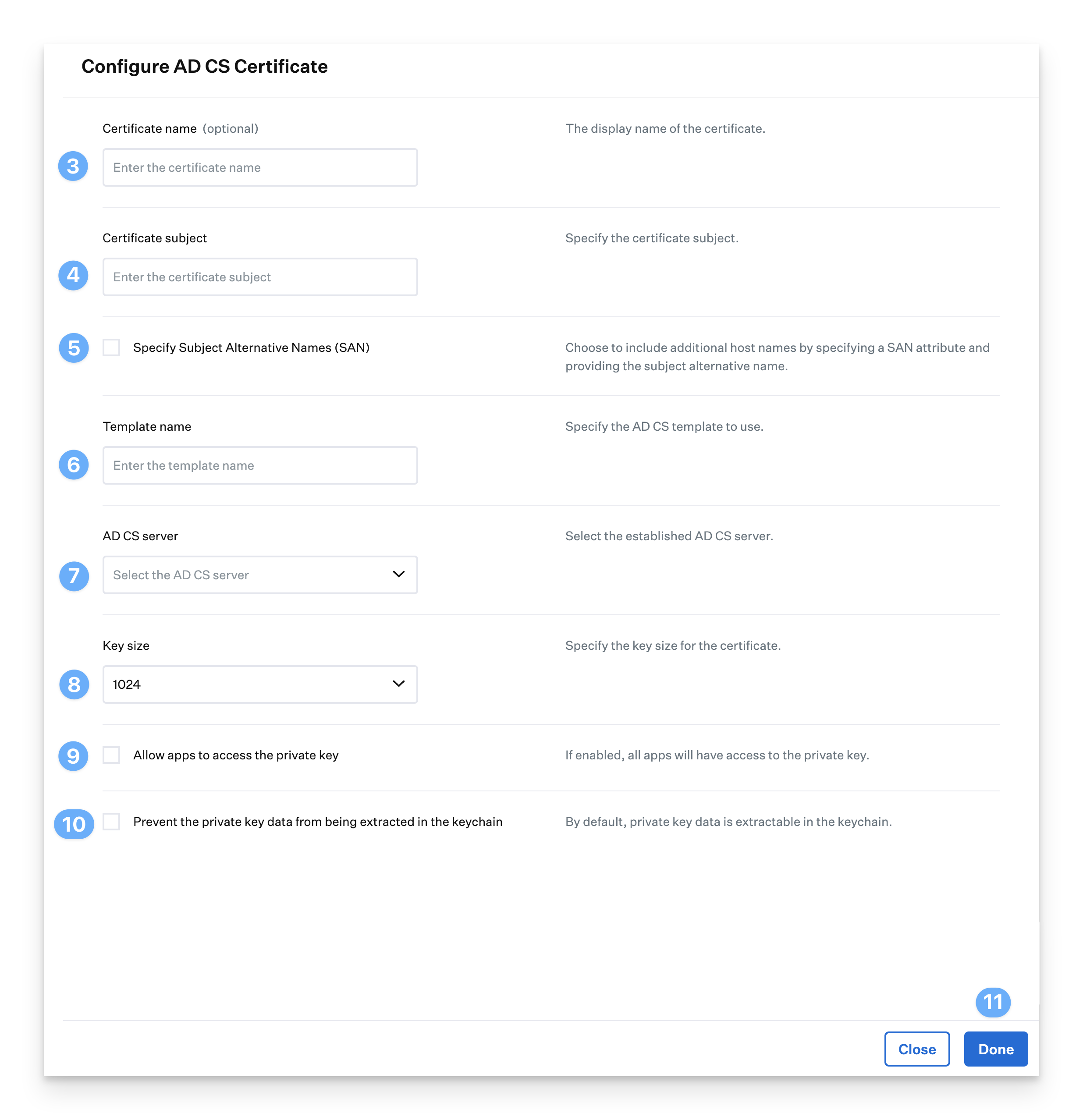

[AD CS 証明書の設定(Configure AD CS Certificate)] をクリックします。ドロワーが開き、AD CS オプションを構成できます。

[ 証明書 名] を入力します。これは、システム環境設定に表示される構成プロファイルに表示されます。

証明書 の件名を入力します。証明書サブジェクトは、通常、認証局内のデバイスを識別するために使用されます。 グローバル変数 $SERIAL_NUMBER など、好きなものにすることができます。デバイスのシリアル番号は、$ SERIAL_NUMBERグローバル変数を使用してデバイスに送信される前にプロファイルに挿入されます。

要求で送信する追加の サブジェクト代替名 (SAN) を指定します。 強力な証明書マッピング (Windows Update KB5014754以降に必要) をサポートするには、次の ADCS 強力なマッピング ID Uniform Resource Identifier (URI) を追加する必要があります。

$ADCS_STRONG_MAPPING_IDテンプレート 名を入力します。これは、AD CS 証明書の生成に使用される AD CS コンピューター証明書テンプレートの名前です。

ドロップダウン メニューから AD CS サーバー を選択します。AD CS サーバーは、 AD CS 統合のセットアップ中に追加されます。

証明書の キーサイズ を選択します。

すべてのアプリが証明書 ID の秘密キーにアクセスして使用できるようにする場合は、 [アプリに秘密キーへのアクセスを許可する] を選択します。

[ キーチェーン から秘密キー データが抽出されないようにする] を選択して、証明書とキーがデバイス上のキーチェーンからエクスポートされないようにします。

[完了] をクリックします。

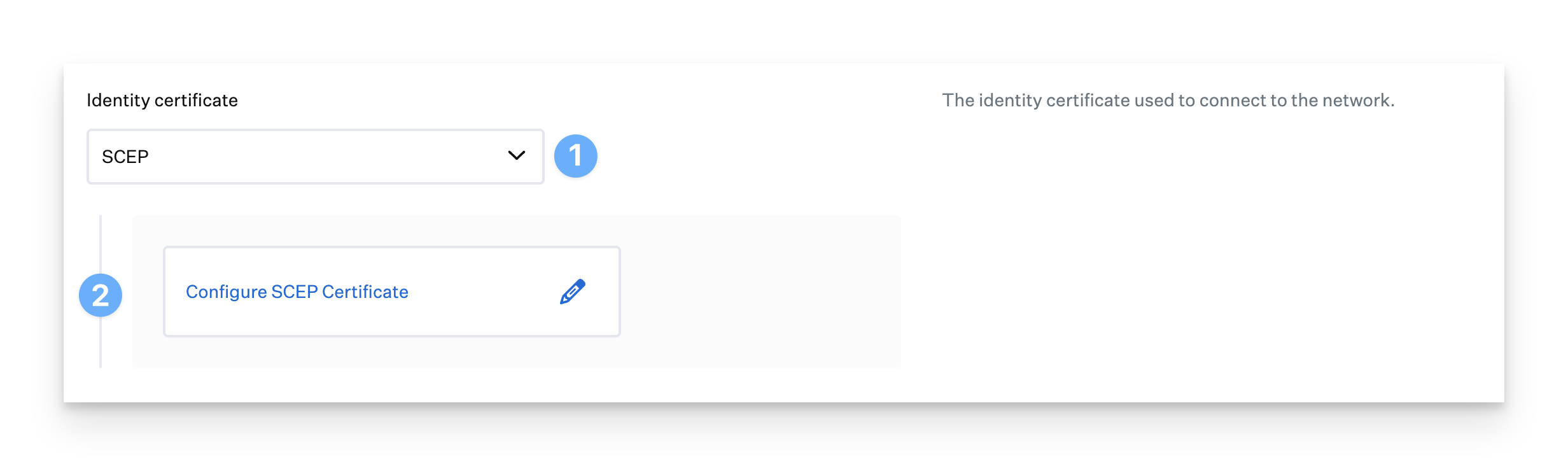

SCEP を使用した ID の取得

Simple Certificate Enrollment Protocol(SCEP)を使用して、ID 証明書を取得できます。

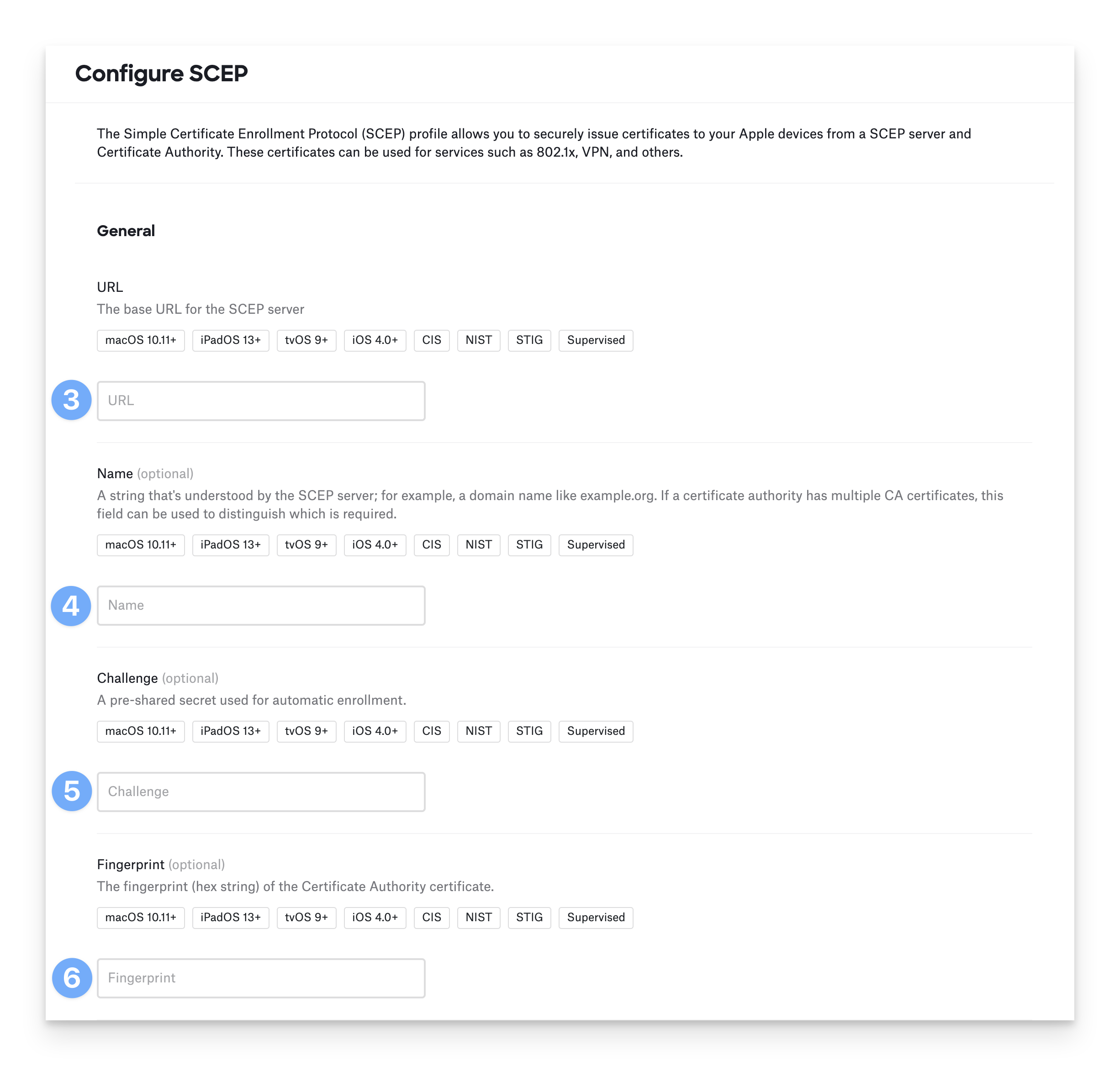

クライアント デバイスで SCEP サービスから ID 証明書を取得する場合は、[ID 証明書] に [SCEP] を選択します。

[SCEP 証明書の設定(Configure SCEP Certificate)] をクリックします。ドロワーが開き、SCEP オプションを設定できます。

[URL] に SCEP サーバの URL を入力します。

オプションで、SCEP サーバーの必要に応じて [名前 ] (通常は SCEP サービスが証明書を要求している CA の名前) を指定します。

オプションで、SCEP サーバが予期する チャレンジ として事前共有キーを入力します。

オプションで、認証局の証明書の予期される フィンガープリント を入力します。

必要に応じて、証明書 ID の サブジェクトとして表示する名前を指定します。静的値またはグローバル変数 (CN=$EMAIL など) を使用できます。

証明書 ID に SAN を指定する場合は、[ サブジェクト代替名 (SAN) の指定] を選択します。

提供するSANごとに、[Add SAN Type]をクリックします

追加するSANの種類( DNS名、 RFC 822名、 Uniform Resource Identifier、 またはNTプリンシパル名)を選択します。

SANタイプごとに追加する関連値を入力します。静的値を使用することも、グローバル変数を使用することもできます。

[ キーサイズ] を選択します。ネットワーク管理者と協力して、互換性のあるキー サイズを選択してください — キーが長いほどセキュリティが強化されます。

[ キーの使用法] で、キーを [署名]、[ 暗号化]、[ 署名と暗号化の両方]、または [ なし] に使用できるようにするかどうかを選択します。ネットワーク管理者と協力して、必要な資格を決定します。

最初の試行が自動的に失敗した場合にデバイスで証明書の取得を再試行する場合は、[ 再試行] を選択し、試行する再試行回数を入力します (デフォルトは 3 です)。

再試行間の遅延を導入する場合は、[ 再試行の遅延 ] を選択し、再試行間の秒数を指定します。デフォルトは、再試行間の遅延が 10 秒です。

[ キーの抽出を許可しない] を選択して、証明書 ID の秘密キーが macOS キーチェーンからエクスポートされないようにします。

すべてのアプリが証明書 ID の秘密キーにアクセスして使用できるようにする場合は、 [すべてのアプリへのアクセスを許可する] を選択します。

[証明書の有効期限通知] を選択し、証明書の有効期限が切れるまでの日数を指定して、ユーザーに通知を開始します。デフォルトでは、有効期限の 14 日前にユーザーに通知されます。

[ プロファイルの自動再配布] を選択すると、証明書の有効期限が切れる前に指定された日数だけ証明書が自動的に更新されます。デフォルトでは、有効期限の 30 日前に証明書が自動的に更新されます。

[完了] をクリックします。

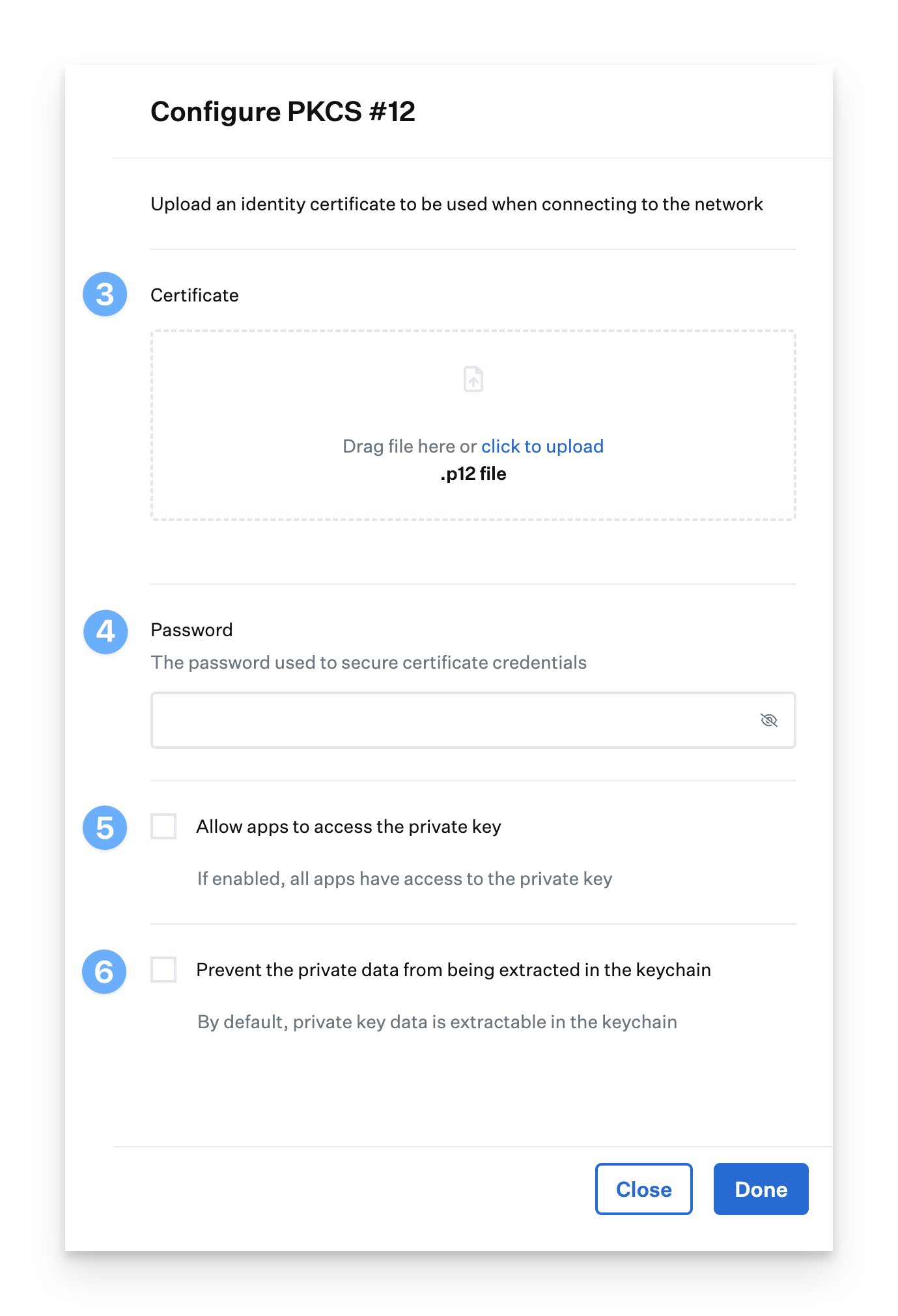

PKCS #12 ファイルのインポート

PKCS #12 形式のファイルをアップロードすることで、設定されたすべてのデバイスに 1 つの ID 証明書を提供できます。これは、すべてのデバイスが同じ証明書を使用することを意味し、ネットワーク管理者がログインによって個々のデバイスを識別することが困難になります。ただし、証明書が侵害された場合、その証明書を使用してネットワークにアクセスできることも意味します。この証明書を取り消すと、構成されているすべてのデバイスがネットワークにアクセスできなくなります。

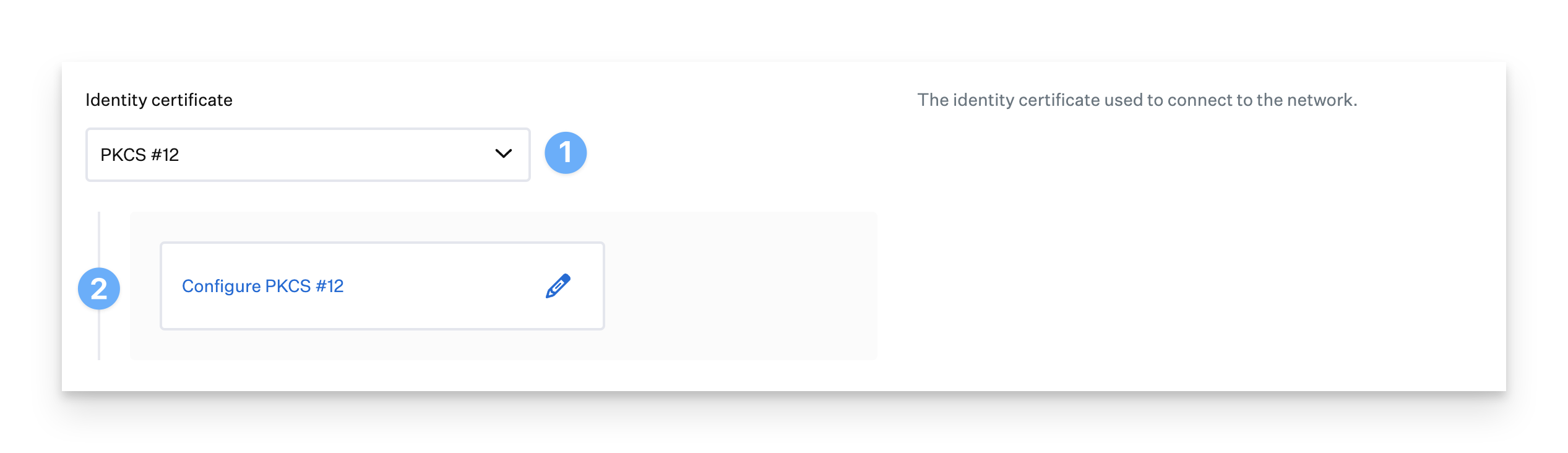

PKCS #12 形式で証明書を提供する場合は、[ID 証明書] に [PKCS #12] を選択します。

[ PKCS #12 の構成 ] をクリックして、[ PKCS #12 の構成] ドロワーを開きます。

証明書のPKCS #12でエンコードされた証明書をアップロードします。

[ パスワード] フィールドに、PKCS #12 ファイルのパスワードを入力します。

アプリが証明書の秘密キーにアクセスできるようにする場合は、[ アプリに秘密キーへのアクセスを許可する] を選択します。

ユーザーがキーチェーンを使用して秘密鍵をエクスポートできないようにするには、[ キーチェーンでプライベートデータが抽出されないようにする] を選択します。

[完了] をクリックします。