KandjiでOkta Device Trust(ODT)統合を構成した後、Okta Verifyライブラリアイテム(ABMまたはASMから配布)を使用して、ODTをAppleデバイスにデプロイします。ODT を有効にすると、必要な設定、構成、およびリソースがこのライブラリアイテムに適用され、スコープ内のデバイスに自動的にデプロイされます。

macOSの場合、Okta Verifyのダウンロード可能なパッケージはODT統合と互換性がありません。Oktaは、Apple Business Manager または Apple School Mananger経由のOkta Verifyのデプロイを推奨しています。

前提条件

Okta Verify Apple App Storeアプリは、Apple Business ManagerまたはApple School ManagerのApps and Booksを介してKandjiに割り当てる必要があります。

Okta VerifyをODT用に構成する

Kandjiで、ライブラリに移動します。

[App Store Apps]セクションでOkta Verify App Storeアプリを見つけてクリックします。ライブラリに多くのアプリがある場合は、検索オプションを使用して結果を絞り込むことができます。

ライブラリアイテムを 1 つ以上の Blueprintsに割り当てます。ODT を初めてデプロイする場合は、限られた数のデバイスを対象としたテストブループリントにデプロイして、デプロイ時にどのように機能するかを確認できるようにすることをお勧めします。

インストールタイプとして、[Install and continuously enforce(インストールと継続的適用)] を選択します。Okta Verifyが一部のデバイスにすでにインストールされている場合、このプロセスではアプリは再インストールされませんが、 Kandji はアプリの管理を引き継ぎます。

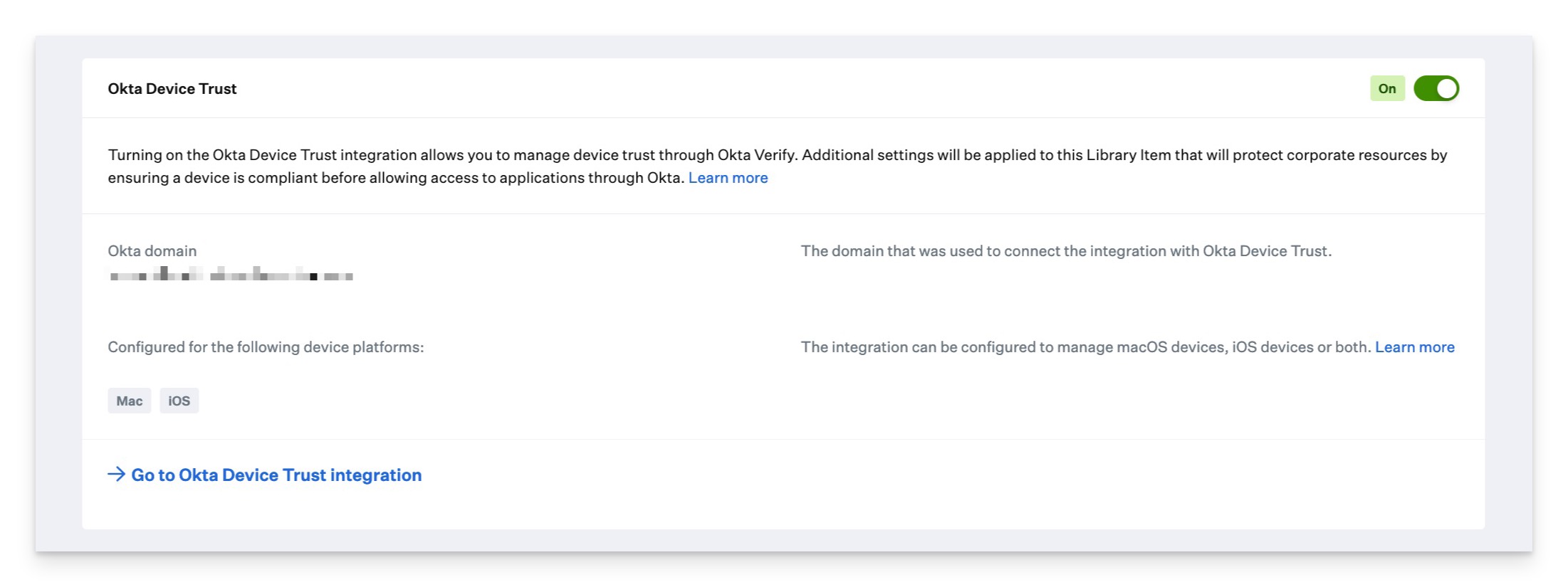

[Okta Device Trust]セクションで、

をクリックして ODTをオンにします。

をクリックして ODTをオンにします。iPhoneおよびiPad用のマネージド AppConfig がライブラリアイテムで無効になり、ODT統合によって管理されることを通知するモーダルが表示されます。 [はい、Okta Device Trustをオンにします ]をクリックして続行します。

オンにすると、ODT用に構成されたデバイスファミリーと構成されたOktaドメインが表示されます。

「保存」をクリックします。

デバイスに展開される設定

ODTがセットアップされ、有効になり、Blueprintにスコープが設定されると、次の設定ペイロードが自動的に構成され、 KandjiのOkta Device Trustのスコープ内のAppleデバイスに配信されます。

ペイロード設定 | プラットホーム | 概要 |

|---|---|---|

ダイナミック SCEP チャレンジ証明書 | macOS | これは、デバイスごとに一意のOkta SCEP証明書です。証明書はデバイス登録プロセスで使用され、有効期限が切れると自動的に更新されます。 |

OktaVerify.EnrollmentOptions | macOS | Okta Verify |

Okta Verifyログインアイテム | macOS | このペイロードは、Okta Verifyを macOS のログインアイテムとして追加し、ユーザーログイン時にOkta Verifyを開始します。 |

マネージドアプリの構成 | iOS と iPadOS | このアプリ構成には、Oktaでデバイスを管理対象として登録するために使用される |

SSO拡張ペイロード | macOS、 iOS、および iPadOS | SSO拡張機能は、ブラウザまたはアプリからOkta Verifyにリクエストを転送し、ユーザーは[Open Okta Verify(Okta Verifyブラウザーを開く)]プロンプトを受け取りません。Chrome または Firefox ではサポートされていません。 |