概要

Okta Device Trustを使用すると、エンドユーザーがデバイスからOktaで保護されたアプリにアクセスする前に、管理者は Kandji がAppleデバイスを管理していることを確認できます。これにより、Okta FastPassはエンドユーザーのパスワードレス認証エクスペリエンスの一部となり、パスワードを必要とせずにOktaとそのOktaリソースにサインインできるようになります。特に iOS、 iPadOS、および macOS デバイスの場合、FastPassを使用すると、ユーザーは Face ID と Touch ID を活用してリソースにアクセスできます。Okta FastPassはOkta Identity Engineの機能です。

前提条件

統合セットアッププロセス中に、 Kandji は次のアイテムの存在を確認します。これらの項目は、 KandjiとODT統合を設定する前に、Oktaテナントで構成する必要があります。Kandji はこれらのアイテムの 1 つ以上が欠落していることを見つけた場合、警告モーダルを表示します。

OktaテナントをOkta Classic EngineからOkta Identity Engineに移行する必要があります

Okta FastPass はOktaテナントで有効にする必要があります

Okta Verify Apple App Storeアプリは、Apple Business ManagerのApps and Booksを介してKandjiに割り当てる必要があります。

Oktaユーザー設定ODTには、Oktaの super admin が必要です。スーパー管理者の資格情報は、初期認証と API サービス統合の場合の追加にのみ必要です。

Okta でデバイス統合を追加するには、Okta アダプティブ MFA が必要です。

統合のセットアップ

Kandjiテナントにログインします。

[統合]に移動します

「 Discover Integrations」をクリックします。

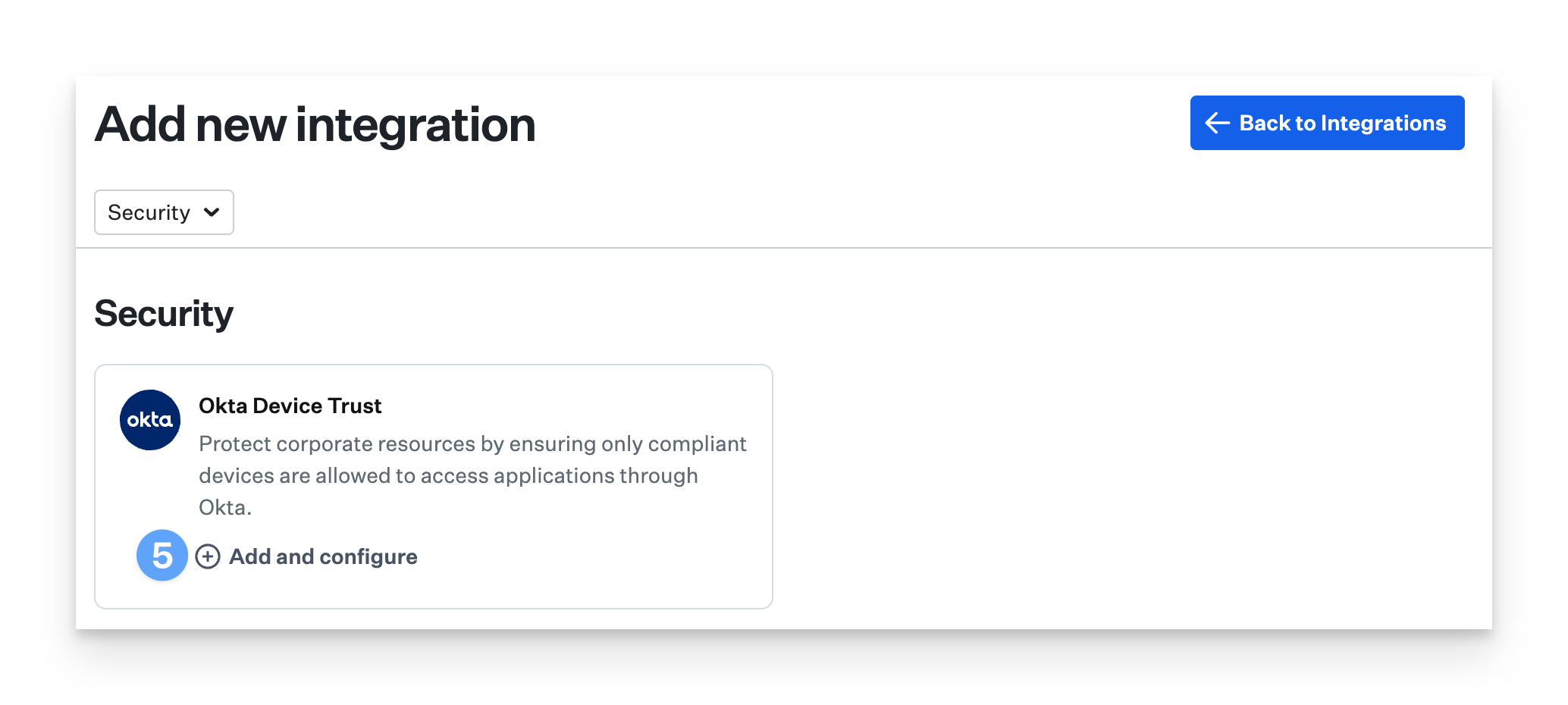

[セキュリティ]セクションで、[Okta Device Trust]を見つけます。

[追加して設定] をクリックします。

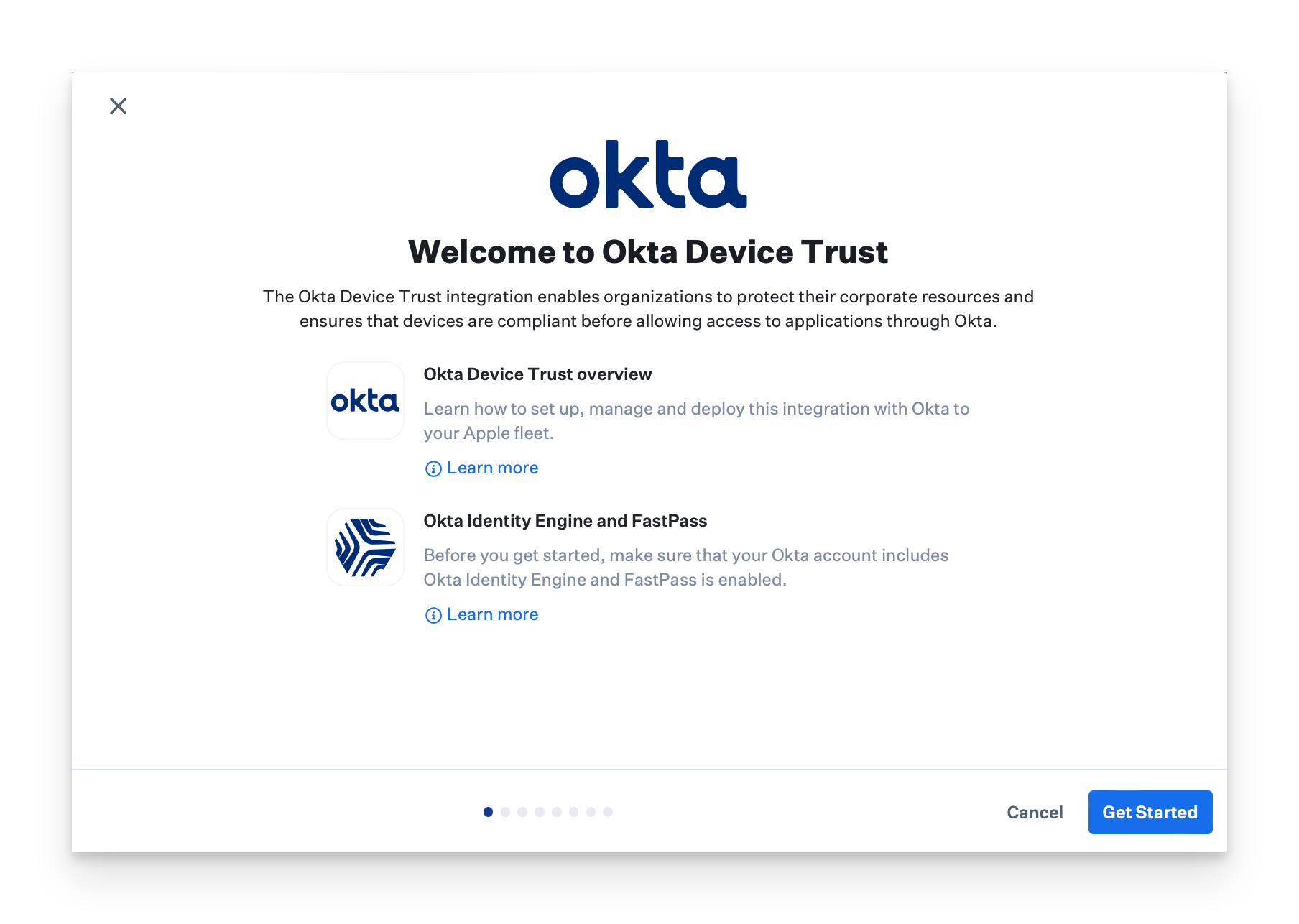

[Welcome to Okta Device Trust(Okta Device Trust へようこそ)]モーダルで、[GetStarted(開始する)]をクリックします。

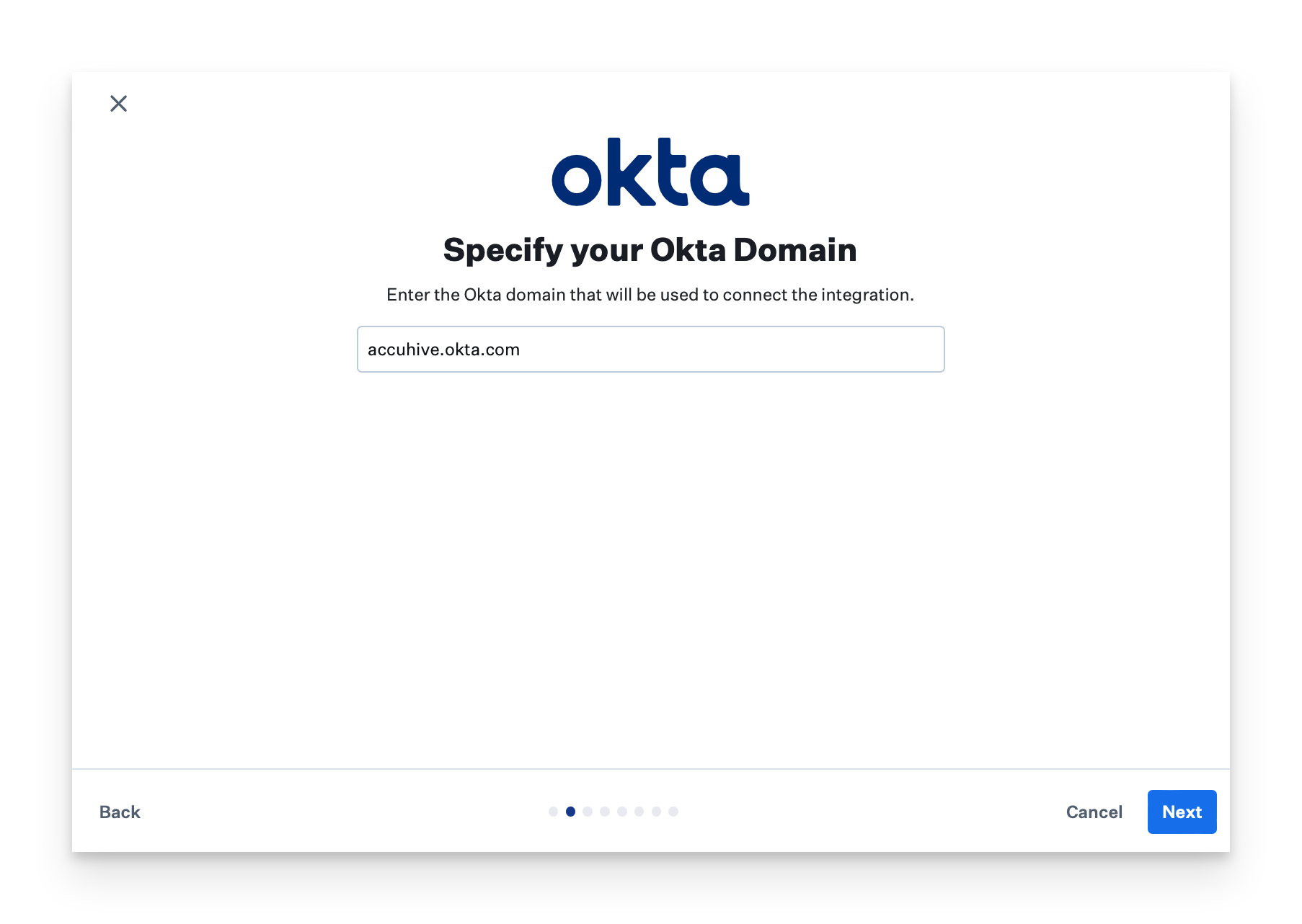

[ Specify your Okta Domain(Oktaドメインを指定)]モーダルで、OktaテナントのURLを入力し、[ Next(次へ)]をクリックします。

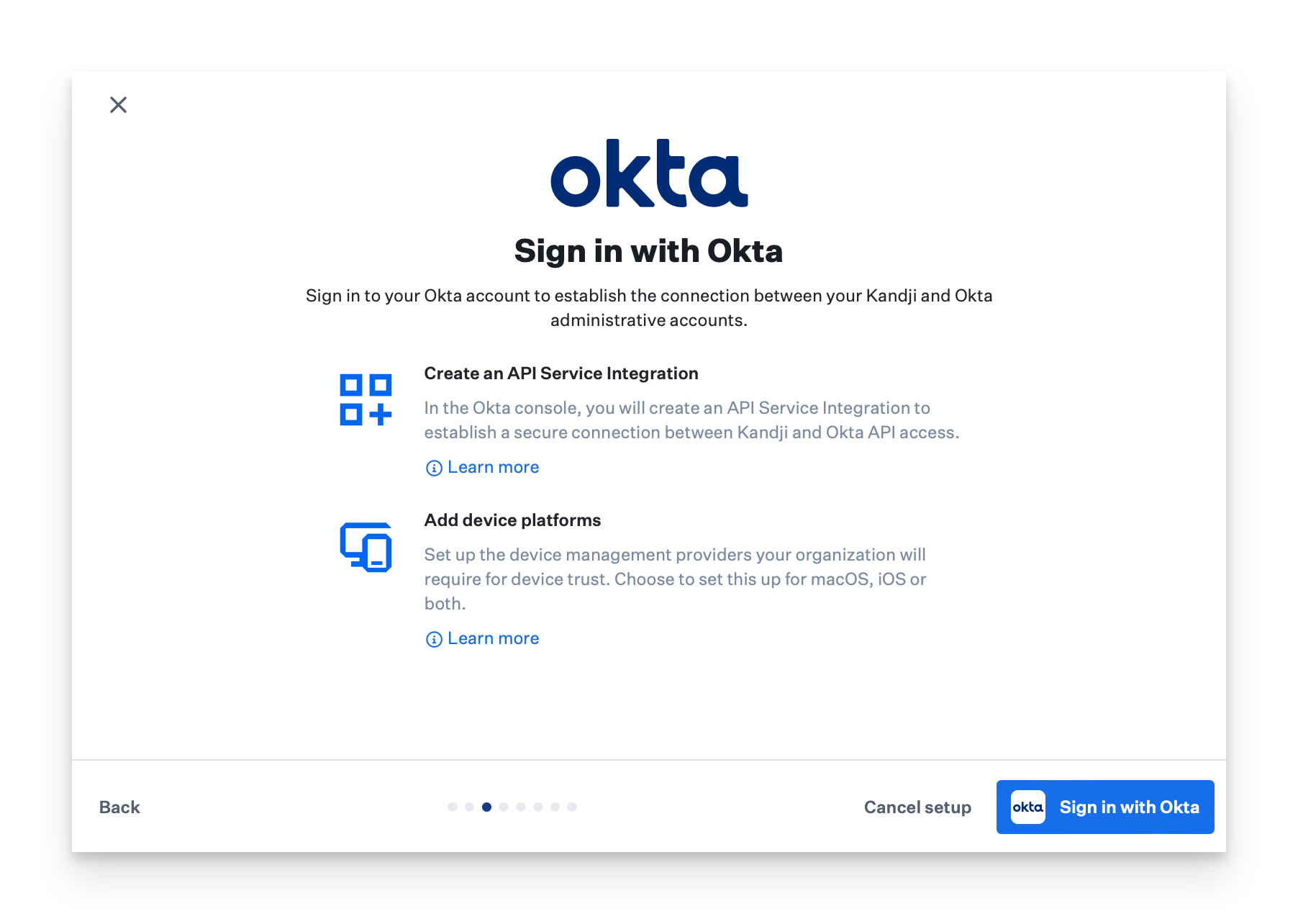

[ Sign in with Okta(Okta でサインイン)] モーダルで、[ Sign in with Okta(Okta でサインイン)] をクリックします。これにより、新しいブラウザウィンドウが開き、Okta テナントに移動して API サービス統合を作成します。それが完了したら、 Kandji に戻って ODT 統合のセットアップを続行します。

ODTの構成に使用するOktaユーザーは、Oktaで super admin ロールを持っている必要があります。

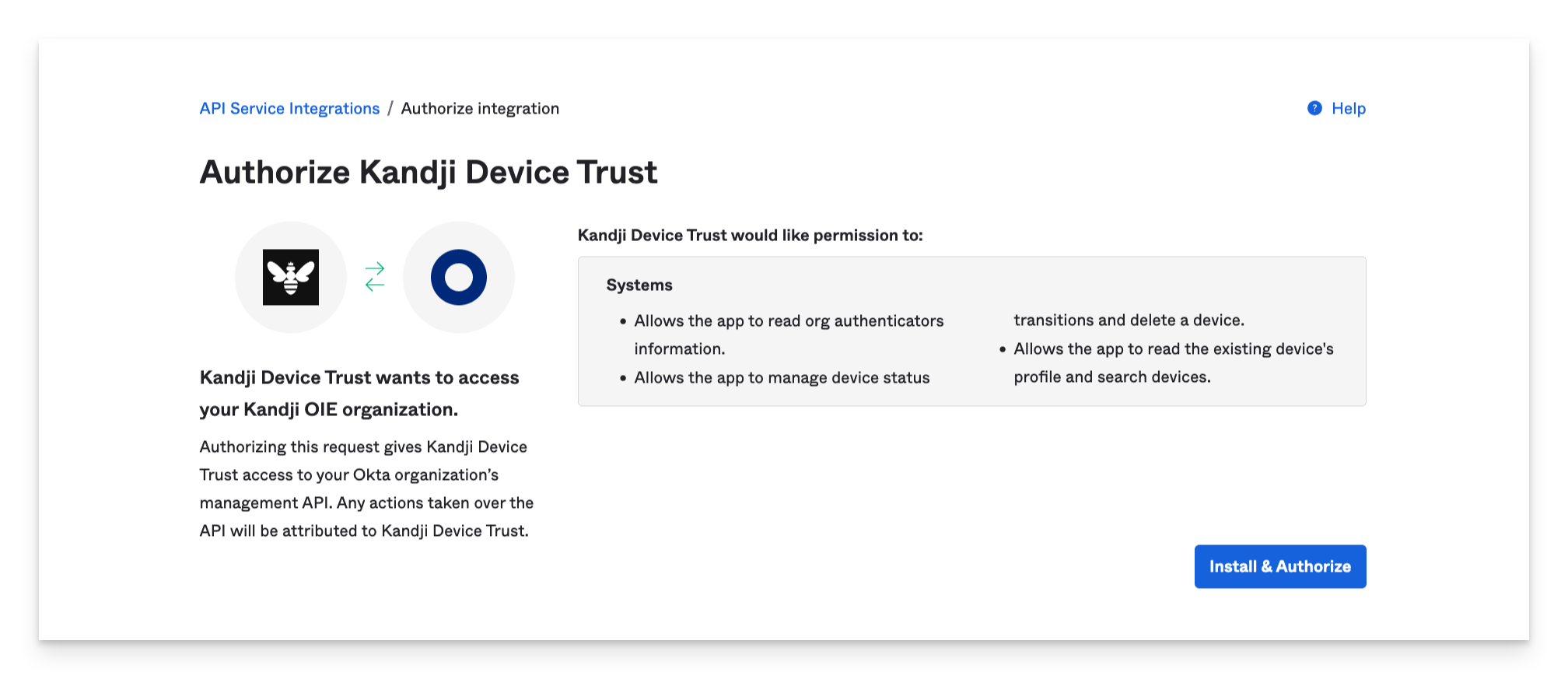

Oktaにサインインすると、[ Authorize Kandji Device Trust(Kandji デバイストラストを認証) ]統合ページが表示されます。このページで、「インストールと認証」をクリックします。 Kandji API サービス統合では、次のスコープを使用します。

okta.devices.manage

okta.devices.read

okta.authenticators.read

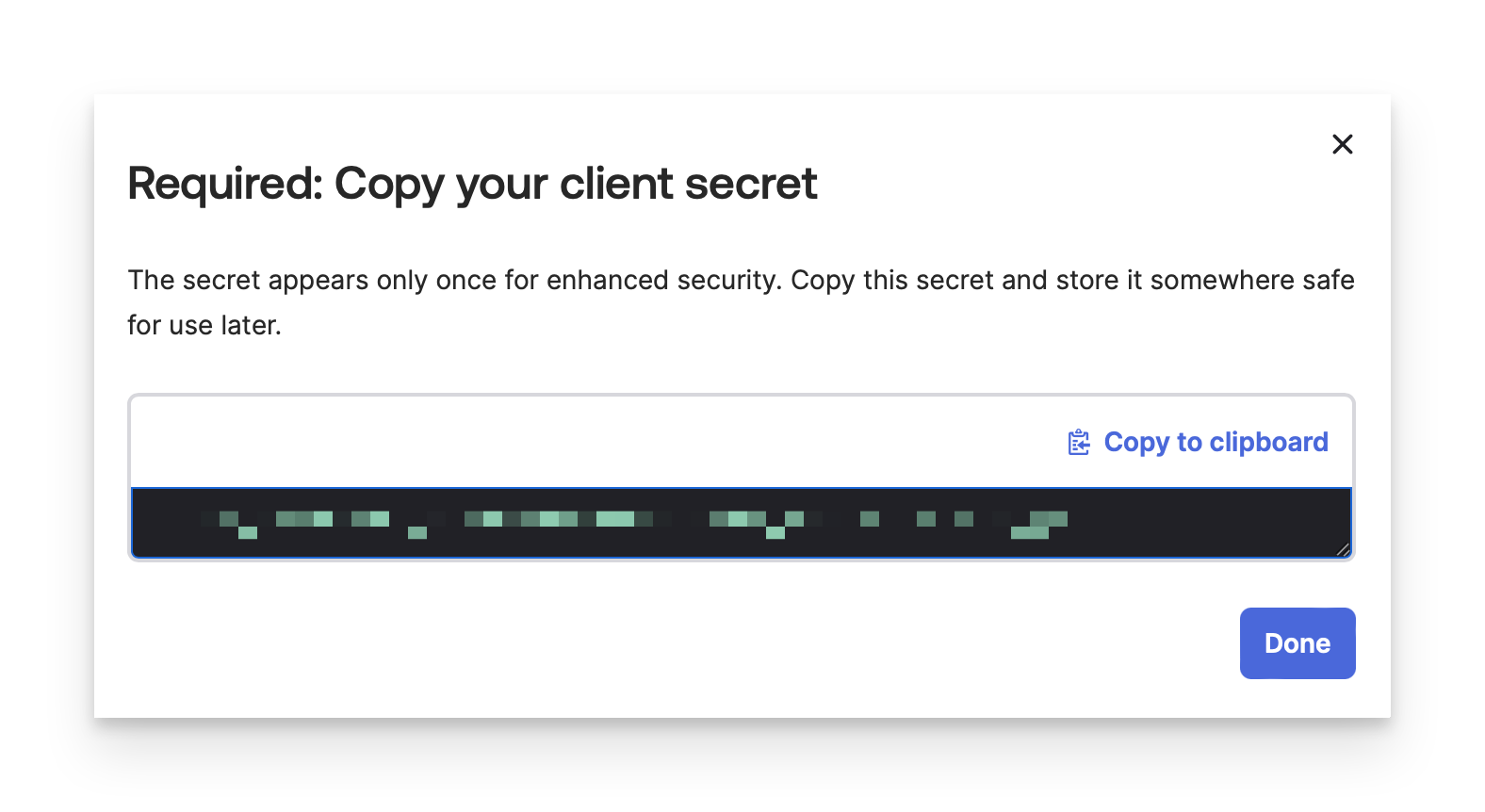

[ クライアント シークレットのコピー ] モーダルで、クライアントシークレットを安全な場所にコピーして、後で Kandji使用します。この情報を確認できるのはこのタイミングのみです。

「完了」をクリックします。

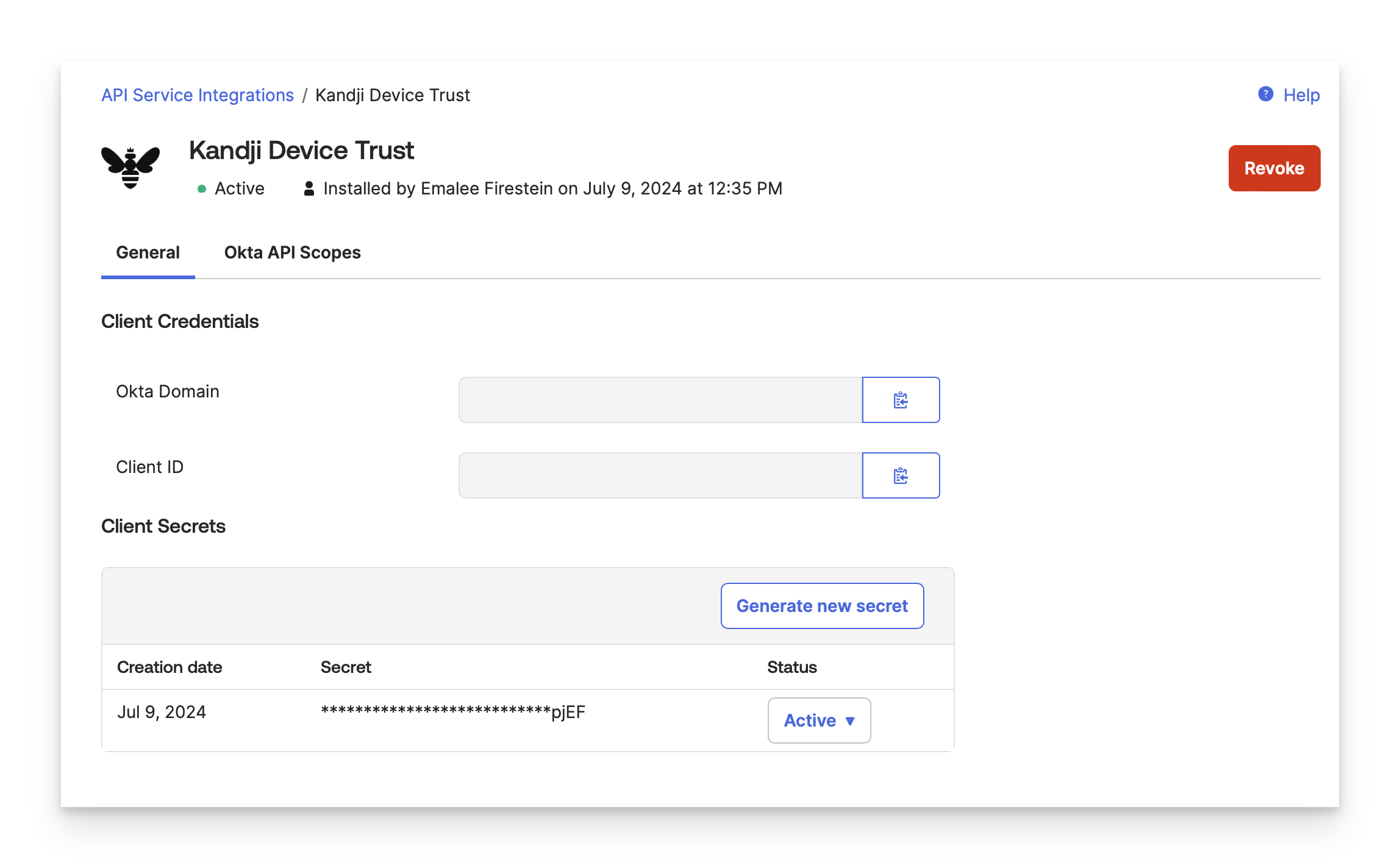

Kandji Device Trustの概要ページで、後でKandjiで使用できるようにクライアントIDを安全な場所にコピーします。

Kandji に戻り、ODT 統合のセットアップを続行します。

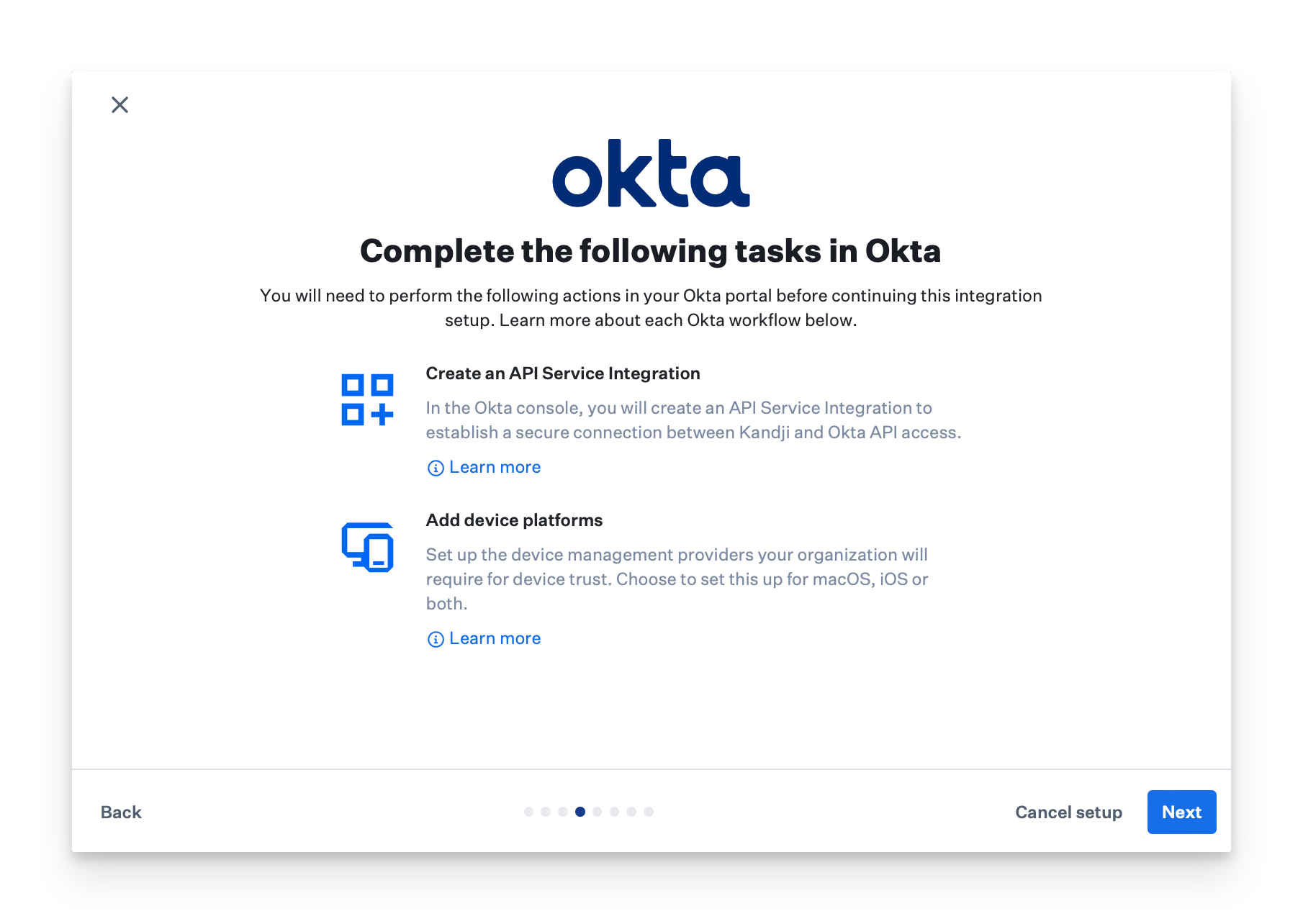

[Complete the following tasks in Okta(Oktaで次のタスクを完了する)]モーダルで、[ 次へ]をクリックします。

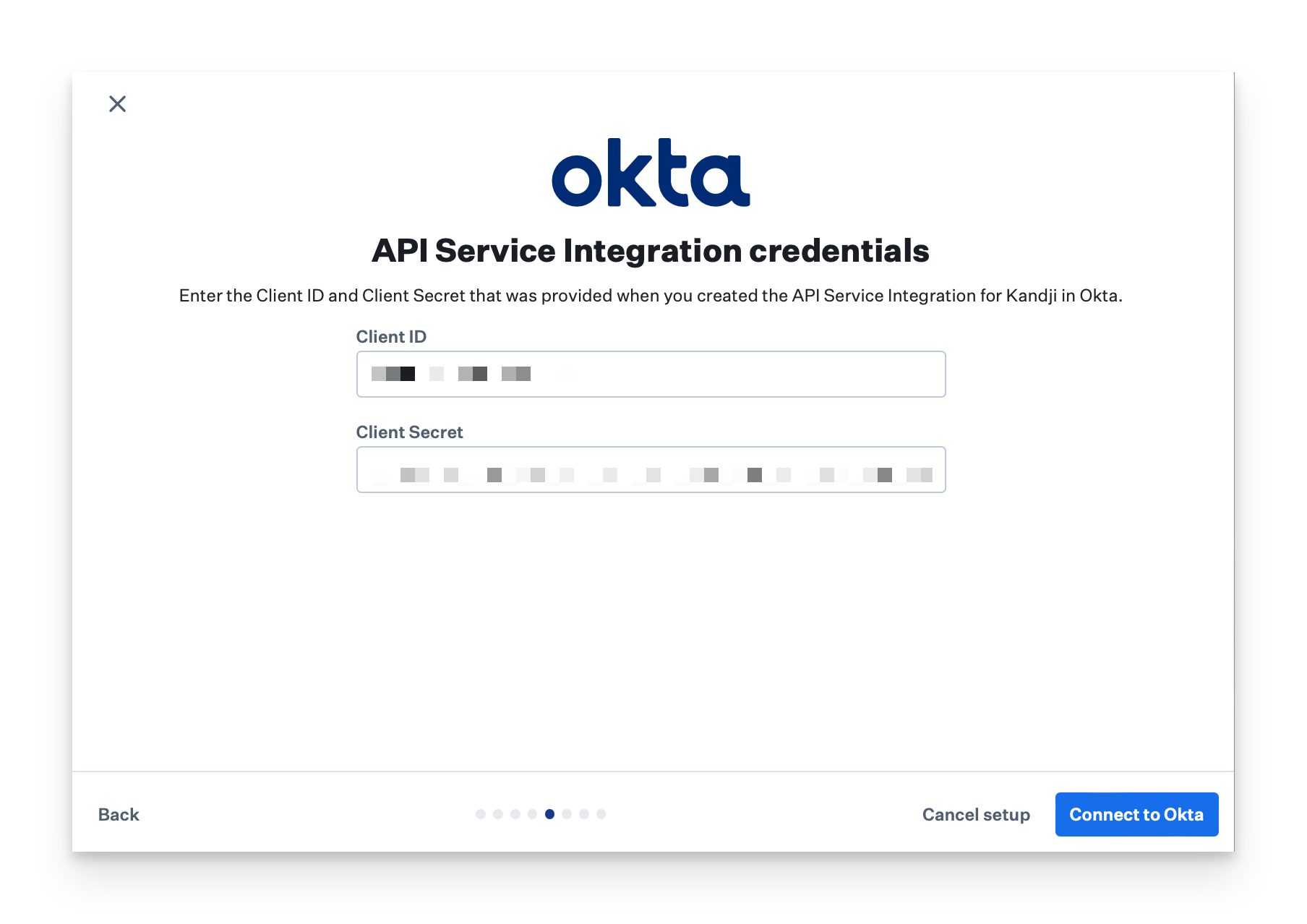

[API Service Integration Credentials(API サービス統合資格情報)] モーダルで、前にコピーした [クライアント ID] と [クライアント シークレット] を入力します。

[Connect to Okta(Oktaに接続)]をクリックします。 Kandjiはバックグラウンドでチェックインして、OktaテナントがOkta Identity Engine上にあり、Okta FastPassが有効になっていることを確認します。

Oktaでのデバイスプラットフォームの構成

このセクションでは、Oktaでのデバイス統合の作成について概説します。この情報は、 Kandjiでデバイスプラットフォームを追加するときに使用されます。

Oktaでデバイス統合を追加するにはOktaアダプティブ MFAが必要です。

Oktaでのデバイス統合の追加

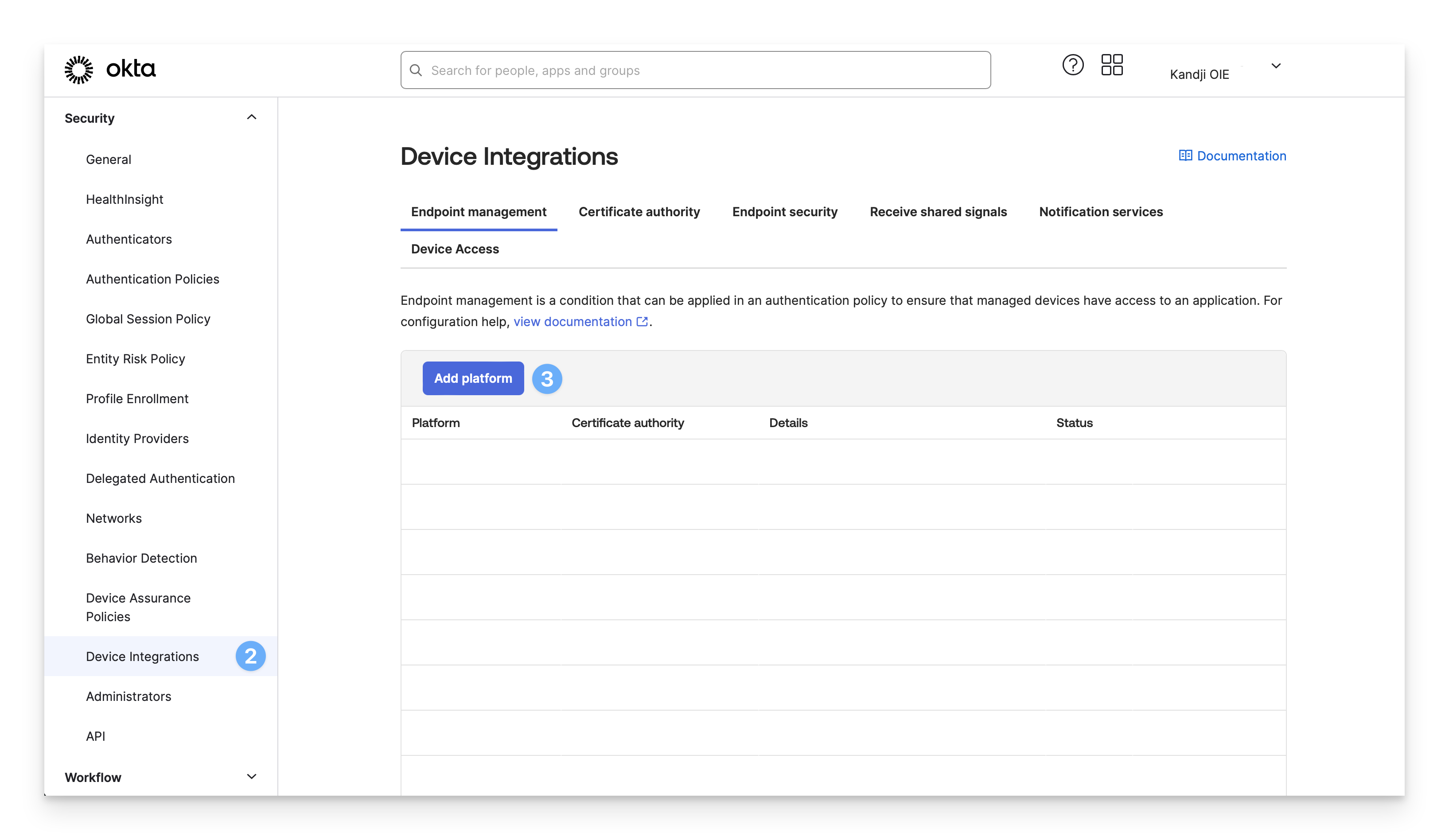

Okta管理ポータルにログインします

左側のナビゲーションで、[セキュリティ]>[デバイス統合]をクリックします

[プラットフォームの追加] をクリックします

macOSをデバイス統合として追加する

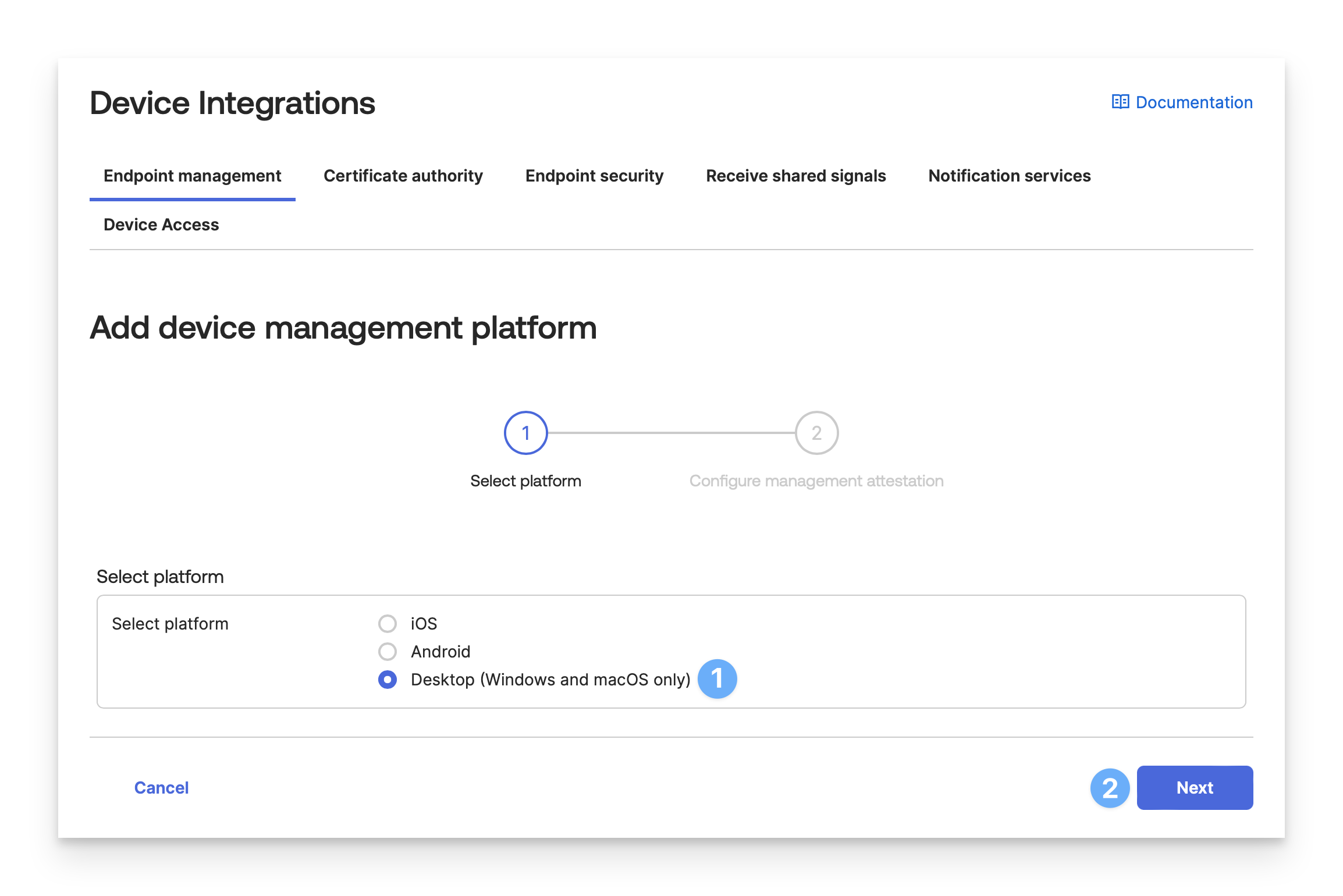

[ プラットフォームの選択 ] ステップで、[ デスクトップ (Windows および macOS のみ)] を選択します。

「次へ」をクリックします。

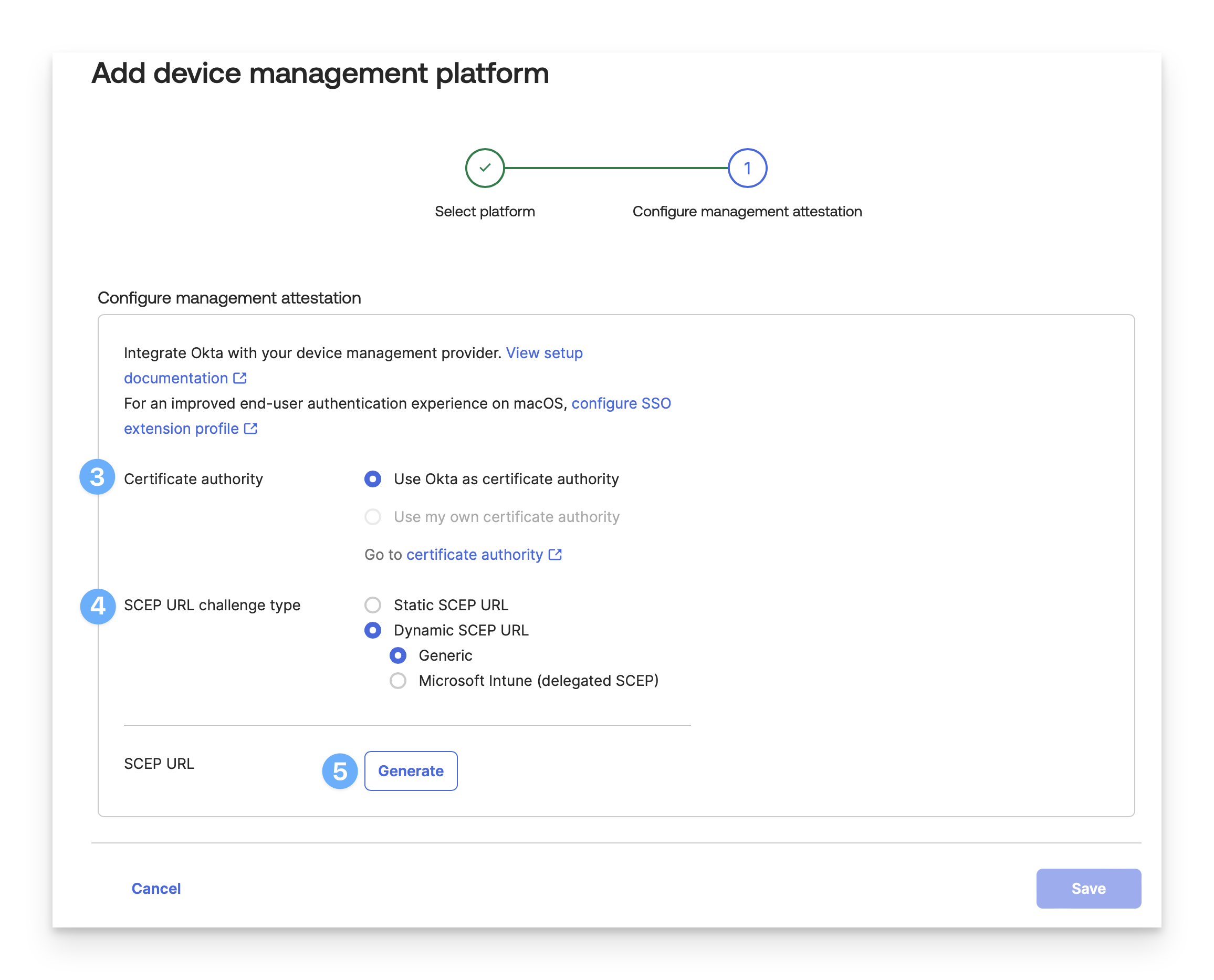

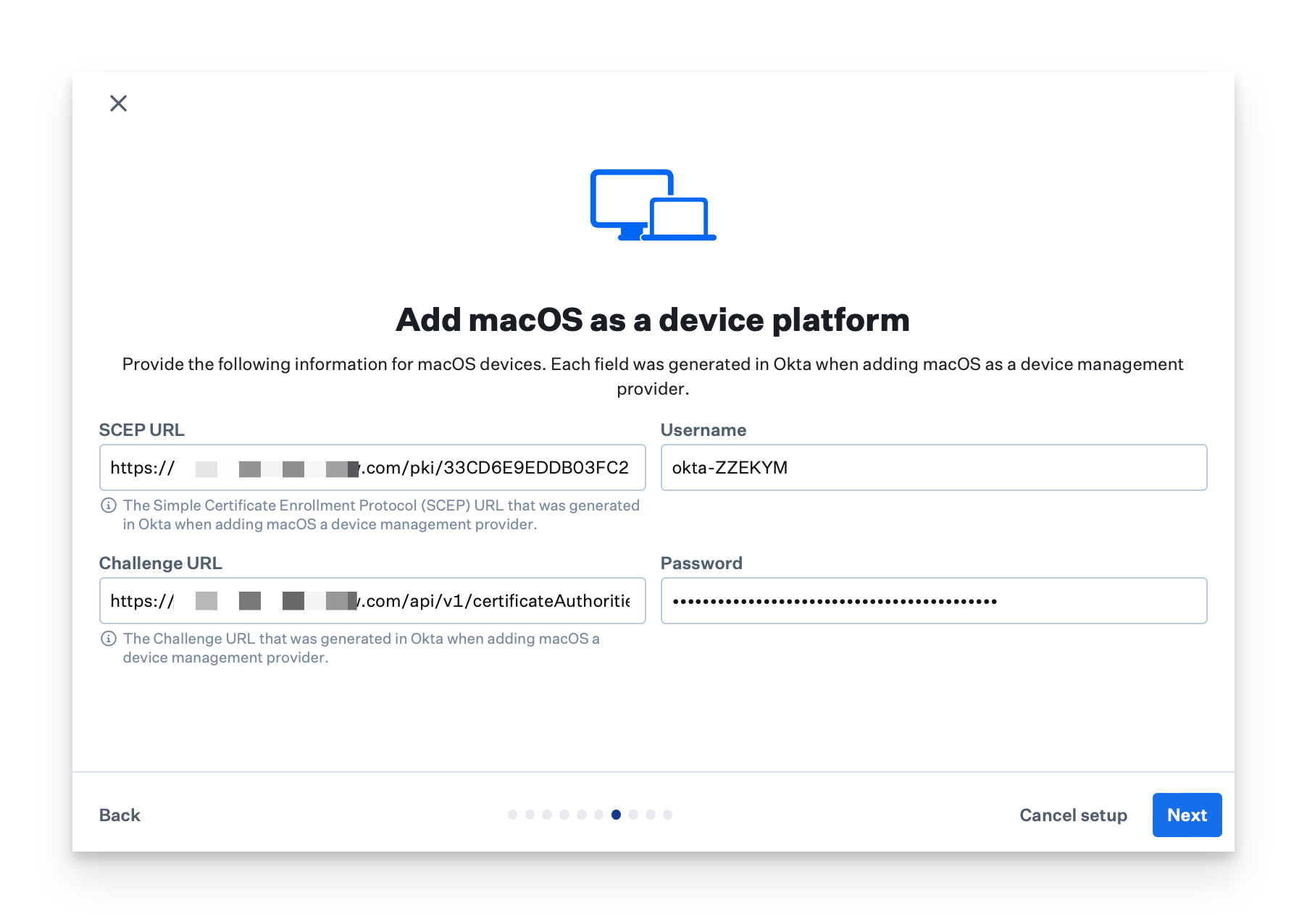

[Configure management attestation(管理認証の構成)] ステップで、[Okta を認証局として使用する] を選択します

[SCEP URL チャレンジタイプ] で、[動的 SCEP URL] と [汎用] を選択します。

[SCEP URL] の横にある [生成] をクリックします。

SCEP URL、チャレンジURL、ユーザー名、パスワードを安全な場所にコピーします。 後ほど Kandjiで、この情報はMacOSをデバイスプラットフォームとして設定するために使用されます。

これはパスワードを確認できる唯一のタイミングです。必要に応じて、後で Okta のメイン「デバイス統合」ページのメニューからパスワードをローテーションできます。

「保存」をクリックします。

iOSをデバイス統合として追加する

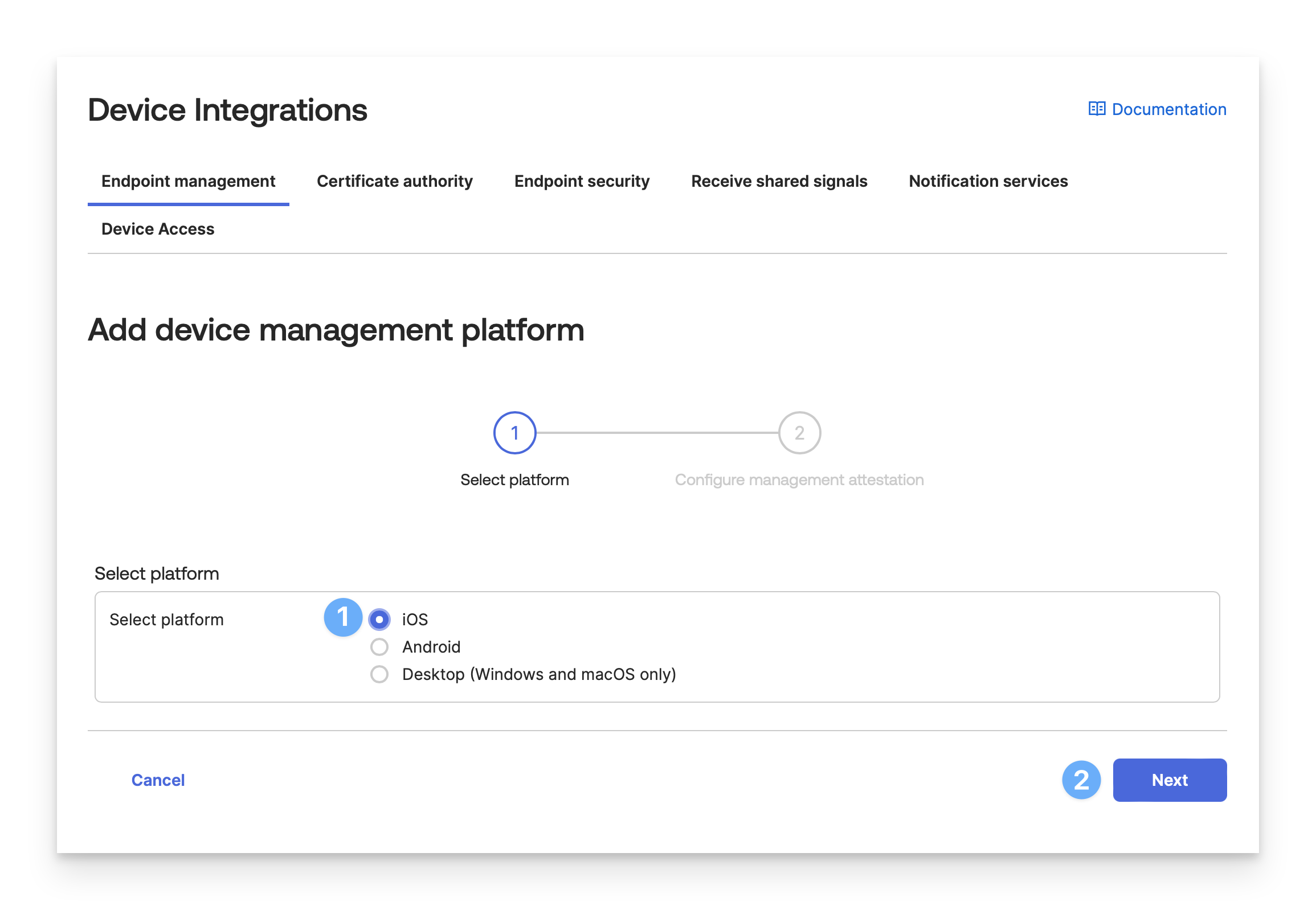

「 プラットフォームを選択 」ステップで、「 iOS」を選択します。

「次へ」をクリックします。

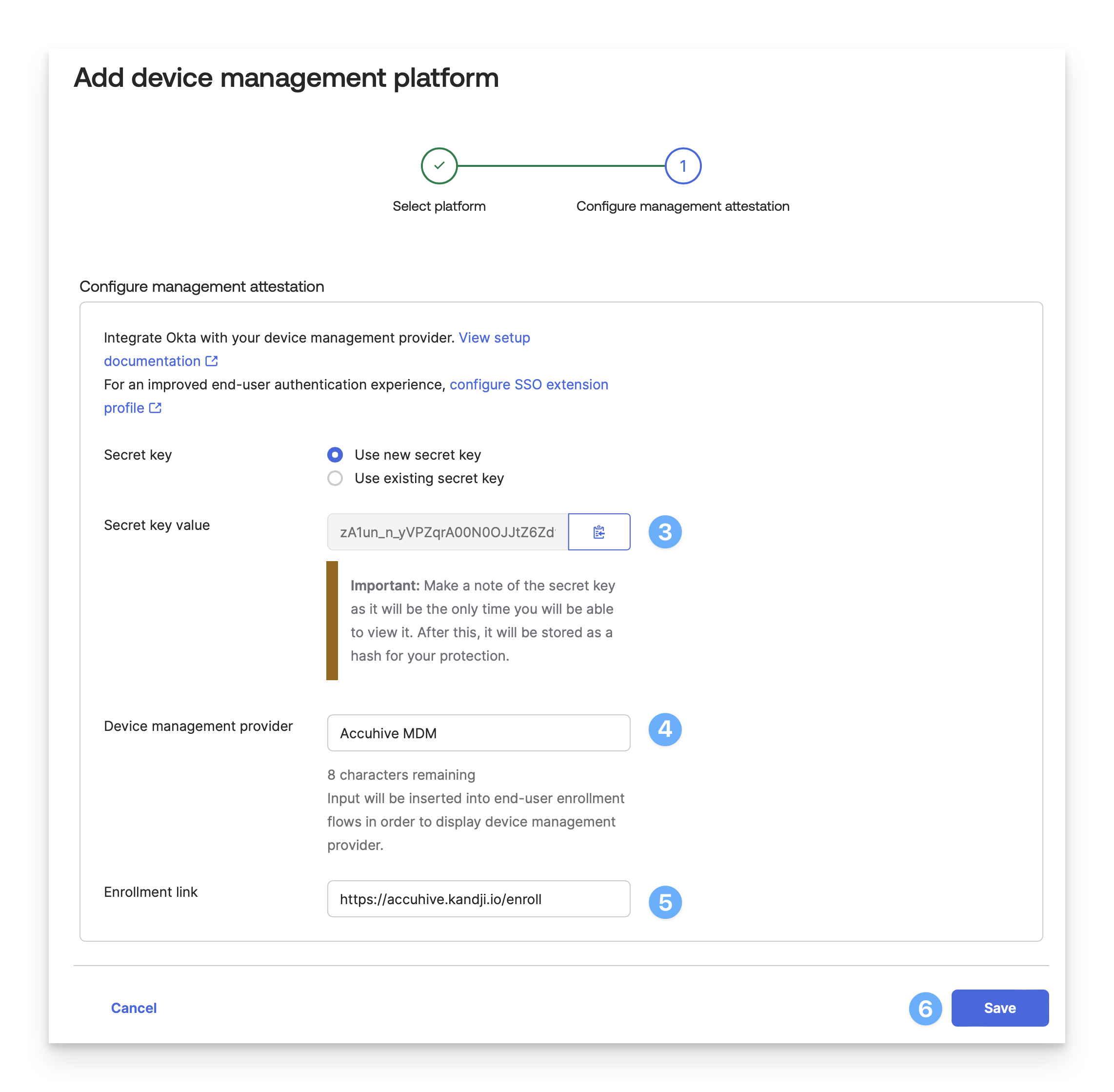

[Configure management attestation(管理認証の構成)] 手順で、シークレット キーを 安全な場所に保存してください。Kandji で iOS をデバイスプラットフォームとして追加するときに使用します。

シークレットキーを表示できるのはこのときだけです。必要に応じて、後でOktaのメインのデバイス統合ページのメニューからキーをローテーションできます。

[デバイス管理プロバイダー] に、わかりやすい値を入力します。

[登録リンク] に、Kandji テナントのデバイス登録リンクを入力します。(例:

https://accuhive.kandji.io/enroll、accuhiveテナントのサブドメインに変更してください)「保存」をクリックします。

Oktaでのデバイス統合の変更

macOSチャレンジパスワードまたはiOSシークレットをローテーションする

[デバイス統合]ページに移動します

変更する統合の横にある [アクション] メニューをクリックします

該当プラットフォームのリセットオプションをクリックします

表示されるモーダルの [リセット]ボタンをクリックします

macOSチャレンジパスワードまたはiOSシークレットを削除する

[デバイス統合]ページに移動します

変更する統合の横にある [アクション] メニュー

「削除」をクリックします

表示されるモーダルの 「削除 」ボタンをクリックします

Kandji でのデバイスプラットフォームの設定

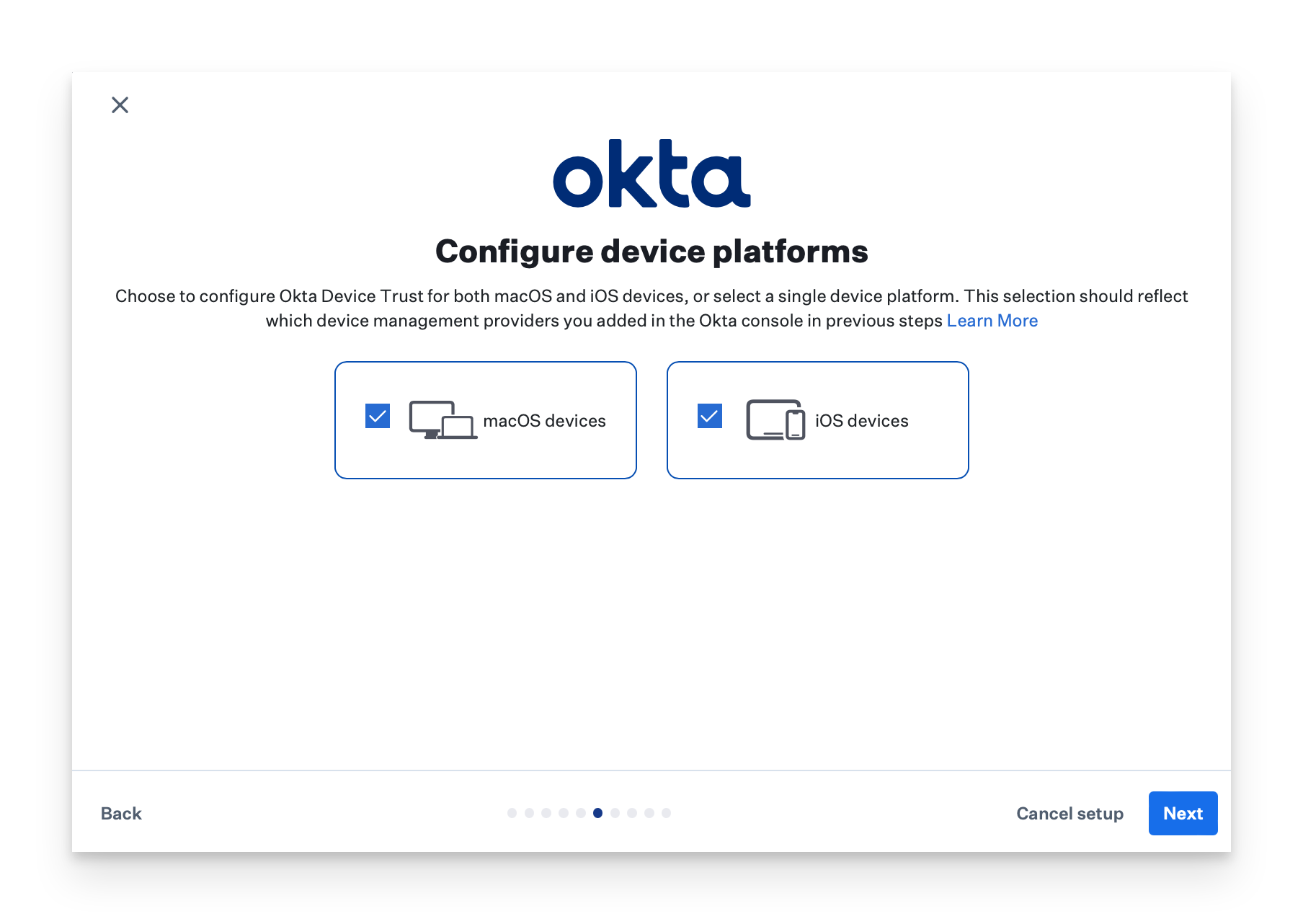

[ デバイスプラットフォームの設定]モーダルで、設定するプラットフォームを選択します。 macOS、 iOS、またはその両方を設定できます。

「次へ」をクリックします。

[ macOS] を選択した場合は、[ macOS をデバイスプラットフォームとして追加 ] モーダルに必要な情報を入力し、[次へ] をクリックします。

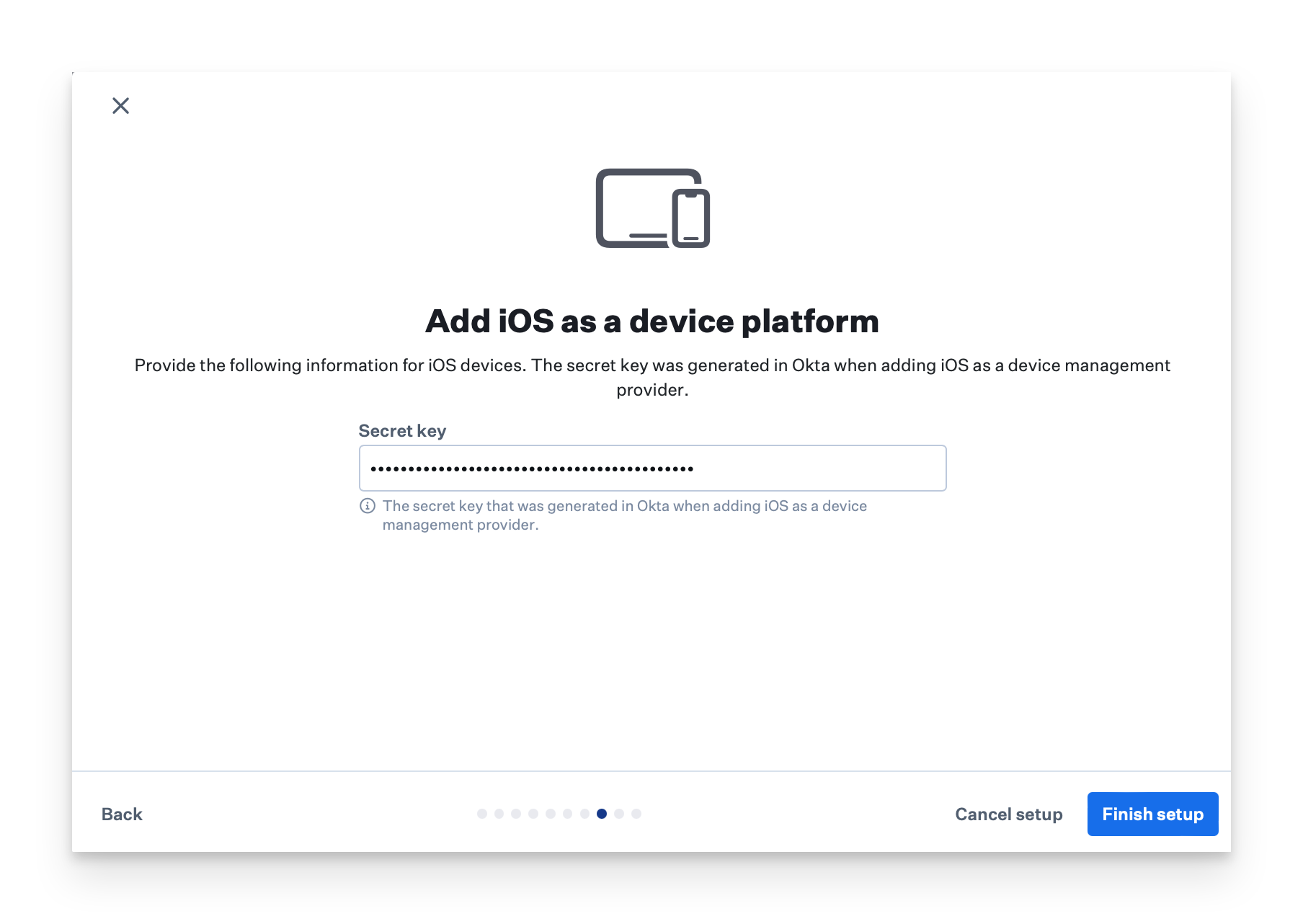

「 iOS」を選択した場合は、「 デバイスプラットフォームとして iOS を追加 」モーダルに必要な情報を入力し、「セットアップの完了」をクリックします。

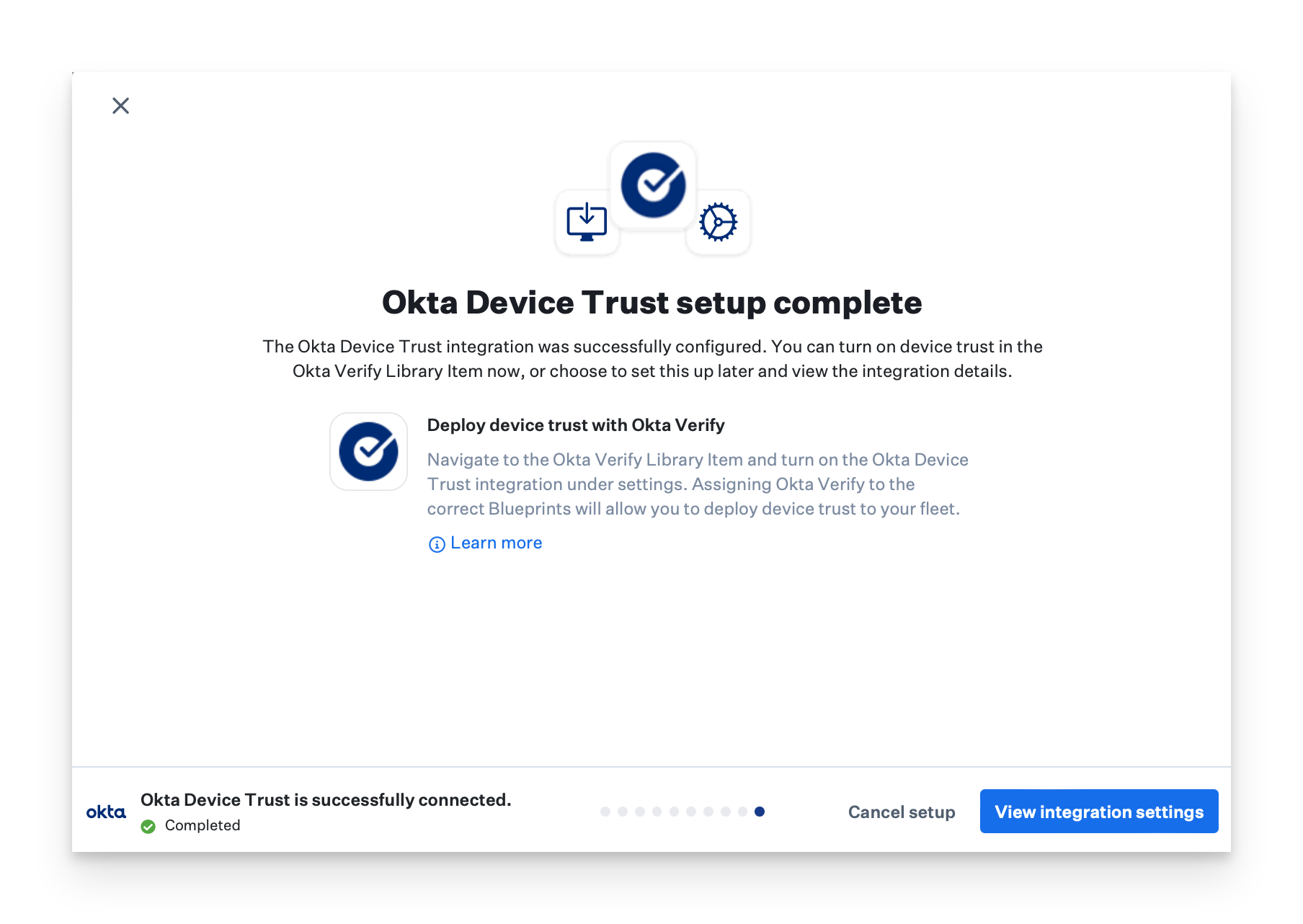

Okta Device Trustのセットアップ完了モーダルでは、[統合設定の表示]を選択してKandjiでのODT統合に関する追加情報を表示するか、ライブラリアイテムに移動を選択してOkta VerifyアプリをODTデプロイメント用に構成できます。

次の記事へ

サポート記事「 Okta Device Trust: Okta Verify Libraryアイテムの構成 」を使用して、ODTをAppleデバイスにデプロイします。