Vulnerability Responseとは?

Vulnerability Responseを使用すると、Auto App カタログに存在するmacOSアプリのセキュリティ脆弱性 (CVE) の処理を自動化できます。各 CVE の重大度に基づいて対応方法をKandji指示するルールを設定できます。Kandji は、既知の脆弱性を持つアプリを特定すると、設定したルールに従ってそのアプリを自動的に更新できます。これにより、脆弱性が発見されるたびに管理者が手動で介入することなく、アプリを安全に保つことができます。

Vulnerability Response仕組み

Vulnerability Response は、Auto App Library Itemが現在Libraryにないか、Blueprintに割り当てられていない場合でも、Auto App カタログ内のバンドル ID が一致するインストールされているすべてのアプリケーションをスキャンして修復します。アプリが重大度の異なる複数の脆弱性の影響を受ける場合、Vulnerability Responseは、適用可能な最も高い重大度に対してのみ、選択した修復アクションを実行します。

Kandji Agentチェックインのたびに、Vulnerability Response は Mac フリートにインストールされているアプリケーションを NVD 内の既存の CVE と比較します。CVE とインストールされているアプリの間に一致が見つかった場合、Vulnerability ResponseAuto App カタログに一致するバンドル ID が見つかった場合は、その一致にフラグを立て、アプリに対して選択した修復アクションを実行して脆弱性を軽減します。

Auto Appsとしてサポートされていないアプリの脆弱性は、アプリ開発者が直接更新する必要があります。追加のAuto Appサポートのリクエストは、Kandji Web AppからFeature Requestsボタンを使用して送信できます。

脆弱性の修復

使用可能な修復アクション

Vulnerability Response は、 Auto App のセキュリティ脆弱性の処理方法を決定する際に選択できるさまざまな修復アクションをサポートしています。

検出時に更新を強制する

脆弱性が見つかった場合、 Kandji は影響を受けるアプリを直ちに最新バージョンに更新します。

時間枠に更新を強制する

期間を選択すると、選択した適用期間に基づいてアプリ Kandji 更新されます。

アクションなし

この重大度レベルの脆弱性が見つかった場合、 Kandji は何も実行しません。

Kandji Agentは、更新の適用のためにユーザーのローカル タイム ゾーンを尊重します。

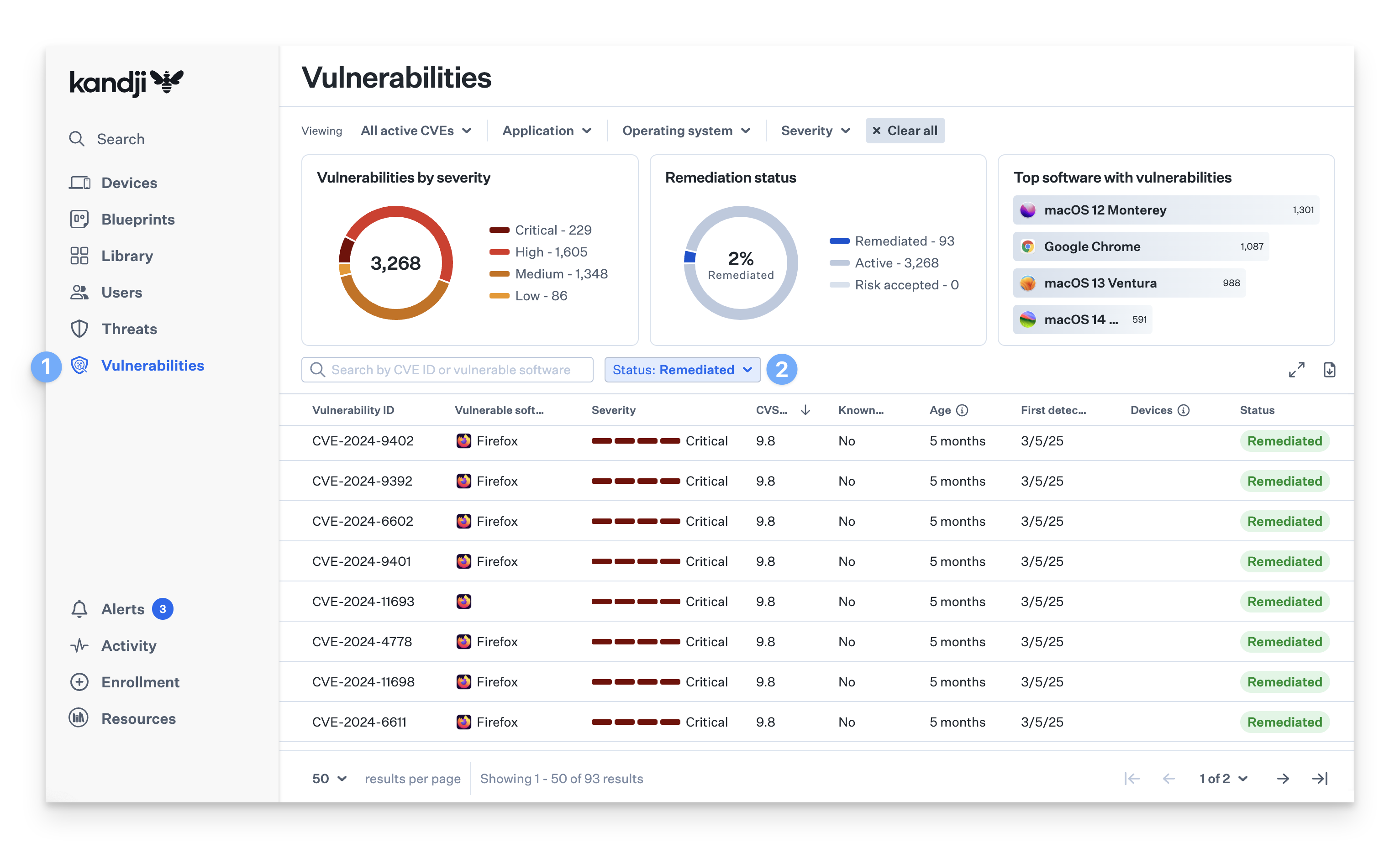

修復された CVE の表示

CVE に関連付けられている影響を受けるすべてのソフトウェアとデバイスにパッチが適用されると、CVE には [修復済み] ステータスが割り当てられます。

[ Vulnerability Management ] タブに移動します。

[ 状態] フィルターを使用して、[ 修復済み] を選択します。

修復済みステータスには、そのCVEに関連するすべての検出が監視対象デバイスに存在しなくなったCVEが含まれます。[ 修復ステータス] データ カードを使用して、環境内で完全に修復された CVE の全体的な割合を表示します。

CVE 詳細ビュー

特定のCVEを選択すると、その詳細ビューが開き、その脆弱性に関連する進行状況を監視したり、デバイスのステータスを確認したりすることができます。

.png)

詳細ビューには、選択した CVE の検出総数のうち修復されたデバイスの割合が表示されます。この割合にカーソルを合わせると、修復された (脆弱ではなくなった) デバイスとアクティブな (まだ脆弱な) デバイスの両方の正確なデバイス数が表示されます。

CVE が [修復済み] ステータスに達した場合、デフォルトで [タイムライン] タブが使用可能になり、CVE に関連付けられた履歴イベントと修復イベントを追跡できます。

Vulnerability Response Library Itemの追加と構成

このライブラリアイテムをKandjiライブラリに追加するには、 ライブラリの概要 の記事で概説されている手順に従ってください。

Vulnerability Response Library Itemに名前を付けます。

このLibrary Itemを割り当てるBlueprintを選択します。

CVE重大度レベルごとに「 修復」アクション を選択します。

[ Add application ] をクリックして、自動修復ルールからアプリケーションを除外します。自動修復を行わないアプリをライブラリから選択できます。除外したアプリケーションで脆弱性が検出された場合、 Vulnerability Response は何もしません。

[ 保存] をクリックします。

.png)

脆弱性対応によるユーザーエクスペリエンス

更新は、 Auto Appsと同じワークフローに従って、エンドユーザーに静かに配信されます。

適用期限に達し、影響を受けるアプリが開くと、アプリケーションを閉じて作業を保存するための 5 分間のカウントダウンを含むプロンプトが表示されます。アプリを閉じていない場合は、強制的に閉じて更新されます。更新後、アプリが再び開きます。

考慮 事項

アプリベースの脆弱性のみが修復され、 Kandji がアプリケーションに対してサポートされている Auto App を提供する場合にのみ修復されます。

展開は、登録されているすべての Mac コンピュータにプリインストールされている Kandji Agentを介して行われます。追加のインストールや構成は必要ありません。 Vulnerability Response Library Item を Blueprintsに割り当てるだけです。

Vulnerability Response 、サポートされているアプリの Auto App Library Item も使用していない場合でも、そのアプリを更新できます。

Vulnerability Response 脆弱なアプリを更新します。起動時にブロックされません。必要に応じて、この App Blocking Library Item を使用してアプリをブロックできます。

Auto AppとVulnerability Response Library Itemの両方が同じアプリケーションを対象としている場合、Auto Appの適用期限より前に脆弱性が検出されると、Vulnerability Responseアプリが更新されます。

同じアプリに対して異なる適用期限を持つ Vulnerability Response と Auto App Library Items の両方に Mac に割り当てられている場合は、最も早い適用期限が適用されます。

異なるグループに対してBlueprint内で複数のVulnerability Response Library Itemsを構成できますが、デバイスごとに割り当てることができるのは 1 つだけです。デバイスが複数の対象となる場合は、最後 (Assignment Mapの右端) が適用されます。

以前に「リスクが受け入れられた」とマークされていたCVEにパッチが適用されると、そのステータスは「修復済み」に変わります。脆弱性が再度検出され、ポリシーが更新されない場合、その状態は "リスクの受け入れ済み" に戻ります。

脆弱性の詳細については、 Vulnerability Management の概要 の記事を参照してください。