シングルサインオン拡張機能とは何ですか?

シングルサインオン(SSO)拡張機能は、AppleのExtensible Enterprise Single Sign-Onフレームワークを活用する macOS または iOS 用のアプリケーションの一種です。これらのアプリケーション(拡張機能) を使用すると、IDプロバイダー(IdP)は、ネイティブ macOS アプリケーションやブラウザ間でシームレスなSSOエクスペリエンスを可能にするアプリケーションを構築できます。これにより、エンドユーザーは拡張機能に一度サインインすると、 macOS または iOS全体で認証されます。SSO拡張機能では、ユーザーのローカル macOS パスワードをIdPパスワードと同期することもできます。

Okta Device Trustをデプロイする場合、SSO拡張機能はOkta Device Trustデプロイメントの一部として含まれているため、このシングルサインオン拡張機能は別途必要ありません。

シングルサインオン拡張機能をデプロイするにはどうすればよいですか?

iOS拡張機能の場合、最初にSSO拡張機能を含むアプリを Apple Business Managerからの Apps and Books でデプロイする必要があります。

macOS拡張機能の場合、最初に SSO 拡張機能を含むアプリを Apple Business Manager からの Apps and Books またはKandjiのカスタムアプリを介してデプロイする必要があります。

拡張機能をデプロイした後、シングルサインオンプロファイルを構成してデバイスにデプロイします。

シングルサインオン拡張プロファイルの設定

左側のナビゲーションバーで [ライブラリ]に移動します。

[新規追加] をクリックし、 シングルサインオン拡張プロファイルを選択します。

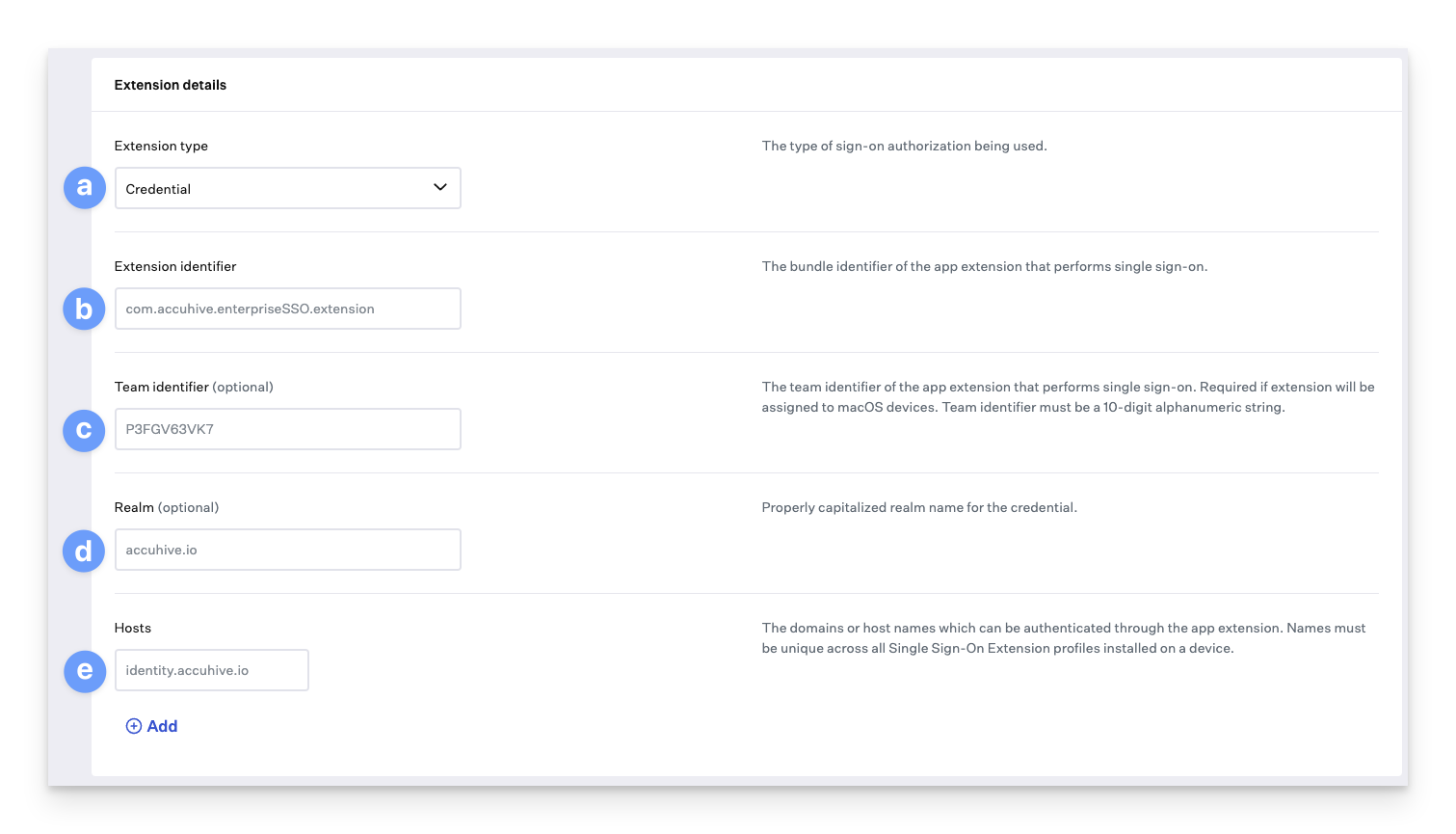

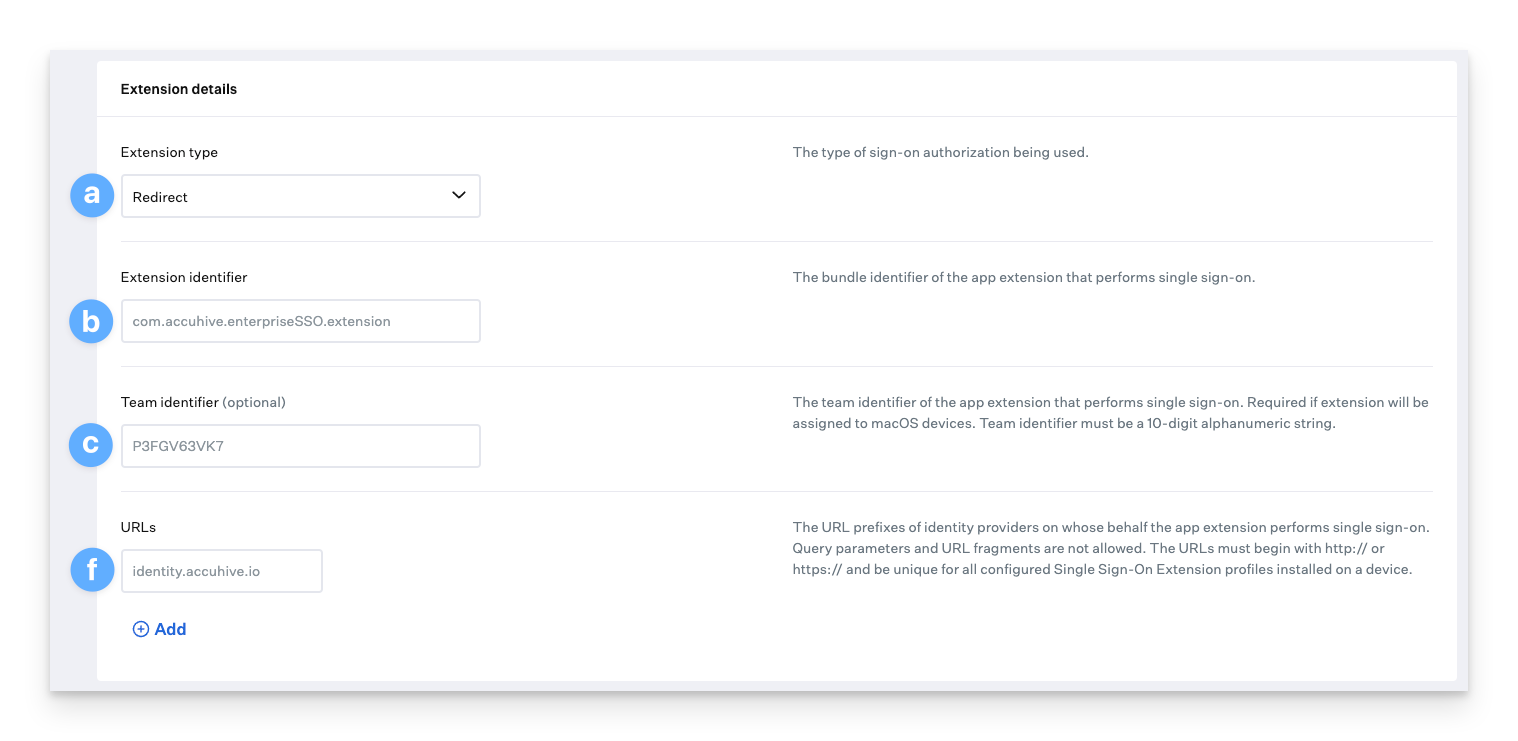

拡張機能の詳細では、次のオプションを使用できます。

拡張機能の種類: 資格情報、リダイレクト

このオプションは、SSO 拡張機能の種類を参照します。ほとんどの場合、拡張タイプはリダイレクトになります。

Extension Identifier: このオプションでは、SSO拡張機能のバンドルIDを指定します。バンドル ID は、アプリの info.plist ファイルを調べることで確認できます。

チーム識別子: シングルサインオンを実行するアプリ拡張機能のチーム識別子。拡張機能をmacOS デバイスに割り当てる場合は必須です。

レルム(Realm): このオプションは、資格情報の種類が「資格情報」の場合にのみ表示されます 。 通常、これは Kerberos 拡張を利用する場合の Kerberosレルムを参照します。

ホスト: このオプションを使用すると、SSO 拡張機能を使用して認証できるホストを指定できます。例として、ADFS インスタンスがあります。

URL:このオプションは、拡張子のタイプが [リダイレクト] の場合にのみ表示されます。 このオプションでは、SSO 拡張機能が認証するURLプレフィックスを指定できます。

拡張子の種類: 資格情報

拡張子の種類: リダイレクト

拡張子の種類: リダイレクト

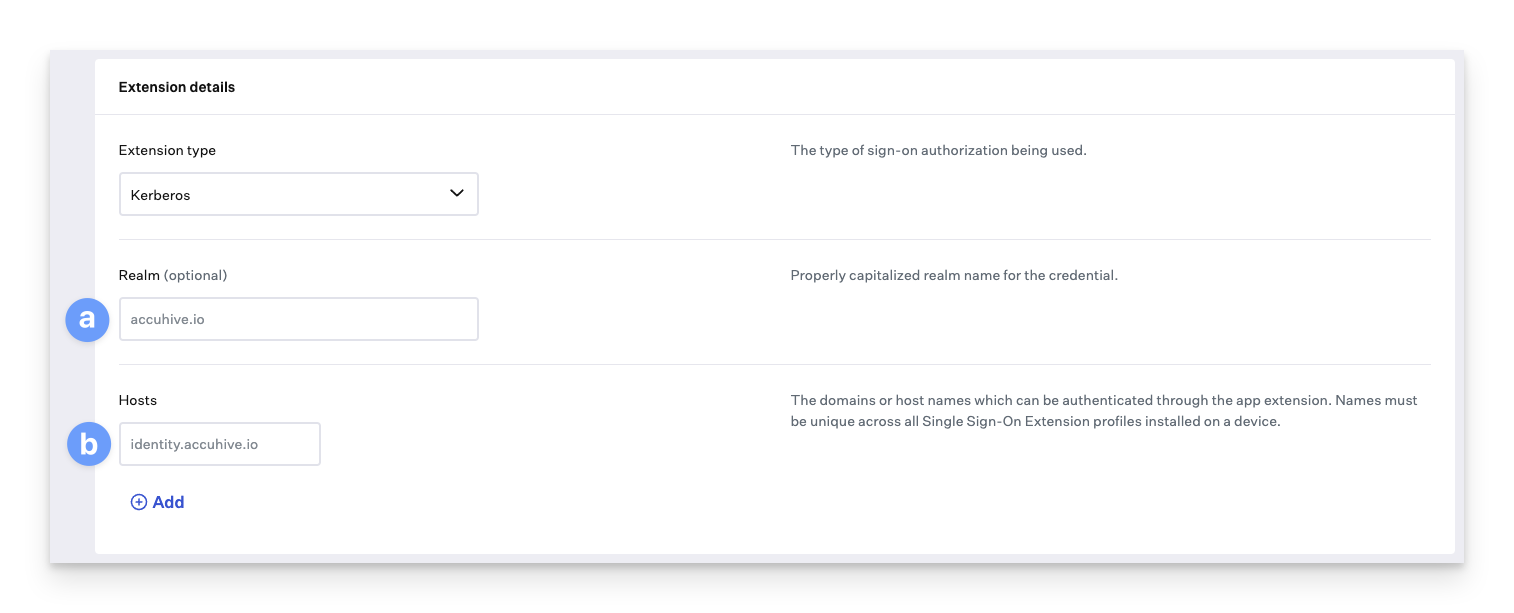

AppleのKerberos拡張機能のシングルサインオン拡張機能プロファイルの構成

左側のナビゲーションバーにある [ライブラリ]に移動します。

[新規追加] をクリックし、シングルサインオン拡張機能プロファイルを選択します。

拡張タイプを [Kerberos] に設定します。

拡張機能の詳細では、次のオプションを使用できます

レルム(Realm): RealmをActive Directoryドメイン名の大文字の形式に設定します(例:accuhive.io はACCUHIVE.IOになります。)

ホスト: これは空白にしておくことができます。ADFS を利用するエンタープライズ アプリケーションがあり、ADFS が Kerberos 認証を受け入れるように構成されている場合は、ここでホストを ADFS サーバーに追加できます。(例:adfs.accuhive.io)

「パスワードオプション」セクションでは、使用可能なすべてのKerberos拡張オプション(ローカルユーザーパスワードの同期など)を構成できます。

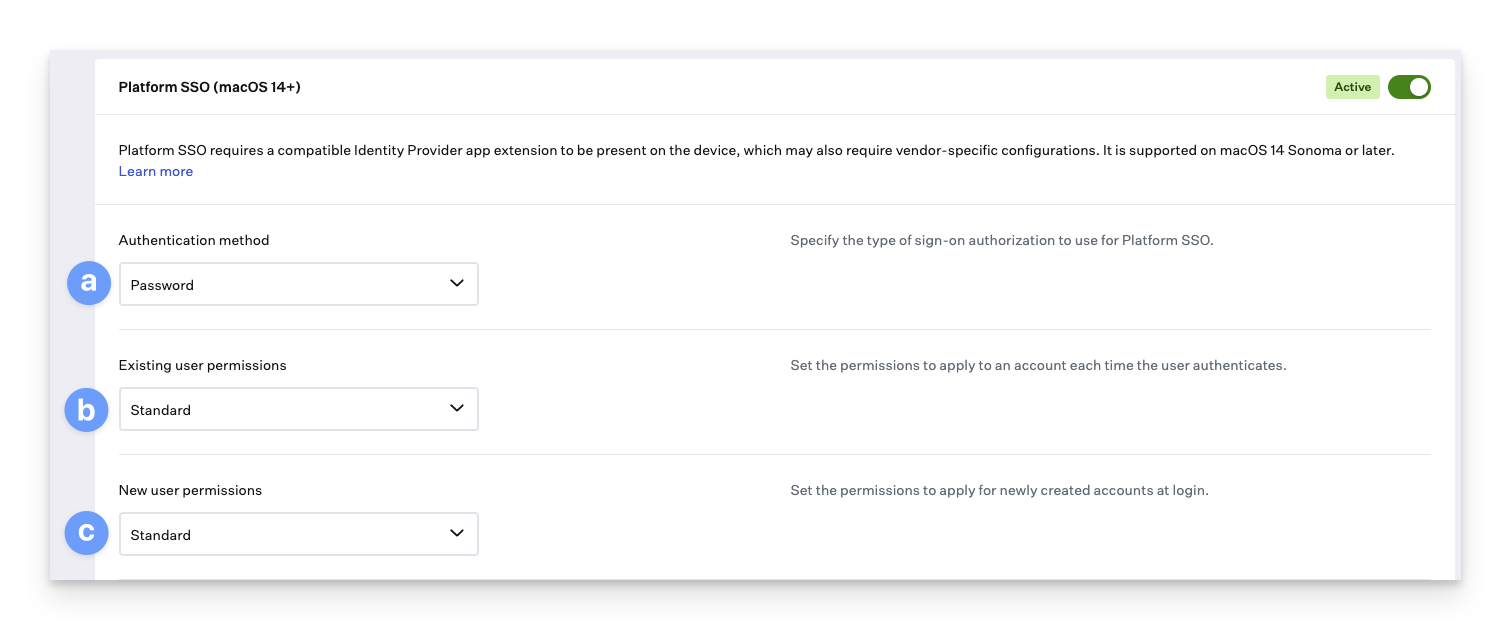

プラットフォームSSOとは?

プラットフォームSSOを使用すると、Single Sign-On Extensionsの機能を macOS ログインウィンドウに拡張できます。これにより、ユーザは IdP パスワードを使用して Mac のロックを解除し、組織の ID プロバイダ (IdP) からの資格情報を使用して共有 Mac にローカルアカウントを Just-In-Time で作成できるようになります。 ローカルアカウントのパスワードは自動的に同期されるため、クラウドパスワードとローカルパスワードは一致します。権限とローカルグループメンバーシップは管理でき、これはローカルアカウントを持たないIdPユーザーにも適用されるため、これらの資格情報を認証プロンプトで使用できます。

プラットフォーム SSO には、 macOS 14 Sonoma 以降と、 Kandjiによってデプロイされたプラットフォーム SSO プロファイルペイロードに加えて、ID プロバイダから適切に設定されたシングルサインオン拡張アプリケーションが必要です。

プラットフォームSSOの設定

拡張タイプとして Kerberos を選択した場合、プラットフォーム SSO セクションは補完的なテクノロジーではないため、使用できなくなります。

「プラットフォーム SSO」セクションは、デフォルトでは非アクティブです。ラジオボタンを切り替えて展開し、設定します。

認証方法を選択します。SSO 拡張機能は、この認証方法をサポートする必要があります。

ログイン時に既存のローカル ユーザー アカウントに必要なアクセス許可グループ (標準、管理者、または後の手順で指定するグループ) を選択します。

ログインウィンドウで作成した新しいアカウントに必要な権限グループを選択します。

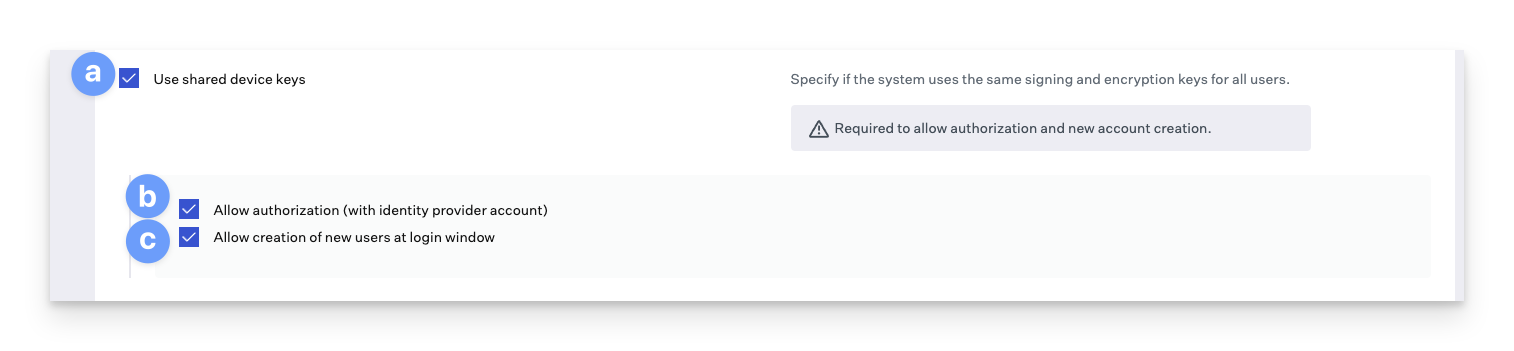

ログインウィンドウでのアカウント作成を許可する場合 (これは共有デバイスに役立ちます)、共有デバイスキーの使用を設定します。

[共有デバイス キーを使用する] を選択します。

[認証を許可] (ID プロバイダー アカウントを使用) を使用すると、ユーザーは IdP 資格情報を使用してシステム認証プロンプトを操作できます。

ユーザーのローカル アカウントを自動的に作成する場合は、[ログインウィンドウで新しいユーザーの作成を許可する] を選択します

ローカルアカウントを作成するには、デバイスがオンラインであること、ログインウィンドウで FileVault がロック解除されていること、およびデバイスの有効なブートストラップトークンをKandjiが持っている必要があります。

ログインオプションとグループ

次に、さらにいくつかのログインオプションを構成します。

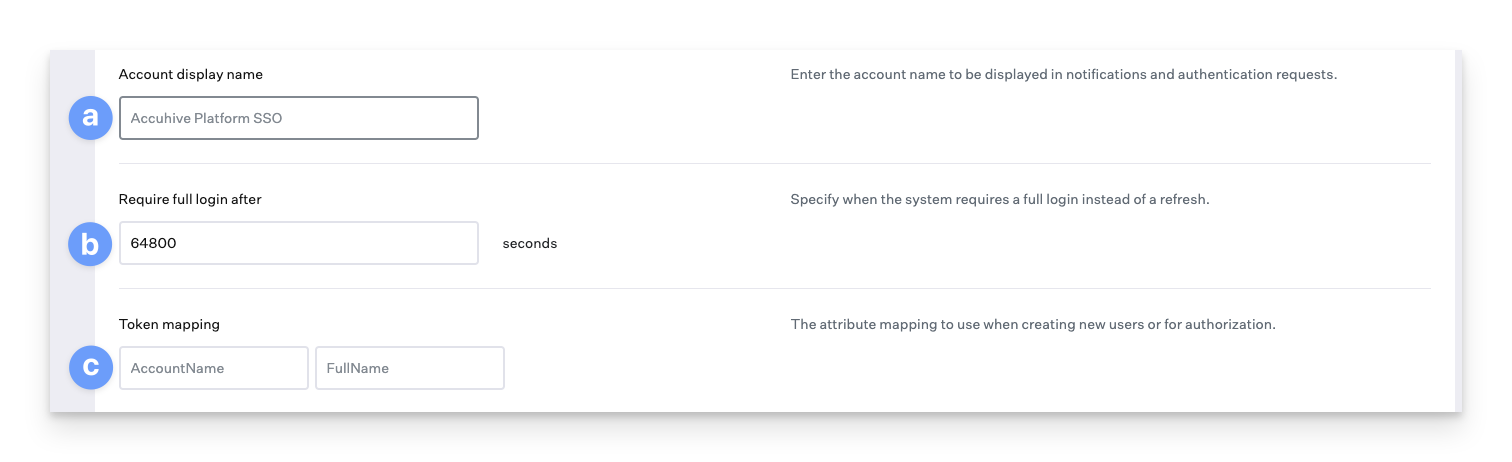

アカウントの表示名は、通知や認証要求に表示されるため、通常は組織の名前などユーザーが認識できる名前です。

一定の時間経過後完全なログインを要求できます。デフォルトは 18 時間 (64800 秒) で、最小値は 1 時間 (3600 秒) です。

新規ユーザーを作成するときまたは認証に使用する属性マッピングです。

最後に、ユーザーまたは IT スタッフがデバイスに対して特定の権限を持つように、認証グループを構成できます。グループには、次の 3 つのタイプがあります。

管理者グループは、デバイスに対する管理者アクセス権を持つ必要がある IdP のグループです。

追加のグループは、デバイスのローカル ディレクトリに作成して表示したいグループです。

ユーザーグループが最も便利です。ユーザーグループを使用すると、特定の macOS システム権限を、ローカルディレクトリに作成される任意のグループにマップできます。たとえば、「sudo」またはプリンター管理アクセスを許可する際に使用できます。