Definición de eventos de amenaza

Endpoint Detection and Response (EDR) crea un evento de amenaza cuando identifica malware o programas potencialmente no deseados (PUP) en un dispositivo. Esto sucede en Detectar posición o Proteger postura, donde la amenaza también se pone en cuarentena. Cada evento de amenaza incluye detalles como el nombre de la amenaza, la clasificación, el proceso involucrado, la fecha de detección y el estado actual. Puede encontrar todos los eventos de amenazas en la página Amenazas de los dispositivos vinculados a Blueprints con Avert. Además, estos eventos se pueden ver en los registros individuales del dispositivo.

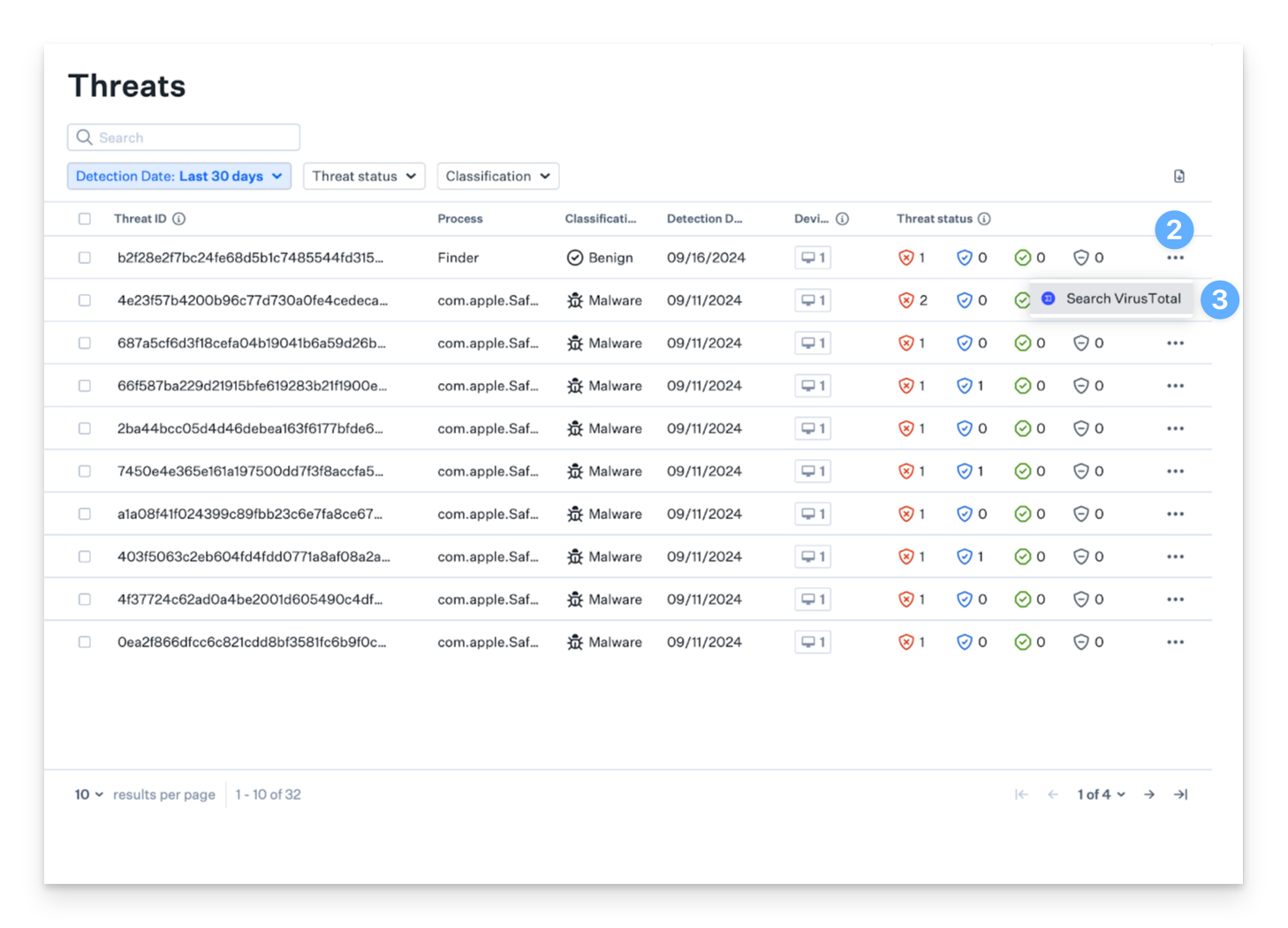

Vista de tabla centrada en amenazas

Todos los eventos de amenaza se organizan por hash de archivo para las detecciones de archivos y por regla de detección para las detecciones de comportamiento. Esta estructura simplifica la evaluación del impacto de una amenaza en toda la flota de Mac. Cada evento agrupado incluye un panel lateral que proporciona información detallada sobre la amenaza.

Información del evento

Cada evento de amenaza en la vista de tabla centrada en amenazas proporciona información esencial para ayudar a los equipos de InfoSec a investigar amenazas.

Threat ID : muestra el valor hash SHA-256 de la amenaza detectada.

Proceso : muestra el proceso detectado más recientemente responsable de la amenaza.

Clasificación : indica la categoría de clasificación del evento de amenaza.

Fecha de detección : registra la fecha en que EDR identificó la amenaza.

Dispositivos : enumera el número total de dispositivos Mac afectados por el evento de amenaza.

Estado de amenaza : proporciona una vista completa de todos los estados de amenaza (No en cuarentena, En cuarentena, Resuelto y Liberado) en todos los dispositivos para el evento de amenaza agrupado.

Clasificaciones

Kandji clasifica las amenazas en cuatro categorías para las detecciones de archivos (malware, programas potencialmente no deseados (PUP), benignos y desconocidos) y dos categorías para las detecciones de comportamiento: maliciosas y sospechosas.

Clasificaciones de detección de archivos:

Malware : este término se refiere al software malicioso diseñado para dañar dispositivos, personas u organizaciones.

Programa potencialmente no deseado (PUP): son aplicaciones que pueden ser no deseadas en un dispositivo. Los programas basura a menudo usan muchos recursos del sistema, lo que afecta el rendimiento, muestra anuncios no deseados y recopila información personal. A diferencia del malware, los PUP no están destinados a causar daño y, por lo general, se instalan inadvertidamente con otro software, que a menudo se encuentra en paquetes empaquetados.

Benigno : esta clasificación es para los archivos marcados inicialmente como maliciosos, pero que luego se determinó que no eran maliciosos después de un análisis más detallado. Si encuentra eventos de amenaza benignos, puede deberse a que el elemento estaba en su lista de bloqueo de Avert Library Item en el momento de la detección o la cuarentena.

Desconocido : esta categoría es para archivos que Kandji EDR no puede clasificar definitivamente como maliciosos o benignos en función de los datos disponibles. Si encuentra eventos de amenaza benignos, puede deberse a que el elemento estaba en su lista de bloqueo de Avert Library Item en el momento de la detección o la cuarentena.

Clasificaciones de detección de comportamiento

Una clasificación maliciosa se refiere a una actividad conductual que tiene la intención de causar daño.

Una clasificación sospechosa se refiere a la actividad conductual que no indica un daño inmediato, pero que amerita atención para una investigación más profunda.

Estados

Todos los eventos de amenaza tendrán un estado asociado. Los distintos estados que puede tener un evento de amenaza son:

Estados de detección de archivos:

En cuarentena : una amenaza detectada que se puso en cuarentena automáticamente en el estado Proteger.

No en cuarentena : una amenaza detectada que no se puso en cuarentena en el estado de detección.

Liberada : una amenaza que inicialmente se puso en cuarentena, pero que luego se liberó y restauró a su ubicación original.

Resuelto : una amenaza detectada que ya no se encuentra en la última ruta de acceso de archivo detectada y que el agente no puso en cuarentena.

Estados de detección de comportamiento:

Detectado : se identificó la actividad de comportamiento malintencionado, pero no se bloqueó (estado de detección).

Bloqueado : se identificó y bloqueó la actividad de comportamiento malintencionado (estado de protección).

Informativo : se detectó actividad de comportamiento sospechoso y se marcó para mayor visibilidad.

La cuarentena de malware y PUP estará determinada por el modo de estado configurado en el Avert Library Item. Consulte : Configuración del Library Item Avert para obtener más información sobre cómo configurar los modos de estado en su entorno.

Visualización de detecciones de archivos

En la barra de navegación de la izquierda, vaya a Amenazas.

Asegúrese de que la opción Detecciones de archivos esté seleccionada. De forma predeterminada, la página Amenazas se abre en la vista Detecciones de archivos.

Visualización de detecciones de comportamiento

En la barra de navegación de la izquierda, vaya a Amenazas.

Haga clic en Detecciones de comportamiento en la esquina superior derecha para ver los eventos de detección de comportamiento.

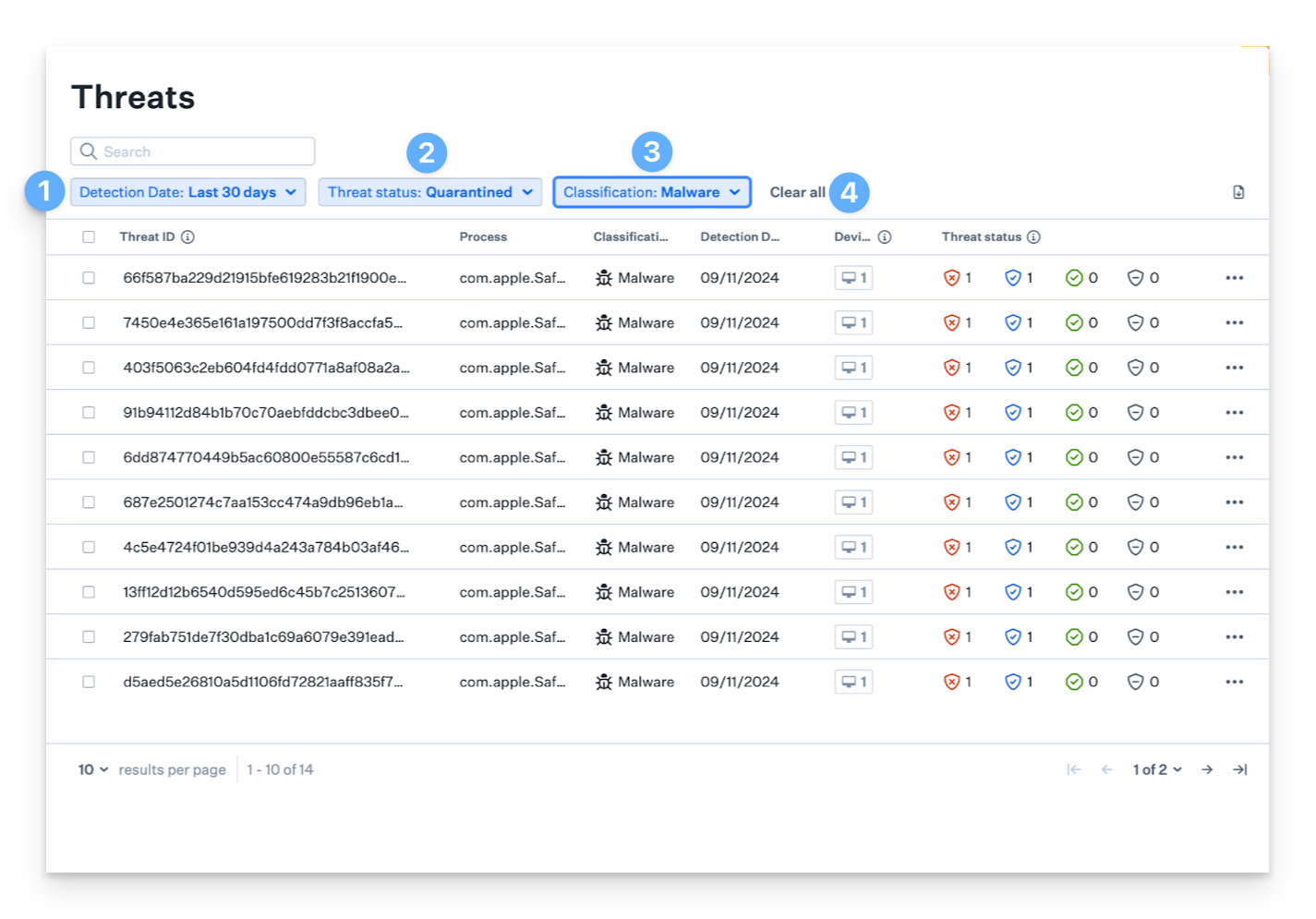

Filtrado de eventos de amenazas

Puede filtrar los eventos de amenaza para las detecciones de archivos y de comportamiento en función de su estado para facilitar la visualización y la corrección.

Seleccione el intervalo de fechas de detección para el que desea ver los eventos de amenaza.

Elija el estado de la amenaza que desea ver en la lista; Puede seleccionar uno o varios.

Elija el tipo de clasificación .

Cuando haya terminado, haga clic en el botón Borrar todo para volver a la vista predeterminada, que muestra todos los estados de los últimos 30 días.

Panel lateral

La vista de tabla centrada en amenazas cuenta con un panel lateral para cada evento agrupado, que se puede abrir haciendo clic en una fila de eventos de amenaza para acceder a información detallada sobre esa amenaza específica.

Para las detecciones de archivos, el panel lateral incluye:

Último nombre de archivo asociado con la amenaza

Una vista global de todos los estados de amenaza (No en cuarentena, En cuarentena, Resuelto y Liberado) para el evento de amenaza agrupado en todos los dispositivos

Primeras y últimas fechas de detección en todos los dispositivos.

Información sobre todas las rutas de archivo únicas encontradas relacionadas con la amenaza

Para las detecciones de comportamiento, el panel lateral incluye:

El nombre de proceso más reciente asociado con el evento agrupado

Una vista global de todos los estados de las amenazas (Detectado, Bloqueado y Bloqueado (padre eliminado)) en todos los dispositivos.

Una descripción de la actividad maliciosa o sospechosa

La familia de malware asociada con la actividad conductual

Etiquetas informativas que proporcionan contexto adicional

La primera y la última fecha de detección en todos los dispositivos

Tarjetas de dispositivo

Las tarjetas de dispositivo en el panel lateral representan los dispositivos donde se encontró el archivo malicioso.

En el caso de las detecciones de archivos, estas tarjetas mostrarán información como:

Nombre del dispositivo

Número de serie

Blueprint y Library Item.

Malware y modo de postura de PUP

Eventos accionables

Detalles del evento de amenaza:

Estado de la amenaza: el estado actual de la amenaza en el dispositivo.

Ruta : la ruta del archivo donde se detectó la amenaza.

Usuario : el usuario asociado con el proceso cuando se detectó la amenaza.

Fecha de detección : la fecha en que EDR identificó la amenaza.

Fecha de cuarentena : la fecha en que EDR puso en cuarentena la amenaza.

Fecha de resolución : la fecha en la que la amenaza se marcó como resuelta en la aplicación web.

Fecha de lanzamiento : la fecha en que la amenaza se liberó de la cuarentena en el dispositivo.

Ruta de acceso del paquete de aplicaciones : la ruta de acceso al paquete de aplicaciones.

En el caso de las detecciones de comportamiento, estas tarjetas mostrarán información como:

Nombre del dispositivo

Número de serie

Plano y artículo de biblioteca

Información del modo de posición de detección de comportamiento malintencionado

Detalles del evento de amenaza:

Estado de la amenaza: el estado actual de la amenaza en el dispositivo.

Fecha de detección : la fecha en que EDR identificó la amenaza.

Versión de la regla : versión actual de la regla

Información del proceso principal y de destino:

Nombre del proceso principal y de destino

ID de proceso principal y de destino

Propietario del proceso

Rutas de acceso de imagen para procesos primarios y de destino

Argumentos de la línea de comandos para procesos primarios y de destino

Hash SHA265 de los procesos padre y de destino

Visualización de los eventos de amenazas de un dispositivo en el panel lateral

Para las detecciones de archivos:

En la barra de navegación de la izquierda, vaya a Amenazas.

Haga clic en cualquier evento de amenaza para abrir el panel lateral.

En la pestaña Dispositivos , vea las tarjetas de dispositivo de todos los dispositivos en los que se detectó el hash malintencionado. Haga clic en cualquier tarjeta de dispositivo para expandirla y ver los eventos de amenaza asociados.

Para detecciones de comportamiento:

En la barra de navegación de la izquierda, vaya a Amenazas.

Haga clic en Detecciones de comportamiento en la esquina superior derecha para ver los eventos de detección de comportamiento.

Haga clic en cualquier evento de amenaza para abrir el panel lateral.

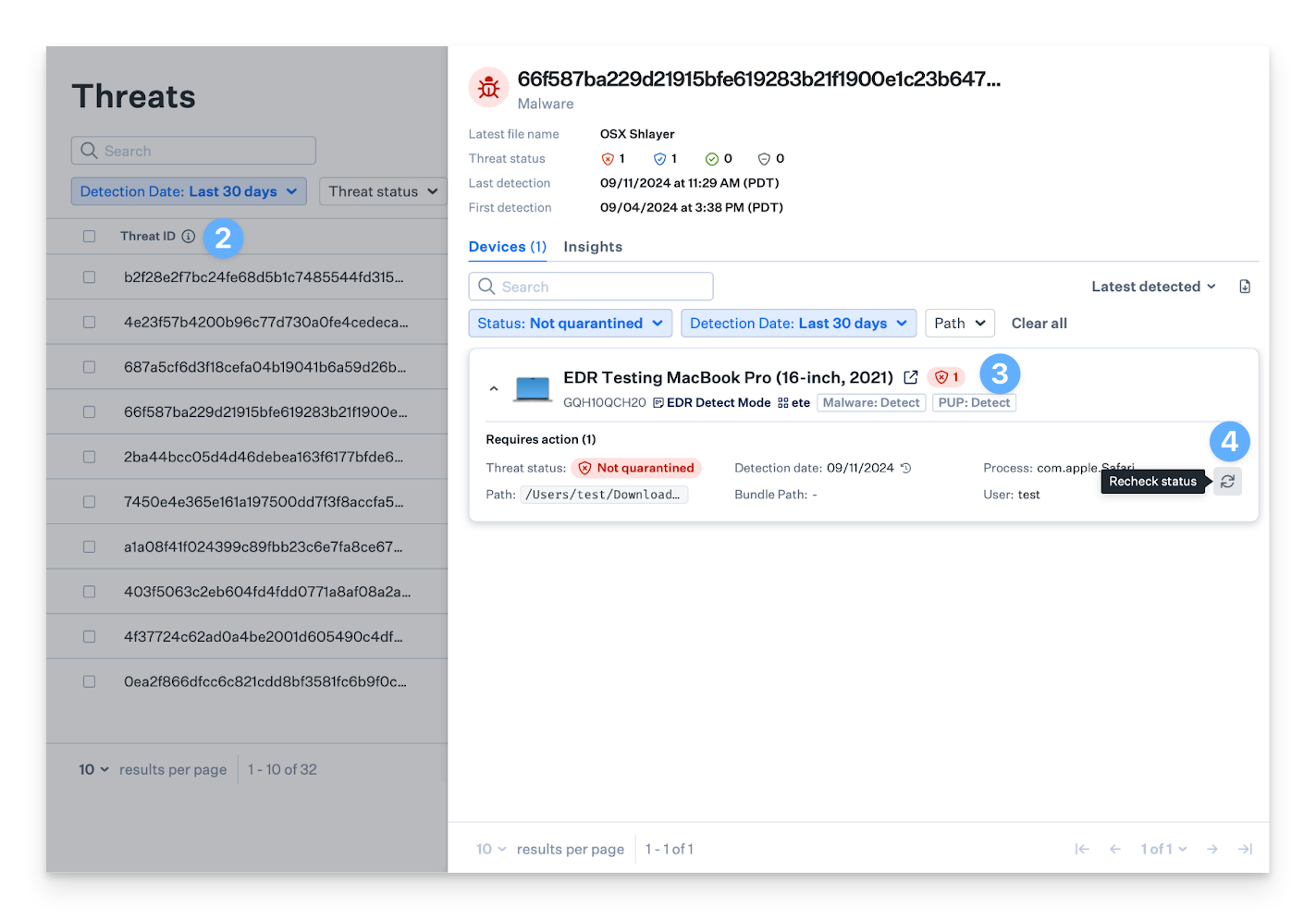

Volver a comprobar el estado de una amenaza

Cuando los modos de estado de malware o PUP se establecen en Detectar, puede verificar manualmente el estado de una amenaza en el panel lateral para ver si todavía está presente en la ruta del archivo. Si la amenaza ya no está allí, su estado se actualizará de "No en cuarentena" a "Resuelto". Si la amenaza sigue presente, su estado permanecerá sin cambios.

En la barra de navegación de la izquierda, vaya a Amenazas.

Haga clic en cualquier evento de amenaza para abrir el panel lateral.

Haga clic en la tarjeta del dispositivo deseada para expandirla y ver los eventos de amenaza del dispositivo.

Haga clic en Volver a comprobar estado.

Cuando las amenazas se detectan y eliminan inicialmente de un dispositivo, su estado cambiará de No en cuarentena a Resuelto una vez que los modos de estado de malware o PUP en el Avert Library Item se establezcan en modo de protección. Esta actualización también se produce cuando se aplica una nueva Blueprint con esta configuración al dispositivo.

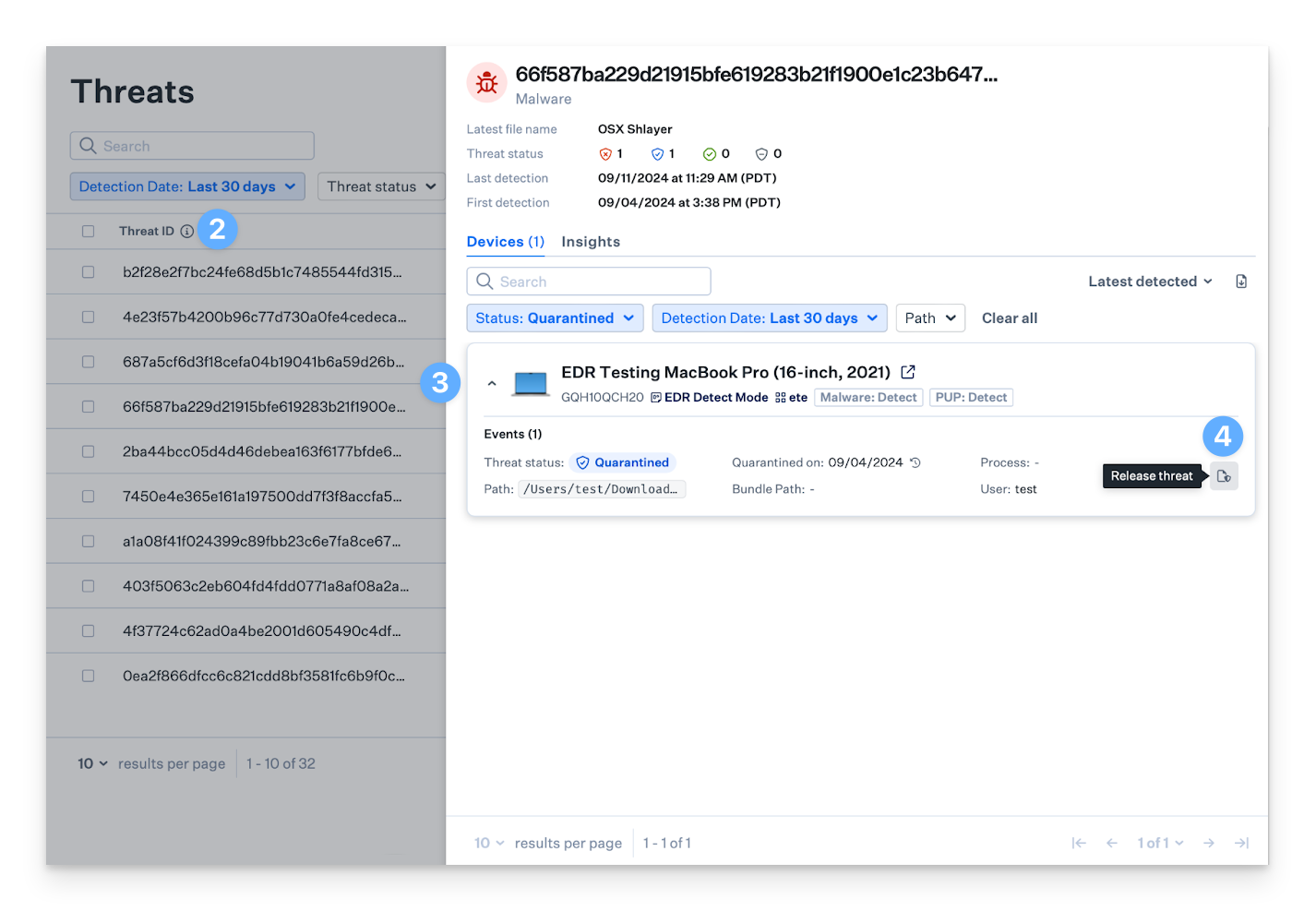

Liberación de un evento de amenaza

Puede haber situaciones en las que los equipos de InfoSec necesiten publicar un evento de amenaza para archivos o aplicaciones específicos que se pusieron en cuarentena por error, como una herramienta o aplicación de seguridad utilizada por la organización. La liberación de un evento de amenaza implica agregar el elemento a la lista de permitidos para el Avert Library Item asociado.

La acción de liberación de eventos de amenaza solo se aplicará a los Blueprints asignados al Avert Library Item. La liberación de una amenaza la liberará de todas las computadoras Mac donde se haya detectado la amenaza.

En la barra de navegación de la izquierda, vaya a Amenazas.

Haga clic en cualquier evento de amenaza para abrir el panel lateral.

Haga clic en la tarjeta del dispositivo deseada para expandirla y ver los eventos de amenaza del dispositivo.

Haga clic en Liberar amenaza.

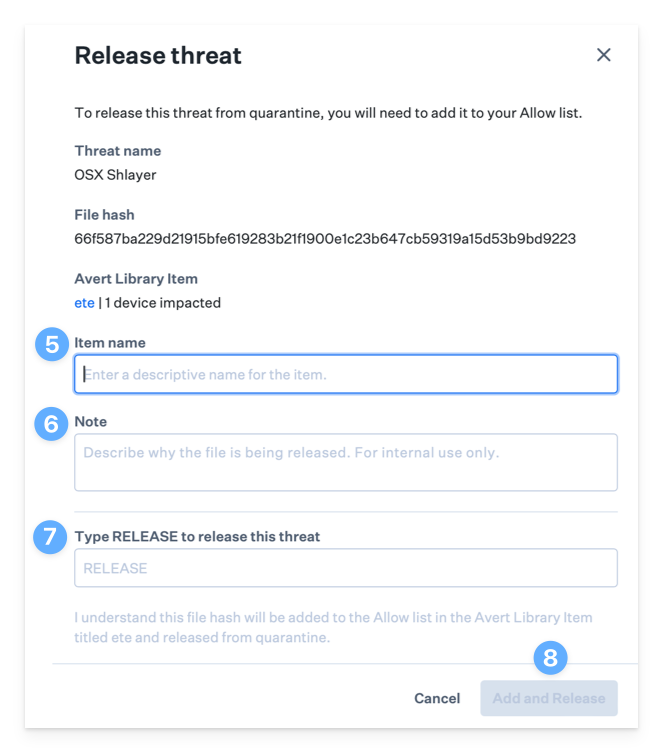

Introduzca un nombre de artículo.

Opcionalmente, introduzca una nota interna que indique por qué se publica el evento de amenaza.

Escriba RELEASE para liberar la amenaza.

Haga clic en Agregar y liberar para agregar la amenaza a la lista de permitidos y liberarla.

Realización de una búsqueda de VirusTotal

VirusTotal es una poderosa herramienta que proporciona análisis en profundidad e información sobre archivos y URL. La aplicación web incluye una función conveniente para buscar hashes dentro de VirusTotal, lo que le permite acceder a información contextual adicional directamente desde una entrada de evento de amenaza sin salir de la aplicación.

En la barra de navegación de la izquierda, vaya a Amenazas.

Haga clic en los puntos suspensivos ubicados en el extremo derecho del evento de amenaza deseado.

Haga clic en Buscar en VirusTotal para buscar el hash en VirusTotal.

Kandji EDR puede clasificar ciertos hashes como malware o PUP, incluso si VirusTotal no tiene detecciones sobre ellos o los considera no maliciosos; Esto se espera debido a la utilización de múltiples fuentes de amenazas por parte de Kandji EDR.

Exportación de eventos de amenazas en CSV

Además de utilizar la API de Kandji, los equipos de seguridad de la información y de TI pueden exportar la lista de eventos de amenazas directamente desde la consola de administración. El icono de exportación de la vista centrada en amenazas aplica la configuración de filtro actual y genera un archivo CSV con información detallada sobre cada evento de amenaza en columnas separadas. Esta función está disponible tanto en la vista principal del módulo Amenazas como en la pestaña Amenazas en Registro de dispositivo.

En la barra de navegación de la izquierda, vaya a Amenazas.

Seleccione Detecciones de archivos o Detecciones de comportamiento.

Haga clic en el icono Exportar en el extremo derecho de la vista de lista de eventos de amenazas. Un archivo de exportación CSV se descargará automáticamente.