Hinweis: Microsoft Entra ID ist der neue Name für Azure AD (Azure Active Directory)

Wenn Sie Passport in einer Microsoft Entra ID-Verbundumgebung verwenden, müssen Sie mithilfe von PowerShell eine Home Realm Discovery (HRD)-Richtlinie in Entra ID erstellen. Eine HRD-Richtlinie ermöglicht es Passport , Entra ID als Quelle der Wahrheit für die Authentifizierung von Benutzern zu verwenden, wenn Passport in einer Verbundumgebung bereitgestellt werden , in der Entra ID als Dienstanbieter (SP) fungiert, der mit einem externen Identitätsanbieter (IdP) verbunden ist.

Bevor Sie beginnen

Stellen Sie sicher, dass:

Sie verfügen über ein Azure-Konto mit einem aktiven Abonnement. Wenn Sie noch keines haben, können Sie hier kostenlos ein Konto erstellen.

Sie haben Zugriff auf einen Azure-Benutzer mit einer der folgenden Rollen: Globaler Administrator, Cloudanwendungsadministrator, Anwendungsadministrator oder Dienstprinzipalbesitzer.

Sie müssen die AzureADPreview moduleinstallieren.

Es ist nicht möglich, die Vorschauversion und die GA-Version gleichzeitig auf demselben Computer zu installieren. Sie müssen uninstall the AzureAD module , bevor Sie das AzureADPreview-Modul installieren.

Sie verfügen über einen Windows- oder Windows Server-Computer (kann virtuell sein), auf dem die neueste Vorschauversion von Azure AD PowerShell-Cmdlets installiert ist.

Sowohl die Kennwörter der Benutzer als auch die der Benutzer werden bereits vom Verbundidentitätsanbieter synchronisiert.

In einem Azure AD- und Active Directory-Hybridsetup muss die Kennworthashsynchronisierung zwischen Azure AD und Active Directory mithilfe von Microsoft Entra Connect Sync aktiviert werden.

Stellen Sie in einem Cloud-IdP-Szenario sicher, dass sowohl Benutzernamen als auch Kennwörter vom verbundenen IdP synchronisiert werden.

Sie haben die Kandji Passport Enterprise-App bereits in Entra ID erstellt, wie in diesem Support-Artikel beschrieben.

Sie haben die Passport Library Item in Kandji mit diesem Support-Artikel erstellt.

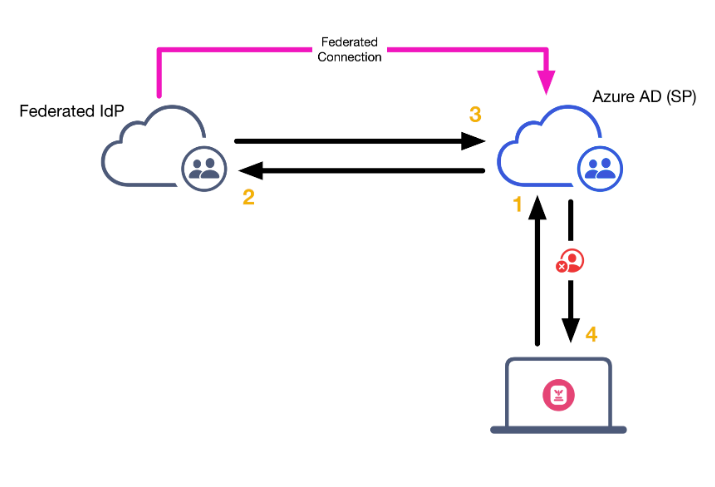

Authentifizierungsablauf in einer Verbundumgebung

Das folgende Diagramm zeigt den Passport Authentifizierungsablauf, wenn Entra ID als Service Provider (SP) fungiert, der mit einem anderen Identity Provider (IdP) verbunden ist.

Wenn ein Benutzer versucht, sich über Passportzu authentifizieren, sieht die Anforderung wie folgt aus:

Passport sendet eine Authentifizierungsanforderung an Azure AD.

Azure AD leitet die Authentifizierungsanforderung an den Verbund-IdP weiter.

Die Authentifizierungsanforderung wird vom IdP überprüft und an Azure AD zurückgesendet.

Azure AD empfängt die Validierung, hat aber keinen Grund, sie an Passportweiterzuleiten. Woraufhin der Authentifizierungsversuch des Benutzers fehlschlägt und ein Fehler an Passportübermittelt wird.

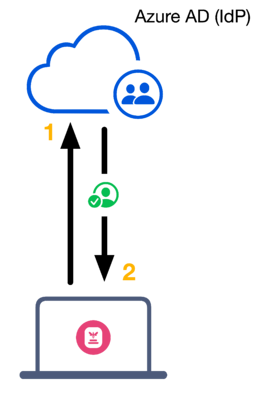

Authentifizierungsablauf mit konfiguriertem HRD

Das folgende Diagramm zeigt den Passport Authentifizierungsablauf mit einer Azure AD-Richtlinie für die Ermittlung des Startbereichs. Wenn ein Benutzer versucht, sich über Passportzu authentifizieren, sieht die Anforderung wie folgt aus:

Passport sendet eine Authentifizierungsanforderung an Azure AD.

Entra ID validiert die Authentifizierungsanforderung mithilfe der HRD-Richtlinie und antwortet auf Passport mit einer erfolgreichen Benutzerauthentifizierungsantwort.

Erstellen einer HRD-Richtlinie

Eine HRD-Richtlinie ist nur erforderlich, wenn der Authentifizierungsmodus Mac Login Passport verwendet wird. Wenn Sie den Authentifizierungsmodus Web Login Passport verwenden, ist die HRD-Richtlinie nicht erforderlich.

Wechseln Sie zum Windows-Computer.

Öffnen Sie PowerShell als Administrator.

Stellen Sie mit dem Befehl Connect-AzureAD eine Verbindung mit Ihrem Enra-ID-Mandanten her. Es öffnet sich eine Webansicht, in der Sie aufgefordert werden, Ihre Entra ID-Anmeldeinformationen einzugeben.

Erstellen Sie eine neue Richtlinie mit dem folgenden Befehl. Auf diese Weise können sich Benutzer direkt mit der Entra ID mit ihrem Benutzernamen und Passwort in einer Verbundumgebung bei einer bestimmten Anwendung authentifizieren. Wenn Sie über vorhandene HRD-Richtlinien in Ihrer Umgebung verfügen, können Sie DisplayName auf etwas wie KandjiHRDPolicy festlegen.

New-AzureADPolicy -Definition @("{`"HomeRealmDiscoveryPolicy`":{`"AllowCloudPasswordValidation`":true}}") -DisplayName KandjiHRDPolicy -Type HomeRealmDiscoveryPolicyFühren Sie den Befehl Get-AzureADPolicy aus, um die soeben erstellte Richtlinie aufzulisten, und kopieren Sie die ObjectID-Zeichenfolge , die in der Ausgabe in der Spalte ID aufgeführt ist.

Führen Sie den Befehl Get-AzureADServicePrincipal aus, um die ObjectID des Dienstprinzipals (Azure Enterprise Application) abzurufen.

Wenn Sie den Namen der Unternehmensanwendung kennen, können Sie dem obigen Befehl den your_app_name_here -SearchString hinzufügen. Beispiel: Get-AzureADServicePrincipal -SearchString "Kandji Passport"

Führen Sie den folgenden Befehl aus, um die Kandji Passport Enterprise-Anwendung zur HRD-Richtlinie hinzuzufügen. Ersetzen Sie <ObjectID des Dienstprinzipals> durch die zuvor kopierte ObjectIDder Kandji Enterprise-App. Ersetzen Sie <ObjectId der Richtlinie> durch die zuvor kopierte HDR-ObjectID.

Add-AzureADServicePrincipalPolicy -Id <ObjectID of the Service Principal> -RefObjectId <ObjectId of the Policy>Wenn Sie nicht die richtige Richtlinie erstellen, können Sie sie mit dem folgenden Befehl entfernen und erneut versuchen.

Remove-AzureADServicePrincipalPolicy -id <ObjectId of the Service Principal> -PolicyId <ObjectId of the policy>

Überprüfen Sie die Apps , die mit Get-AzureADPolicyAppliedObject -id <ObjectId der Richtlinie> zugewiesen sind.

Um die PowerShell-Sitzung von Azure zu trennen, verwenden Sie den Befehl Disconnect-AzureAD.