Wenn Sie Probleme mit Passport und Okta haben, lesen Sie unseren Artikel Passport Fehlerbehebung mit Okta, um weitere Informationen zu erhalten.

Okta-Anwendungskonfiguration

Bei der Konfiguration der Passport Library Itembenötigen Sie die Client-ID (Anwendungs-ID) und die URL des Identitätsanbieters. Führen Sie die folgenden Schritte aus, um die OIDC-App zu konfigurieren und die erforderlichen Informationen zu sammeln.

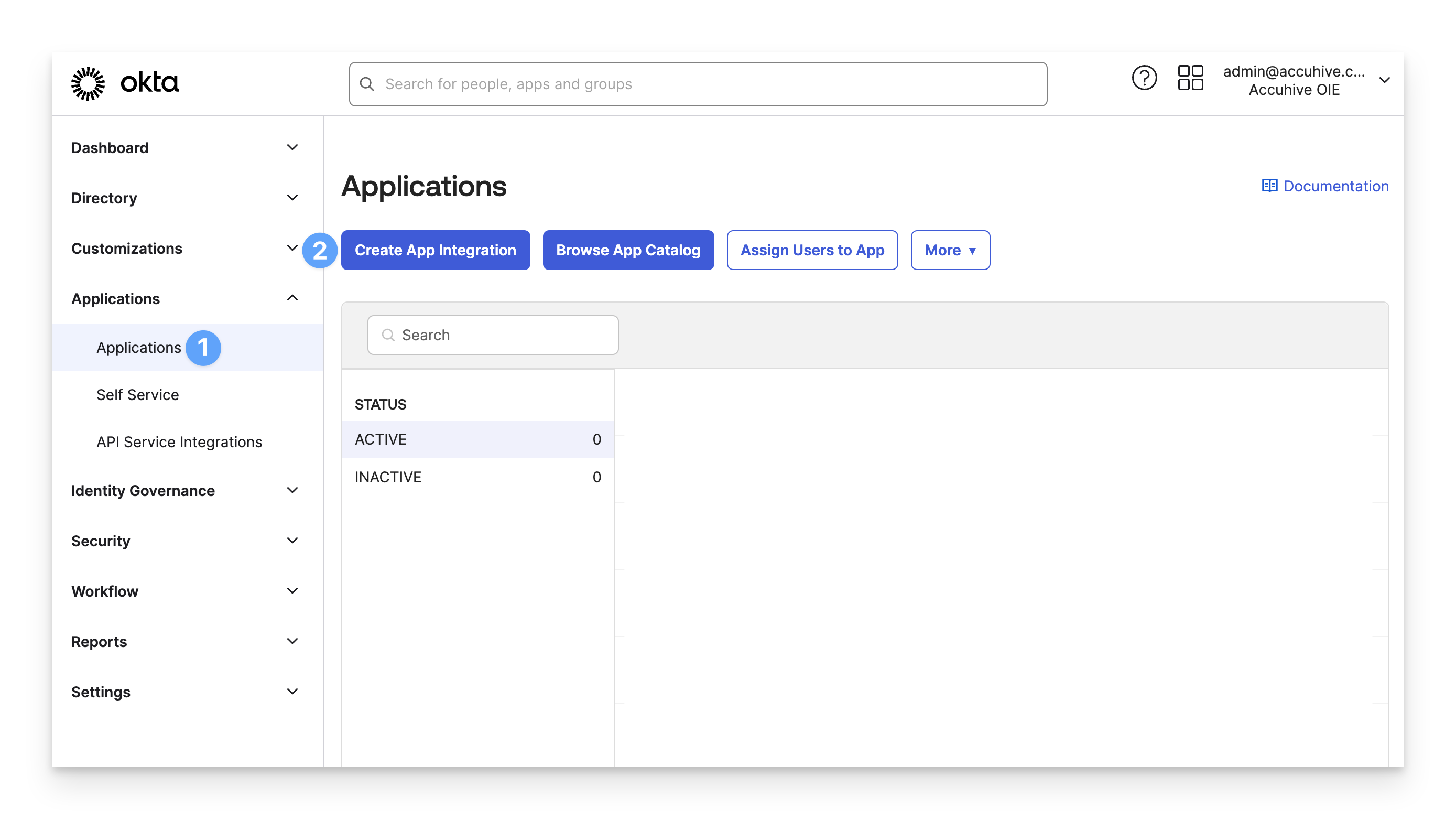

Erweitern Sie in Ihrer Okta-Administratorkonsole im linken Menübereich den Abschnitt Anwendungen und wählen Sie Anwendungen aus.

Klicken Sie auf App-Integration erstellen.

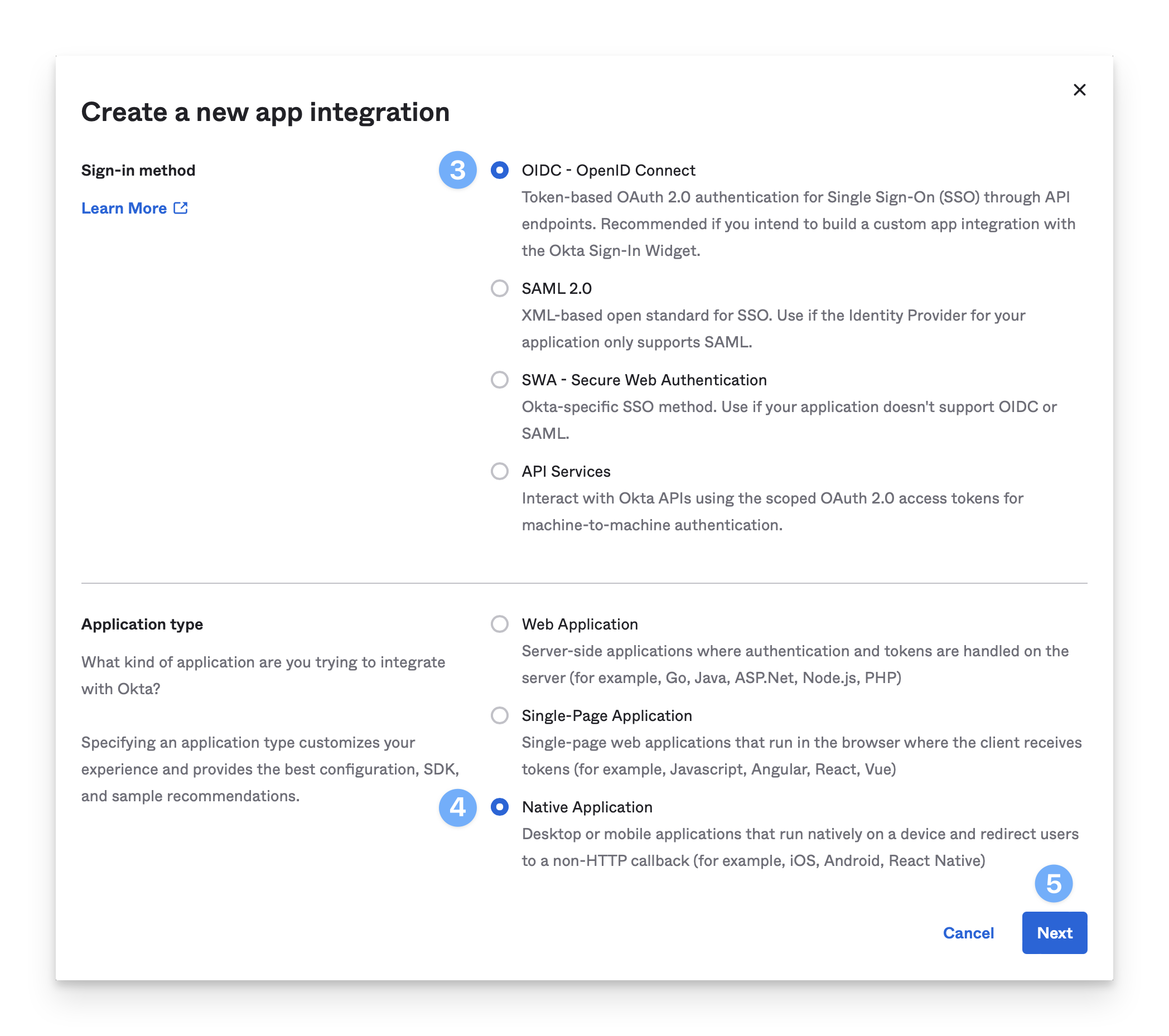

Wählen Sie für Anmeldemethode die Option OIDC – OpenID Connect aus.

Wählen Sie als Anwendungstyp die Option Native Anwendung aus.

Klicken Sie auf Weiter.

Geben Sie im Feld Name der App-Integration einen Namen ein , z. B.Kandji Passport.

Vergewissern Sie sich im Abschnitt Grant type , dass das Kontrollkästchen für Refresh Token deaktiviert ist. Diese Option muss deaktiviert werden, um sicherzustellen, dass Passport Benutzer auffordert, ihr Mac-Passwort zu aktualisieren, während sie angemeldet sind, wenn sich ihr Okta-Passwort ändert.

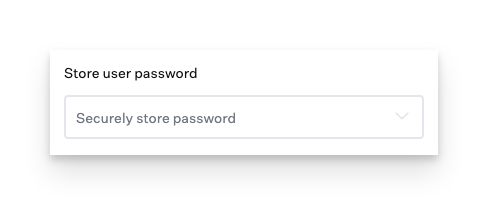

Die Einstellung Benutzerkennwort speichern in der Passport Library Item muss auf Kennwort sicher speichern festgelegt werden, damit Benutzer die Eingabeaufforderung zur Kennwortaktualisierung erhalten.

Wenn Sie Okta Identity Engine verwenden, klicken Sie auf Erweitert , um zusätzliche Optionen anzuzeigen.

Aktivieren Sie im Abschnitt Andere Berechtigungen das Kontrollkästchen für das Kennwort des Ressourcenbesitzers.

Hinweis: Wenn Ihre Okta-Instanz noch nicht von Classic auf Okta Identity Engine (OIE) aktualisiert wurde, werden der Interaktionscode-Gewährungstyp und andere Optionen nicht angezeigt.

.png)

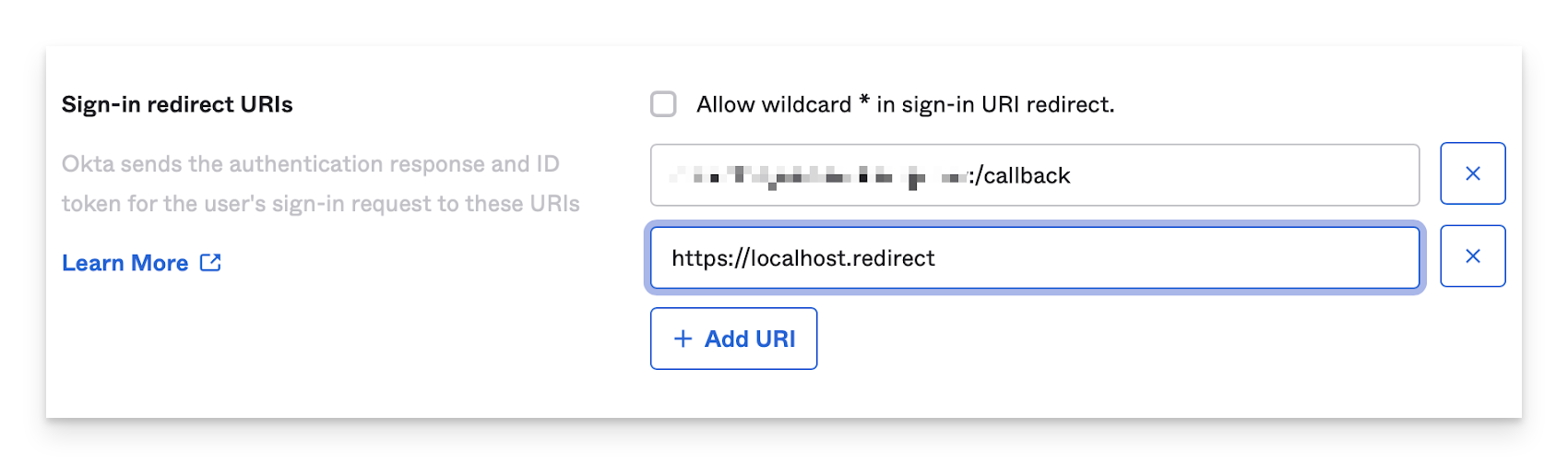

Klicken Sie im Abschnitt Anmeldeumleitungs-URIs auf URI hinzufügen.

Geben Sie in das neue Feld, das angezeigt wird, Folgendes ein:

https://localhost.redirect

Derselbe Anmeldeumleitungs-URI muss in der Passport Library Item im Feld Umleitungs-URI im Abschnitt Authentifizierungsmodus verwendet werden.

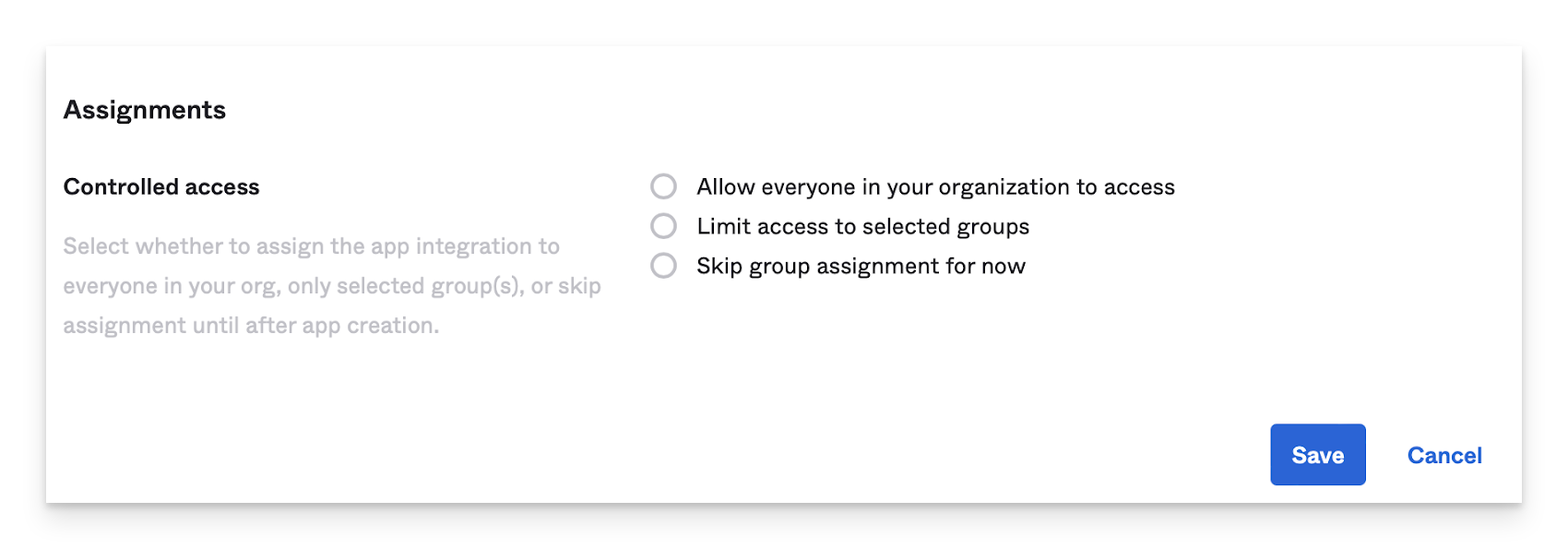

Wählen Sie im Abschnitt Zuweisungen aus, ob die App-Integration allen Personen in Ihrer Organisation oder nur ausgewählten Gruppen zugewiesen werden soll oder ob die Zuweisung bis nach der App-Erstellung übersprungen werden soll.

Klicken Sie auf Speichern.

Öffnen Sie ein sicheres Textdokument, in dem Sie Werte für diese OIDC-App speichern können. Sie benötigen diese Details, wenn Sie die Passport Library Itemkonfigurieren.

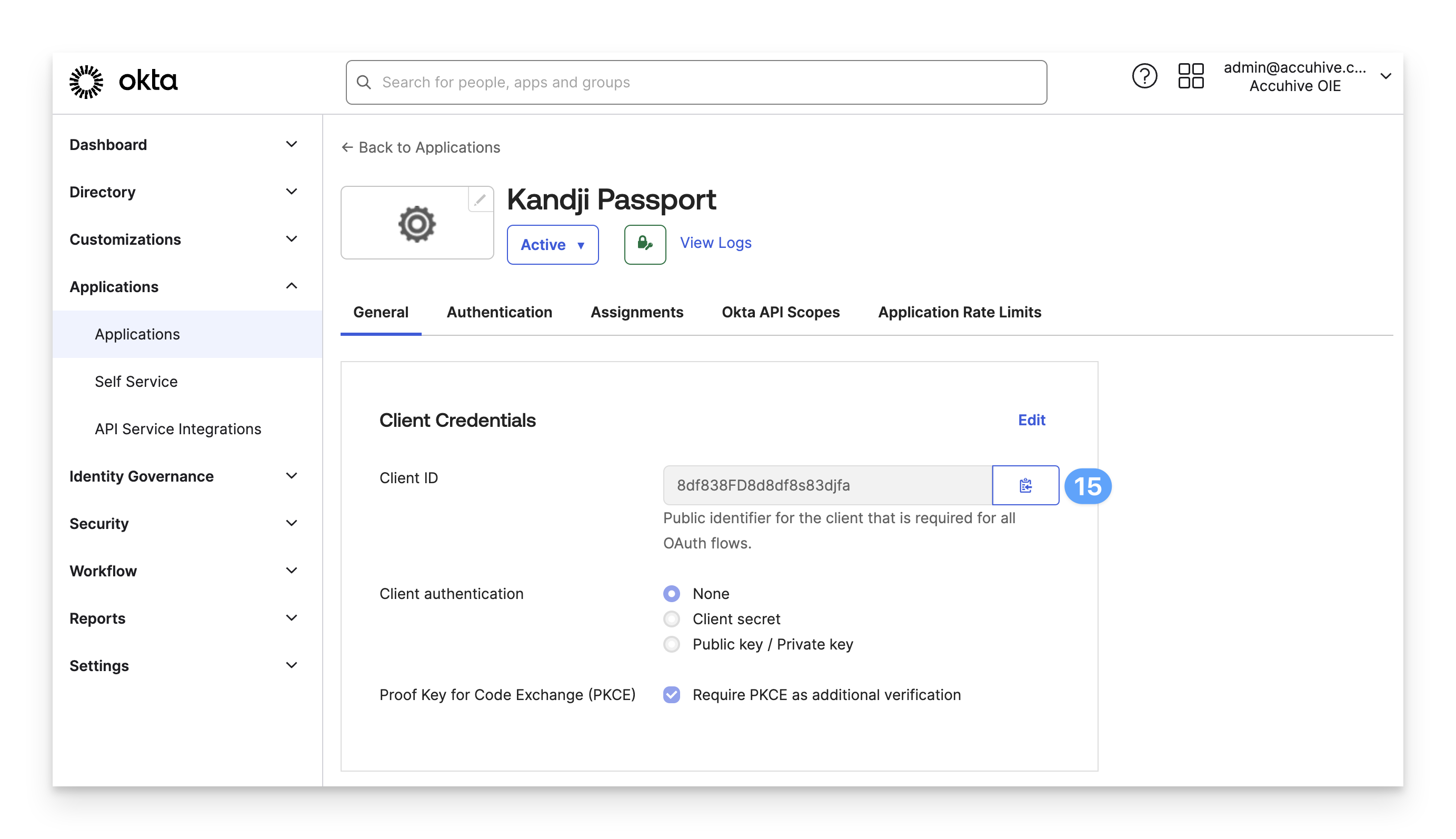

Klicken Sie auf der Registerkarte Allgemein der soeben erstellten OIDC-Anwendung auf der rechten Seite des Felds Client-ID auf das Symbol Kopieren (sieht aus wie eine Zwischenablage).

Fügen Sie den Wert in Ihr sicheres Textdokument ein.

Kopieren Sie die Formel für die URL Ihres Identitätsanbieters aus dem folgenden Text:

https://yourOktaDomain/.well-known/openid-configurationFügen Sie den Text in Ihr sicheres Textdokument ein.

Ersetzen Sie in Ihrem sicheren Textdokument yourOktaDomain durch Ihre Okta-Domain.

Sie benötigen keine benutzerdefinierte Anmelderichtlinienregel, aber wenn Sie eine hinzufügen, stellen Sie sicher, dass MFA deaktiviert ist.

Wenn die Okta-Konfiguration abgeschlossen ist, weisen Sie die App den Benutzern zu, die Passport verwenden, um sich bei ihren Mac-Systemen anzumelden, und wechseln Sie zur Kandji Web-App, um das Passport Bibliothekselement zu konfigurieren.

Aktivieren der Multi-Faktor-Authentifizierung (MFA)

Die MFA-Richtlinie in Okta sollte auf Benutzer oder Gruppen angewendet werden, nicht auf die Passport Anwendung in Okta.

Wenn Sie MFA mit Passportverwenden, müssen einige Einstellungen in Okta und im Passport Library Item in Ihrer Kandji Web-App geändert werden. Im Folgenden finden Sie MFA-Anweisungen für Okta Identity Engine (OIE) und Classic Engine.

Okta-Identitäts-Engine

Okta-Authentifikatoren

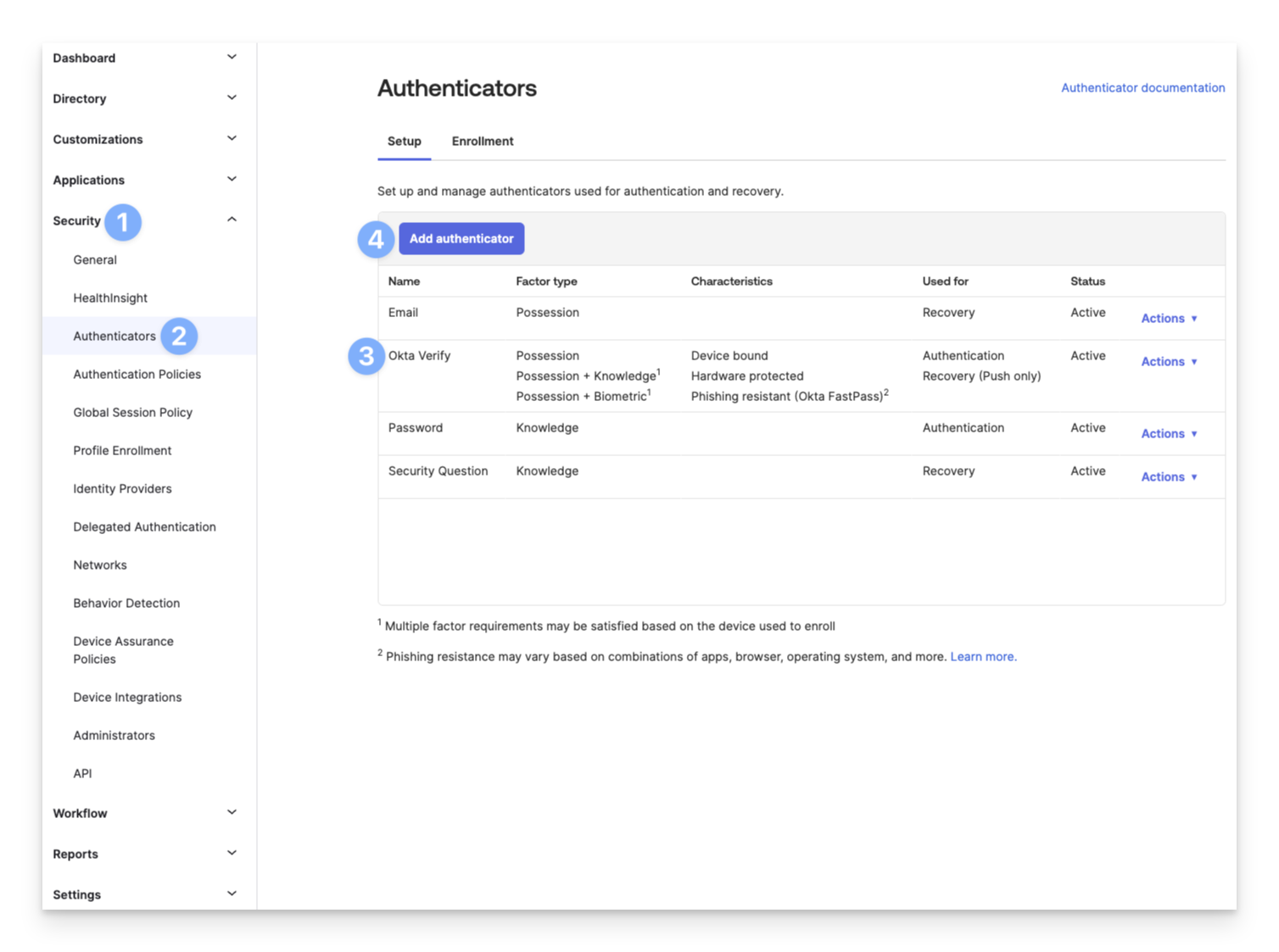

Erweitern Sie den Abschnitt Sicherheit in der linken Navigationsleiste.

Klicken Sie auf Authentifikatoren.

Stellen Sie sicher, dass mindestens eine Multifaktor-Authentifizierungsmethode, z. B. Okta Verify, aufgeführt ist.

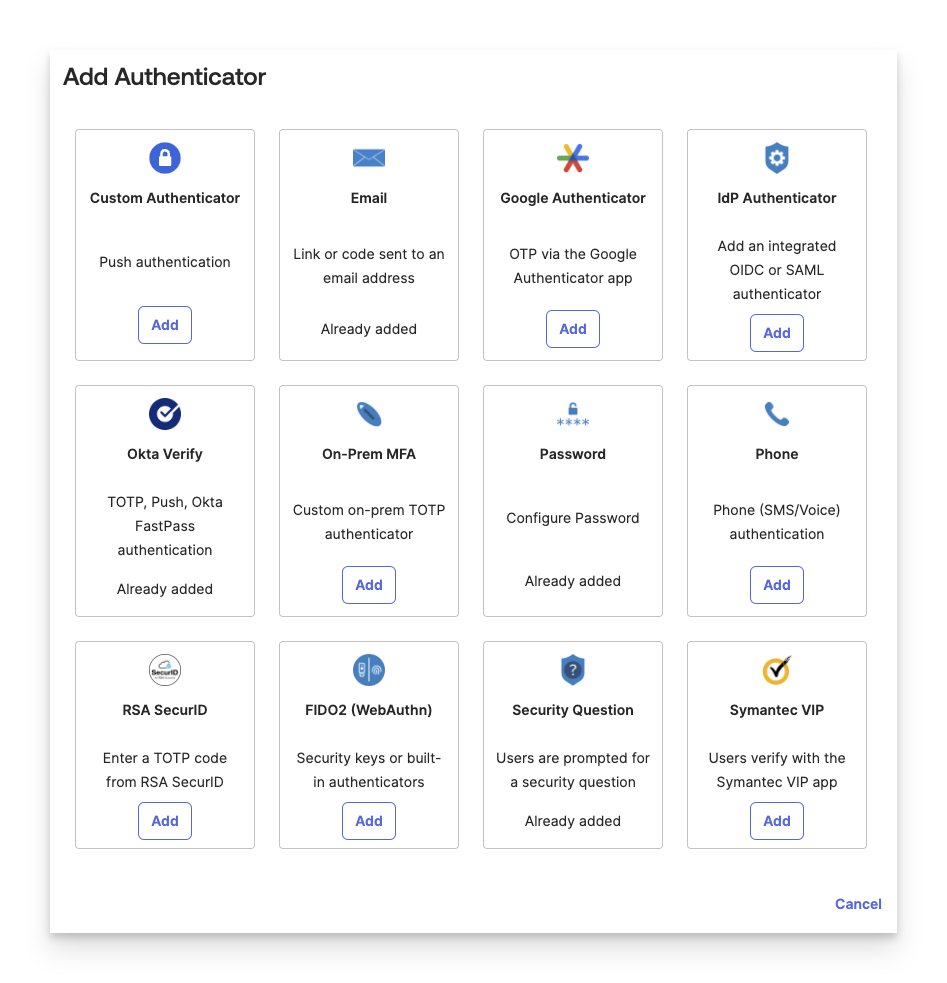

Wenn keine mehrstufige Methode aufgeführt ist, klicken Sie auf die Schaltfläche Authentifikator hinzufügen .

Klicken Sie auf die Schaltfläche Hinzufügen unter den benötigten Authentifikatoren.

Führen Sie alle zusätzlichen Schritte für den Authentifikator aus.

Klicken Sie auf Hinzufügen.

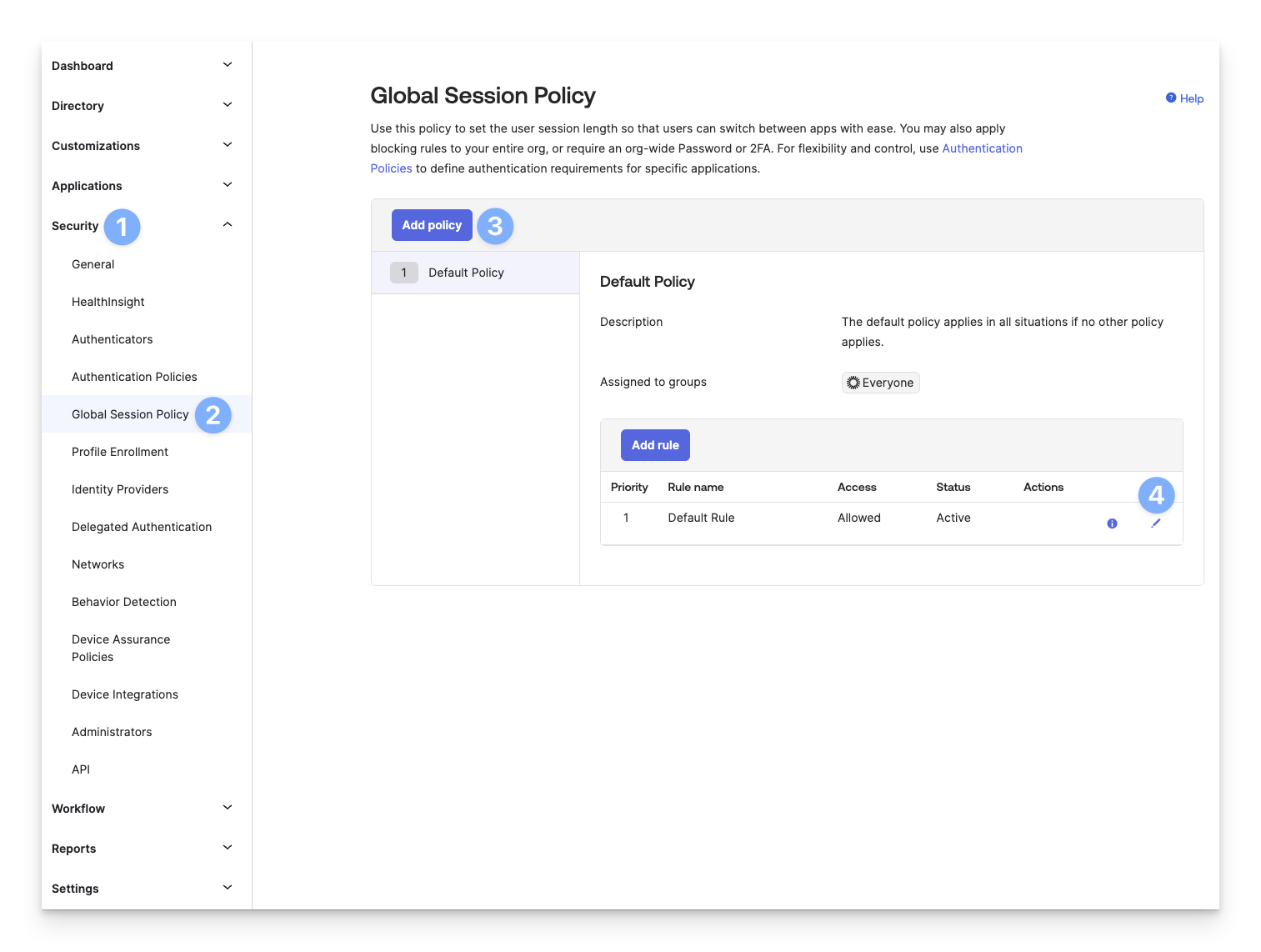

Globale Okta-Sitzungsrichtlinie

Erweitern Sie den Abschnitt Sicherheit in der linken Navigationsleiste.

Klicken Sie auf Globale Sitzungsrichtlinie.

Klicken Sie auf Richtlinie hinzufügen.

Oder klicken Sie auf den Stift, um die vorhandene Standardrichtlinie zu bearbeiten.

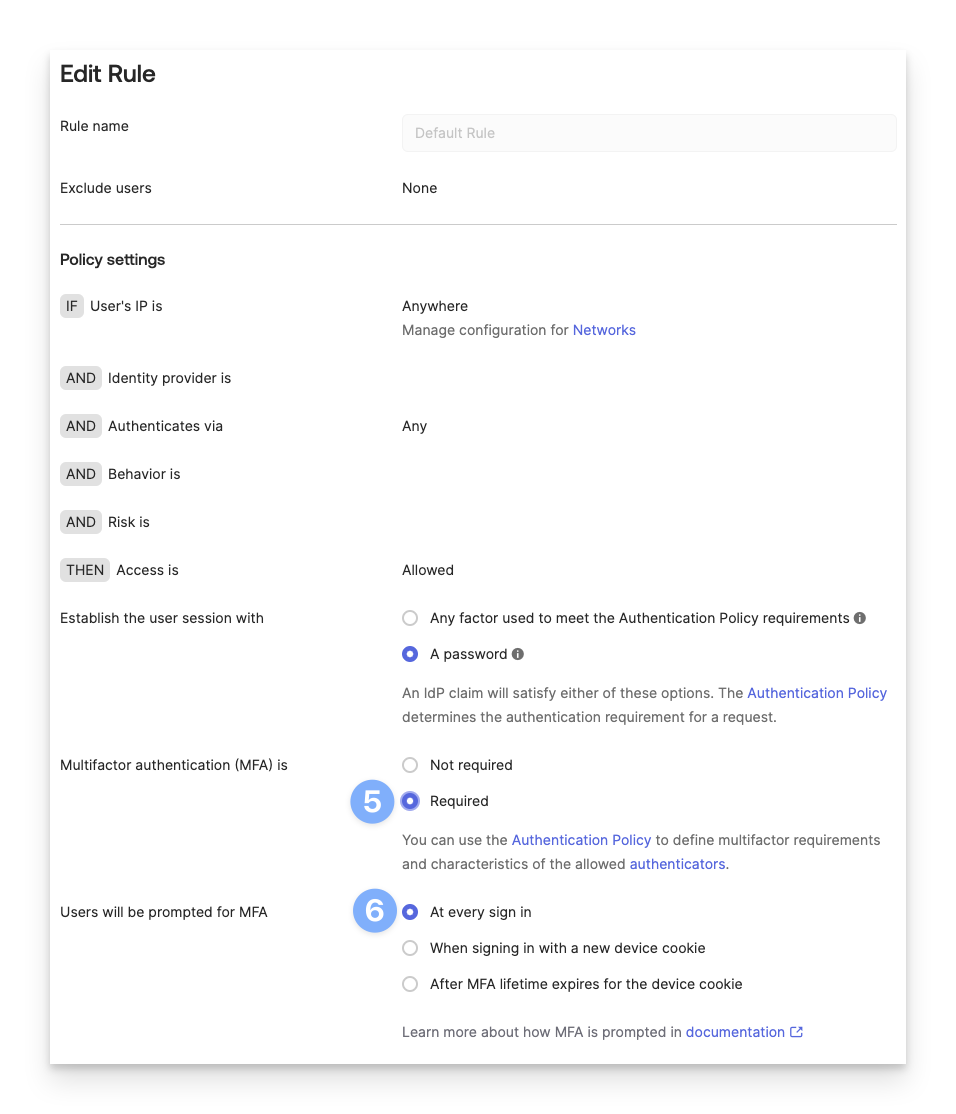

Legen Sie Multifaktor-Authentifizierung (MFA) auf Erforderlich fest.

Legen Sie "Benutzer werden bei jeder Anmeldung zur Eingabe von MFA aufgefordert" fest.

Scrollen Sie nach unten und klicken Sie auf Regel aktualisieren oder Regel erstellen.

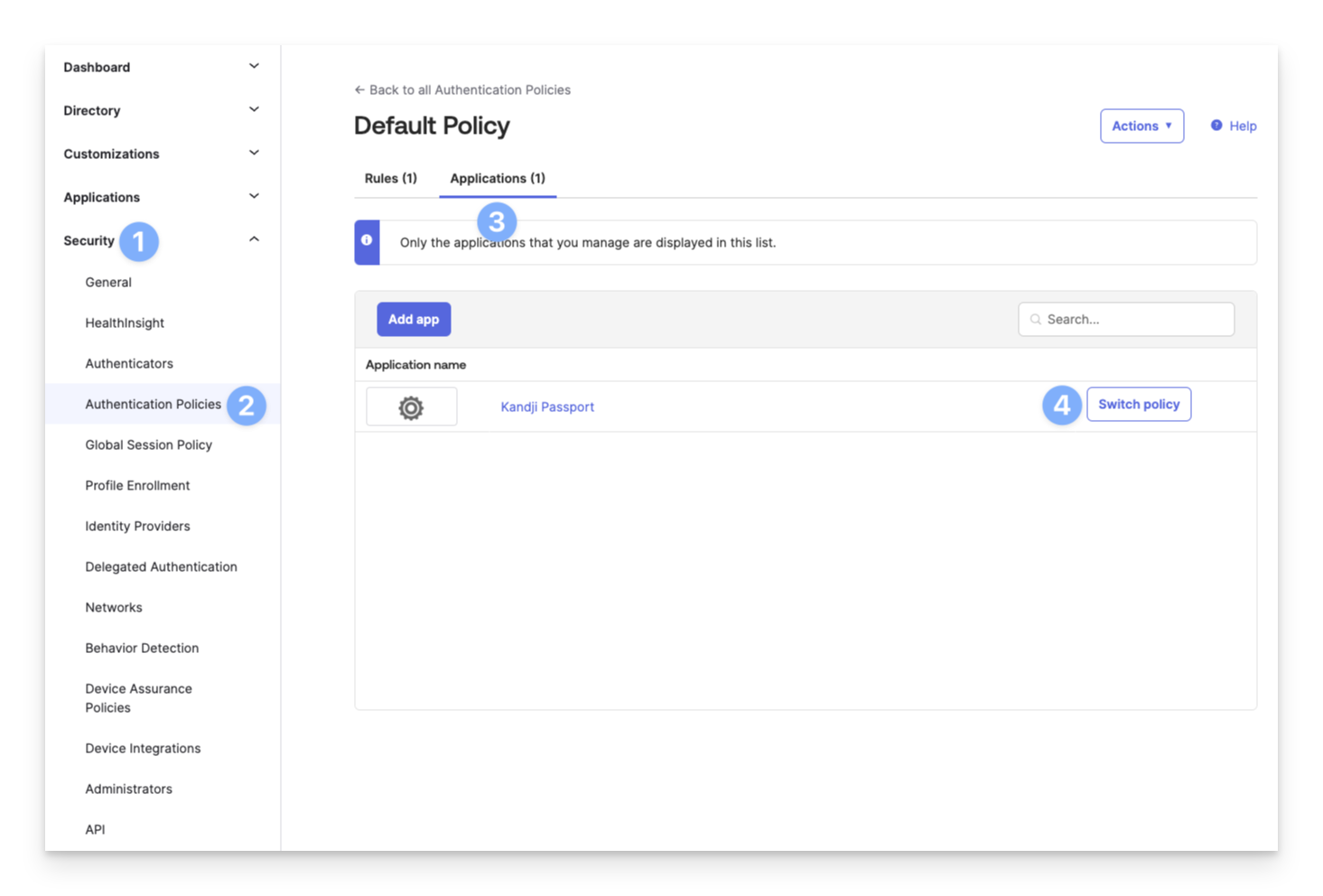

Authentifizierungs-Richtlinien

Erweitern Sie den Abschnitt Sicherheit in der linken Navigationsleiste.

Klicken Sie auf Authentifizierungsrichtlinien.

Klicken Sie auf Anwendungen.

Klicken Sie neben Ihrer Kandji PassportAnwendung auf Richtlinie wechseln.

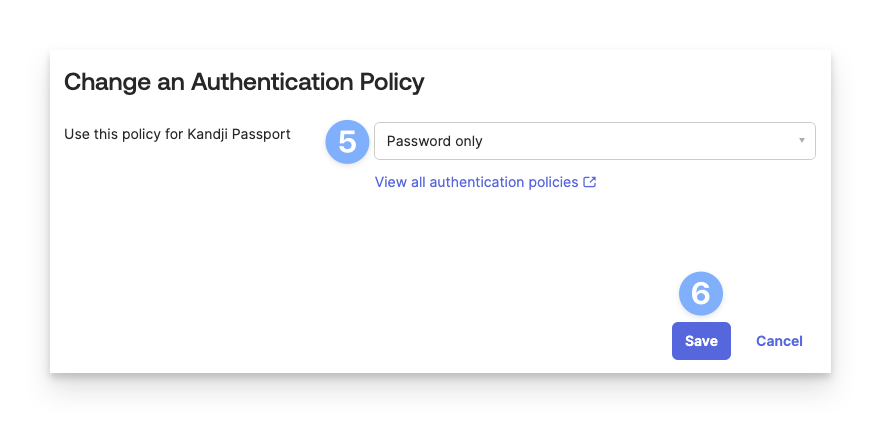

Wählen Sie Nur Kennwort für die Richtlinie Diese Richtlinie für Kandji Passportverwenden aus.

Klicken Sie auf Speichern.

Klassischer Motor

Okta MFA-Einstellungen

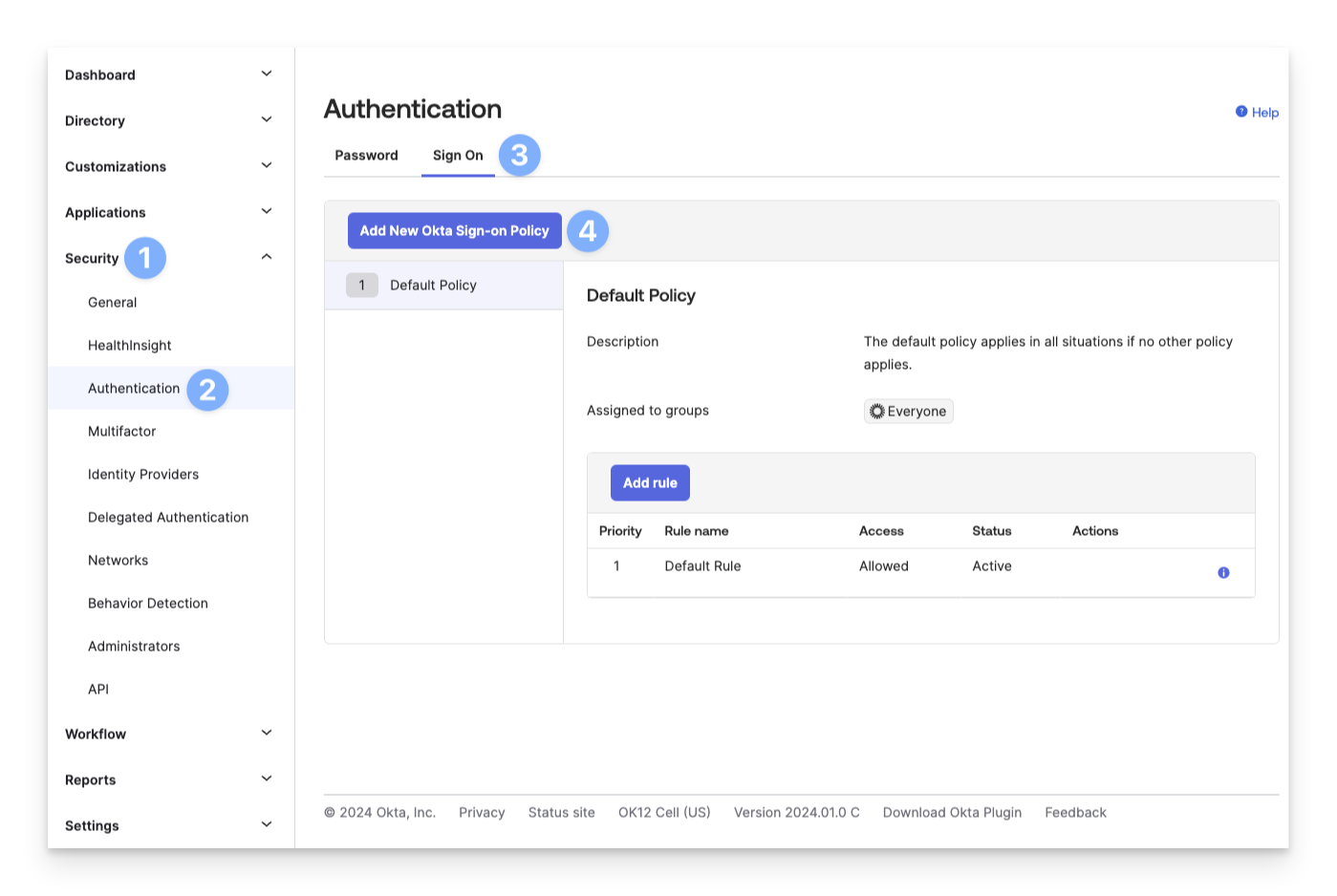

Erweitern Sie den Abschnitt Sicherheit in der linken Navigationsleiste.

Klicken Sie auf Authentifizierung.

Klicken Sie auf Anmelden.

Klicken Sie auf Neue Okta-Anmelderichtlinie hinzufügen

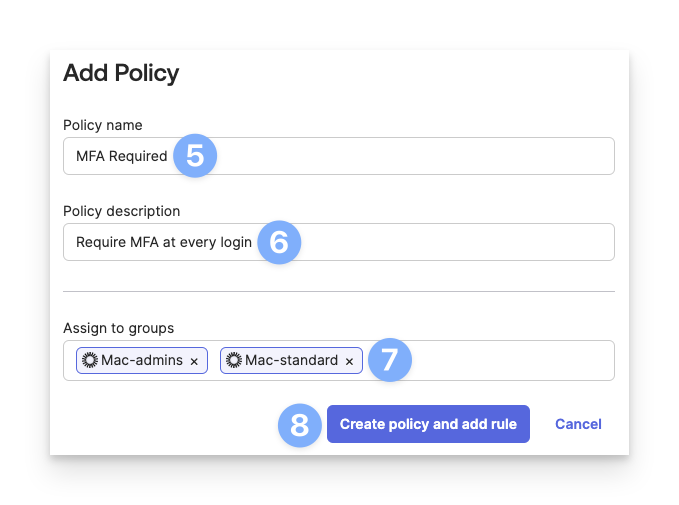

Geben Sie einen Richtliniennamen ein, der wie MFA erforderlich aussieht.

Geben Sie eine Richtlinienbeschreibung ein.

Wählen Sie die Gruppen aus, die dieser MFA-Anforderung zugewiesen werden sollen.

Klicken Sie auf Richtlinie erstellen und Regel hinzufügen.

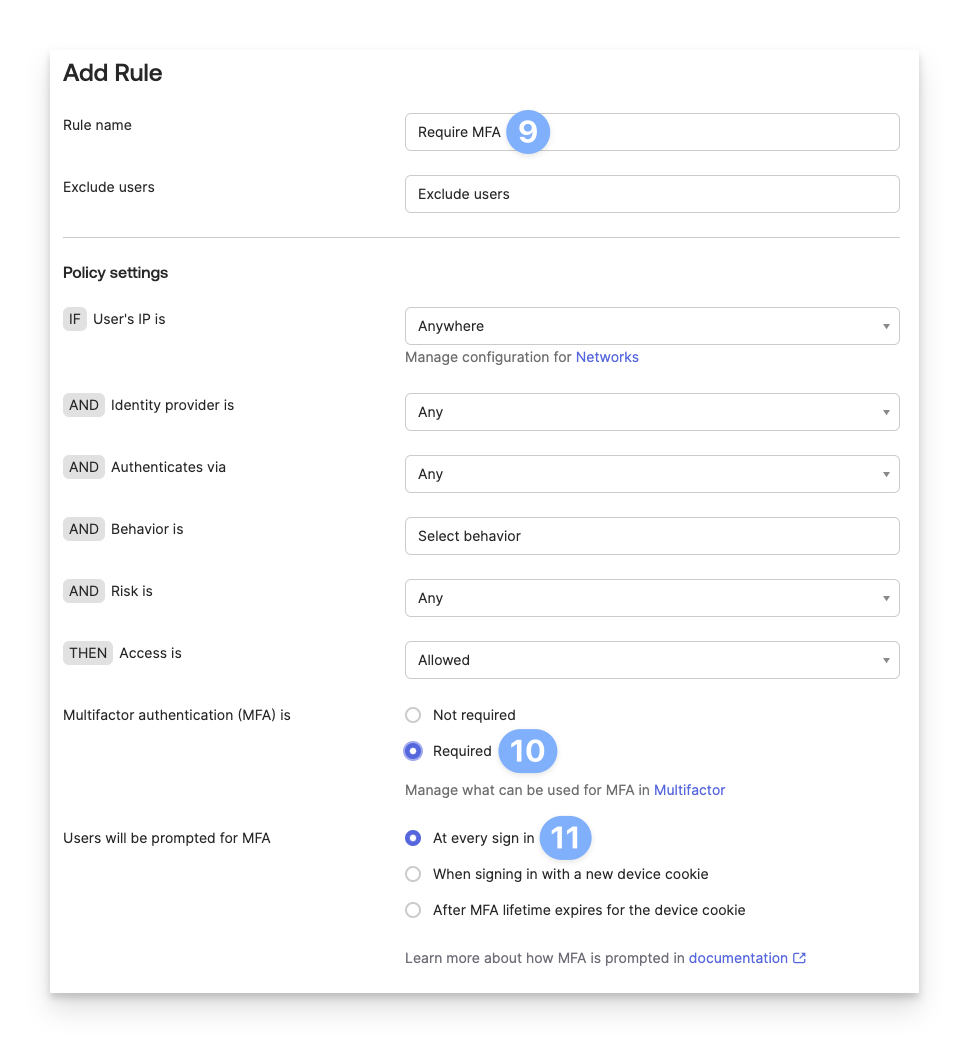

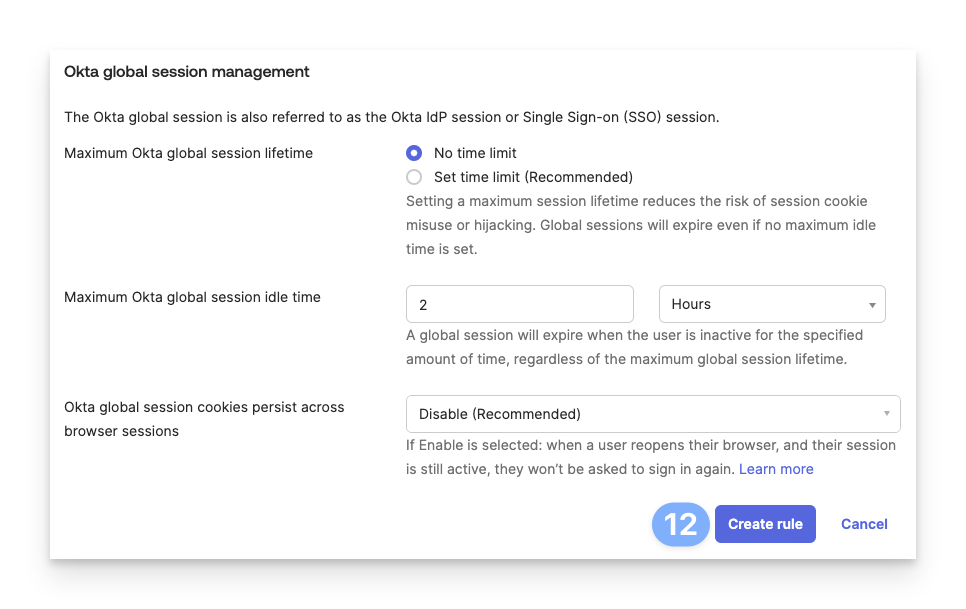

Geben Sie den Namen der Regel ein.

Wählen Sie Erforderlich für die Einstellung Multifaktor-Authentifizierung (MFA) ist aus.

Wählen Sie Bei jeder Anmeldung für die Einstellung Benutzer werden zur Eingabe der MFA-Einstellung aufgefordert aus.

Klicken Sie unten im Fenster auf Regel erstellen .

Library Item Einstellungen

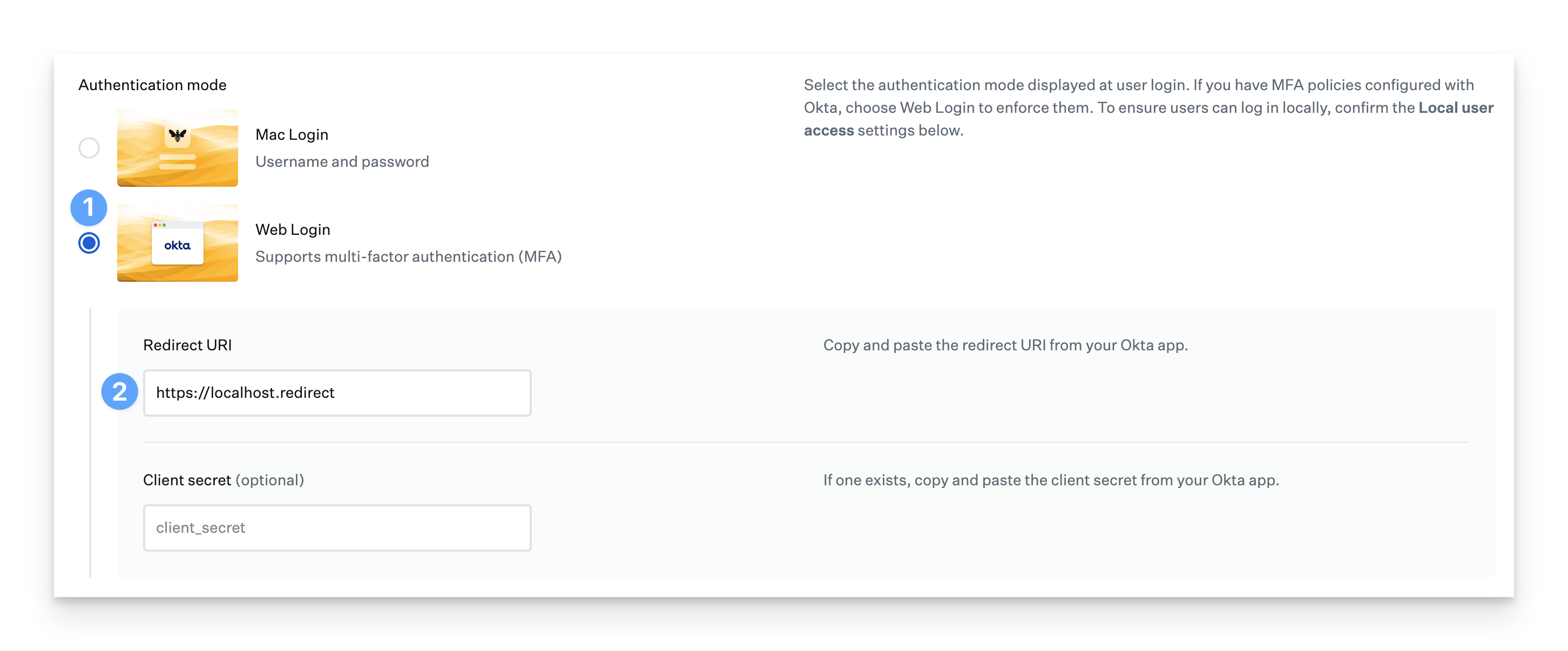

Wählen Sie das Optionsfeld neben Web Login aus, um die Multi-Faktor-Authentifizierung (MFA) zu unterstützen.

Geben Sie im Feld Umleitungs-URI Folgendes ein:

https://localhost.redirect

Klicken Sie auf die Schaltfläche Speichern.

Benutzer-Provisioning

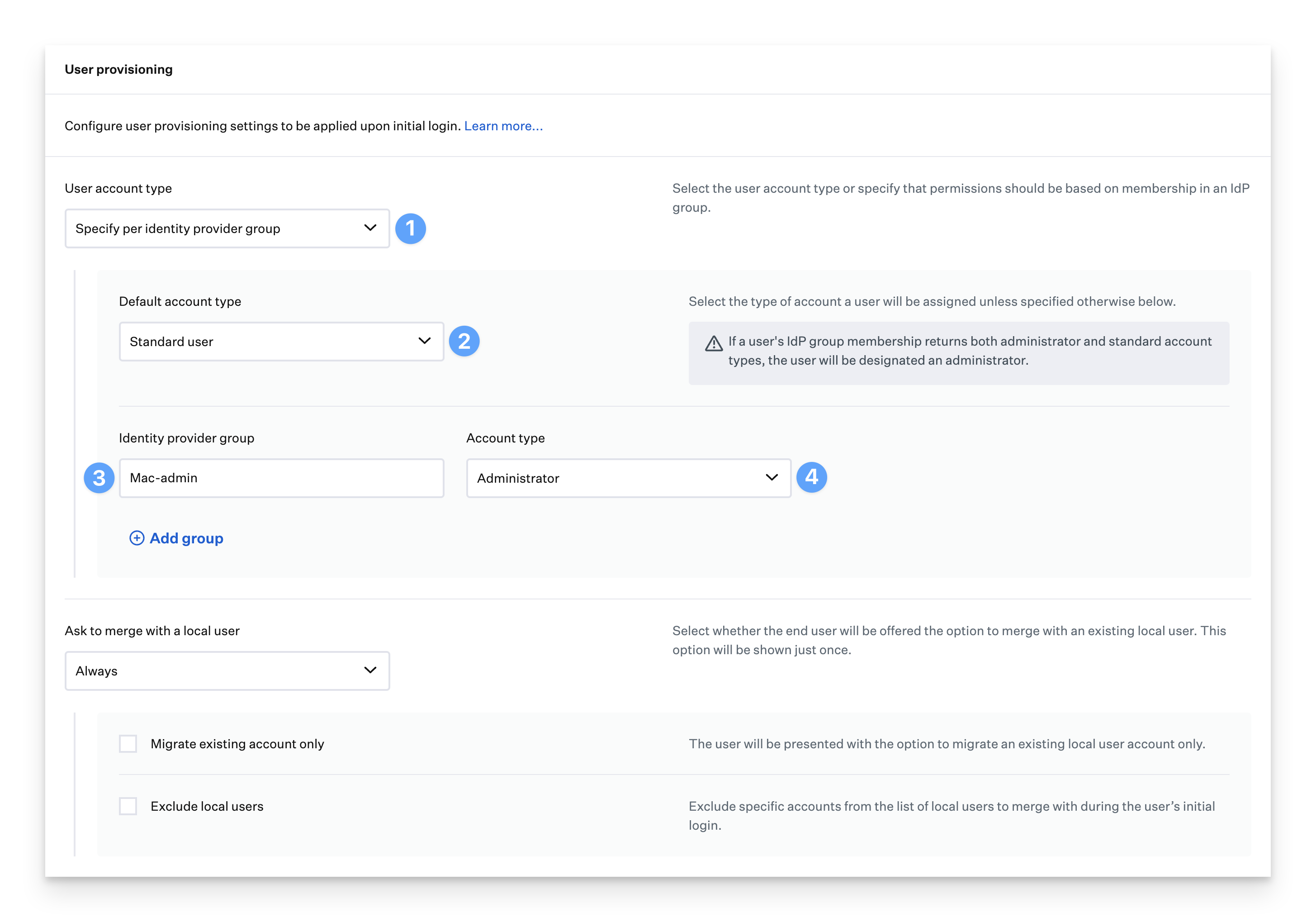

Führen Sie die folgenden Schritte aus, wenn Sie die Gruppeninformationen in Okta verwenden möchten, um den Benutzerkontotyp zu bestimmen. Die Gruppen, die Sie in Okta verwenden, müssen nicht mit dem Mac beginnen, aber diese Schritte verwenden den Mac als Beispiel.

Klicken Sie in der Passport Library Itemauf das Menü Benutzerkontotyp im Abschnitt Benutzerbereitstellung und wählen Sie Angegeben pro Identitätsanbietergruppe aus.

Wählen Sie in der Dropdown-Liste den Typ Standardkonto aus.

Geben Sie in den Feldern für die Identitätsanbietergruppe die Namen Ihrer Okta-Gruppe ein. In diesem Artikel werden Gruppen verwendet, die mit "Mac" beginnen.

Legen Sie für jede Zeile der Identitätsanbietergruppe den Kontotyp entsprechend fest.

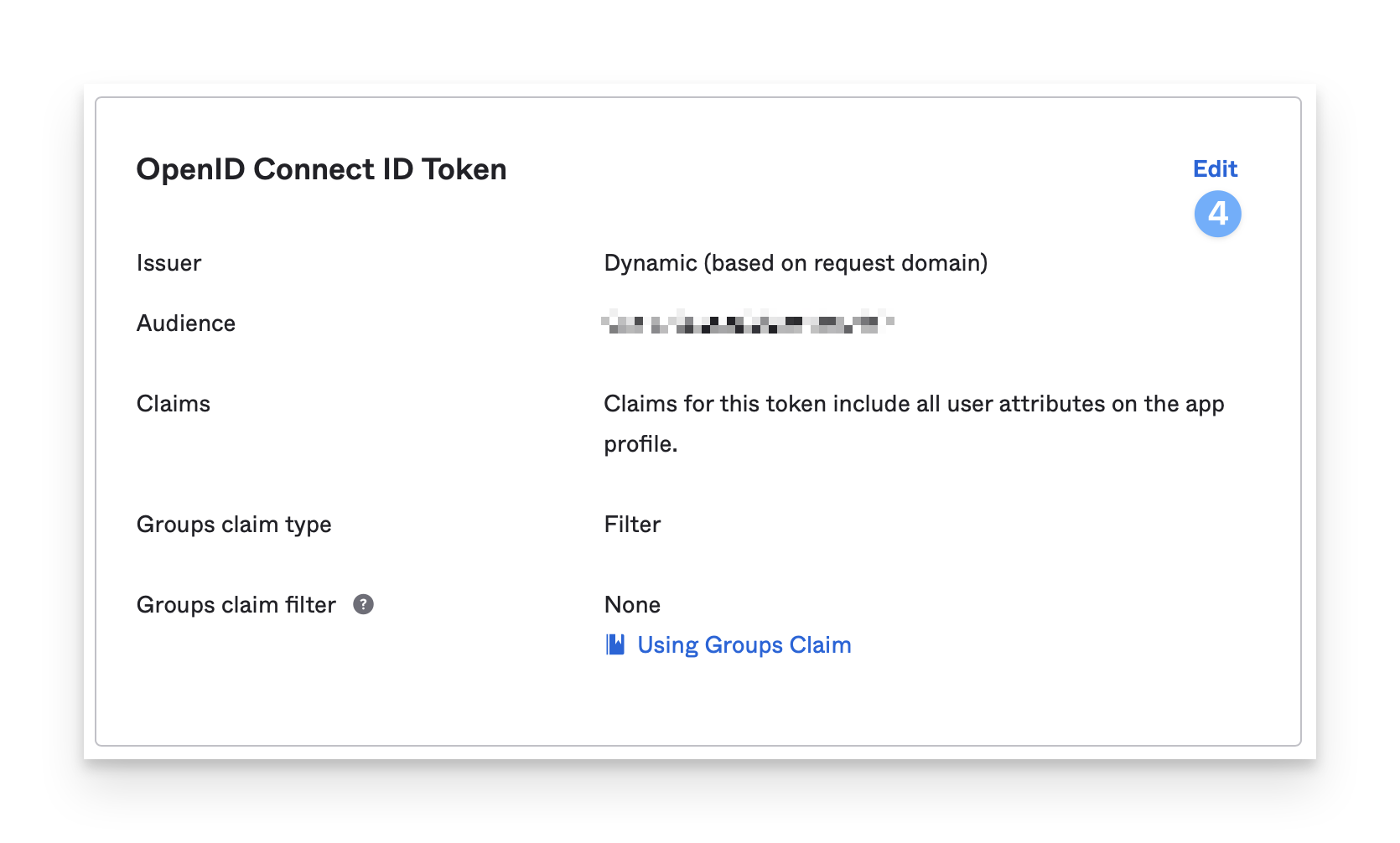

Führen Sie als Nächstes in Okta in Ihrer Passport OIDC-Anwendung die folgenden Schritte aus, um den Gruppenanspruchsfilter so zu konfigurieren, dass er beispielsweise mit Mac beginnt.

Erweitern Sie in Ihrer Okta-Administratorkonsole im linken Menübereich bei Bedarf den Abschnitt Anwendungen und wählen Sie dann Anwendungen aus.

Wählen Sie die Kandji Passport Anwendung aus, die Sie zuvor erstellt haben.

Klicken Sie auf die Registerkarte Anmelden .

Klicken Sie im Abschnitt OpenID Connect ID Token auf Bearbeiten.

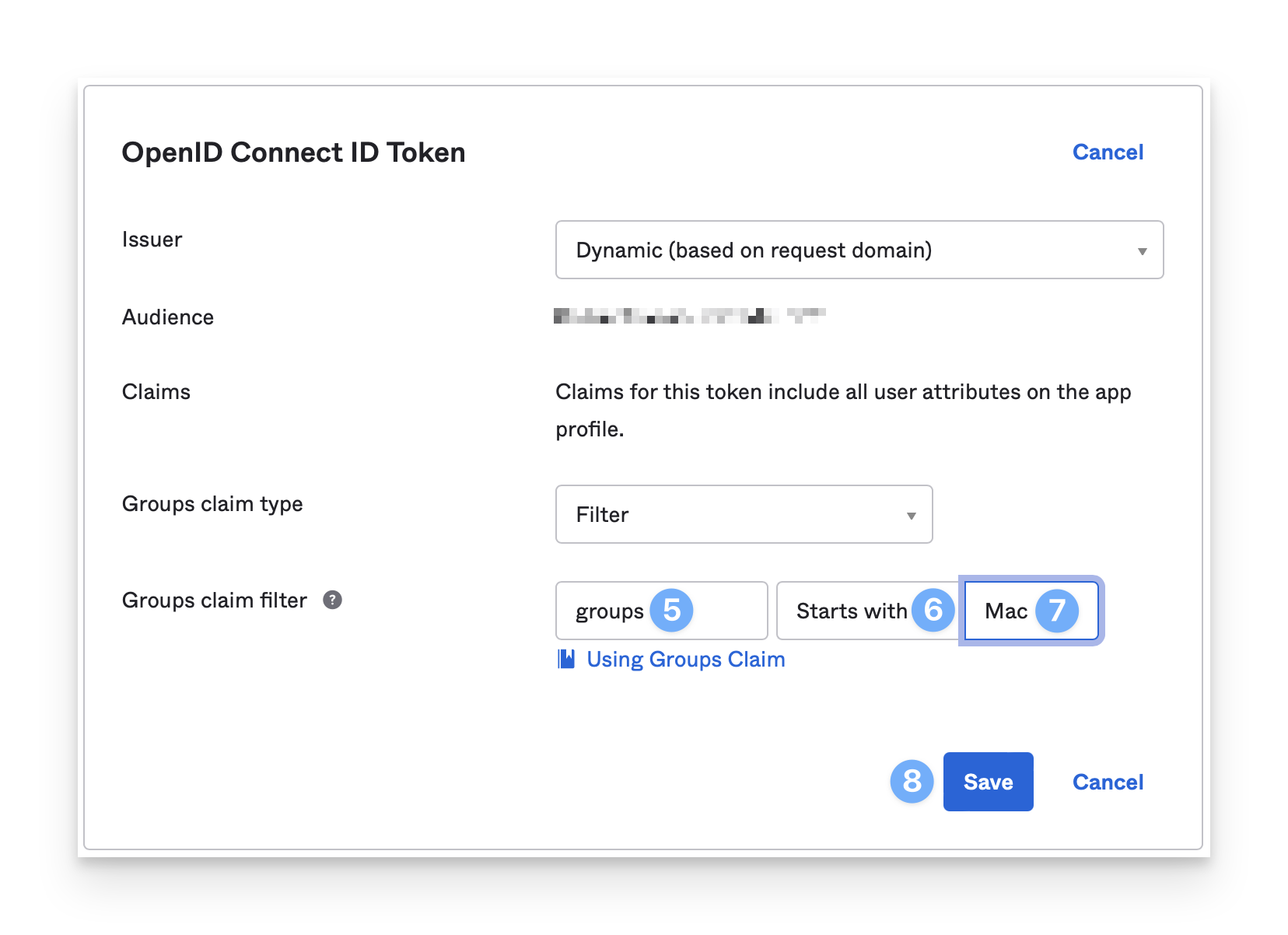

Behalten Sie im Abschnitt Anspruchsfilter für Gruppen den Standardwert bei: groups.

Lassen Sie das mittlere Halbbild auf der Standardeinstellung: Beginnt mit.

Geben Sie im Feld ganz rechts Mac ein (vorausgesetzt, die Okta-Gruppen, die Sie verwenden oder verwenden werden, beginnen mit Mac).

Klicken Sie auf Speichern.

Fehlerbehebung bei Problemen mit Passport und Okta

Wenn Sie Probleme mit Passport und Okta haben, lesen Sie unserenPassport Artikel Fehlerbehebung mit Okta, um weitere Informationen zu erhalten.