注: Microsoft Entra ID は、Azure AD (Azure Active Directory) の新しい名前です。

SAML 接続 の作成

Kandjiで、[設定] ページに移動します。

[アクセス ] タブをクリックします。

[認証 ]セクションを見つけて、認証セクションの左下にある[追加]ボタンをクリックします。

.png)

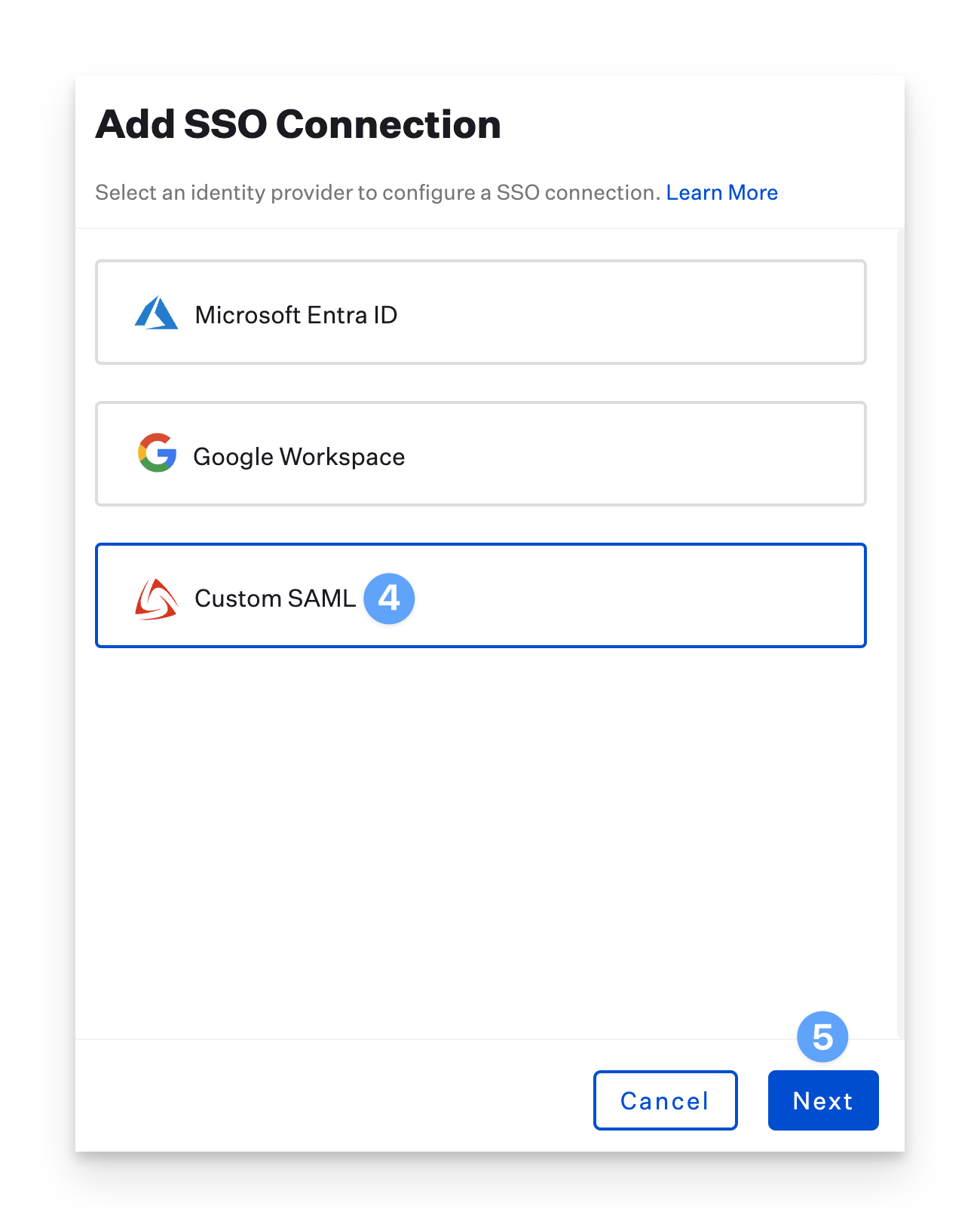

[SSO 接続の追加] ウィンドウで、[ カスタム SAML ] オプションを選択します。

「次へ」をクリックします。

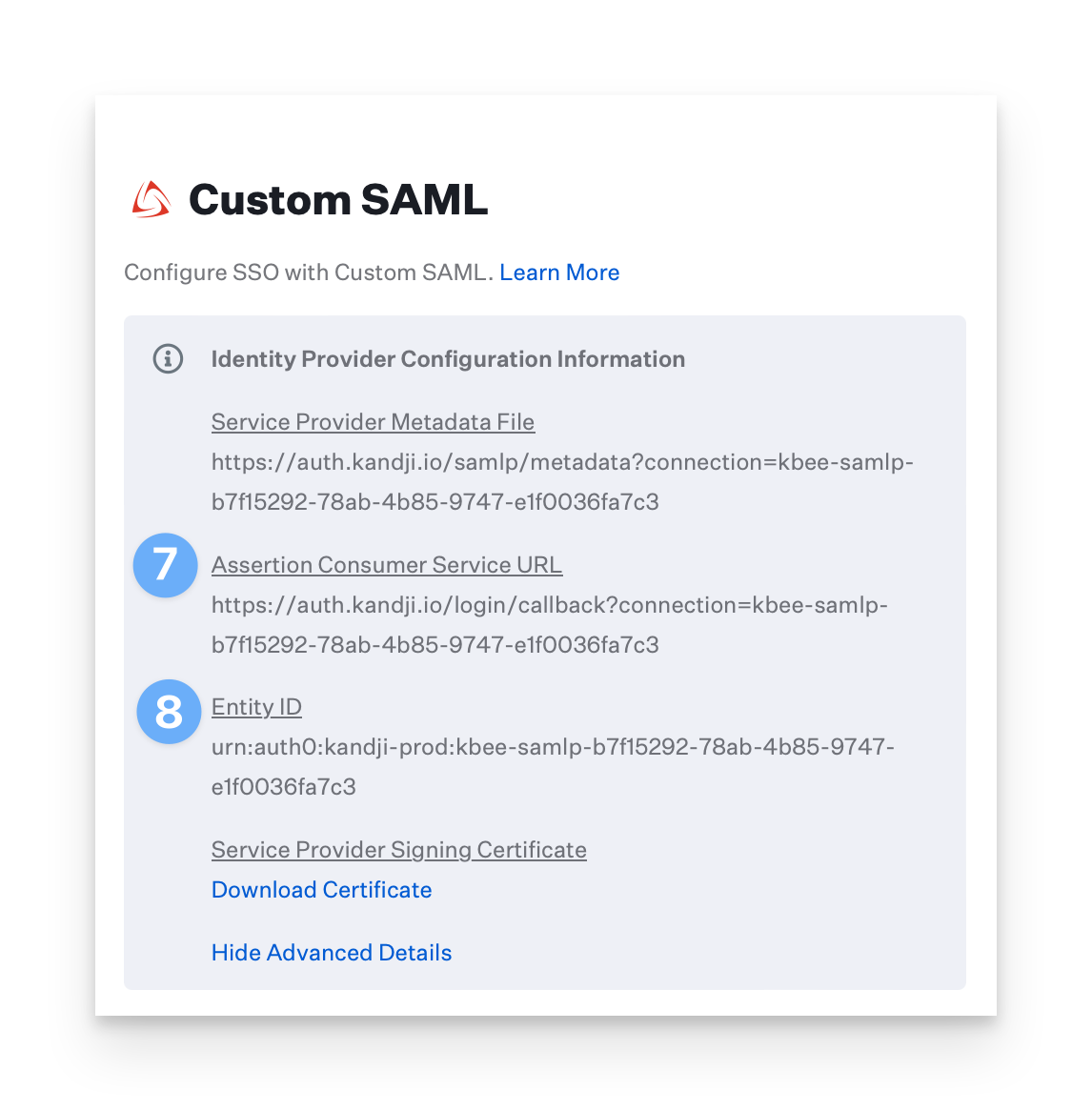

[詳細を表示] を選択します。

アサーション コンシューマ サービスの URL をコピーし、後で使用するためにテキストドキュメントに保存します。

エンティティID もコピーして保存します。

このブラウザタブを開いたままにして、以下の手順に進みます。

Kandji アプリケーションを Microsoft Entra ID に追加する

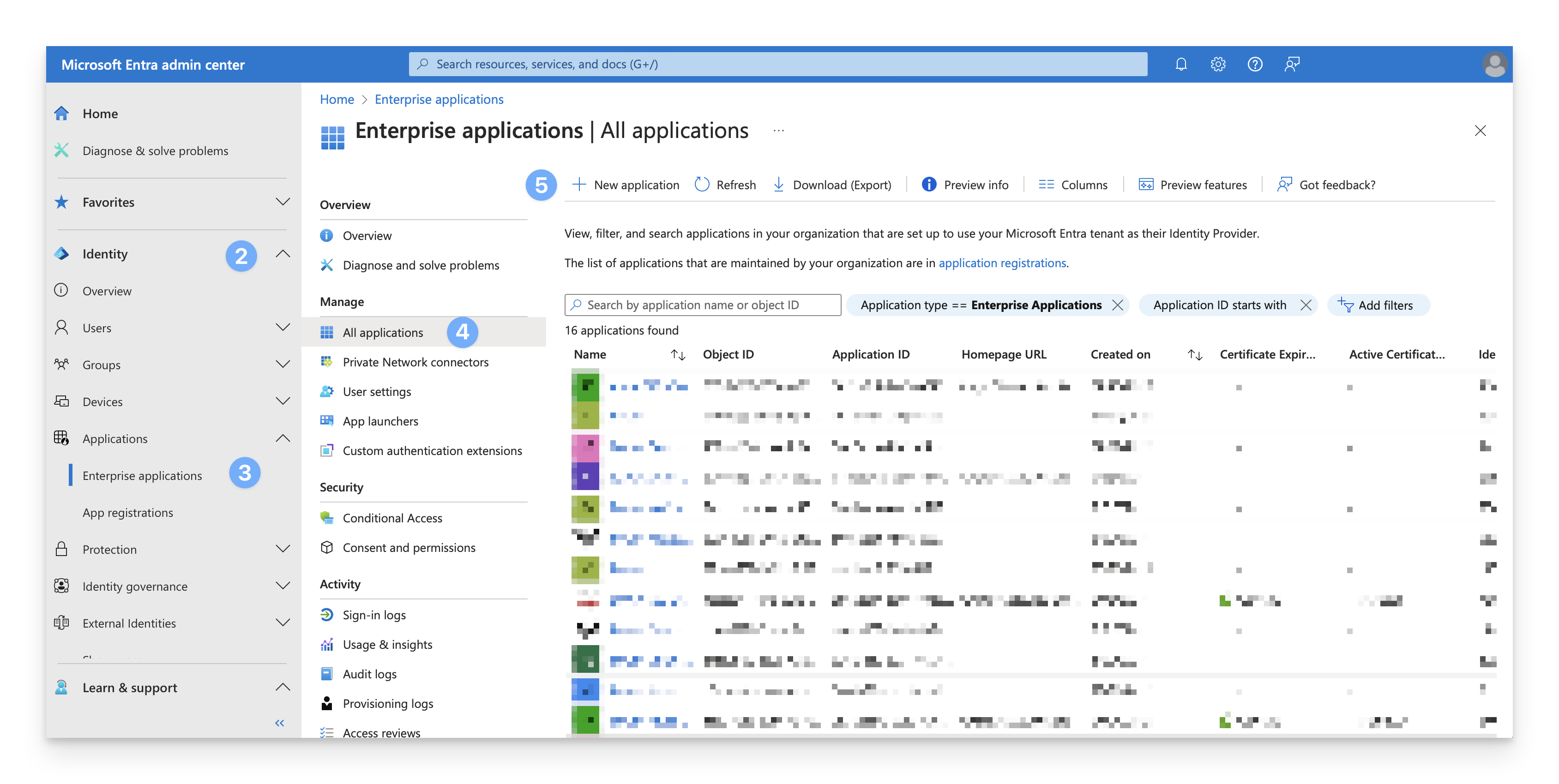

Microsoft Entra 管理センターにサインインします。

ポータルメニューを開き、 アイデンティティを選択します。

アイデンティティメニューの「アプリケーション」で、「エンタープライズアプリケーション」を選択します。

[ 管理 ] セクションで、[ すべてのアプリケーション] を選択します。

[新しいアプリケーション] を選択します。

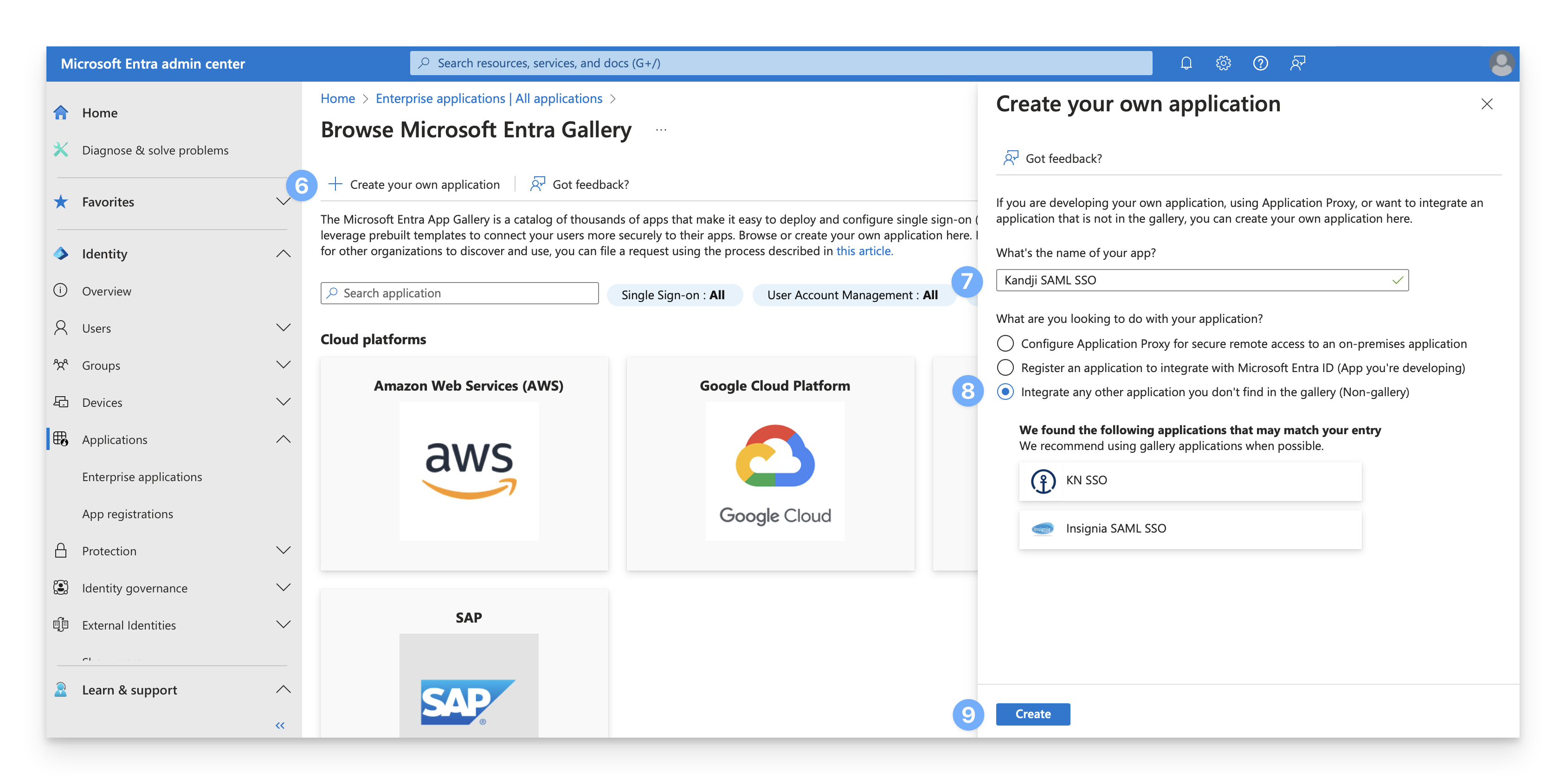

[独自のアプリケーションを作成する] を選択します。

アプリケーションに 名前を付けます。

ギャラリーにない他のアプリケーションを統合する (ギャラリー以外) を選択します。

「作成」をクリックします。

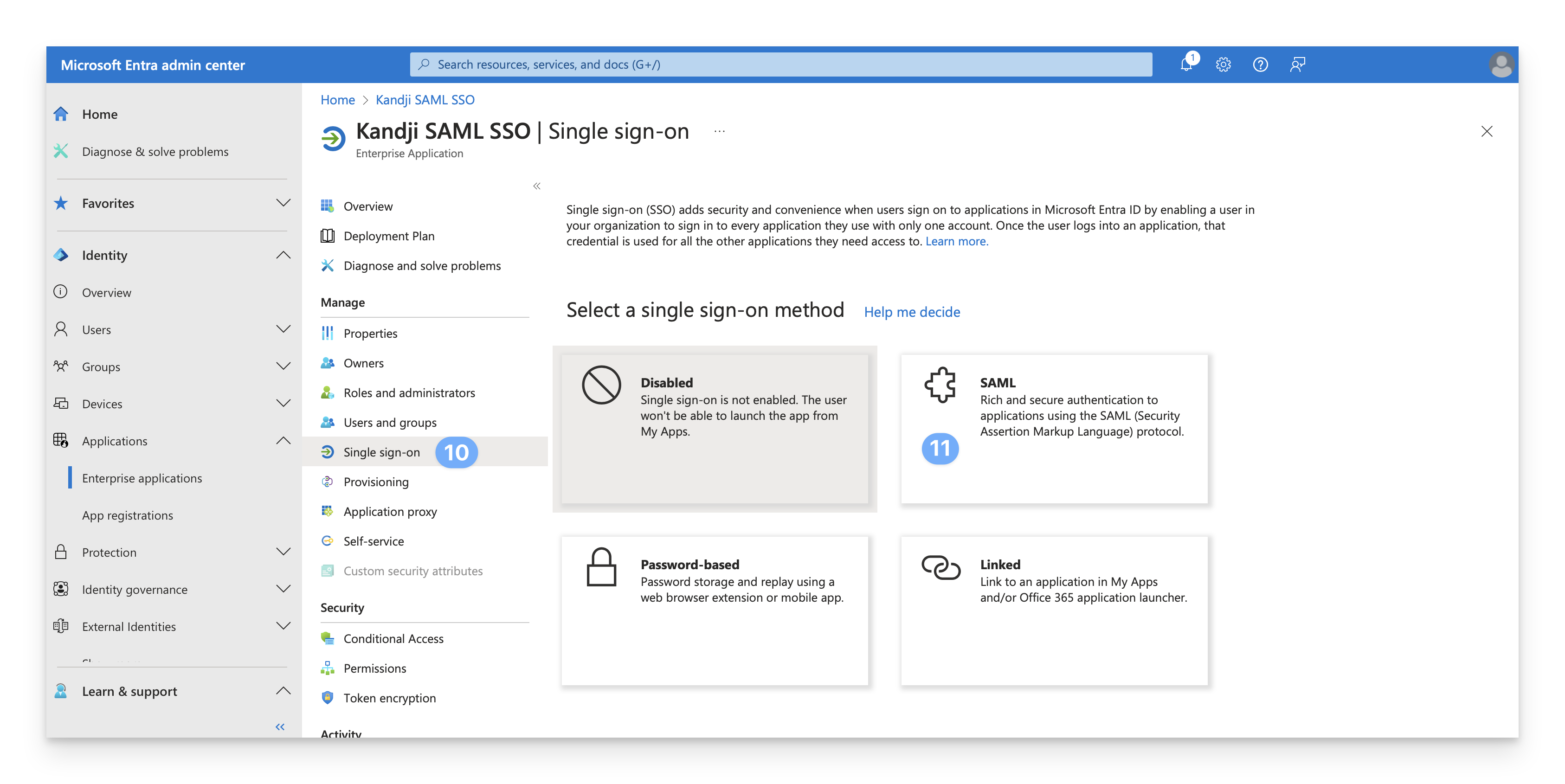

[管理] で [シングル サインオン] を選択します。

[SAML] をクリックします。

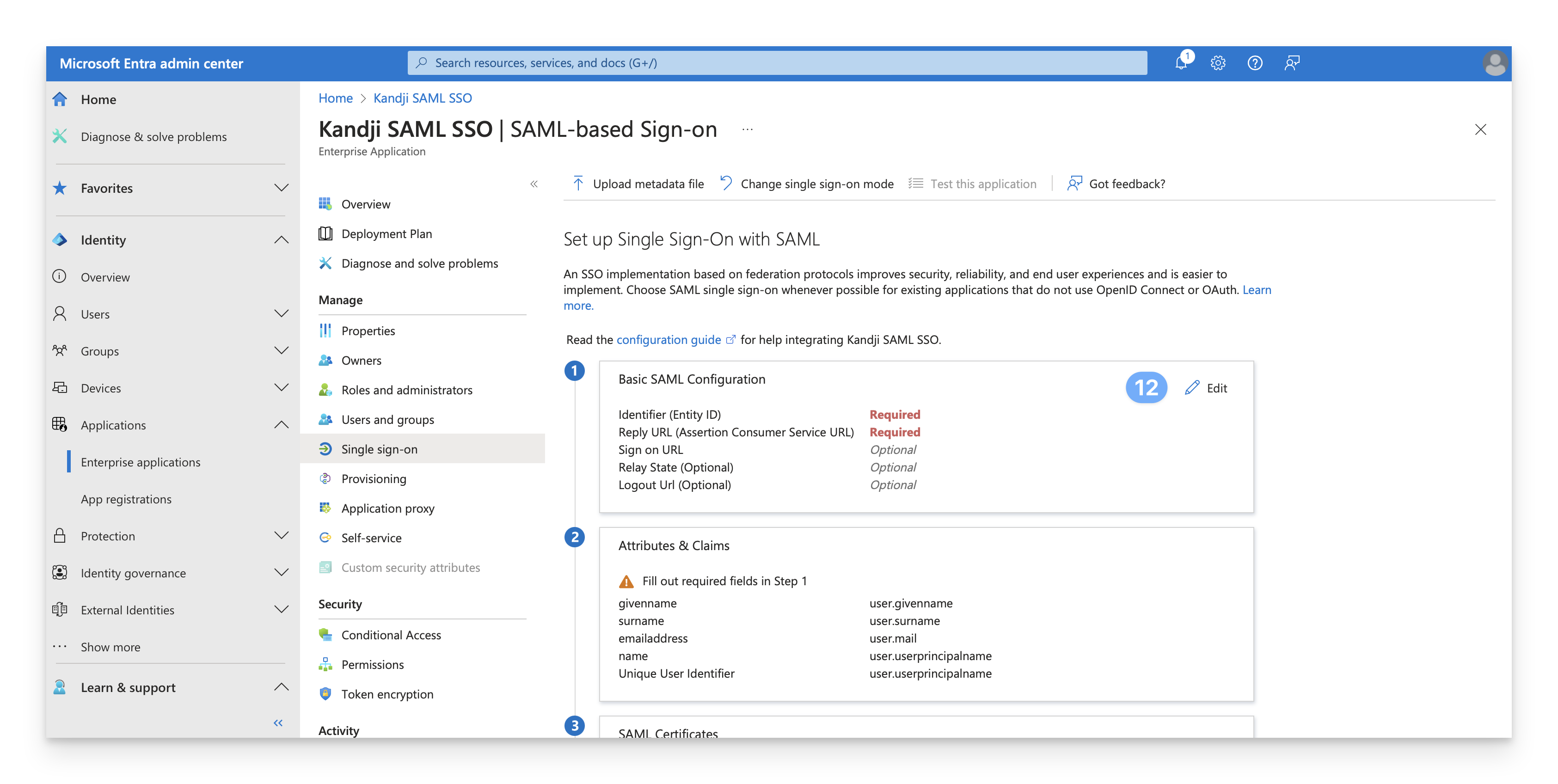

[基本的な SAML 設定] ボックスの [編集 ] 鉛筆をクリックします。

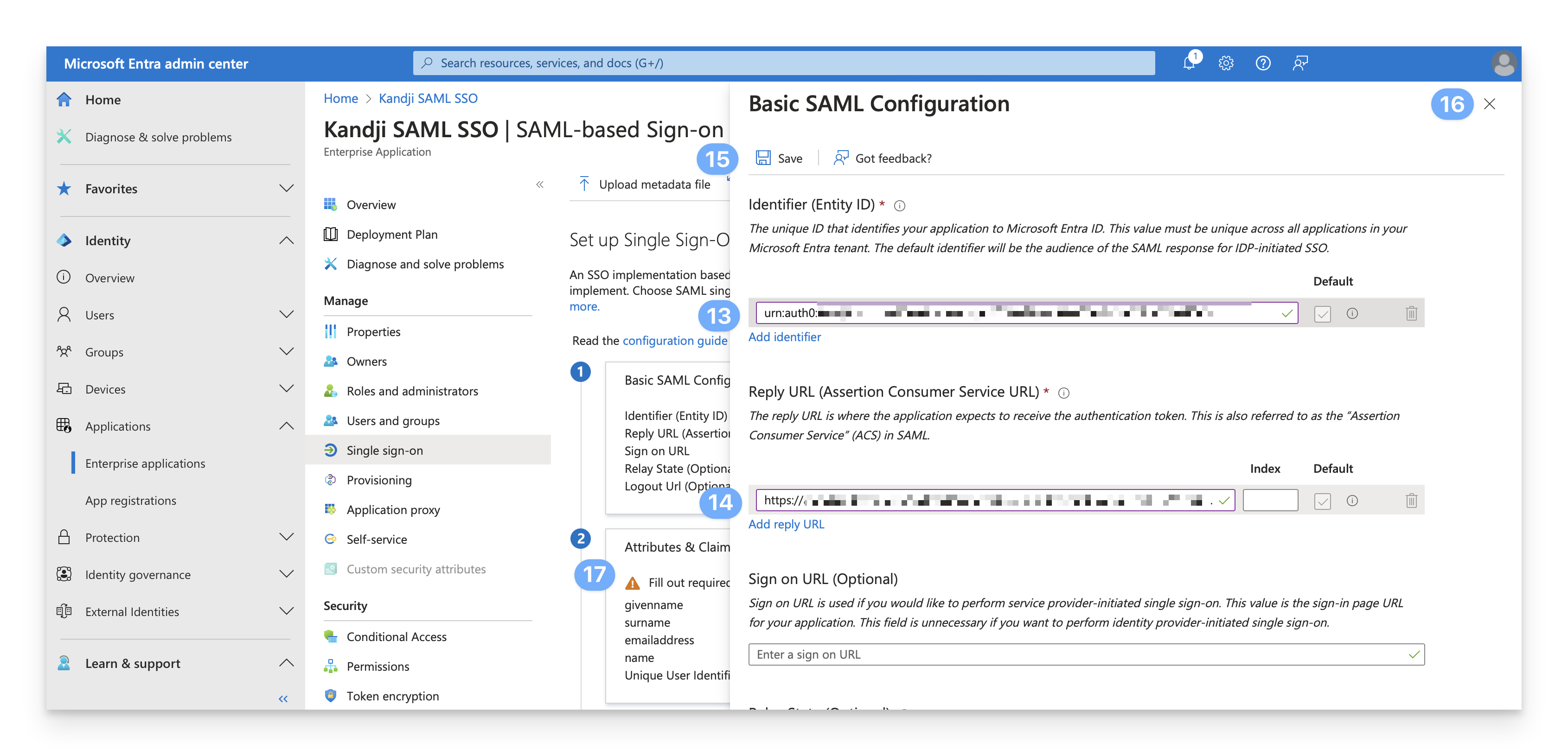

「識別子 (エンティティ ID)」セクションの「識別子を追加」リンクをクリックします。前にコピーしたエンティティ ID を [識別子 (エンティティ ID)] フィールドに貼り付けます。

[応答 URL (アサーション コンシューマ サービス URL)] セクションに、前にコピーしたアサーション コンシューマ サービス URL を貼り付けます。

「保存」をクリックします。

ペインの右上にある [X ] をクリックして閉じます。

[Attributes & Claims] セクションの設定はデフォルトのままにします。

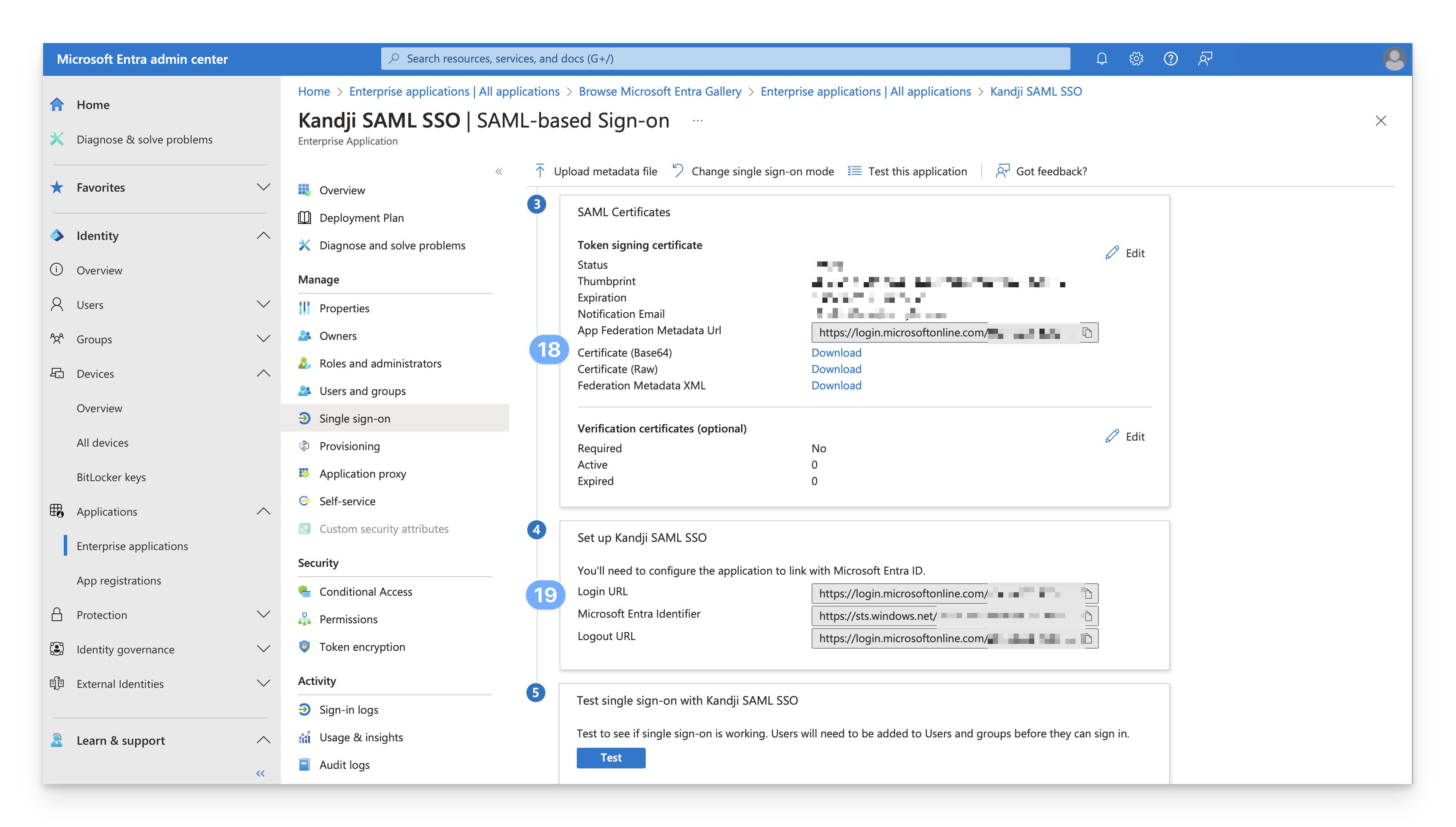

[ダウンロード] をクリックして、[SAML 証明書] セクションの Base 64 証明書をダウンロードします。この証明書は、 Kandjiのカスタム SAML 設定で使用されます。

[セットアップ [アプリ名]]セクションで、ログインURLとログアウトURLをコピーし、後で使用するために安全なテキストドキュメントに貼り付けます。

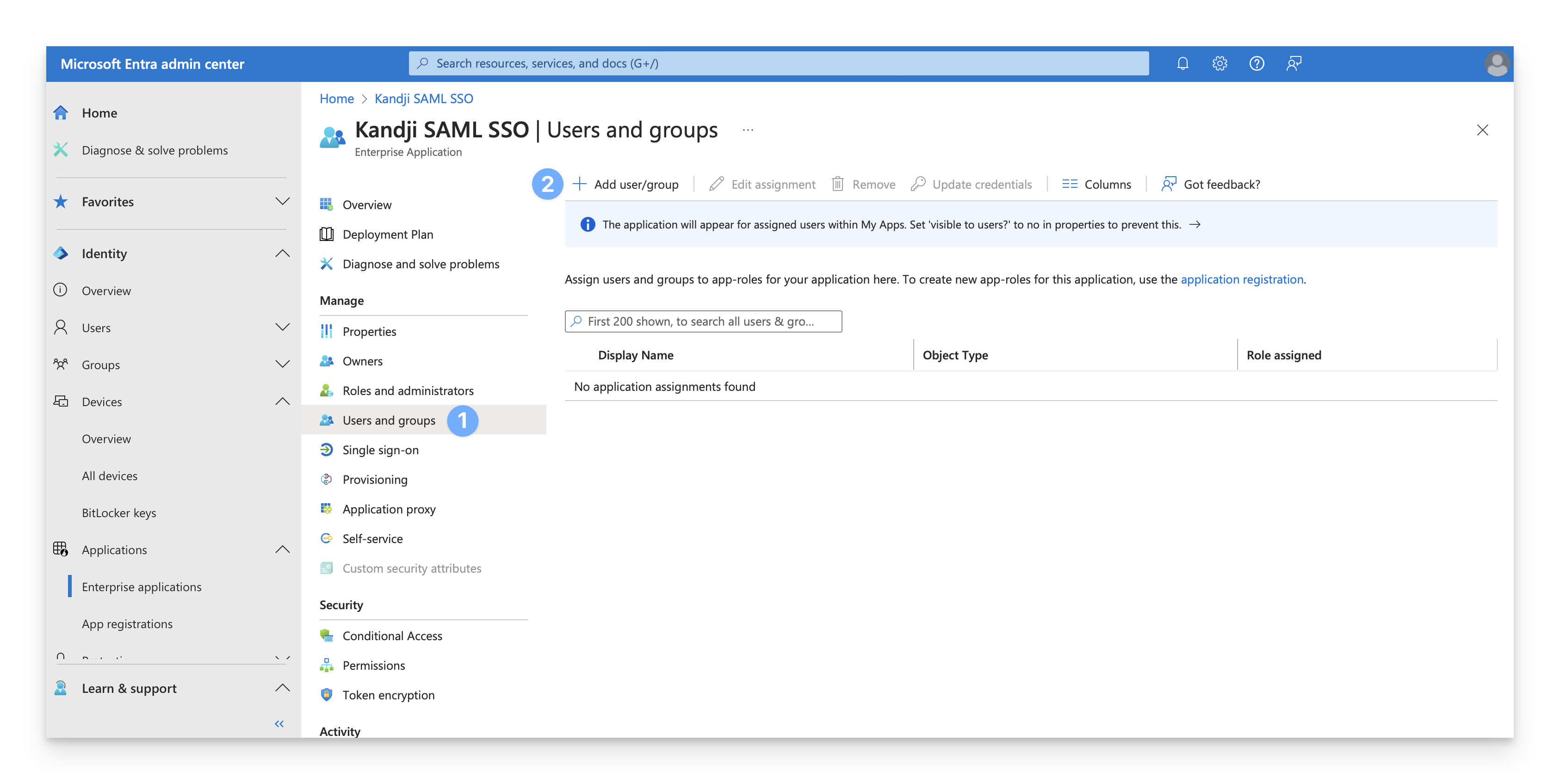

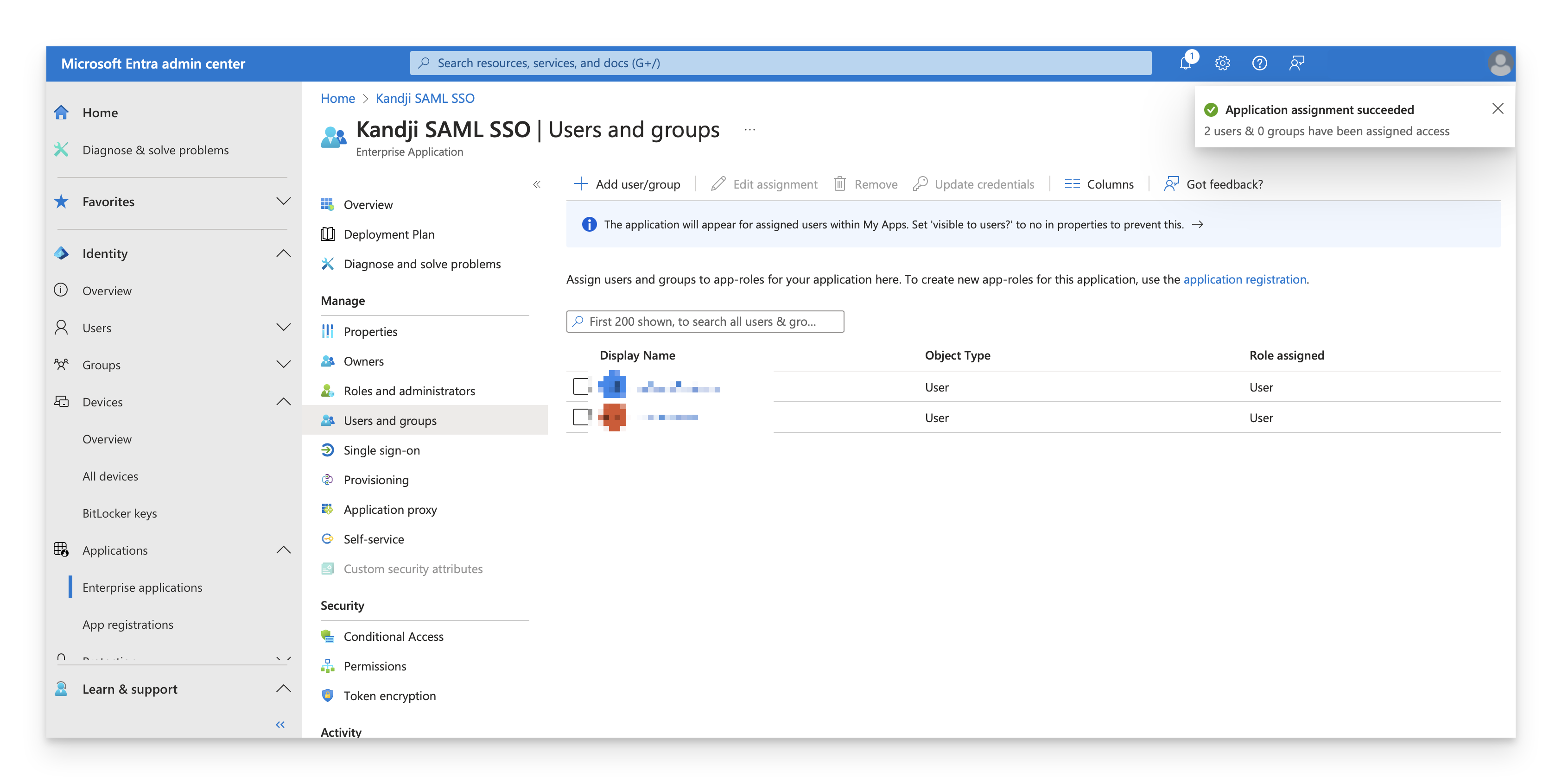

ユーザーとグループの割り当て

[管理] で [ユーザーとグループ] を選択します。

メニューで、[ ユーザー/グループの追加] を選択します。

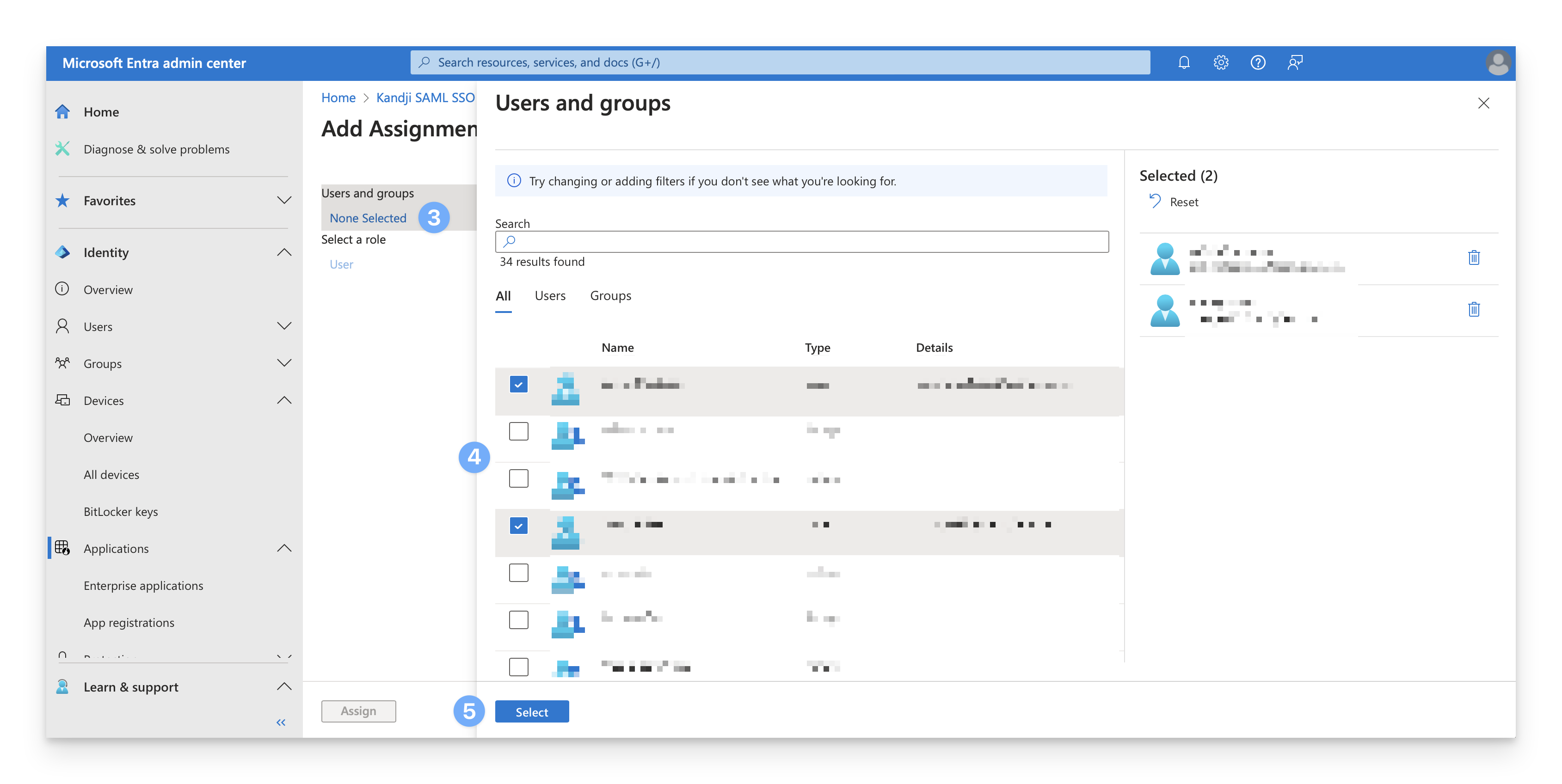

[ 割り当ての追加] ダイアログで、[ ユーザーとグループ] の下のリンクを選択します。

ユーザーとセキュリティ グループの一覧が表示されます。特定のユーザーまたはグループを検索したり、リストに表示される複数のユーザーやグループを選択したりできます。

ユーザーとグループを選択したら、[選択] をクリックします。

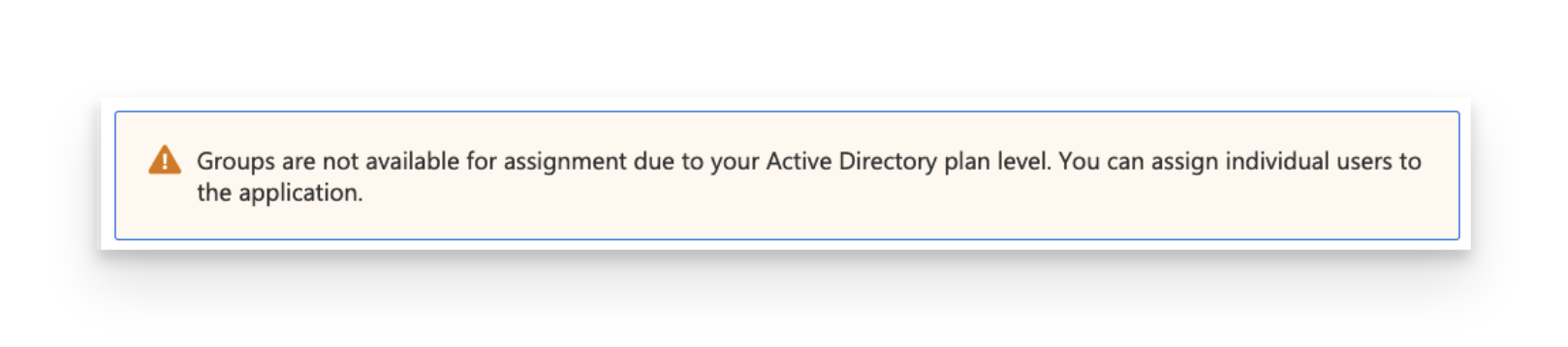

次のメッセージが表示された場合は、無料枠が使用されていることを意味します。シングルサインオンエンタープライズアプリでは、ユーザー(グループではない)のみを追加できます。

次のメッセージが表示された場合は、無料枠が使用されていることを意味します。シングルサインオンエンタープライズアプリでは、ユーザー(グループではない)のみを追加できます。

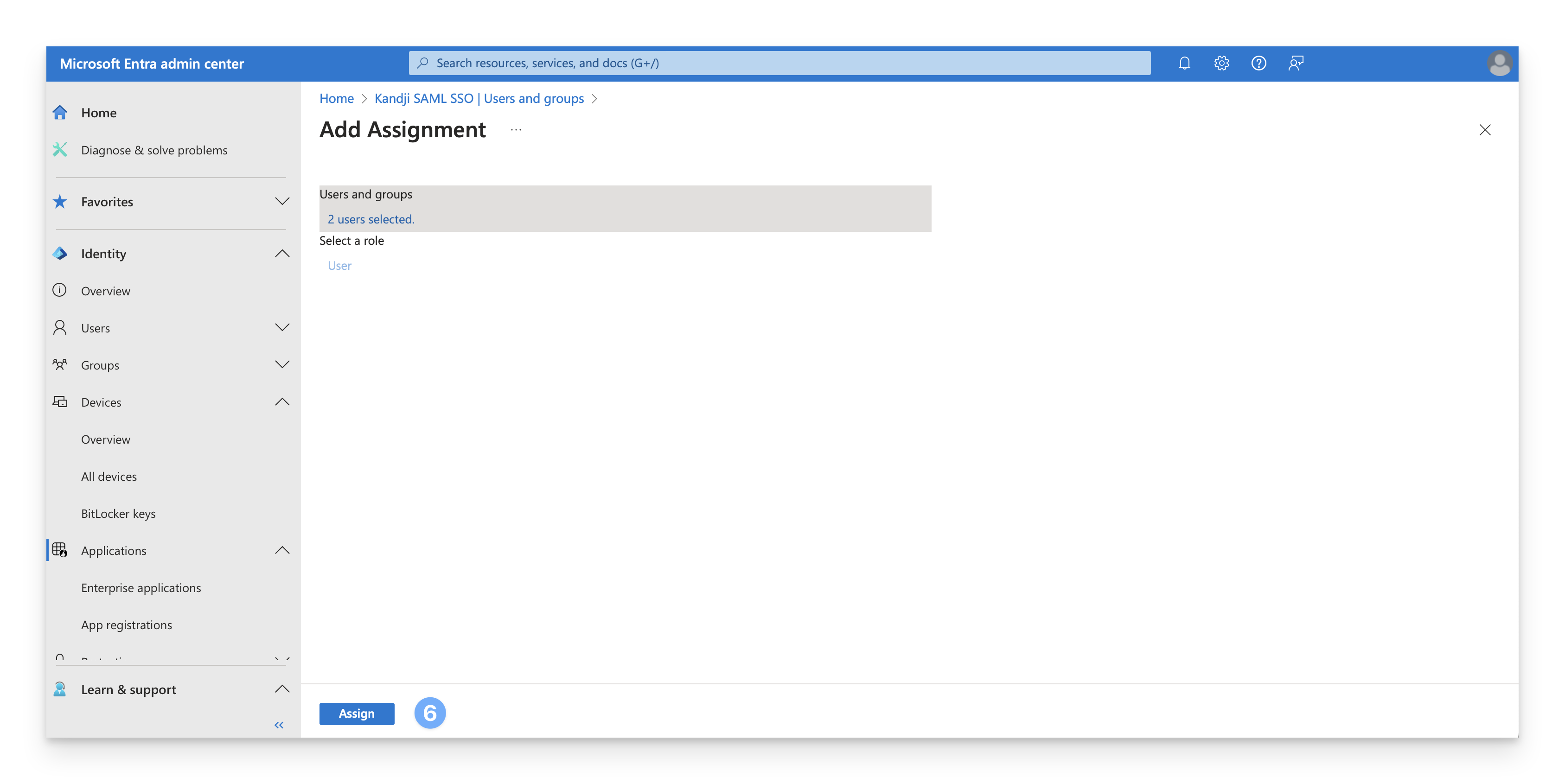

[割り当て] を選択して、アプリへのユーザーとグループの割り当てを完了します。

追加したユーザーとグループが [ユーザーとグループ] リストに表示されていることを確認します。

Kandji での SAML 接続の設定

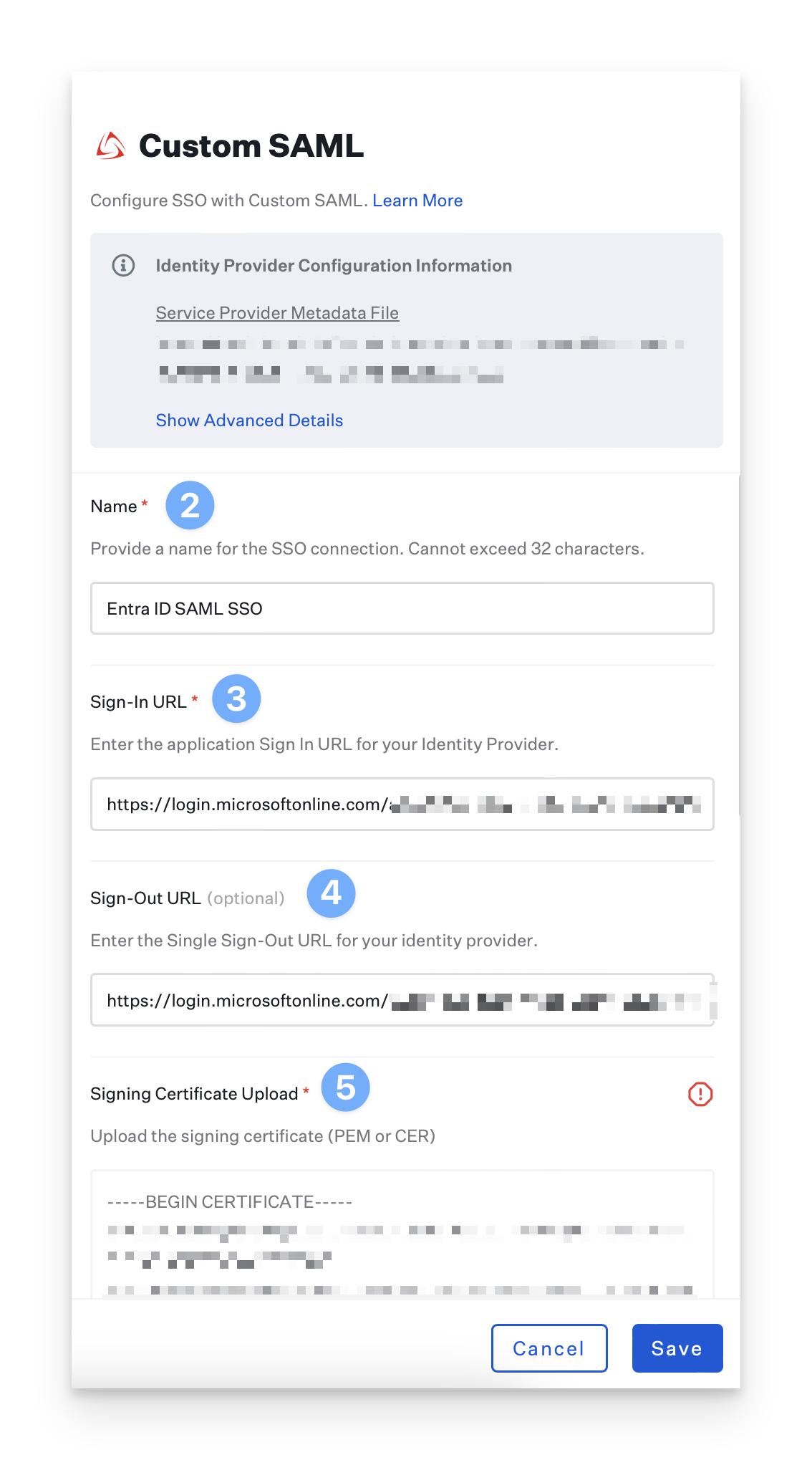

Kandjiのカスタム SAML モーダルに戻ります。

接続に [名前] を付けます。

Entra IDからコピーした サインインURL を貼り付けます。

Entra IDからコピーしたサインアウトURL を 貼り付けます。

Entra IDからダウンロードした 証明書 をアップロードします。

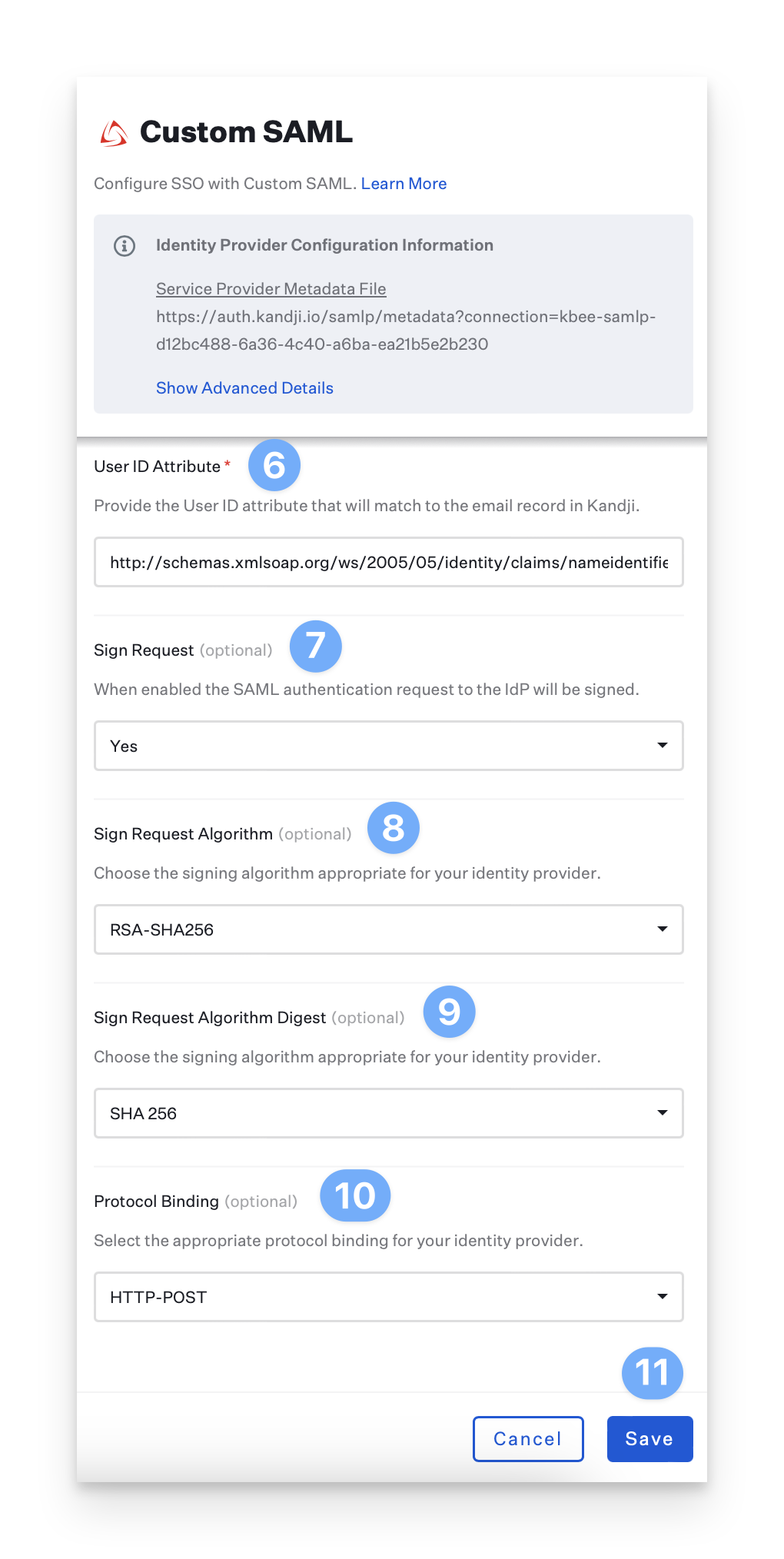

「ユーザー ID 属性」が次のデフォルト値に設定されていることを確認します。

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier[署名要求] が [はい] に設定されていることを確認します。

[Request Algorithm] が [RSA-SHA256] に設定されていることを確認します。

「Sign Request Algorithm Digest」が「SHA 256」に設定されていることを確認します。

[プロトコルバインディング] を HTTP-POST に設定します。

[保存] をクリックし、[キャンセル] をクリックして設定を終了します。

SAML 接続を有効にする

Kandji と ID プロバイダーで SAML 接続を構成したら、それを有効にすることができます。詳細な手順については、シングルサインオンのサポート記事の「接続の有効化と管理」セクションを参照してください。

シングルサインオンの強制

シングルサインオン接続を少なくとも 1 つ構成したら、標準認証接続を使用不可にできます。これを行うと、テナントの Kandji 管理者がメール/パスワード、Google サインイン、または Office 365 サインインを使用して認証する機能が削除されます。

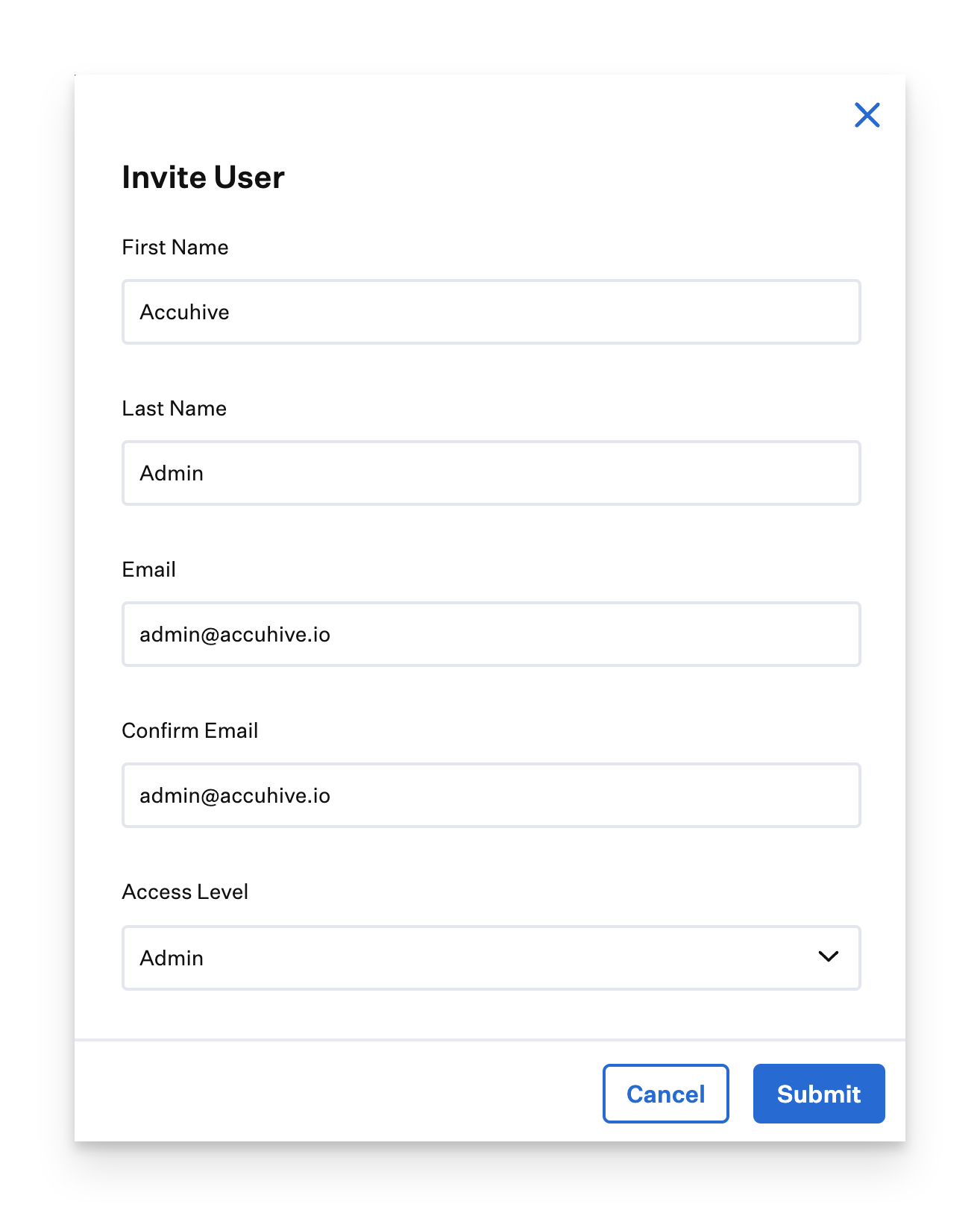

Kandjiへのユーザーの追加

Kandji で [新規ユーザー] をクリックして、管理チームにユーザーを追加します。

対応するユーザー情報をすべて入力します。このユーザーは、Microsoft Entra ID に存在し、Microsoft Entra ID テナントの Kandji SSO アプリに割り当てられている必要があります。

「送信」をクリックします。

招待が送信されたら、[ユーザーの招待] ウィンドウを閉じます。

Kandjiの アクセスページを更新します。追加したユーザーが表示されます。

ユーザーのメールを確認して招待を承諾し、新しい SAML SSO 接続で Kandji にログインします。