注: Microsoft Entra ID は、Azure AD (Azure Active Directory) の新しい名前です。

クライアントシークレットの最大有効期間は 24 か月であるため、このドキュメントで説明する方法を使用する代わりに、SAML ベースのシングルサインオン を構成することをお勧めします。

Microsoft Entra ID アプリケーションを作成する

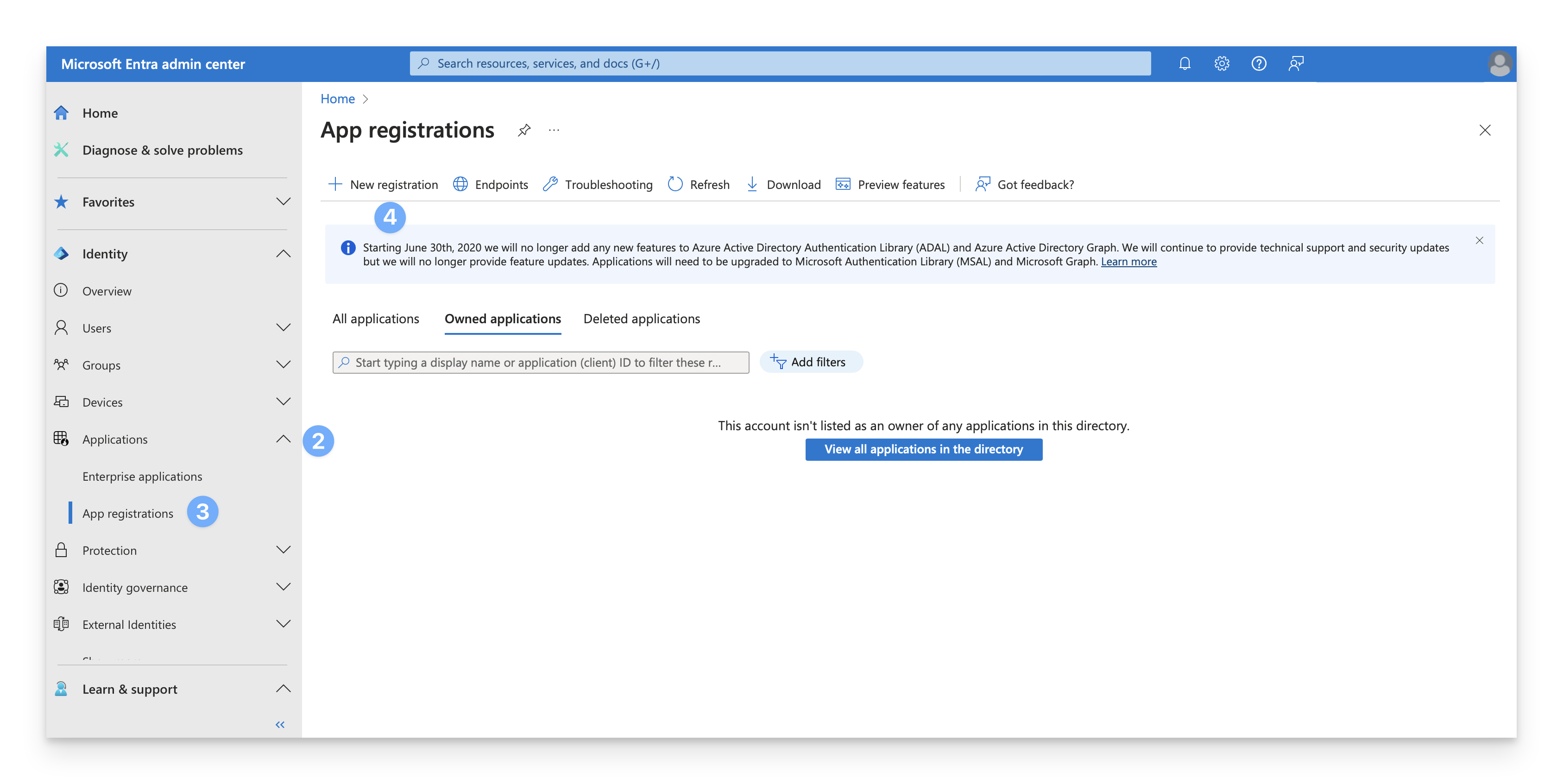

Microsoft Entra 管理センターにサインインします。

左側のナビゲーションバーで、「アプリケーション」をクリックします。

[アプリの登録] をクリックします。

「新規登録」をクリックして 、新しいアプリケーションを登録します。

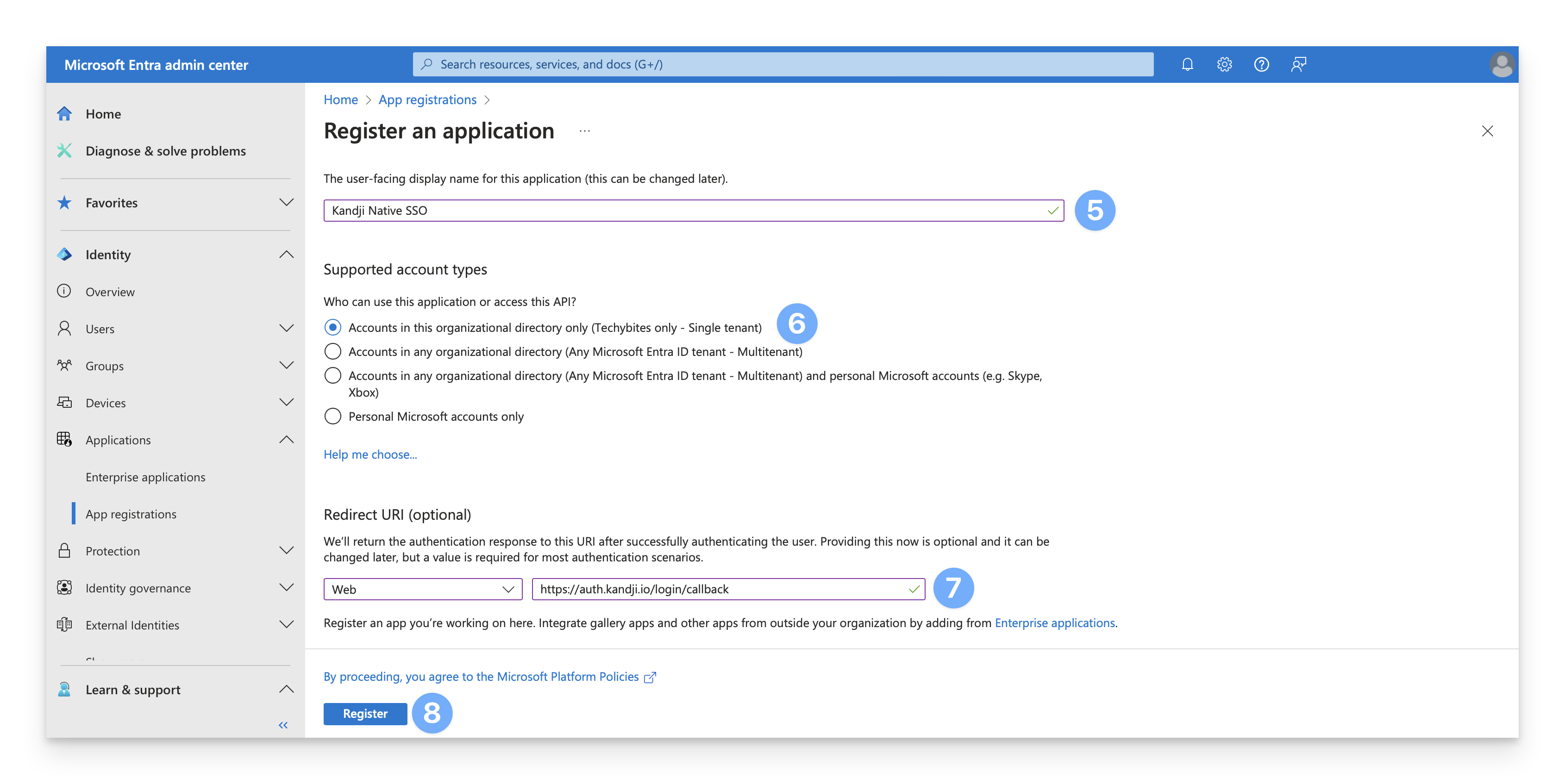

[名前] フィールドで、アプリケーションの名前 (「Kandji ネイティブ SSO」など) を指定します。

[サポートされているアカウントの種類] で、 [ この組織ディレクトリ内のアカウントのみ] を選択します。

[リダイレクト URI] フィールドで、ドロップダウンメニューから [Web] を選択し、 Kandji テナントがホストされている場所に応じて、次のいずれかの値を入力します。

テナントが米国でホストされている場合は、次の URI を使用します。

https://auth.kandji.io/login/callbackテナントが EU でホストされている場合は、次の URI を使用します。

https://auth.eu.kandji.io/login/callback

「登録」をクリックします。

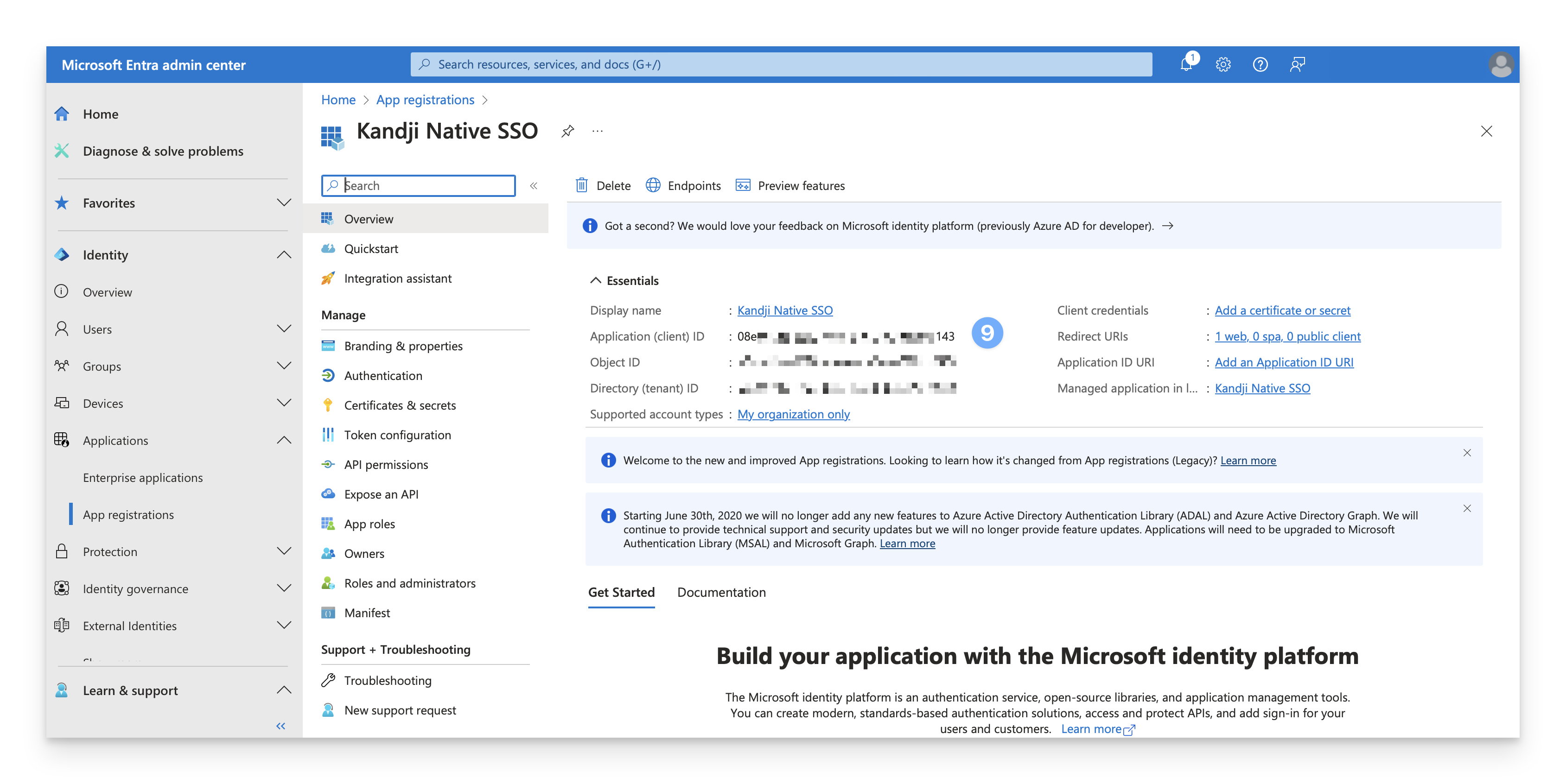

新しいページで、 クライアント ID をコピーし、後で使用するために保存しておきます。

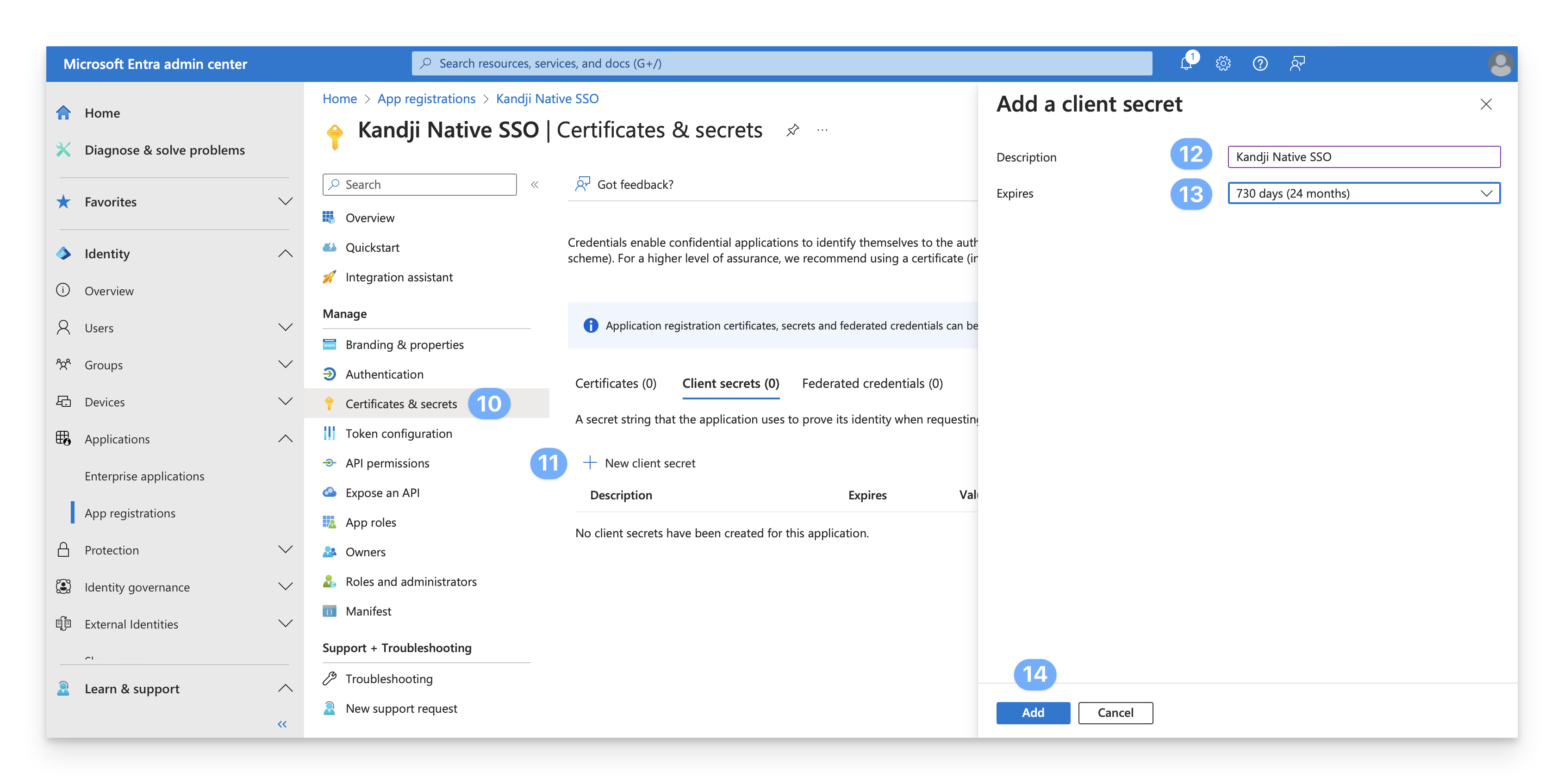

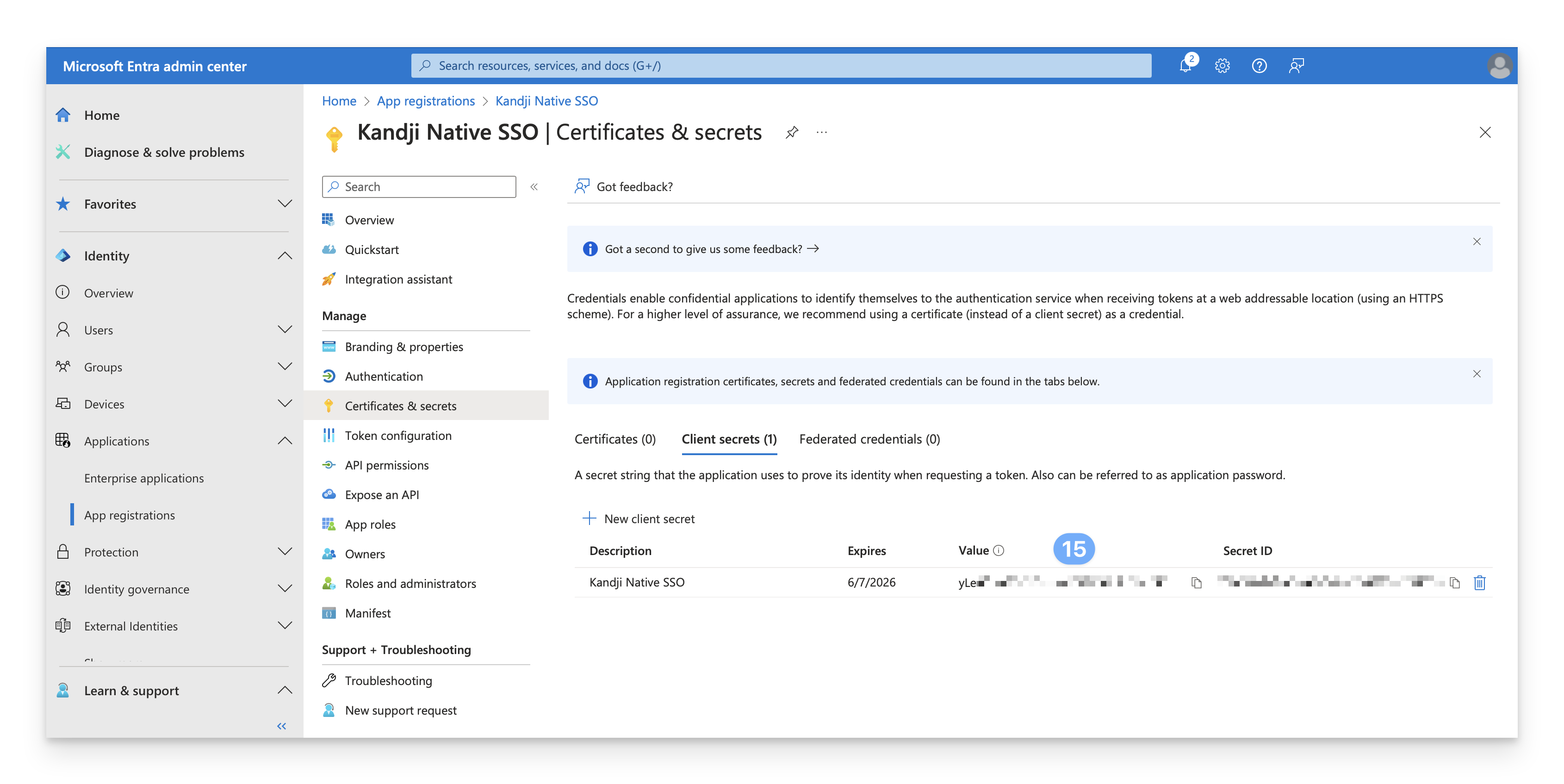

「証明書とシークレット」をクリックします。

「新しいクライアントシークレット」をクリックします。

クライアントシークレットに「Kandji Native SSO」などの名前を付けます。

有効期限を 24 か月に設定します。

[追加] をクリックします

クライアントシークレットの値をコピーし、後で使用するために保存しておきます。 クライアントシークレットの値は、クライアントシークレットIDとは異なることに注意してください。

Microsoft Entra ID ディレクトリ接続の作成

[設定] ページに移動します。

[アクセス ] タブをクリックします。

[認証]セクションを見つけて、認証セクションの左下にある[追加]ボタンをクリックします。

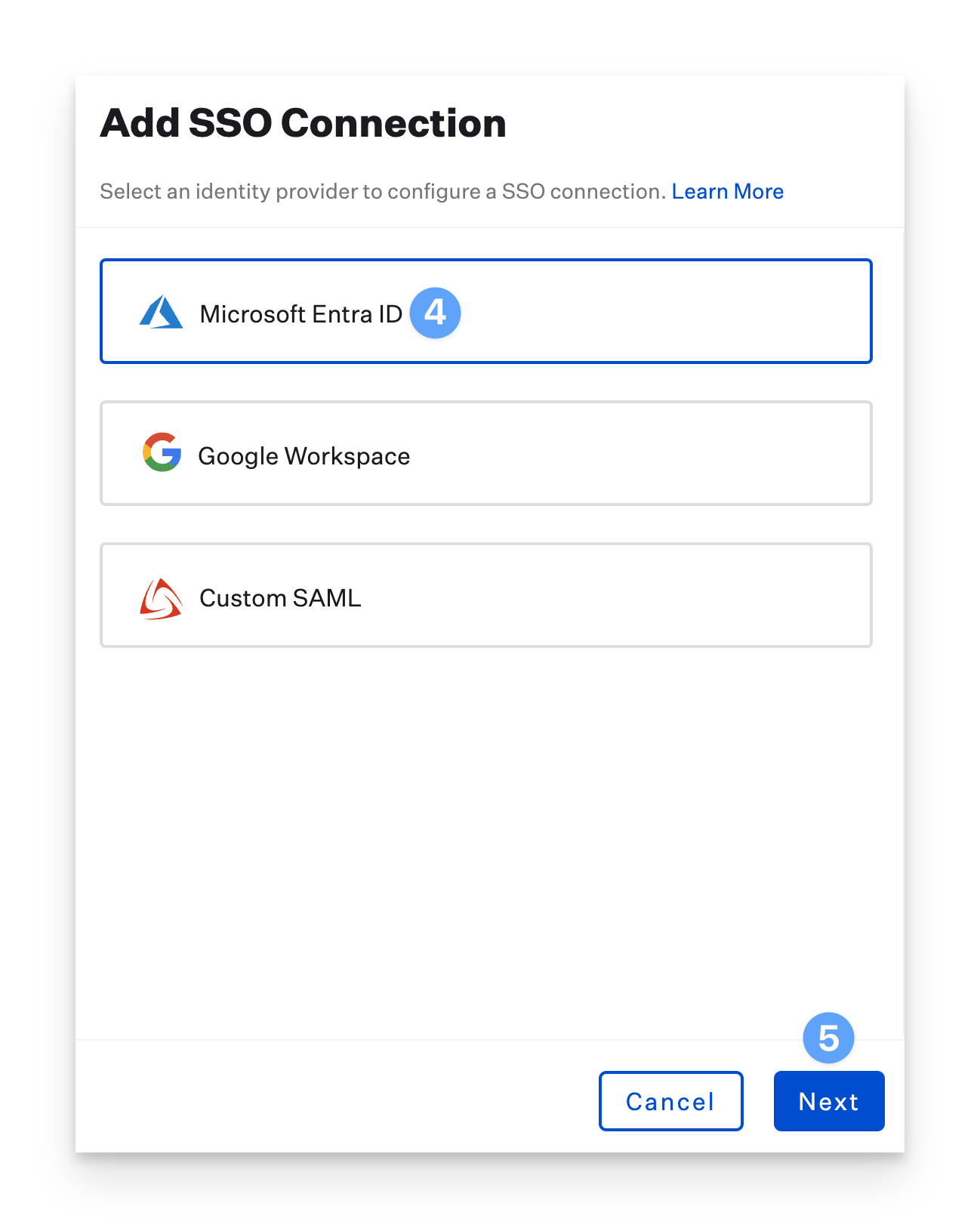

.png)

新しいブレードで、[ Microsoft Entra ID ] 接続オプションをクリックします。

「次へ」をクリックします。

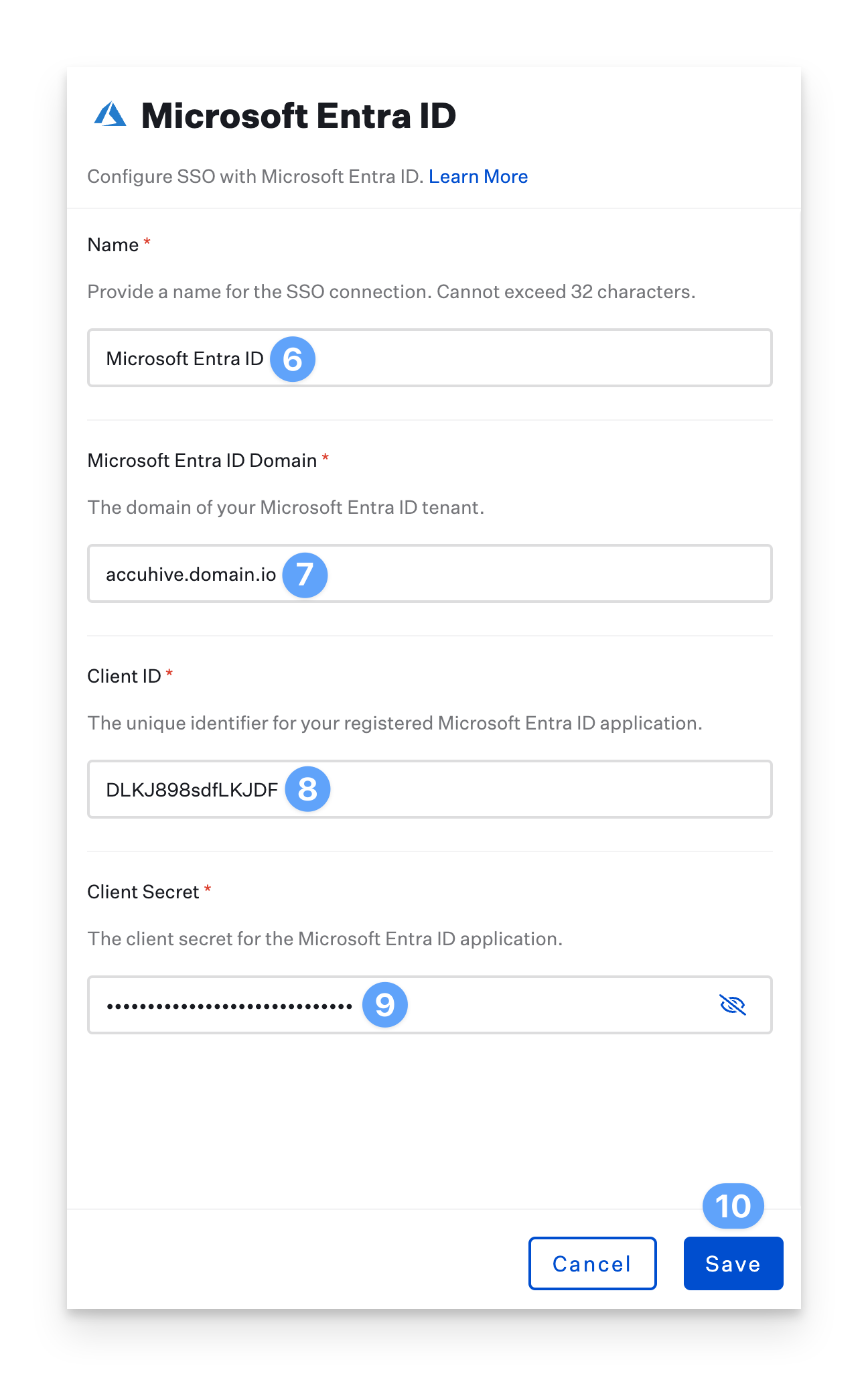

Entra接続のデフォルトの [名前 ]をカスタマイズするか、そのまま使用します(これはログインページに表示されます)。

アプリケーションが登録された Entra IDディレクトリドメイン を入力します。 ディレクトリのドメイン名を見つけるには、Microsoftのドキュメントを参照してください。

以前に Entra 管理センターからコピーした クライアント ID を入力します。

以前に Entra 管理センターからコピーした クライアントシークレットを入力します。

「保存」をクリックします。

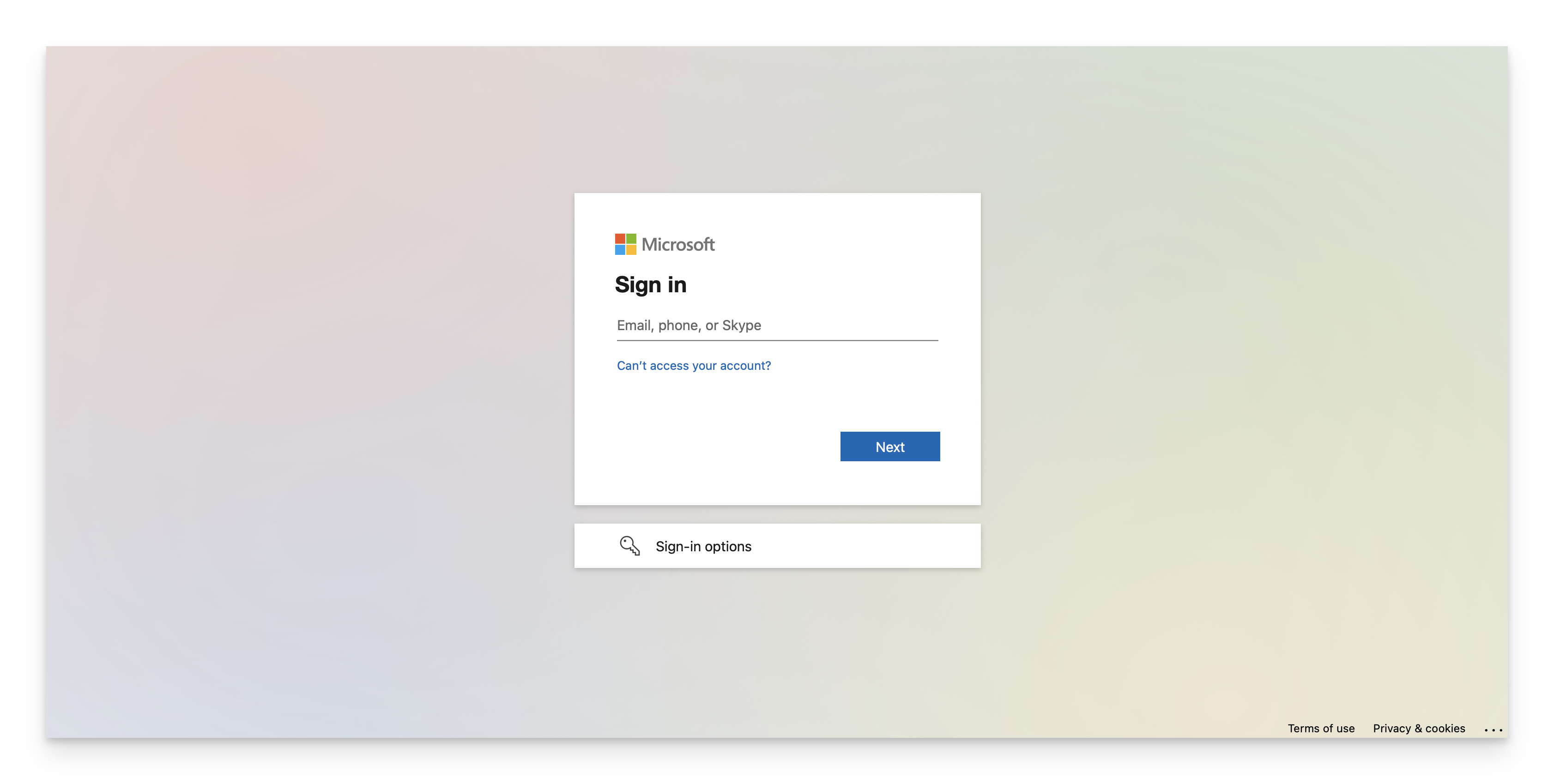

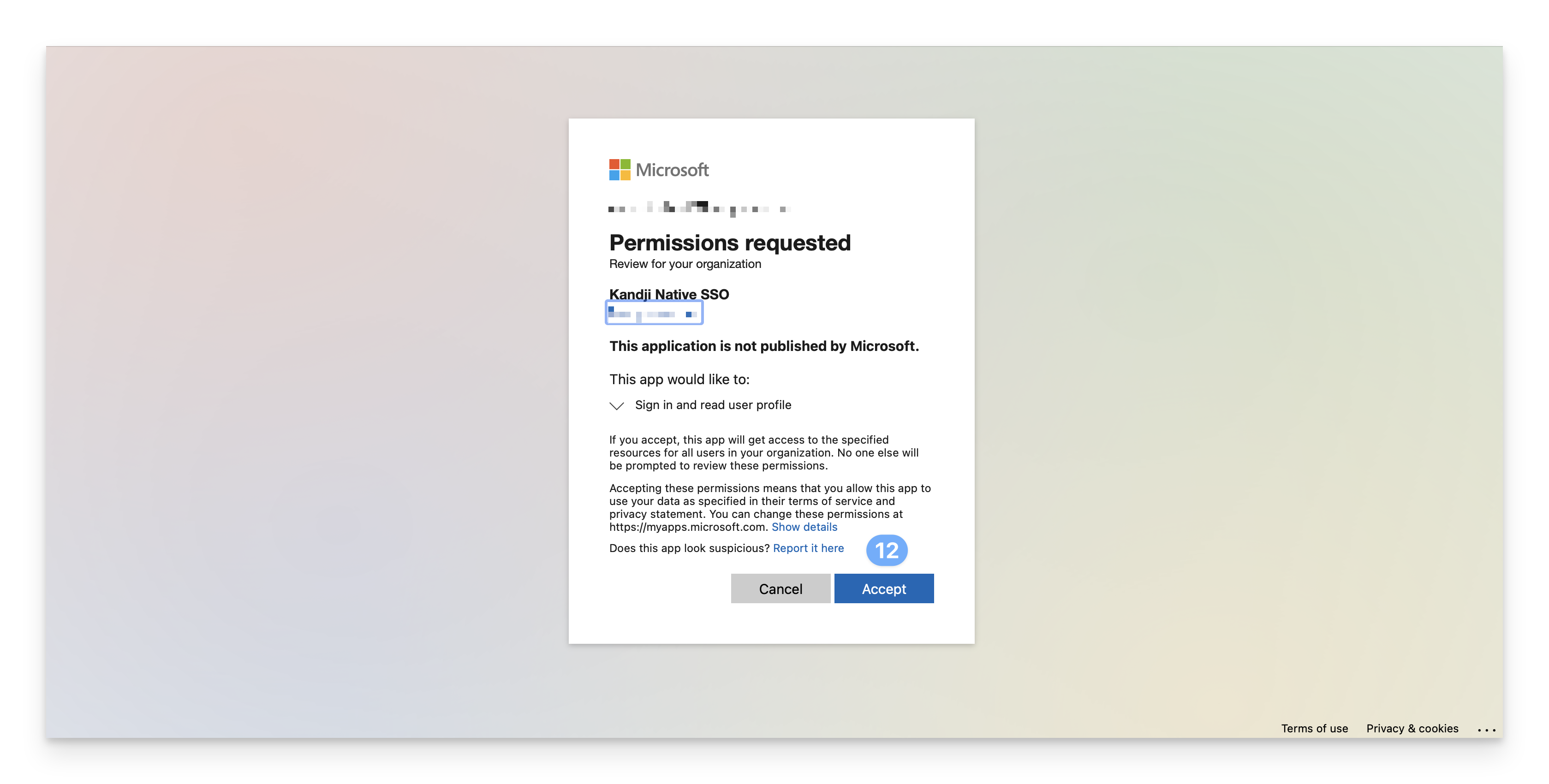

保存後、新しいダイアログボックスが開き、接続を承認するためのリンクが表示されます 。 ドメインの Microsoft Entra ID 管理者は、リンクをクリックしてこのプロセスを完了し、アプリケーションを承認する必要があります。このボックスは、認証が完了した後も消えません。

.png)

新しいウィンドウが起動したら、サインインして [同意する] をクリックします。

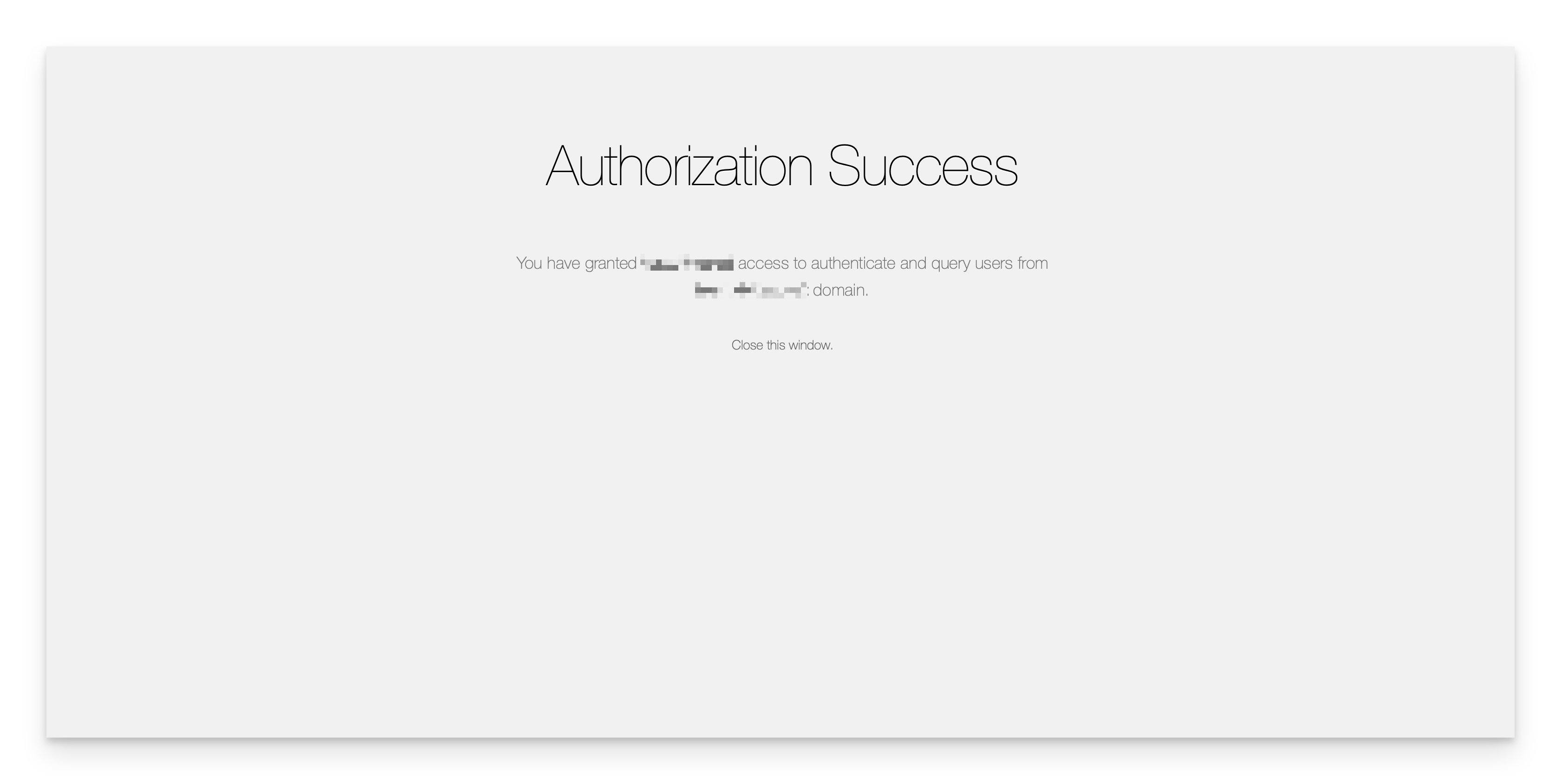

[同意する] をクリックすると、認証成功ページに移動します。

接続の構成が正常に完了しました。これで有効化および動作確認が可能です。

「アクセストークンの取得に失敗しました」というエラーが発生した場合は、正しい値の代わりにシークレットIDが使用されたことが原因である可能性があります。

SAML 接続を有効にする

Kandji と ID プロバイダーで SAML 接続を構成したら、それを有効にできます。詳細な手順については、シングルサインオンのサポート記事を参照してください。

シングルサインオンの強制

少なくとも 1 つのシングル サインオン接続を構成したら、標準認証接続を無効にすることができます。Kandjiで標準認証を無効にすると 、テナント内の Kandji 管理者がメール/パスワード、Google サインイン、または Office 365 サインインを使用して認証する機能が無効になります。詳細な手順については、 シングルサインオンのサポート記事 を参照してください。

クライアントシークレットの更新

この記事の Microsoft Entra ID アプリケーションの作成 セクションの手順 9 から 14 に従って、新しいクライアント シークレットを作成し、手順 14 に示すように値をコピーします。

Kandji Web アプリで、[設定] ページに移動します。

[アクセス] タブをクリックします。

[認証] セクションを見つけます。

この記事で前に作成した SSO 統合の横にある省略記号をクリックし、[ 構成] を選択します。

Client Secret を、前にコピーしたクライアントシークレットの値に置き換えます。

「保存」をクリックします。

Kandji Web アプリにサインインし、作成されたネイティブ SSO ログイン オプションを選択して、構成をテストしてください。プライベートブラウザウィンドウ/シークレットウィンドウでテストし、KandjiWebアプリにサインインできることを確認してください。その後、必要に応じて、Entra ID のアプリ登録から以前のクライアント シークレットを削除できます。