SAML 接続 の作成

Kandjiで、[設定] ページに移動します。

[アクセス ] タブをクリックします。

[認証 ]セクションを見つけて、認証セクションの左下にある[追加]ボタンをクリックします。

.png)

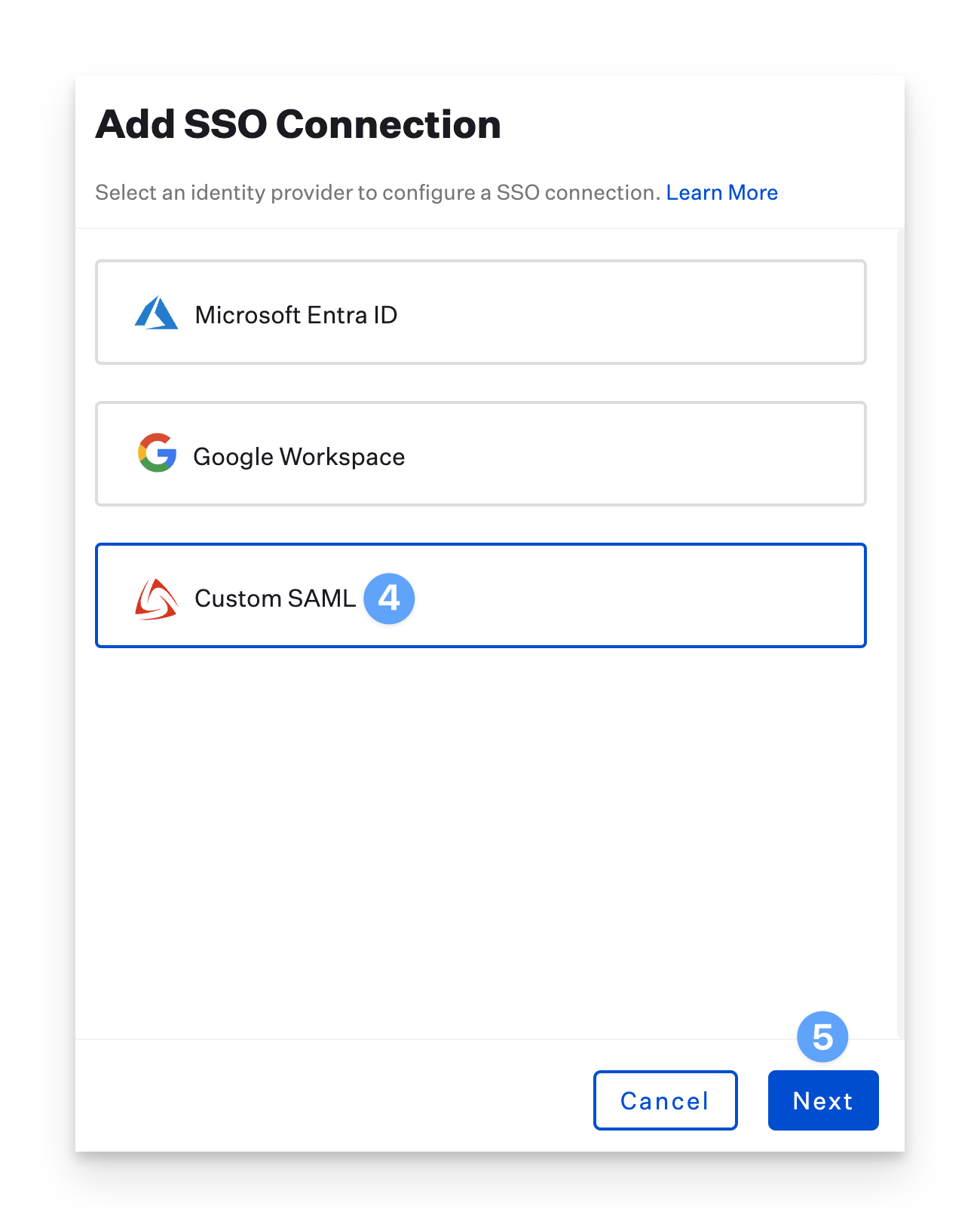

[SSO 接続の追加] ウィンドウで、[ カスタム SAML ] オプションを選択します。

「次へ」をクリックします。

[詳細を表示] を選択します。

アサーション コンシューマ サービス URL をコピーし、後で使用するためにテキスト ドキュメントに保存します。

エンティティID もコピーして保存します。

.png)

このブラウザタブを開いたままにして、以下の手順に進みます。

KandjiアプリケーションをJumpCloudに追加する

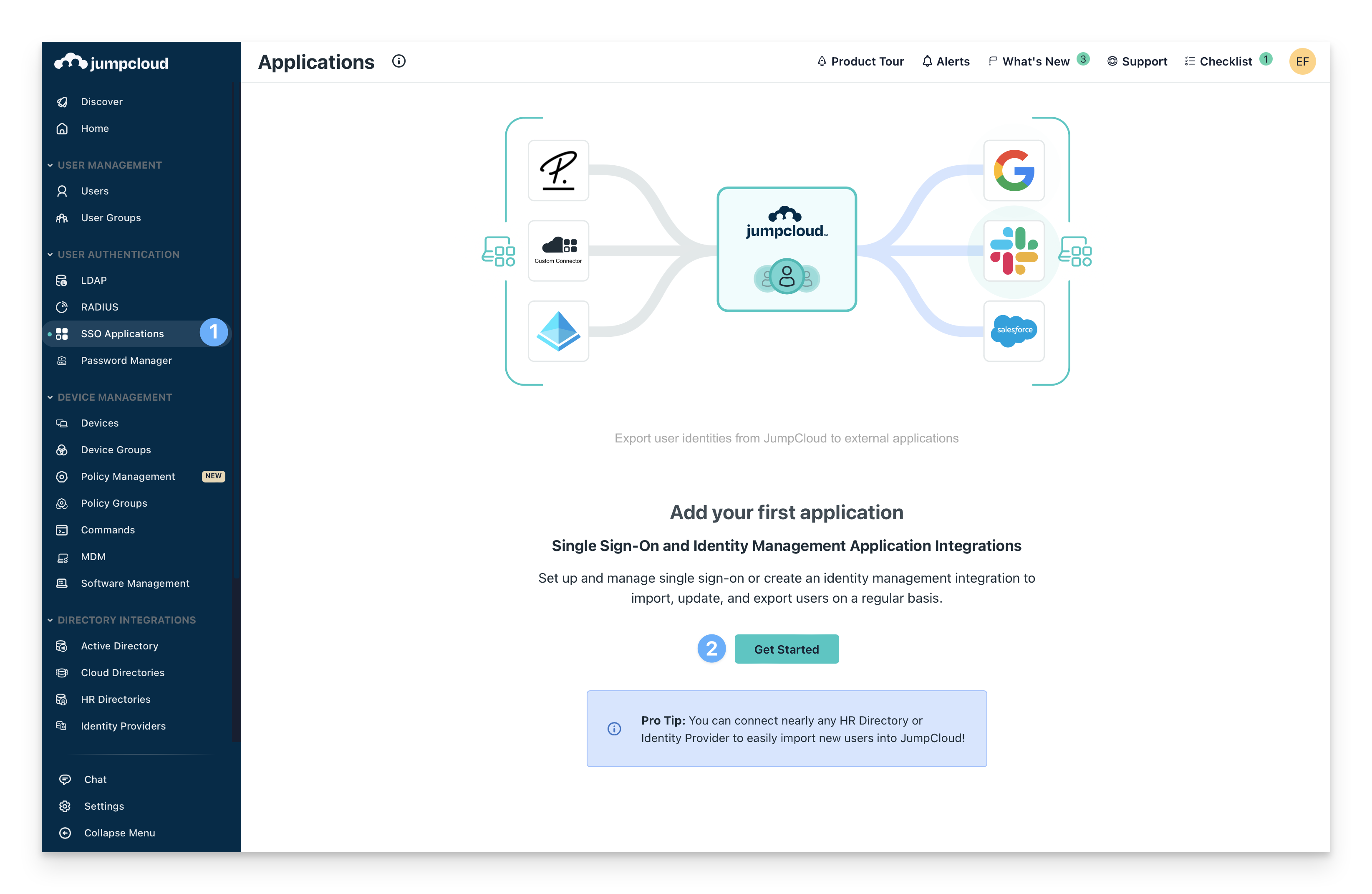

console.jumpcloud.com/login/admin にログインし、左側のナビゲーション バーの [ユーザー認証] セクションで [SSO アプリケーション] を選択します。

円形の [+ ] ボタンをクリックするか、これが初めてのアプリケーションの場合は [ 開始] をクリックします。

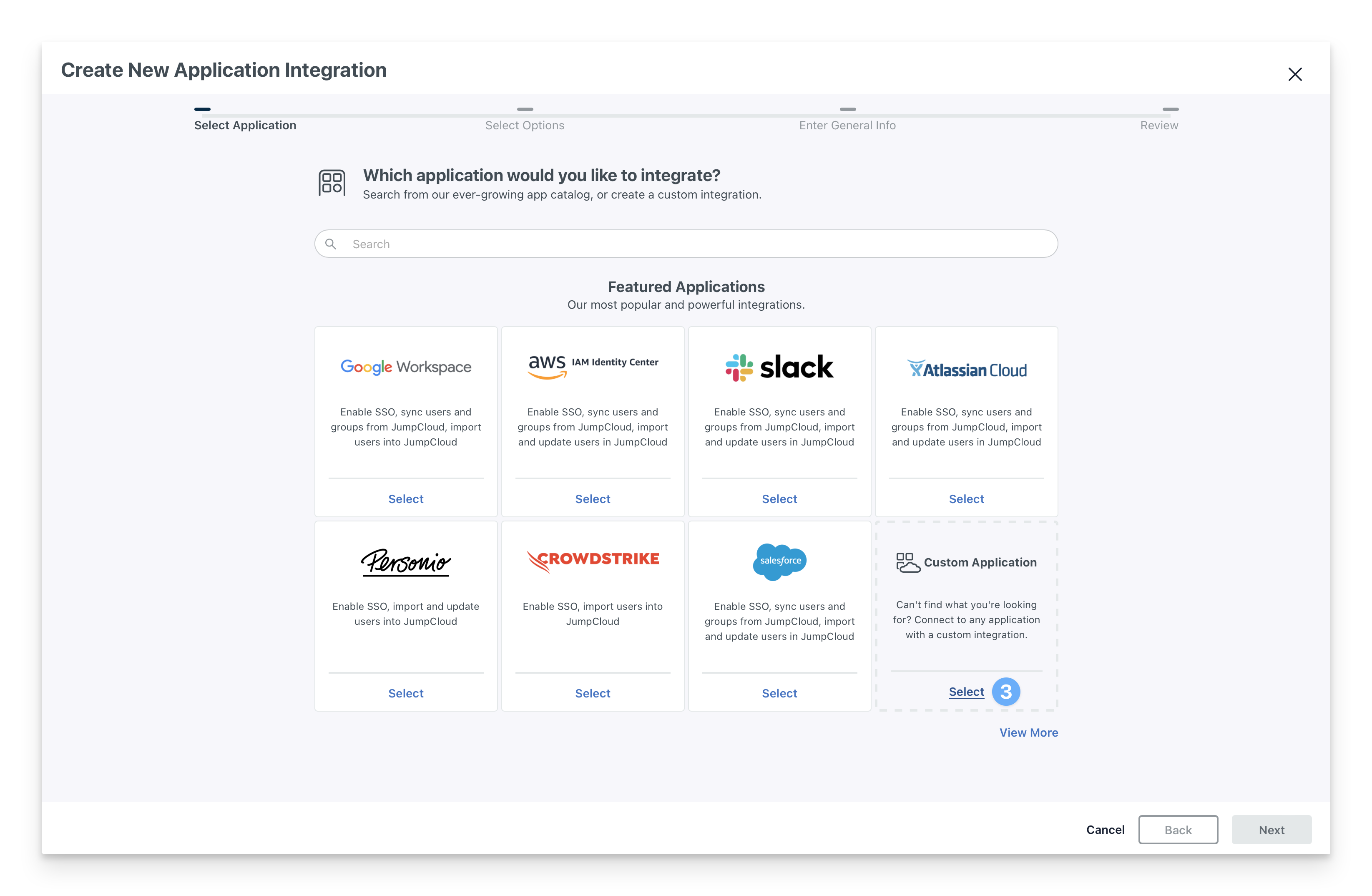

画面下部の [カスタム アプリケーション] タイルの [選択] をクリックします 。次に、[ 次へ] をクリックします。

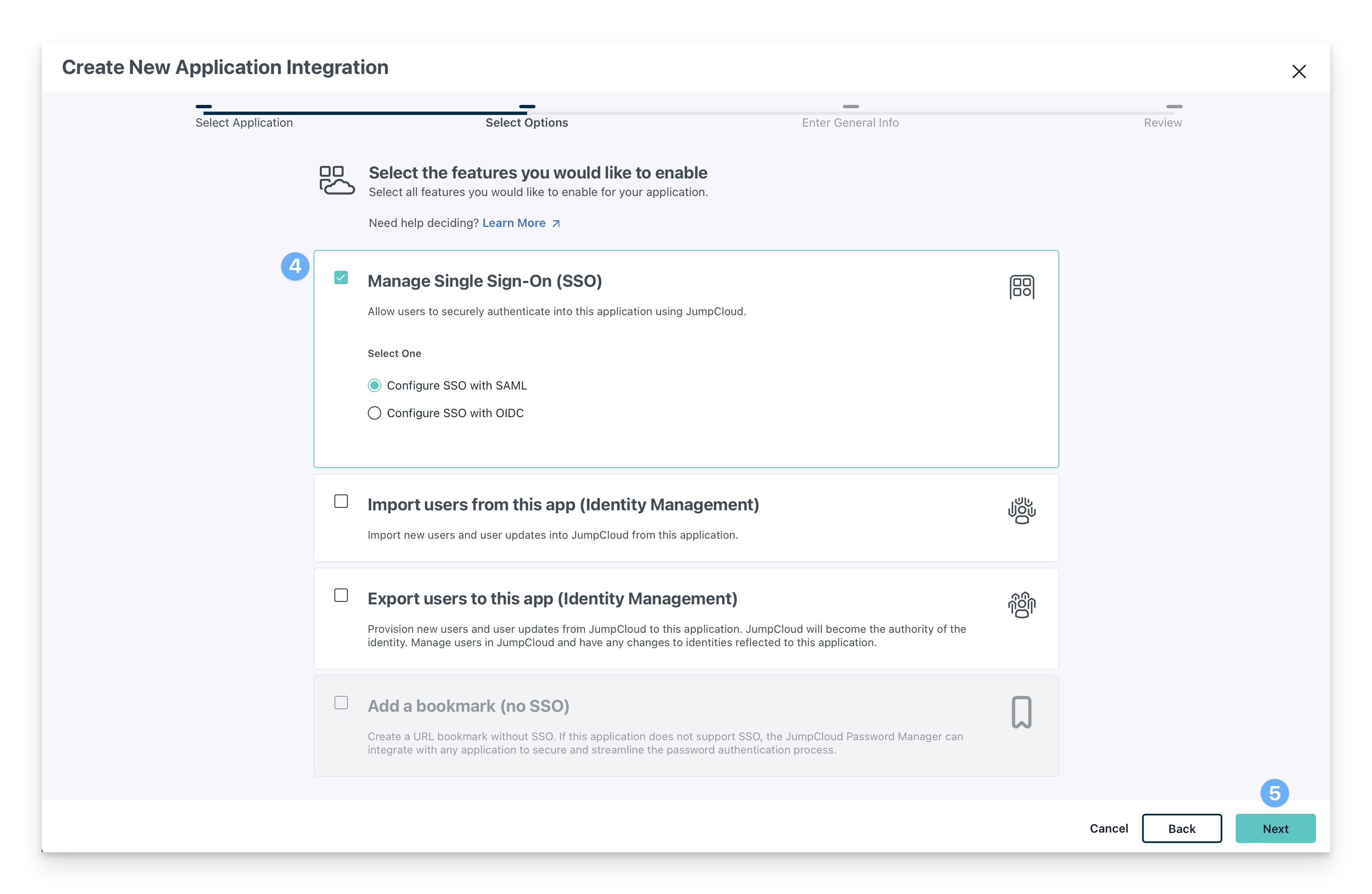

[オプションの選択] タブで、次の項目を選択します。

シングルサインオン(SSO)の管理

SAMLを使用したSSOの構成

「次へ」をクリックします。

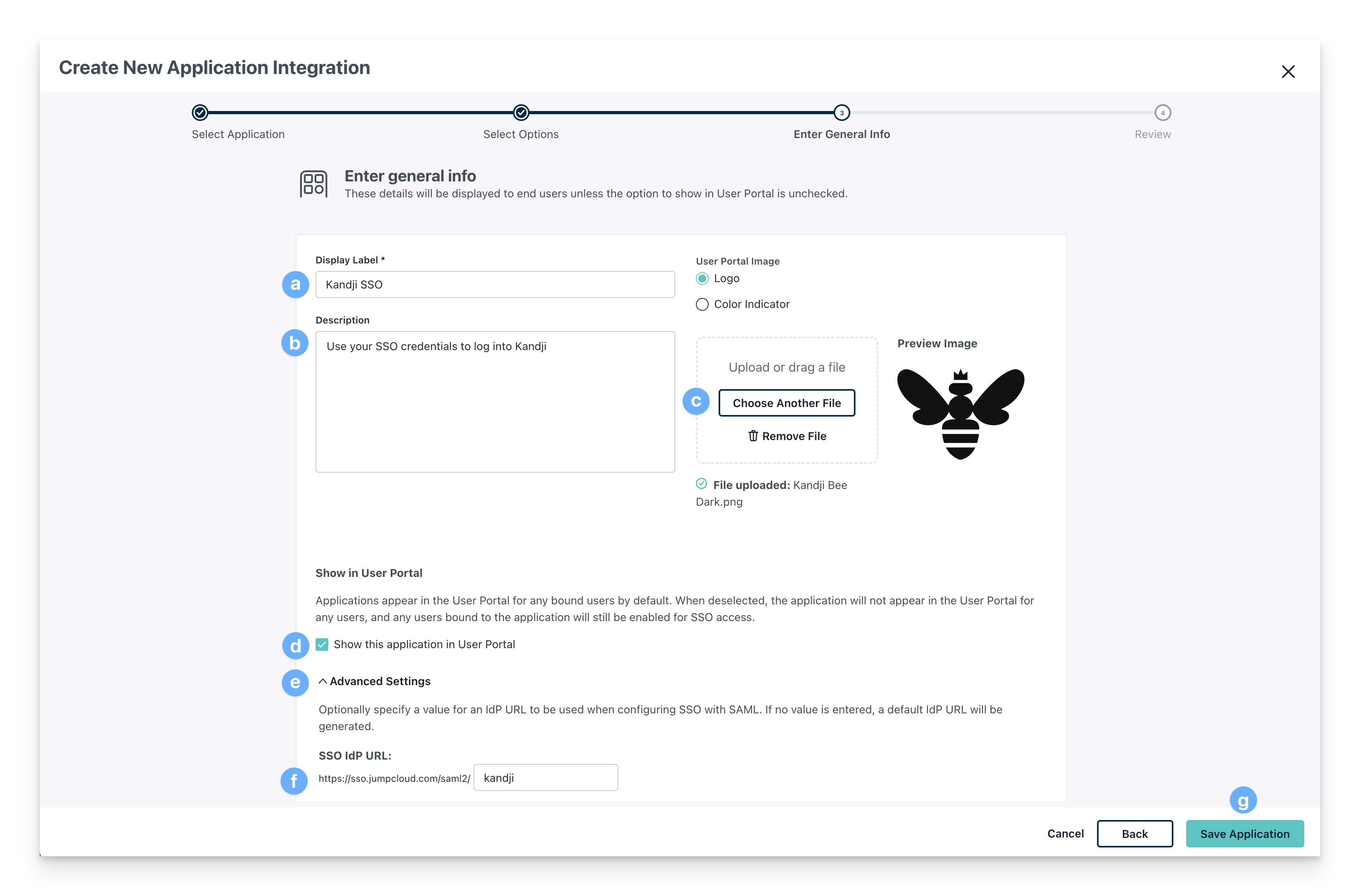

「一般情報の入力」タブで、次の操作を行います。

表示ラベルの名前を追加します。

必要に応じて [説明 ] を追加します。

カラーインジケーターを選択するか、 ディスプレイポータル画像のロゴをアップロードします。

必要に応じて、ユーザーポータルにアプリケーションを表示することを選択します。

「詳細設定」の横にある開閉用三角ボタンを展開します。

[SSO IdP URL ] フィールドに「kandji」と入力します。完全なURLは次のようになりますhttps://sso.jumpcloud.com/saml2/kandji

「 アプリケーションの保存」をクリックします。

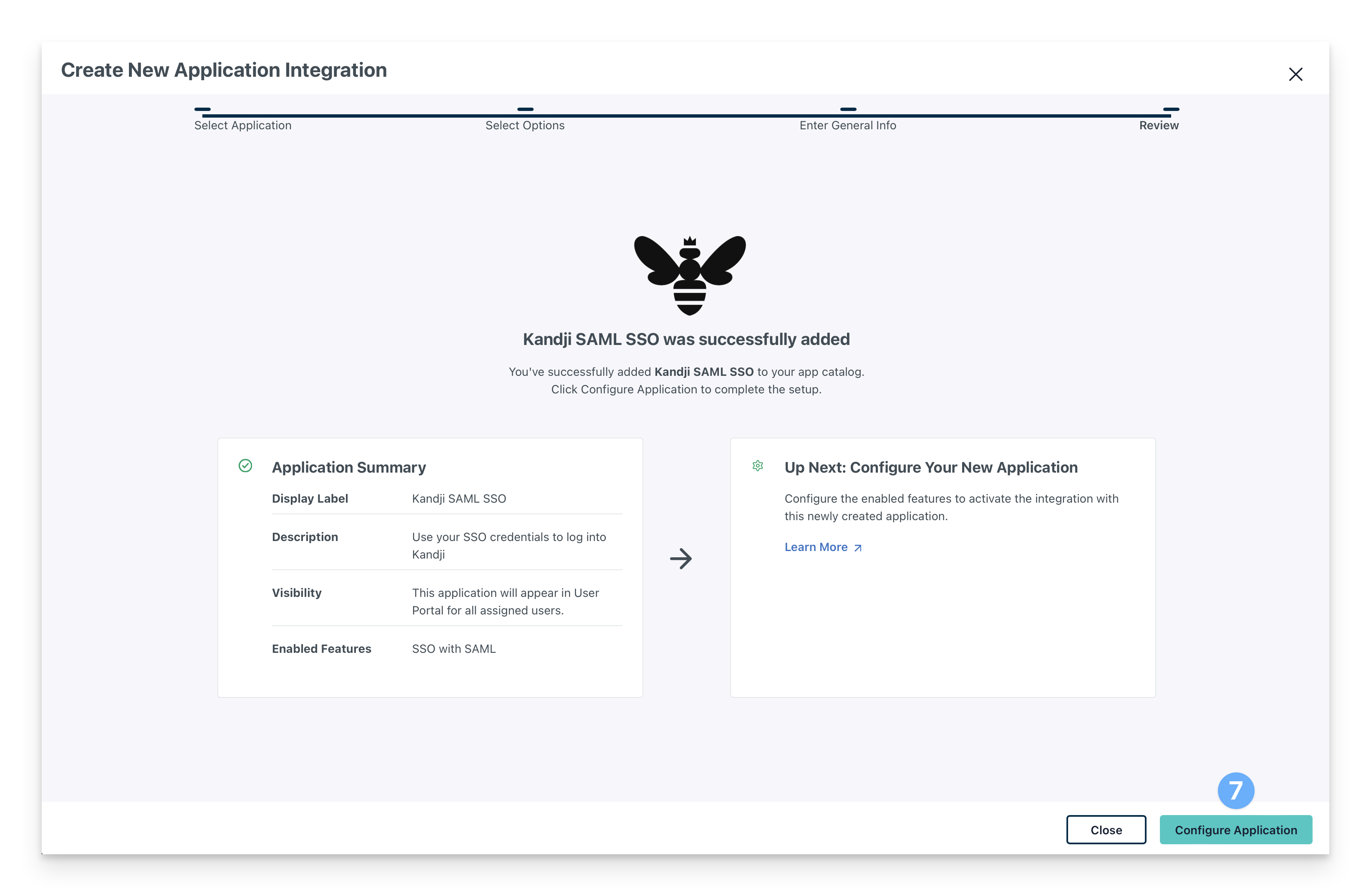

アプリケーションが保存されたら、[ アプリケーションの構成] をクリックします。

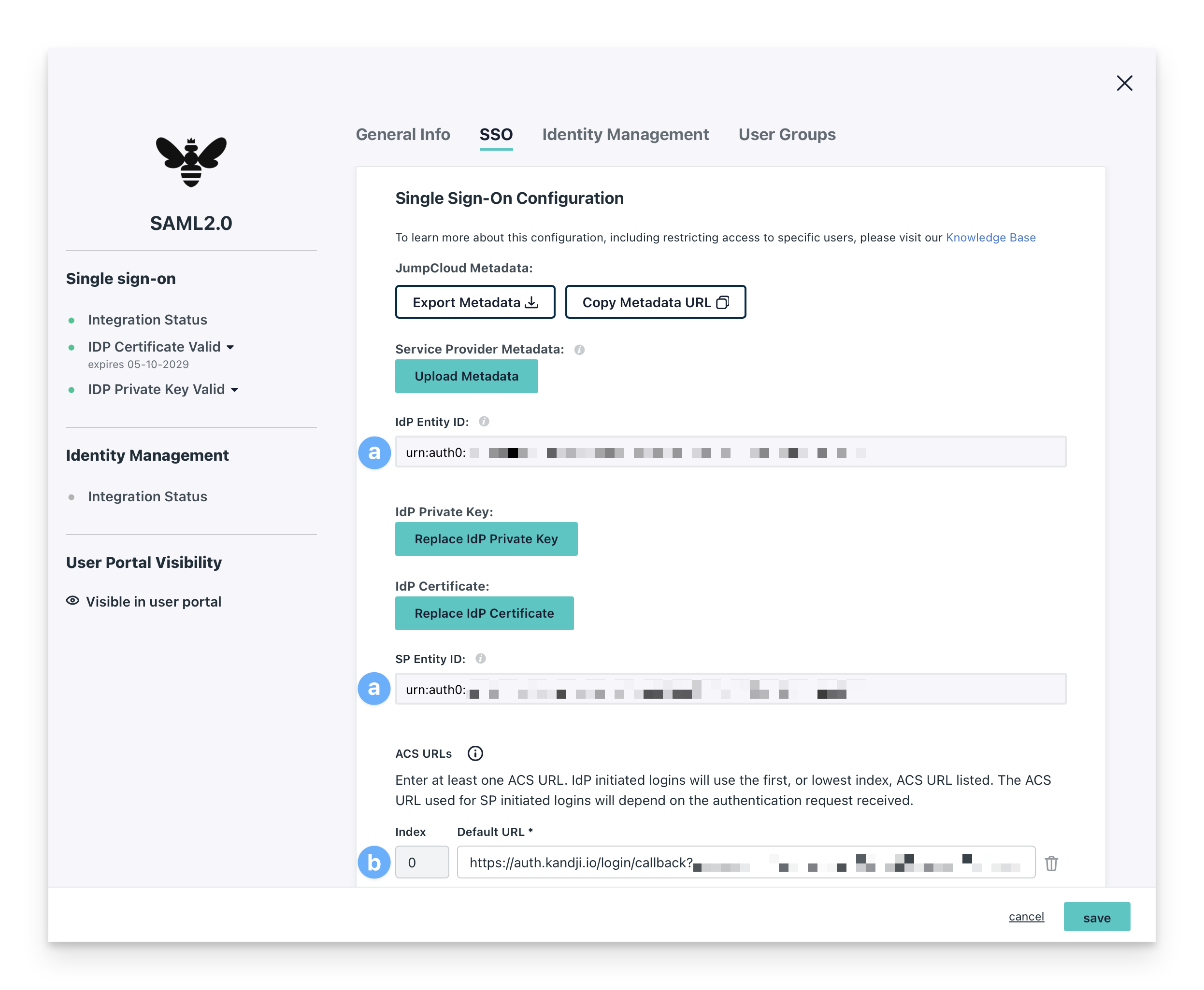

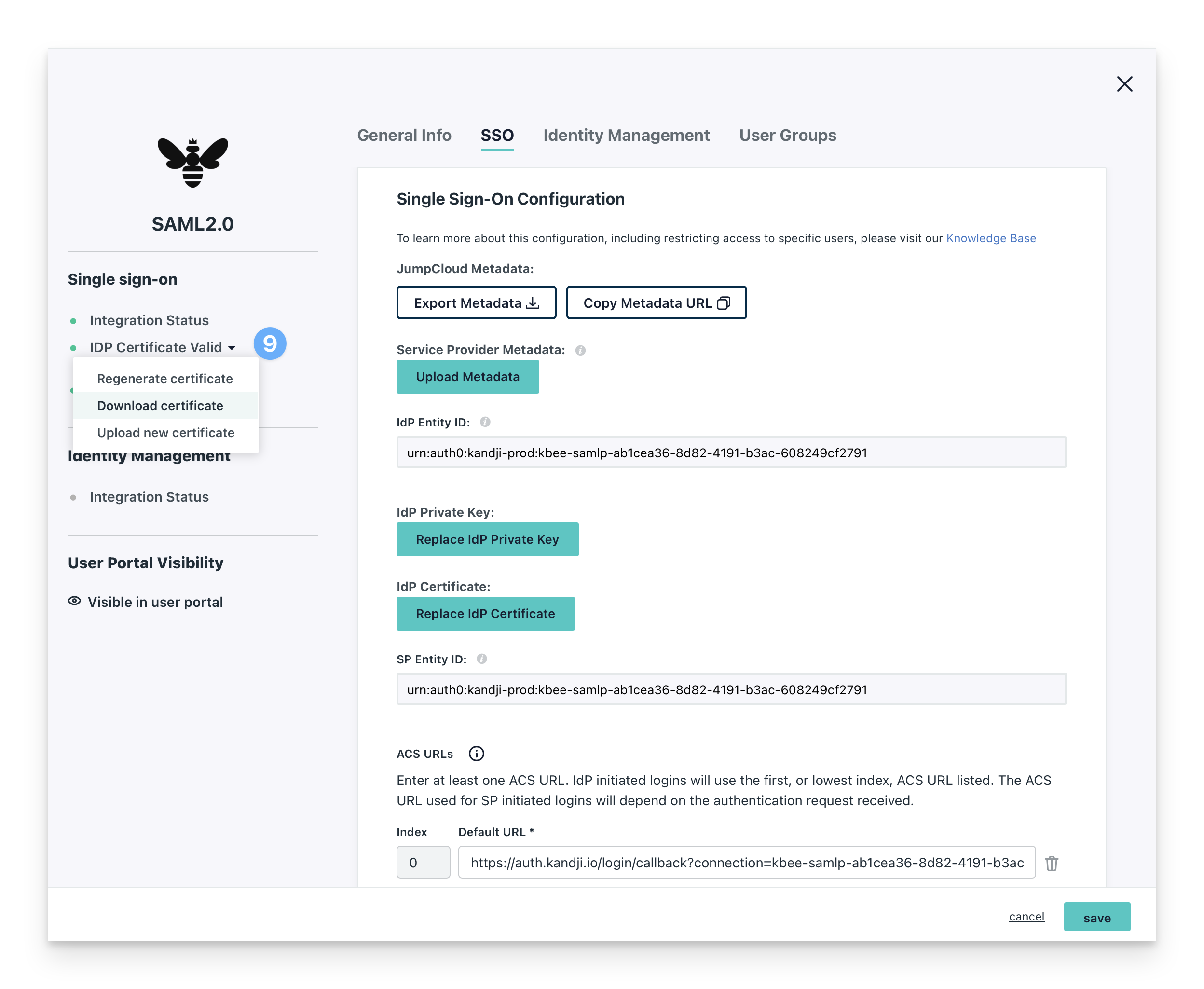

設定モーダルの SSO タブで、次の操作を行います。

Kandjiで先ほど保存したエンティティ ID をコピーし、JumpCloud の IdP エンティティ ID フィールドと SP エンティティ ID フィールドに貼り付けます。

Kandjiで先ほど保存したアサーション コンシューマ サービス URLをコピーし、[ACS URL] フィールドに貼り付けます。

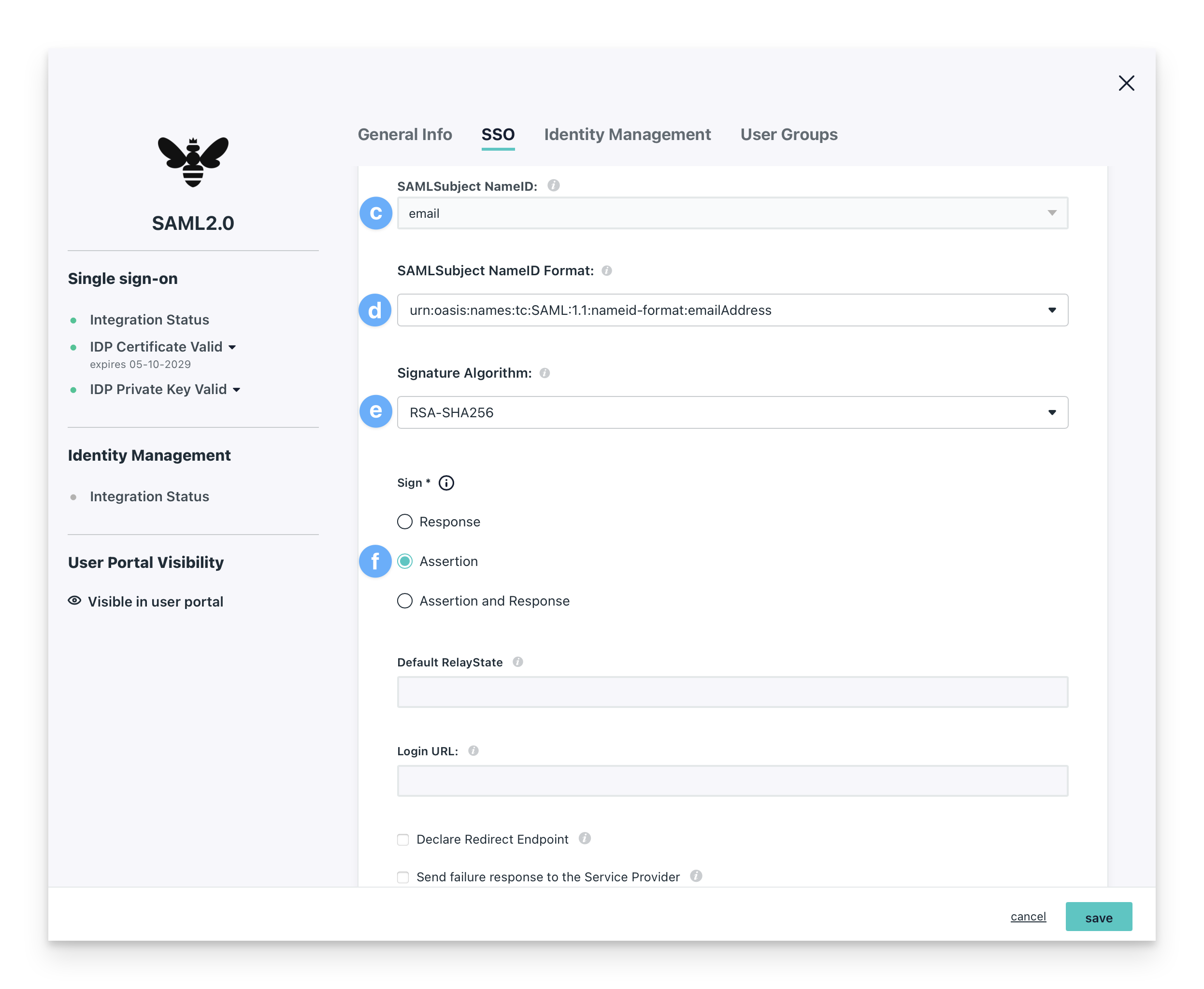

[SAML サブジェクト ID] は [メール] に設定したままにします。

「SAMLSubject NameID-Format」フィールドで、ドロップダウンメニューから「urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress」を選択します。

署名アルゴリズムを RSA-SHA256 に設定します。

[署名アサーション] を選択します。

IDP URLが https://sso.jumpcloud.com/saml2/kandji であることを確認します。そうでない場合は、統合を削除して新しい統合を作成する必要があります。この URL をコピーして保存し、後でKandjiで使用できるようにします。

「保存」をクリックします。

保存したら、設定されたアプリケーションに戻り、モーダルの左側のメニューバーに移動して、[IdP Certificate Valid]をクリックできます。証明書オプションが表示されたら、[証明書をダウンロード] を選択します。後ほど Kandji で使用します。

「ユーザーグループ」タブで、次の操作を行います。

SSO アプリケーションにユーザーグループを追加します。SSOアプリにアクセスできるユーザーを制限する場合は、JumpCloudコンソールで別のユーザーグループを作成し、それをSSOアプリに割り当てます。

Kandji での SAML 接続の設定

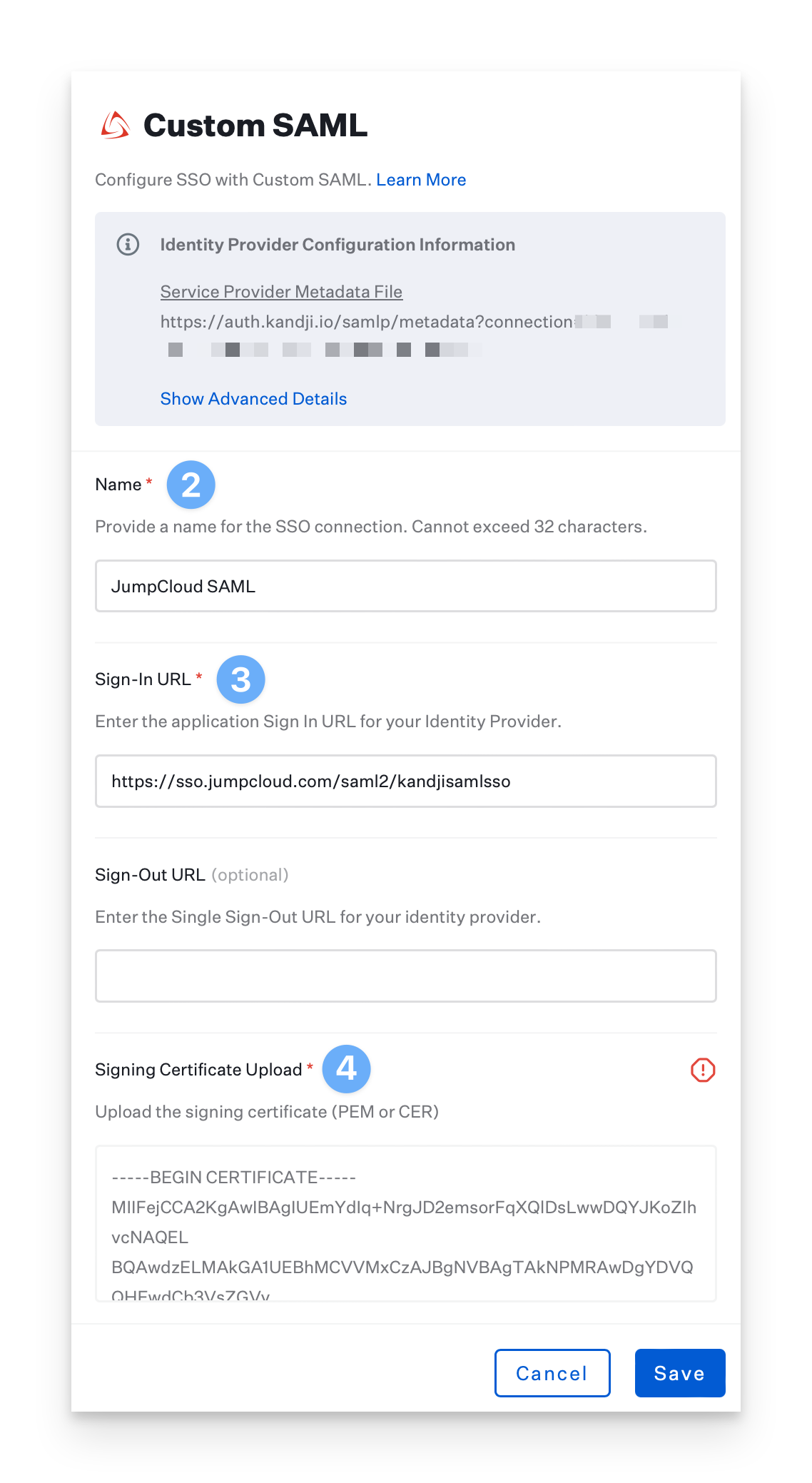

Kandjiの カスタム SAML モーダルに戻ります。

接続に [名前] を付けます。

JumpCloudからコピーした サインインURL を貼り付けます: https://sso.jumpcloud.com/saml2/kandji

JumpCloudからダウンロードした 証明書 をアップロードします。

「ユーザー ID 属性」が次のデフォルト値に設定されていることを確認します。

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier[署名要求] が [はい] に設定されていることを確認します。

[Request Algorithm] が [RSA-SHA256] に設定されていることを確認します。

「Sign Request Algorithm Digest」が「SHA 256」に設定されていることを確認します。

[プロトコルバインディング] を HTTP-POST に設定します。

[保存 ] をクリックし、[キャンセル] をクリックして設定を終了します。

.png)

SAML 接続を有効にする

Kandji と ID プロバイダーで SAML 接続を構成したら、それを有効にすることができます。詳細な手順については、シングルサインオンのサポート記事の「接続の有効化と管理」セクションを参照してください。

シングルサインオンの強制

標準認証接続は、少なくとも 1 つのシングルサインオン接続を設定した後で無効にできます。Kandjiで標準認証を無効にすると、テナント内の Kandji 管理者がメール/パスワード、Google サインイン、または Office 365 サインインを使用して認証する機能が無効になります。ステップバイステップの手順については、 シングルサインオンのサポート記事をご参照ください。

Kandjiにユーザーを追加する

Kandji で [新規ユーザー] をクリックして、管理チーム にユーザーを追加します。

対応するユーザー情報をすべて入力します。このユーザーは JumpCloud に存在し、JumpCloud テナントの Kandji SSO アプリに割り当てられている必要があります。

「送信」をクリックします。

.png)

招待が送信されたら、[ユーザーの招待] ウィンドウを閉じます。

Kandjiの Access ページを更新します。追加したユーザーが表示されます。

ユーザーのメールを確認して招待を承諾し、新しいSAML SSO接続で Kandji にログインします。