Wi-Fiまたは有線ネットワークへの認証には、特にインフラストラクチャが複数の認証タイプをサポートしている場合に、さまざまなオプションを利用できます。各オプションには、構成する必要のある固有の設定があります。この記事では、最も一般的な構成オプションについて説明します。エンタープライズ ネットワークの構成の詳細については、Wi-Fi Library Itemの構成とイーサネットLibrary Itemの構成に関するサポート記事を参照してください。

ネットワークインフラストラクチャは、選択した EAP タイプをサポートし、認証を許可するように正しく構成されている必要があります。ネットワークの設定方法がわからない場合は、ネットワーク管理者と協力して、ネットワーククライアントがどのように接続するかを判断してください。

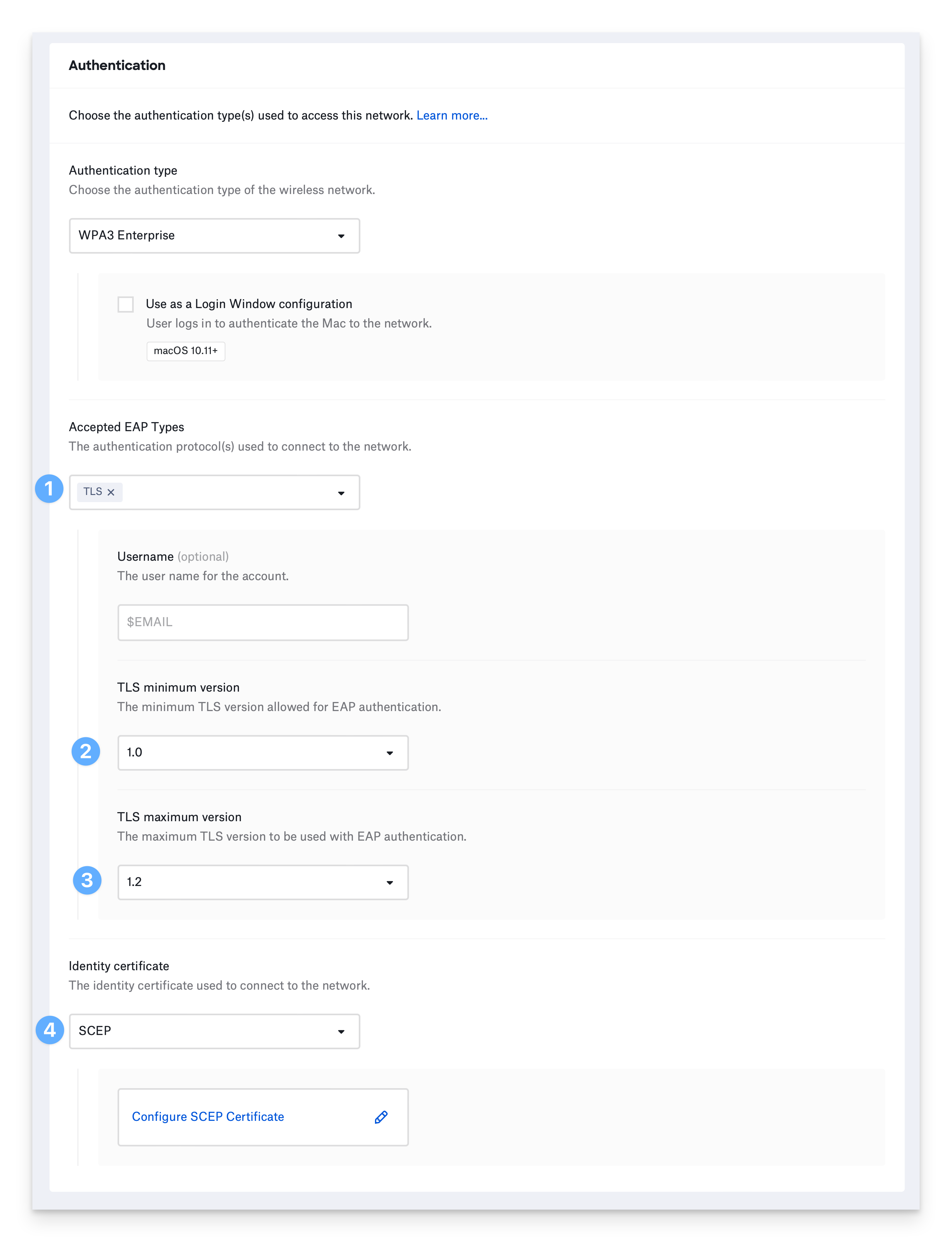

EAP-TLS の設定

EAP-TLS は、トランスポート層セキュリティと ID 証明書を使用して、ネットワークに対してデバイスを認証します。

EAP-TLS を使用するには、ID 証明書を提供する必要があります。

[許可されたEAP タイプ] で [TLS] を選択します。

古い、または弱いTLS バージョンの使用を防ぐには、許可するTLS の最小バージョンを選択します。

インフラストラクチャが最新バージョンの TLS をサポートしていない場合は、使用するTLS の最大バージョンを選択します。

ID 証明書を提供する方法を選択し、適用可能な設定を構成します。詳細については、「Wi-Fiライブラリアイテムの構成」を参照してください。

EAP-TTLS の設定

Tunneled Transport Layer Security は、TLS トンネルを使用して別の認証プロトコルを暗号化します。ID 証明書は必要ありません。

デバイスは、ユーザー名とパスワード、またはデバイスベースのディレクトリ資格情報を使用して認証できます。

ユーザー名とパスワード認証:

[認証] で [ユーザー名とパスワード] を選択します。

必要に応じて、 ユーザー名を入力します。静的な値を使用するか、 Kandjiのグローバル変数 ($EMAIL など) のいずれかを使用できます。ユーザー名を入力しない場合、デバイスはネットワークへの接続時にユーザーにユーザー名を入力するように求めます。

ユーザーにパスワードの入力を求める頻度を選択します。[1 回] を選択し、パスワードを入力しない場合、デバイスはユーザーにパスワードを一度要求し、それを記憶します。[ユーザーがネットワークに接続するたび]を選択すると、デバイスはパスワードを記憶しません。

デバイスで共有のユーザー名とパスワードを使用している場合は、[パスワード] フィールドにパスワードを入力します。パスワードを入力しない場合、デバイスはネットワークへの接続時にユーザーにパスワードの入力を求めます。

.png)

ディレクトリサービスにバインドされたMacのデバイスベースのディレクトリ認証:

Active Directoryのコンピュータアカウントを使用する場合「 Computer AD system authentication 」を選択し、Open Directory コンピュータアカウントを使用する場合「 Computer OD system authentication 」を選択してください。

残りの TTLS 設定を構成します。

TTLS を選択すると、デバイスは認証にユーザー名とパスワードまたはデバイスディレクトリの資格情報を使用します。ネットワークで 2 番目の認証要素として ID 証明書が必要な場合は、[2要素認証が必要] を選択します。

[内部認証] で、TLS トンネル内で使用する認証プロトコルを選択します。

必要に応じて 、[外部 ID] を指定します。 これは、トンネル内で使用される ID とは異なり、内部 ID が公開されないために指定されます。

古いまたは弱いTLS バージョンの使用を防ぐには、許可するTLS の最小バージョンを選択します。

インフラストラクチャが最新バージョンの TLS をサポートしていない場合は、使用するTLS の最大バージョンを選択します。

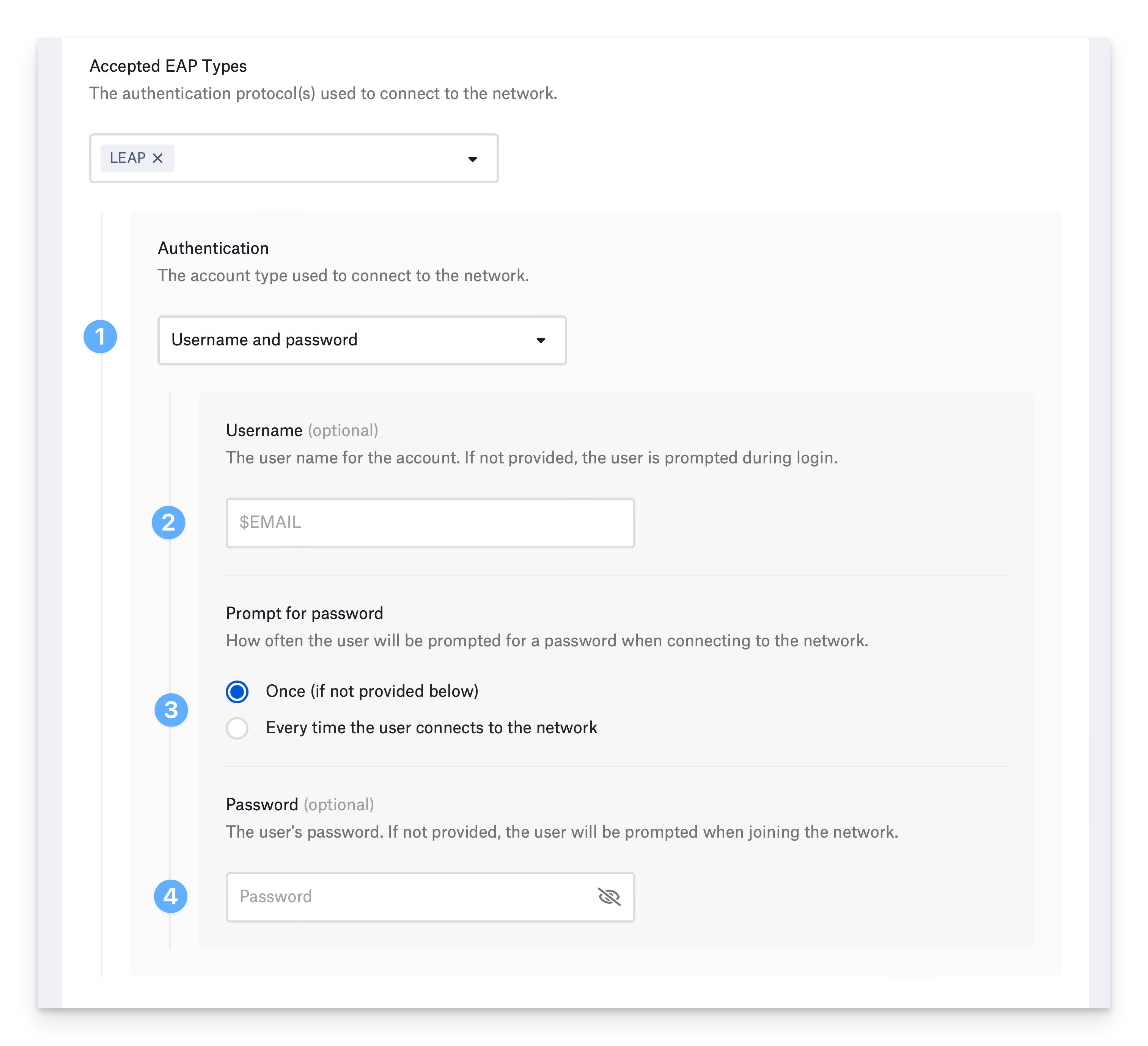

EAP-LEAP の設定

Lightweight Extensible Authentication Protocol は、MS-CHAP と Dynamic WEP に基づく古い認証方式です。ID 証明書は使用しません。

デバイスは、ユーザー名とパスワード、またはデバイスベースのディレクトリ資格情報を使用して認証できます。

ユーザー名とパスワードの認証:

[認証] で [ユーザー名とパスワード] を選択します。

必要に応じて、 ユーザー名を入力します。静的な値を使用するか、 Kandjiのグローバル変数 ($EMAIL など) のいずれかを使用できます。ユーザー名を入力しない場合、デバイスはネットワークへの接続時にユーザーにユーザー名を入力するように求めます。

ユーザーにパスワードの入力を求める頻度を選択します。[1 回] を選択し、パスワードを入力しない場合、デバイスはユーザーにパスワードを一度要求し、それを記憶します。[ユーザーがネットワークに接続するたびに] を選択すると、デバイスはパスワードを記憶しません。

デバイスで共有のユーザー名とパスワードを使用している場合は、[パスワード] フィールドにパスワードを入力します。パスワードを入力しない場合、デバイスはネットワークへの接続時にユーザーにパスワードの入力を求めます。

ディレクトリサービスにバインドされたMacのデバイスベースのディレクトリ認証:

[認証] で、 Active Directoryのコンピュータアカウントを使用する場合「 Computer AD system authentication 」を選択し、Open Directory コンピュータアカウントを使用する場合「 Computer OD system authentication 」を選択してください。

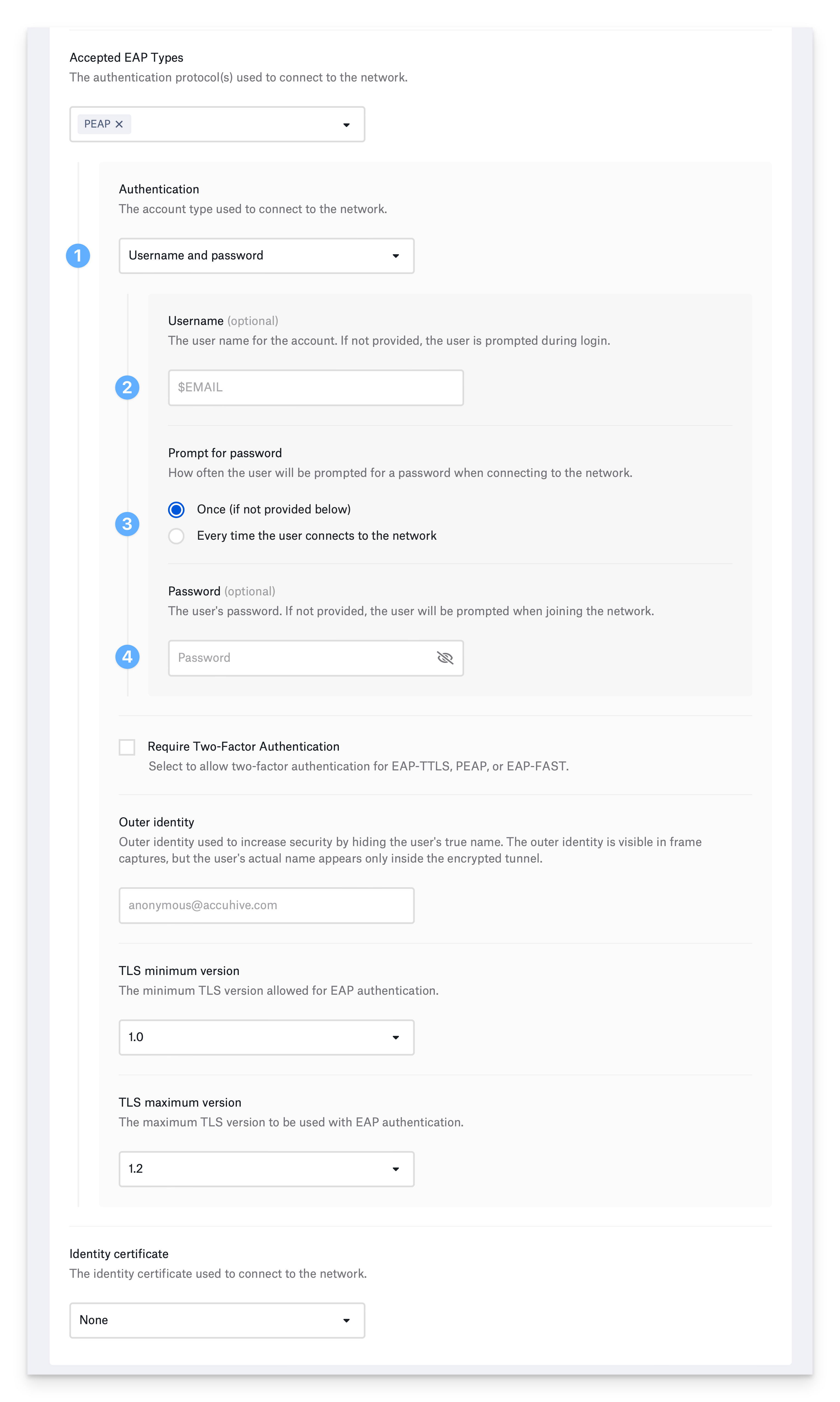

EAP-PEAP の設定

Protected Extensible Authentication Protocol は、LEAP などの以前の Extensible Authentication Protocol の欠点に対処します。EAP-TTLSと同様に、PEAPはTLSトンネルを使用して別の認証プロトコルを暗号化します。ID 証明書は必要ありません。

デバイスは、ユーザー名とパスワード、またはデバイスベースのディレクトリ資格情報を使用して認証できます。

ユーザー名とパスワードの認証:

[認証] で [ユーザー名とパスワード] を選択します。

必要に応じて、ユーザー名を入力します。静的な値を使用するか、 Kandjiのグローバル変数 ($EMAIL など) のいずれかを使用できます。ユーザー名を入力しない場合、デバイスはネットワークへの接続時にユーザーにユーザー名を入力するように求めます。

ユーザーにパスワードの入力を求める頻度を選択します。[1 回] を選択し、パスワードを入力しない場合、デバイスはユーザーにパスワードを一度要求し、それを記憶します。[ ユーザーがネットワークに接続するたび]を選択すると、デバイスはパスワードを記憶しません。

デバイスで共有のユーザー名とパスワードを使用している場合は、[ パスワード ] フィールドにパスワードを入力します。パスワードを入力しない場合、デバイスはネットワークへの接続時にユーザーにパスワードの入力を求めます。

ディレクトリサービスにバインドされたMacのデバイスベースのディレクトリ認証:

[認証] で、 Active Directoryのコンピュータアカウントを使用する場合「 Computer AD system authentication 」を選択し、Open Directory コンピュータアカウントを使用する場合「 Computer OD system authentication 」を選択してください。

残りの PEAP 設定を構成します。

PEAP を選択すると、デバイスは認証にユーザー名とパスワードまたはデバイスディレクトリの資格情報を使用します。ネットワークで 2 番目の認証要素として ID 証明書が必要な場合は、[2 要素認証が必要] を選択します。

古いまたは弱い TLS バージョンの使用を防ぐには、許可する TLS の最小バージョン を選択します。

インフラストラクチャが最新バージョンの TLS をサポートしていない場合は、使用する TLS の最大バージョン を選択します。

必要に応じて、[外部 ID] を指定します。 これは、トンネル内で使用される ID とは異なり、内部 ID が公開されないように指定されます。

EAP-FAST の設定

Flexible Authentication via Secure Tunneling(FAST)は、TLSトンネルを使用して追加の認証情報を暗号化します。FASTは、Protected Access Credentials(PAC)によるトンネルの高速再確立もサポートしています。ID 証明書は必要ありません。

ユーザー名とパスワード、またはデバイスベースのディレクトリ資格情報を使用して認証を提供できます。

ユーザー名とパスワードの認証:

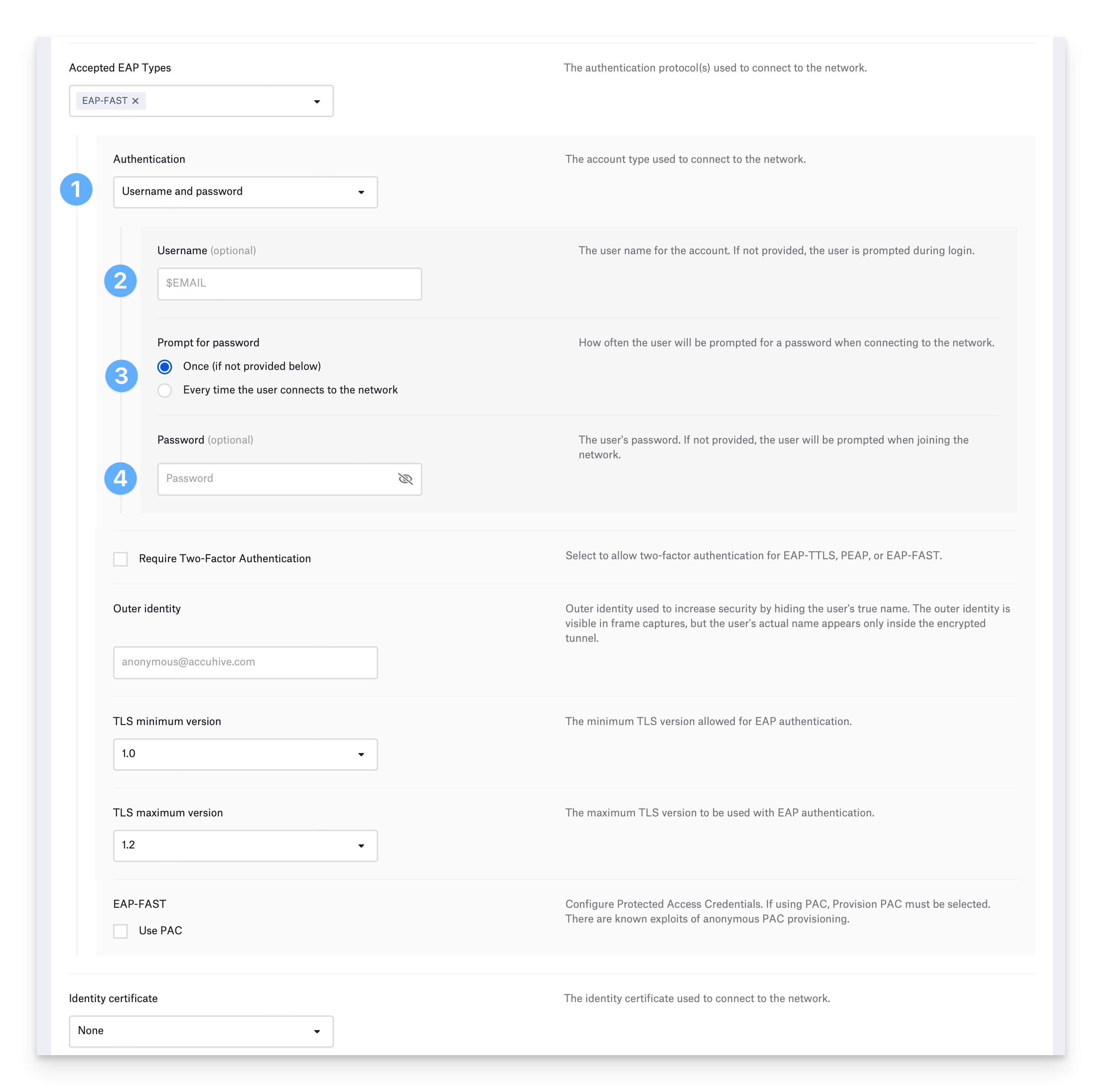

[認証] で [ユーザー名とパスワード] を選択します。

必要に応じて、ユーザー名を入力します。静的な値を使用するか、 Kandjiのグローバル変数 ($EMAIL など) のいずれかを使用できます。ユーザー名を入力しない場合、デバイスはネットワークへの接続時にユーザーにユーザー名を入力するように求めます。

ユーザーにパスワードの入力を求める頻度を選択します。[ 1 回 ] を選択し、パスワードを入力しない場合、デバイスはユーザーにパスワードを一度要求し、それを記憶します。[ユーザーがネットワークに接続するたび] を選択すると、デバイスはパスワードを記憶しません。

デバイスで共有のユーザー名とパスワードを使用している場合は、[パスワード] フィールドにパスワードを入力します。パスワードを入力しない場合、デバイスはネットワークへの接続時にユーザーにパスワードの入力を求めます。

ディレクトリサービスにバインドされたMacのデバイスベースのディレクトリ認証:

[認証] で、Active Directoryのコンピュータアカウントを使用する場合「 Computer AD system authentication 」を選択し、Open Directory コンピュータアカウントを使用する場合「 Computer OD system authentication 」を選択してください。

残りの EAP-FAST 設定を構成します。

EAP-FAST を選択すると、デバイスは認証にユーザー名とパスワードまたはデバイスディレクトリの資格情報を使用します。ネットワークで 2 番目の認証要素として ID 証明書が必要な場合は、[2 要素認証が必要] を選択します。

必要に応じて 、[外部 ID] を指定します。 これは、トンネル内で使用される ID とは異なり、内部 ID が公開されないように指定されます。

Protected Access Credentials を使用するには、[PACを使用する] を選択します。

Protected Access Credentials を使用するには、 PAC のプロビジョニング を選択します。

PAC を匿名でプロビジョニングする場合は、 [PAC を匿名でプロビジョニングする] を選択します。

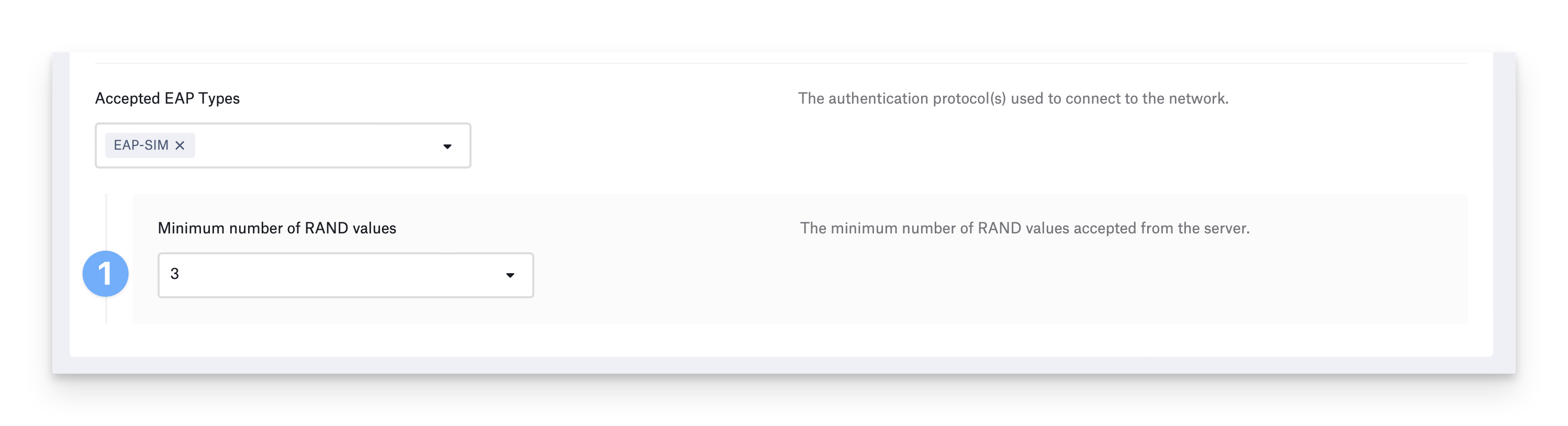

EAP-SIM の設定

この認証方法は、 Wi-Fi ライブラリアイテム とのみ互換性があります。

EAP-SIM は、Global System for Mobile Communications(GSM)ネットワークにデバイスの加入者識別モジュール(SIM)を使用して Wi-Fi への認証を行います。この EAP タイプは、モバイルネットワークオペレーター (MNO) や仮想ネットワークモバイルオペレーター (MVNO) など、非常に少数の環境で使用されます。ID 証明書は必要ありません。

デバイスがサーバーから必要とする RAND 値 の最小数を選択します。使用可能なオプションは、 3 (デフォルト)、 2、または [指定しない] です。RANDチャレンジが増えると、キーイングマテリアルがより強固になります。

EAP-AKA の設定

この認証方法は、 Wi-Fiライブラリアイテム とのみ互換性があります。

EAP-AKA(Authentication and Key Agreement)は、Universal Mobile Telecommunications System(UMTS)およびCDMA2000ネットワークにデバイスのIDモジュールを使用してWi-Fiへの認証を行います。この EAP タイプは、モバイルネットワークオペレーター (MNO) や仮想ネットワークモバイル オペレーター (MVNO) など、非常に少数の環境で使用されます。ID 証明書は必要ありません。この EAP タイプに設定するオプションはありません。