Nota: El identificador de Microsoft Entra es el nuevo nombre de Azure AD (Azure Active Directory)

Al usar Passport en un entorno federado de Microsoft Entra ID, deberá crear una directiva de detección de dominio principal (HRD) en Entra ID mediante PowerShell. Una política de HRD Passport permite utilizar Entra ID como fuente de verdad para autenticar a los usuarios al implementar Passport en un entorno federado donde Entra ID actúa como proveedor de servicios (SP) federado con un proveedor de identidad externo (IdP).

Antes de comenzar

Asegúrese de que:

Tiene una cuenta de Azure con una suscripción activa. Si aún no tiene uno, puede crear una cuenta de forma gratuita aquí.

Tiene acceso a un usuario de Azure con uno de los siguientes roles: administrador global, administrador de aplicaciones en la nube, administrador de aplicaciones o propietario de la entidad de servicio.

Tienes que instalar el AzureADPreview module.

No puede instalar la versión preliminar y la versión de disponibilidad general en el mismo equipo al mismo tiempo. Deberá uninstall the AzureAD module antes de instalar el módulo AzureADPreview.

Tiene una máquina Windows o Windows Server (puede ser virtual) con la versión preliminar del cmdlet de PowerShell de Azure AD más reciente instalada.

El proveedor de identidad federada ya está sincronizando las contraseñas de los usuarios y las contraseñas de los usuarios.

En una configuración híbrida de Azure AD y Active Directory, la sincronización de hash de contraseña debe estar habilitada entre Azure AD y Active Directory mediante Microsoft Entra Connect Sync.

En un escenario de IdP en la nube, asegúrese de que tanto los nombres de usuario como las contraseñas estén sincronizados desde el IdP federado.

Ya ha creado la aplicación Kandji Passport Enterprise en Entra ID, según las instrucciones de este artículo de soporte.

Ha creado el Passport Library Item en Kandji con este artículo de soporte.

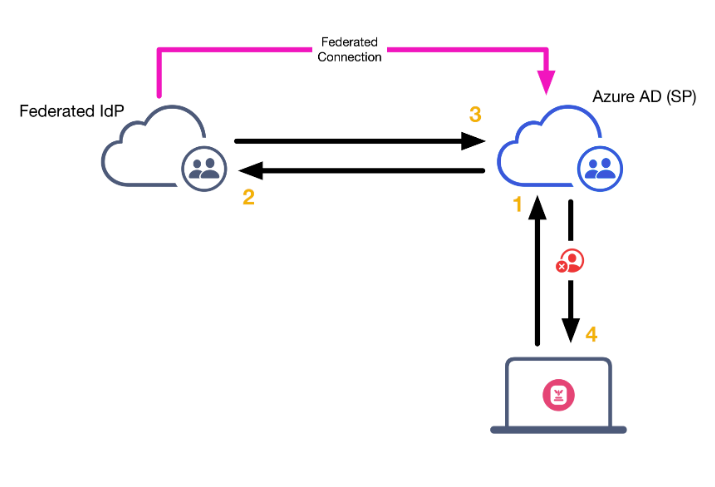

Flujo de autenticación en un entorno federado

El siguiente diagrama muestra el flujo de autenticación Passport cuando Entra ID actúa como un proveedor de servicios (SP) federado con otro proveedor de identidad (IdP).

Cuando un usuario intenta autenticarse a través de Passport, la solicitud tiene el siguiente aspecto:

Passport envía una solicitud de autenticación a Azure AD.

Azure AD reenvía la solicitud de autenticación al IdP federado.

El IdP valida la solicitud de autenticación y la envía de vuelta a Azure AD.

Azure AD recibe la validación, pero no tiene ningún motivo para reenviarla a Passport, momento en el que se produce un error en el intento de autenticación del usuario y se entrega un error a Passport.

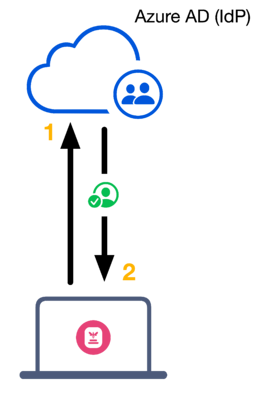

Flujo de autenticación con HRD configurado

En el diagrama siguiente se muestra el flujo de autenticación Passport con una directiva de detección de dominio principal de Azure AD. Cuando un usuario intenta autenticarse a través de Passport, la solicitud tiene el siguiente aspecto:

Passport envía una solicitud de autenticación a Azure AD.

Entra ID valida la solicitud de autenticación mediante la directiva HRD y responde a Passport con una respuesta de autenticación de usuario correcta.

Crear una política de HRD

Solo se requiere una política de HRD cuando se utiliza el modo de autenticación Mac Login Passport. Si está utilizando el modo de autenticación Web Login Passport, no se requiere la Política HRD.

Vaya a la computadora con Windows.

Abra PowerShell como administrador.

Conéctese al inquilino de Enra ID con el comando Connect-AzureAD. Se abrirá una vista web que le pedirá que ingrese sus credenciales de identificación de Entra.

Cree una nueva directiva con el siguiente comando. Esto permitirá a los usuarios autenticarse en una aplicación específica directamente con Entra ID con su nombre de usuario y contraseña en un entorno federado. Si tiene directivas de HRD existentes en su entorno, puede establecer DisplayName en algo como KandjiHRDPolicy.

New-AzureADPolicy -Definition @("{`"HomeRealmDiscoveryPolicy`":{`"AllowCloudPasswordValidation`":true}}") -DisplayName KandjiHRDPolicy -Type HomeRealmDiscoveryPolicyEjecute el comando Get-AzureADPolicy para enumerar la directiva que acaba de crear y copie la cadena ObjectID que aparece en la columna ID de la salida.

Ejecute el comando Get-AzureADServicePrincipal para obtener el ObjectID de la entidad de servicio (aplicación empresarial de Azure).

Si conoce el nombre de la aplicación empresarial, puede agregar el your_app_name_here -SearchString al comando anterior. Ejemplo: Get-AzureADServicePrincipal -SearchString "Kandji Passport"

Ejecute el siguiente comando para agregar la aplicación empresarial Kandji Passport a la directiva HRD. Reemplace <ObjectID de la entidad de servicio> por el Kandji Enterprise App ObjectIDcopiado anteriormente. Reemplace <ObjectId de la directiva> por el ObjectIDHDR copiado anteriormente.

Add-AzureADServicePrincipalPolicy -Id <ObjectID of the Service Principal> -RefObjectId <ObjectId of the Policy>Si no crea la directiva correcta, puede usar el siguiente comando para quitarla e intentarlo de nuevo.

Remove-AzureADServicePrincipalPolicy -id <ObjectId of the Service Principal> -PolicyId <ObjectId of the policy>

Compruebe las aplicaciones asignadas con Get-AzureADPolicyAppliedObject -id <ObjectId de la directiva>.

Para desconectar la sesión de PowerShell de Azure, use el comando Disconnect-AzureAD.