Lo que se trata en esta guía:

(EDR) está disponible para los dispositivos Mac asignados a Blueprints que contienen Avert. Este nuevo elemento de la biblioteca activa la funcionalidad EDR en un Blueprint en un no es necesario instalar software adicional. Puede ver las amenazas identificadas en la aplicación web Kandji en la página Amenazas y en la página de registro del dispositivo.

El complemento Endpoint Detection and Response es necesario para utilizar el Accessory & Storage Access Library Item. Sin embargo, no es necesario que el Library Item Avert esté asignado al dispositivo Blueprint para implementar este Library Item.

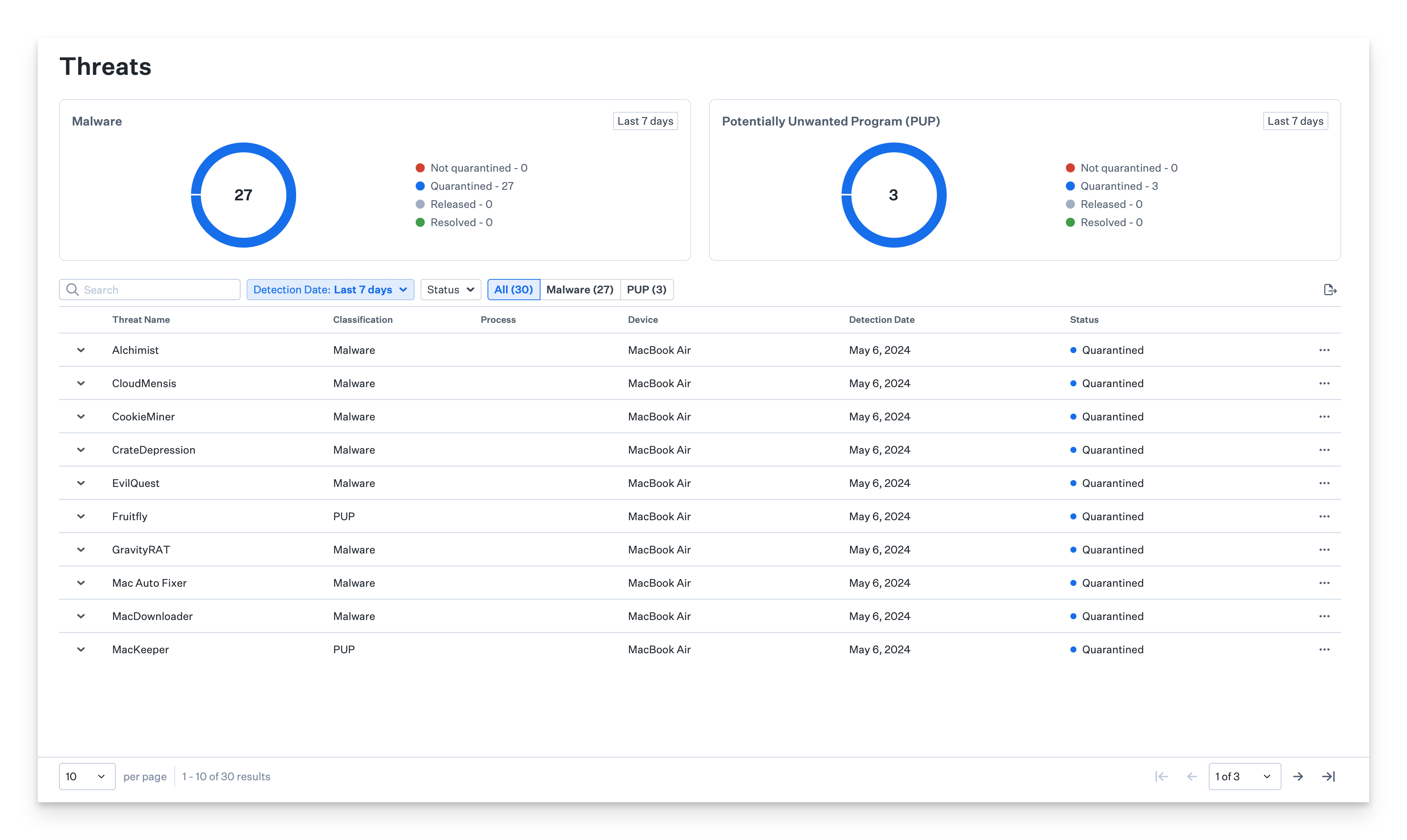

Página de amenazas

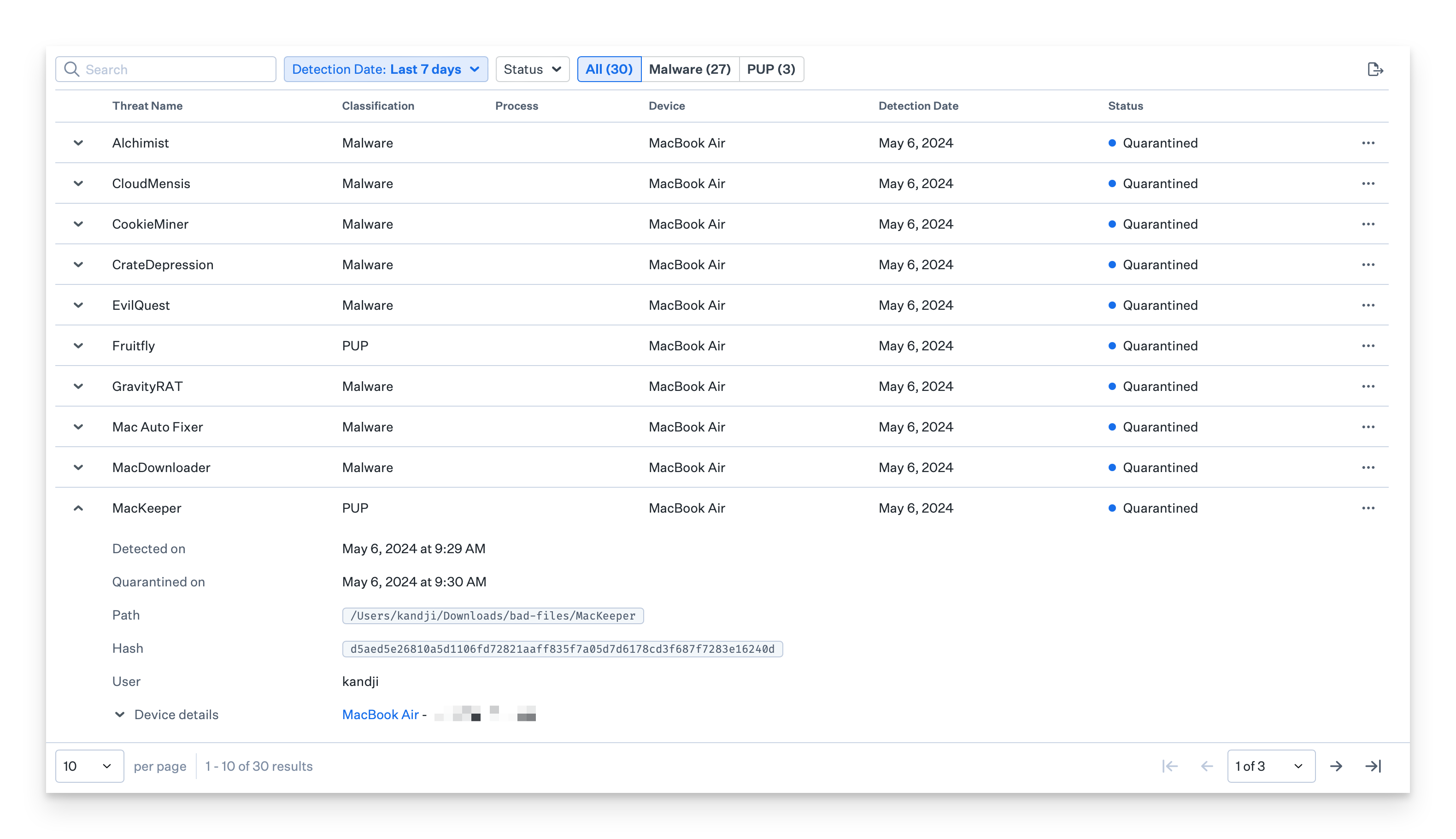

Para acceder a la página Amenazas, haga clic en Amenazas en la barra de navegación izquierda de la aplicación web Kandji . Esta página enumera el número total de eventos de amenaza que afectan a sus dispositivos Mac en el Blueprints designado que contiene Avert, junto con información como el dispositivo afectado, el nombre de la amenaza, la clasificación, el proceso responsable del evento de amenaza, la fecha de detección y el estado. Kandji Avert clasifica los eventos de amenaza como "Malware" o "Programas potencialmente no deseados" (PUP).

La página Amenazas también proporciona filtros rápidos por Clasificación y Estado. Haga clic en el triángulo desplegable situado a la izquierda de un evento de amenaza para mostrar información adicional, incluidas las fechas de detección y cuarentena, la ruta de acceso, el hash y la información del usuario. Una vista similar está disponible en la página de registro del dispositivo para dispositivos individuales.

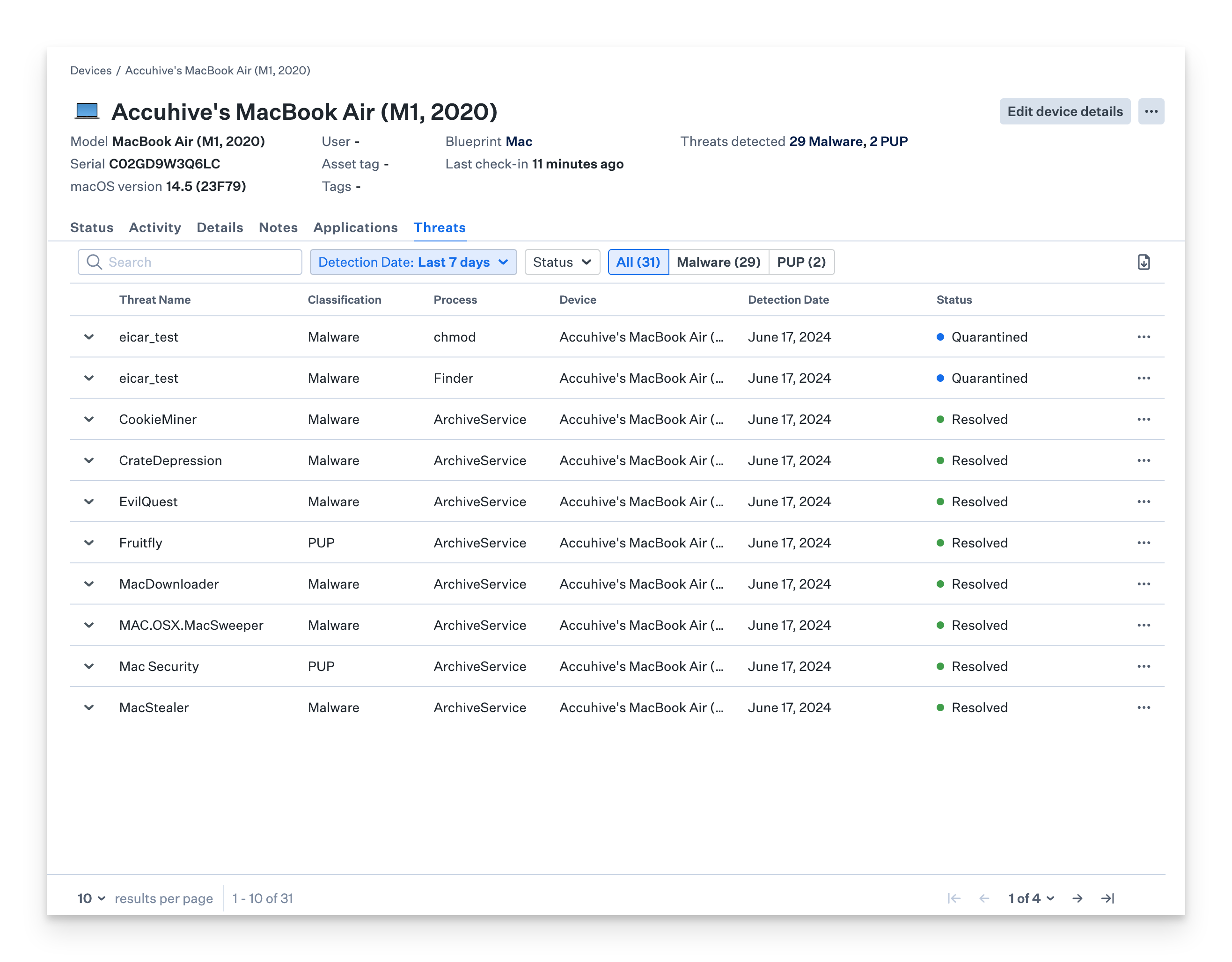

Página de registro de dispositivo

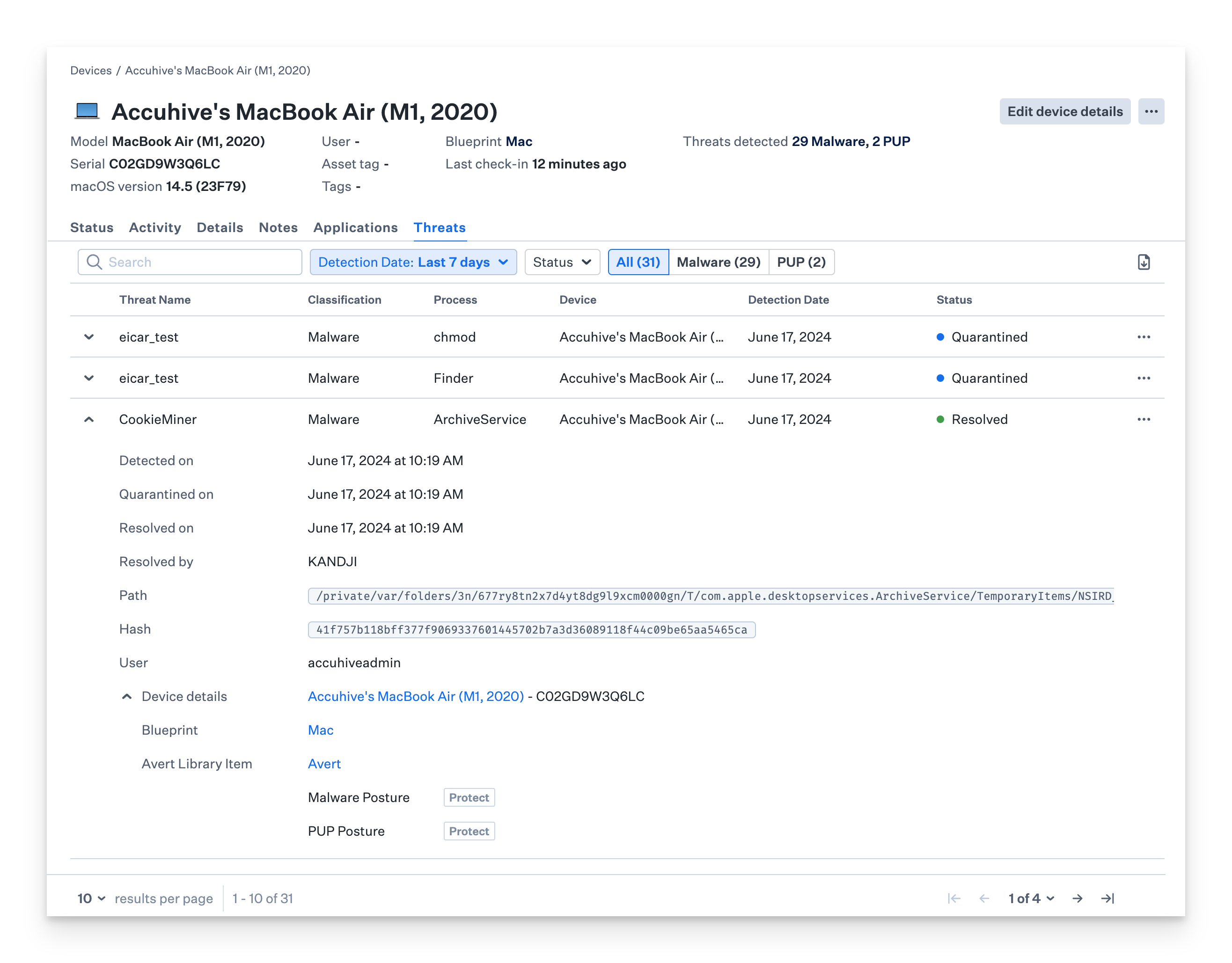

La página de registro del dispositivo proporciona un recuento total de los eventos de amenaza detectados en el dispositivo. Para ver los eventos de amenaza detectados, haga clic en la pestaña Amenazas.

Haga clic en el triángulo desplegable situado a la izquierda de un evento de amenaza en la pestaña Amenazas para mostrar información adicional, incluidas las fechas de detección y cuarentena, la ruta, el hash y la información del usuario.

Próximos pasos

Consulte el artículo de soporte técnico - Descripción de los eventos de amenazas para obtener más información sobre los eventos de amenazas.