Nota: Microsoft Entra ID es el nuevo nombre de Azure AD (Azure Active Directory)

Consulte nuestro artículo Passport Compatibility para obtener más información sobre cómo Passport interactúa con otras funciones de Kandji y macOS.

Agregar un elemento de la biblioteca de pasaportes

Para agregar este Library Item a su Library en Kandji, siga los pasos descritos en el artículo Descripción general de la Library.

Añade un título descriptivo.

Haga clic en Seleccionar plano y asigne uno o más planos que usarán este elemento de biblioteca.

.png)

Configure las secciones Configuración de autenticación, Aprovisionamiento de usuarios, Acceso, Ventana de inicio de sesión y Ventana de ayuda para que se ajusten a su entorno. (Para obtener más detalles, consulte a continuación).

Haga clic en Guardar.

Configuración de autenticación

La forma de configurar la autenticación para el elemento de la biblioteca de pasaportes depende del IdP que utilice.

En el caso de Google Workspace, proporciona el certificado que has descargado de Google Workspace. Para obtener más información, consulta nuestro artículo de asistencia Configuración de Passport con Google Workspace para obtener más información y, a continuación, continúa con la sección User Provisioningde este artículo.

Para Microsoft Entra ID, Okta, OneLogin u otro IdP que admita OpenID Connect (OIDC), continúe con la sección Configure OpenID Connect de este artículo.

Configurar OpenID Connect (OIDC)

Para Microsoft Entra ID, Okta, OneLogin u otro IdP que use OpenID Connect (OIDC), puede configurar Passport para que use uno de los siguientes modos de autenticación:

Inicio de sesión en Mac: Presenta los campos de nombre de usuario y contraseña al usuario.

Inicio de sesión web: Presenta una vista web de los campos de inicio de sesión de su IdP, para apoyar a los usuarios al proporcionar un factor adicional de autenticación; además, muestra un botón de inicio de sesión local. Si configura su proveedor de identidades para que sea OneLogin u Otro, debe configurar una aplicación adicional, como se describe más adelante en este artículo.

En el modo de autenticación de inicio de sesión web, si los usuarios hacen clic en el botón Inicio de sesión local, Passport elimina la ventana de vista web y muestra los campos de nombre de usuario y contraseña y un botón de inicio de sesión web para que los usuarios puedan volver al modo de inicio de sesión web.

Si el modo de autenticación de Passport está configurado en Web Login, que admite la autenticación multifactor (MFA), los usuarios deberán autenticarse nuevamente. Si FileVault está configurado como No permitir el inicio de sesión automático de FileVault y el modo de autenticación de Passport está configurado como Web Login, los usuarios deberán autenticarse tres veces en total después de que se haya encendido un dispositivo o después de reiniciar el dispositivo.

No podrá guardar el elemento de la biblioteca de Passport sin introducir valores en los campos URL del proveedor de identidad e ID de cliente (sincronización de contraseñas).

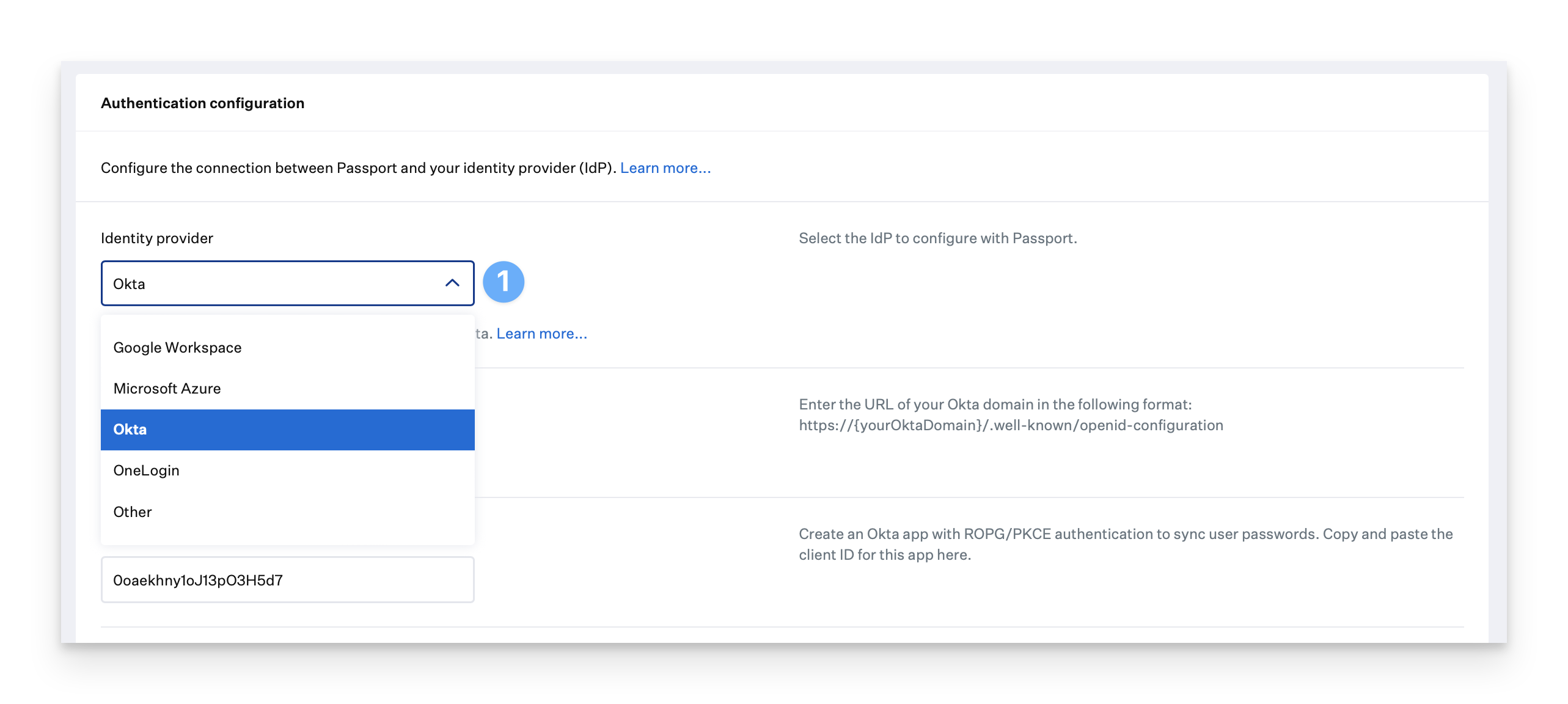

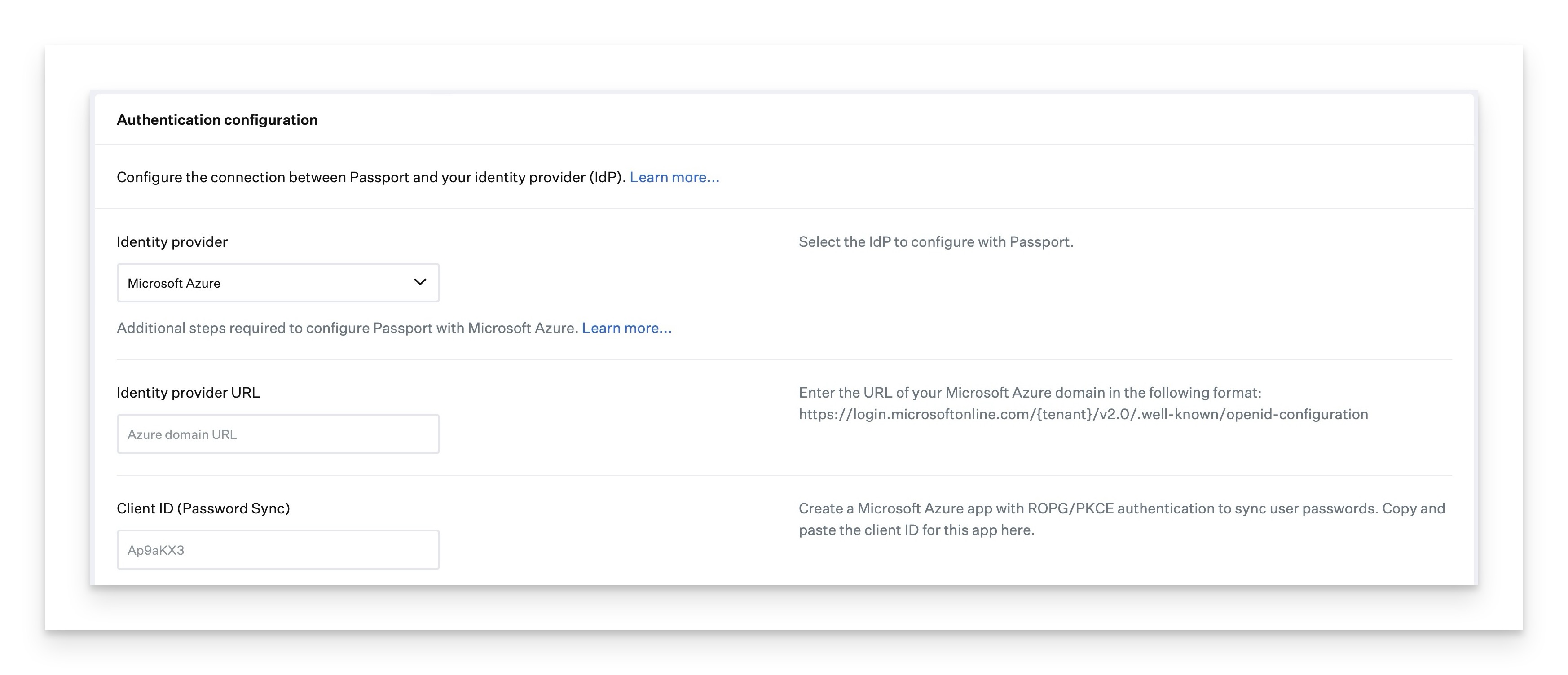

En la sección Configuración , en la sección Configuración de autenticación , haga clic en Proveedor de identidad y seleccione su IdP.

Introduzca los valores adecuados en los campos URL del proveedor de identidad e ID de cliente (sincronización de contraseñas ).

Asegúrese de que la aplicación OpenID Connect (OIDC) esté configurada con su proveedor de identidad (IdP) compatible. Necesitará la URL de su proveedor de identidad y el ID de la aplicación OIDC para configurar Passport. Para obtener más información sobre cómo configurar proveedores de identidad específicos, consulte nuestros artículos de soporte técnico de Microsoft Entra ID (anteriormente Azure AD), Okta, Google Workspace y OneLogin .

Los siguientes detalles varían en función del IdP que haya seleccionado en el paso anterior. En el campo URL del proveedor de identidad , introduzca el punto de conexión de configuración conocido del OIDC del IdP. Como se muestra a la derecha del campo URL del proveedor de identidades , los formatos comunes incluyen:Microsoft Azure:

Si no está seguro de su ID de inquilino, siga las instrucciones que se encuentran aquí para encontrarlo.

https://login.microsoftonline.com/{tenant}/v2.0/.well-known/openid-configurationOkta:

https://{yourOktaDomain}/.well-known/openid-configurationUn inicio de sesión:

https://{subdomain}.onelogin.com/oidc/2/.well-known/openid-configurationOtro:

https://{OIDCDomainURL}/.well-known/openid-configurationEn el campo ID de cliente (sincronización de contraseñas), introduzca el ID de cliente de la aplicación OIDC configurada en la plataforma del proveedor de identidades.

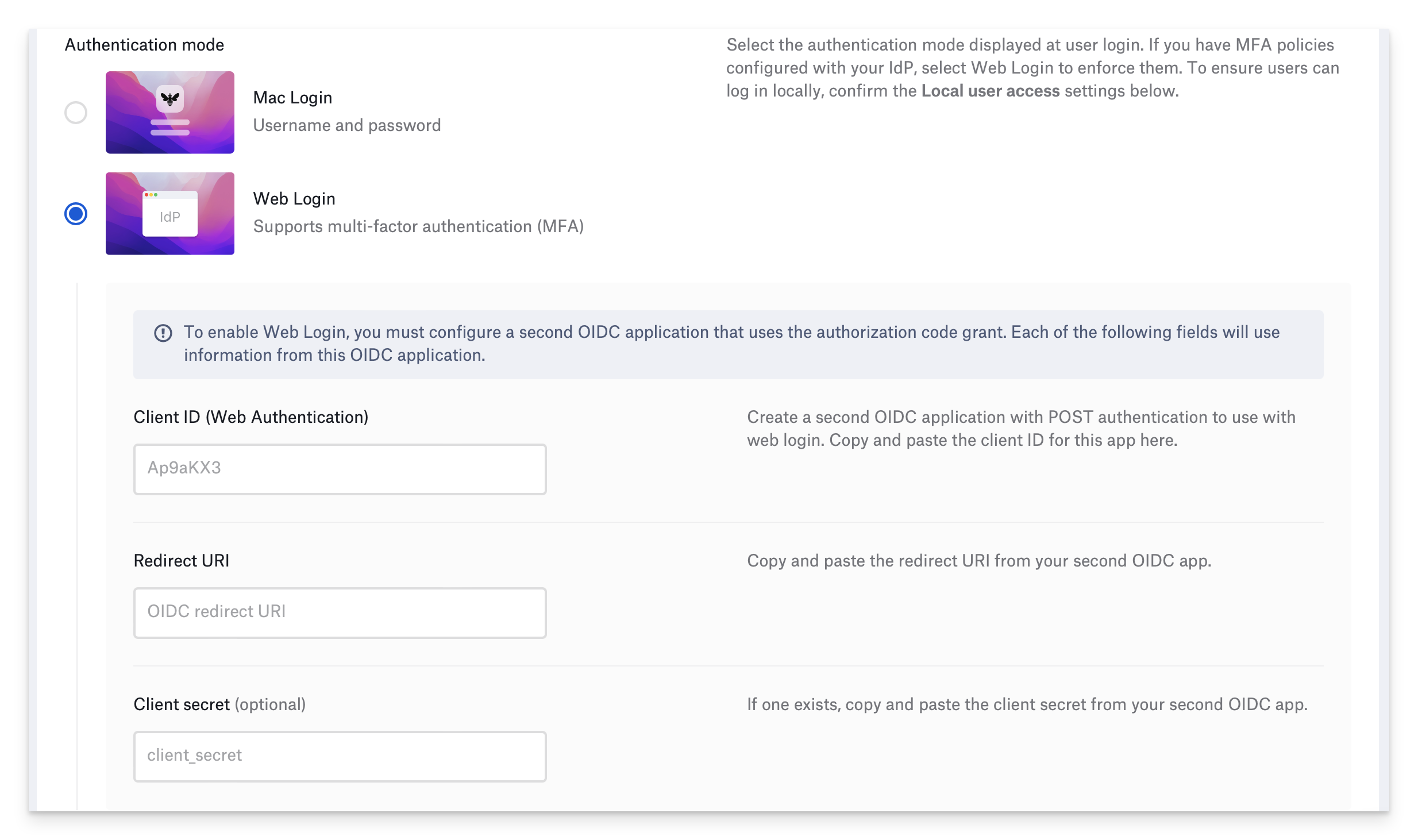

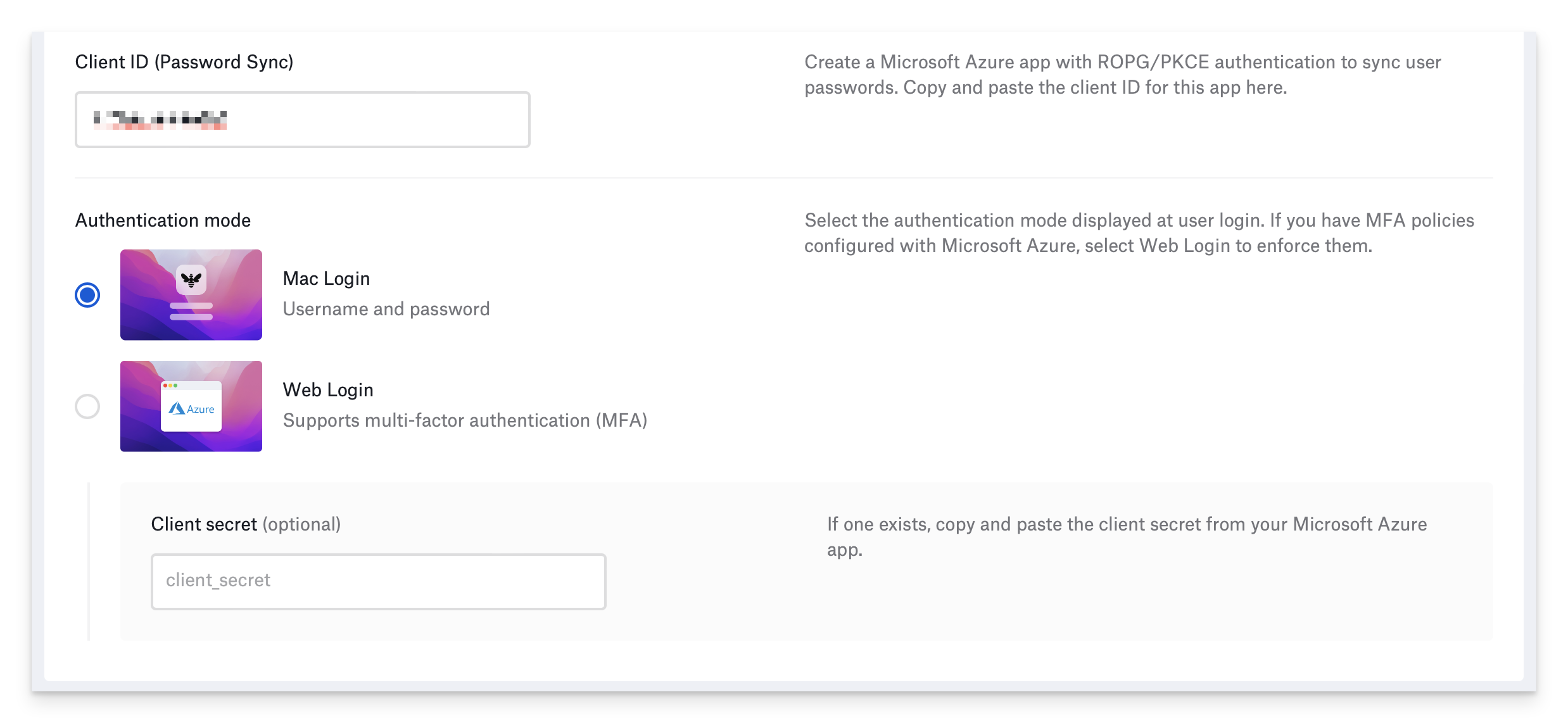

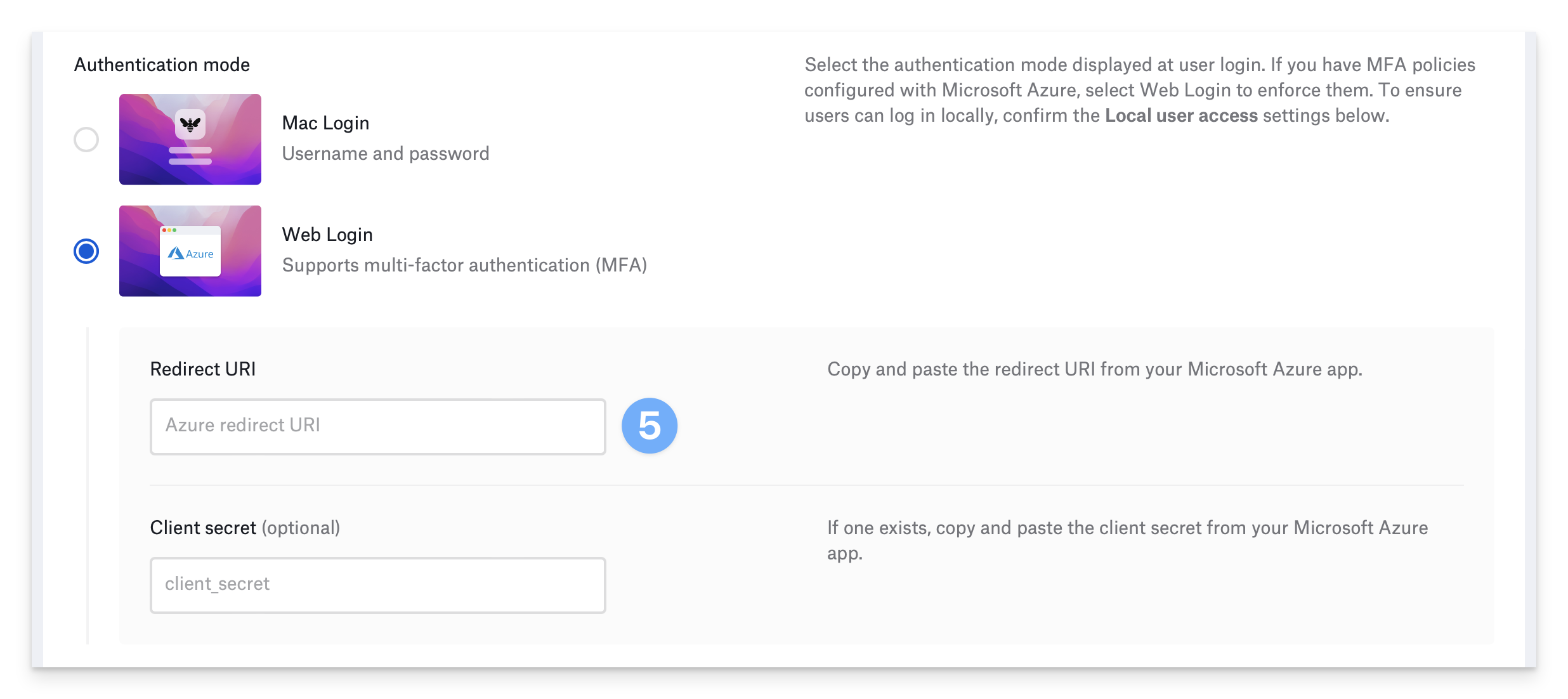

Seleccione el modo de autenticación. Si tiene políticas de autenticación multifactor (MFA) configuradas con su IdP, seleccione Inicio de sesión web para aplicarlas.

Si seleccionó Inicio de sesión en Mac y su aplicación IdP está configurada con un secreto de cliente, ingréselo en el campo Secreto de cliente (opcional ).

Si utiliza Microsoft Azure, el "secreto de cliente" es el valor del secreto del cliente, no el identificador del secreto del cliente. El uso del identificador secreto del cliente dará lugar a errores de inicio de sesión.

Si seleccionó Inicio de sesión web, el elemento de biblioteca muestra diferentes opciones para diferentes proveedores de identidad. Si ha seleccionado Microsoft Azure u Okta en el campo Proveedor de identidad , introduzca el URI de redireccionamiento en el campo URI de redireccionamiento .

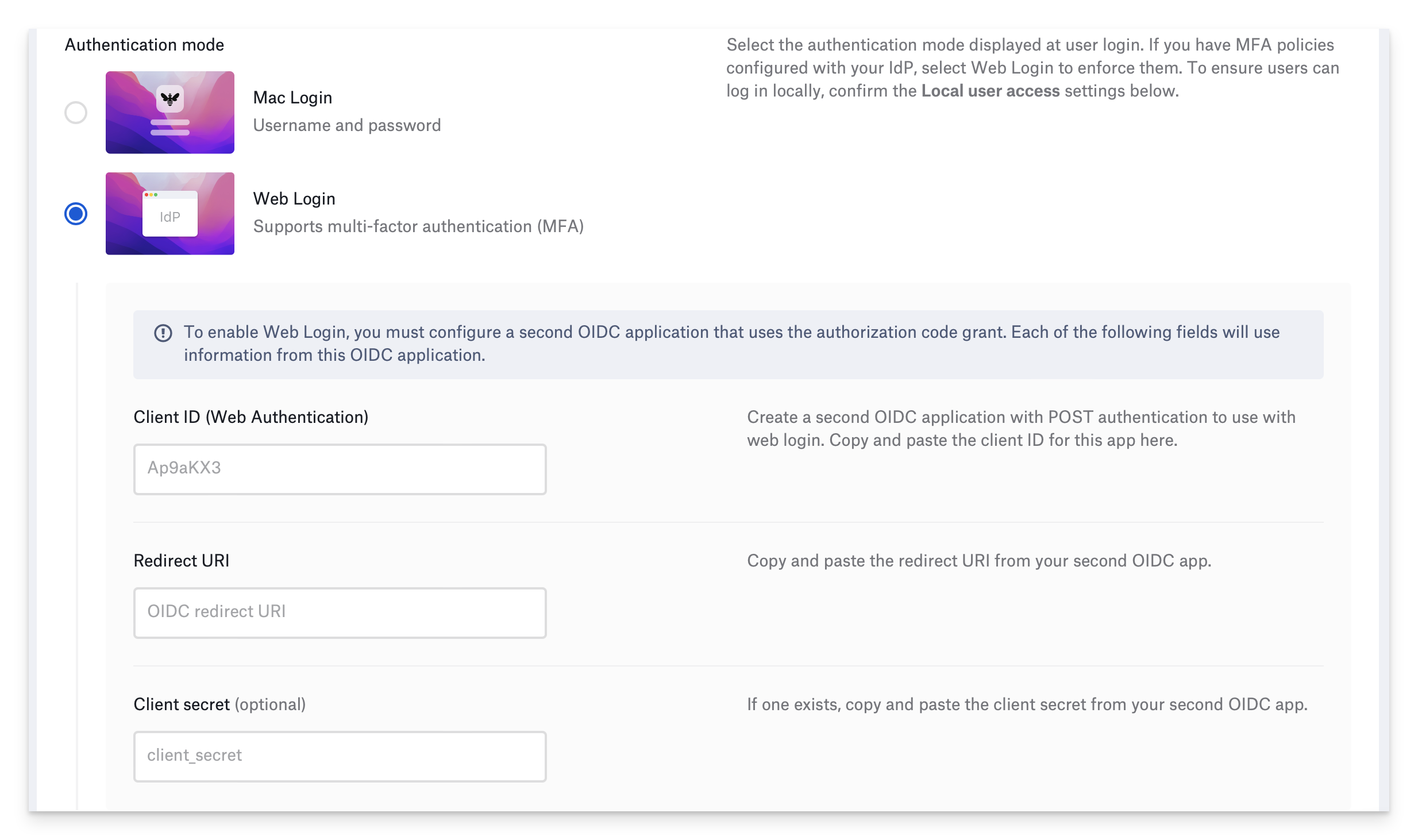

Si seleccionó OneLogin en el campo Proveedor de identidad , debe configurar una segunda aplicación OneLogin que utilice el método de autenticación POST y, a continuación, introducir la información de la segunda aplicación OneLogin en los campos ID de cliente (autenticación web), URI de redireccionamiento y Secreto de cliente .

Si seleccionó OneLogin en el campo Proveedor de identidad , debe configurar una segunda aplicación OneLogin que utilice el método de autenticación POST y, a continuación, introducir la información de la segunda aplicación OneLogin en los campos ID de cliente (autenticación web), URI de redireccionamiento y Secreto de cliente .  Si seleccionó Otro en el campo Proveedor de identidad , debe configurar una segunda aplicación OIDC que utilice la concesión del código de autorización y, a continuación, introducir la información adecuada de la segunda aplicación OIDC en los campos ID de cliente (autenticación web) y URI de redireccionamiento . Además, si la segunda aplicación OIDC utiliza un secreto de cliente, escríbalo en el campo Secreto de cliente (opcional ).

Si seleccionó Otro en el campo Proveedor de identidad , debe configurar una segunda aplicación OIDC que utilice la concesión del código de autorización y, a continuación, introducir la información adecuada de la segunda aplicación OIDC en los campos ID de cliente (autenticación web) y URI de redireccionamiento . Además, si la segunda aplicación OIDC utiliza un secreto de cliente, escríbalo en el campo Secreto de cliente (opcional ).

Aprovisionamiento de usuarios

Configure los ajustes de aprovisionamiento de usuarios que desea que se apliquen cuando un usuario inicie sesión por primera vez en el Mac. Puede establecer el tipo de cuenta predeterminado y qué hacer cuando ya existe una cuenta.

Passport utiliza dos atributos de una cuenta de usuario local de Mac (que puede ver mediante el comando dscl o la aplicación Directory Utility):

dsAttrType:io.kandji.KandjiLogin.LinkedAccount: contiene un valor único específico de la cuenta IdP; Esto varía y puede ser un número, una dirección de correo electrónico o un identificador único

dsAttrType:io.kandji.KandjiLogin.LinkedAccountName: contiene un valor del atributo RecordName de la cuenta de usuario vinculada, por ejemplo, una dirección de correo electrónico

Passport también agrega un valor adicional al atributo RecordName, la dirección de correo electrónico de la cuenta del IdP.

Cuando Passport crea una nueva cuenta de usuario local, Passport crea la cuenta Mac local con los atributos y valores adecuados.

Cuando Passport se fusiona con una cuenta de usuario local existente, Passport agrega un valor al atributo RecordName existente, agregando los dos atributos y valores adicionales a la cuenta de usuario local existente.

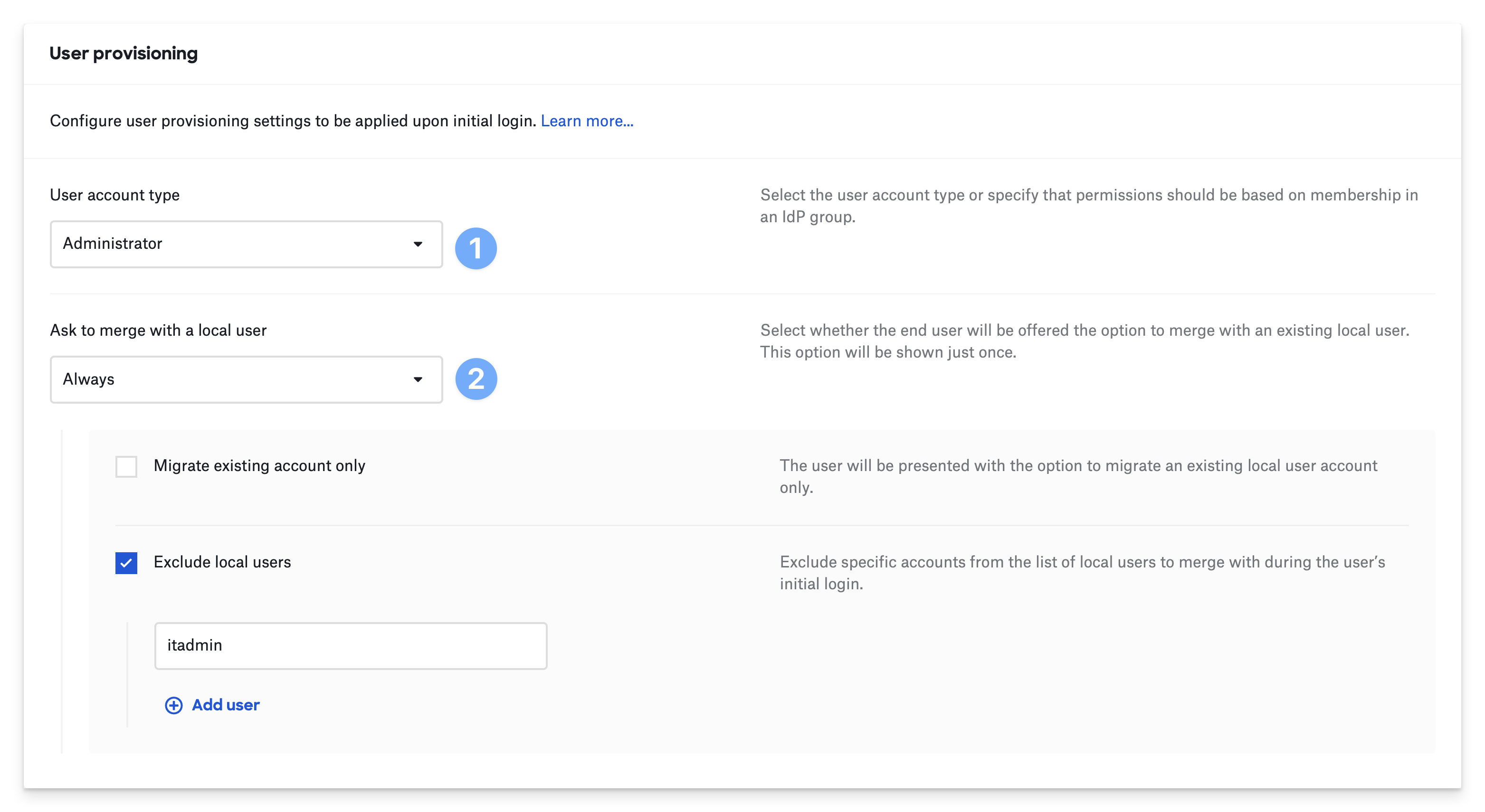

Tipo de cuenta de usuarioCuando se crean nuevas cuentas de usuario, pueden ser Administrador (predeterminado ), Estándar o Especificar por grupo de proveedores de identidad.

Si selecciona el tipo de cuenta de usuario como Administrador o Estándar, Passport verificará los permisos de una cuenta local en el inicio de sesión inicial de Passport.

Si selecciona Especificar por grupo de proveedores de identidad para configurar el nuevo tipo de cuenta en función de la pertenencia al grupo de IdP:

Asegúrese de que el grupo en el campo Grupo de proveedores de identidad en Kandji coincida con el grupo en su IdP

Para el identificador de Microsoft Entra, según las recomendaciones de Microsoft, use el grupo de identificadores de Entra ObjectID en lugar del nombre del grupo.

En el caso de Google Workspace, el nombre introducido debe ser el prefijo de correo electrónico del grupo en Google, en lugar del nombre del grupo.

Si un usuario está designado como administrador en un grupo y como usuario estándar en otro, el tipo de cuenta de ese usuario será Administrador.

Al utilizar la opción Especificar por grupo de proveedores de identidad, Passport comprueba la pertenencia al grupo del usuario cada vez que el usuario inicia sesión. Passport actualiza el tipo de cuenta del usuario si realiza un cambio en la pertenencia a un grupo o un cambio de configuración que haría que un usuario:

Cambiar de una cuenta estándar a una cuenta de administrador

cambiar de una cuenta de administrador a una cuenta estándar (este cambio obliga al usuario a reiniciar su Mac para degradar la cuenta de usuario y asegurarse de que el cambio esté en vigor)

Solicitar fusionarse con un usuario localCuando un nuevo usuario inicia sesión en la Mac, se le puede ofrecer la opción de fusionarse con una cuenta existente. Esta opción solo se mostrará una vez por usuario en la Mac.

Nunca. Cuando un usuario inicia sesión con sus credenciales de IdP, Passport creará una nueva cuenta de usuario en la Mac, independientemente de las cuentas existentes. Esta es la configuración predeterminada.

Si un nombre de usuario local coincide. Cuando un usuario inicia sesión en el Mac con sus credenciales de IdP, Passport encontrará automáticamente la cuenta de Mac con un nombre de usuario coincidente y le pedirá al usuario que lo migre. El usuario no tendrá la opción de migrar a otra cuenta.

Siempre. Cuando un usuario inicia sesión en el Mac con sus credenciales de IdP, Passport le pedirá al usuario que seleccione una cuenta de Mac local existente que desee migrar. Esta es una buena opción si no está seguro de si los nombres de las cuentas de IdP de sus usuarios coinciden o no con los nombres de sus cuentas de Mac. Cuando se selecciona Siempre , verá dos opciones adicionales:

Migrar cuenta existente solo impide que el usuario cree una nueva cuenta de Mac; Solo tendrán la opción de migrar una cuenta existente.

Excluir usuarios locales le permite enumerar las cuentas de Mac que no desea que el usuario migre. Un caso de uso común es evitar que se le pida al usuario que migre una cuenta de servicio o administrador de TI.

Passport nunca eliminará una cuenta local de Mac.

Acceso

Configure qué usuarios pueden iniciar sesión en el Mac y el comportamiento de inicio de sesión automático de FileVault. Nuestro artículo Passport y la administración de contraseñas proporciona información detallada sobre la administración de contraseñas con Passport.

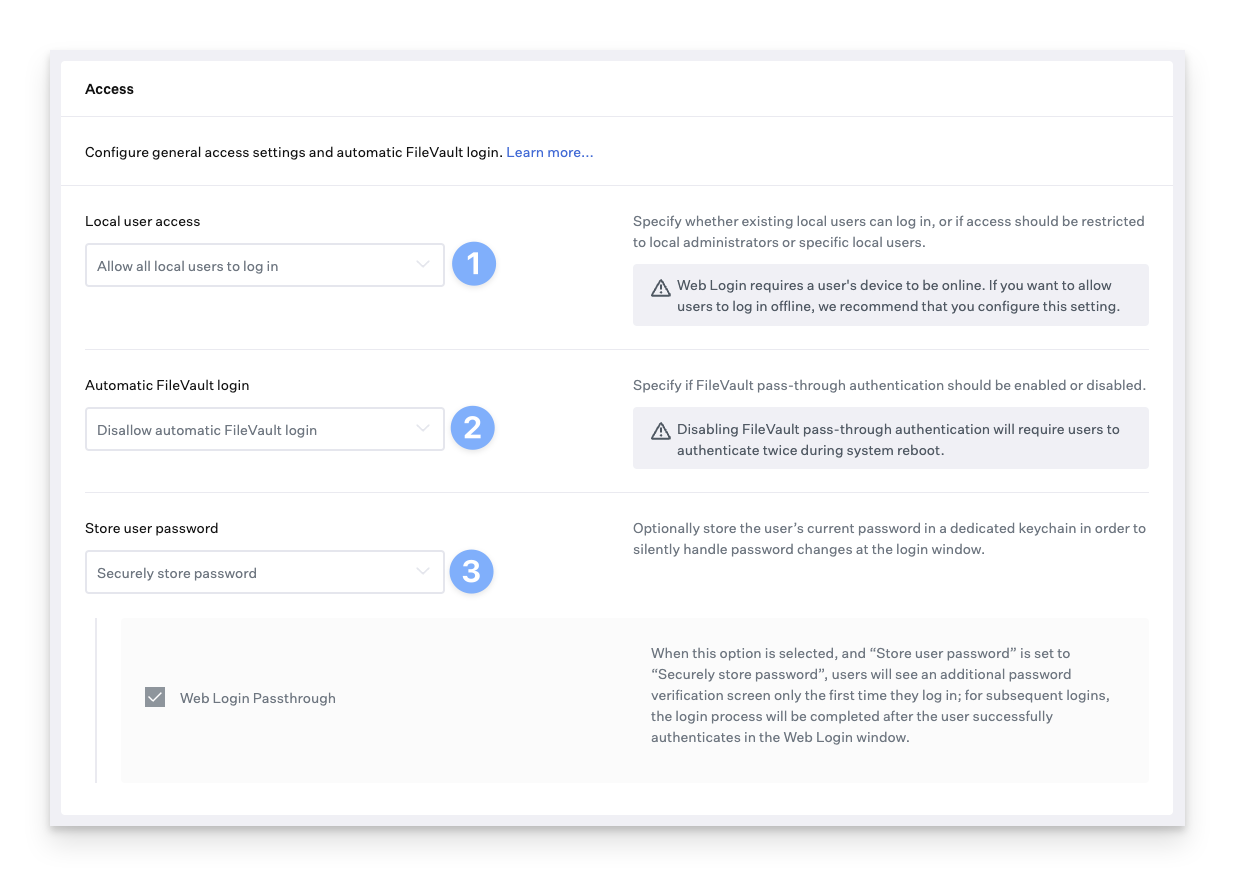

Acceso de usuarios locales

Permitir que todos los usuarios locales inicien sesión permite a todos los usuarios locales iniciar sesión en el Mac en la ventana de inicio de sesión de Passport. Si el Mac está conectado a una red y puede acceder al IdP, Passport cotejará las credenciales del usuario con las del IdP. Si el Mac no está conectado a una red, el usuario puede iniciar sesión con las credenciales de su cuenta Mac local. Esta es la configuración predeterminada.

Permitir que los administradores locales inicien sesión solo permite que los usuarios administradores locales inicien sesión en la Mac en la ventana de inicio de sesión de Passport.

Especificar qué usuarios locales pueden iniciar sesión Solo permite que los usuarios que especifique inicien sesión en el Mac en la ventana de inicio de sesión de Passport.

Inicio de sesión automático en FileVault

De forma predeterminada, la opción Permitir el inicio de sesión automático de FileVault está desactivada. Esto garantiza que al usuario se le presente la ventana de inicio de sesión de Passport cuando encienda su Mac. El usuario debe iniciar sesión en la ventana de inicio de sesión de FileVault y, de nuevo, en la ventana de inicio de sesión de Passport.

Si la opción Permitir el inicio de sesión automático de FileVault está activada, los usuarios solo iniciarán sesión en la ventana de inicio de sesión de FileVault, pero no verán la ventana de inicio de sesión de Passport a menos que cierren la sesión. La ventana de inicio de sesión de FileVault no comprueba las credenciales con un IdP.

Almacenar contraseña de usuario

Almacene la contraseña de forma segura: Almacena las credenciales de IdP del usuario en un llavero dedicado en su Mac para ayudar en los cambios de contraseña. Cuando el usuario cambia su contraseña con su IdP y luego inicia sesión en la Mac, solo necesita ingresar sus nuevas credenciales; Passport actualizará silenciosamente la contraseña de Mac. Si un usuario ya ha iniciado sesión y cambia su contraseña con el IdP, Passport le pedirá en un plazo de 5 minutos que actualice su contraseña local, y el usuario no tendrá que proporcionar su contraseña local; solo tendrán que introducir su contraseña de IdP para que Passport cambie su contraseña local para que coincida con su contraseña de IdP. La ubicación de este llavero es /Library/Keychains/kandji.keychain. Si eliminas ese llavero, Passport creará automáticamente un nuevo llavero en esa ubicación y lo usará sin generar un error o notificación al usuario.

Paso a través de inicio de sesión web: Cuando se selecciona esta opción con Web Login, los usuarios verán una pantalla de verificación de contraseña adicional solo la primera vez que inicien sesión. El proceso de inicio de sesión se completará después de una única autenticación en la ventana de inicio de sesión web en los inicios de sesión posteriores.

No almacenar la contraseña: Con esta opción configurada, Passport solo verifica y aplica la sincronización de contraseñas al iniciar sesión. Si un usuario cambia su contraseña entre sesiones de inicio de sesión, su contraseña local permanecerá desincronizada hasta su próximo inicio de sesión.

Personalizar ventana de inicio de sesión

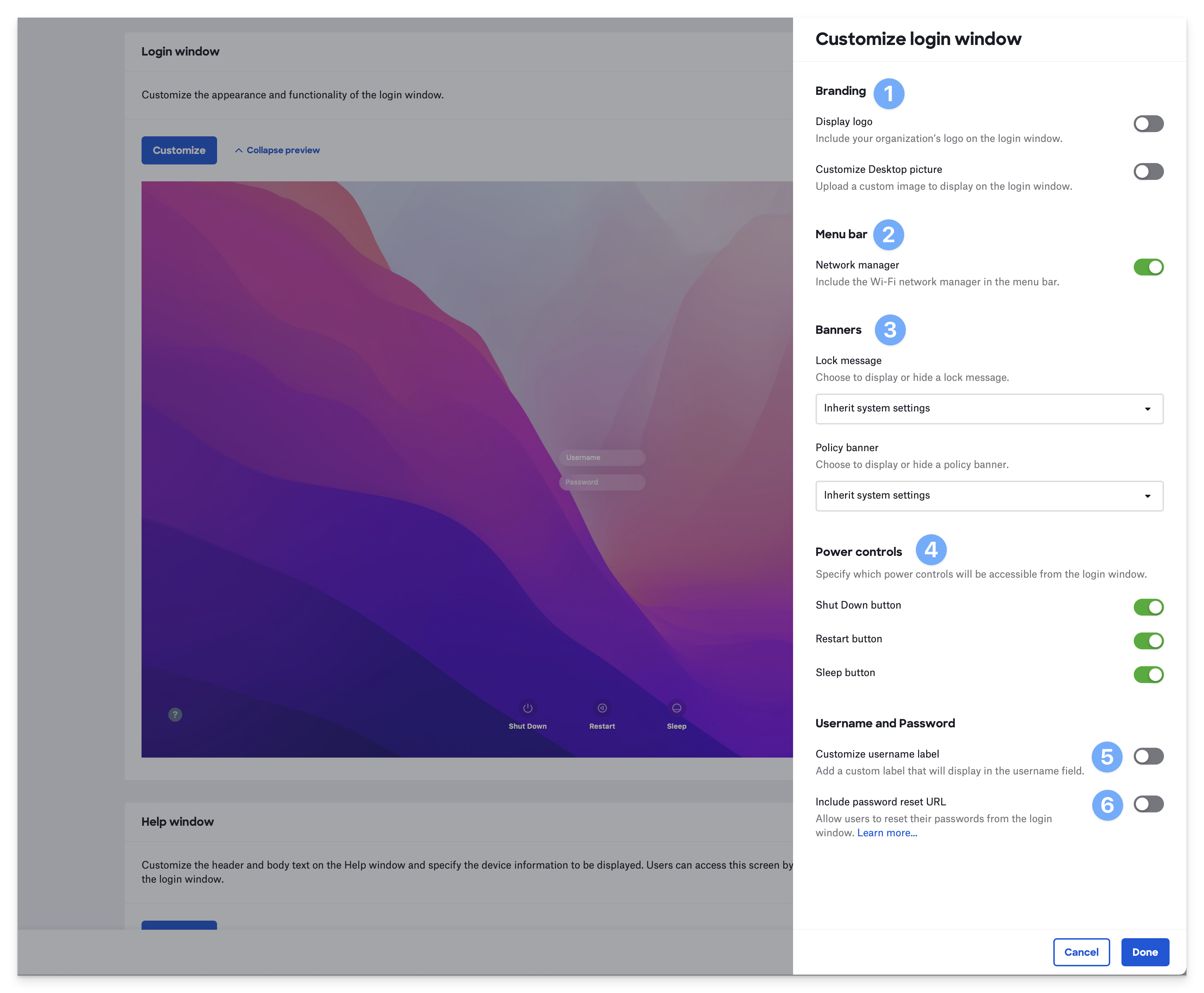

Puede personalizar la ventana de inicio de sesión de Passport para sus usuarios. Haga clic en Personalizar para mostrar el cajón de la ventana de inicio de sesión Personalizar con las siguientes opciones:

Branding

Logotipo de la pantalla: Si configura su elemento de la biblioteca de Passport para utilizar el modo de autenticación de inicio de sesión web , Passport muestra la ventana de vista web en lugar del logotipo. Si el usuario hace clic en el botón Inicio de sesión local , Passport muestra el logotipo junto con los campos de nombre de usuario y contraseña, en lugar de la ventana de vista web.

Personalizar la imagen del escritorio: Se recomienda una imagen de 3840 x 2160 píxeles para un archivo de imagen de fondo.

Barra de menú (habilitado de forma predeterminada) La configuración predeterminada mostrará el menú de Wi-Fi, lo que permitirá a los usuarios conectarse a Wi-Fi en la ventana de inicio de sesión de Passport si aún no están conectados.

Banners (el valor predeterminado es Usar la configuración del sistema)

Mensaje de bloqueo

Banner de la póliza

Controles de energía (de forma predeterminada para mostrar todos los controles de energía)

Botón de apagado

Botón de reinicio

Botón de reposo

Nombre de usuario

Personalizar la etiqueta del nombre de usuario: Introduzca una etiqueta personalizada para el campo de nombre de usuario para ayudar a los usuarios a saber qué credenciales introducir en la ventana de inicio de sesión de Passport.

Contraseña

Incluya la URL de restablecimiento de contraseña: Proporcione a los usuarios una URL para restablecer y actualizar su contraseña de IdP.

Personalizar ventana de ayuda

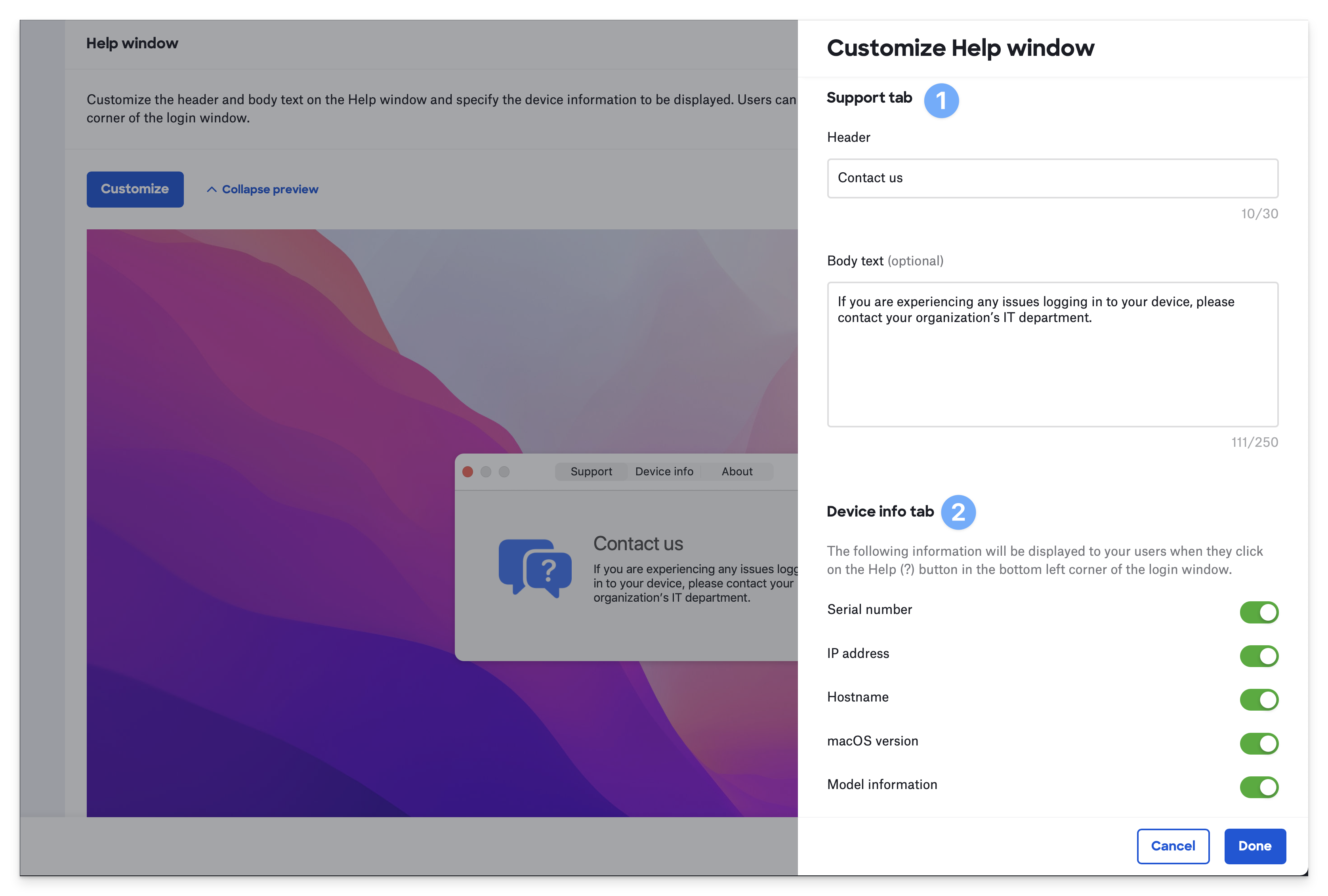

En la parte inferior izquierda de la ventana de inicio de sesión de Passport, los usuarios pueden hacer clic en el icono de Ayuda para mostrar una ventana de Ayuda. Puede personalizar esa ventana de Ayuda. Haga clic en Personalizar para mostrar el cajón de la ventana Personalizar Ayuda con las siguientes opciones:

Pestaña de soporte: La pestaña Soporte le permite introducir un encabezado y un cuerpo de texto personalizados. Este es un excelente lugar para explicar la ventana de inicio de sesión de Passport y cómo ponerse en contacto con el servicio de asistencia u obtener soporte.

Pestaña de información del dispositivo: La información del dispositivo es excelente para solucionar problemas y determinar en qué Mac está trabajando un usuario. Puede habilitar:

Número de serie

Dirección IP

Nombre de host

Versión de macOS

Información del modelo

Acerca de: Muestra la versión de Passport que se está ejecutando en el Mac.

Pasaporte de prueba

Puede decidir probar varias configuraciones de Passport en una Mac de prueba. Después de cambiar el elemento de la biblioteca de Passport por un plano en el que esté inscrito un Mac, puede usar el comando sudo kandji library para forzar la aplicación de la nueva configuración del elemento de la biblioteca de Passport.

Puede utilizar la configuración de Usuarios y grupos (o las preferencias de Usuarios y grupos) para eliminar una cuenta de usuario asociada con Passport.

Una vez que haya realizado estos pasos, puede cerrar sesión de forma segura y volver a intentar iniciar sesión con la nueva configuración de Passport con las credenciales de una cuenta de usuario de IdP de prueba.