Einige Organisationen können Netzwerke nur für die Registrierung erstellen oder Proxys einrichten, um den Zugriff auf das öffentliche Internet einzuschränken. In diesen Situationen ist es wichtig sicherzustellen, dass Ihre Apple-Geräte mit den Netzwerken und Kandji von Apple kommunizieren können, um Registrierungs- und Verwaltungsaufgaben durchzuführen.

Erforderliche Domains & Ports

Beim Erstellen von Firewallregeln für diese Ports muss ausgehender Datenverkehr zugelassen werden.

In den USA gehostete Region

Domäne | Häfen | Protokoll | OS | Beschreibung |

|---|---|---|---|---|

| 443 | TCP | macOS | Wird von macOS Geräten verwendet, um die Kandji Agent und Custom Apps herunterzuladen, die auf Ihren Kandji Mandanten hochgeladen wurden |

| 443 | TCP | macOS | Wird von macOS Geräten zum Herunterladen von Auto Apps verwendet |

| 443 | TCP | macOS | Wird von macOS Geräten zum Herunterladen von Auto Apps verwendet |

| 443 | TCP | Alle | Wird verwendet, um mit Kandji über das MDMProtokoll zu kommunizieren, und von der Kandji Agent Domäne ist pro Kandji Mandant eindeutig |

| 443 | TCP | Alle | Ersetzt die Domäne UUID.web-api.kandji.io in einem zukünftigen Produktupdate für neue Geräteregistrierungen, da die MDM Check-In-URL und Kandji Agent Kommunikation verwendete Domäne für die Kommunikation mit Kandji über das MDM Protokoll und von der Kandji AgentDomäne pro Kandji Mandant eindeutig ist |

| 443 | TCP | Alle | Wird zum Herunterladen MDM Registrierungsprofils verwendet |

| 443 | TCP | Alle | Wird für den Zugriff auf die Kandji Web-App verwendet |

| 443 | TCP | Alle | Wird für die Telemetriekommunikation von Geräten verwendet |

| 443 | TCP | Alle | Wird für Release-Management und Plattform-Monitoring verwendet |

| 443 | TCP | Alle | Wird für Release-Management und Plattform-Monitoring verwendet |

In der EU gehostete Region

Domäne | Häfen | Protokoll | OS | Beschreibung |

|---|---|---|---|---|

| 443 | TCP | macOS | Wird von macOS Geräten verwendet, um die Kandji Agent und Custom Apps herunterzuladen, die auf Ihren Kandji Mandanten hochgeladen wurden |

| 443 | TCP | macOS | Wird von macOS Geräten zum Herunterladen von Auto Apps verwendet |

| 443 | TCP | macOS | Wird von macOS Geräten zum Herunterladen von Auto Apps verwendet |

| 443 | TCP | Alle | Wird für die Kommunikation mit Kandji über das MDMProtokoll und durch den Kandji Agentverwendet Die Domäne ist pro Kandji Mandant eindeutig |

| 443 | TCP | Alle | Ersetzt die Domäne UUID.web-api.kandji.io in einem zukünftigen Produktupdate für neue Geräteregistrierungen, da die Domäne, die MDM die Check-In-URL und die Kandji AgentKommunikation verwendet wird, für die Kommunikation mit Kandji über das MDMProtokoll und durch die Kandji AgentDomäne pro Kandji Mandant eindeutig ist |

| 443 | TCP | Alle | Wird zum Herunterladen MDM Registrierungsprofils verwendet |

| 443 | TCP | Alle | Wird für den Zugriff auf die Kandji Web-App verwendet |

| 443 | TCP | Alle | Wird für die Telemetriekommunikation von Geräten verwendet |

| 443 | TCP | Alle | Wird für Release-Management und Plattform-Monitoring verwendet |

| 443 | TCP | Alle | Wird für Release-Management und Plattform-Monitoring verwendet |

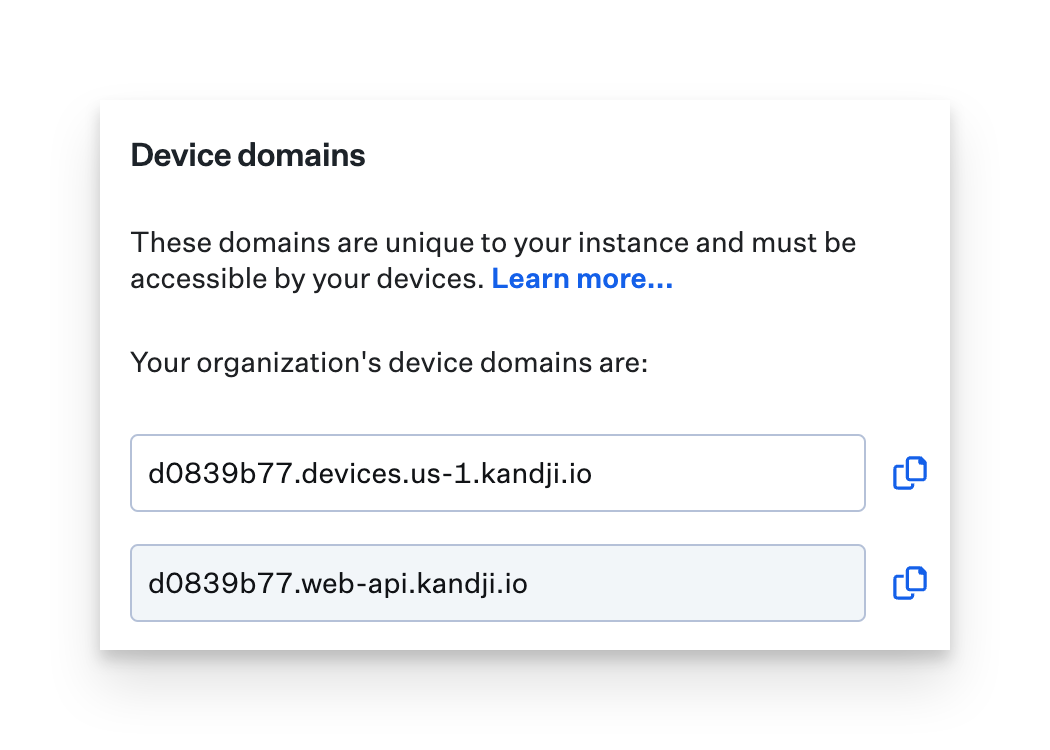

Die UUID vor web-api.kandji.io ist für jeden Kandji Mandanten eindeutig. Informationen zum Auffinden der eindeutigen URL Ihres Unternehmens finden Sie im folgenden Abschnitt.

Netzwerkanforderungen für Active Directory-Zertifikatdienste

Weitere Informationen zur Integration der Active Directory-Zertifikatdienste finden Sie im Supportartikel zur AD CS-Übersicht über die Unterstützung.

Quelle | Bestimmungsort | Zieldomänen | Hafen | Protokoll | Beschreibung |

|---|---|---|---|---|---|

AD CS-Connector | Kandji Mieter |

| 443 | TCP | Wird während der Ersteinrichtung des Connectors verwendet, wenn der AD CS-Connector mit dem Kandji Mandanten des Kunden verbunden wird |

AD CS-Connector | Auth0 |

| 443 | TCP | Mehrere Subdomänen, die für die anfängliche WebView-Authentifizierung zum Einrichten des Connectors verwendet werden, nicht für die laufende Authentifizierung genutzt |

AD CS-Connector | Auth0 |

| 443 | TCP | Wird bei der Authentifizierung des AD CS-Connectors beim Kandji Mandanten des Kunden während der Ersteinrichtung und beim Initialisieren der WebSocket-Kommunikation verwendet |

AD CS-Connector | Kandji Mieter |

| 443 | TCP | Wird für die API-Kommunikation zwischen dem AD CS-Connector und dem Kandji Mandanten des Kunden verwendet |

AD CS-Connector | Kandji ADCS-Dienst |

| 443 | WebSocket | Wird verwendet, um Zertifikatanforderungen zu erleichtern Diese Verbindung ist nur für die Kommunikation zwischen dem Kandji AD CS-Connector und dem Kandji Mandanten des Kunden im Zusammenhang mit der Erfüllung von Zertifikatanforderungen vorgesehen |

AD CS-Connector | Windows AD CS | Windows AD CS-Zertifizierungsstellenserver in der Umgebung des Kunden | Zufälliger Port im Bereich 50000 | MRPC | Der Kandji AD CS Connector wird verwendet, um mit Microsoft AD CS CA-Servern innerhalb des internen Netzwerks des Kunden zu kommunizieren, wenn Zertifikatsanforderungen erleichtert werdenDer Port wird nach dem Zufallsprinzip durch das Protokoll definiert |

Ermitteln der eindeutigen Gerätedomänen Ihrer Organisation

Ihre eindeutigen Gerätedomänen werden von registrierten Geräten verwendet, um über das MDMProtokoll und die Kandji Agent für macOSmit Kandji zu kommunizieren.

Sie können diese eindeutigen Domänen anzeigen, indem Sie sich bei Ihrem Mandanten anmelden und die folgenden Schritte ausführen.

Klicken Sie in der linken Navigationsleiste auf Einstellungen .

Auf der Registerkarte Allgemein wird der Bereich Gerätedomänen angezeigt, diese beiden Domänen werden von Geräten für die MDM - und Agentenkommunikation verwendet.

Um die spezifische Domäne zu ermitteln, die von einem einzelnen Mac-Computer verwendet wird, können Sie den folgenden Befehl in Terminal ausführen.

system_profiler SPConfigurationProfileDataType | awk -v FS='(https://|/mdm)' '/CheckInURL/ {print $2}'SSL/TLS-Inspektion

Der Kandji macOS -Agent nutzt eine gängige Best Practice für das Anheften von Zertifikaten, um sicherzustellen, dass er nur mit vertrauenswürdigen Servern kommuniziert und verhindert, dass sein Datenverkehr abgefangen und überprüft wird (MITM-Angriffsprävention). Dies kann eine Herausforderung darstellen, wenn Ihr Netzwerk- oder Proxy-Administrator standardmäßig den gesamten SSL/TLS-Datenverkehr entschlüsselt. Bitten Sie Ihren Netzwerkadministrator, die 2 Gerätedomänen in Ihrem Mandanten von der Überprüfung auszunehmen. Beachten Sie, dass selbst wenn Sie die Zertifizierungsstelle Ihres Inhaltsfilters als vertrauenswürdige Stammzertifizierungsstelle auf Ihren macOS Geräten bereitstellen. Die SSL/TLS-Überprüfung führt weiterhin dazu, dass der Kandji Agent nicht mit Kandjikommuniziert.

Von Apple benötigte Hosts und Ports

Apple hat die Hosts und Ports seines Dienstes in diesem Handbuch beschrieben.

Apple Support: Apple-Produkte in Unternehmensnetzwerken verwenden

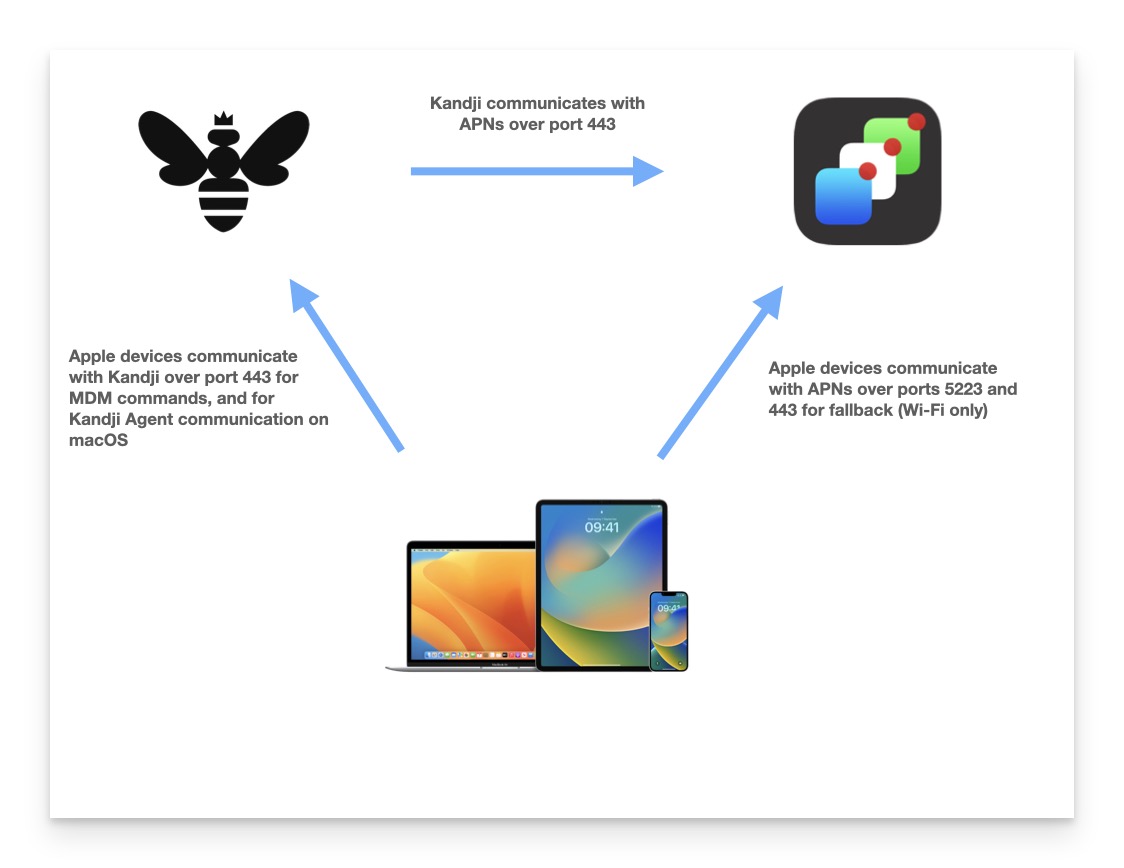

Kommunikationsfluss

Im Folgenden finden Sie ein Diagramm, das den standardmäßigen Kommunikationsfluss zwischen Kandji, APNs und verwalteten Apple-Geräten veranschaulicht.

TLS-Versionen und Cipher Suites

Laut dem Apple-Leitfaden zur Plattformsicherheit bevorzugen integrierte Apps und Dienste auf macOS-, iOS-, tvOS- und iPadOS -Geräten automatisch Cipher Suites mit perfekter Forward Secrecy. Dies gilt auch für den Fall, dass ein Entwickler eine High-Level-Netzwerk-API wie CFNetwork verwendet. Der Kandji -Agent nutzt diese High-Level-Netzwerk-APIs.

Wir empfehlen Ihnen, den Platform Security Guide von Apple zu lesen, um diese Funktionen besser zu verstehen, insbesondere den Abschnitt zur TLS-Netzwerksicherheit, den Sie hier finden.

Sicherheitsleitfaden für die Apple-Plattform: TLS-Netzwerksicherheit Wie bereits erwähnt, ist die Domäne, die für die MDM - und Agent-Kommunikation verwendet wird, für Ihren Mandanten eindeutig (UUID.web-api.kandji.io) Sie können diese Domäne mit einem Tool wie Qualys SSL Server Test überprüfen, um zu verstehen, welche Verschlüsselungen derzeit von Kandjiunterstützt werden. Nachfolgend finden Sie einen kurzen Überblick.

Protokolle

TLS 1.3 | Nein |

TLS 1.2 | Ja* |

TLS 1.1 | Ja |

TLS 1.0 | Ja* |

SSL 3 | Nein |

SSL 2 | Nein |

(*) Server, der mit No-SNI ausgehandelt wurde | |

Cipher Suites

TLS 1.2 in der vom Server bevorzugten Reihenfolge |

TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 |

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 |

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA |

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 |

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 |

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA |

TLS_RSA_WITH_AES_128_GCM_SHA256 |

TLS_RSA_WITH_AES_128_CBC_SHA256 |

TLS_RSA_WITH_AES_128_CBC_SHA |

TLS_RSA_WITH_AES_256_GCM_SHA384 |

TLS_RSA_WITH_AES_256_CBC_SHA256 |

TLS_RSA_WITH_AES_256_CBC_SHA |

TLS 1.1 auf dem Server bevorzugt |

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA |

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA |

TLS_RSA_WITH_AES_128_CBC_SHA |

TLS_RSA_WITH_AES_256_CBC_SHA |

TLS 1.0 auf dem Server bevorzugt |

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA |

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA |

TLS_RSA_WITH_AES_128_CBC_SHA |

TLS_RSA_WITH_AES_256_CBC_SHA |