Was ist SAML?

SAML (Security Assertion Markup Language) ist ein Standard, der verschiedenen Systemen hilft, über Benutzerauthentifizierung und -autorisierung zu kommunizieren. Es wird hauptsächlich für Single Sign-On (SSO) verwendet, was bedeutet, dass Sie sich einmal anmelden und auf mehrere Anwendungen zugreifen können, ohne Ihre Anmeldeinformationen erneut eingeben zu müssen. In Kandjikönnen Sie SAML für Kandji Web App access verwenden und Authentifizierung mit automatisierter Device Enrollmentanfordern.

Funktionsweise von SAML

Eine SAML-Konfiguration besteht aus drei Komponenten:

Identity Provider (IdP) - Dieses System, das Ihre Identität überprüft. Es überprüft Ihre Anmeldeinformationen und gibt diese Informationen an den Dienst weiter, den Sie verwenden möchten.

Dienstanbieter (SP): Dies ist die Anwendung oder der Dienst, auf die Sie zugreifen möchten. Er vertraut dem IdP, um Ihre Identität zu bestätigen, und lässt Sie auf der Grundlage dieser Informationen herein.

SAML-Assertionen : Hierbei handelt es sich um Nachrichten, die Informationen über Ihre Identität und Zugriffsrechte vom IdP zum SP enthalten. Es gibt drei Typen:

Authentifizierungsbestätigung - Bestätigt Ihre Identität und die Art und Weise, wie Sie authentifiziert wurden.

Attributassertion - Gibt zusätzliche Details über Sie weiter.

Authorization Decision Assertion: Gibt an, ob Sie auf den Dienst zugreifen können.

Der SAML-Authentifizierungsprozess funktioniert im Allgemeinen wie folgt:

Benutzer fordert Zugriff an - Der Benutzer versucht, auf einen Dienstanbieter zuzugreifen, in diesem Fall Kandji.

SAML-Anforderungsgenerierung - Kandji generiert eine SAML-Authentifizierungsanforderung und leitet den Benutzer an den IdP weiter.

Benutzerauthentifizierung - Der IdP authentifiziert den Benutzer, in der Regel indem er ihn auffordert, sich anzumelden, wenn er noch nicht authentifiziert ist.

Erstellung und Übertragung von SAML-Antworten - Sobald der Benutzer authentifiziert ist, generiert der IdP eine SAML-Antwort, die eine SAML-Assertion enthält. Diese Assertion enthält Informationen über den Benutzer, z. B. seine Identität und alle Attribute oder Rollen, die er hat. Die SAML-Antwort wird über den Browser des Benutzers an Kandji zurückgesendet.

Assertion Validation - Kandji empfängt die SAML-Antwort und validiert die SAML-Assertion. Dabei wird die digitale Signatur überprüft, um sicherzustellen, dass sie von einem vertrauenswürdigen IdP stammt.

Zugriff gewährt : Wenn die Assertion gültig ist, gewährt Kandji dem Benutzer Zugriff auf die Anmeldung bei der Kandji Web App oder die Registrierung während der automatisierten Device Enrollment.

Erstellen einer SAML-Verbindung

In diesen Anweisungen erfahren Sie, wie Sie eine generische benutzerdefinierte SAML-SSO-Verbindung erstellen. Weitere Informationen zum Erstellen von IdP-spezifischen benutzerdefinierten SAML-Verbindungen finden Sie in den folgenden Support-Artikeln:

Navigieren Sie in Kandji zur Seite Einstellungen .

Klicken Sie auf die Registerkarte Zugriff.

Suchen Sie den Abschnitt Authentifizierung und klicken Sie auf die Schaltfläche Hinzufügen unten links im Authentifizierungsbereich.

.png)

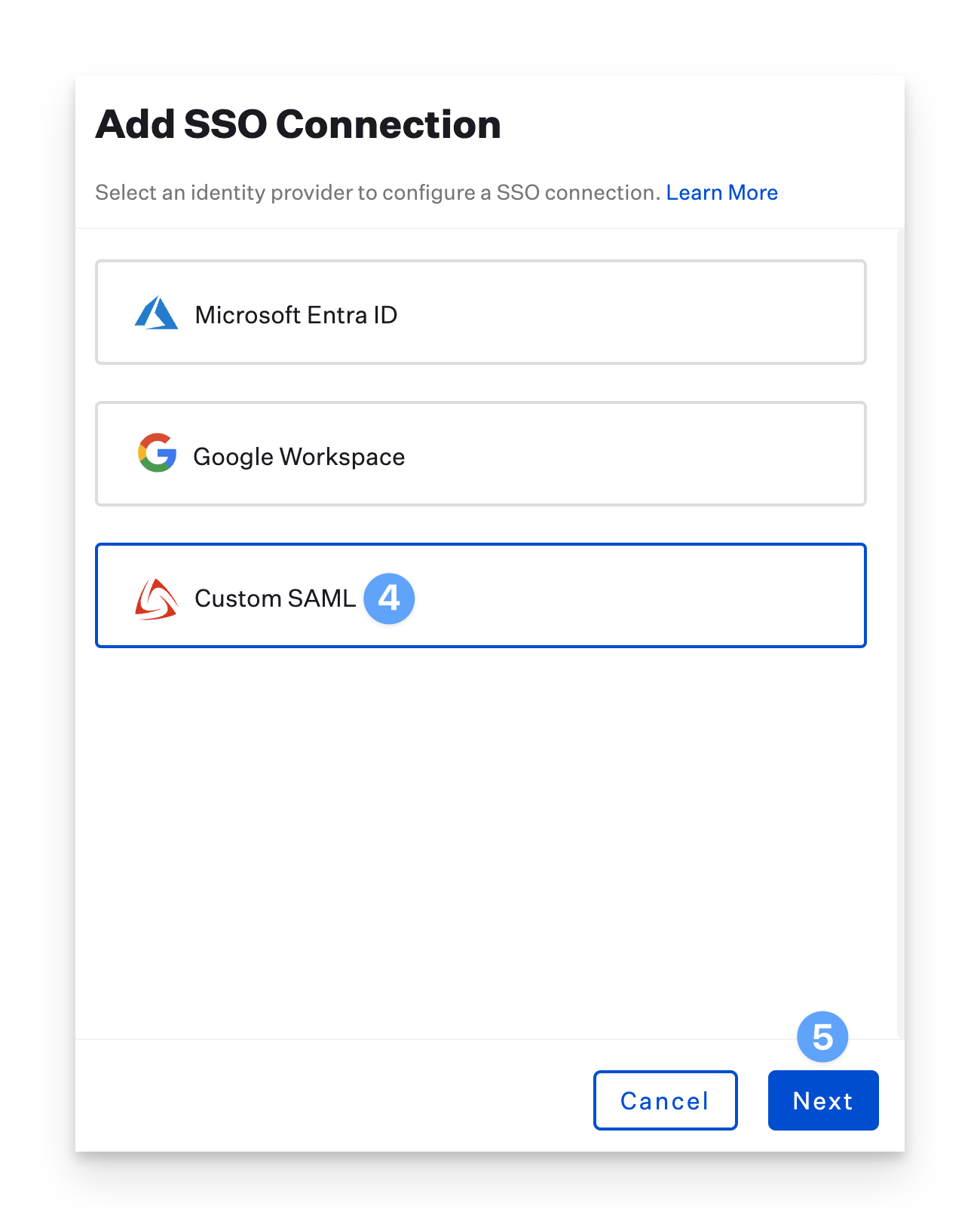

Wählen Sie im Bereich SSO-Verbindung hinzufügen die Option Benutzerdefiniertes SAML aus.

Klicken Sie auf Weiter.

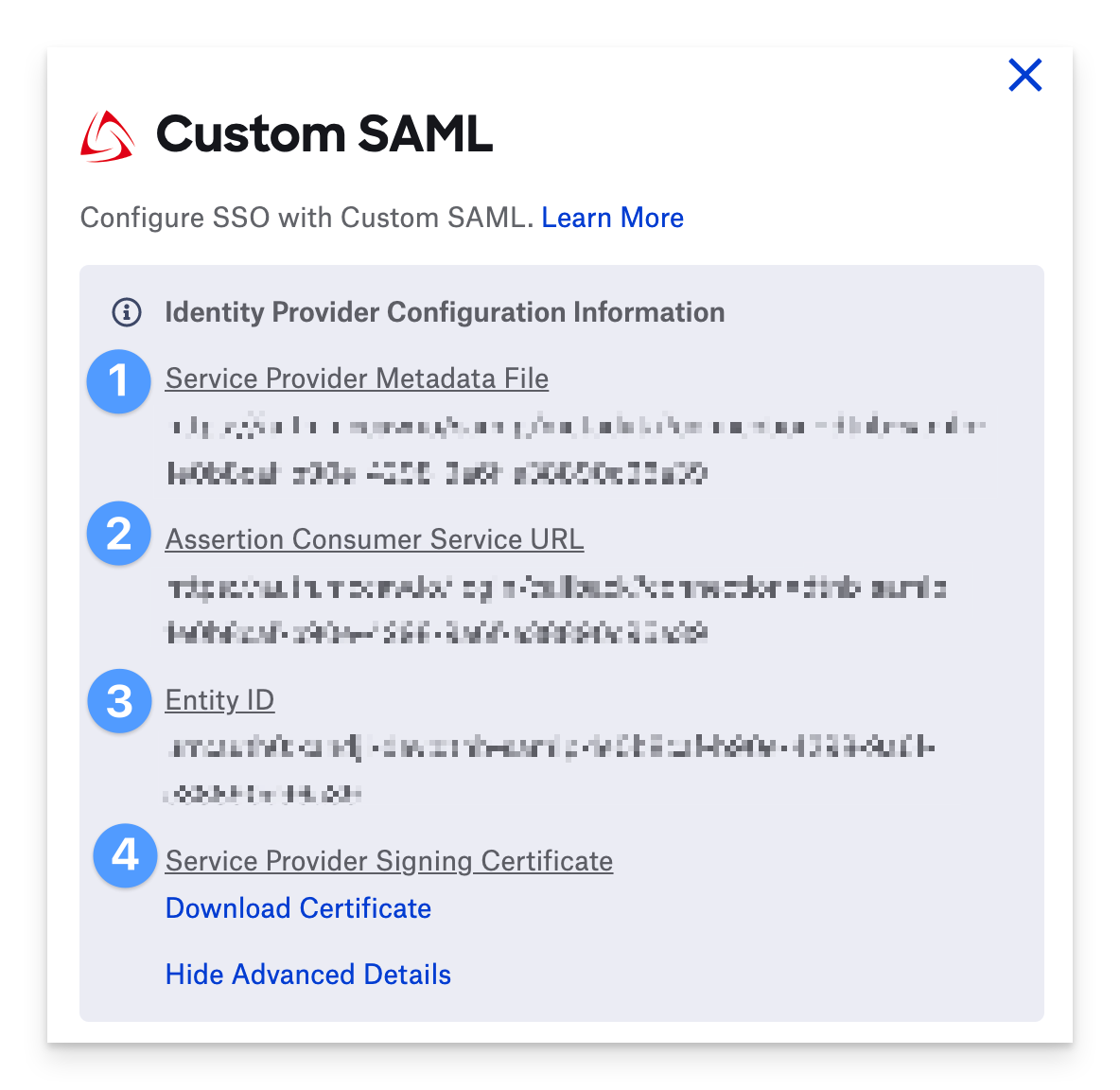

Wählen Sie Erweiterte Details anzeigen aus.

Kopieren Sie die URL des Assertion-Consumerdiensts, und speichern Sie sie zur späteren Verwendung in einem Textdokument.

Kopieren Sie die Entitäts-ID, und speichern Sie sie ebenfalls.

.png)

Lassen Sie diesen Browser-Tab geöffnet, während Sie mit den folgenden Anweisungen fortfahren.

Konfigurieren der SAML-Verbindung

Nachdem Sie die Verbindung erstellt haben, werden die folgenden Konfigurationsoptionen im Modal angezeigt.

Metadaten-Datei

Dies ist die URL zur Metadatendatei für die Details des Dienstanbieters. Stellen Sie diese Metadatendatei Ihrem Identitätsanbieter zur Verfügung, wenn dieser Metadatendateien unterstützt. Beachten Sie, dass dieser Link erst dann live ist, wenn Sie die Verbindungsseite speichern (Schritt 13).

Erweiterte Details

Wenn Ihr Identitätsanbieter Metadatendateien nicht unterstützt, klicken Sie auf Erweiterte Details anzeigen. Der Abschnitt "Erweiterte Details", der weiter unten in diesem Artikel behandelt wird, enthält Informationen aus der Metadatendatei.

Name

Geben Sie einen Anzeigenamen für die Verbindung an. Dies wird auf der Anmeldeseite angezeigt.

Anmelde-URL

Dies ist die Anmelde-URL der Anwendung, die von Ihrem Identitätsanbieter bereitgestellt wird.

Optionale Abmelde-URL

Dies ist die SLO-URL (Single Logout URL) für Ihren Identitätsanbieter. SLO ermöglicht es Kandji , Benutzer automatisch von Ihrem Identitätsanbieter abzumelden, wenn sie sich von Kandji abmelden. Stellen Sie sicher, dass Sie diese URL nur ausfüllen, wenn Ihr Identitätsanbieter SLO unterstützt und so konfiguriert ist, dass SLO speziell mit Kandji unterstützt wird.

Signatur-Zertifikat

Fügen Sie den Inhalt des Signaturzertifikats im X.509-PEM-Format von Ihrem Identitätsanbieter ein. Dieses Zertifikat wird verwendet, um die Gültigkeit eines eingehenden SAML-Anspruchs auszuwerten. Fügen Sie den vollständigen Inhalt des Zertifikats ein, einschließlich der Kopf- und Fußzeile BEGIN CERTIFICATE und END CERTIFICATE.

Benutzer-ID-Attribut

Geben Sie das Attribut innerhalb des SAML-Anspruchs an, das versucht werden soll, es mit einem vorhandenen Administrator abzugleichen. In der Regel ist dies der NAME ID URI (Beispiel unten), solange Ihr Identitätsanbieter so konfiguriert ist, dass die E-Mail des Benutzers für den NAME ID-Wert gesendet wird. Andernfalls führen Sie einen Abgleich mit allen zusätzlichen benutzerdefinierten Attributen durch, die Sie innerhalb des Anspruchs senden möchten.

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier

Anfrage unterschreiben

Wählen Sie aus, ob die Anforderung vom Dienstanbieter (Kandji) an den Identitätsanbieter signiert werden soll.

Algorithmus für Sign-Anfragen

Wählen Sie den Signaturalgorithmus aus, der von Ihrem Identitätsanbieter benötigt wird.

Digest des Sign-Request-Algorithmus

Wählen Sie den Signaturalgorithmus-Digest aus, der von Ihrem Identitätsanbieter benötigt wird.

Protokollbindung

Wie soll der Service Provider (Kandji) Anfragen an den Identity Provider weiterleiten (typischerweise HTTP-Redirect).

Retten

Speichert Ihre SAML-Konfiguration.

Erforderliche Anspruchsattribute

Die folgenden Attribute sind in Ihrem SAML-Anspruch erforderlich. NameID ist innerhalb von Kandji technisch optional, solange ein anderes Attribut angegeben wird, das mit der E-Mail-Adresse übereinstimmt.

Wenn die Attribute "Nachname" und "Vorname" in Ihrem Antrag fehlen, wird die E-Mail-Adresse für diese Werte verwendet.

Attribut-URI | Benötigter Wert | Denken |

Namens-ID | Die E-Mail-Adresse des Benutzers, die mit der E-Mail-Adresse eines Teammitglieds in Ihrem Kandji Mandanten übereinstimmt. | Erforderlich, um den Benutzer, der sich authentifiziert, mit Kandjiabzugleichen. |

| Der Nachname des Benutzers. | Erforderlich, um den Nachnamen des Benutzers zu aktualisieren. |

| Der Vorname des Benutzers. | Erforderlich, um den Vornamen des Benutzers zu aktualisieren. |

Verschlüsselte SAML-Assertionen

Verschlüsselte SAML-Assertions werden vollständig unterstützt. Obwohl dies nicht erforderlich ist, empfehlen wir Ihnen, die Assertionen Ihres Identitätsanbieters nach Möglichkeit zu verschlüsseln. Durch das Verschlüsseln dieser Assertionen wird verhindert, dass Software (z. B. Browsererweiterungen) private Informationen aus der SAML-Assertion sammelt.

Verschlüsselungsalgorithmus | AES256_CBCKey |

Transport-Algorithmus | RSA_OAEP |

Verschlüsselungszertifikat | Dies ist derselbe öffentliche Schlüssel, der auch für die einmalige Abmeldung verwendet wird, er kann im Abschnitt "Erweiterte Details" oder hier heruntergeladen werden. |

Einmalige Abmeldung

Die URL, die für Single Logout-Vorgänge verwendet wird, ist unten dargestellt. HTTP-POST- oder HTTP-REDIRECT-Bindungen werden beide unterstützt. Die SP-Aussteller-ID ist identisch mit der Entitäts-ID. Der öffentliche Schlüssel kann im Abschnitt "Erweiterte Details" oder hier heruntergeladen werden.

SLO URL: https://auth.kandji.io/logoutErweiterte Details

Wenn Ihr Identitätsanbieter die Konfiguration einer Dienstanbieteranwendung über eine Metadatendatei nicht unterstützt, geben Sie diese Informationen manuell ein.

Dienstanbieter-Metadatendatei: Dies ist die URL zur Metadatendatei für die Dienstanbieterdetails. Stellen Sie diese Metadatendatei Ihrem Identitätsanbieter zur Verfügung, wenn dieser Metadatendateien unterstützt.

ACS-URL: Die URL, an die eine SAML-Assertion gesendet werden soll.

Entitäts-ID: Die Entitäts-ID des Dienstanbieters (dies ist auch die SP-Aussteller-ID, die für SLO-Anforderungen verwendet wird).

Signaturzertifikat des Dienstanbieters: Dieses Zertifikat wird verwendet, um Anforderungen vom Dienstanbieter an den Identitätsanbieter zu signieren. Dasselbe Zertifikat sollte auch verwendet werden, wenn der Identitätsanbieter so konfiguriert ist, dass SAML-Assertionen, die an den Dienstanbieter gesendet werden, verschlüsselt werden.

Aktivieren der SAML-Verbindung

Nachdem Sie die SAML-Verbindung in Kandji und Ihrem Identitätsanbieter konfiguriert haben, können Sie sie aktivieren. Eine Schritt-für-Schritt-Anleitung finden Sie im Abschnitt Aktivieren und Verwalten einer Verbindung in unserem Support-Artikel für Single Sign-On.

Erzwingen von Single Sign-On

Sie können die Standardauthentifizierungsverbindung deaktivieren, sobald Sie mindestens eine Single Sign-On-Verbindung konfiguriert haben. Durch das Deaktivieren Kandji Standardauthentifizierung wird die Möglichkeit für Kandji Administratoren in Ihrem Mandanten deaktiviert, sich per E-Mail/Kennwort, Google-Anmeldung oder Office 365-Anmeldung zu authentifizieren. Bitte beachten Sie unsere Supportartikel für Single Sign-On für eine Schritt-für-Schritt-Anleitung.