Erstellen einer SAML-Verbindung

Navigieren Sie in Kandji zur Seite Einstellungen .

Klicken Sie auf die Registerkarte Zugriff.

Suchen Sie den Abschnitt Authentifizierung und klicken Sie unten links auf die Schaltfläche Hinzufügen.

.png)

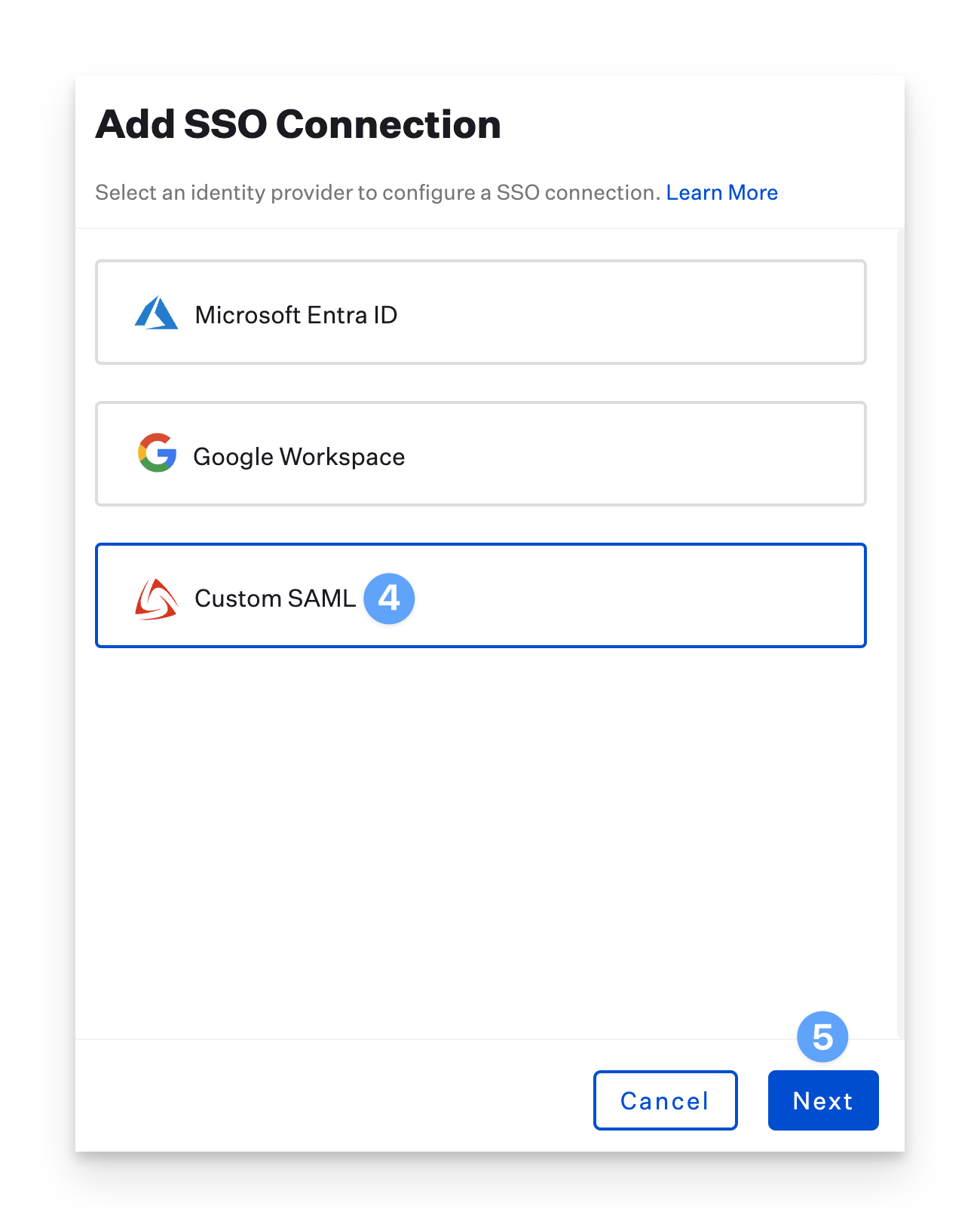

Klicken Sie im neuen Bereich auf Benutzerdefiniertes SAML.

Klicken Sie auf Weiter.

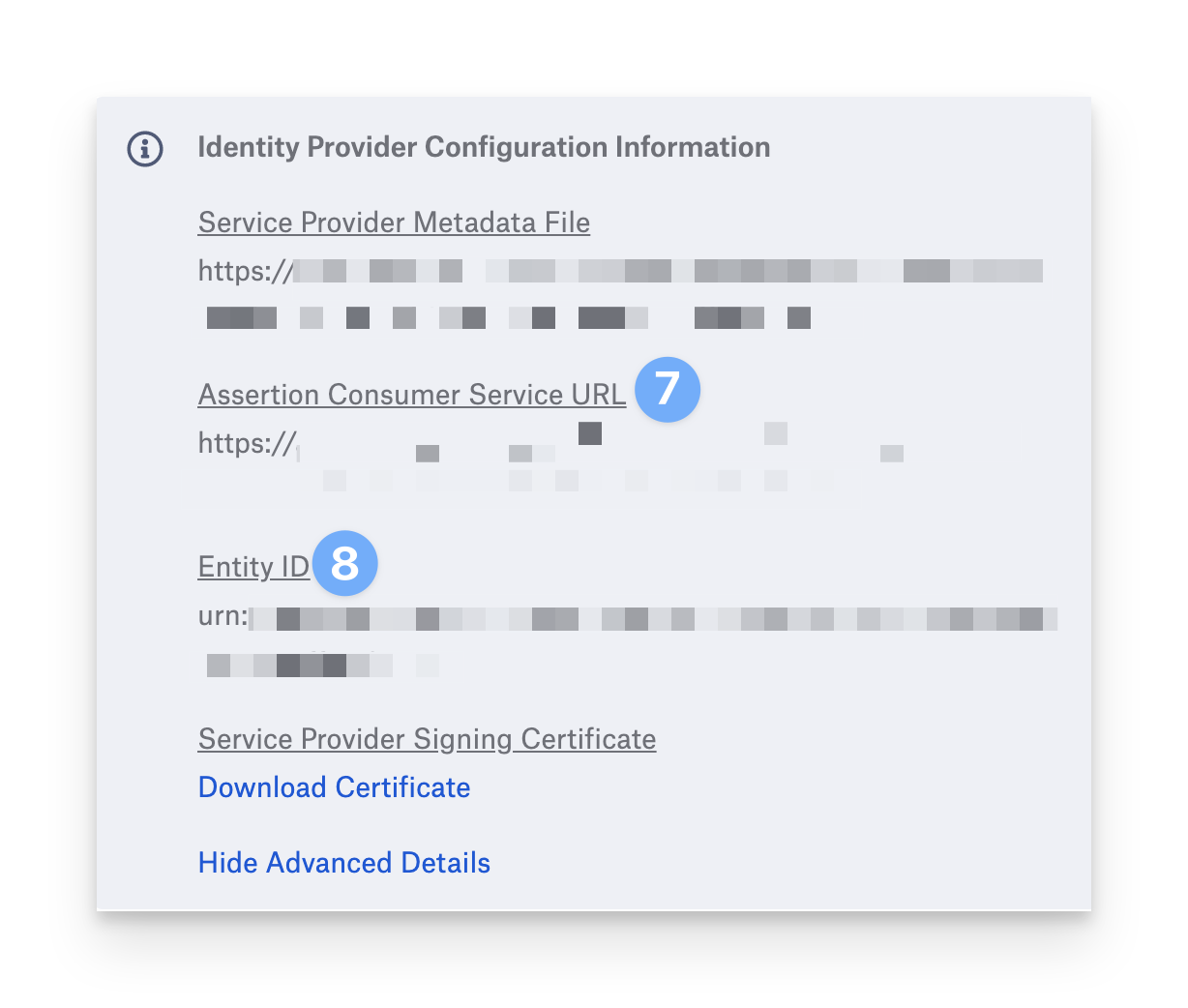

Klicken Sie auf Erweiterte Details anzeigen.

Kopieren Sie die Assertion Consumer Services-URL zur späteren Verwendung in ein Textdokument.

Kopieren Sie die Entitäts-ID zur späteren Verwendung in ein Textdokument.

Lassen Sie diesen Tab geöffnet und fahren Sie mit der Google Workspace-Admin-Konsole fort, indem Sie die folgende Anleitung befolgen.

Kandji Anwendung zu Google Workspace hinzufügen

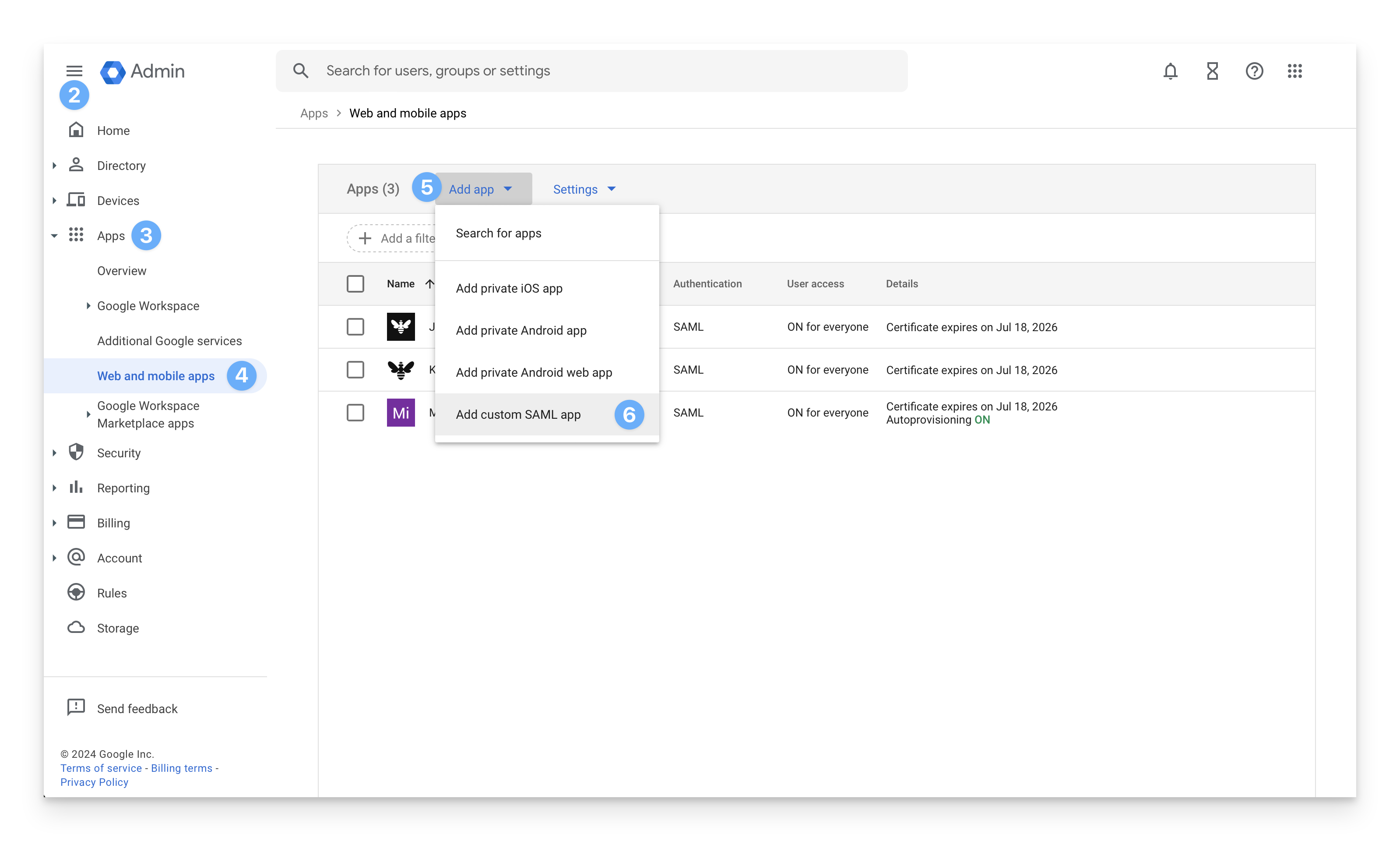

Melden Sie sich in einem neuen Browser-Tab mit einem Google Workspace-Administratorkonto in admin.google.com an.

Klicken Sie auf das Menüsymbol oben links.

Wählen Sie Apps aus.

Wählen Sie Web- und mobile Apps aus.

Klicken Sie auf das Dropdown-Menü App hinzufügen .

Wählen Sie Benutzerdefinierte SAML-App hinzufügen aus.

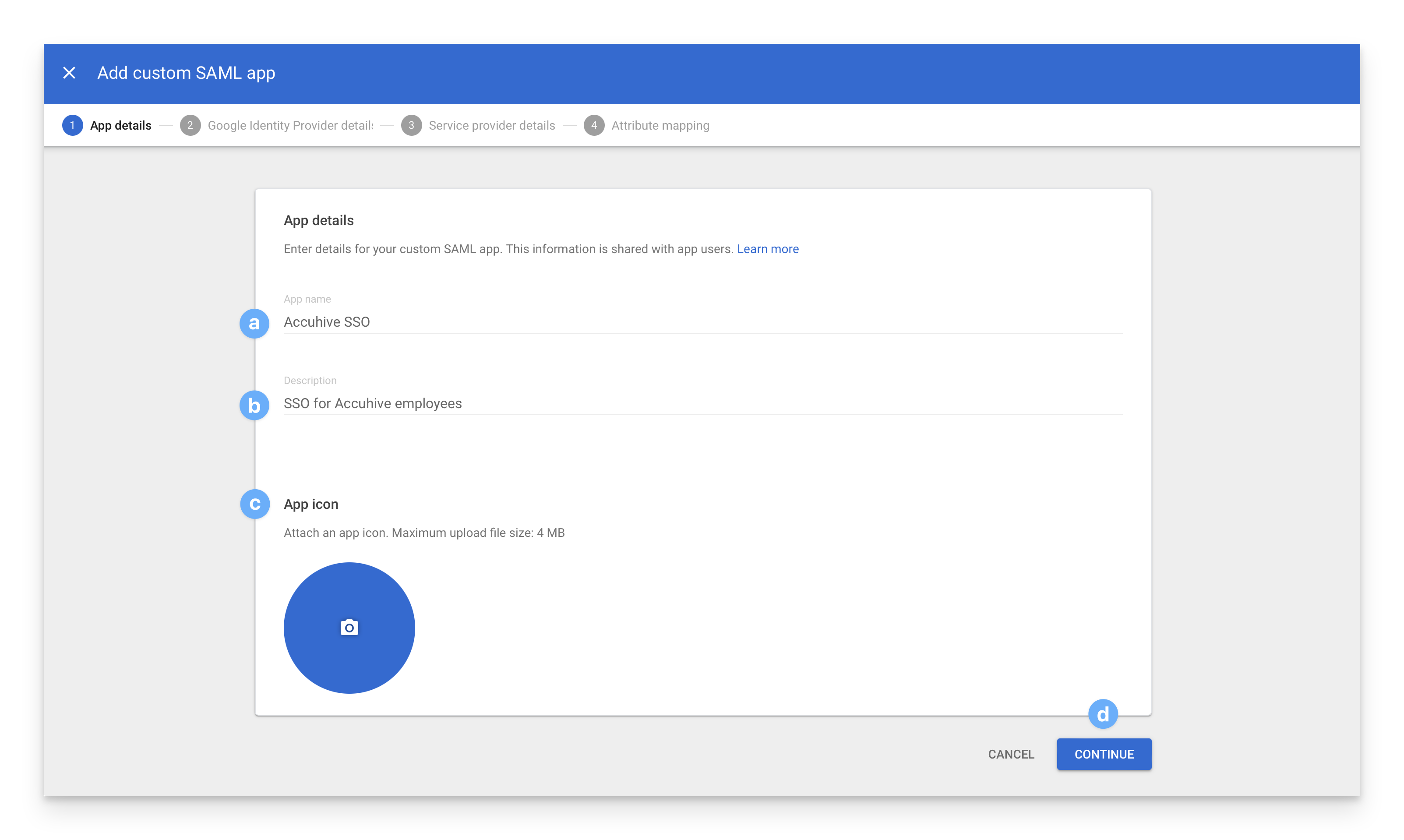

Auf der Seite mit den App-Details :

Legen Sie einen App-Namen fest.

Fügen Sie optional eine Beschreibung hinzu.

Laden Sie ein optionales App-Symbol hoch.

Klicken Sie auf Weiter.

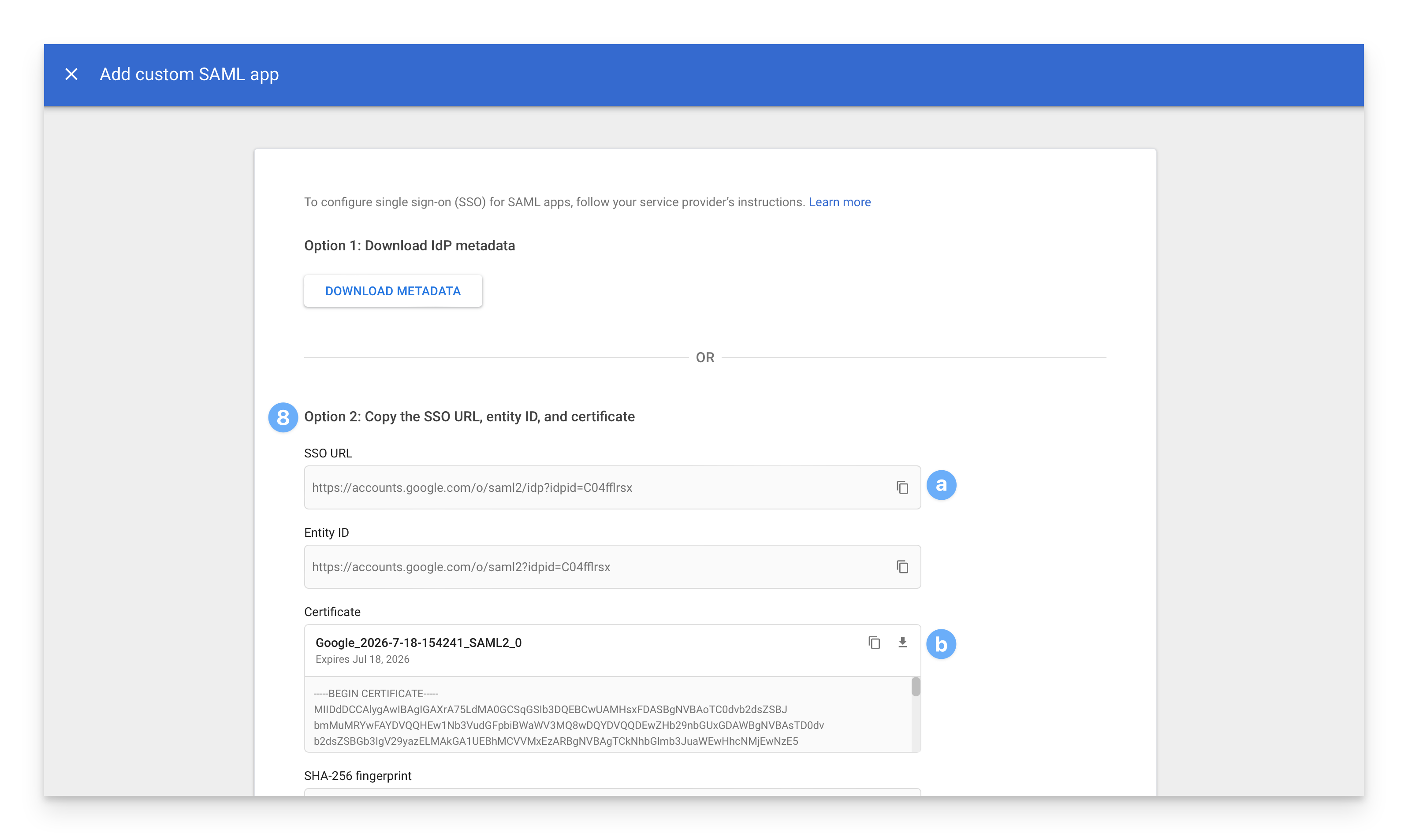

Verwenden Sie auf der Seite "Details zum Google-Identitätsanbieter" Option 2: SSO-URL, Entitäts-ID und Zertifikat kopieren.

Kopieren Sie die SSO-URL und speichern Sie sie zur späteren Verwendung in einem Textdokument.

Laden Sie das Zertifikat herunter und speichern Sie es.

Klicken Sie auf Weiter.

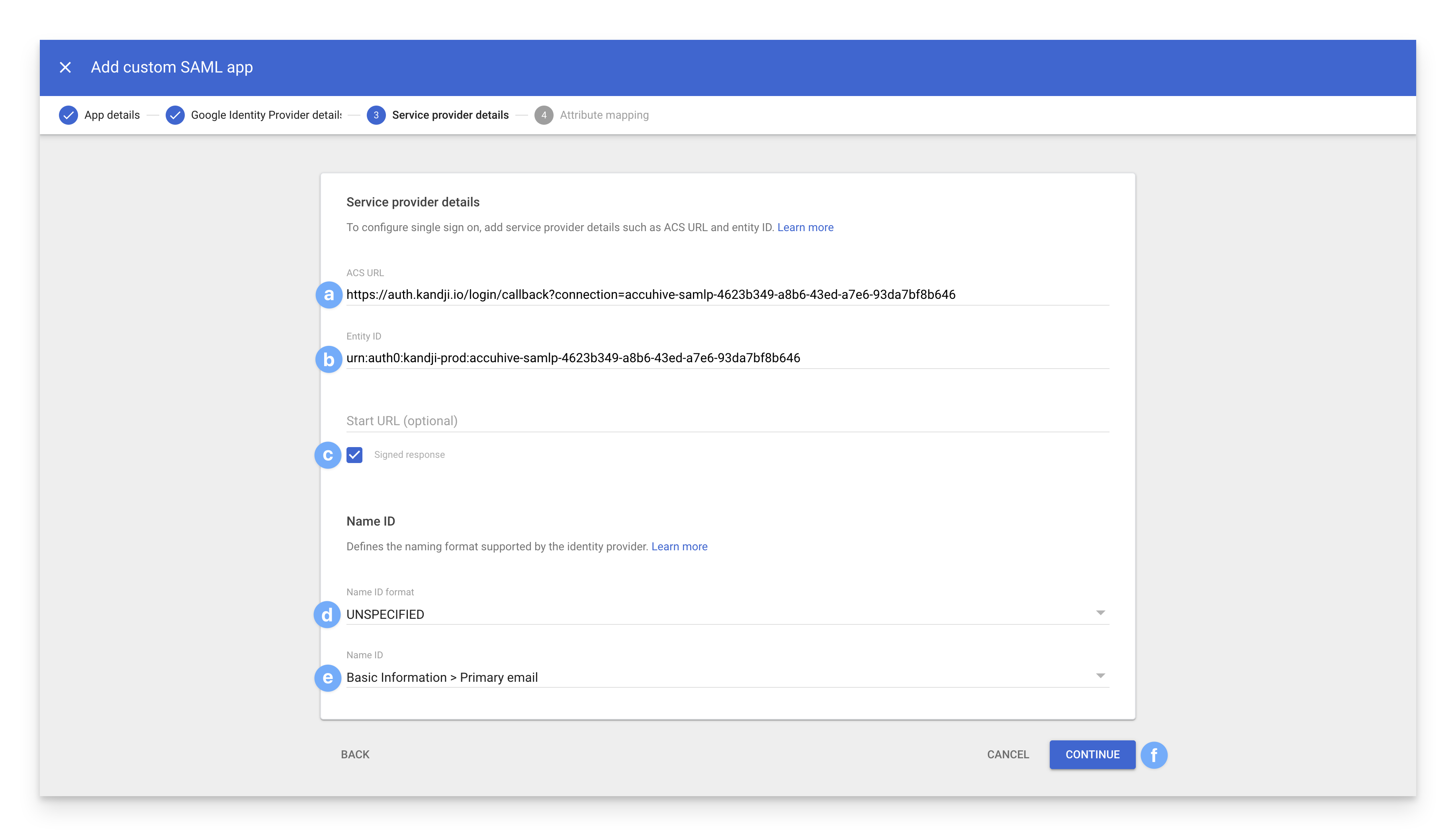

Auf der Seite "Details zum Dienstanbieter":

Fügen Sie im Feld ACS-URL die Kandji Assertion Consumer Service-URL ein, die Sie zuvor kopiert haben.

Fügen Sie die Kandji Entitäts-ID, die Sie zuvor kopiert haben, in das Feld Entitäts-ID ein.

Stellen Sie sicher, dass die Option Signierte Antwort aktiviert ist.

Legen Sie das Namens-ID-Format auf UNSPECIFIED fest.

Stellen Sie sicher, dass für NameID die Option Grundlegende Informationen > Primäre E-Mail-Adresse ausgewählt ist.

Klicken Sie auf Weiter.

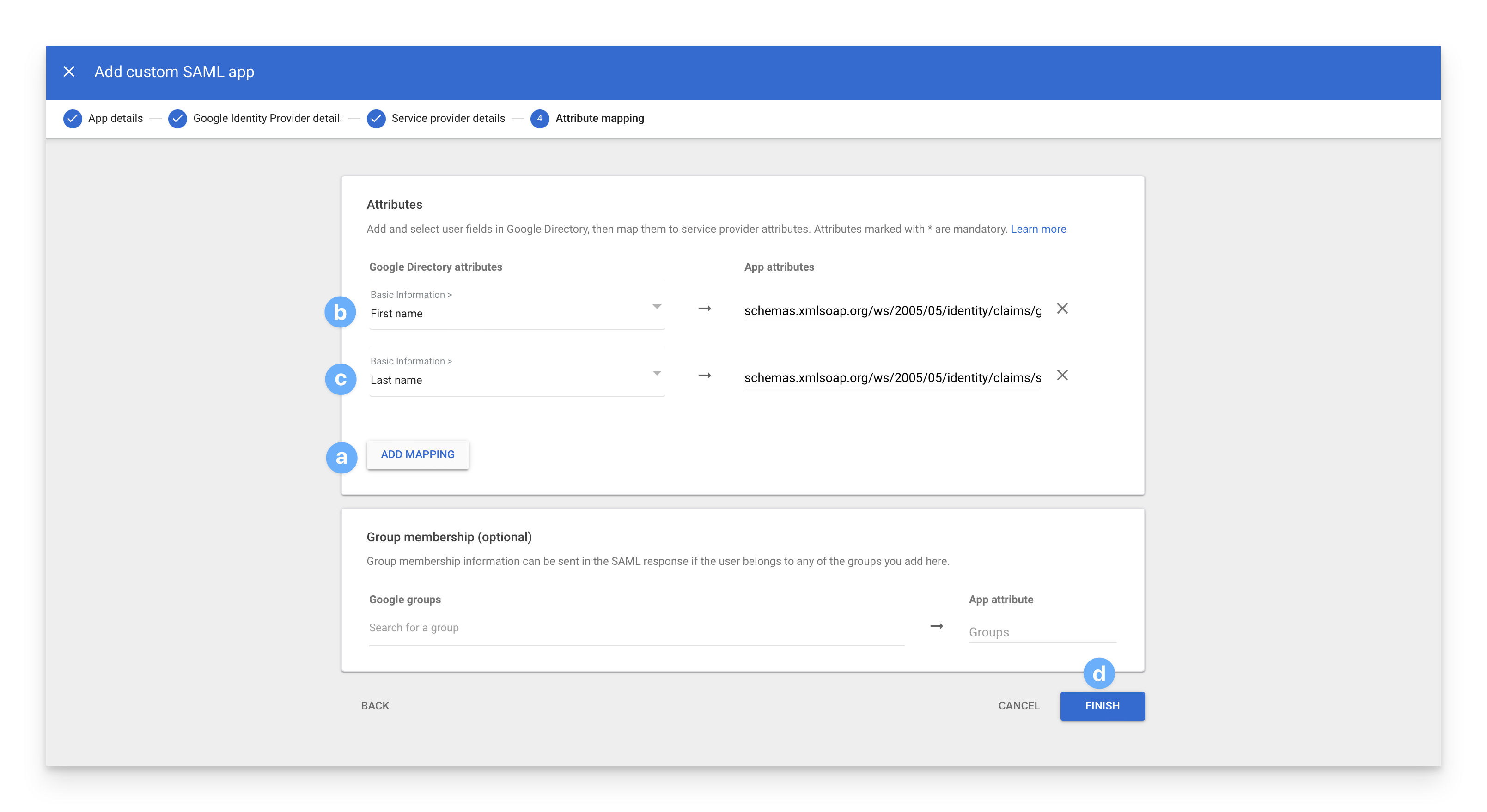

Auf der Seite Attributzuordnung:

Klicken Sie zweimal auf Mapping hinzufügen, damit Sie die folgenden beiden Mappings hinzufügen können:

Suchen Sie im Dropdown-Menü nach dem Attribut Vorname und fügen Sie die folgende Zeichenfolge ein:

schemas.xmlsoap.org/ws/2005/05/identity/claims/givennameSuchen Sie im Dropdown-Menü nach dem Attribut Nachname und fügen Sie die folgende Zeichenfolge ein:

schemas.xmlsoap.org/ws/2005/05/identity/claims/surname

Klicken Sie auf Fertig stellen.

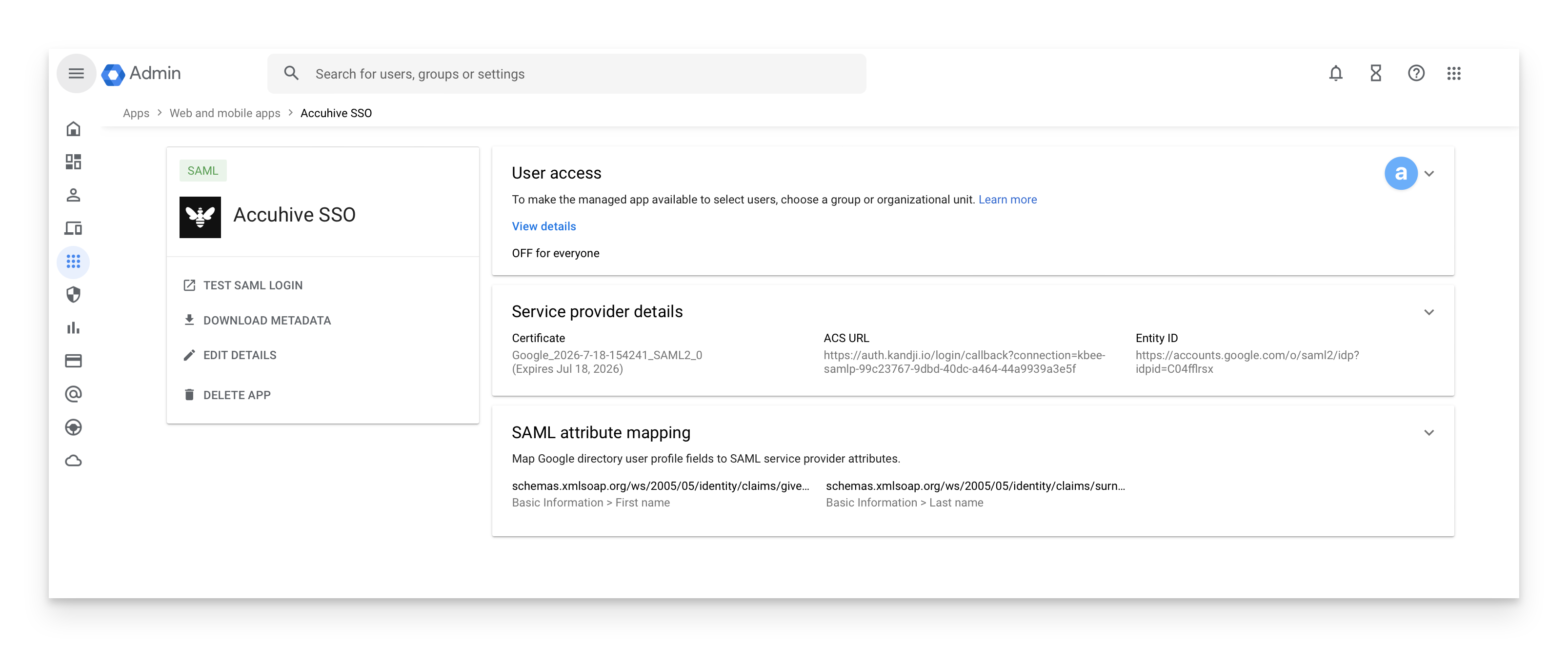

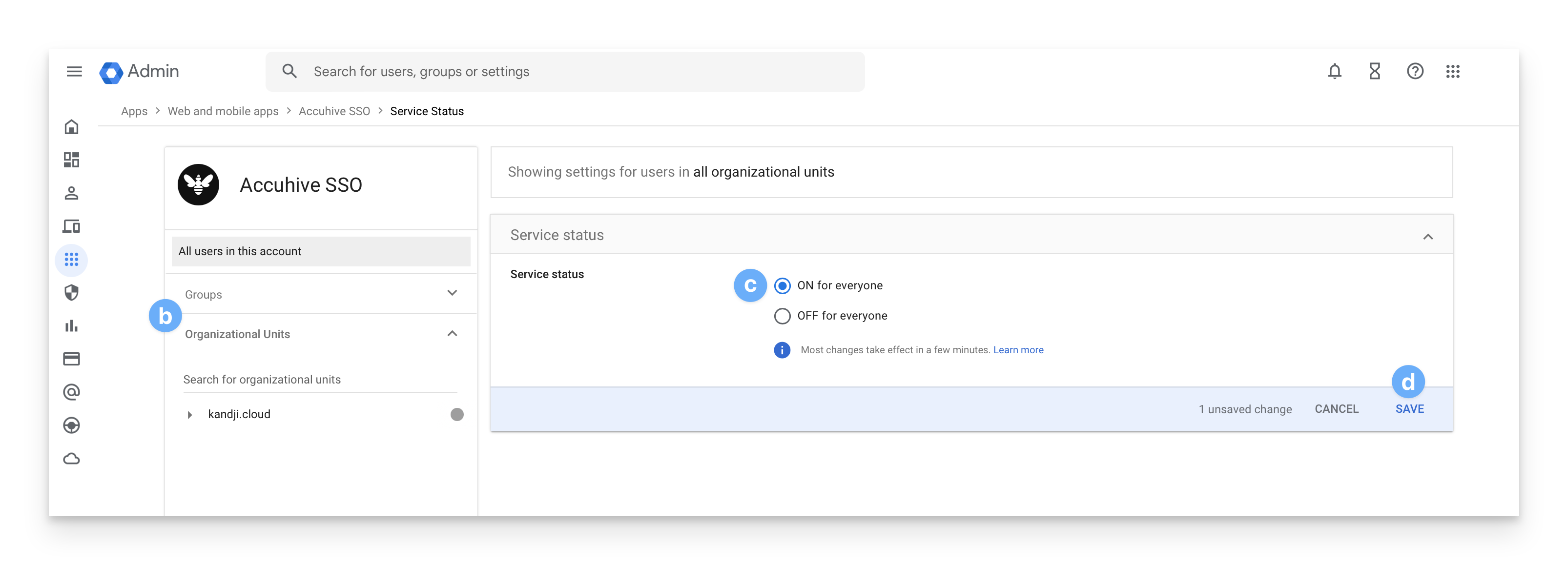

Überprüfen Sie auf der daraufhin angezeigten App-Seite unter Benutzerzugriff, ob der Dienst aktiviert und eine Benutzergruppe oder Organisationseinheit ausgewählt ist.

Wenn für alle die Option AUS angezeigt wird, klicken Sie auf das Dreiecksymbol im Bereich für den Nutzerzugriff, um der App eine Nutzergruppe oder Organisationseinheit zuzuweisen.

Optional wählen Sie bitte eine Gruppe oder Organisationseinheit aus, um den Dienst zu aktivieren (standardmäßig werden alle Organisationseinheiten angezeigt).

Legen Sie den Dienststatus für alle auf EIN fest.

Klicken Sie auf Speichern.

Im Abschnitt "Erforderliche Anspruchsattribute" des Wissensdatenbankartikels SAML-basiertes Single Sign-On finden Sie weitere Informationen zum Kandji Attributzuordnungen.

Konfigurieren der SAML-Verbindung in Kandji

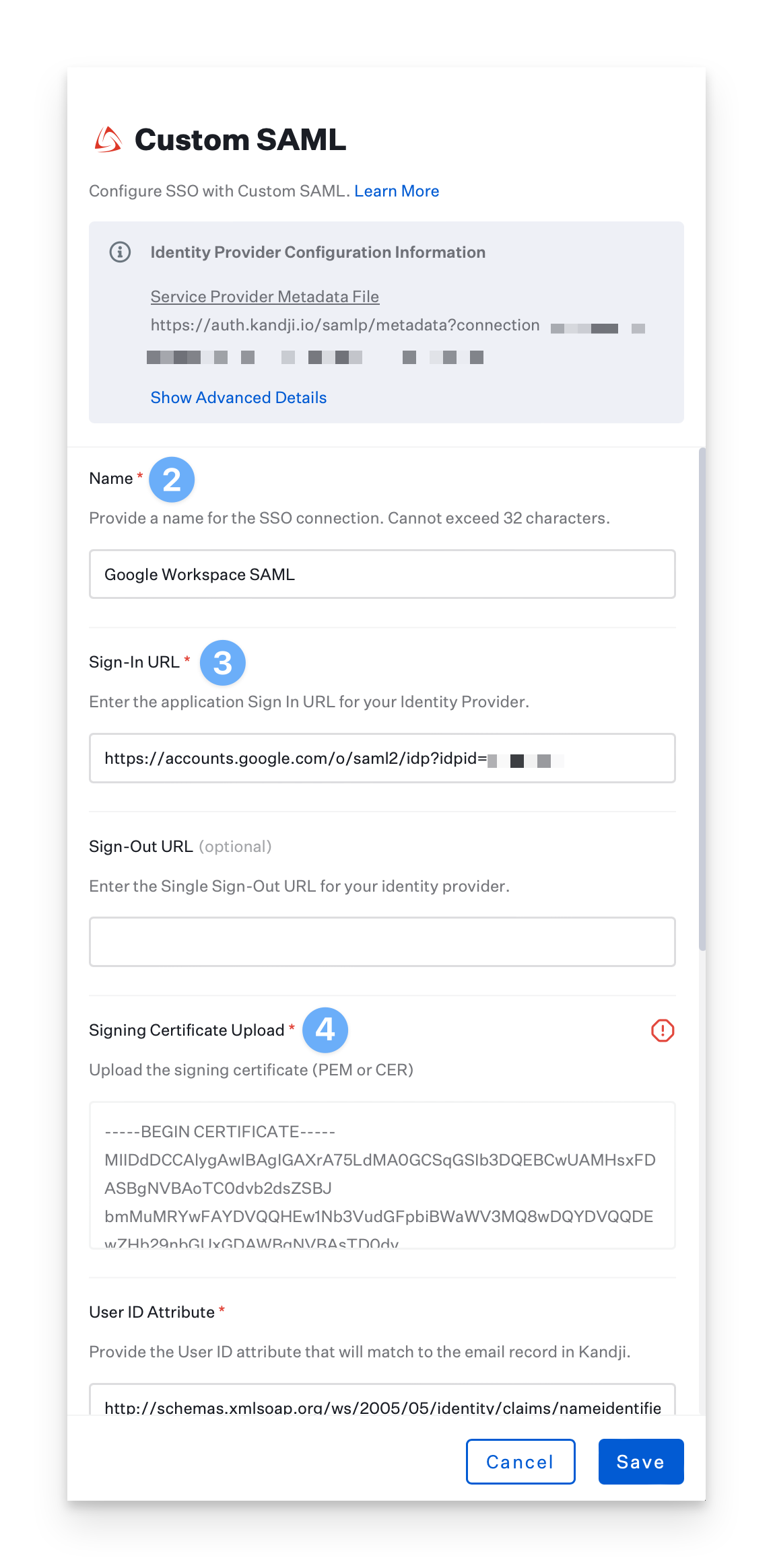

Kehren Sie zum benutzerdefinierten SAML-Modal in Kandji zurück.

Geben Sie der Verbindung einen Namen.

Fügen Sie die Anmelde-URL ein, die Sie aus Google Workspace kopiert haben.

Laden Sie das Zertifikat hoch, das Sie von Google Workspace heruntergeladen haben.

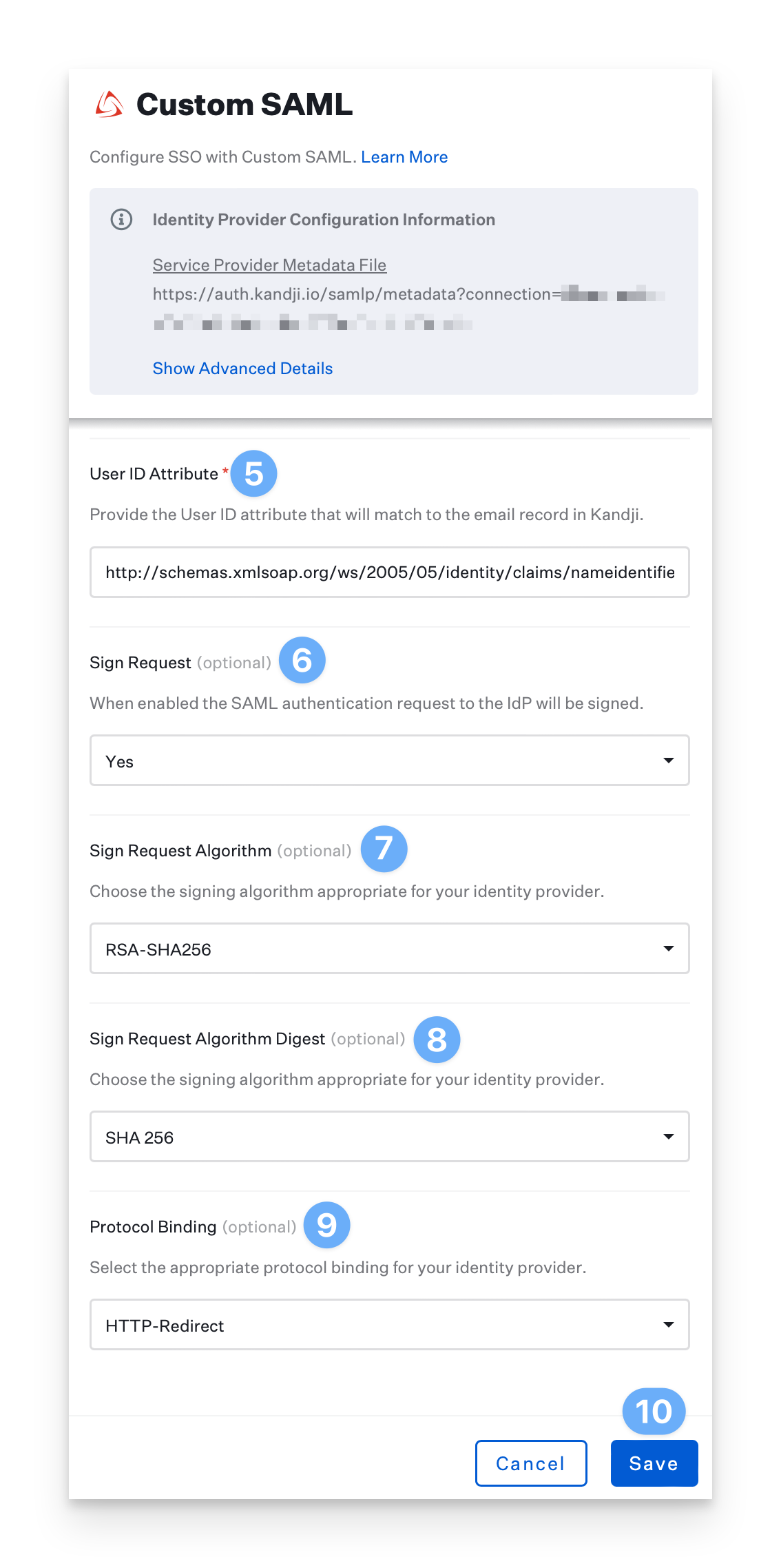

Stellen Sie sicher, dass das Benutzer-ID-Attribut auf den Standardwert von

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifierStellen Sie sicher, dass Sign Request auf Ja festgelegt ist.

Stellen Sie sicher, dass der Anforderungsalgorithmus auf RSA-SHA256 eingestellt ist.

Stellen Sie sicher, dass Sign Request Algorithm Digest auf SHA 256 festgelegt ist.

Legen Sie die Protokollbindung auf HTTP-POST fest.

Klicken Sie auf Speichern und dann auf Abbrechen , um die Konfiguration zu beenden.

Aktivieren der SAML-Verbindung

Nachdem Sie die SAML-Verbindung in Kandji und Ihrem Identitätsanbieter konfiguriert haben, können Sie sie aktivieren. Eine Schritt-für-Schritt-Anleitung finden Sie im Abschnitt Aktivieren und Verwalten einer Verbindung in unserem Support-Artikel für Single Sign-On.

Erzwingen von Single Sign-On

Nachdem Sie mindestens eine Single Sign-On-Verbindung konfiguriert haben, können Sie die Standardauthentifizierungsverbindung deaktivieren. Durch das Deaktivieren Kandji Standardauthentifizierung wird die Möglichkeit für Kandji Administratoren in Ihrem Mandanten deaktiviert, sich per E-Mail/Kennwort, Google-Anmeldung oder Office 365-Anmeldung zu authentifizieren. Bitte beachten Sie unsere Supportartikel für Single Sign-On für eine Schritt-für-Schritt-Anleitung.

Hinzufügen eines Benutzers zu Kandji

Fügen Sie dem Admin-Team in Kandji einen Benutzer hinzu, indem Sie auf Neuer Benutzer klicken.

Geben Sie alle entsprechenden Benutzerinformationen ein. Dieser Nutzer muss in Google Workspace vorhanden sein und der Kandji SSO-App in Ihrem Google Workspace-Mandanten zugewiesen sein.

Klicken Sie auf Senden.

.png)

Sobald die Einladung gesendet wurde, schließen Sie das Fenster Benutzer einladen.

Aktualisieren Sie die Seite "Zugriff" in Kandji. Sie sollten den Benutzer sehen, den Sie gerade hinzugefügt haben.

Überprüfen Sie die E-Mail-Adresse des Benutzers, um die Einladung anzunehmen, und melden Sie sich mit der neuen SAML-SSO-Verbindung bei Kandji an.