Okta Desktop Password Sync befindet sich derzeit in der Okta "Early Access"-Version. Weitere Informationen finden Sie in der Okta-Ressource: Manage Early Access and Beta.

Anforderungen

Okta-Anforderungen

Ihre Okta Identity Engine-Organisation ist verfügbar.

Auf Ihren macOS Computern wird mindestens 13 macOS Ventura ausgeführt.

Die Unterstützung für Platform SSO 2.0 ist für macOS-Computer mit macOS 14 Sonoma und höher verfügbar. Platform SSO 2.0 ermöglicht es Benutzern, Desktop Password Sync direkt über das macOS-Anmeldefenster zu verwenden.

Die Anwendung Desktop Password Sync ist für Ihr Unternehmen in Okta verfügbar. Wenn Sie die Desktop-Kennwortsynchronisierungs-App nicht im App-Katalog finden können, wenden Sie sich an Ihren Okta-Kundenbetreuer.

Der Okta Verify-Authentifikator ist in Ihrer Organisation eingerichtet.

Die Okta Verify-App, die Ihrem Kandji Mandanten aus Apple Business Manager Apps & Bücher hinzugefügt wurde (siehe Kandji Leitfaden hier).

Zusätzliche Anforderungen

Ein Nur-Text-Editor wie Visual Studio Code, Sublime Text, BBEdit usw.

Drei mobileconfig-Dateien, die bearbeitet und als benutzerdefinierte Profile auf Kandji hochgeladen werden.

FileVault-Unterstützung für macOS 15+

Okta bietet neue Authentifizierungsrichtlinien an, um strengere Authentifizierungsanforderungen für macOS 15+ durchzusetzen. Die Desktop-Kennwortsynchronisierung umfasst jetzt die FileVault-Schnittstelle. Weitere Informationen dazu finden Sie im Configure Desktop Password Sync for macOS 15 Artikel von Okta.

Erstellen von SCEP-Zertifikaten für den Gerätezugriff für macOS 14+

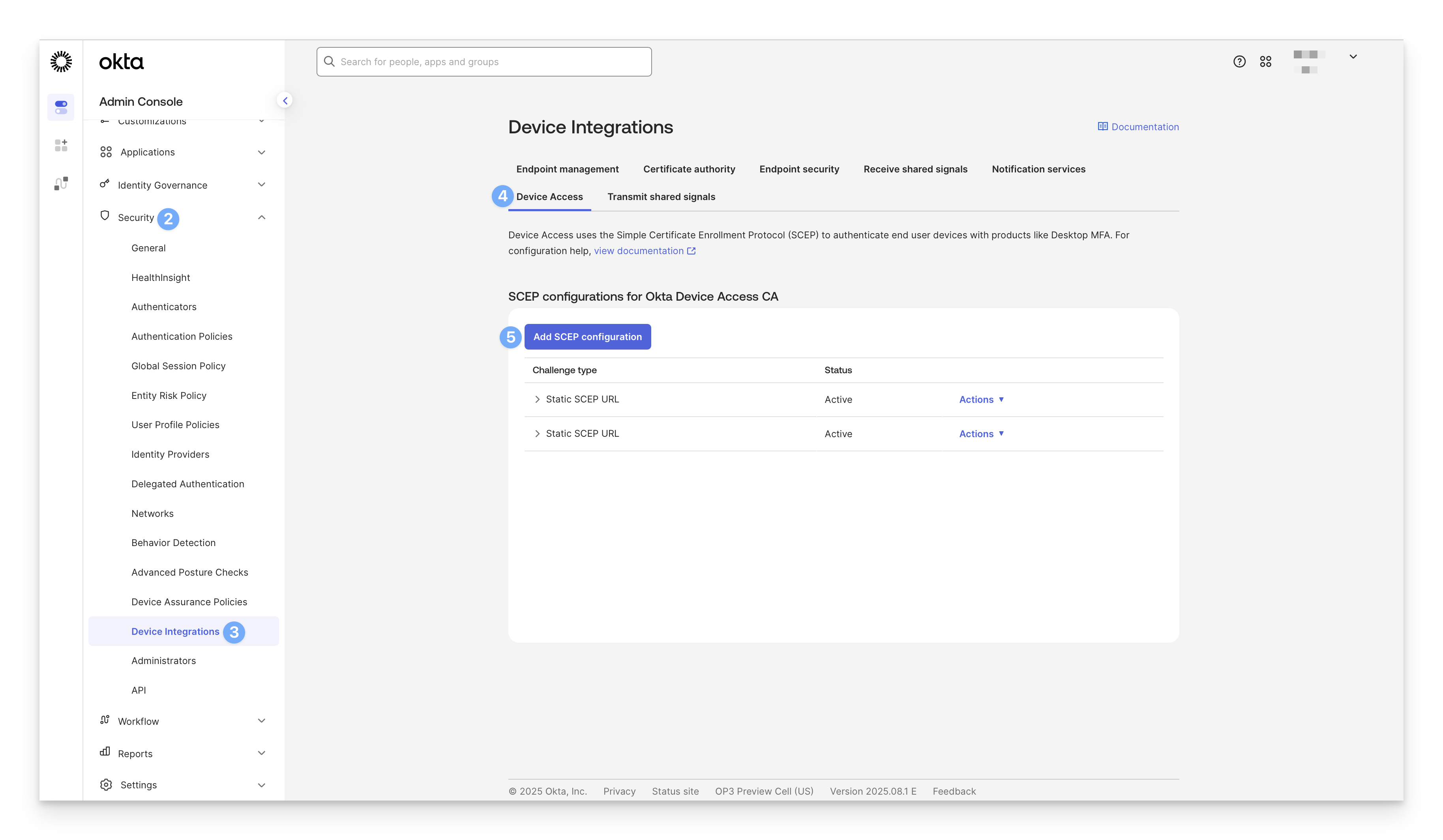

Konfigurieren einer Desktop-SCEP-Zertifizierungsstelle in Okta

Melden Sie sich bei Ihrem Okta-Verwaltungsportal an.

Wählen Sie im linken Navigationsbereich Sicherheit aus .

Wählen Sie im erweiterten Menü Geräteintegrationen aus .

Wählen Sie im Bereich Geräteintegration die Option Gerätezugriff aus.

Klicken Sie auf SCEP-Konfiguration hinzufügen.

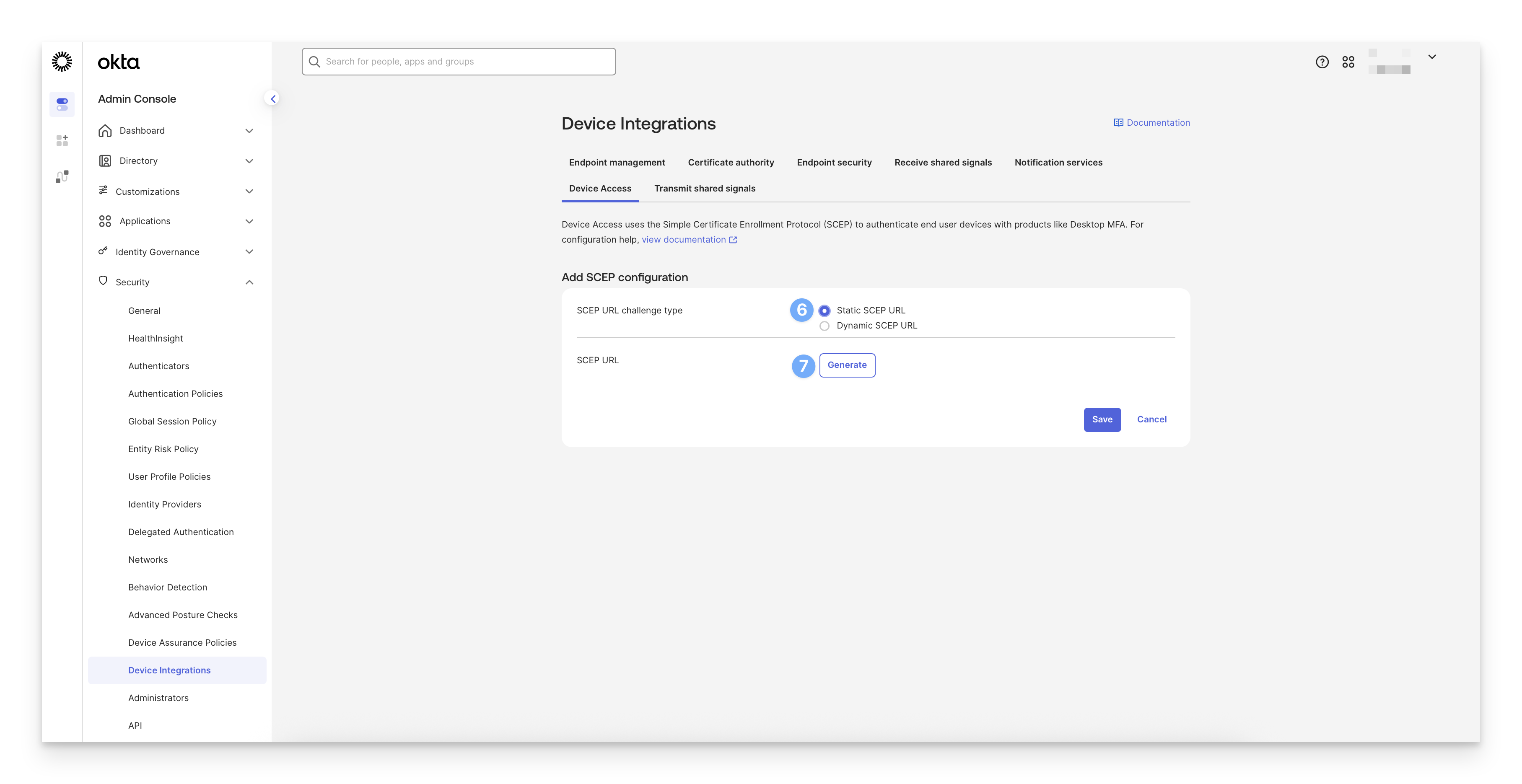

Wählen Sie Statische SCEP-URL aus.

Klicken Sie auf Generieren.

Kopieren Sie die SCEP-URL.

Kopieren Sie den geheimen Schlüssel.

Notieren Sie sich den geheimen Schlüssel, da Sie ihn nur dann einsehen können. Danach wird es zu Ihrem Schutz als Hash gespeichert. Bei Bedarf kann dieser Schlüssel gedreht werden.

Klicken Sie auf Speichern.

Wenn Sie den geheimen Schlüssel zurücksetzen müssen, können Sie dies über das Menü "Aktionen " rechts neben der Integration tun.

.png)

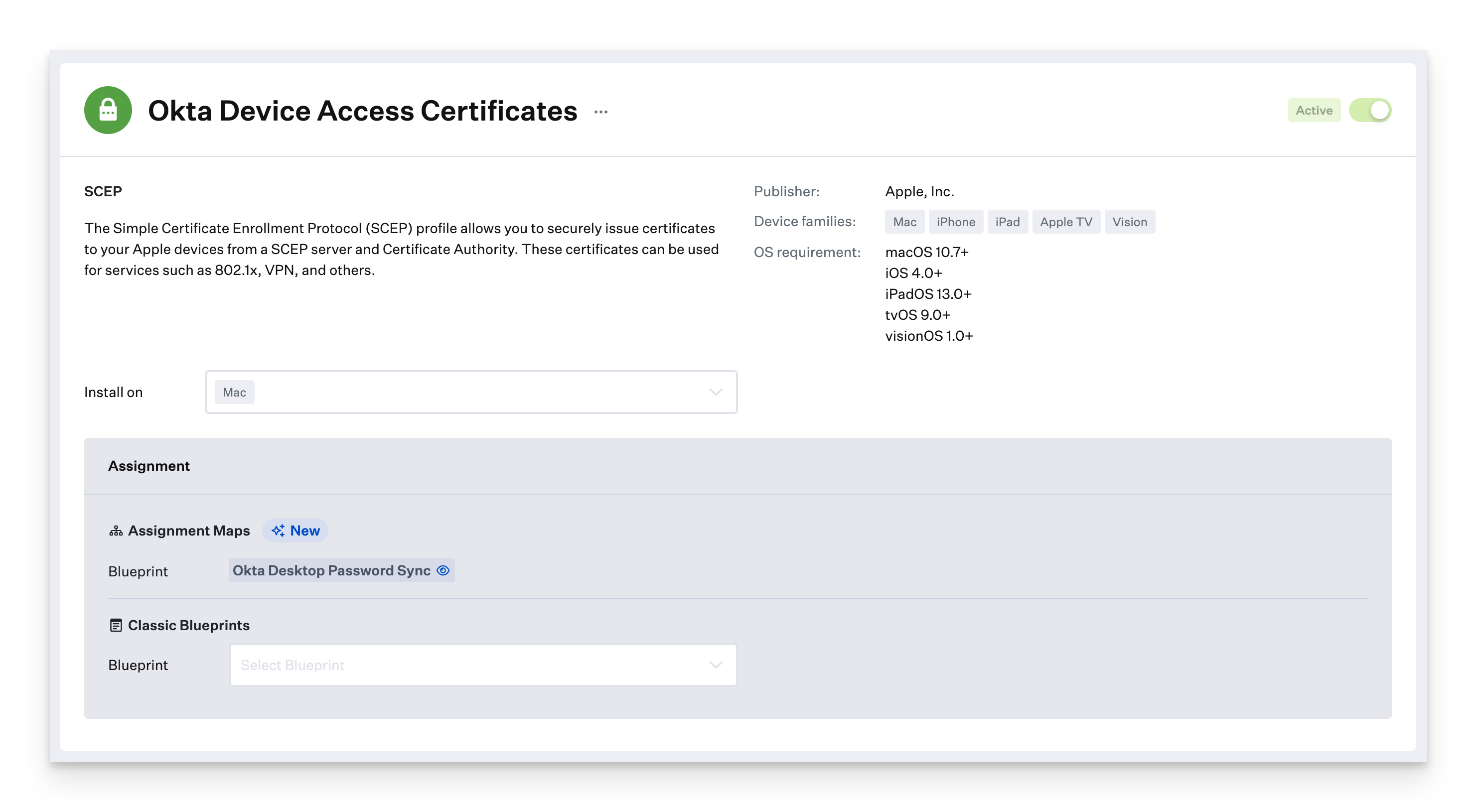

Fügen Sie die SCEP-Payload zu Ihrem Kandji Library hinzu

Um dieses Bibliothekselement zu Ihrer Kandji-Bibliothek hinzuzufügen, befolgen Sie die Schritte, die im Artikel Bibliotheksübersicht beschrieben sind.

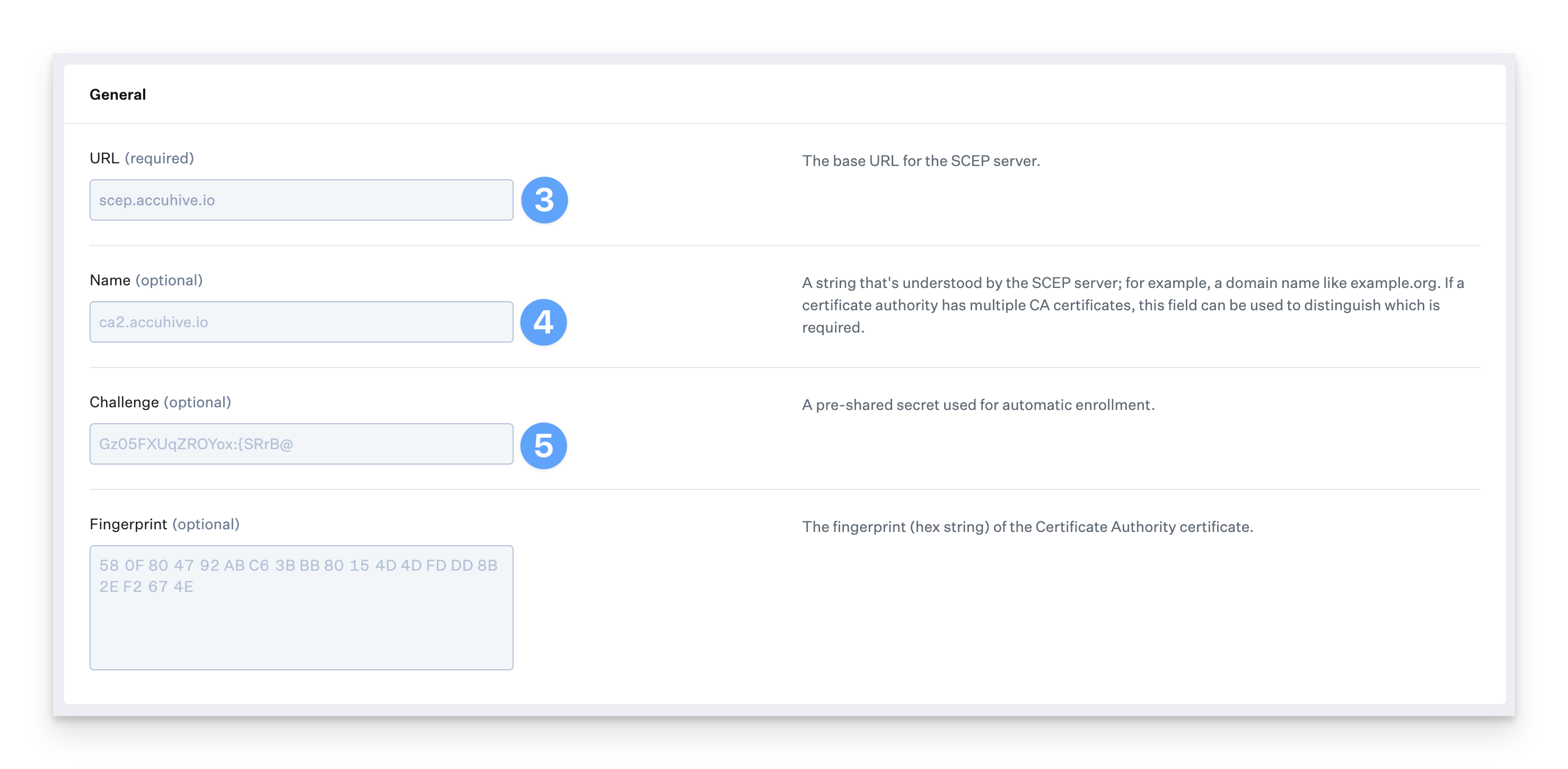

Konfigurieren des SCEP-Zertifikatprofils

Geben Sie dem Profil einen Namen.

Weisen Sie es Ihrem gewünschten Blueprintszu.

Fügen Sie in das Feld URL die SCEP-Server-URL ein, die Sie zuvor kopiert haben.

Geben Sie einen Namen ein (optional).

Fügen Sie in das Feld Abfrage den geheimen Schlüssel ein, den Sie zuvor kopiert haben.

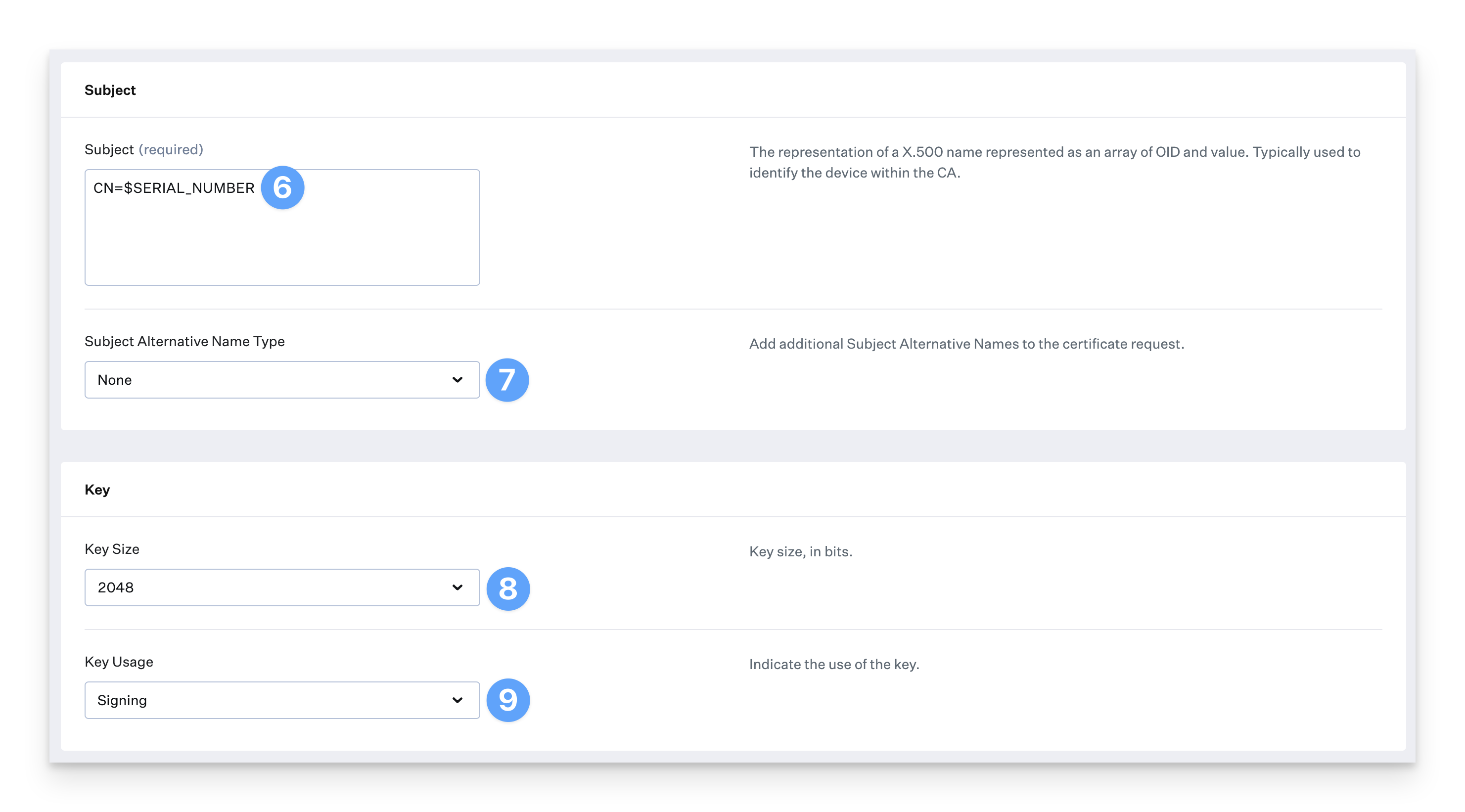

Geben Sie im Feld Betreff CN=$SERIAL_NUMBER ein .

Beim Speichern der SCEP- Library Itemhängt Kandji die PROFILE_UUID an das Ende der verwendeten CN an.

Stellen Sie sicher, dass der Typ des alternativen Antragstellernamens auf Keine festgelegt ist.

Wählen Sie für Schlüsselgröße die Option 2048 aus .

Wählen Sie für Schlüsselverwendung die Option Signieren aus .

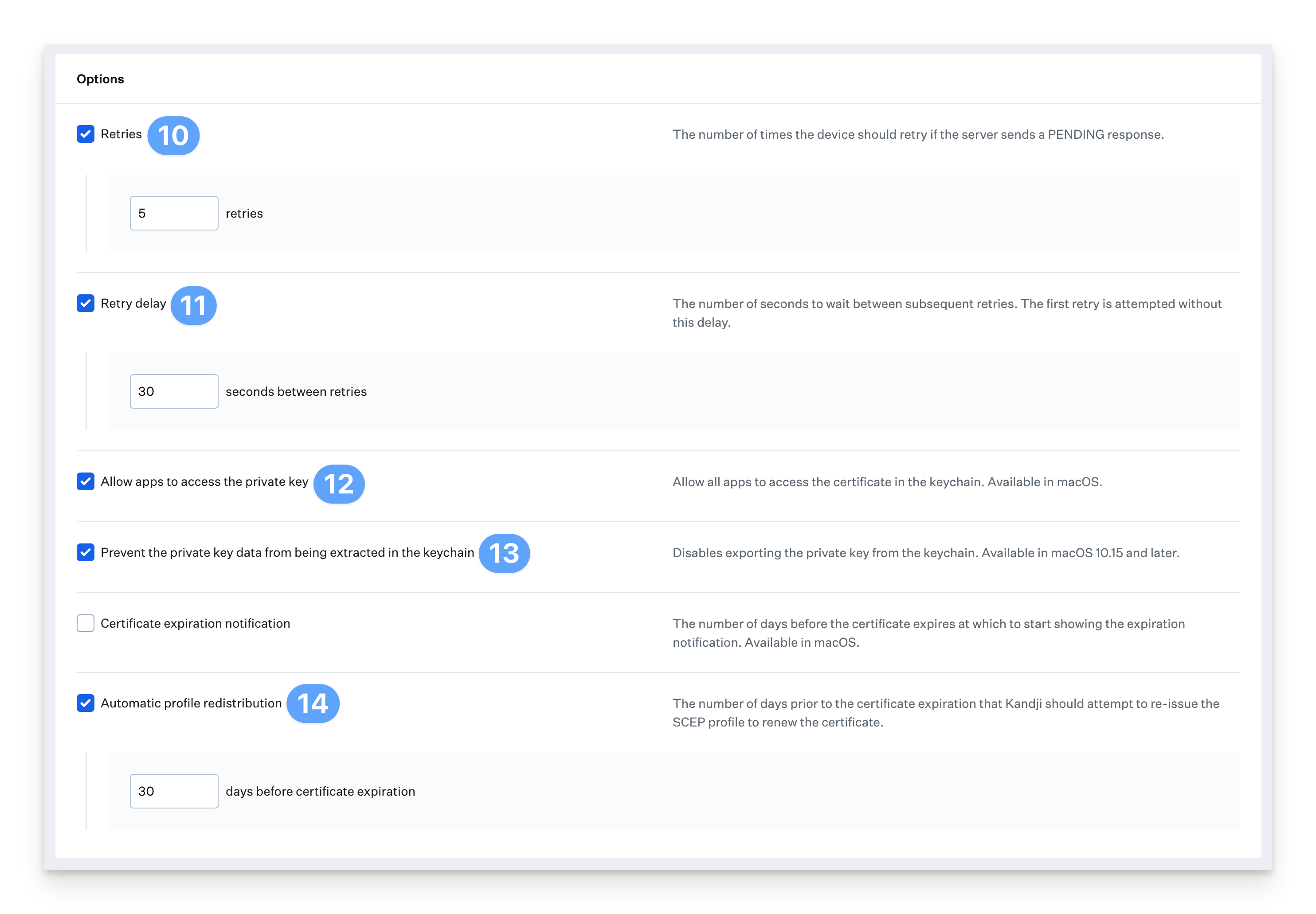

Wählen Sie Wiederholungen aus , und geben Sie 5 für die Anzahl der Wiederholungen ein . Diese Zahl kann auf einen Wert angepasst werden, der für Ihre Umgebung geeignet ist.

Wählen Sie Wiederholungsverzögerung aus, und geben Sie 30 für die Anzahl der Sekunden ein . Diese Zahl kann auf einen Wert angepasst werden, der für Ihre Umgebung geeignet ist.

Wählen Sie Apps den Zugriff auf den privaten Schlüssel erlauben aus .

Wählen Sie Verhindern, dass das Datum des privaten Schlüssels im Schlüsselbund extrahiert wird.

Wählen Sie Automatische Profilneuverteilung aus, und geben Sie 30 für die Tage vor Ablauf des Zertifikats ein . Diese Zahl kann auf einen Wert angepasst werden, der für Ihre Umgebung geeignet ist.

Klicken Sie auf Speichern.

Weitere Informationen zum Kandji SCEP Library Itemfinden Sie im Support-Artikel von SCEP Profile .

Für macOS 13+ konfigurieren

Alle Einstellungen in diesem Abschnitt gelten für alle Versionen von macOS, sofern nicht anders angegeben. Sie müssen separate Instanzen von Okta Device Access für Benutzer unter macOS 13 und macOS 14+ konfigurieren.

Erstellen und Konfigurieren der Integration der Desktop Password Sync-App in Okta

Wechseln Sie in der Okta Admin Console zu Anwendungen > Anwendungskatalog.

Suchen Sie nach Desktop Password Sync und wählen Sie die App aus.

.png)

Klicken Sie auf Integration hinzufügen. Wenn Sie die Fehlermeldung "Diese Funktion ist nicht aktiviert" erhalten, wenden Sie sich an Ihren Okta-Kundenbetreuer.

.png)

Öffnen Sie Desktop Password Sync aus der Anwendungsliste, um es zu konfigurieren.

Auf der Registerkarte Allgemein können Sie die Anwendungsbezeichnung bearbeiten oder die Standardbezeichnung verwenden.

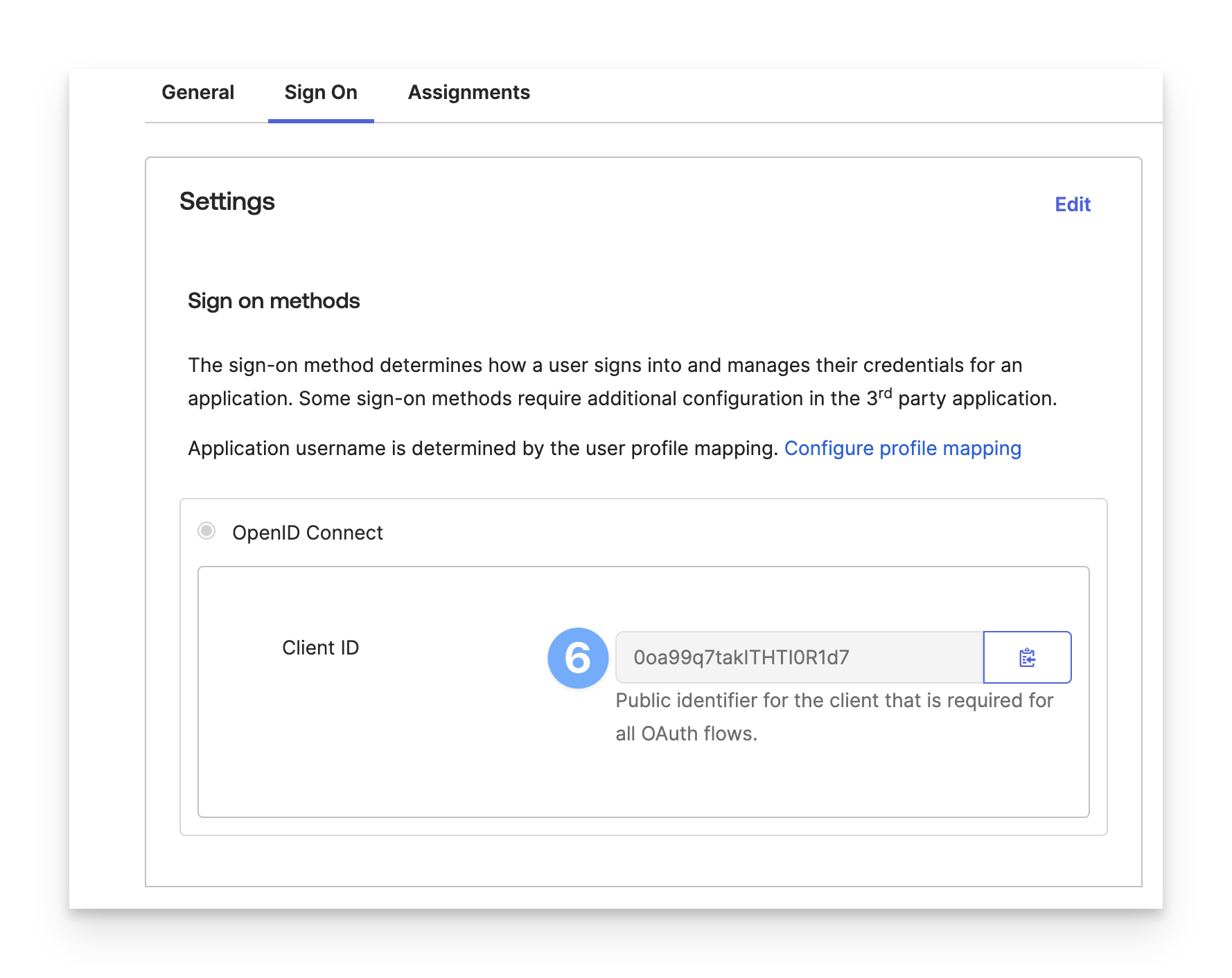

Notieren Sie sich auf der Registerkarte Anmelden die Client-ID. Sie benötigen dies, wenn Sie das Single Sign-On-Profil erstellen.

Weisen Sie die App einzelnen Benutzern oder Gruppen auf der Registerkarte "Zuweisungen" zu. Benutzern muss die App zugewiesen sein, um die Desktopkennwortsynchronisierung verwenden zu können.

Klicken Sie auf Speichern.

Bearbeiten der mobileconfig-Vorlagendateien

Für die Aktivierung von Desktop Password Sync werden drei mobileconfig-Dateien benötigt: zwei Plattform-SSO-Konfigurationsprofile und ein Okta Verify-Konfigurationsprofil. Wenn Sie macOS 13 und macOS 14+ unterstützen, müssen Sie zwei der Okta Verify-Konfigurationsprofile bereitstellen. Führen Sie die folgenden Schritte aus, um die bereitgestellten Vorlagen zu bearbeiten und sie als benutzerdefiniertes Profil Library Items in Kandjihinzuzufügen. Sie müssen sie mit einem Nur-Text-Editor wie Visual Studio Code, Sublime Text, BBEdit usw. bearbeiten.

Wenn Sie macOS 13-Geräte in Ihrer Flotte nicht unterstützen, können Sie die Bereitstellung des Okta_PSSO_Configuration_Template_macOS13.mobileconfig-Profils überspringen.

Laden Sie die Datei Okta_PSSO_Configuration_Template_macOS13.mobileconfig aus dem GitHub-Repository Kandji Support herunter (GitHub Link).

Laden Sie die Datei Okta_PSSO_Configuration_Template_macOS14.mobileconfig aus dem GitHub-Repository Kandji Support herunter (GitHub Link).

Laden Sie die Datei Okta_Verify_Configuration_Template.mobileconfig aus dem GitHub-Repository Kandji Support (GitHub-Link) herunter.

Okta PSSO-Konfigurationsprofil für macOS 13

Öffnen Sie die Datei Okta_PSSO_Configuration_Template_macOS13.mobileconfig in Ihrem Texteditor.

Aktualisieren Sie den Abschnitt "AssociatedDomains" der Payload "Zugeordnete Domänen" und ersetzen Sie die Beispieldomäne durch Ihre eigene Okta-Mandantenadresse.

Beispiel: authsrv:accuhive.okta.com

<key>AssociatedDomains</key> <array> <!-- replace accuhive.okta.com with your tenant address --> <string>authsrv:accuhive.okta.com</string> </array>

Aktualisieren Sie den Abschnitt URLs der Payload Extensible SSO und ersetzen Sie die Beispieldomäne durch Ihre Okta-Mandanteninformationen. Lassen Sie den Rest der URL unverändert.

Beispiel: accuhive.okta.com

<key>URLs</key> <array> <!-- replace accuhive.okta.com with your tenant address --> <string>https://accuhive.okta.com/device-access/api/v1/nonce</string> <string>https://accuhive.okta.com/oauth2/v1/token</string> </array>

Speichern Sie die Datei mobileconfig.

Okta PSSO-Konfigurationsprofil für macOS 14+

Öffnen Sie die Datei Okta_PSSO_Configuration_Template_macOS14.mobileconfig in Ihrem Texteditor.

Aktualisieren Sie den Abschnitt "AssociatedDomains" der Payload "Zugeordnete Domänen auth-service-extension" und ersetzen Sie die Beispieldomäne durch Ihre eigene Okta-Mandantenadresse.

Beispiel: authsrv:accuhive.okta.com

<key>ApplicationIdentifier</key> <string>B7F62B65BN.com.okta.mobile.auth-service-extension</string> <key>AssociatedDomains</key> <array> <!-- replace accuhive.okta.com with your tenant address --> <string>authsrv:accuhive.okta.com</string>

Aktualisieren Sie den Abschnitt "AssociatedDomains" der Payload "Zugeordnete Domänen" und ersetzen Sie die Beispieldomäne durch Ihre eigene Okta-Mandantenadresse.

Beispiel: authsrv:accuhive.okta.com

<key>ApplicationIdentifier</key> <string>B7F62B65BN.com.okta.mobile</string> <key>AssociatedDomains</key> <array> <!-- replace accuhive.okta.com with your tenant address --> <string>authsrv:accuhive.okta.com</string>

Aktualisieren Sie den Abschnitt URLs der Payload Extensible SSO und ersetzen Sie die Beispieldomäne durch Ihre Okta-Mandanteninformationen. Lassen Sie den Rest der URL unverändert.

Beispiel: accuhive.okta.com

<key>URLs</key> <array> <!-- replace accuhive.okta.com with your tenant address --> <string>https://accuhive.okta.com/device-access/api/v1/nonce</string> <string>https://accuhive.okta.com/oauth2/v1/token</string> </array>

Speichern Sie die Datei mobileconfig.

Okta Verify-Konfigurationsprofil

Öffnen Sie die Datei Okta_Verify_Configuration_Template.mobileconfig in Ihrem Texteditor.

Aktualisieren Sie den Abschnitt OktaVerify.OrgUrl der Payload com.okta.mobile mit der URL Ihres Okta-Mandanten.

Beispiel: https://accuhive.okta.com

<dict> <!-- replace accuhive.okta.com with your tenant --> <key>OktaVerify.OrgUrl</key> <string>https://accuhive.okta.com</string>

Aktualisieren Sie den Abschnitt OktaVerify.PasswordSyncClientID der Payload com.okta.mobile mit der Client-ID Ihrer Desktop-Kennwortsynchronisierungs-App, die Sie zuvor aufgezeichnet haben.

<!-- replace YOUR_CLIENT_ID with your Desktop Password Sync app Client ID --> <key>OktaVerify.PasswordSyncClientID</key> <string>YOUR_CLIENT_ID</string>Aktualisieren Sie den Abschnitt OktaVerify.OrgUrl der Nutzlast com.okta.mobile.auth-service-extension mit Ihrer Okta-Mandanten-URL.

<dict> <!-- replace accuhive.okta.com with your tenant --> <key>OktaVerify.OrgUrl</key> <string>https://accuhive.okta.com</string>Aktualisieren Sie den Abschnitt OktaVerify.PasswordSyncClientID der Nutzlast com.okta.mobile.auth-service-extension mit der Client-ID Ihrer Desktop-Kennwortsynchronisierungs-App, die Sie zuvor aufgezeichnet haben.

<!-- replace YOUR_CLIENT_ID with your Desktop Password Sync app Client ID --> <key>OktaVerify.PasswordSyncClientID</key> <string>YOUR_CLIENT_ID</string>Aktualisieren Sie den Abschnitt PlatformSSO.ProtocolVersion der Nutzlast com.okta.mobile.auth-service-extension auf die entsprechende Version für Ihre Organisation.

Für macOS 13 Ventura, auf 1.0 festlegen

Für macOS 14 Sonoma oder höher, auf 2.0 festlegen

<key>PlatformSSO.ProtocolVersion</key> <string>2.0</string>Wenn Sie macOS 13 und macOS 14+ unterstützen, müssen Sie mehrere Versionen der Datei Okta_Verify_Configuration_Template.mobileconfig speichern, jeweils mit der entsprechenden Einstellung PlatformSSO.ProtocolVersion.

Speichern Sie die mobileconfig-Datei(en).

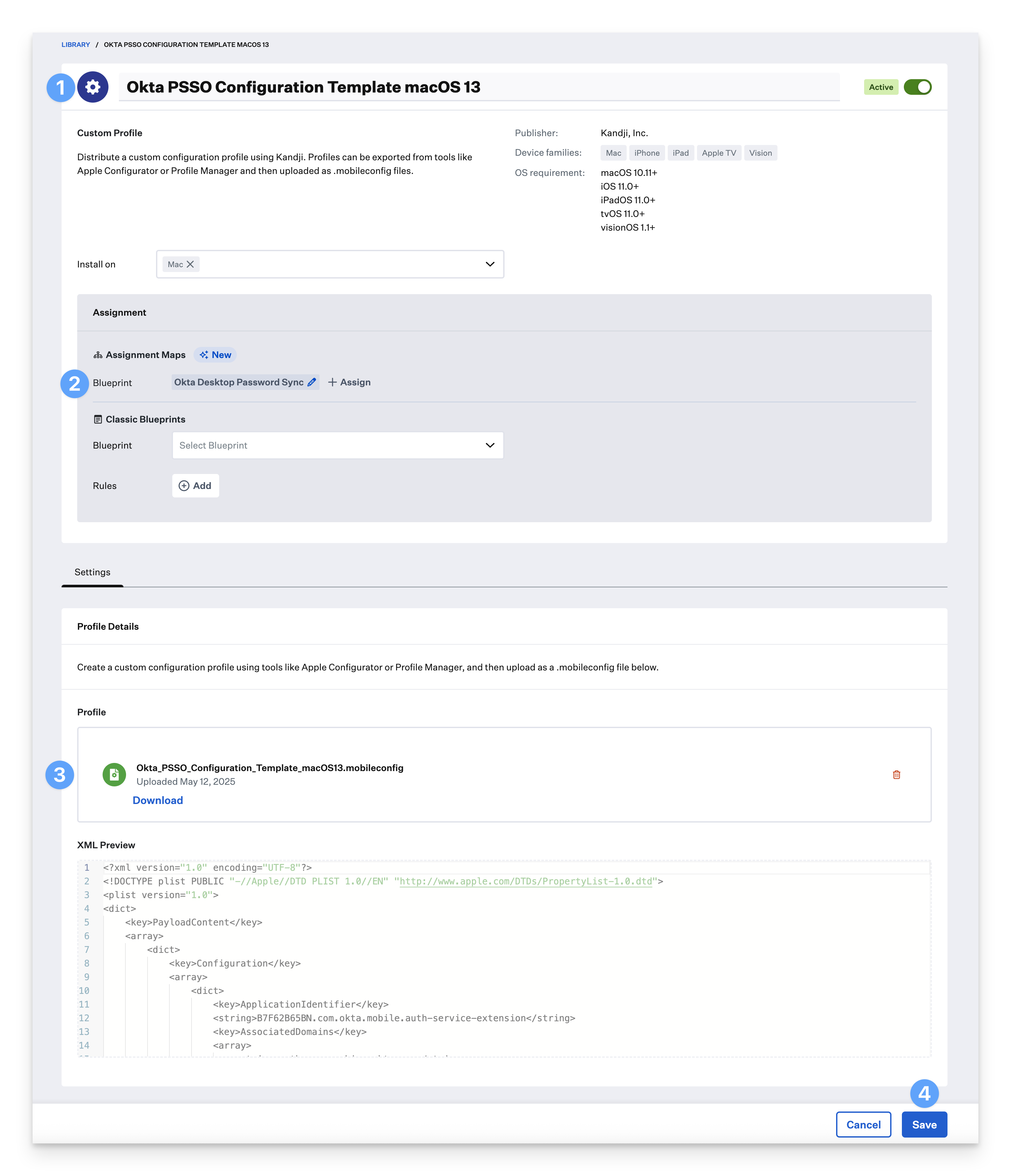

Erstellen Sie die benutzerdefinierten Profile Library Items in Kandji

Um dieses Bibliothekselement zu Ihrer Kandji-Bibliothek hinzuzufügen, befolgen Sie die Schritte, die im Artikel Bibliotheksübersicht beschrieben sind.

Geben Sie einen Namen für die Library Itemein.

Weisen Sie es Ihrem gewünschten Blueprintszu.

Laden Sie die geänderte Datei "Okta_PSSO_Configuration_Template_macOS13.mobileconfig" hoch.

Klicken Sie auf Speichern.

Wiederholen Sie die vorherigen Schritte in diesem Abschnitt für "Okta_PSSO_Configuration_Template_macOS14.mobileconfig" und für alle "Okta_Verify_Configuration_Template.mobileconfig"-Dateien.

Stellen Sie sicher, dass die Okta Verify-App denselben Blueprintzugewiesen ist wie das zuvor erstellte benutzerdefinierte Profil, Library Items .

Führen Sie die Schritte im Abschnitt Bereitstellen von Profilen mit Zuweisungszuordnungen aus, sodass Profile nur auf kompatiblen Geräten bereitgestellt werden.

Sobald die Profile und die Okta Verify-App an Ihre Mac-Computer verteilt wurden, werden die Benutzer aufgefordert, ihr Okta-Passwort zu registrieren und zu synchronisieren.

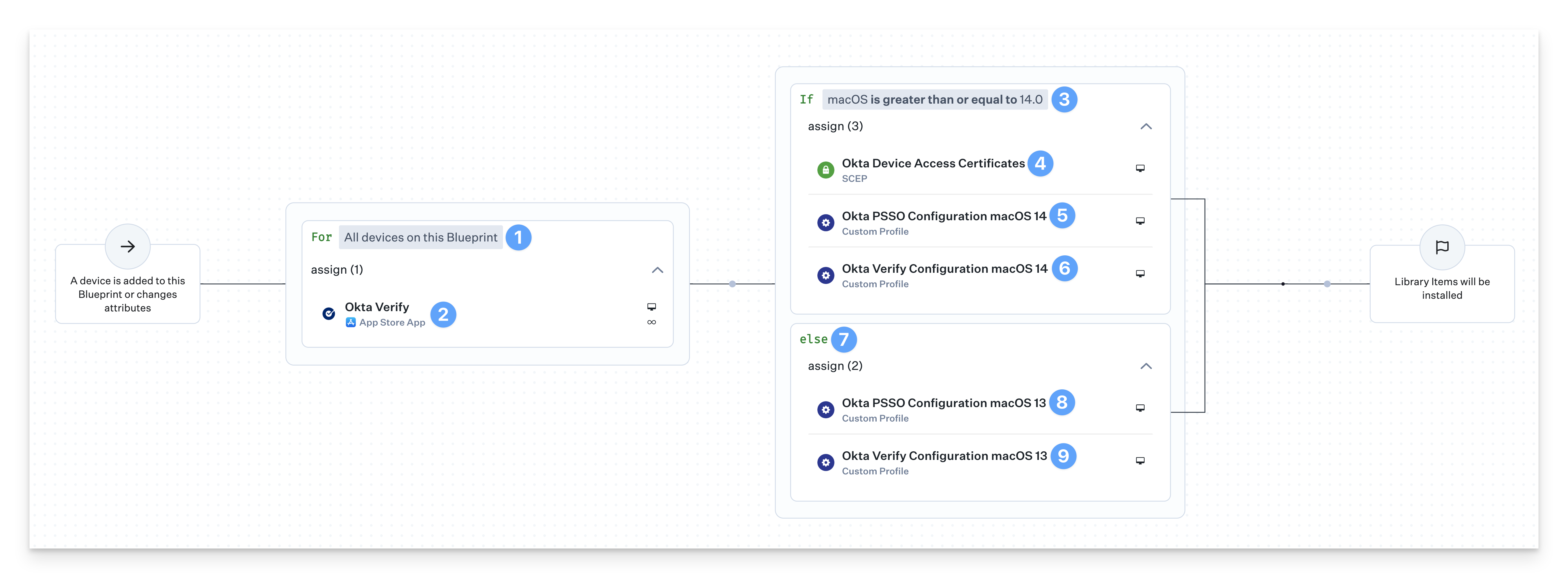

Bereitstellen von Profilen mit Zuordnungszuordnungen

Es gibt bis zu vier benutzerdefinierte Crowdstrike-Profile, die eine bedingte Logik benötigen, um sicherzustellen, dass sie auf den richtigen Geräten bereitgestellt werden. Ein Assignment Map bietet eine einfache Lösung für alle Ihre Geräte in einer praktischen Ansicht.

Bitte lesen Sie unsere Creating a Blueprint und Using Conditional Logic in Assignment Maps Artikel.

Beginnen Sie mit dem bedingten Block Für alle Geräte in diesem Blueprint-Block .

Weisen Sie dem Block die Okta Verify App Store-App zu.

Legen Sie den oberen Rand des bedingten Blocks auf Wenn macOS größer oder gleich 14.0 ist.

Weisen Sie dem bedingten Block die SCEP-Library Item Okta-Gerätezugriffszertifikate zu.

Weisen Sie dem bedingten Block das benutzerdefinierte Profil für macOS 14-Konfiguration Okta PSSO zu .

Weisen Sie dem bedingten Block das benutzerdefinierte Profil Okta Verify-Konfiguration macOS 14 zu.

Fahren Sie mit dem else-Abschnitt des bedingten Blocks fort.

Weisen Sie dem bedingten Block das benutzerdefinierte Profil für macOS 13-Konfiguration Okta PSSO zu .

Weisen Sie dem bedingten Block das benutzerdefinierte Profil Okta Verify-Konfiguration macOS 13 zu.

Benutzererfahrung und nächste Schritte

Bei Platform SSO ist die Schaltfläche "Ändern" in den Einstellungen für Benutzer und Gruppen im Feld "Passwort" nicht verfügbar.

Sobald die Konfiguration des Okta Desktop-Passworts abgeschlossen ist, können Sie Ihre Benutzer die Schritte im User Experience with Okta Desktop Password Sync Artikel ausführen lassen, um sie zu registrieren.