SAML 接続の作成

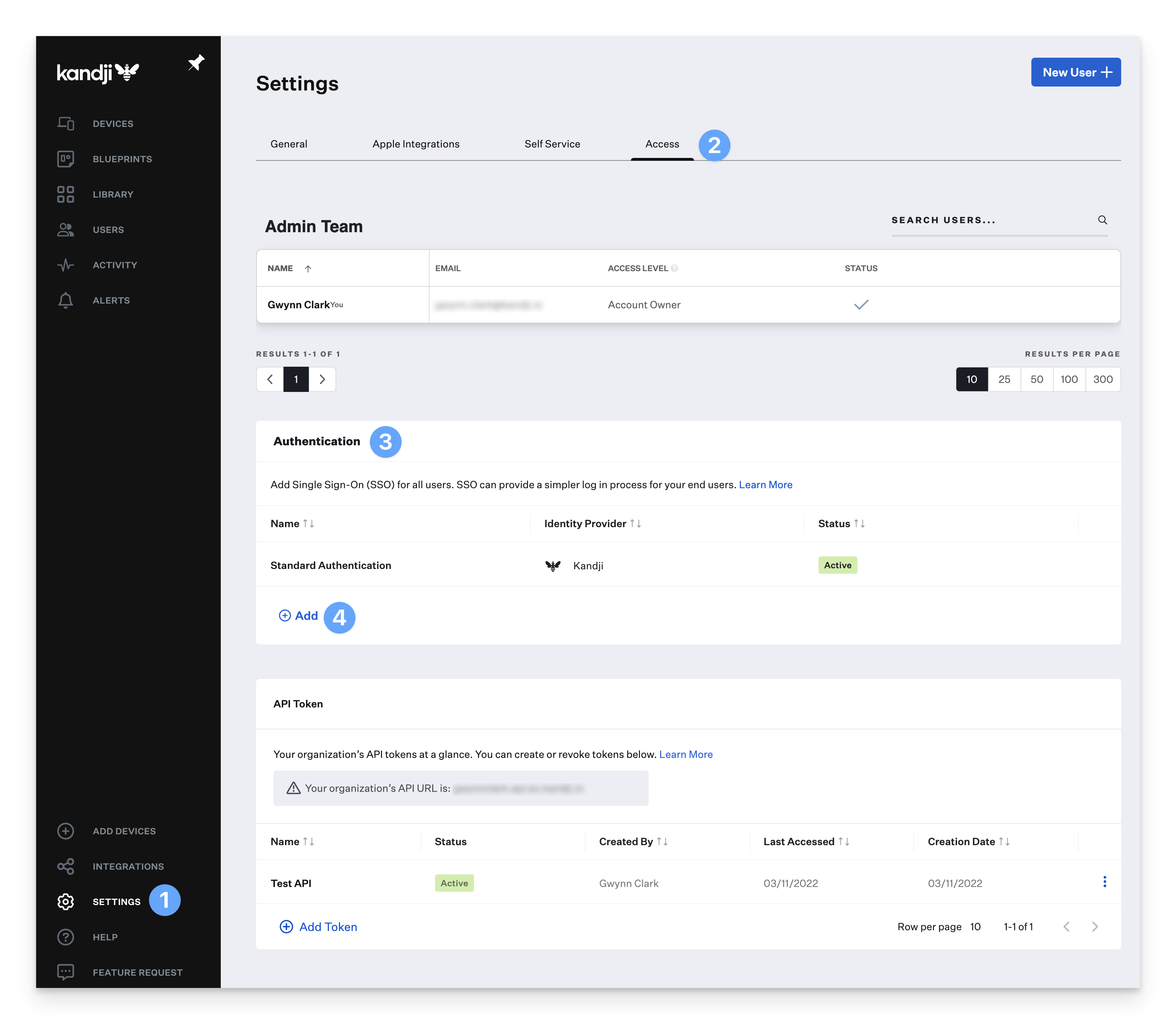

[設定] ページに移動します。

[アクセス] タブをクリックします。

[認証] セクションを見つけます。そのセクションが現在存在しない場合、テナントの SSO は有効になっていません。

認証テーブルの左下にある 「追加 」ボタンをクリックします。

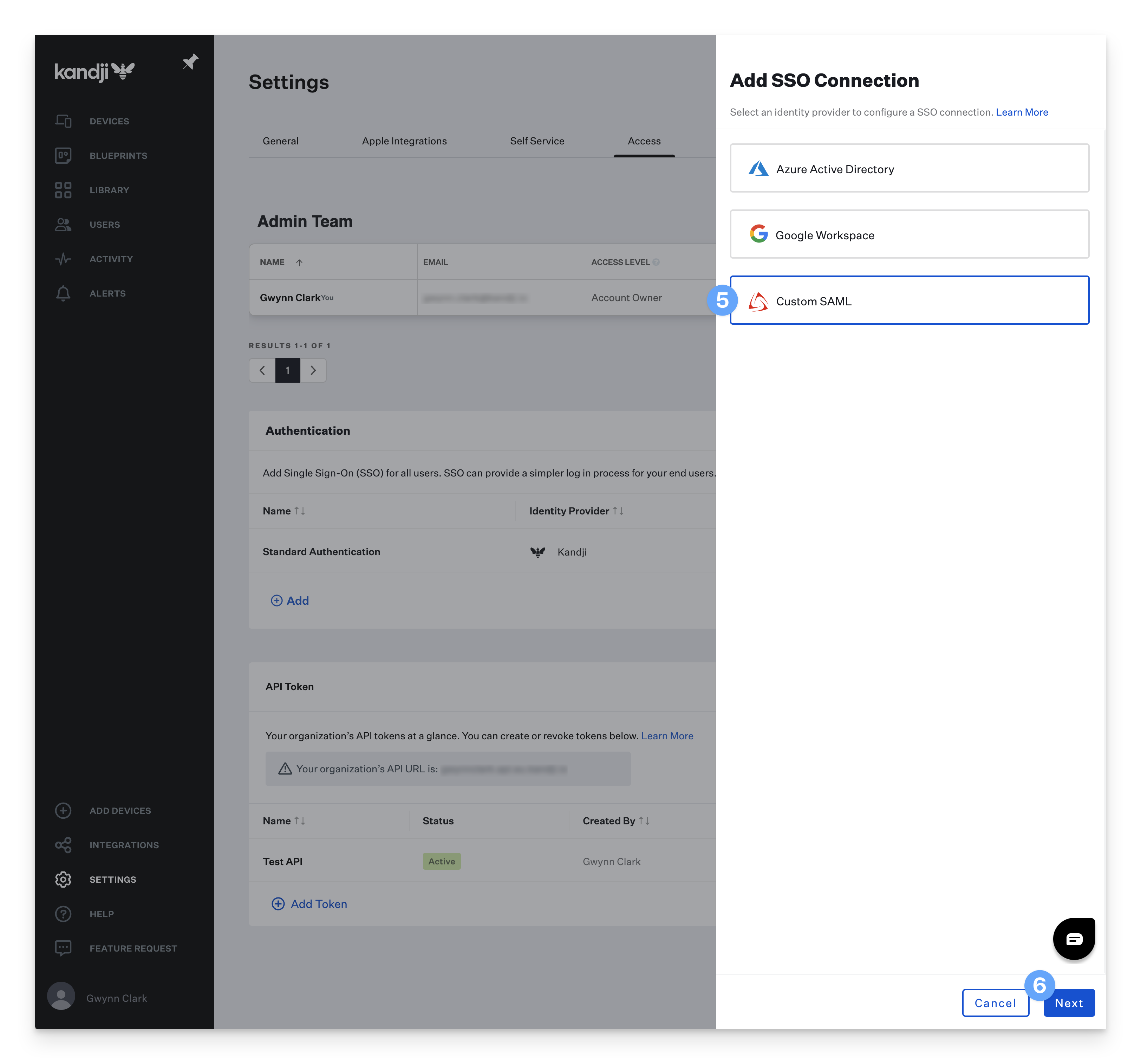

新しいブレードで、[ カスタム SAML 接続] オプションを選択します。

「次へ」をクリックします。

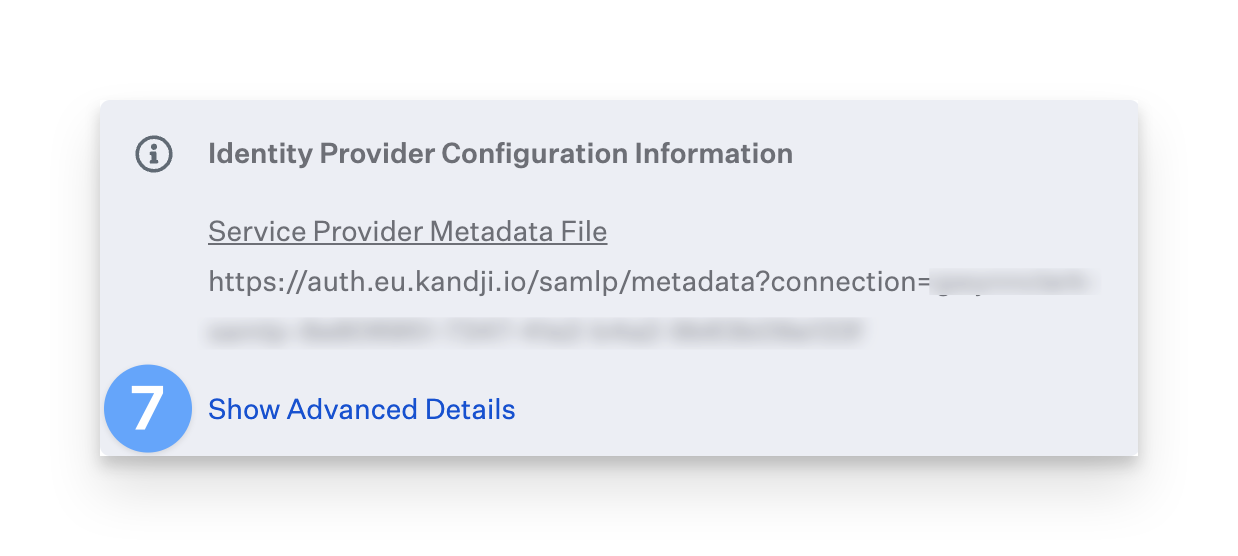

「詳細を表示」をクリックします

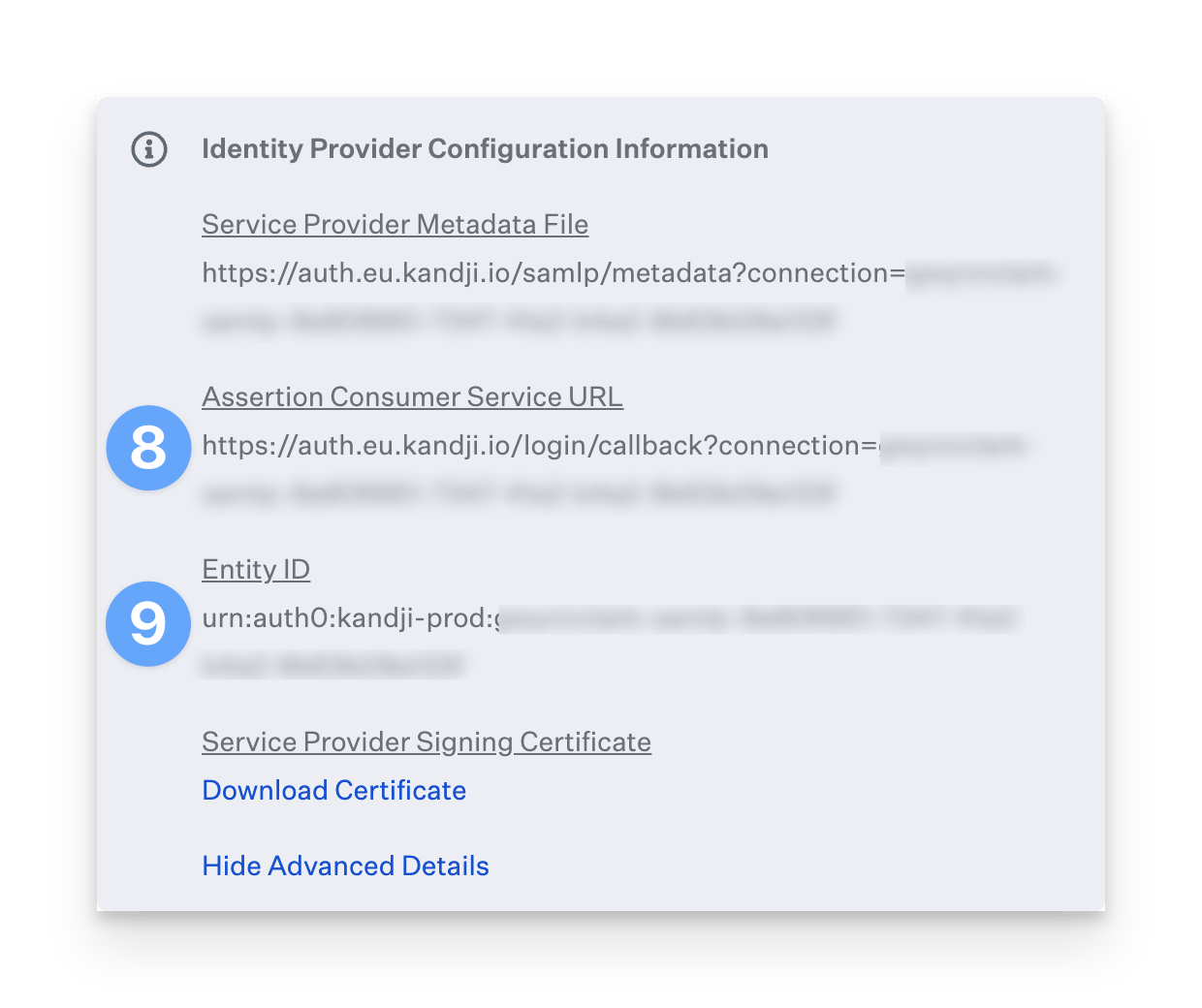

アサーション コンシューマ サービス URL の内容をコピーします。

文字列の urn:auth0:kandji-prod: 部分の後のエンティティ ID の内容をコピーします。

このタブを開いたままにして、以下のOneLoginの手順に進みます。

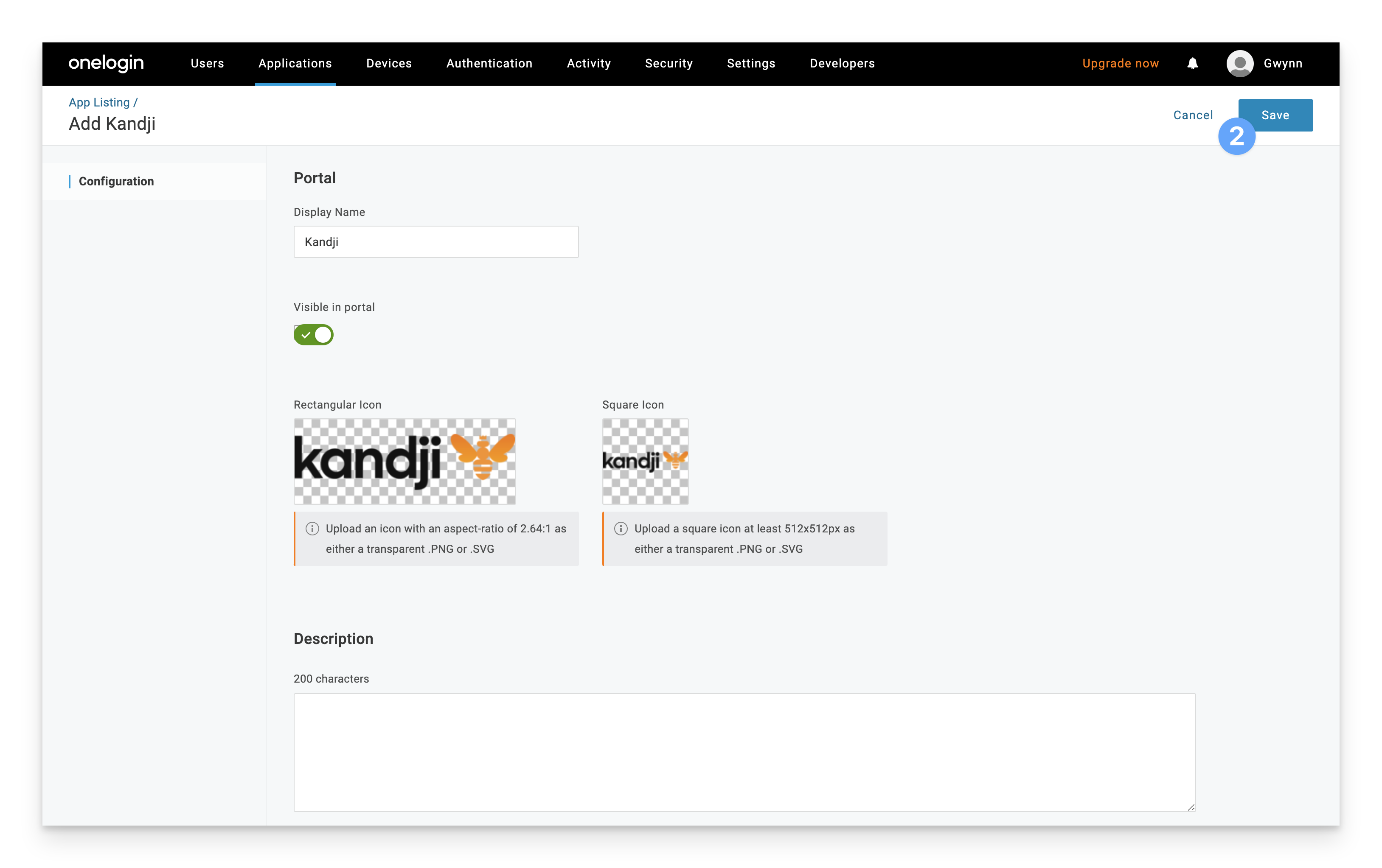

KandjiアプリケーションをOneLoginに追加する

次のOneLogin設定ページに移動するか、カタログでKandjiアプリを見つけます。http://{YourSubdomain}.onelogin.com/apps/new/159093

右上隅にある[ 保存 ]ボタンをクリックします。

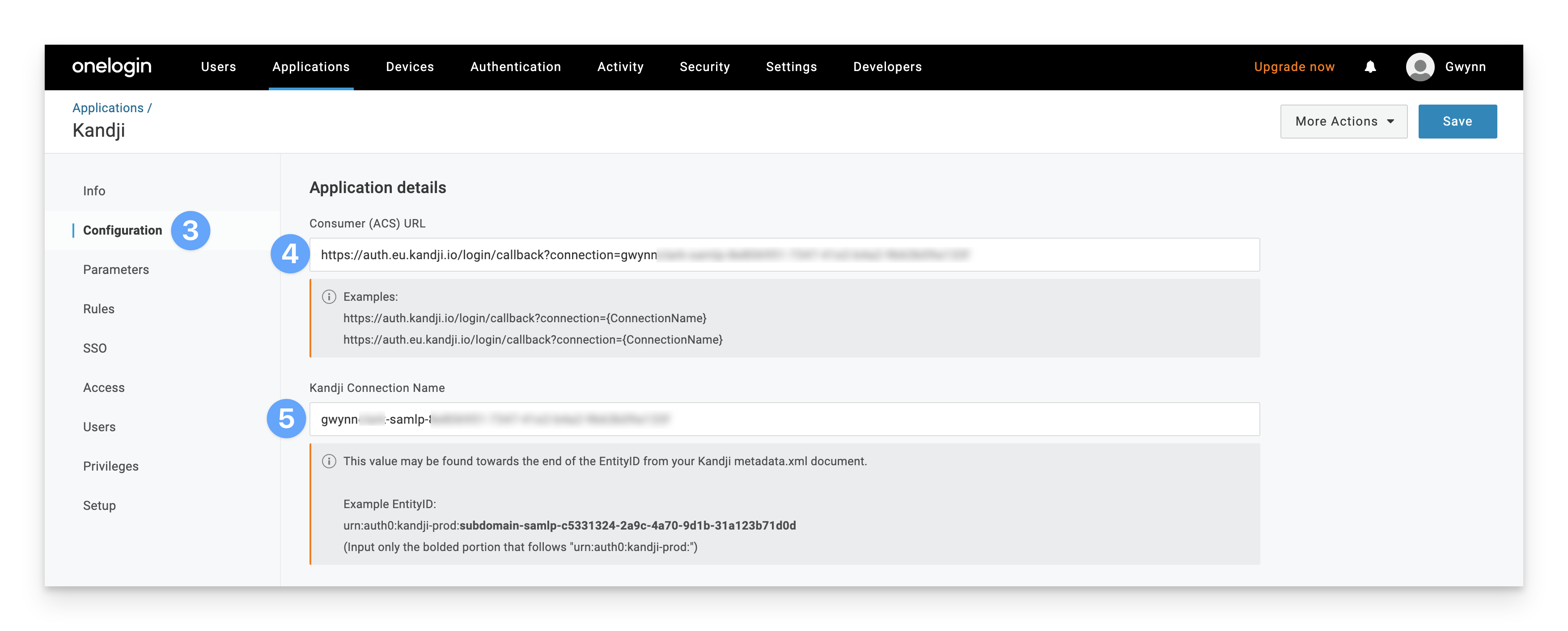

[構成] タブをクリックします。

先ほどコピーした アサーション コンシューマ サービス URL を [コンシューマ (ACS) URL] フィールドに貼り付けます。

先ほどコピーした エンティティ ID の末尾を [ Kandji Connection Name] フィールドに貼り付けます。「urn:auth0:kandji-prod:」より後の部分のみを入力することに注意してください。

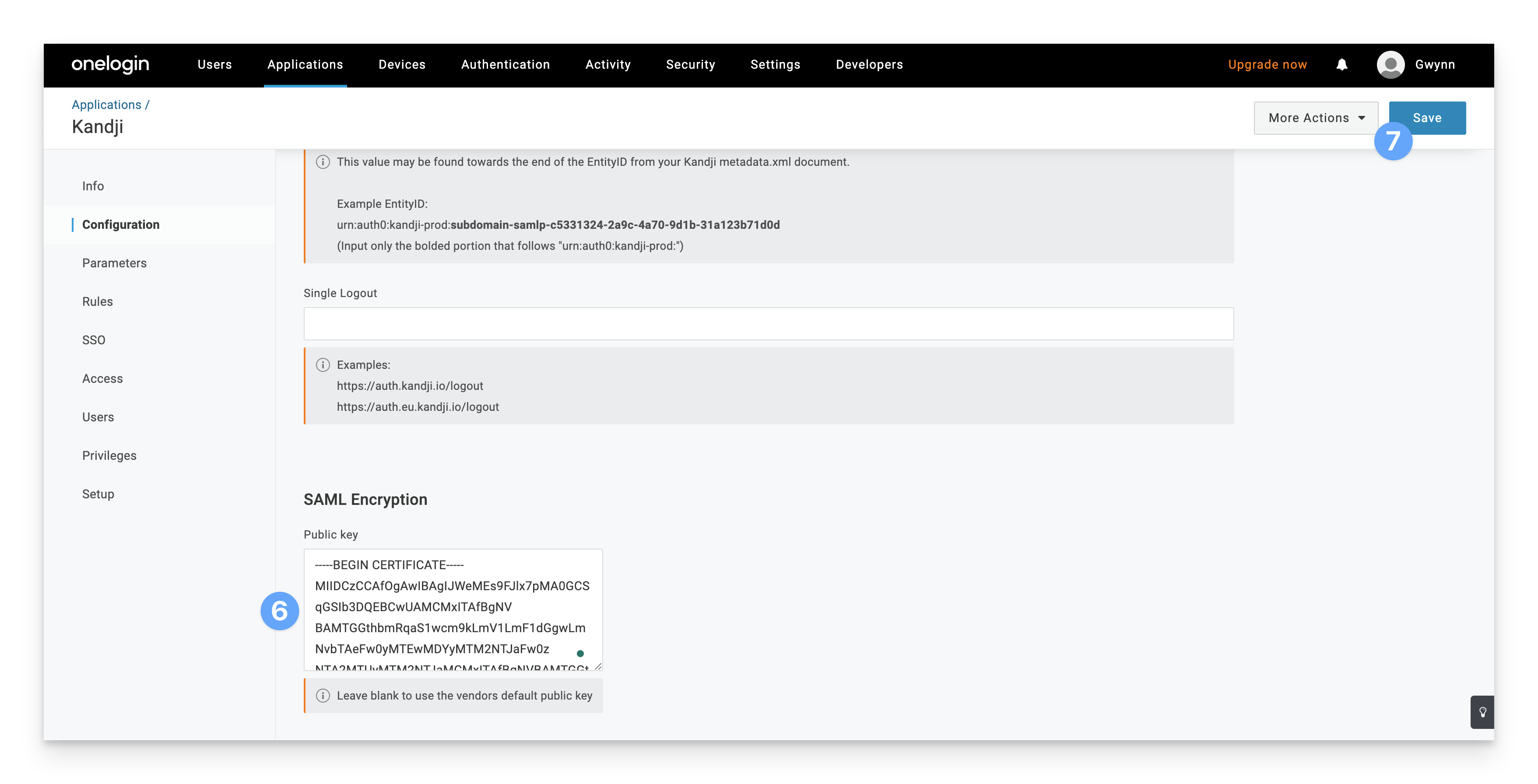

EUテナントのみ: 以下の暗号化証明書の内容をコピーして、[ SAML 暗号化 ] セクションの [公開キー] ボックスに貼り付けます。

米国のテナントをお持ちの場合は、この手順をスキップして手順7に進むことができます。

-----BEGIN CERTIFICATE-----

MIIDCzCCAfOgAwIBAgIJWeMEs9FJlx7pMA0GCSqGSIb3DQEBCwUAMCMxITAfBgNV

BAMTGGthbmRqaS1wcm9kLmV1LmF1dGgwLmNvbTAeFw0yMTEwMDYyMTM2NTJaFw0z

NTA2MTUyMTM2NTJaMCMxITAfBgNVBAMTGGthbmRqaS1wcm9kLmV1LmF1dGgwLmNv

bTCCASIwDQYJKoZIhvcNAQEBBQADggEPADCCAQoCggEBANcZbctdPHfmhFi1sAlO

qjbL+1xG456EYakTle+5kAckTj9BAC0hLTxrrnjMVpm4ESqFaYIN+xwL0CLfxWlw

HyfOm2fCGuEmcdeA3EGYDAcDHHG3nNDGgOU0iDL5UFJWewzrdSwEQJiczgw+vGod

AXP29tBww4zOyt4CC/JvQeCR85yTFNN+Dca8fdqTvjCtQ0IEvREECTSiM5mcCvqL

V3acqFAm78GsVG7S9Zw4lsvTtlmBZfMJ2XkMyvFcDT38FKWrR+PtW5h5+/G/l7+v

FayXL12RJTLOS+hSKZFyfZypUL8I4q1d0C5Qgl6/RtvfFTX1C7ghI9OhMlB27BjE

QX8CAwEAAaNCMEAwDwYDVR0TAQH/BAUwAwEB/zAdBgNVHQ4EFgQUhXf4eBrfVFai

K1DzoiwXFDmn6YEwDgYDVR0PAQH/BAQDAgKEMA0GCSqGSIb3DQEBCwUAA4IBAQCo

mHVUh6CYf8SXHs/GzbqPc2s82XY5FmHC/PrxHuESu8CQomRwFk4iyCbB0lLKUJ6P

a81F1jlrA5x0F745YCY9d5R5FUkzVn3oO9nGTf5PlYIQHGDbZZCKnq7c+5AbQNEa

fUrWpvyUJhgPGxeD0P6u8PnBKmevhdJQjzwImAtt+JfZWm+tjBAqzYCwjhQ5wxsn

h6cINHabdqyHG7frcfDbT165b1m2InAPre8u+/q8O9W+0HD7xpLZ5LDXzg9g/sIF

OrT8a6Nmy9UJrfGjwdflYGxQnR/jwFS+I3AfhhtQBXqdyaMcsPzYprEEt8ZUp6gz

EdQ5HLz8x / 51w1JOZA9Q

-----END CERTIFICATE-----

[保存]をクリックします

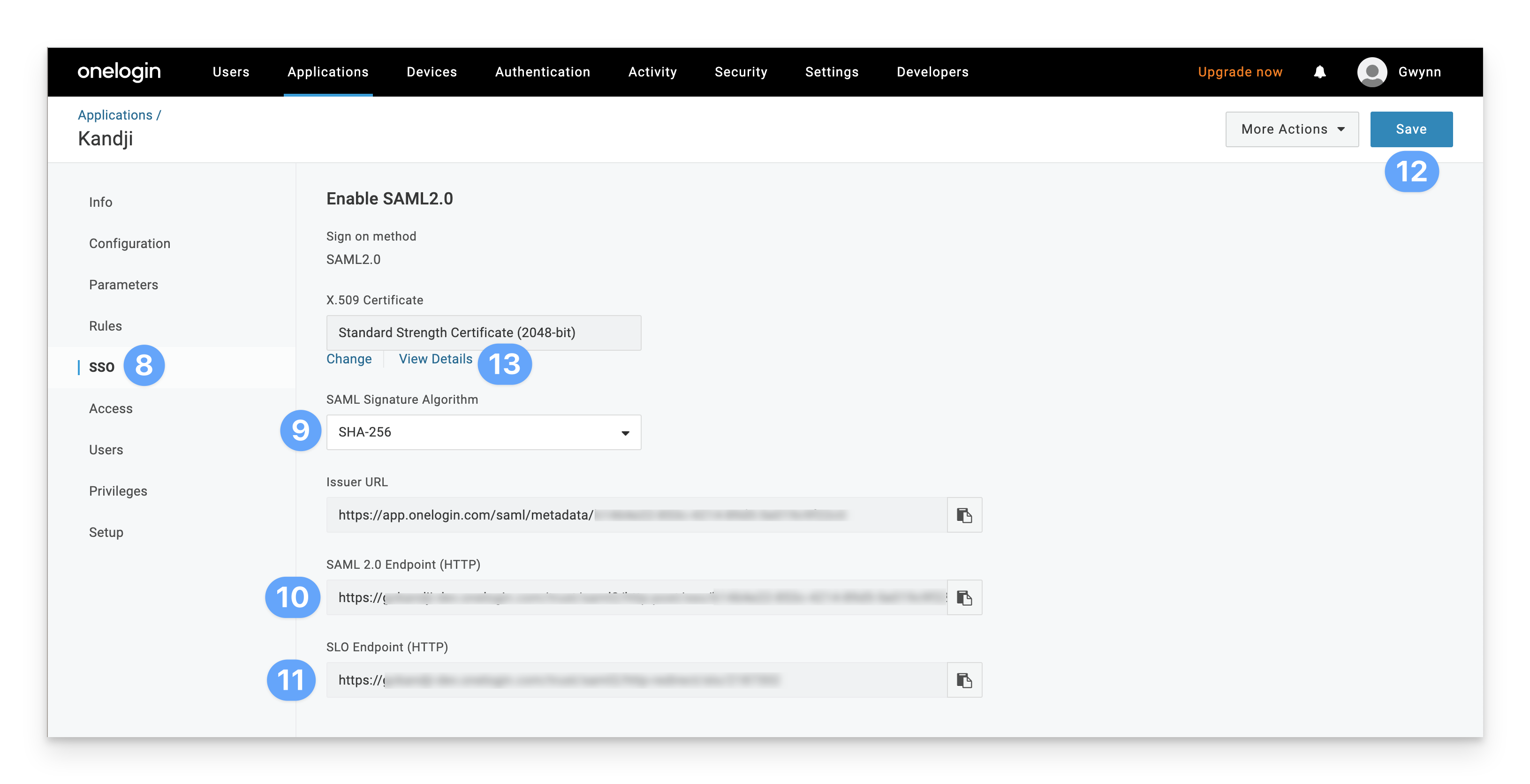

[SSO]タブをクリックします。

署名アルゴリズムを SHA-256 に変更します。

[SAML 2.0 エンドポイント (HTTP)] の下にある [サインイン URL] をコピーします

[SLO エンドポイント (HTTP)] の下にある [サインアウト URL] をコピーします。

右上隅にある[ 保存 ]をクリックします。

[SSO] タブの証明書セクションの下にある [詳細の表示] をクリックします。

証明書を X.509 PEM 形式でダウンロードします。

これで、このOneLoginアプリケーションにユーザーを割り当てて、タブを閉じることができます。

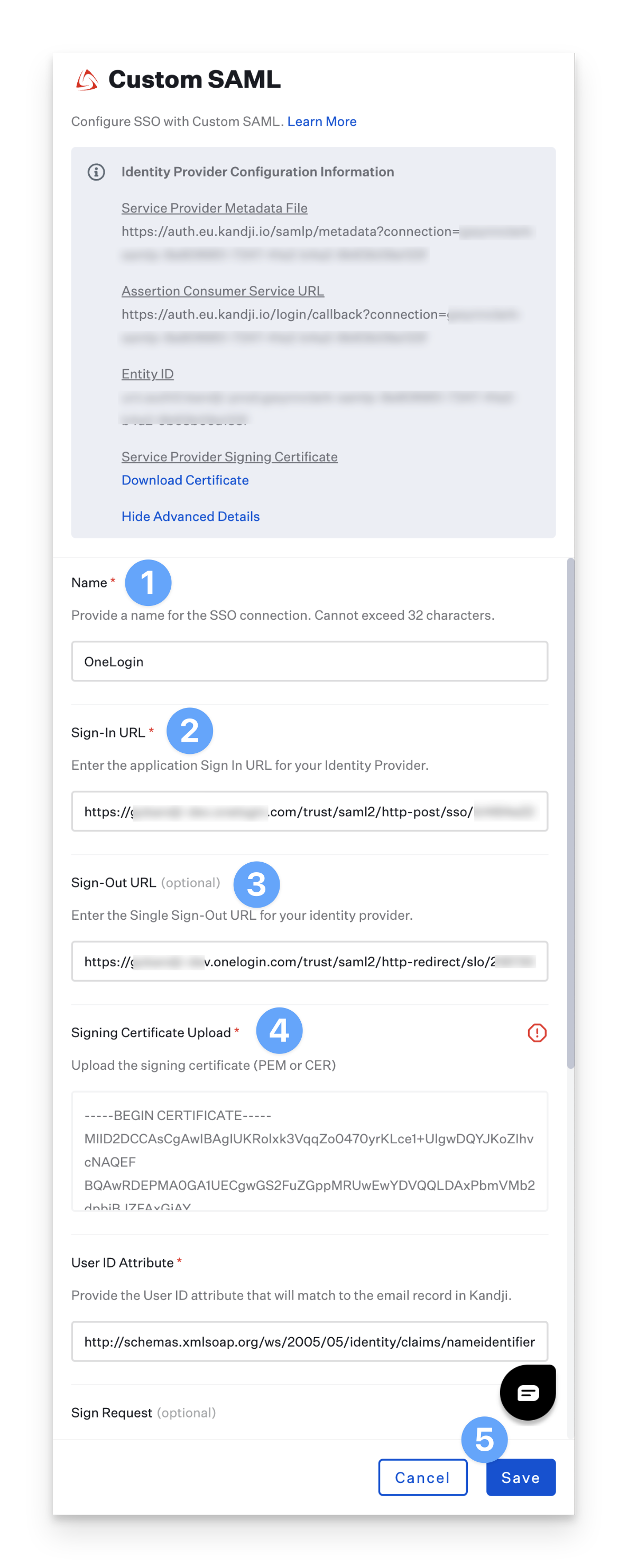

Kandji で SAML 接続を構成する

[接続名] を [OneLogin] に設定します。

OneLoginからコピーした サインインURL を貼り付けます。

OneLoginからコピーした サインアウトURL を貼り付けます。

OneLoginからダウンロードした 証明書 をアップロードします。

接続を保存します (他の設定は変更しないでください)。

SAML 接続を有効にする

Kandji と ID プロバイダーの両方で SAML 接続を構成したら、接続を有効にできます。詳細な手順については、シングルサインオンのサポート記事を参照してください。

シングルサインオンの強制

少なくとも 1 つのシングルサインオン接続を構成したら、標準認証接続を無効にすることができます。Kandjiで標準認証を無効にすると、テナント内の Kandji 管理者がメール/パスワード、Google サインイン、または Office 365 サインインを使用して認証する機能が無効になります。ステップバイステップの手順については、 シングルサインオンのサポート記事 を参照してください

テストユーザーをKandjiに追加する

Kandji で [新規ユーザー] をクリックして、テスト ユーザーを管理チームに追加します。

対応するユーザー情報をすべて入力します。このユーザーは OneLogin に存在し、OneLogin テナントの Kandji SSO アプリに割り当てられている必要があります。

「送信」をクリックします。

招待が送信されたら、[ユーザーの招待] ウィンドウを閉じます。

Kandjiのアクセスページを更新します。追加したユーザーが表示されます。

ユーザーのメールに移動して招待を承諾し、新しいSAML SSO接続でログインします。