前提 条件

SCIM ディレクトリ統合のサポート記事で説明されている手順を実行して、Kandji テナントに新しい SCIM ユーザー ディレクトリを設定します。SCIM アクセス トークンと API URL を取得する必要があります。

SCIM ディレクトリ統合の記事で説明されているトークンをコピーして保存します。[完了] をクリックすると、トークンは表示されなくなり、後の手順で必要になります。

SCIM ディレクトリ統合に記載されているサポートされているユーザーおよびグループ属性を必ず確認してください。

Microsoft はこの機能をサポートしていないため、入れ子になったグループが SCIM に含まれていないことを確認してください。

Microsoft Entra ID で SCIM 統合を作成する

Microsoft Entra 管理センターにサインインします。

ポータル メニューを開き、 [Entra ID] を選択します。

[ Entra ID ] メニューの [ エンタープライズ アプリ] を選択します。

[管理] セクションで、[ すべてのアプリケーション] を選択します。

[ 新しいアプリケーション ] を選択します。SAML シングル サインオン アプリケーションをすでに作成している場合は、そのアプリケーションを選択して SCIM を追加できます。

.png)

[ 独自のアプリケーションの作成] を選択します。

アプリケーションに名前を付けます。

[ギャラリーに見つからない他のアプリケーションを統合する (ギャラリー以外)] を選択します。

[作成] をクリックします。

.png)

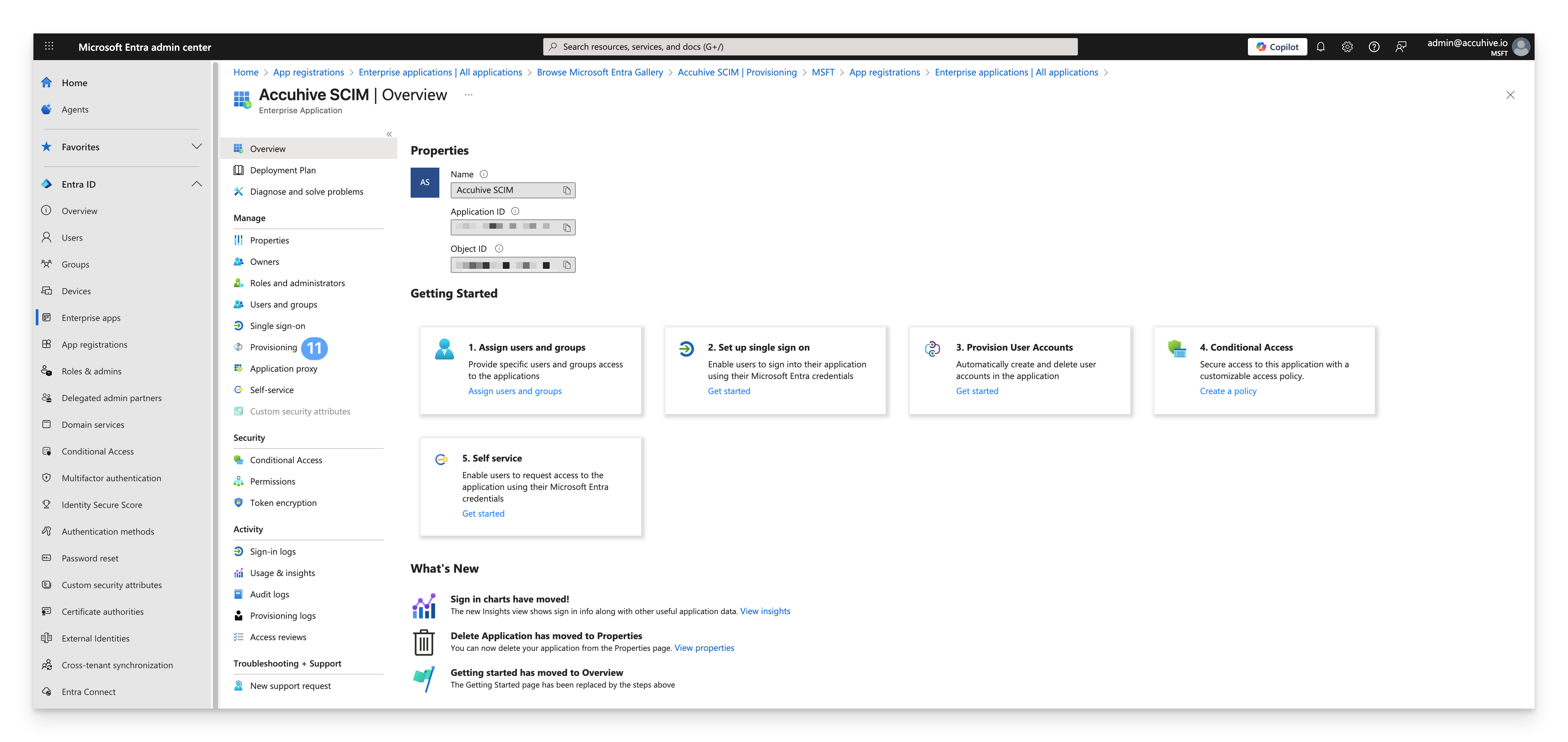

新しく作成したアプリの [概要] ページが表示されます。

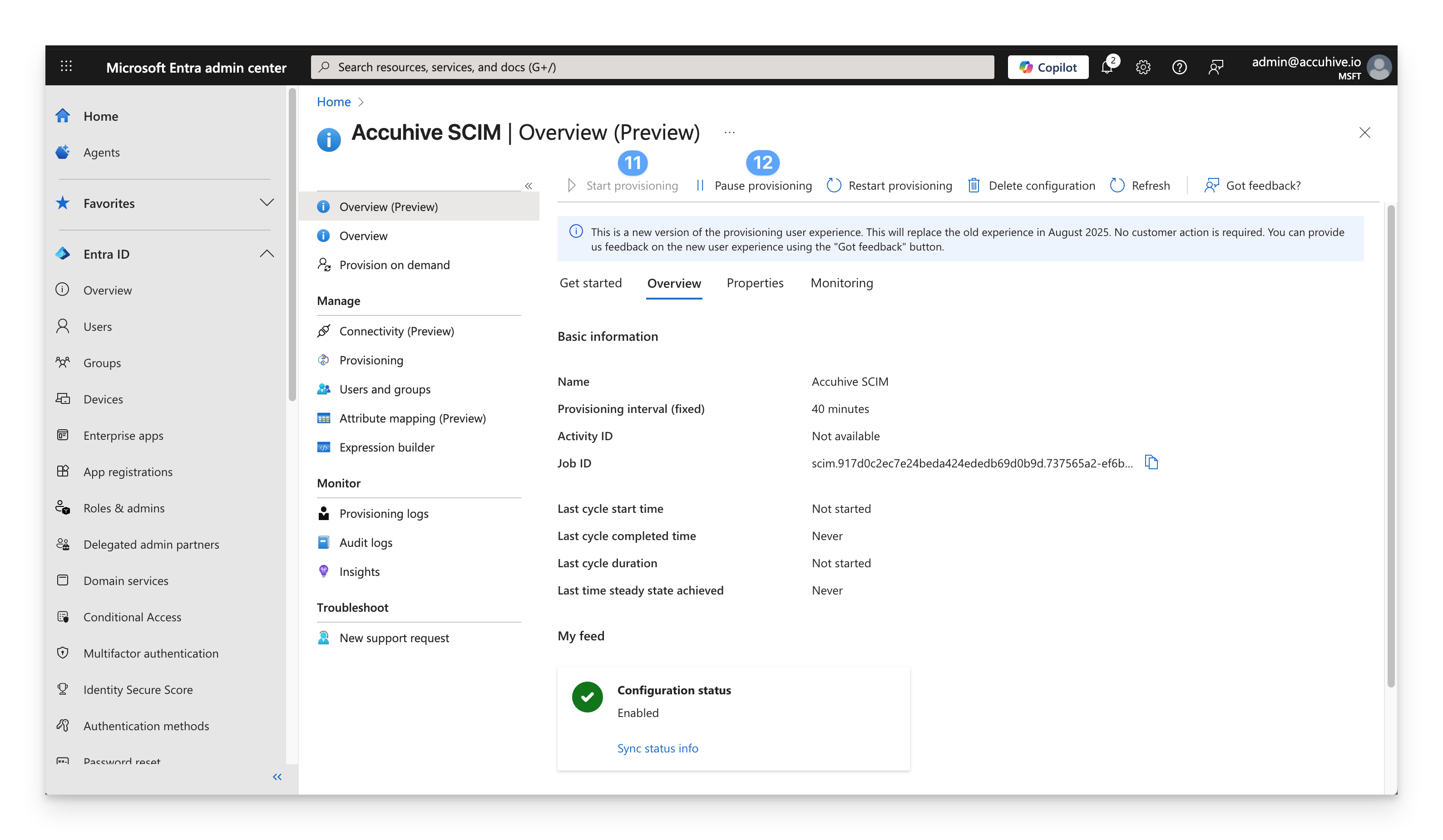

[管理] で [プロビジョニング] を選択します。

[ 新しい構成] をクリックします。

.png)

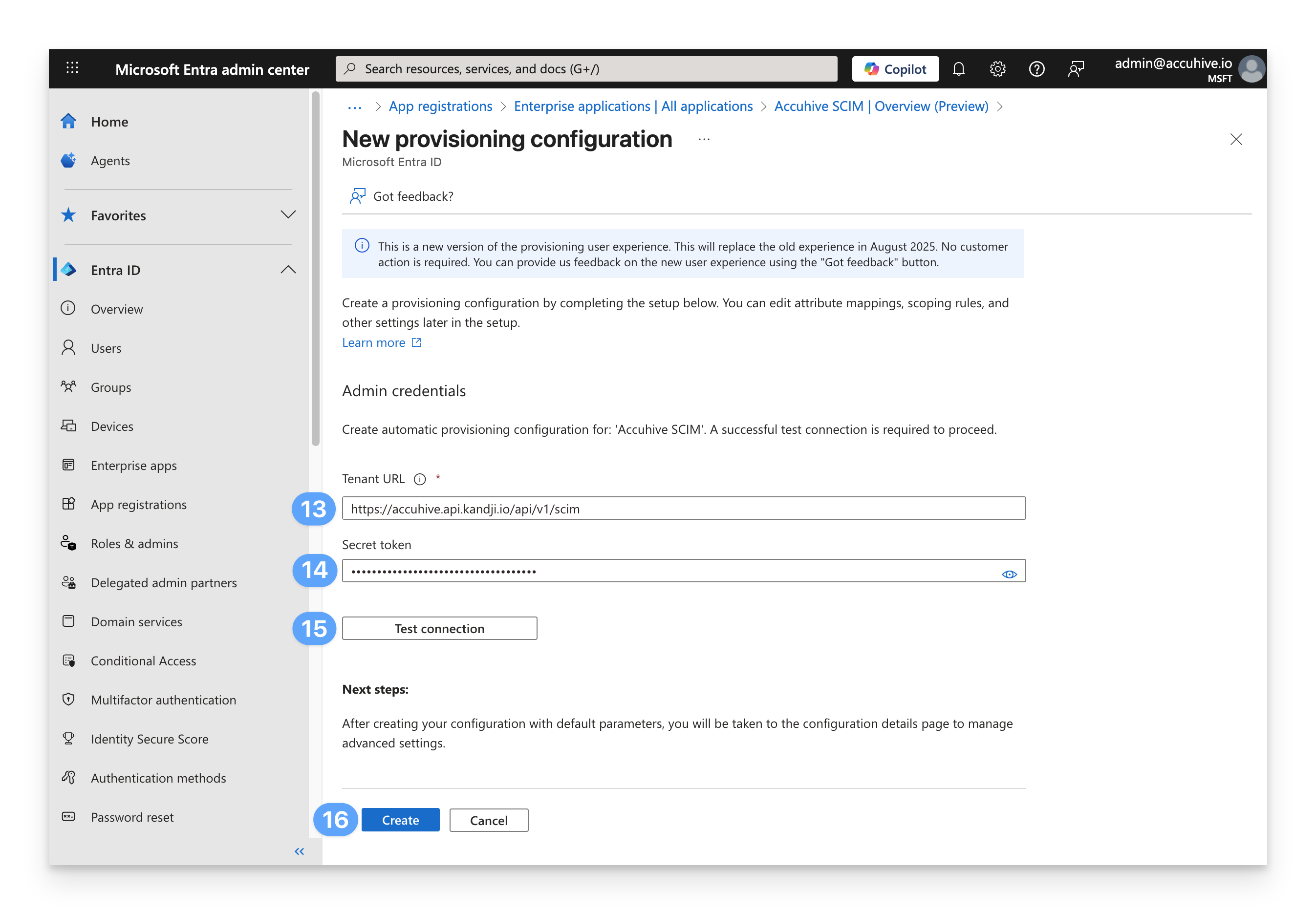

先ほどコピーした Kandji SCIM API URL を [テナント URL ] フィールドに貼り付けます。

先ほどコピーした API トークンを [シークレットトークン] フィールドに貼り付けます。

[ 接続のテスト] をクリックします。テストが成功した通知が表示されます。

[作成] をクリックします。

[管理] セクションの [プロビジョニング ] をクリックします。

.png)

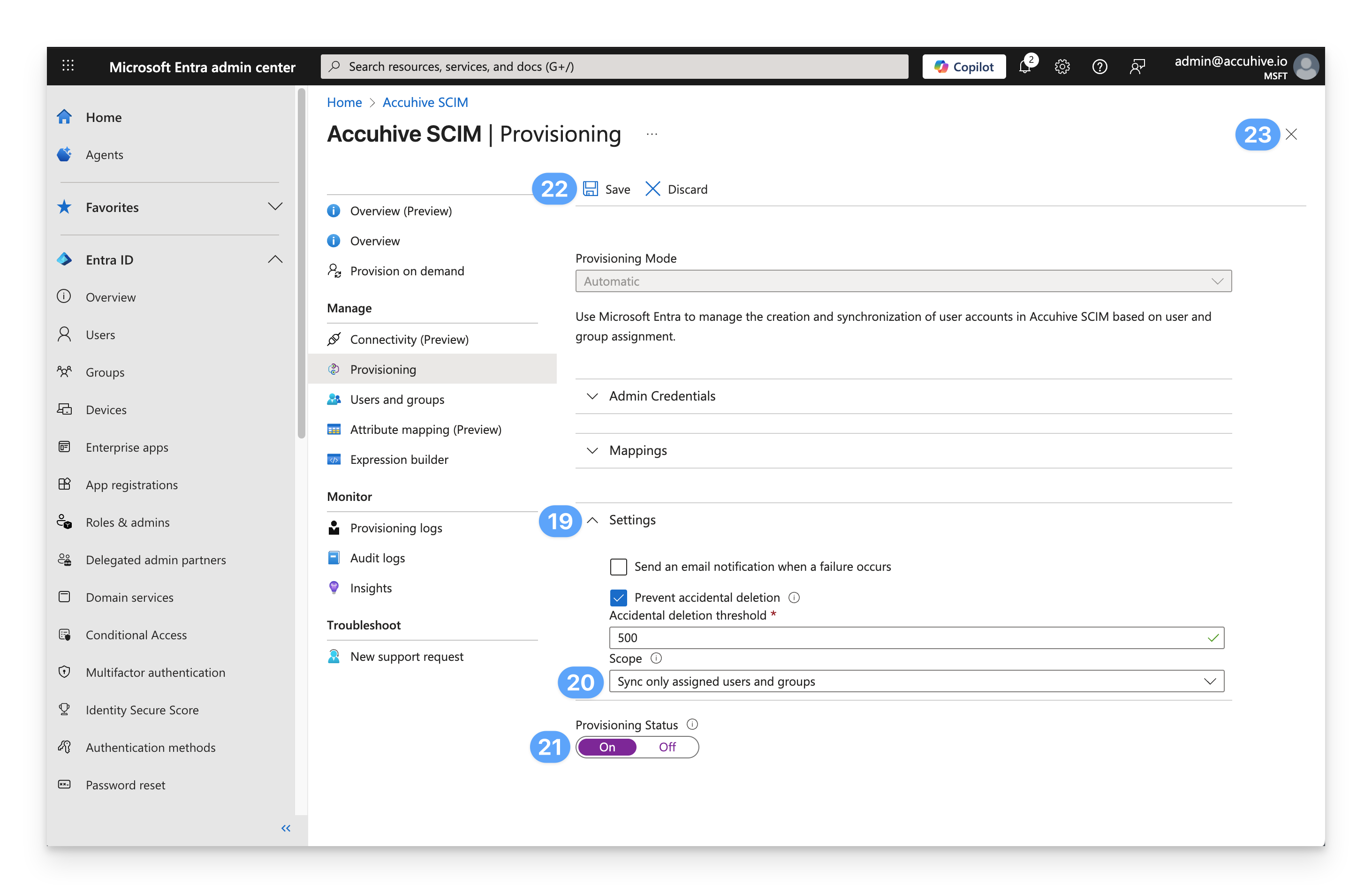

[ マッピング ] の表示三角形を展開し、[グループ] と [ユーザー] の両方が有効になっていることを確認します。

.png)

[ 設定 ] の表示三角形を展開します。

[スコープ] で、[割り当てられたユーザーとグループのみを同期] を選択します。

[ プロビジョニングの状態 ] を [オン] に設定します。

[ 保存] をクリックします。

右上隅の [X ] をクリックして設定を閉じます。

ユーザとグループの割り当て

[管理] で、[ユーザーとグループ] を選択します。

メニューで、[ ユーザー/グループの追加] を選択します。

.png)

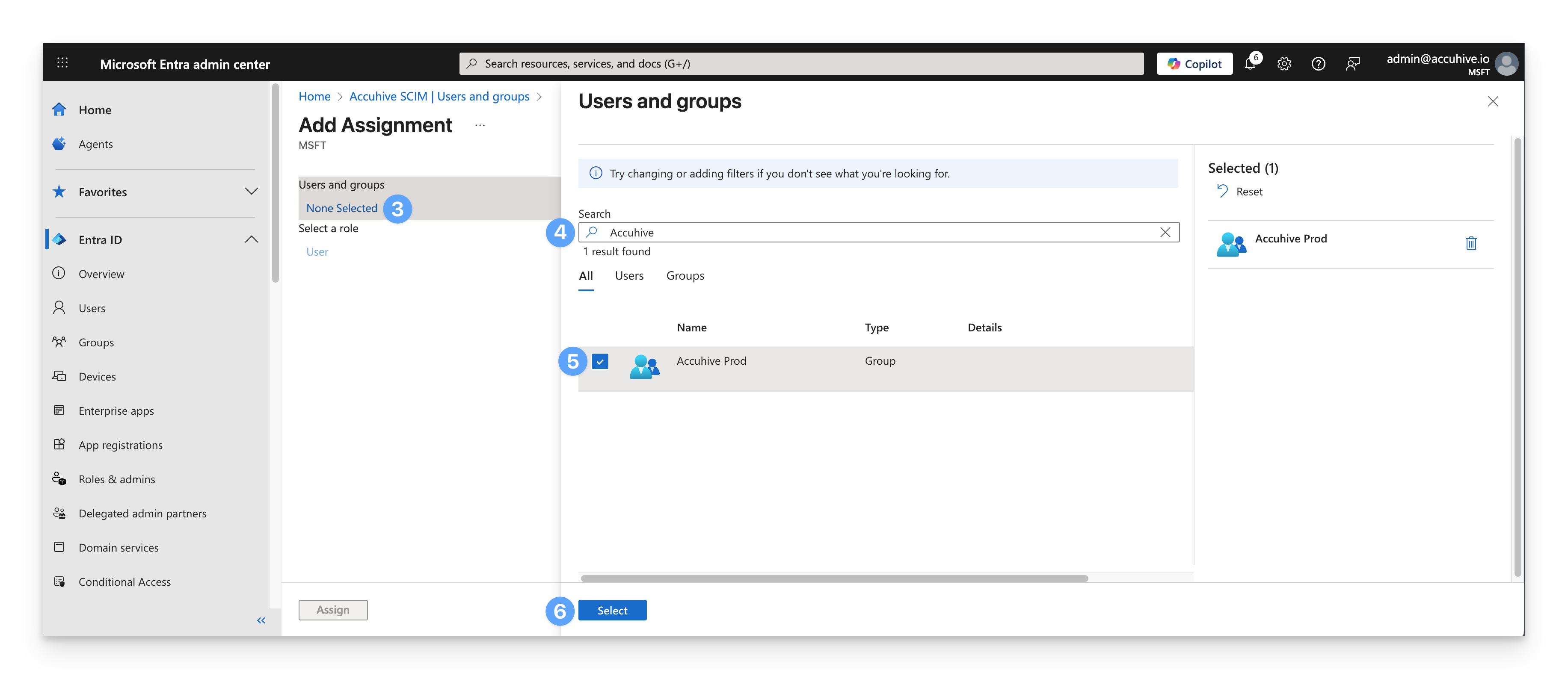

[ 割り当ての追加] ダイアログで、[ ユーザーとグループ] の下のリンクを選択します。

ユーザーとセキュリティ グループの一覧が表示されます。特定のユーザーまたはグループを検索することも、リストに表示される複数のユーザーおよびグループを選択することもできます。

割り当てるユーザーとグループを選択します。

[選択] をクリックします。

以下のメッセージが表示された場合は、無料利用枠が使用されていることを意味し、SCIM Enterprise App にはユーザー (グループではない) のみを追加できます。

以下のメッセージが表示された場合は、無料利用枠が使用されていることを意味し、SCIM Enterprise App にはユーザー (グループではない) のみを追加できます。

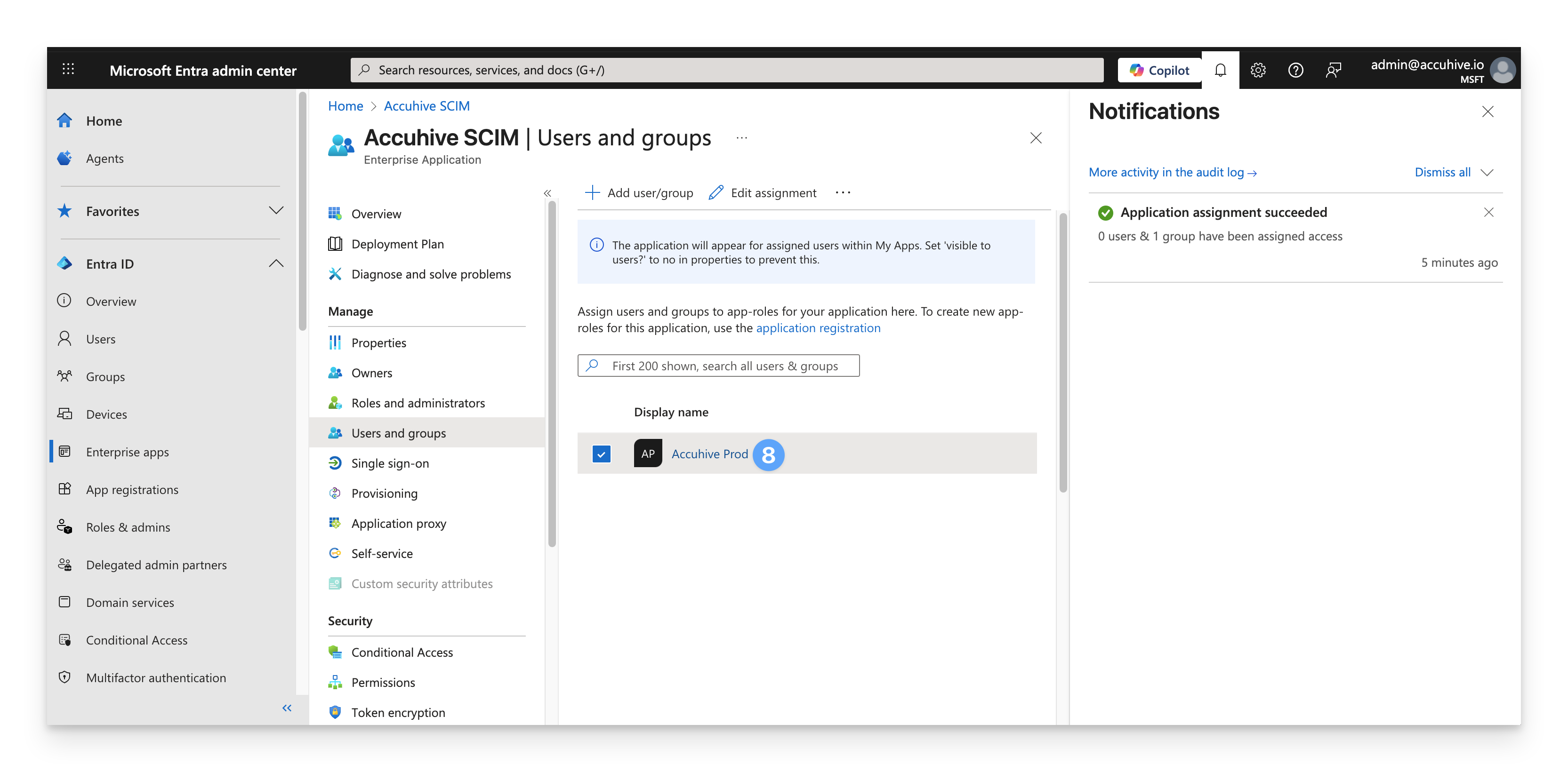

[ 割り当て] を選択して、アプリへのユーザーとグループの割り当てを完了します。

.png)

追加したユーザーとグループが [ ユーザーとグループ ] リストに表示されることを確認します。

考慮 事項

AD CS 強力な証明書マッピング

Active Directory 証明書サービス (AD CS) を使用する場合、証明書を Active Directory アカウントに厳密にマップできない場合、認証は失敗します。ディレクトリ統合の強力な証明書マッピングを有効にするには、以下の手順に従ってください。

SCIM アプリにアクセスする

アプリケーション > エンタープライズ アプリケーションに移動します。

Kandjiで使用しているSCIMアプリを見つけて開きます

プロビジョニングの設定

[管理] で、[プロビジョニング] をクリックします

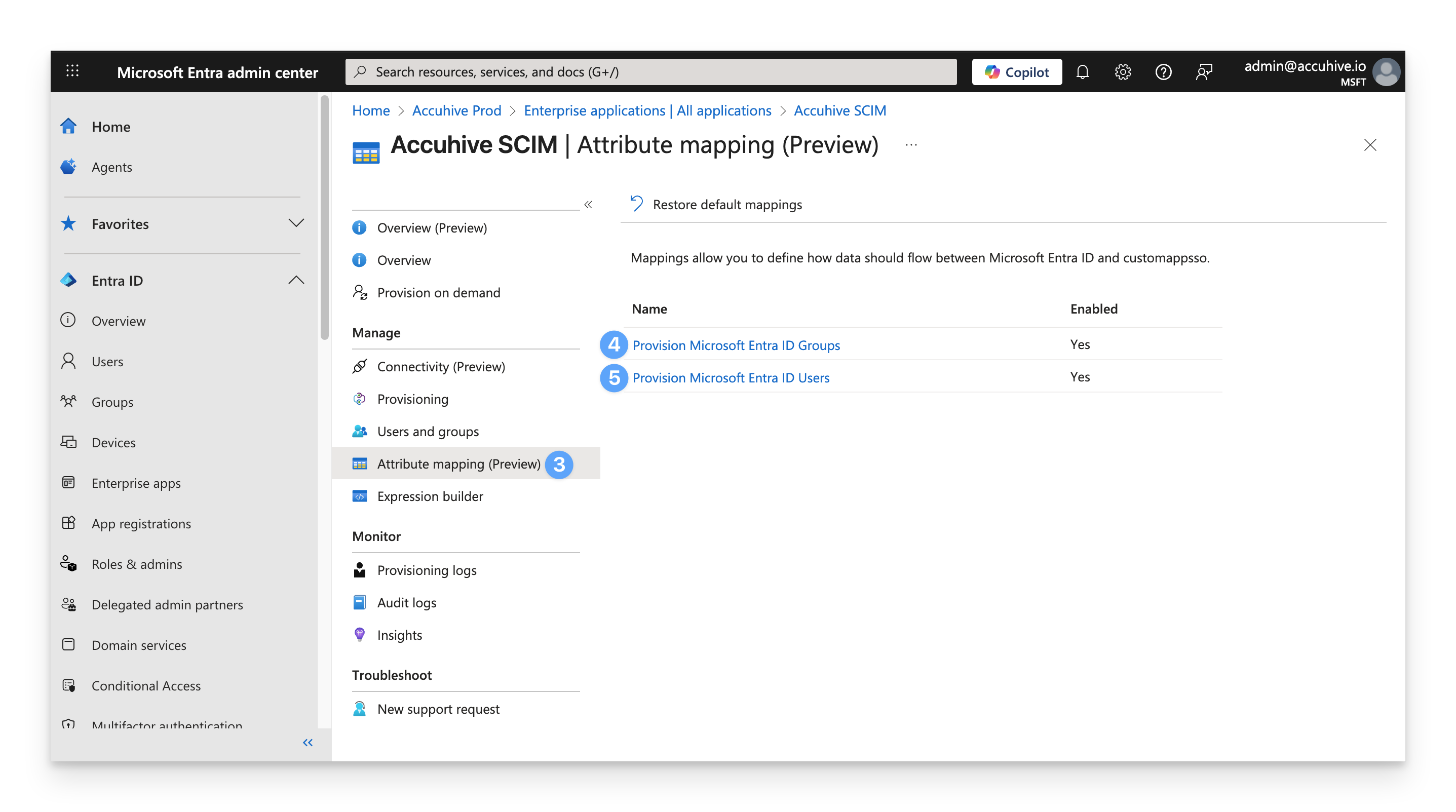

[ 管理] で、[ 属性マッピング (プレビュー)] をクリックします。

[Microsoft Entra ID ユーザーのプロビジョニング] を選択します

セキュリティ識別子属性の追加

ページの一番下までスクロールします

チェックボックスをオンにして詳細オプションを表示します

[ Edit attribute list for <customappsso] をクリックします>

onPremisesSecurityIdentifierという新しいフィールドを追加し、デフォルトの型は String のままにします。[保存] をクリックします

属性のマッピング

属性 マッピング セクションに戻る

下にスクロールして [新しいマッピングの追加] をクリックします

[マッピング タイプ] を [直接] に設定したままにする

[Source] 属性を

onPremisesSecurityIdentifierターゲット属性を

onPremisesSecurityIdentifier[OK]をクリックし、[保存]をクリックします

onPremisesSecurityIdentifierは、次の Entra SCIM 同期後 (20 分から 40 分ごと) に Kandji のユーザー属性に表示されます。

同期

ユーザー同期は一方向であり、Microsoft Entra ID SCIM アプリは、新しい情報が必要な場合にのみユーザー情報を Kandji に送信します。アプリの作成後にユーザーまたはグループが Microsoft Entra ID の SCIM アプリに追加された場合、同期は 40 分ごとに行われます (Microsoft Entra ID によって設定されます)。同期を早く行う場合は、Microsoft Entra ID の SCIM アプリでプロビジョニングを停止/開始できます。これは、 Kandjiの既存のユーザー/グループには影響しません。

ユーザーの削除

Entra ID が inactive に設定される送信の場合、ユーザーは Kandji テナントで非アクティブとして設定されます。

Entra ID によってユーザーが削除されると、そのユーザーは Kandji テナントから削除されます。

ブループリント条件付きロジック

グループで Assignment Map 条件付きロジックを使用する場合は、 Kandji でプロビジョニングする各グループを SCIM アプリに明示的に追加する必要があります。グループのメンバーであるユーザーを追加しても、グループは自動的に同期されません。

Microsoft デバイス コンプライアンス

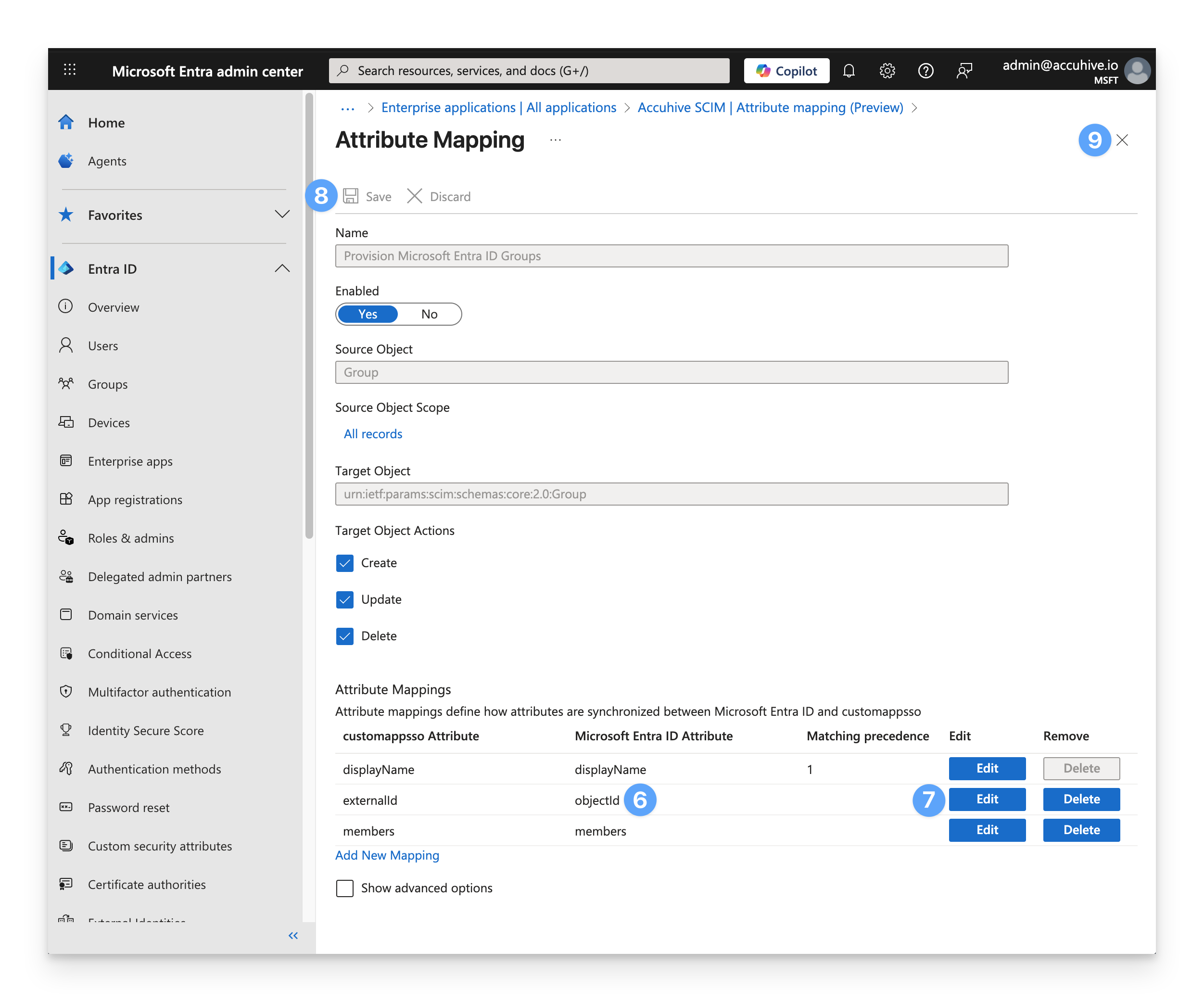

Entra ID SCIM ユーザー ディレクトリ統合と Microsoft Device Compliance 統合を使用している場合は、SCIM アプリケーションの externalId 属性のユーザー属性とグループ属性のマッピングが、次に示すように objectId にマップされていることを確認します。 objectId は、Intune でユーザーとグループのリソースをマップするために Kandji によって使用されます。

ユーザー属性 | ユーザー価値 |

|---|---|

外部 Id | オブジェクト ID |

グループ属性 | グループ価値 |

|---|---|

外部 Id | オブジェクト ID |

ユーザー・マッピングとグループ・マッピングの更新

Microsoft Entra 管理センターの SCIM エンタープライズ アプリケーションに移動します。

[ プロビジョニング] を選択します。

[ 属性マッピング (プレビュー)] セクションを選択します。

ユーザー属性を更新する場合は、 [Microsoft Entra ID ユーザーのプロビジョニング] をクリックします。

グループ属性を更新する場合は、 [Microsoft Entra ID グループのプロビジョニング] をクリックします。

externalId が objectId にマップされていることを確認します。

表示されていない場合は、属性の右側にある 「編集」 ボタンをクリックし、リストから「objectId」を選択します。

[ 保存] をクリックします。

[X] をクリックして戻ります。

プロビジョニングの概要ページに戻った後、値が変更された場合は、プロビジョニングサービスを停止してから開始して、更新された値をすぐに Kandji にプッシュする必要があります。

[ プロビジョニングの一時停止(Pause provisioning )] ボタンをクリックします。

[ プロビジョニングの開始 ] ボタンをクリックします。