Okta Desktop Password Syncは現在、Oktaの「早期アクセス」リリースです。Oktaのリソースを参照してください: Manage Early Access and Beta。

必要条件

Oktaの要件

Okta Identity Engine 組織が利用可能です。

macOS コンピューターは、最低 macOS Ventura 13 を実行しています。

プラットフォームSSO 2.0のサポートは、macOS 14 Sonoma以降を搭載したmacOSコンピュータで利用できます。プラットフォームSSO 2.0では、ユーザーはmacOSログインウィンドウから直接デスクトップパスワード同期を使用できます。

Desktop Password Syncアプリケーションは、Oktaの組織で使用できます。アプリカタログでDesktop Password Syncアプリが見つからない場合は、Oktaアカウント担当者にお問い合わせください。

Okta Verify Authenticatorは、組織で設定されています。

Apple Business Manager Apps & Books から Kandji テナントに追加された Okta Verify アプリ (Kandji ガイドはこちらを参照)。

追加要件

Visual Studio Code、Sublime Text、BBEdit などのプレーン テキスト エディター。

カスタムプロファイルとして編集およびアップロードされる3つのmobileconfigファイル Kandji 。

macOS 15+ の FileVault サポート

Oktaは、macOS 15+に対してより強力な認証要件を適用するために、新しい認証ポリシーを用意しています。デスクトップパスワード同期エクスペリエンスにFileVaultインターフェイスが含まれるようになりました。これについては、Oktaの Configure Desktop Password Sync for macOS 15 記事をご覧ください。

macOS 14+ のデバイス アクセス SCEP 証明書の作成

OktaでのデスクトップSCEP認証局の設定

Okta管理ポータルにログインします。

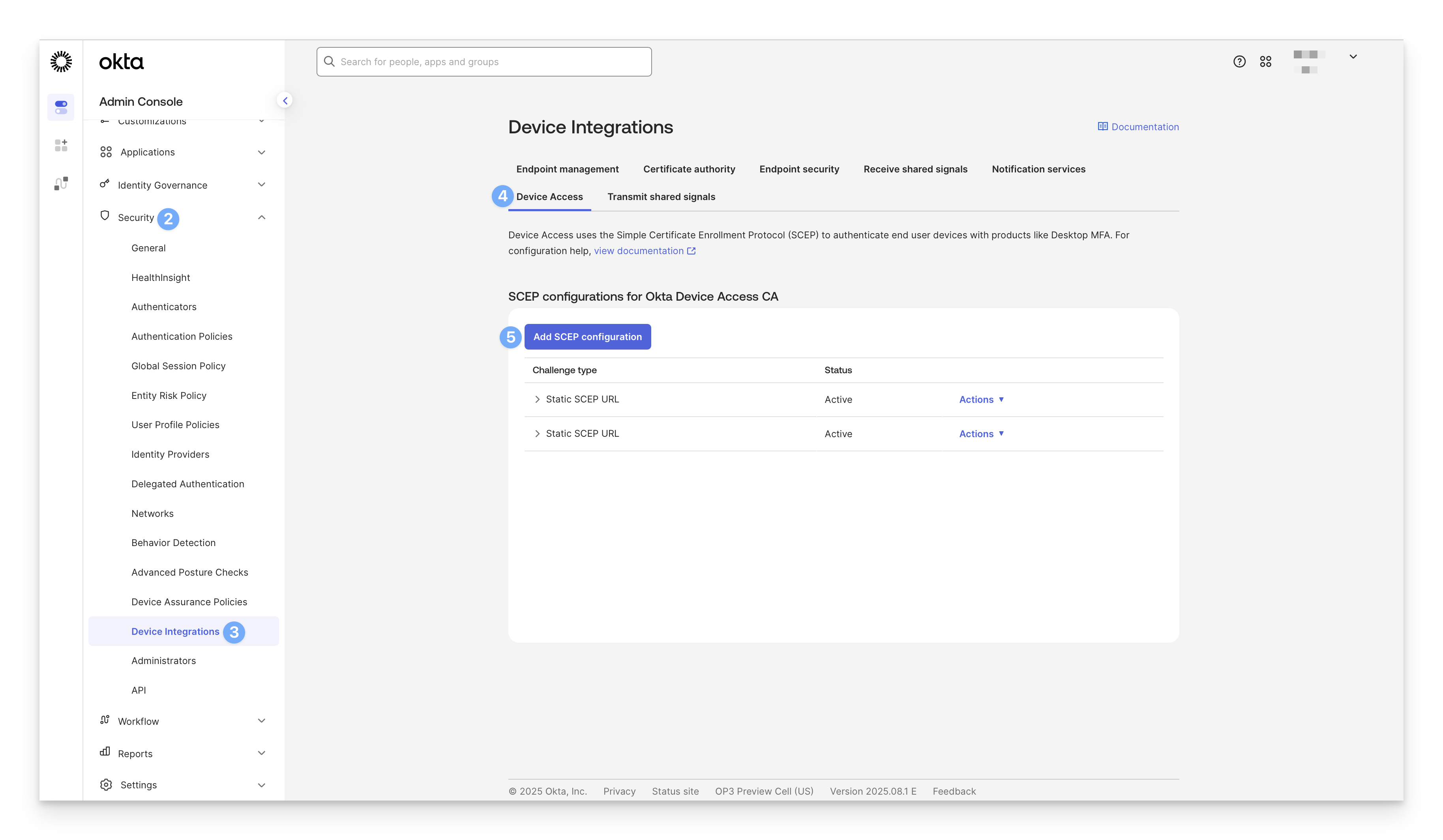

左側のナビゲーションで、[セキュリティ] を選択します 。

展開されたメニューで、[デバイス統合] を選択します 。

[デバイス統合] ペインで、[ デバイス アクセス] を選択します。

[ SCEP 設定の追加] をクリックします。

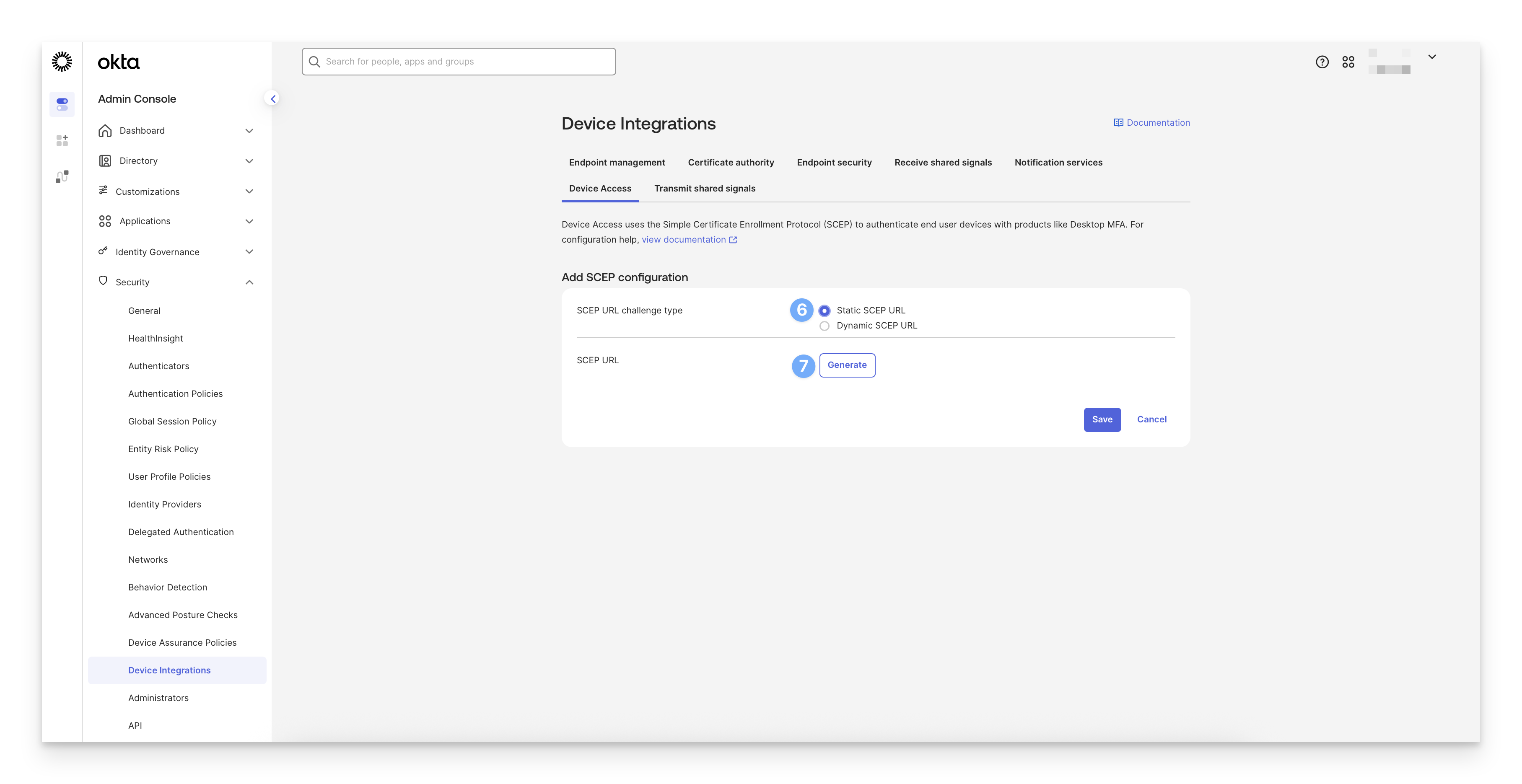

[ 静的 SCEP URL] を選択します。

[生成] をクリックします。

SCEP URL をコピーします。

秘密鍵をコピーします。

秘密鍵を表示できるのはこのときだけなので、メモしておいてください。この後、保護のためにハッシュとして保存されます。必要に応じて、このキーを回転させることができます。

[ 保存] をクリックします。

秘密鍵をリセットする必要がある場合は、統合の右側にある [アクション] メニューからリセットできます。

.png)

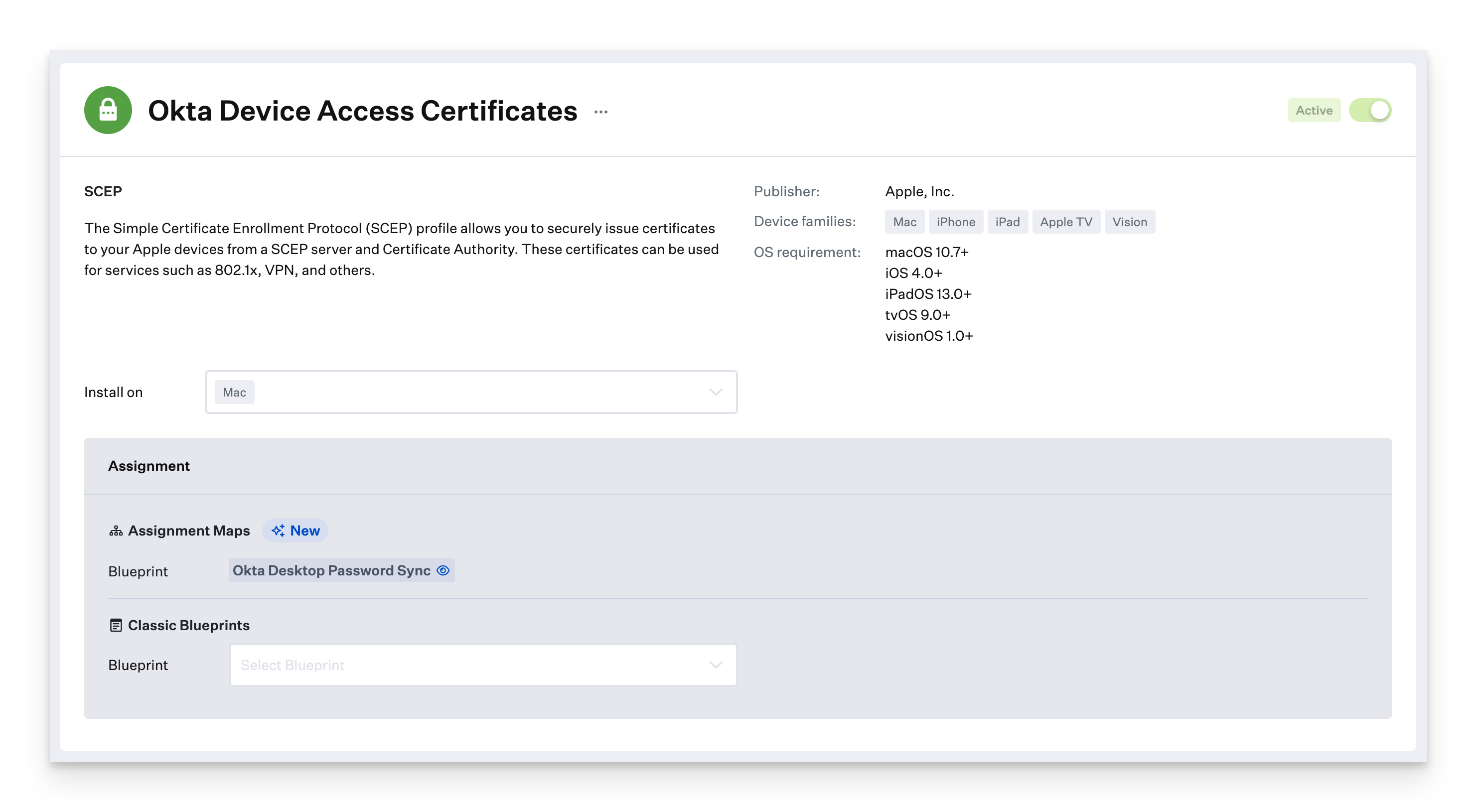

SCEP ペイロードをKandji Libraryに追加する

このライブラリアイテムをKandjiライブラリに追加するには、 ライブラリの概要 の記事で概説されている手順に従ってください。

SCEP 証明書プロファイルの設定

プロファイルに名前を付けます。

目的の Blueprintsに割り当てます。

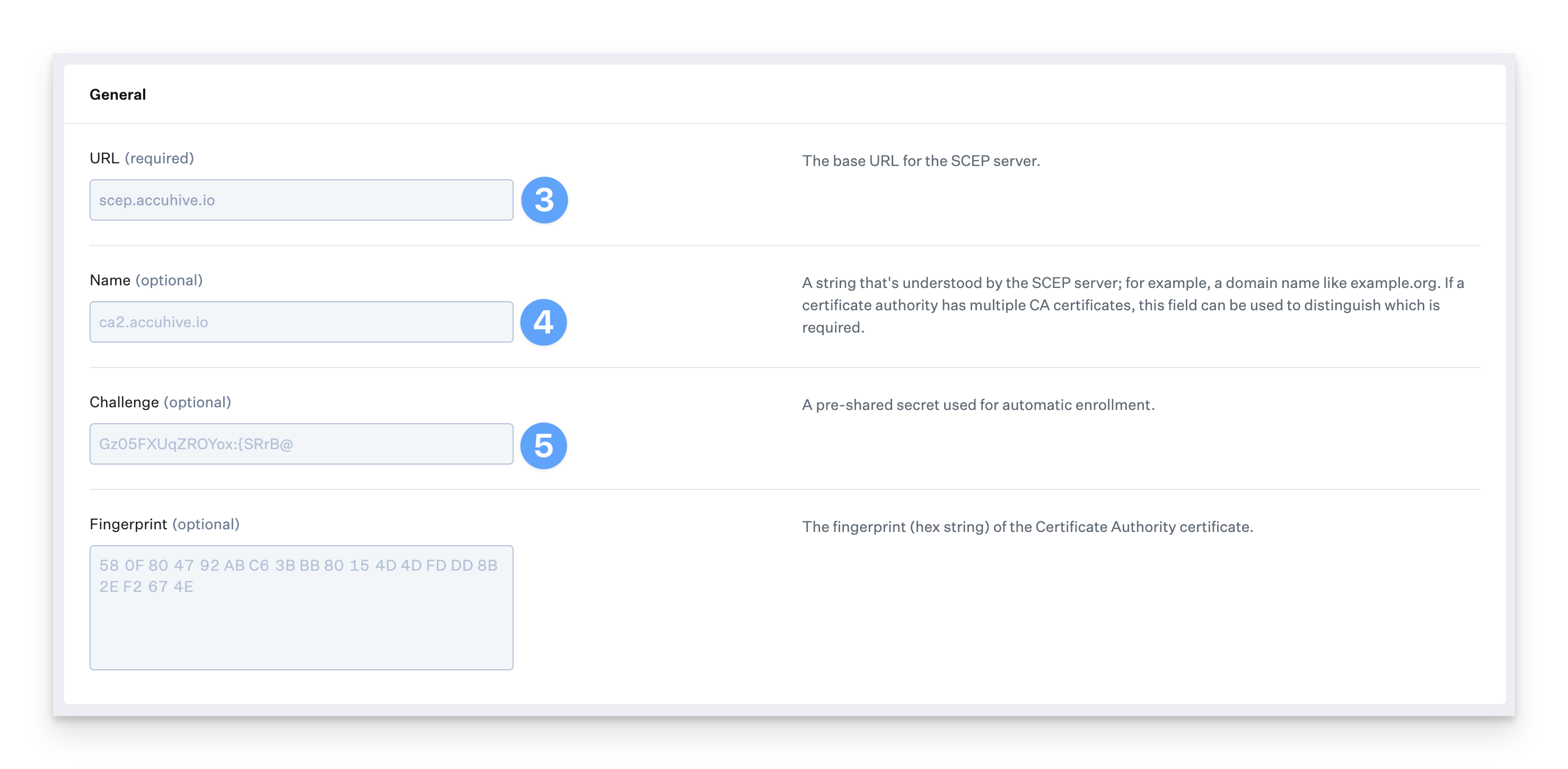

[URL ] フィールドに、先ほどコピーした SCEP サーバの URL を貼り付けます。

名前を入力します (オプション)。

[チャレンジ] フィールドに、先ほどコピーした秘密鍵を貼り付けます。

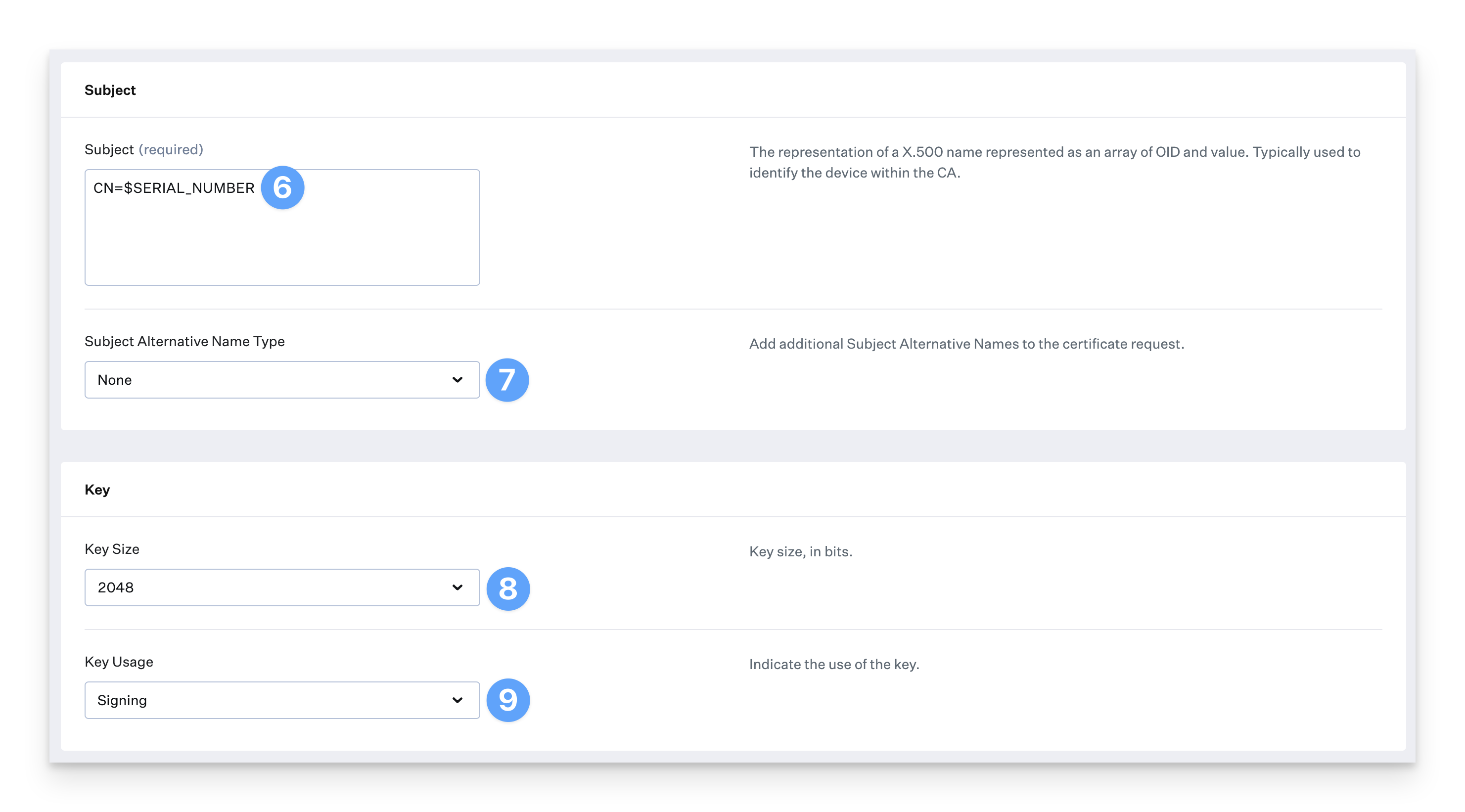

[件名] フィールドに「CN=$SERIAL_NUMBER」と入力 します。

SCEP Library Itemを保存すると、Kandji は使用した CN の末尾にPROFILE_UUIDを追加します。

「サブジェクトの代替名タイプ 」が 「なし」に設定され ていることを確認します。

[キーサイズ] で [2048] を選択します 。

[キーの使用法] で [署名] を選択します 。

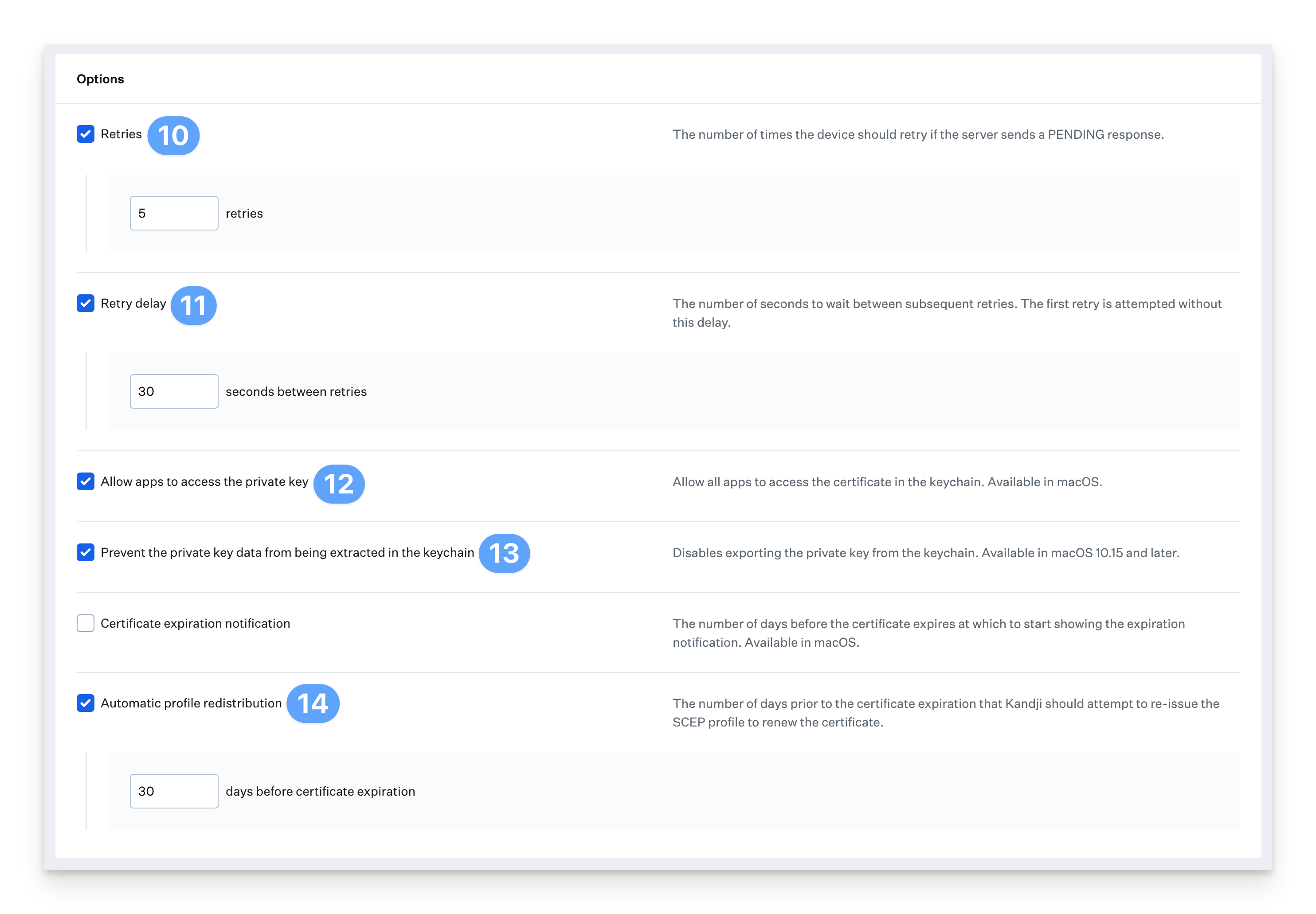

[再試行 ] を選択し 、再試行回数に 5 を入力します 。この数値は、環境に適した値に調整できます。

[再試行遅延 ] を選択し 、秒数に「30 」と入力 します。この数値は、環境に適した値に調整できます。

[アプリによる秘密キーへのアクセスを許可する] を選択します 。

[秘密キーの日付がキーチェーンに抽出されないようにする] を選択します。

[プロファイルの自動再配布 ] を選択し 、証明書の有効期限が切れる前の日数に「30 」と入力 します。この数値は、環境に適した値に調整できます。

[保存] をクリックします 。

Kandji SCEP Library Itemの詳細については、 SCEP Profile サポートの記事を参照してください。

macOS 13+ 用に構成する

セクションのすべての設定は、特に明記されていない限り、macOS のすべてのバージョンに適用されます。macOS 13とmacOS 14+のユーザー用にOkta Device Accessのインスタンスを別々に構成する必要があります。

OktaでのDesktop Password Syncアプリ統合の作成と構成

Okta Admin Consoleで、[ アプリケーション] > [ アプリケーションカタログ]に移動します。

Desktop Password Sync を検索し、アプリを選択します。

.png)

[ 統合を追加] をクリックします。「この機能は有効になっていません」というエラーメッセージが表示された場合は、Oktaアカウント担当者にお問い合わせください。

.png)

[アプリケーション] リストから Desktop Password Sync を開いて設定します。

[ 全般 ] タブでは、アプリケーションラベルを編集したり、デフォルトのラベルを使用したりできます。

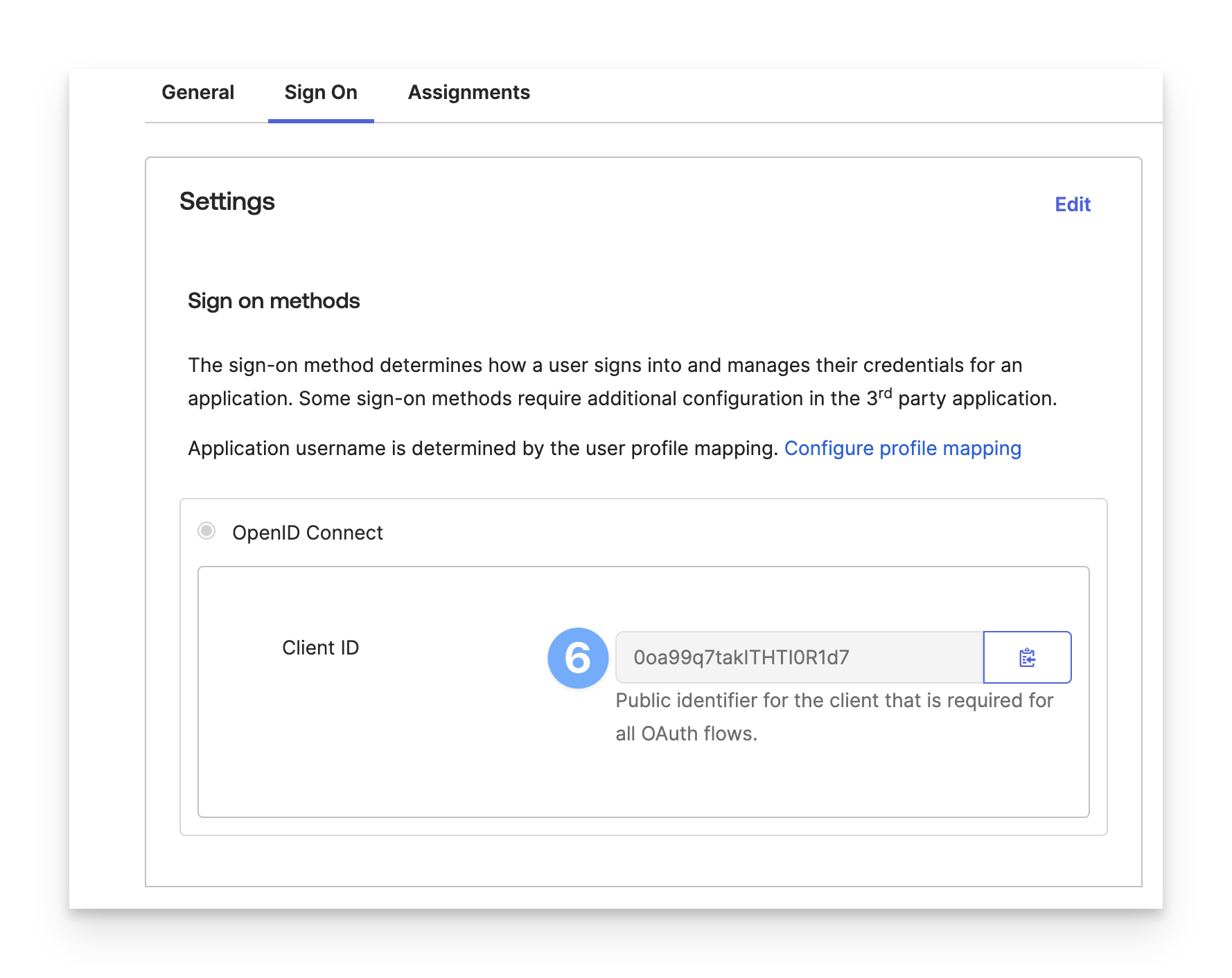

[ サインオン] タブで、クライアント ID をメモします。これは、シングルサインオンプロファイルを作成するときに必要になります。

[ 割り当て] タブで、アプリを個々のユーザーまたはグループに割り当てます。デスクトップパスワード同期を使用するには、ユーザーにアプリが割り当てられている必要があります。

[ 保存] をクリックします。

mobileconfig テンプレートファイルを編集する

Desktop Password Syncを有効にするには、3つのmobileconfigファイル(2つのPlatform SSO構成プロファイルとOkta Verify構成プロファイル)が必要です。macOS 13およびmacOS 14+をサポートする場合は、2つのOkta Verify構成プロファイルをデプロイする必要があります。以下の手順に従って、提供されたテンプレートを編集し、KandjiのカスタムプロファイルLibrary Itemsとして追加します。Visual Studio Code、Sublime Text、BBEdit などのプレーン テキスト エディターを使用して編集する必要があります。

フリートで macOS 13 デバイスをサポートしない場合は、Okta_PSSO_Configuration_Template_macOS13.mobileconfig プロファイルのデプロイをスキップできます。

KandjiサポートGitHubリポジトリ(GitHub Link)からOkta_PSSO_Configuration_Template_macOS13.mobileconfigファイルをダウンロードします。

Kandji サポート GitHub リポジトリ (GitHub Link) から Okta_PSSO_Configuration_Template_macOS14.mobileconfig ファイルをダウンロードします。

Kandji サポート GitHub リポジトリ (GitHub リンク) から Okta_Verify_Configuration_Template.mobileconfig ファイルをダウンロードします。

macOS 13用のOkta PSSO構成プロファイル

テキストエディタで Okta_PSSO_Configuration_Template_macOS13.mobileconfig ファイルを開きます。

[Associated Domains] ペイロードの [AssociatedDomains] セクションを更新し、サンプルドメインを独自の Okta テナントアドレスに置き換えます。

例: authsrv:accuhive.okta.com

<key>AssociatedDomains</key> <array> <!-- replace accuhive.okta.com with your tenant address --> <string>authsrv:accuhive.okta.com</string> </array>

Extensible SSOペイロードの URL セクションを更新し、サンプルドメインをOktaテナント情報に置き換えます。URL の残りの部分はそのままにしておきます。

例: accuhive.okta.com

<key>URLs</key> <array> <!-- replace accuhive.okta.com with your tenant address --> <string>https://accuhive.okta.com/device-access/api/v1/nonce</string> <string>https://accuhive.okta.com/oauth2/v1/token</string> </array>

mobileconfigファイルを保存します。

macOS 14+用のOkta PSSO構成プロファイル

テキストエディタで Okta_PSSO_Configuration_Template_macOS14.mobileconfig ファイルを開きます。

Associated Domains auth-service-extensionペイロードの AssociatedDomains セクションを更新し、サンプルドメインを独自のOktaテナントアドレスに置き換えます。

例: authsrv:accuhive.okta.com

<key>ApplicationIdentifier</key> <string>B7F62B65BN.com.okta.mobile.auth-service-extension</string> <key>AssociatedDomains</key> <array> <!-- replace accuhive.okta.com with your tenant address --> <string>authsrv:accuhive.okta.com</string>

[Associated Domains] ペイロードの [AssociatedDomains] セクションを更新し、サンプルドメインを独自の Okta テナントアドレスに置き換えます。

例: authsrv:accuhive.okta.com

<key>ApplicationIdentifier</key> <string>B7F62B65BN.com.okta.mobile</string> <key>AssociatedDomains</key> <array> <!-- replace accuhive.okta.com with your tenant address --> <string>authsrv:accuhive.okta.com</string>

Extensible SSOペイロードの URL セクションを更新し、サンプルドメインをOktaテナント情報に置き換えます。URL の残りの部分はそのままにしておきます。

例: accuhive.okta.com

<key>URLs</key> <array> <!-- replace accuhive.okta.com with your tenant address --> <string>https://accuhive.okta.com/device-access/api/v1/nonce</string> <string>https://accuhive.okta.com/oauth2/v1/token</string> </array>

mobileconfigファイルを保存します。

Okta Verify構成プロファイル

テキストエディタで Okta_Verify_Configuration_Template.mobileconfig ファイルを開きます。

com.okta.mobile ペイロードの OktaVerify.OrgUrl セクションを Okta テナント URL で更新します。

例: https://accuhive.okta.com

<dict> <!-- replace accuhive.okta.com with your tenant --> <key>OktaVerify.OrgUrl</key> <string>https://accuhive.okta.com</string>

com.okta.mobile ペイロードの OktaVerify.PasswordSyncClientID セクションを、以前に記録したデスクトップ パスワード同期アプリのクライアント ID で更新します。

<!-- replace YOUR_CLIENT_ID with your Desktop Password Sync app Client ID --> <key>OktaVerify.PasswordSyncClientID</key> <string>YOUR_CLIENT_ID</string>com.okta.mobile.auth-service-extensionペイロードの OktaVerify.OrgUrl セクションをOktaテナントURLで更新します。

<dict> <!-- replace accuhive.okta.com with your tenant --> <key>OktaVerify.OrgUrl</key> <string>https://accuhive.okta.com</string>com.okta.mobile.auth-service-extensionペイロードの OktaVerify.PasswordSyncClientID セクションを、以前に記録したDesktop Password SyncアプリのクライアントIDで更新します。

<!-- replace YOUR_CLIENT_ID with your Desktop Password Sync app Client ID --> <key>OktaVerify.PasswordSyncClientID</key> <string>YOUR_CLIENT_ID</string>com.okta.mobile.auth-service-extension ペイロードの PlatformSSO.ProtocolVersion セクションを組織に適したバージョンに更新します。

macOS 13 Ventura の場合は、1.0 に設定します

macOS 14 Sonoma 以降の場合は、2.0 に設定します。

<key>PlatformSSO.ProtocolVersion</key> <string>2.0</string>macOS 13 と macOS 14+ をサポートする場合は、 Okta_Verify_Configuration_Template.mobileconfig ファイルの複数のバージョンを、それぞれに適切な PlatformSSO.ProtocolVersion 設定で保存する必要があります。

mobileconfig ファイルを保存します。

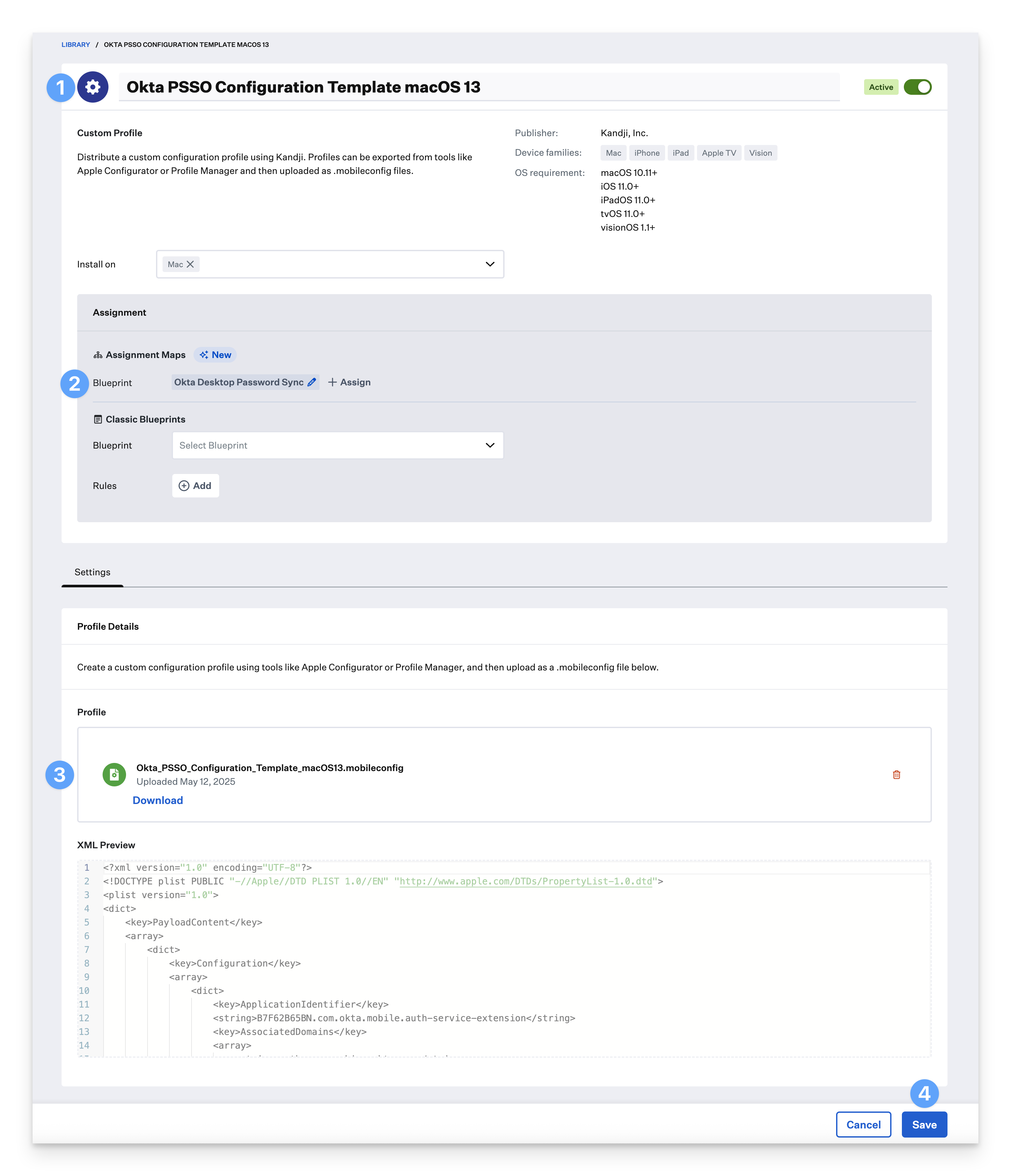

KandjiでカスタムプロファイルLibrary Itemsを作成する

このライブラリアイテムをKandjiライブラリに追加するには、 ライブラリの概要 の記事で概説されている手順に従ってください。

Library Itemの名前を入力します。

目的の Blueprintsに割り当てます。

変更した「Okta_PSSO_Configuration_Template_macOS13.mobileconfig」ファイルをアップロードします。

[保存] をクリックします。

「Okta_PSSO_Configuration_Template_macOS14.mobileconfig」ファイルとすべての「Okta_Verify_Configuration_Template.mobileconfig」ファイルについて、このセクションの前の手順を繰り返します。

Okta Verifyアプリが、前に作成したカスタムプロファイルと同じBlueprintLibrary Items割り当てられていることを確認します。

「割り当てマップを使用したプロファイルの展開」セクションの手順に従って、プロファイルが互換性のあるデバイスにのみ展開されるようにします。

プロファイルとOkta VerifyアプリがMacコンピューターに配布されると、ユーザーはOktaパスワードを登録して同期するように求められます。

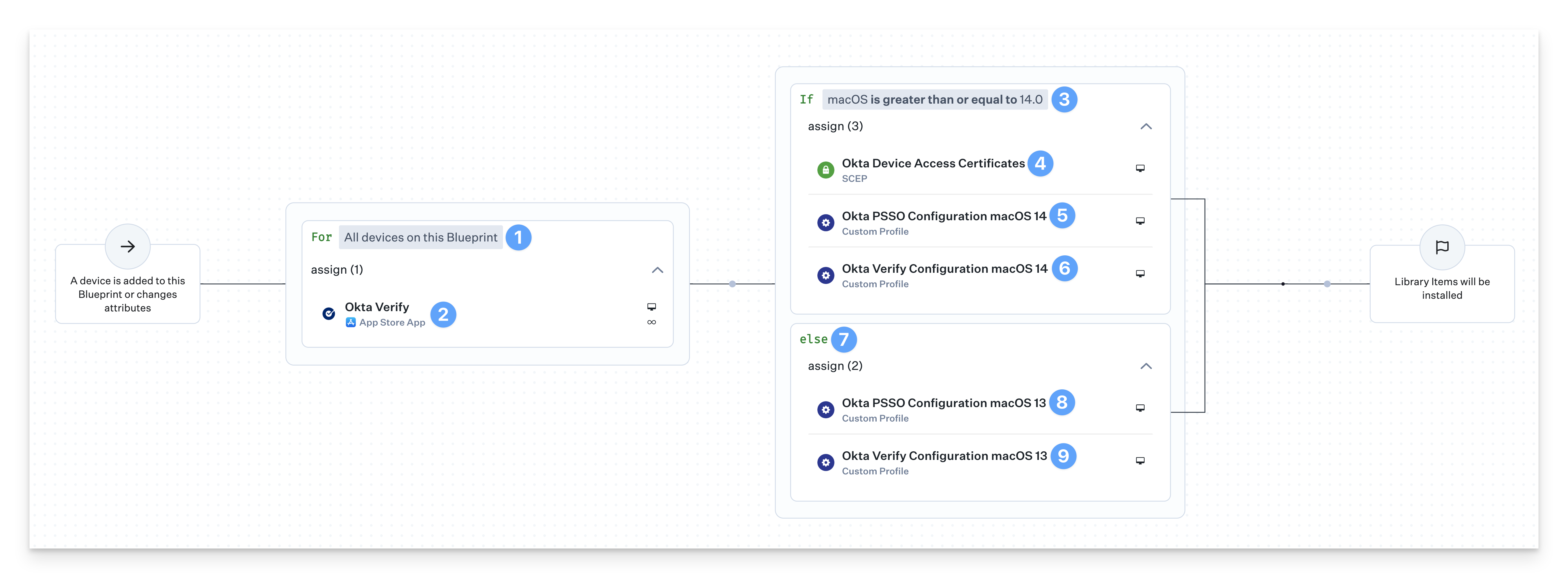

割り当てマップを使用したプロファイルのデプロイ

最大 4 つの Crowdstrike カスタム プロファイルがあり、正しいデバイスに展開されるように条件付きロジックが必要です。 Assignment Map は、すべてのデバイスに対して1つの便利なビューで簡単なソリューションを提供します。

Creating a BlueprintとUsing Conditional Logic in Assignment Mapsの記事を確認してください。

この ブループリントのすべてのデバイスについて 条件付きブロックから始めます。

Okta Verify App Store アプリをブロックに割り当てます。

条件付きブロックの上部を [macOS が 14.0 以上の場合] に設定します。

Okta Device Access Certificates SCEP Library Itemを条件付きブロックに割り当てます。

Okta PSSO Configuration macOS 14 Custom Profile を条件付きブロックに割り当てます。

Okta Verify Configuration macOS 14 カスタムプロファイルを条件付きブロックに割り当てます。

条件付きブロックの else セクションで続行します。

Okta PSSO Configuration macOS 13 Custom Profile を条件付きブロックに割り当てます。

Okta Verify Configuration macOS 13 カスタムプロファイルを条件付きブロックに割り当てます。

ユーザーエクスペリエンスと次のステップ

プラットフォームSSOでは、Appleの設計により、[ユーザーとグループ]設定の[パスワード]フィールドで、[変更]ボタンは使用できません。

Okta Desktop Passwordの設定が完了したら、 User Experience with Okta Desktop Password Sync 記事の手順に従ってユーザーに登録してもらうことができます。