Kandji función deVulnerability Management analiza toda su flota en busca de vulnerabilidades conocidas (CVE) en función de los datos de la National Vulnerability Database (NVD), proporcionando una forma clara y organizada de monitorear y responder a las vulnerabilidades en toda su flota. Al utilizar las diferentes vistas (Vulnerabilidad, Aplicación y Dispositivos), puede evaluar rápidamente qué amenazas necesitan atención inmediata y actuar en consecuencia.

Definición de vulnerabilidades

Vulnerability Management identifica cualquier vulnerabilidad y exposición común (CVE) conocida dentro de su flota, aprovechando la información del National Vulnerability Database (NVD). En la página Vulnerabilidades de la aplicación web Kandji , puede ver todos los CVE relevantes para aplicaciones específicas. No todos los CVE representan el mismo nivel de amenaza: algunos pueden ser críticos y requerir atención inmediata, mientras que otros pueden ser menos urgentes o no relevantes para su entorno. Consulte nuestro artículo de Accepting CVE Risks para obtener más información sobre cómo aceptar los riesgos de CVE.

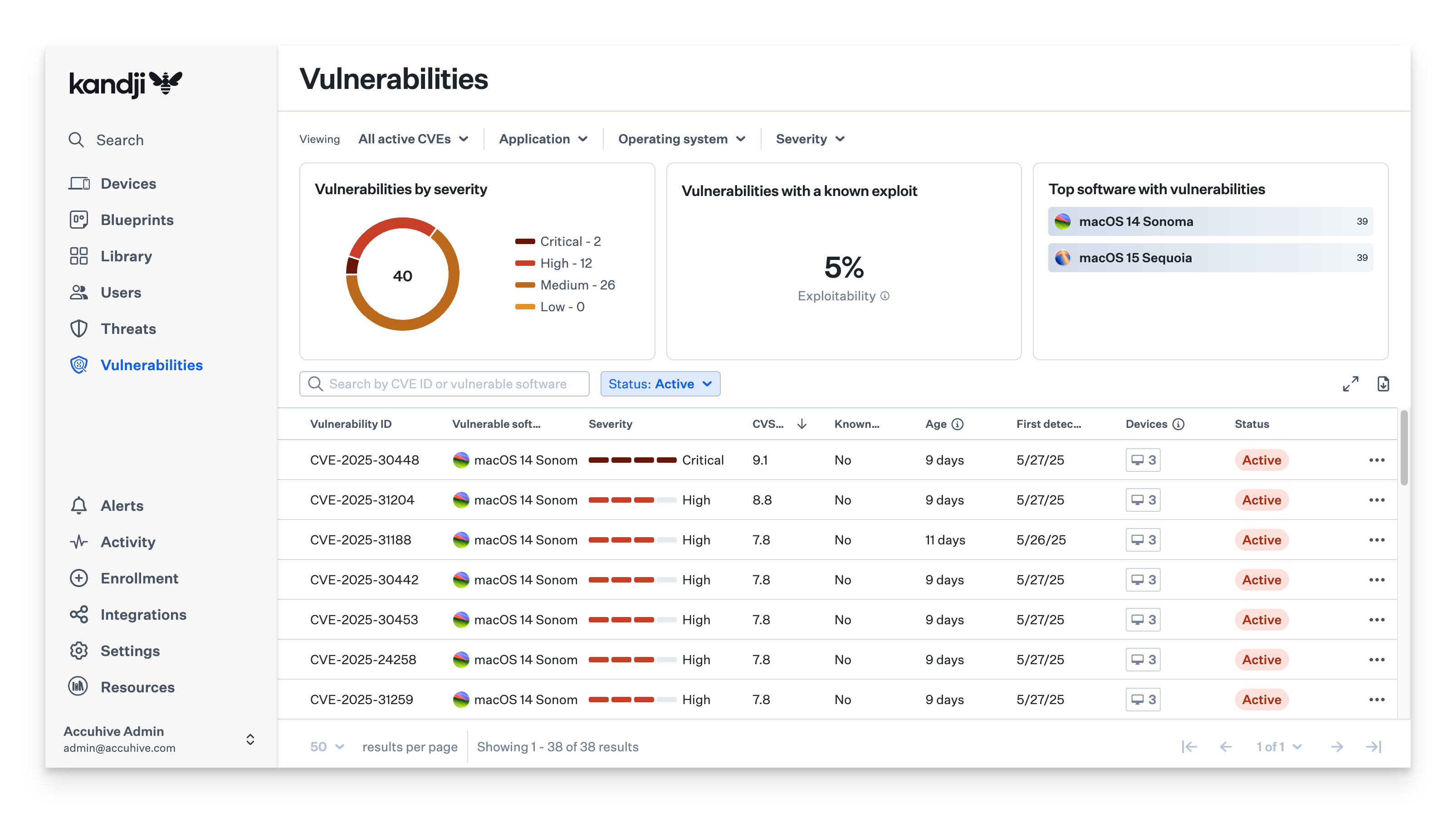

Vista de vulnerabilidades

La vista de vulnerabilidades proporciona una lista completa de todos los CVE detectados en su flota. Puede buscar vulnerabilidades específicas mediante:

CVE ID

Software vulnerable

Nivel de criticidad

Fecha de primera detección

Filtrar por aplicación o versión de macOS.

Estos filtros lo ayudan a priorizar lo que necesita atención primero en función de la gravedad y el momento de las vulnerabilidades.

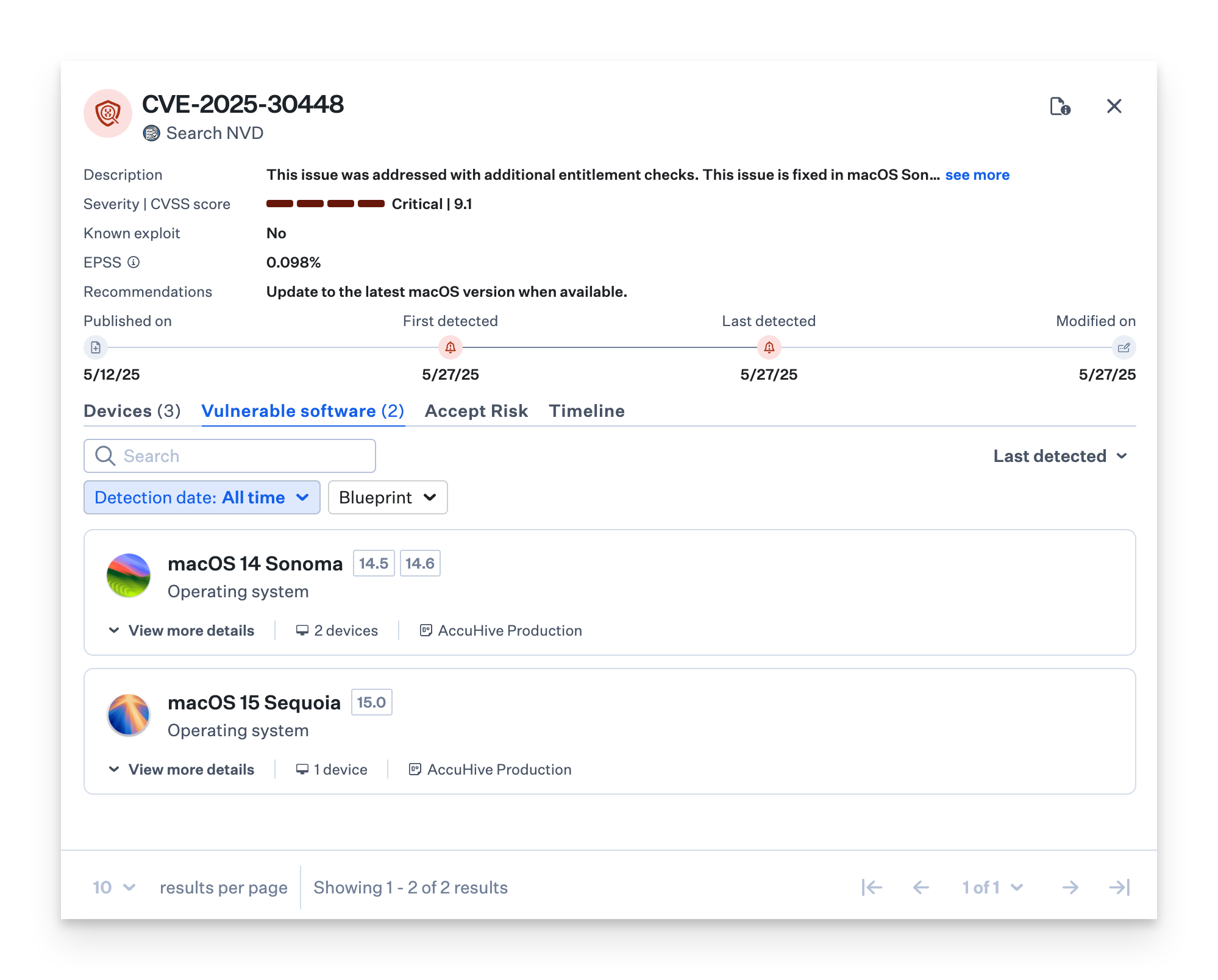

Información de CVE

Cuando seleccione un CVE, aparecerá una diapositiva detallada, que le dará una visión en profundidad de:

Descripción de la vulnerabilidad

Aplicaciones afectadas

Nivel de gravedad

Exploit conocido (si se ha explotado en la naturaleza)

EPSS (probabilidad de ser explotado en los 30 días)

Enlaces a informes oficiales de CVE para obtener más información

Esta información le ayuda a comprender el alcance de la amenaza y su posible impacto en los dispositivos.

Vulnerable Software

La pestaña de software vulnerable le permite ver todas las versiones de aplicaciones y macOS afectadas por una vulnerabilidad en particular.

Vista de dispositivos

Use la pestaña dispositivos para ver los dispositivos afectados por la vulnerabilidad. Filtrar por modelo.

Puntuación CVSS

El Sistema de Puntuación de Vulnerabilidades Comunes (CVSS) es un método para calcular una medida cualitativa de gravedad. Kandji Vulnerability Management utiliza la puntuación CVSS para priorizar las vulnerabilidades y medir la gravedad de la vulnerabilidad.

El Instituto Nacional de Estándares y Tecnología (NIST) mantiene el National Vulnerability Database (NVD), que proporciona enriquecimiento CVSS para todos los registros CVE publicados.

Puntuación KEV

La Agencia de Seguridad de la Infraestructura de Ciberseguridad (CISA) mantiene la fuente autorizada de vulnerabilidades que han sido explotadas en la naturaleza. Kandji Vulnerability Management utiliza el Known Exploited Vulnerabilities (KEV) catalog para priorizar las vulnerabilidades.

Vista de software vulnerable

En la vista de software vulnerable , puede ver todo el software afectado por un CVE en particular. Esto le permite centrar sus esfuerzos de corrección en el software que está en mayor riesgo.

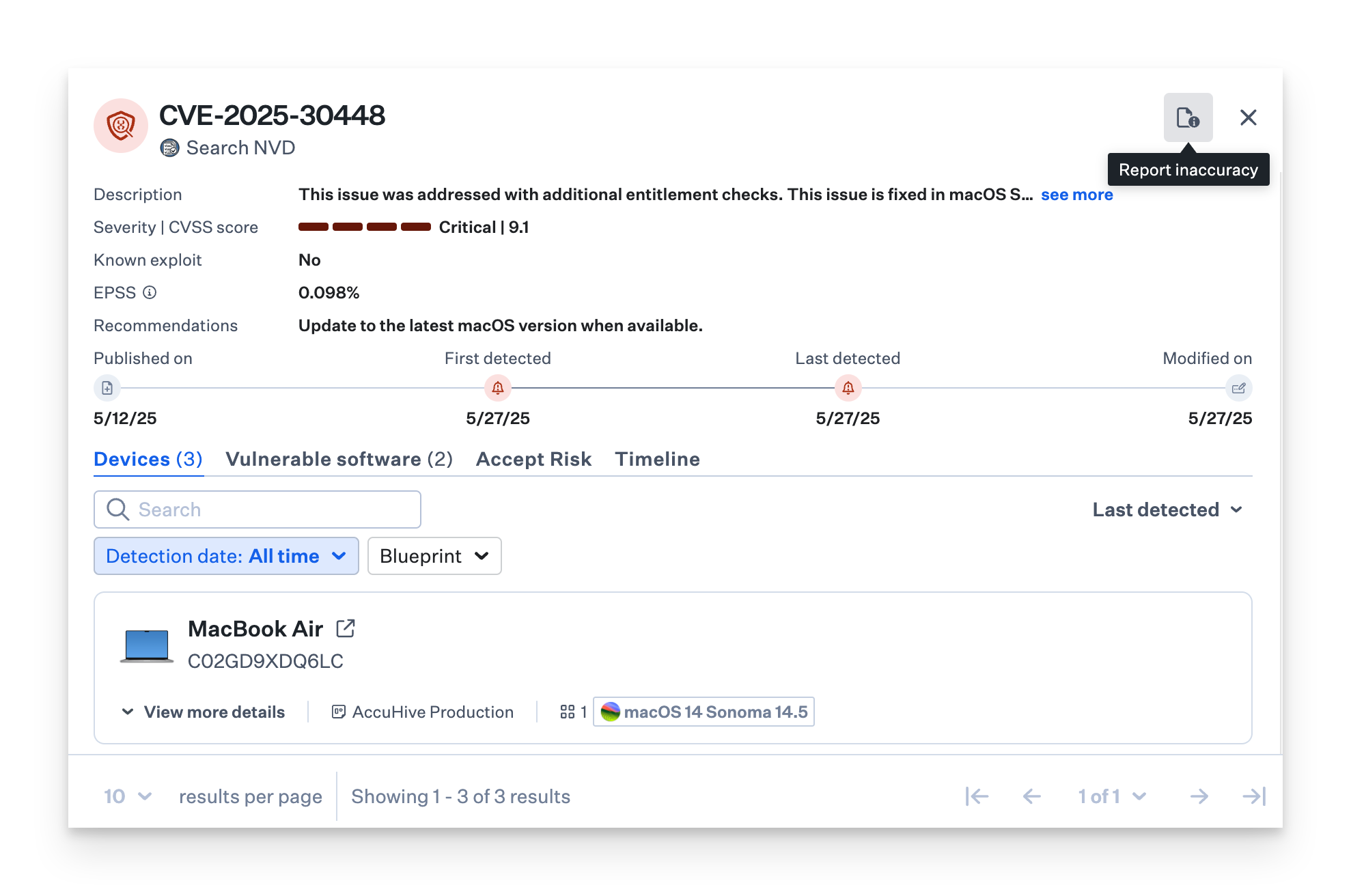

Reportar inexactitud

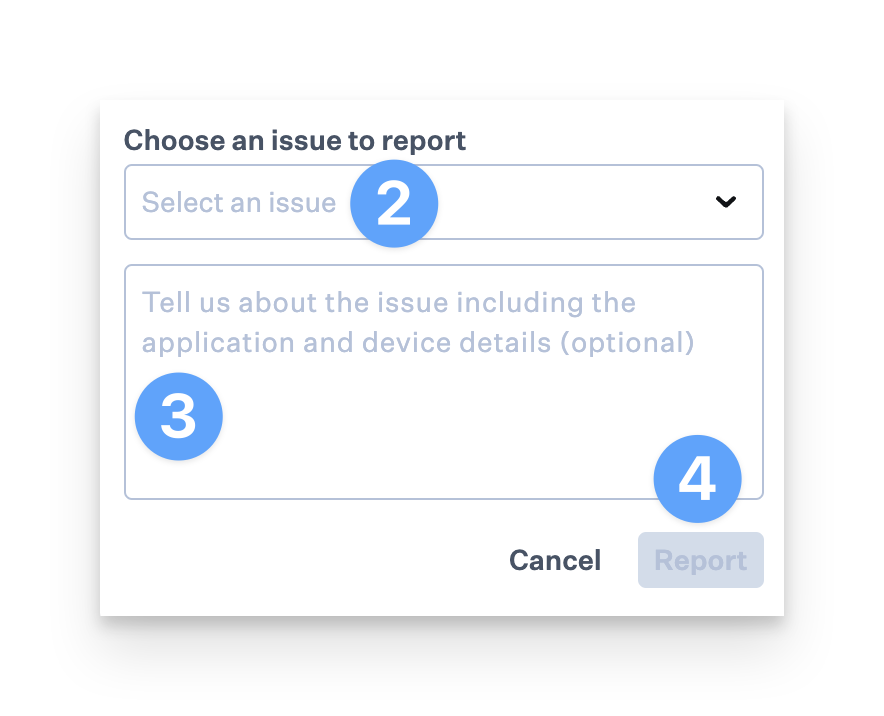

Si hay algún problema con un CVE, haga clic en el botón Informar de inexactitud .

Seleccione un problema en el menú desplegable.

Opcionalmente, introduzca una descripción del problema.

Haga clic en el botón Informe para completar el informe.

Directorios de aplicaciones

Vulnerability Management analiza los siguientes directorios en busca de aplicaciones (solo archivos .app):

/Applications/Library/Users

Frecuencia de actualización

Inventario de aplicaciones de dispositivo: Cada 15 minutos

Coincidencia de vulnerabilidades de aplicaciones: Cada hora

Base de datos CVE de vulnerabilidad: Cada hora

Vista de dispositivos

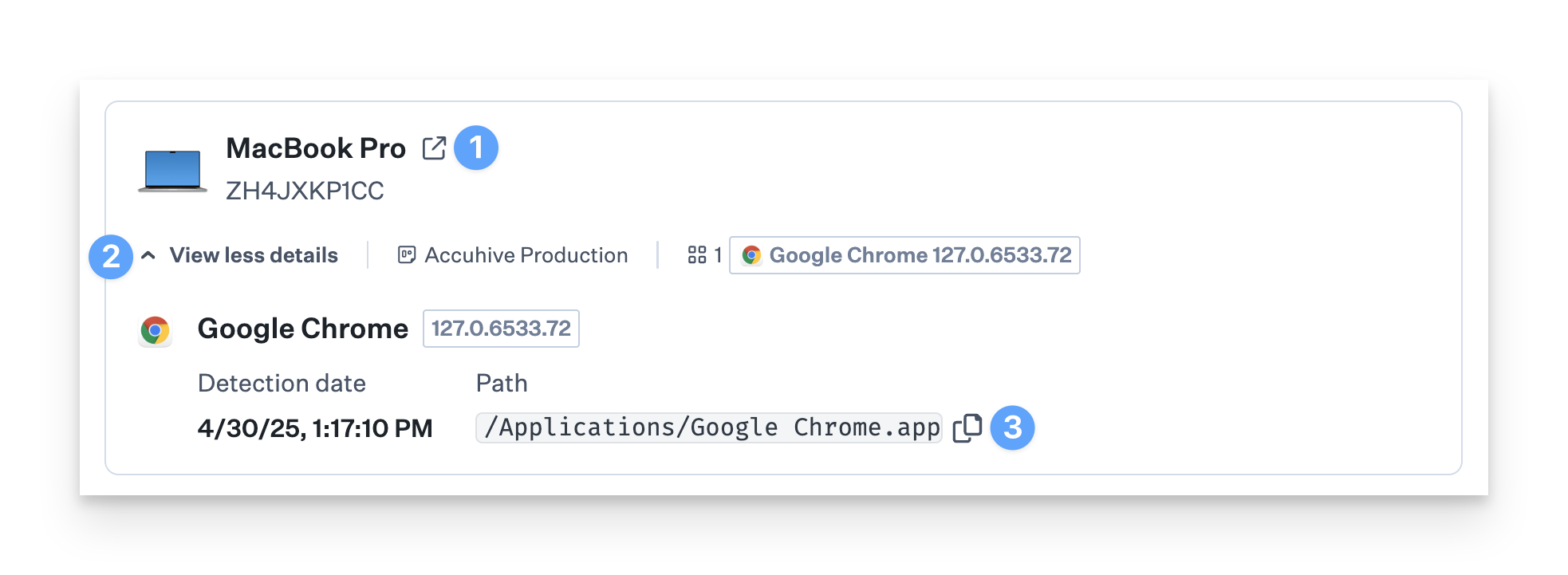

La vista de dispositivos muestra qué dispositivos se ven afectados por el CVE. Puede filtrar esta vista por Blueprint, lo que facilita la identificación de dispositivos afectados dentro de configuraciones o grupos específicos.

Detalles del dispositivo

Para cada dispositivo afectado, verás detalles adicionales que te ayudarán a tomar medidas, entre los que se incluyen los siguientes:

ID de amenaza: el hash SHA-256 único de la amenaza detectada.

Proceso: El proceso más reciente asociado con la amenaza.

Clasificación: El tipo de amenaza (por ejemplo, malware, phishing).

Fecha de detección: cuándo se identificó por primera vez la amenaza.

Dispositivos: el número de dispositivos Mac afectados.

Estado de la amenaza: el estado actual de la amenaza, ya sea que esté en cuarentena, resuelta o aún activa.

Puede hacer clic en el botón Abrir registro de dispositivo para obtener todos los detalles.

Haga clic en la flecha para expandir Detalles del dispositivo.

Puede ver y copiar la ruta de acceso de la aplicación, así como ver la información de la versión.