Algunas organizaciones pueden crear redes de solo inscripción o establecer proxies para limitar el acceso a la Internet pública. En estas situaciones, es importante asegurarse de que sus dispositivos Apple puedan comunicarse con las redes y Kandji de Apple para completar las tareas de inscripción y administración.

Dominios y puertos requeridos

Al crear reglas de firewall para estos puertos, se deberá permitir el tráfico saliente .

Región hospedada en EE. UU.

Dominio | Puertos | Protocolo | Sistema operativo | Descripción |

|---|---|---|---|---|

| 443 | TCP | macOS | Usado por macOS dispositivos para descargar los Kandji Agent y Custom Apps cargados en el inquilino Kandji |

| 443 | TCP | macOS | Utilizado por macOS dispositivos para descargar Auto Apps |

| 443 | TCP | macOS | Utilizado por macOS dispositivos para descargar Auto Apps |

| 443 | TCP | Todo | Se usa para comunicarse con Kandji a través del protocolo MDM y por el Kandji Agent dominio es único por Kandji inquilino |

| 443 | TCP | Todo | Reemplazará al dominio UUID.web-api.kandji.io en una futura actualización del producto para nuevas inscripciones de dispositivos, ya que el dominio utilizado MDM URL de protección y Kandji Agent comunicaciónSe usa para comunicarse con Kandji a través del protocolo MDM y por el dominio Kandji Agent es único por Kandji inquilino |

| 443 | TCP | Todo | Se utiliza para descargar MDM perfil de inscripción |

| 443 | TCP | Todo | Se utiliza para acceder a la aplicación web Kandji |

| 443 | TCP | Todo | Se utiliza para las comunicaciones de telemetría de dispositivos |

| 443 | TCP | Todo | Se utiliza para la gestión de versiones y la supervisión de la plataforma |

| 443 | TCP | Todo | Se utiliza para la gestión de versiones y la supervisión de la plataforma |

Región alojada por la UE

Dominio | Puertos | Protocolo | Sistema operativo | Descripción |

|---|---|---|---|---|

| 443 | TCP | macOS | Usado por macOS dispositivos para descargar los Kandji Agent y Custom Apps cargados en su inquilino Kandji |

| 443 | TCP | macOS | Utilizado por macOS dispositivos para descargar Auto Apps |

| 443 | TCP | macOS | Utilizado por macOS dispositivos para descargar Auto Apps |

| 443 | TCP | Todo | Se usa para comunicarse con Kandji a través del protocolo MDM y por el Kandji Agentdominio es único por Kandji inquilino |

| 443 | TCP | Todo | Reemplazará el dominio UUID.web-api.kandji.io en una futura actualización del producto para nuevas inscripciones de dispositivos, ya que el dominio utilizado MDM URL de protección y Kandji Agent comunicaciónSe usa para comunicarse con Kandji a través del protocolo MDM y por el dominio Kandji Agent es único por Kandji inquilino |

| 443 | TCP | Todo | Se utiliza para descargar MDM perfil de inscripción |

| 443 | TCP | Todo | Se utiliza para acceder a la aplicación web Kandji |

| 443 | TCP | Todo | Se utiliza para las comunicaciones de telemetría de dispositivos |

| 443 | TCP | Todo | Se utiliza para la gestión de versiones y la supervisión de la plataforma |

| 443 | TCP | Todo | Se utiliza para la gestión de versiones y la supervisión de la plataforma |

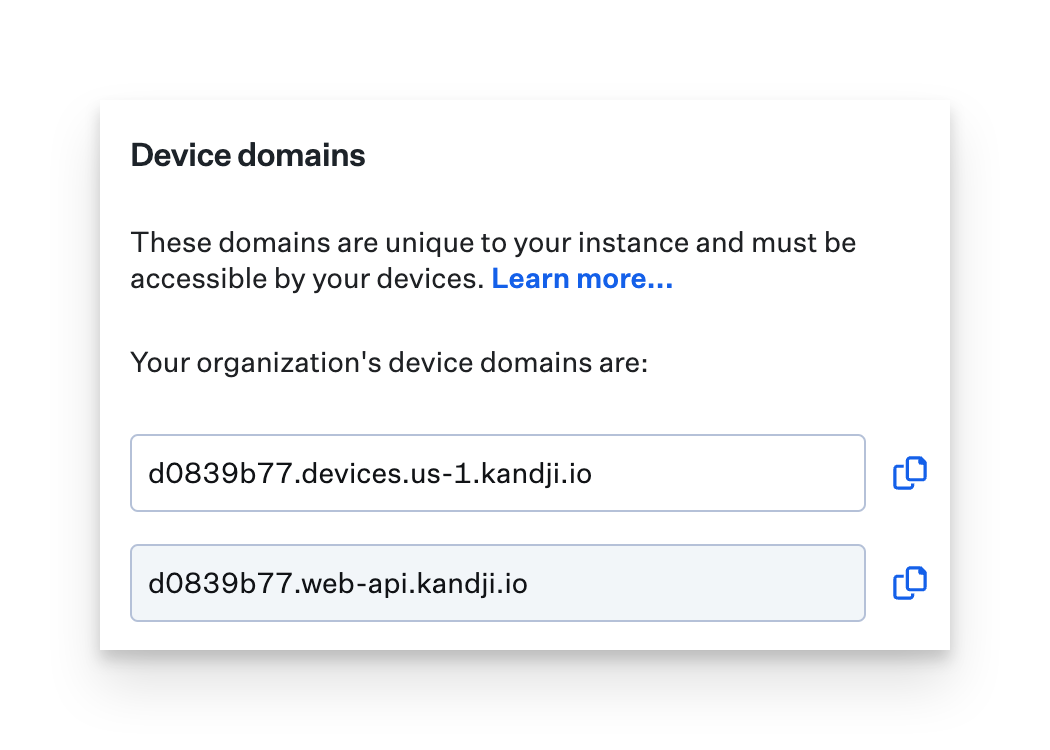

El UUID que precede a .web-api.kandji.io es único para cada inquilino Kandji . Para encontrar la URL única de su empresa, consulte la siguiente sección.

Requisitos de red de Servicios de certificados de Active Directory

Para obtener más información sobre la integración de Servicios de certificados de Active Directory, consulte el artículo de soporte técnico de información general de AD CS .

Fuente | Destino | Dominios de destino | Puerto | Protocolo | Descripción |

|---|---|---|---|---|---|

Conector AD CS | Kandji inquilino |

| 443 | TCP | Se usa durante la configuración inicial del conector al conectar el conector AD CS al inquilino Kandji del cliente |

Conector AD CS | Auth0 |

| 443 | TCP | Varios subdominios utilizados para la autenticación inicial de WebView para configurar el conector, no se aprovechan para la autenticación continua |

Conector AD CS | Auth0 |

| 443 | TCP | Se usa al autenticar el conector AD CS en el inquilino Kandji del cliente durante la configuración inicial y al inicializar las comunicaciones de WebSocket |

Conector AD CS | Kandji inquilino |

| 443 | TCP | Se usa para las comunicaciones de API entre el conector de AD CS y el inquilino Kandji del cliente |

Conector AD CS | Kandji servicio ADCS |

| 443 | WebSocket | Se usa para facilitar las solicitudes de certificados: esta conexión solo es para las comunicaciones entre el conector de AD CS Kandji y el inquilino Kandji del cliente en el contexto del cumplimiento de las solicitudes de certificado |

Conector AD CS | Windows AD CS | Servidor(es) de CA de Windows AD CS en el entorno del cliente | Puerto aleatorio en el rango 50000 | MRPC (en inglés) | El conector Kandji AD CS se utiliza para comunicarse con los servidores de CA de Microsoft AD CS dentro de la red interna del cliente al facilitar las solicitudes de certificadosEl puerto se define aleatoriamente por el protocolo |

Determine los dominios de dispositivos únicos de su organización

Los dispositivos inscritos utilizan los dominios de dispositivo únicos para comunicarse con Kandji a través del protocolo MDM y el Kandji Agent para macOS.

Para ver estos dominios únicos, inicie sesión en el inquilino y siga estos pasos.

Haga clic en Configuración en la barra de navegación de la izquierda.

En la pestaña General , verá el panel Dominios de dispositivos , estos dos dominios son utilizados por los dispositivos para la comunicación MDM y de agentes.

Para determinar el dominio específico que utiliza una computadora Mac individual, puede ejecutar el siguiente comando en Terminal.

system_profiler SPConfigurationProfileDataType | awk -v FS='(https://|/mdm)' '/CheckInURL/ {print $2}'Inspección SSL/TLS

El agente Kandji macOS aprovecha una práctica recomendada común de anclaje de certificados para garantizar que solo se comunicará con servidores de confianza y evitar que su tráfico sea interceptado e inspeccionado (prevención de ataques MITM). Esto puede suponer un desafío si el administrador de la red o del proxy descifra todo el tráfico SSL/TLS de forma predeterminada. Pida a su administrador de red que exima de la inspección a los 2 dominios de dispositivos de su inquilino. Tenga en cuenta que incluso si implementa la CA de su filtro de contenido como una CA raíz de confianza en sus dispositivos macOS ; La inspección SSL/TLS seguirá haciendo que el Kandji Agent no se comunique con Kandji.

Hosts y puertos requeridos por Apple

Apple ha descrito los hosts y puertos de su servicio en esta guía.

Soporte técnico de Apple: Usar productos Apple en redes empresariales

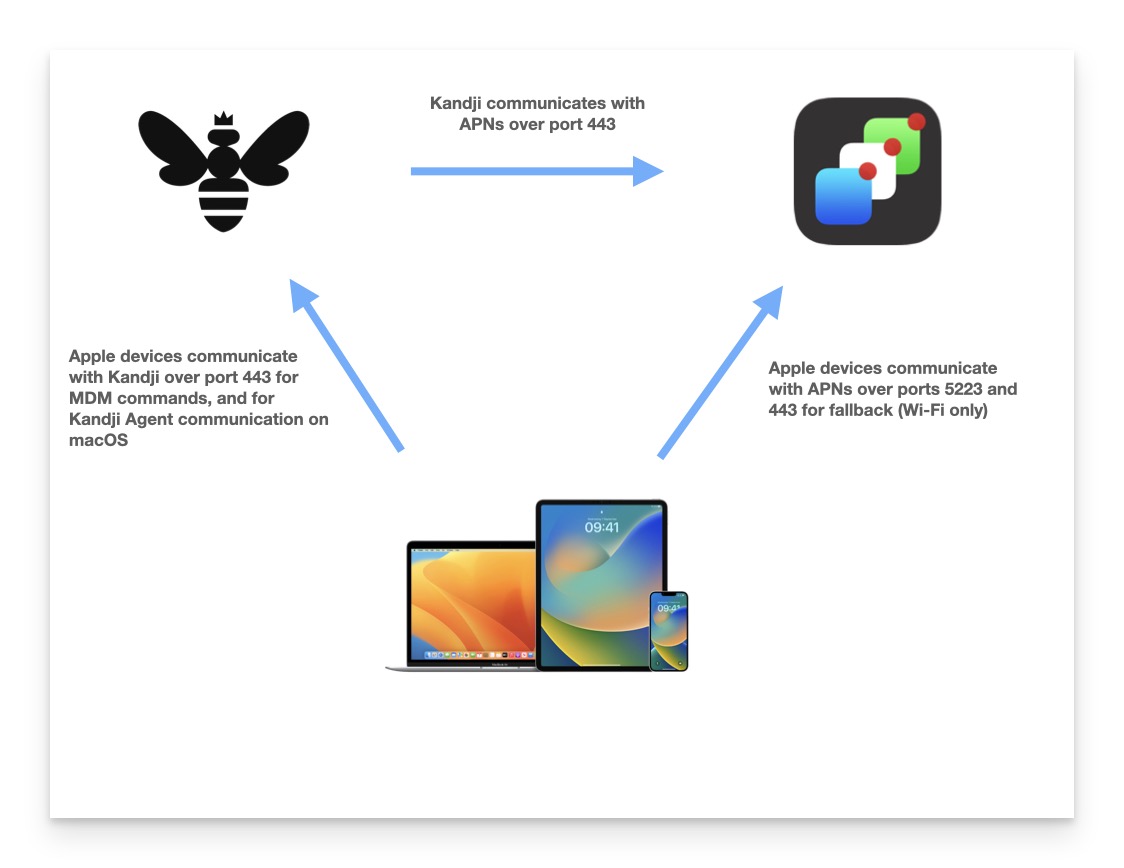

Flujo de comunicación

A continuación se muestra un diagrama que muestra el flujo estándar de comunicación entre Kandji, APN y dispositivos Apple administrados.

Versiones de TLS y conjuntos de cifrado

Según la guía de seguridad de la plataforma de Apple, las aplicaciones y servicios integrados en los dispositivos macOS, iOS, tvOSy iPadOS preferirán automáticamente los conjuntos de cifrado con secreto perfecto hacia adelante. Esto también es cierto en el caso de que un desarrollador use una API de red de alto nivel, como CFNetwork. El agente Kandji aprovecha estas API de red de alto nivel.

Le recomendamos que lea la Guía de seguridad de la plataforma de Apple para comprender mejor estas funciones, especialmente la sección de seguridad de la red TLS, que se puede encontrar aquí.

Guía de seguridad de la plataforma Apple: Seguridad de red TLSComo se mencionó anteriormente, el dominio utilizado para la comunicación entre MDM y agente es único para su inquilino (UUID.web-api.kandji.io) puede inspeccionar este dominio utilizando una herramienta como Qualys SSL Server Test para comprender qué cifrados son compatibles actualmente con Kandji. Puede ver una breve descripción general a continuación.

Protocolos

TLS 1.3 | No |

TLS 1.2 | Sí* |

TLS 1.1 | Sí |

TLS 1.0 | Sí* |

SSL 3 | No |

SSL 2 | No |

(*) Servidor negociado mediante No-SNI | |

Suites de cifrado

TLS 1.2 en el orden preferido del servidor |

TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 |

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 |

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA |

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 |

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 |

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA |

TLS_RSA_WITH_AES_128_GCM_SHA256 |

TLS_RSA_WITH_AES_128_CBC_SHA256 |

TLS_RSA_WITH_AES_128_CBC_SHA |

TLS_RSA_WITH_AES_256_GCM_SHA384 |

TLS_RSA_WITH_AES_256_CBC_SHA256 |

TLS_RSA_WITH_AES_256_CBC_SHA |

TLS 1.1 en el servidor preferido |

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA |

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA |

TLS_RSA_WITH_AES_128_CBC_SHA |

TLS_RSA_WITH_AES_256_CBC_SHA |

TLS 1.0 en el servidor preferido |

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA |

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA |

TLS_RSA_WITH_AES_128_CBC_SHA |

TLS_RSA_WITH_AES_256_CBC_SHA |