¿Qué es SAML?

SAML, o Security Assertion Markup Language, es un estándar que ayuda a diferentes sistemas a comunicarse sobre la autenticación y autorización de usuarios. Se utiliza principalmente para el inicio de sesión único (SSO), lo que significa que puede iniciar sesión una vez y acceder a varias aplicaciones sin tener que volver a introducir sus credenciales. En Kandji, puede usar SAML para Kandji Web App access y Requerir autenticación con Device Enrollmentautomatizado .

Cómo funciona SAML

Hay tres componentes que componen una configuración SAML:

Proveedor de identidad (IdP): este sistema que verifica su identidad. Comprueba sus credenciales y comparte esta información con el servicio que desea utilizar.

Proveedor de servicios (SP): esta es la aplicación o el servicio al que intenta acceder. Confía en el IdP para confirmar su identidad y le permite acceder en función de esa información.

Aserciones SAML: son mensajes que transportan información sobre su identidad y derechos de acceso del IdP al SP. Hay tres tipos:

Aserción de autenticación : confirma su identidad y cómo se autenticó.

Aserción de atributo: comparte detalles adicionales sobre usted.

Aserción de decisión de autorización : indica si puede acceder al servicio.

El proceso de autenticación SAML generalmente funciona de la siguiente manera:

El usuario solicita acceso : el usuario intenta acceder a un proveedor de servicios, en este caso, Kandji.

Generación de solicitudes SAML: Kandji genera una solicitud de autenticación SAML y redirige al usuario al IdP.

Autenticación de usuario : el IdP autentica al usuario, normalmente pidiéndole que inicie sesión si aún no está autenticado.

Creación y transmisión de respuestas SAML : una vez que el usuario se autentica, el IdP genera una respuesta SAML, que incluye una aserción SAML. Esta aserción contiene información sobre el usuario, como su identidad y los atributos o roles que tenga. La respuesta SAML se envía de vuelta a Kandji a través del navegador del usuario.

Validación de aserción : Kandji recibe la respuesta de SAML y valida la aserción de SAML. Esto implica verificar la firma digital para asegurarse de que proviene de un IdP de confianza.

Acceso concedido : si la aserción es válida, Kandji concede al usuario acceso para iniciar sesión en la aplicación web Kandji o inscribirse durante la Device Enrollmentautomatizada.

Crear una conexión SAML

En estas instrucciones se explica cómo crear una conexión SSO de SAML personalizada genérica. Para obtener más información sobre cómo crear conexiones SAML personalizadas específicas de IdP, consulte los siguientes artículos de soporte:

En Kandji, vaya a la página Configuración .

Haga clic en la pestaña Acceso .

Busque la sección Autenticación y haga clic en el botón Agregar en la parte inferior izquierda de la sección de autenticación.

.png)

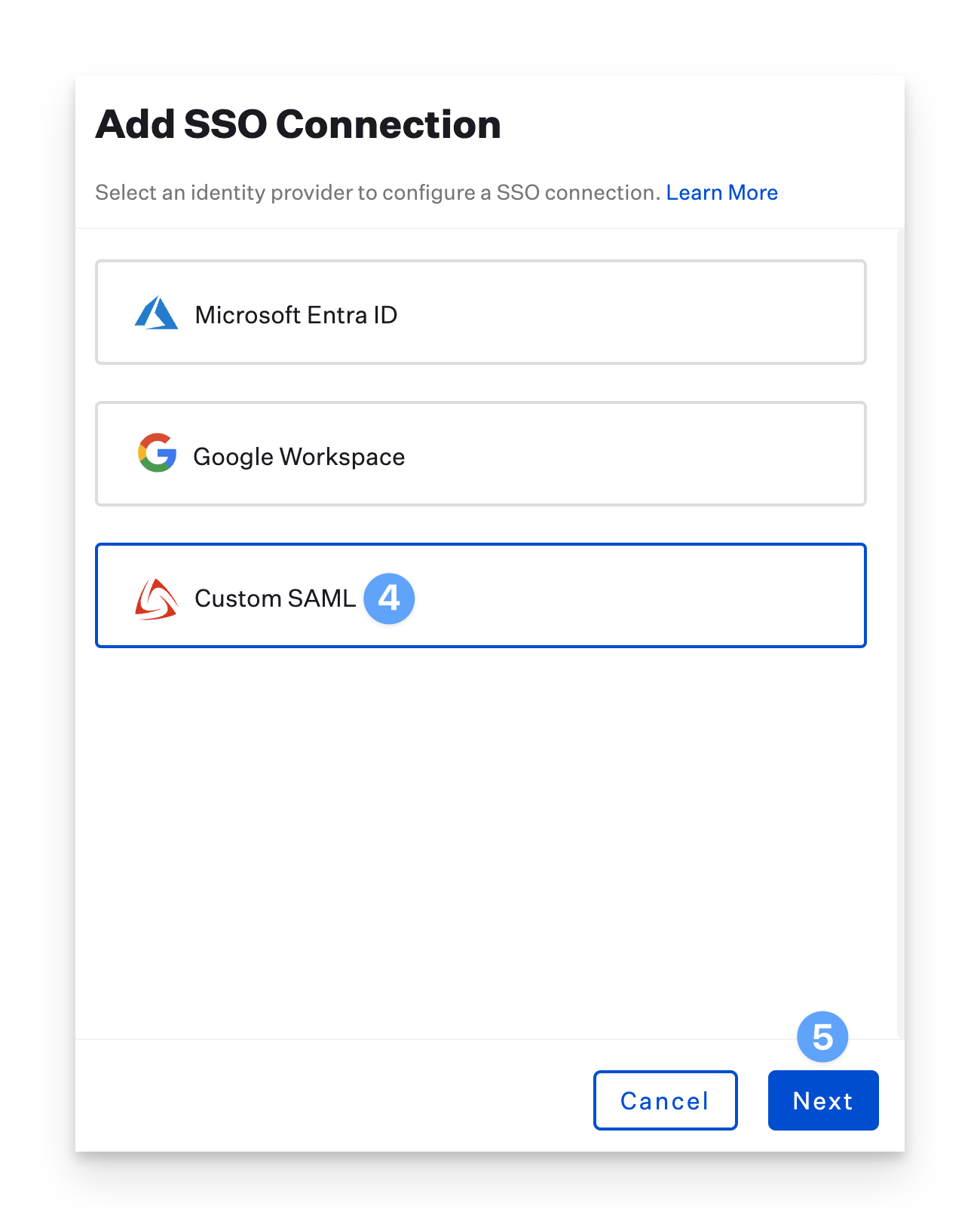

En el panel Agregar conexión SSO, seleccione la opción SAML personalizado.

Haga clic en Siguiente.

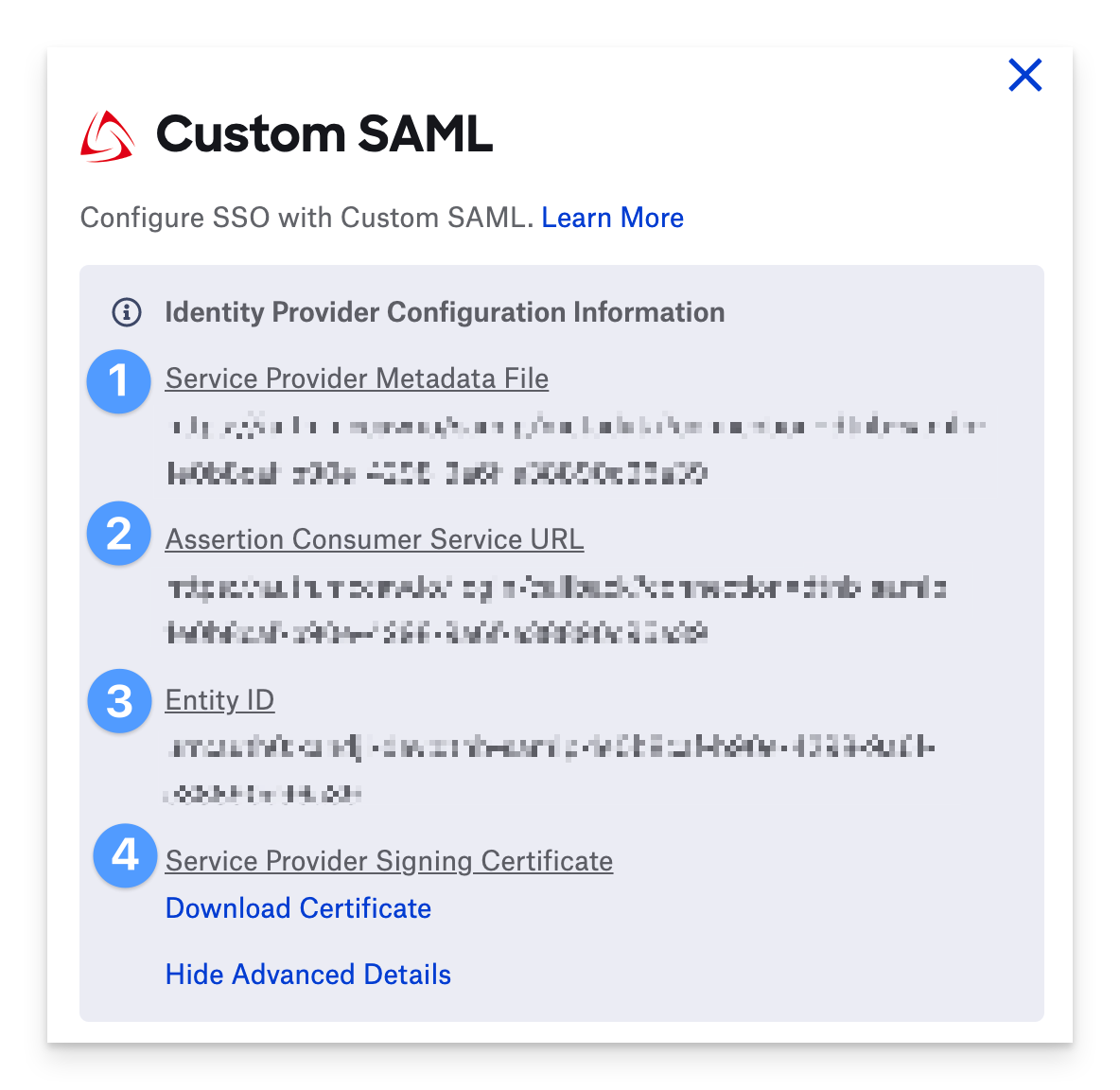

Seleccione Mostrar detalles avanzados.

Copie la dirección URL del servicio de consumidor de aserciones y guárdela en un documento de texto para su uso posterior.

Copie el ID de entidad y guárdelo también.

.png)

Deje abierta esta pestaña del navegador mientras continúa con las instrucciones a continuación.

Configurar la conexión SAML

Una vez que haya creado la conexión, verá las siguientes opciones de configuración mostradas en el modal.

Archivo de metadatos

Esta es la URL del archivo de metadatos para los detalles del proveedor de servicios. Proporcione este archivo de metadatos a su proveedor de identidades si admite archivos de metadatos. Tenga en cuenta que este enlace no estará activo hasta que guarde la página de conexión (Paso 13).

Detalles avanzados

Si su proveedor de identidad no admite archivos de metadatos, haga clic en Mostrar detalles avanzados. La sección de detalles avanzados, que se trata más adelante en este artículo, contiene información del archivo de metadatos.

Nombre

Proporcione un nombre para mostrar para la conexión. Esto se mostrará en la página de inicio de sesión.

URL de inicio de sesión

Esta es la URL de inicio de sesión de la aplicación proporcionada por su proveedor de identidades.

URL de cierre de sesión opcional

Esta es la URL de SLO (URL de cierre de sesión único) de su proveedor de identidad. SLO permite a Kandji cerrar automáticamente la sesión de los usuarios de su proveedor de identidad cuando cierran sesión en Kandji. Asegúrese de rellenar esta URL solo si su proveedor de identidad es compatible con SLO y está configurado para admitir SLO específicamente con Kandji.

Certificado de firma

Pegue el contenido del certificado de firma en formato X.509 PEM de su proveedor de identidad. Este certificado se utiliza para evaluar la validez de una notificación SAML entrante. Pegue el contenido completo del certificado, incluidos el encabezado o pie de página BEGIN CERTIFICATE y END CERTIFICATE.

Atributo de ID de usuario

Especifique el atributo dentro de la notificación SAML que debe intentar coincidir con un administrador existente. Normalmente, este será el URI DE ID DE NOMBRE (ejemplo a continuación) siempre que el proveedor de identidad esté configurado para enviar el correo electrónico del usuario para el valor de ID de NOMBRE. De lo contrario, haga coincidir con cualquier atributo personalizado adicional que tenga la intención de enviar dentro de la notificación.

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier

Solicitud de firma

Elija si la solicitud del proveedor de servicios (Kandji) al proveedor de identidad debe estar firmada.

Algoritmo de solicitud de firma

Seleccione el algoritmo de firma requerido por su proveedor de identidad.

Resumen del algoritmo de solicitud de firma

Seleccione el resumen del algoritmo de firma requerido por su proveedor de identidades.

Enlace de protocolo

¿Cómo debe el proveedor de servicios (Kandji) dirigir las solicitudes al proveedor de identidad (normalmente HTTP-Redirect)?

Salvar

Guarda la configuración de SAML.

Atributos de notificación obligatorios

Los siguientes atributos son obligatorios en la notificación de SAML. NameID es técnicamente opcional dentro de Kandji siempre que se especifique otro atributo para que coincida con la dirección de correo electrónico.

Si los atributos de apellido y nombre de pila faltan en su reclamación, la dirección de correo electrónico se utilizará para estos valores.

URI de atributo | Valor necesario | Razonamiento |

NameID | El correo electrónico del usuario que coincide con el correo electrónico de un miembro del equipo en el inquilino Kandji . | Necesario para que coincida con el usuario que se autentica con Kandji. |

| El apellido del usuario. | Necesario para actualizar el apellido de los usuarios. |

| El nombre del usuario. | Necesario para actualizar el nombre de pila de los usuarios. |

Aserciones SAML cifradas

Las aserciones SAML cifradas son totalmente compatibles. Aunque no es obligatorio, le recomendamos que cifre las aserciones de su proveedor de identidad siempre que sea posible. El cifrado de estas aserciones ayuda a evitar que el software (como las extensiones del navegador) recopile información privada de la aserción SAML.

Algoritmo de encriptación | AES256_CBCKey |

Algoritmo de transporte | RSA_OAEP |

Certificado de encriptación | Esta es la misma clave pública que se usa para el cierre de sesión único, se puede descargar en la sección de detalles avanzados o desde aquí. |

Cierre de sesión único

A continuación se muestra la dirección URL utilizada para las operaciones de cierre de sesión único. Se admiten los enlaces HTTP-POST o HTTP-REDIRECT. El ID de emisor de SP es el mismo que el ID de entidad. La clave pública se puede descargar en la sección de detalles avanzados o desde aquí.

SLO URL: https://auth.kandji.io/logoutDetalles avanzados

Si su proveedor de identidad no admite la configuración de una aplicación de proveedor de servicios a través de un archivo de metadatos, deberá rellenar manualmente esta información.

Archivo de metadatos del proveedor de servicios: Esta es la URL del archivo de metadatos para los detalles del proveedor de servicios. Proporcione este archivo de metadatos a su proveedor de identidades si admite archivos de metadatos.

URL de ACS: la URL a la que se debe enviar una aserción SAML.

ID de entidad: el ID de entidad del proveedor de servicios (también es el ID de emisor de SP utilizado para las solicitudes de SLO).

Certificado de firma del proveedor de servicios: este certificado se utiliza para firmar las solicitudes del proveedor de servicios al proveedor de identidad. Este mismo certificado también se debe usar si el proveedor de identidad está configurado para cifrar las aserciones SAML enviadas al proveedor de servicios.

Habilitación de la conexión SAML

Una vez que haya configurado la conexión SAML en Kandji y su proveedor de identidad, puede habilitarla. Para obtener instrucciones paso a paso, consulte la sección Habilitar y administrar una conexión en nuestro artículo de soporte de inicio de sesión único.

Aplicar el inicio de sesión único

Puede deshabilitar la conexión de autenticación estándar una vez que haya configurado al menos una conexión de inicio de sesión único. Al deshabilitar Kandji autenticación estándar, se inhabilitará la capacidad de Kandji administradores del inquilino para autenticarse mediante correo electrónico o contraseña, inicio de sesión de Google o inicio de sesión de Office 365. Por favor, consulte nuestra Artículo de soporte técnico sobre el inicio de sesión único para obtener instrucciones paso a paso.