Aunque este método de aplicación del acceso condicional sigue siendo eficaz, el uso de Microsoft Device Compliance (MSDC) es ahora el enfoque recomendado para garantizar el cumplimiento de los dispositivos. Consulte nuestros artículos de soporte de configuración de MSDC para obtener más información.

Prerrequisitos

Plan de suscripción de Microsoft Entra ID (anteriormente Azure AD) (P1 o P2) con acceso condicional incluido. Consulte aquí para obtener información sobre licencias de Microsoft Entra ID.

Licencias para Microsoft Defender for Cloud Apps (anteriormente Microsoft Cloud App Security). Consulte aquí para obtener información sobre licencias de Microsoft Defender for Cloud Apps.

Para la configuración de Microsoft Entra ID y Microsoft Defender for Cloud Apps, se necesitará una cuenta con el rol de administrador global o el rol de administrador de seguridad.

Certificados raíz e intermedios de confianza (archivo PEM).

Solución PKI gestionada.

Al usar el filtrado HTTP o DNS, las direcciones IP de Microsoft deberán agregarse a la lista de permitidos. Las direcciones IP se pueden obtener de este artículo de Microsoft.

Configurar SCEP

El Library Item SCEP se puede utilizar con una solución de PKI administrada como Symantec Managed PKI, GlobalSign Managed PKI, Microsoft Entra application proxy with NDES o SecureW2 para la distribución de certificados.

Configure e implemente un perfil SCEP mediante el Library ItemSCEP . Para obtener instrucciones, consulte el artículo de soporte del perfil SCEP .

Implementación de certificados raíz e intermedios

Implemente los certificados raíz e intermedio que emitirán los certificados de dispositivo. Para obtener instrucciones, consulte el artículo de soporte técnico del perfil de certificado .

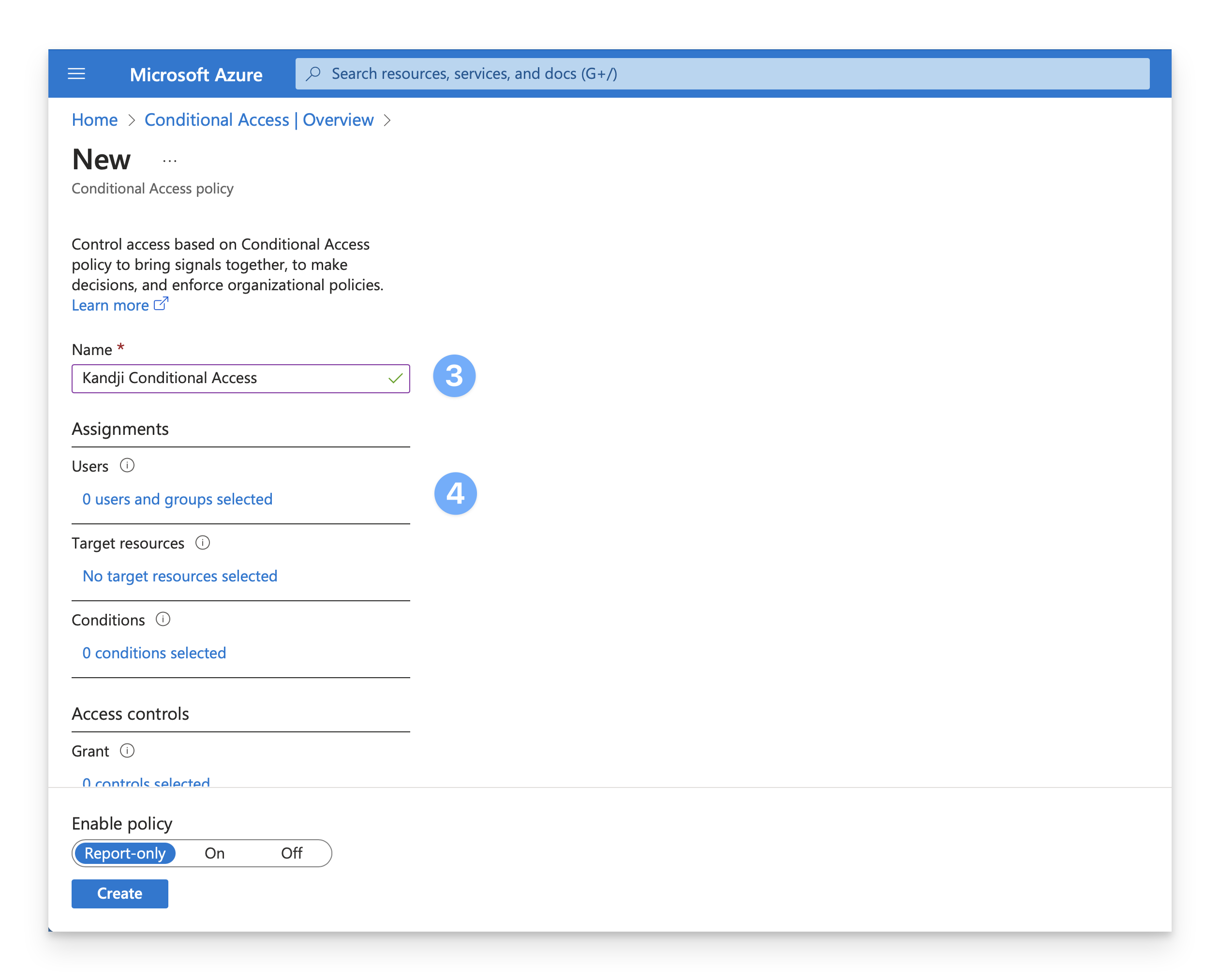

Creación de una directiva de acceso condicional

Haga clic aquí para ir a la hoja Acceso condicional (se le pedirá que inicie sesión si aún no lo ha hecho) en el identificador de Microsoft Entra (anteriormente Azure AD).

En la parte superior de la hoja Acceso condicional, haga clic en + Crear nueva directiva.

En el campo Nombre, escriba un nombre para la directiva de acceso condicional, como Kandji acceso condicional.

En la sección Asignaciones, en Usuarios, haga clic en 0 usuarios y grupos seleccionados.

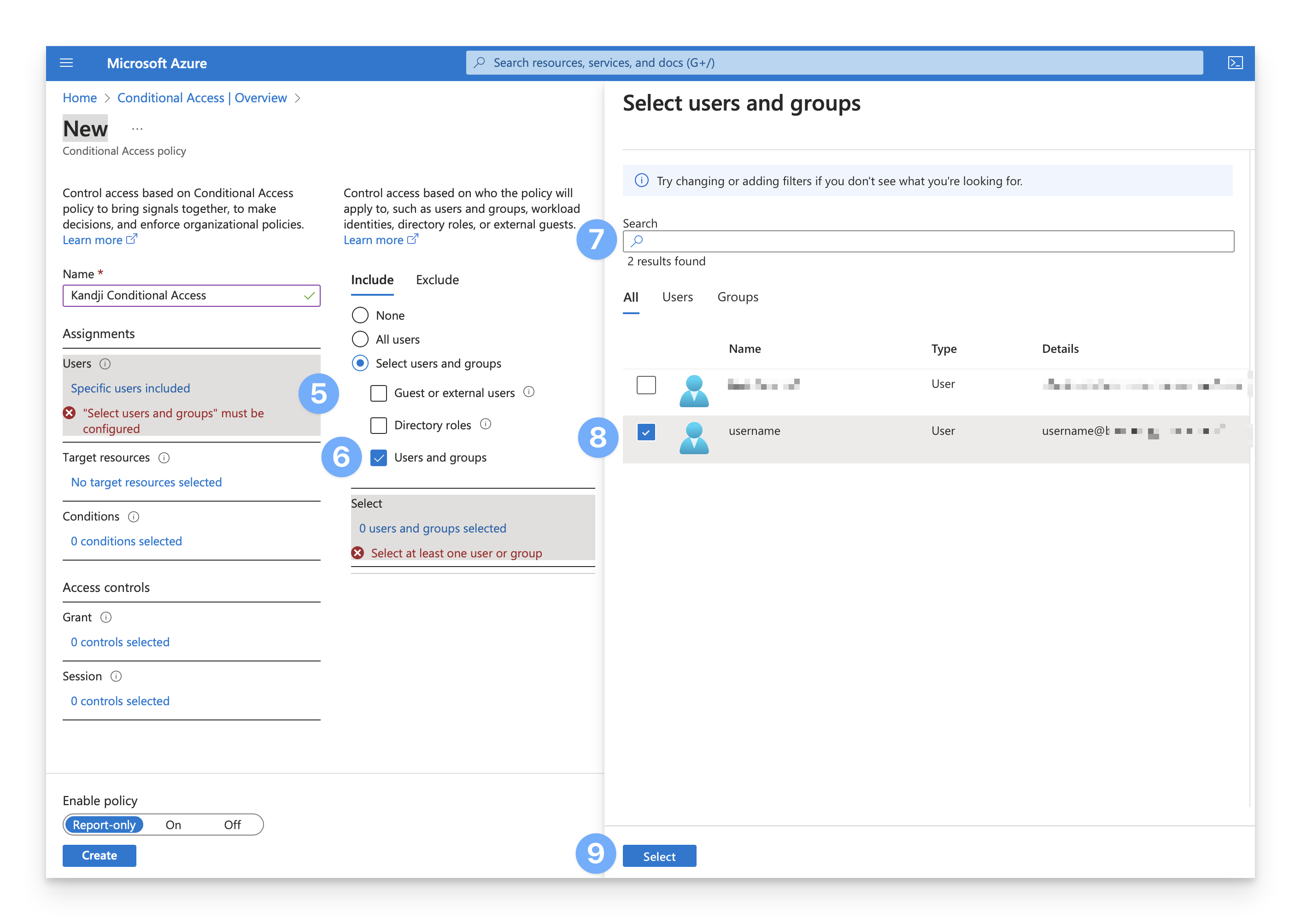

Al probar y validar configuraciones y flujos de trabajo, se recomienda asignar esta política a las cuentas de usuario de prueba antes de asignarla a los usuarios de producción. Para ello, seleccione el botón de opción Seleccionar usuarios y grupos .

Seleccione la casilla Usuarios y grupos .

Vaya a la esquina superior derecha de la pantalla y busque las cuentas de usuario o grupos a los que desea aplicar la política.

Seleccione las cuentas o grupos de usuario identificados.

Para guardar la configuración, haga clic en Seleccionar.

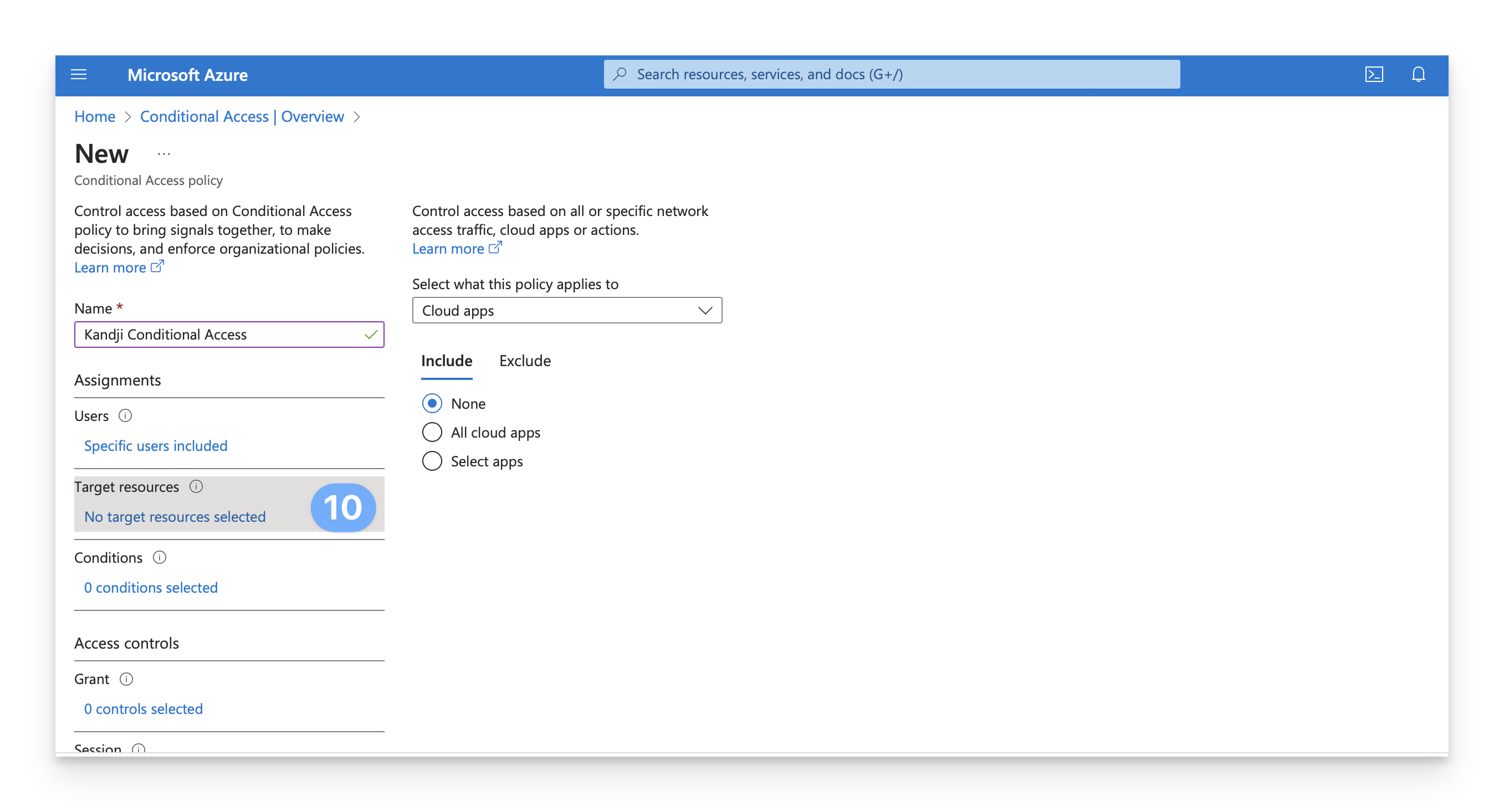

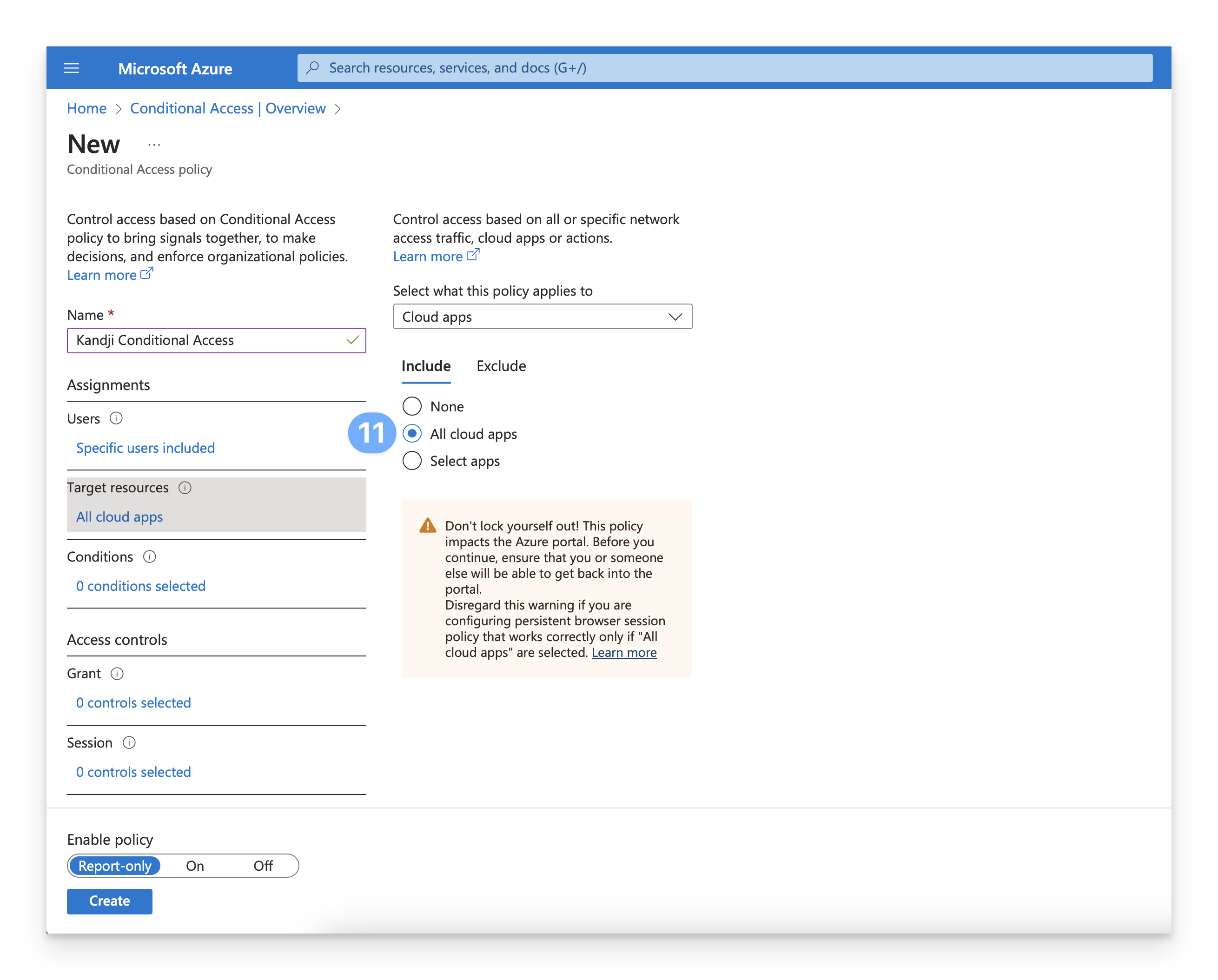

En la sección Asignaciones, en Recursos de destino, haga clic en el enlace No se seleccionaron recursos de destino .

Seleccione el botón de opción Todas las aplicaciones en la nube . Como alternativa, puede seleccionar el botón de opción Seleccionar aplicaciones para limitar el ámbito a aplicaciones específicas.

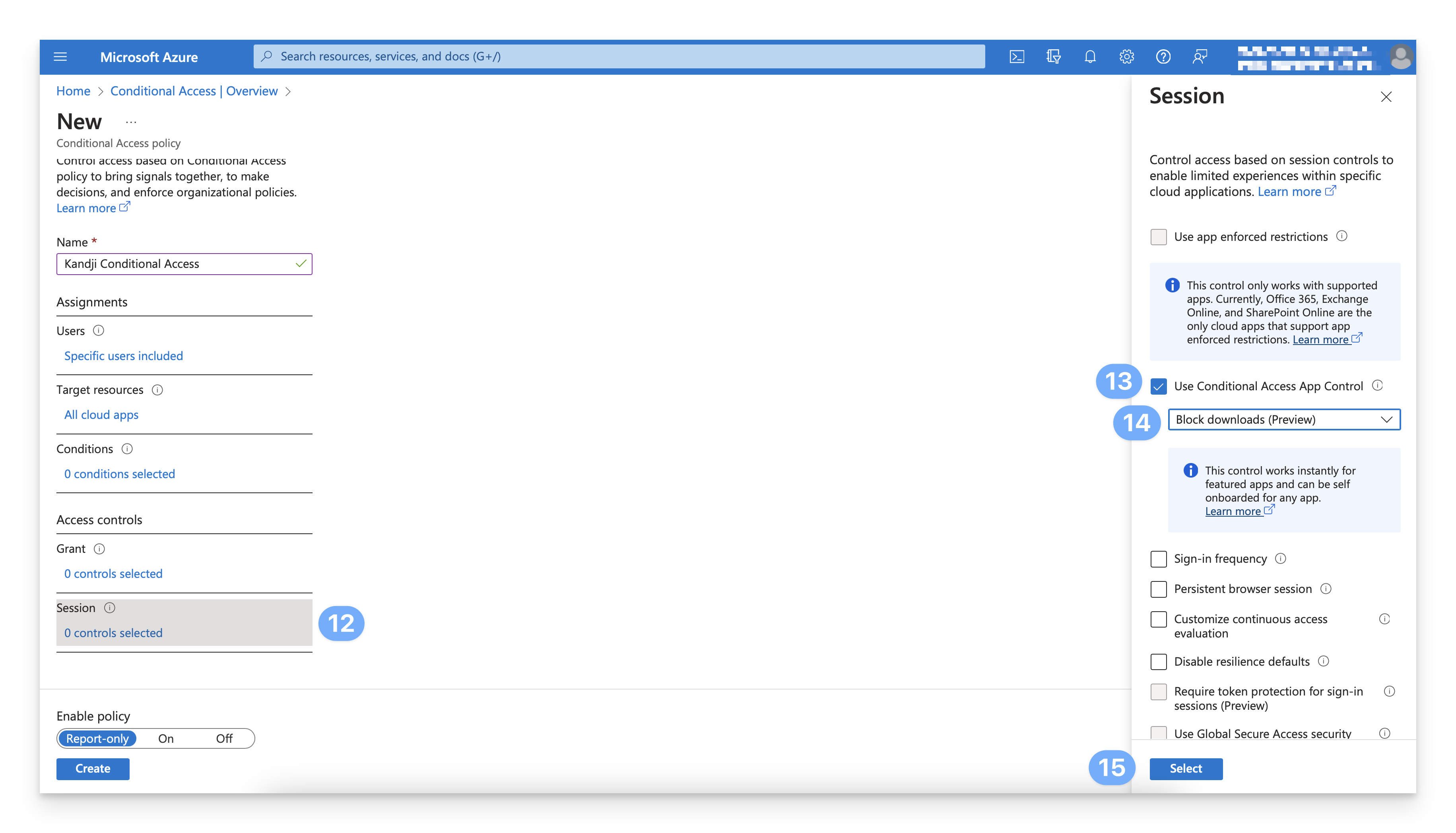

En la sección Controles de acceso , en Sesión, haga clic en 0 controles seleccionados.

Seleccione Usar control de aplicaciones de acceso condicional.

En la sección Usar control de aplicaciones de acceso condicional , seleccione Bloquear descargas (versión preliminar) en el menú desplegable. Volveremos a este escenario más adelante; la opción Bloquear descargas (versión preliminar) es necesaria inicialmente para incorporar y agregar las aplicaciones con ámbito en el portal de Microsoft Defender.

Para guardar la configuración, haga clic en Seleccionar.

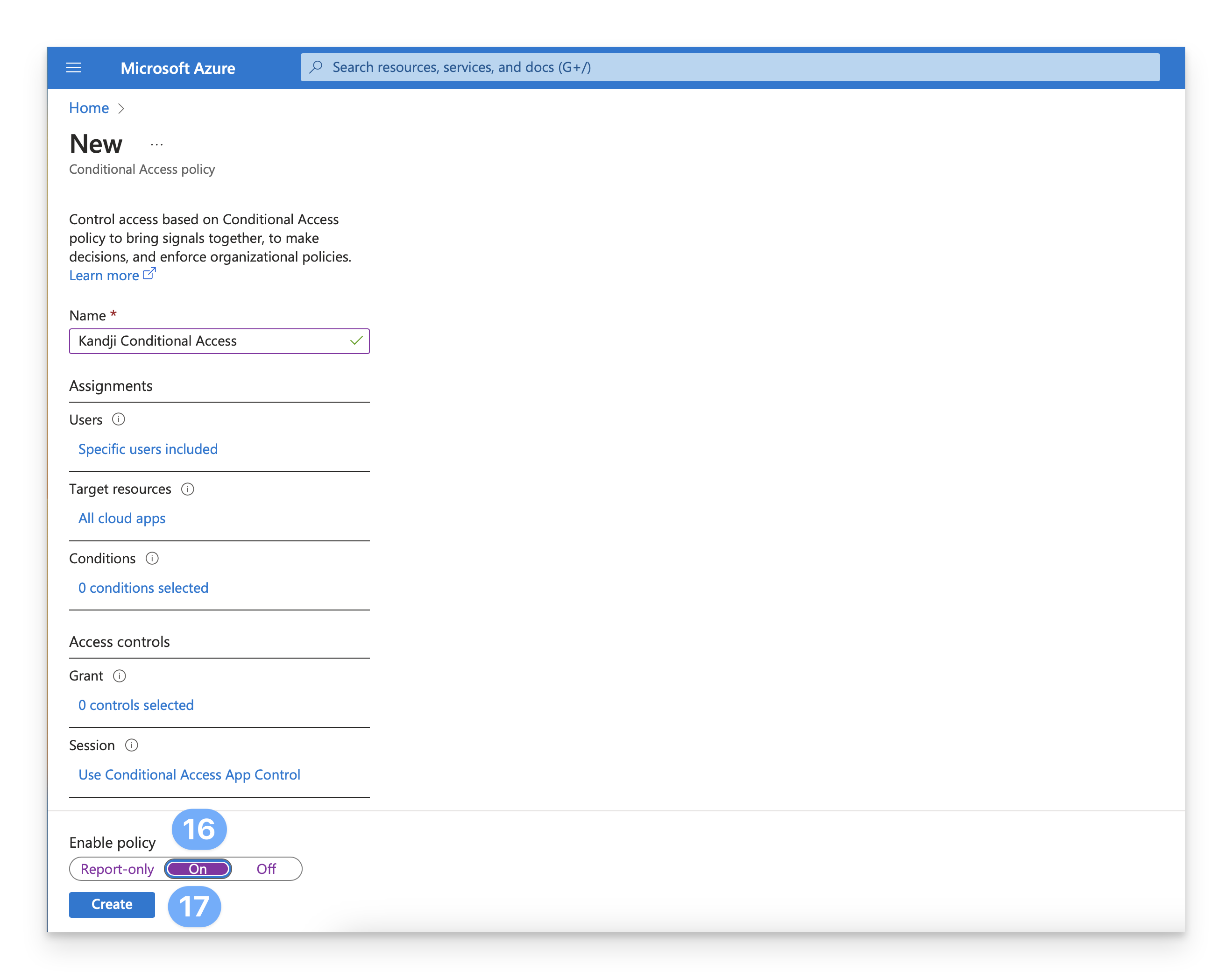

En la sección Habilitar directiva, cambie la directiva a Activado. Si se le solicita, siga los pasos para deshabilitar los valores predeterminados de seguridad de Microsoft.

Haga clic en Crear para guardar la política.

Adición de las aplicaciones en la nube con ámbito a MDCA

Microsoft Defender for Cloud Apps (MDCA) usa el control de sesión, por lo que para agregar las aplicaciones con ámbito al portal de Microsoft Defender, deberá acceder a cada aplicación en la nube con ámbito con una cuenta de usuario de prueba al menos una vez, preferiblemente en una sesión de ventana privada (⇧-⌘-N) si usa Safari. Agregaremos la aplicación Office 365 en los siguientes pasos. El mismo proceso se puede usar para agregar aplicaciones adicionales al portal de Microsoft Defender.

En otro dispositivo o en una ventana privada, vaya a portal.office.com e inicie sesión con una cuenta de usuario de prueba con ámbito.

Para confirmar que la aplicación en la nube se agregó a MDCA, vaya a security.microsoft.com e inicie sesión con una cuenta administrativa o una cuenta con el rol de seguridad asignado.

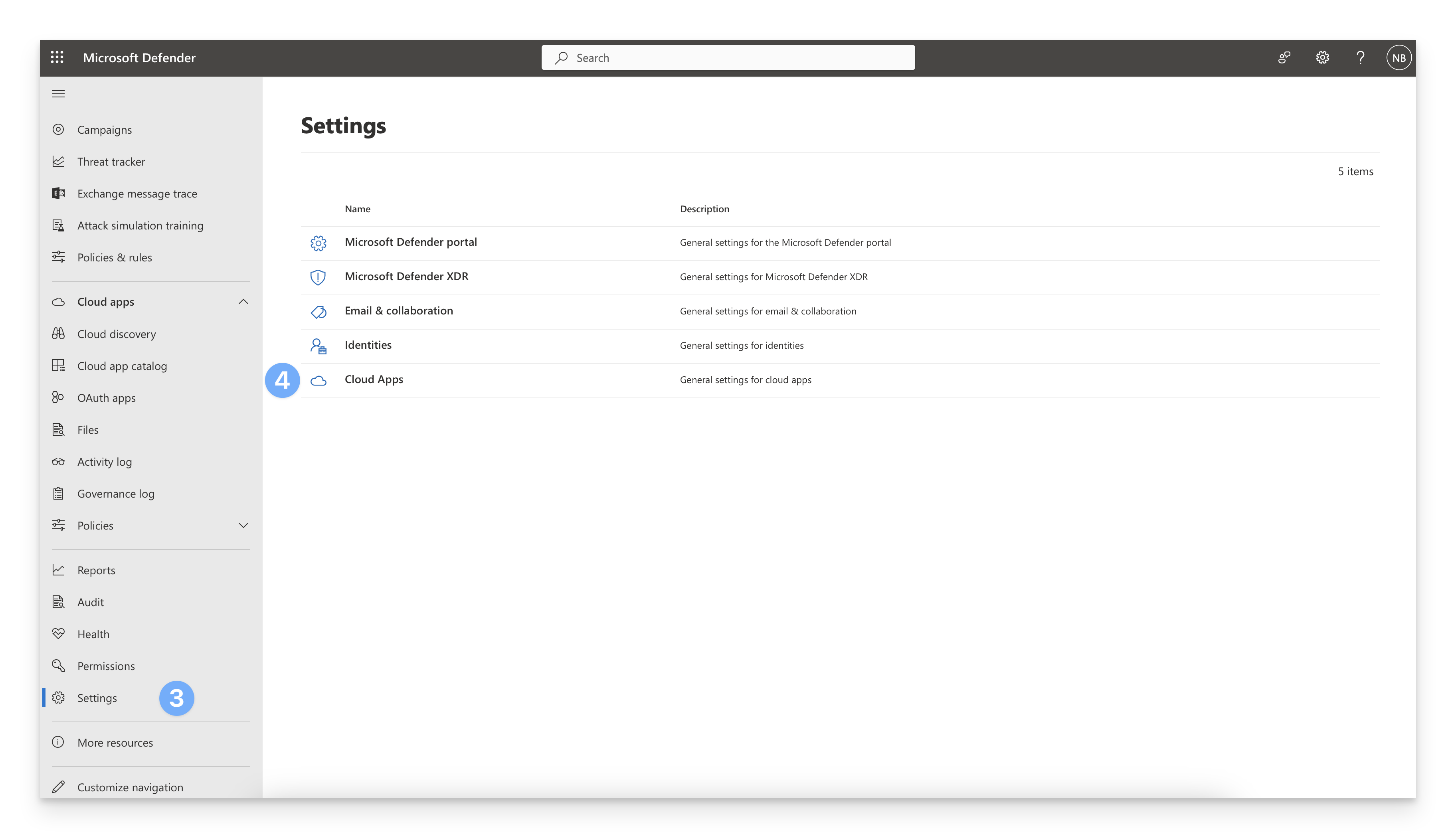

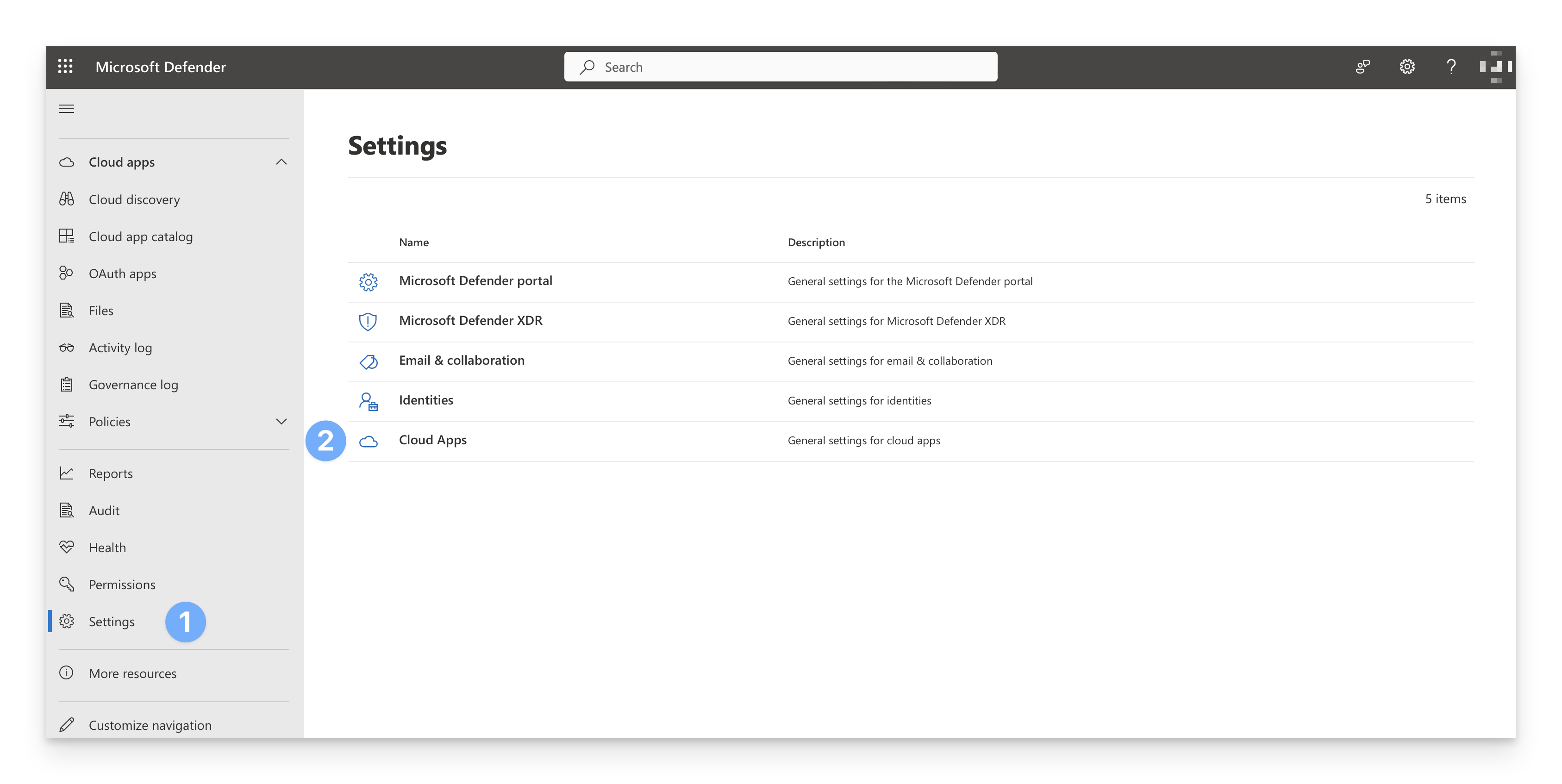

En la esquina inferior izquierda de la página, haga clic en el icono de engranaje de Configuración .

En la página de configuración, haga clic en Aplicaciones en la nube.

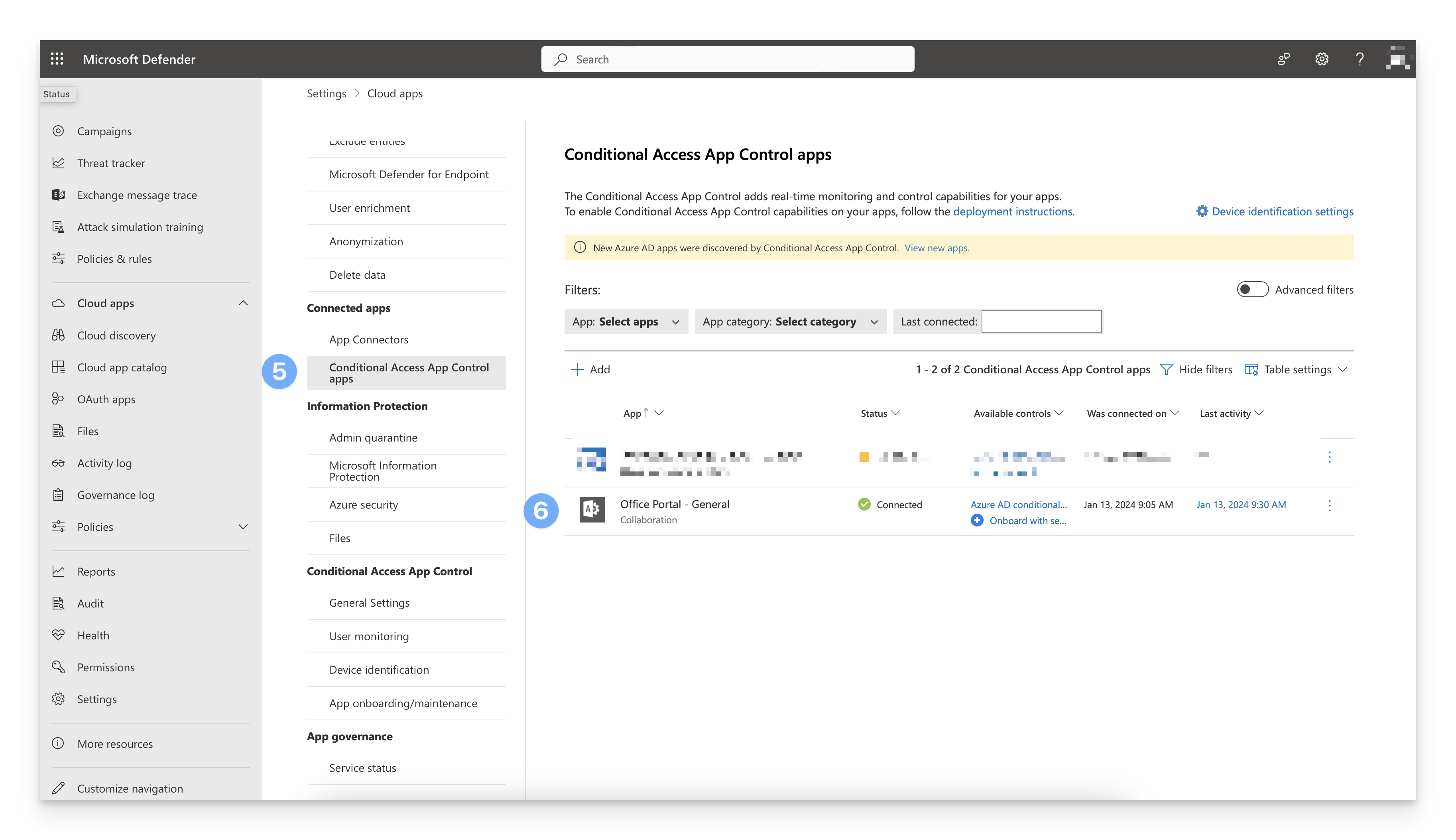

En Aplicaciones conectadas> haga clic en Aplicaciones de control de aplicaciones de acceso condicional

Debería ver Portal de Office - General enumerado como una aplicación conectada. Si no es así, revise los pasos de la sección anterior. Es posible que el Portal de Office tarde un poco en mostrar un estado conectado. Vuelva a consultar más tarde para ver si el estado se actualiza.

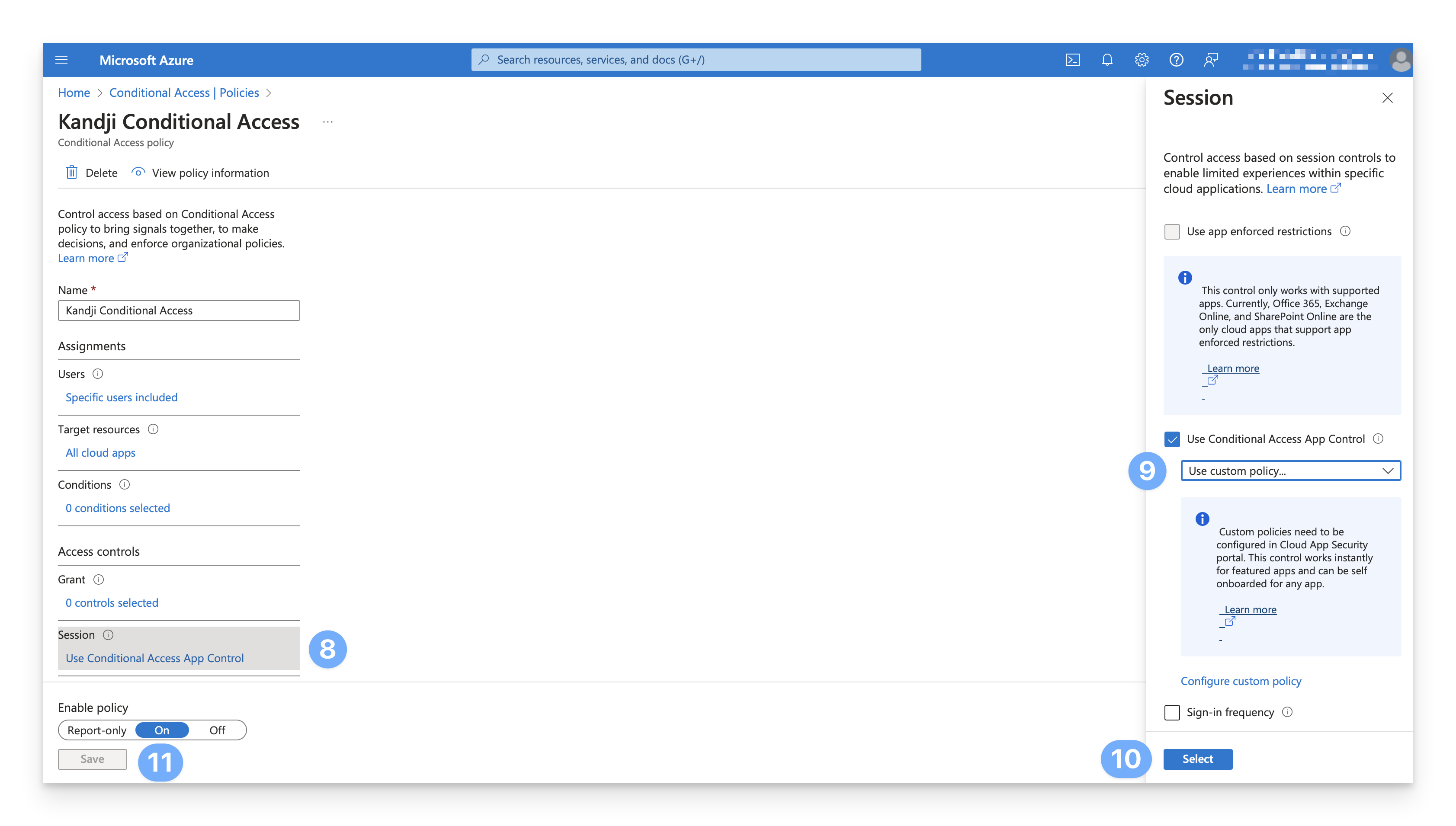

Haga clic aquí para volver a la hoja de acceso condicional y seleccione la directiva de acceso condicional creada anteriormente.

En Controles de acceso > sesión, haga clic en Usar control de aplicaciones de acceso condicional.

Cambie la configuración de Control de aplicaciones de acceso condicional de Bloquear descargas (versión preliminar) a Usar directiva personalizada.

Haga clic en Seleccionar.

Haga clic en Guardar.

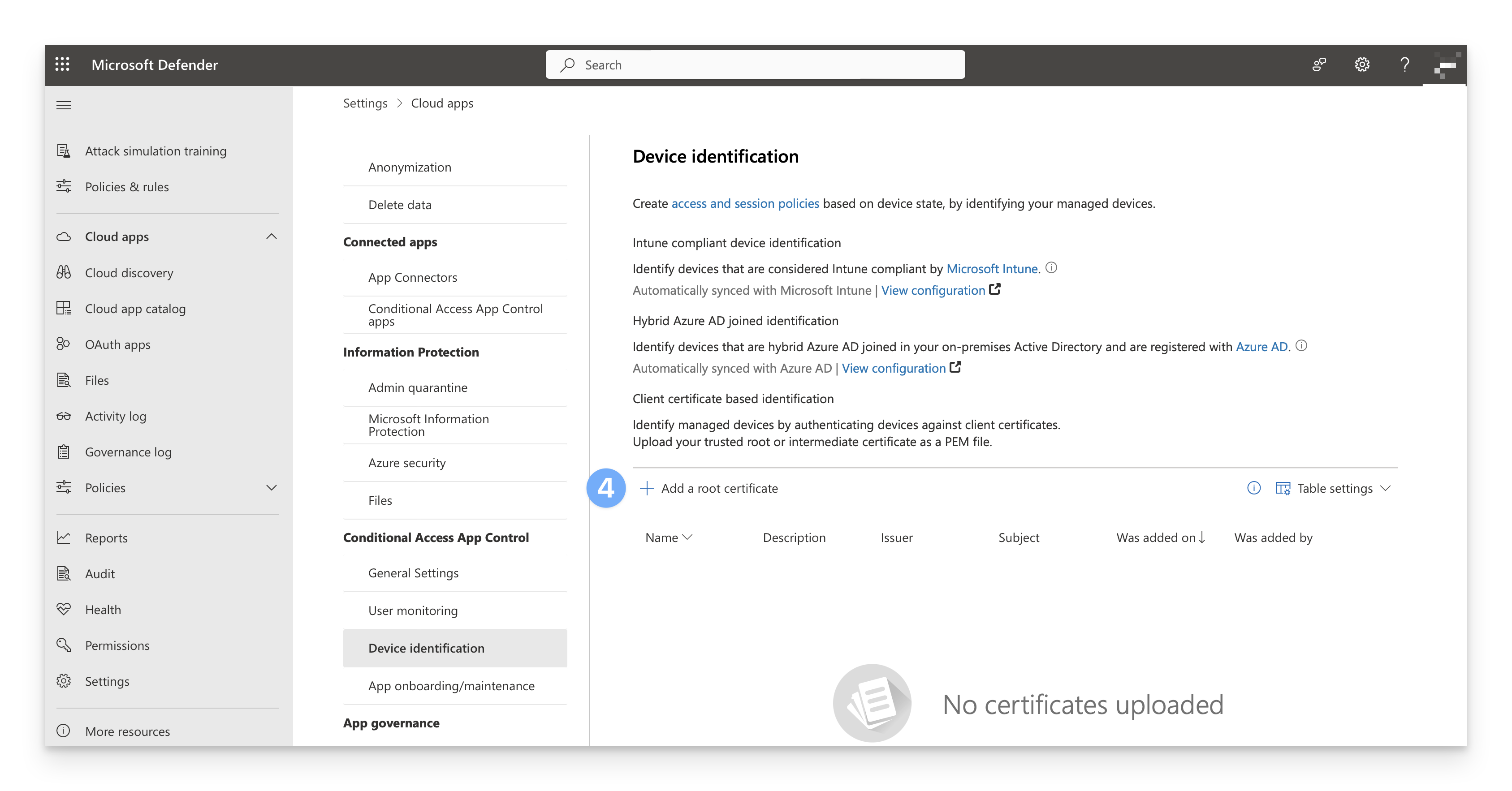

Agregue sus certificados raíz e intermedios a MDCA

Vuelva a security.microsoft.com y, en la esquina inferior izquierda de la página, haga clic en el icono de engranaje de Configuración .

En la página de configuración, haga clic en Aplicaciones en la nube.

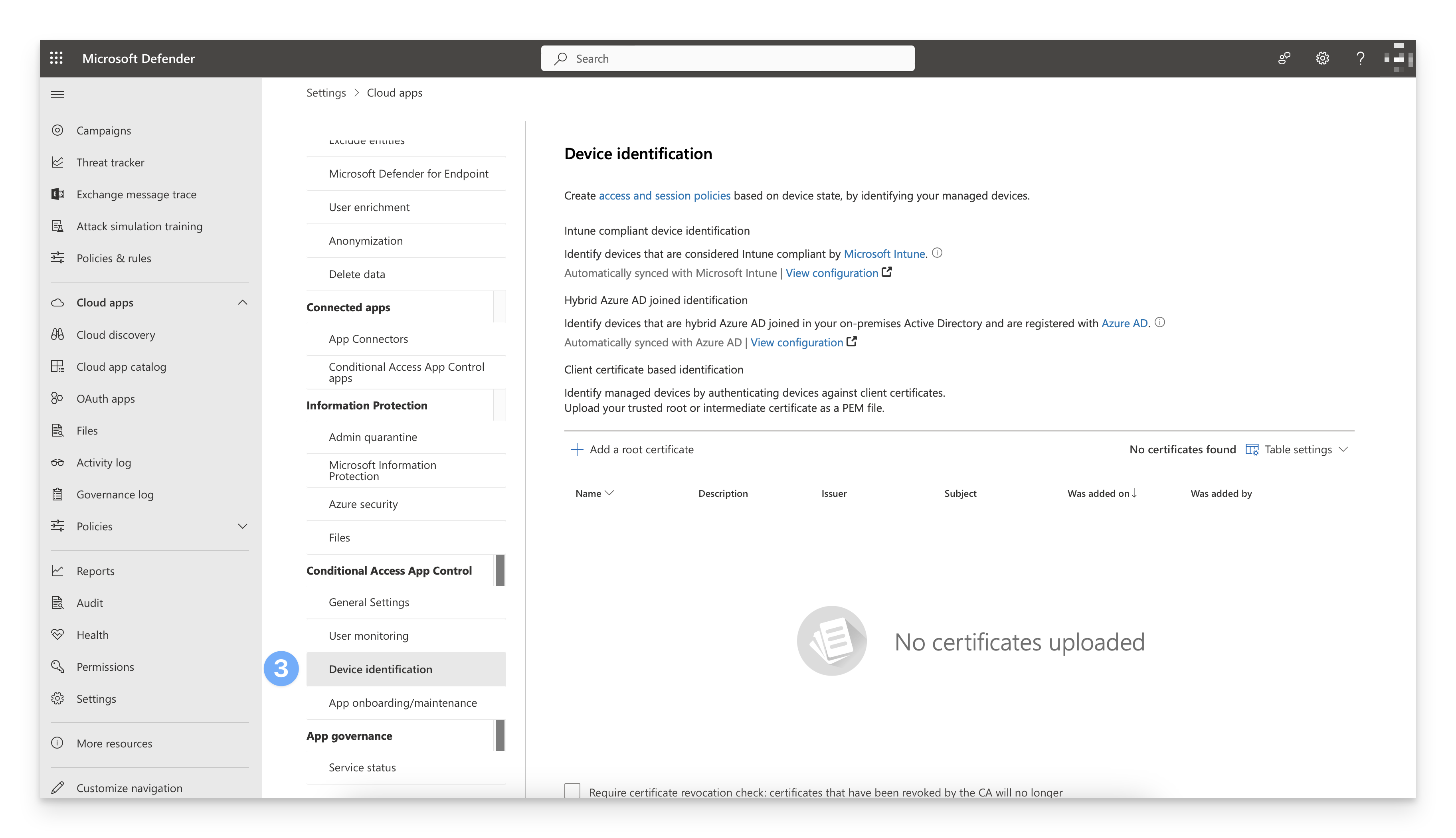

Desplázate hasta la parte inferior de la página. En la sección Control de aplicaciones de acceso condicional , haga clic en Identificación de dispositivos.

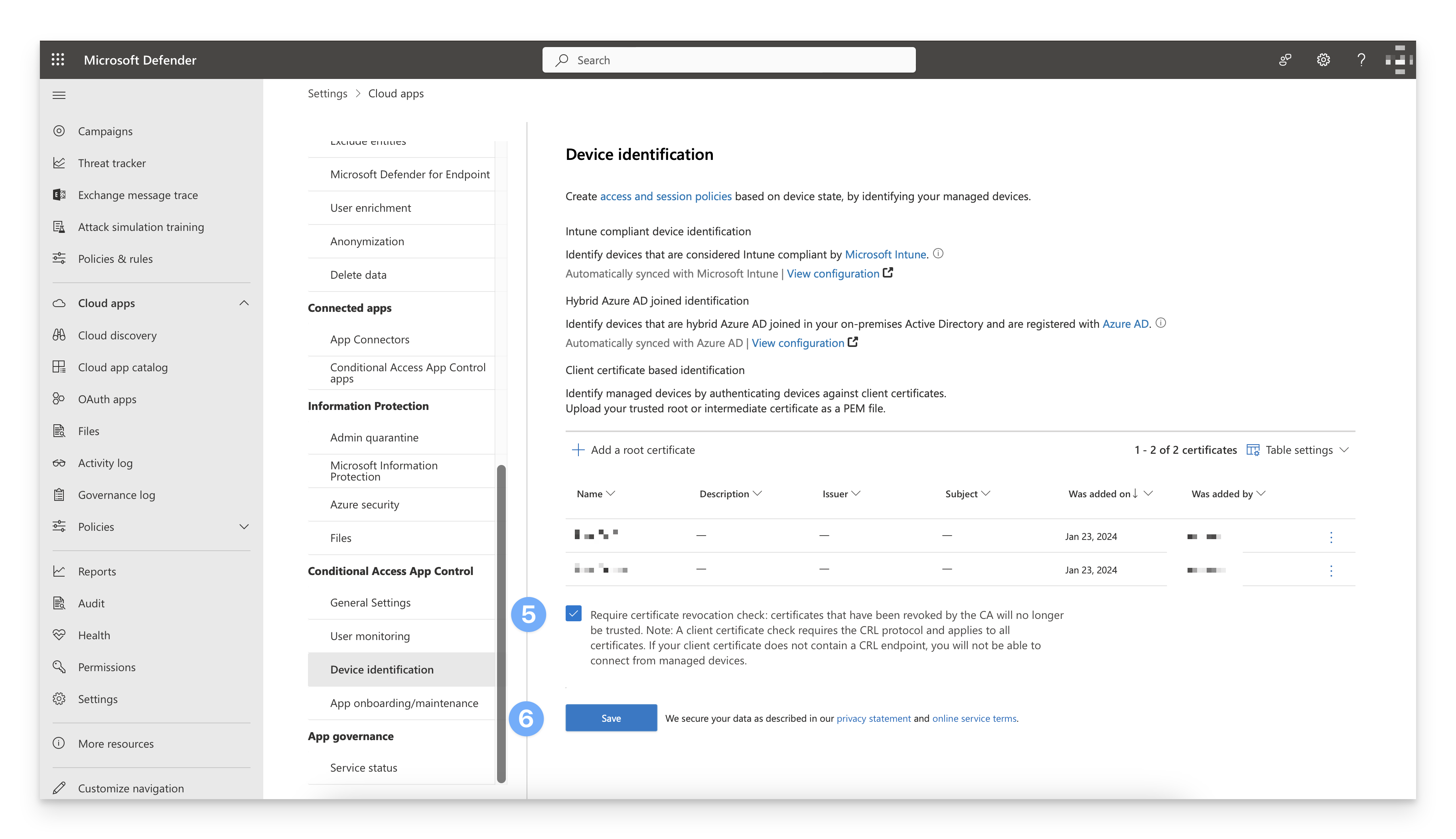

En la sección Identificación basada en certificado de cliente , haga clic en + Agregar un certificado raíz y siga las indicaciones para agregar su certificado raíz. Repita este proceso para agregar su certificado intermedio.

Active la casilla de verificación Requerir revocación de certificado.

Haga clic en Guardar.

Para convertir un CER a PEM, use el siguiente comando en Terminal como ejemplo:

openssl x509 -in certificate.cer -outform pem -out certificate.pemCrear una política de acceso en MDCA

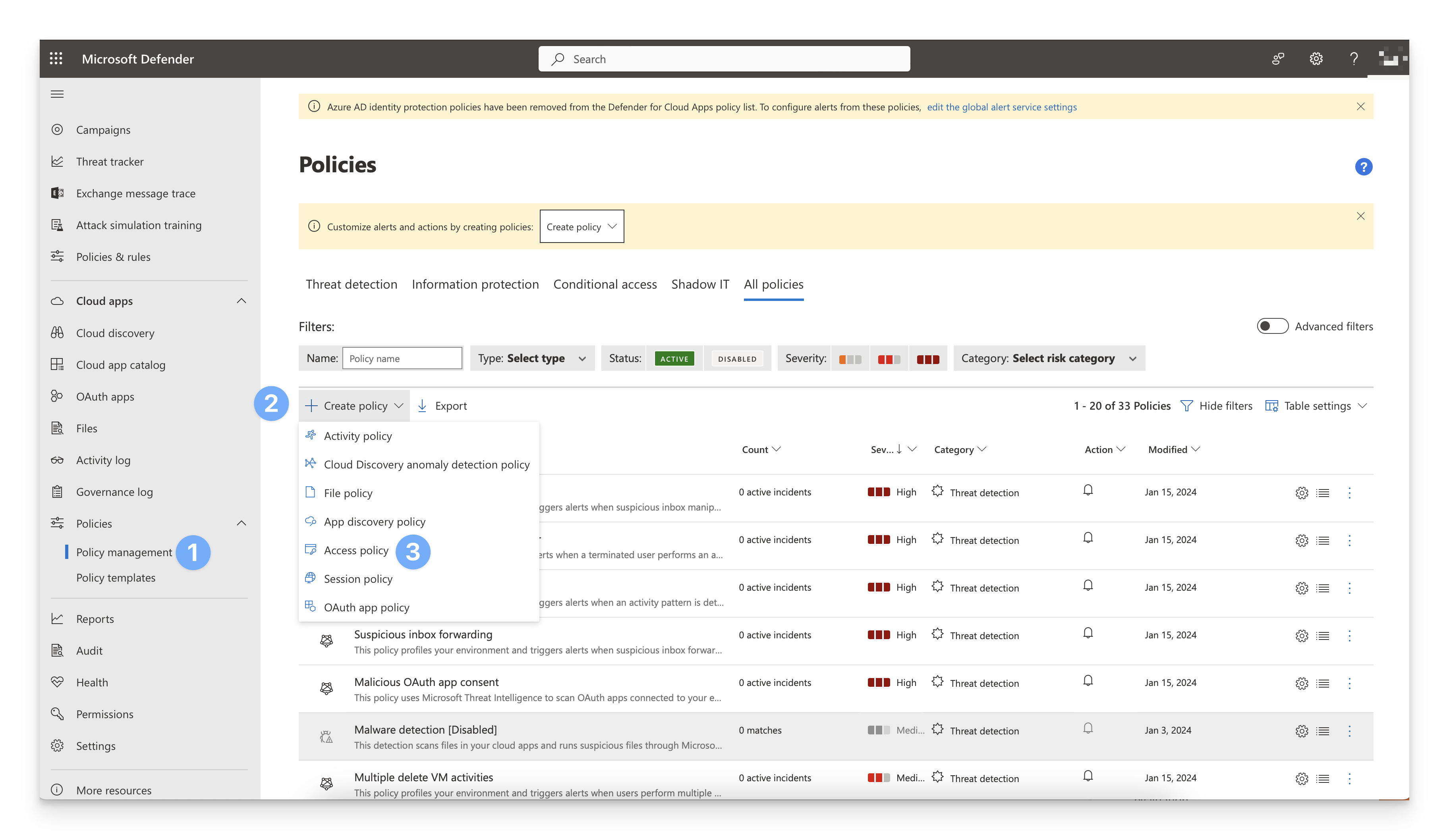

En el portal de Microsoft Defender, en la sección Aplicaciones en la nube de la barra de navegación de la izquierda, haga clic en Directivas > Administración de directivas.

Haga clic en + Crear política.

Haga clic en Política de acceso.

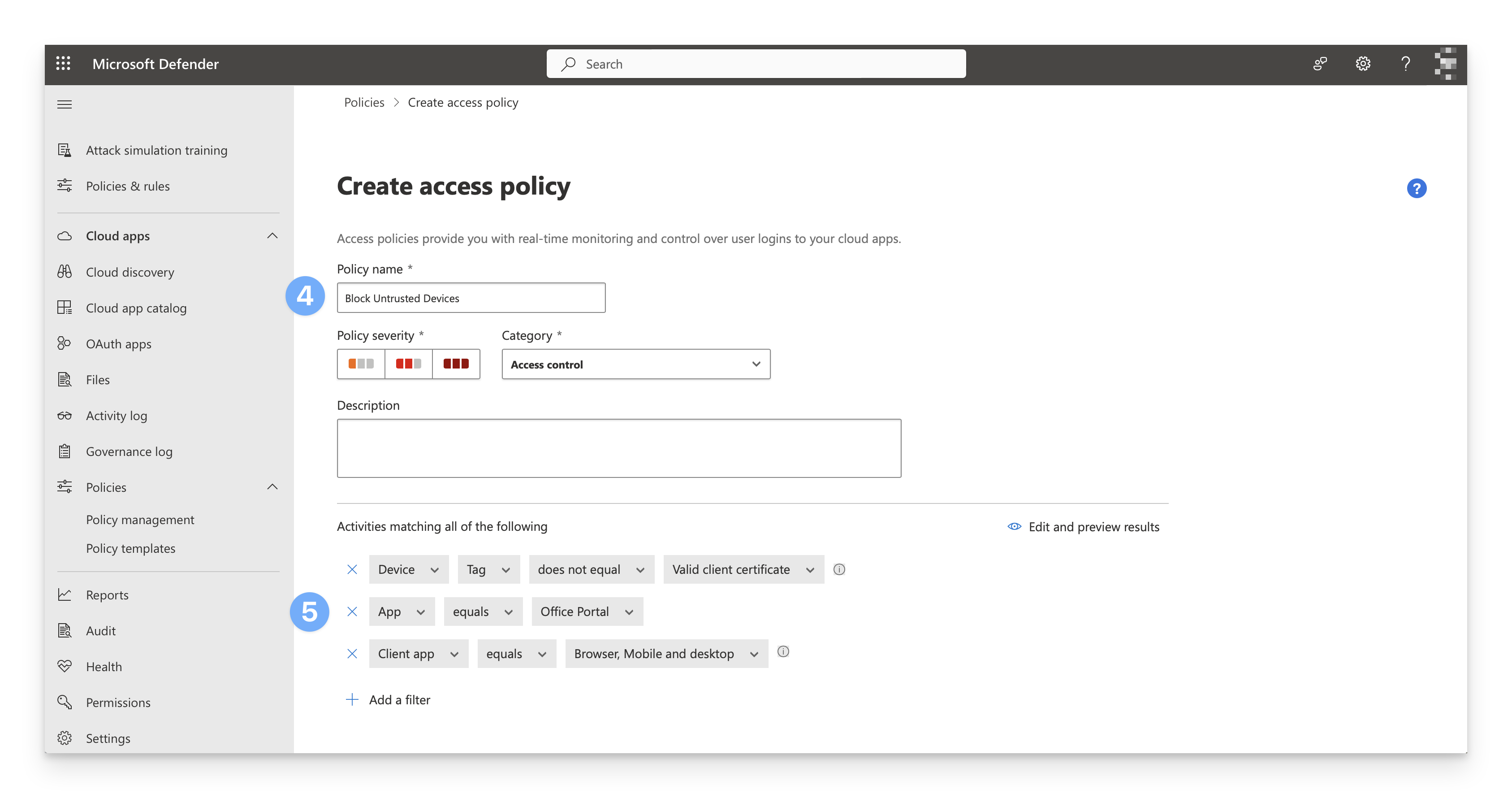

En el campo nombre, escriba un nombre para la directiva de acceso, como Bloquear dispositivos que no son de confianza.

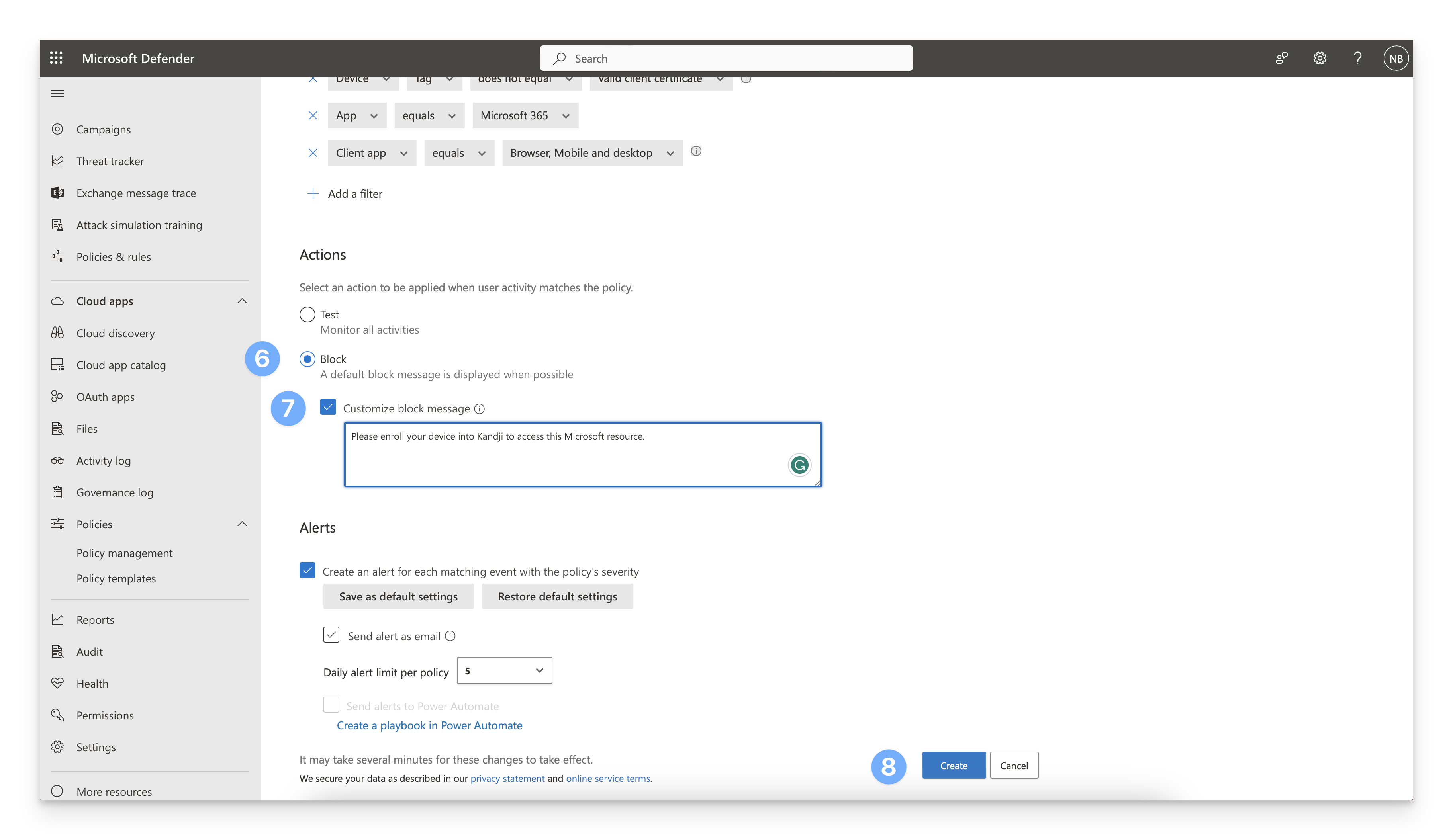

En la sección Actividades que coinciden con todas las siguientes , agregue los siguientes filtros para bloquear el acceso de dispositivos que no son de confianza a O365 a través de navegadores y aplicaciones móviles/de escritorio:

La etiqueta de dispositivo no es igual a un certificado de cliente válido

La aplicación es igual a Portal de Office (u otra aplicación con ámbito)

La aplicación cliente es igual a navegador, móvil y escritorio

En la sección Acciones, seleccione el botón de opción Bloquear .

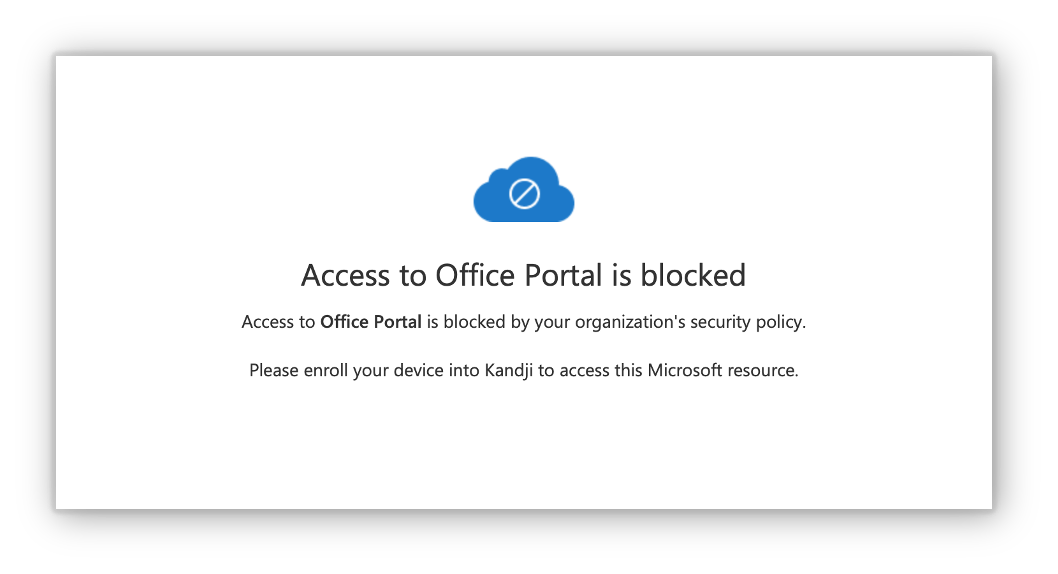

Active la casilla Personalizar mensaje de bloqueo para escribir un mensaje personalizado que se debe mostrar a los usuarios finales que intentan acceder a Microsoft 365 desde dispositivos que no son de confianza.

Haga clic en Crear para guardar la política de acceso.

Experiencia del usuario final

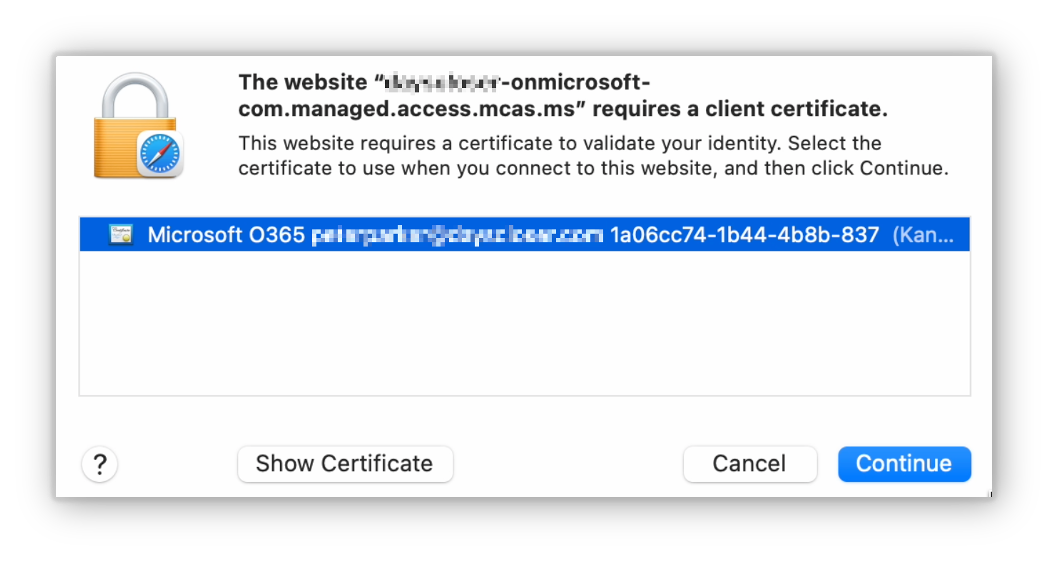

Dispositivos de confianza

A los usuarios finales que accedan a los recursos de Microsoft en un dispositivo de confianza se les pedirá que seleccionen el certificado que se va a presentar a Microsoft. Ejemplo de mensaje al usar Safari:

Dispositivos que no son de confianza

Los usuarios finales que intenten acceder a los recursos de Microsoft en dispositivos que no sean de confianza recibirán el siguiente mensaje de bloqueo.