Okta Desktop Password Sync se encuentra actualmente en la versión de "Acceso anticipado" de Okta. Ver el recurso de Okta: Manage Early Access and Beta.

Requisitos

Requisitos de Okta

Su organización de Okta Identity Engine está disponible.

Sus computadoras macOS están ejecutando un mínimo de macOS Ventura 13.

La compatibilidad con Platform SSO 2.0 está disponible para equipos macOS que utilizan macOS 14 Sonoma y versiones posteriores. Platform SSO 2.0 permite a los usuarios utilizar la sincronización de contraseñas de escritorio directamente desde la ventana de inicio de sesión de macOS.

La aplicación Desktop Password Sync está disponible para su organización en Okta. Si no puedes encontrar la aplicación Desktop Password Sync en el catálogo de aplicaciones, comunícate con tu representante de cuenta de Okta.

El autenticador de Okta Verify está configurado en su organización.

La aplicación Okta Verify agregada a tu inquilino de Kandji desde Apple Business Manager Apps & Books (consulta Kandji guía aquí).

Requisitos adicionales

Un editor de texto sin formato como Visual Studio Code, Sublime Text, BBEdit, etc.

Tres archivos mobileconfig que se editarán y cargarán en Kandji como perfiles personalizados.

Compatibilidad con FileVault para macOS 15+

Okta tiene nuevas políticas de autenticación disponibles para aplicar requisitos de autenticación más estrictos para macOS 15+. La experiencia de sincronización de contraseñas de escritorio ahora incluye la interfaz de FileVault. Puede leer más sobre esto en el artículo de Configure Desktop Password Sync for macOS 15 de Okta.

Crear certificados SCEP de acceso a dispositivos para macOS 14+

Configurar una autoridad de certificación SCEP de escritorio en Okta

Inicie sesión en su portal de administración de Okta.

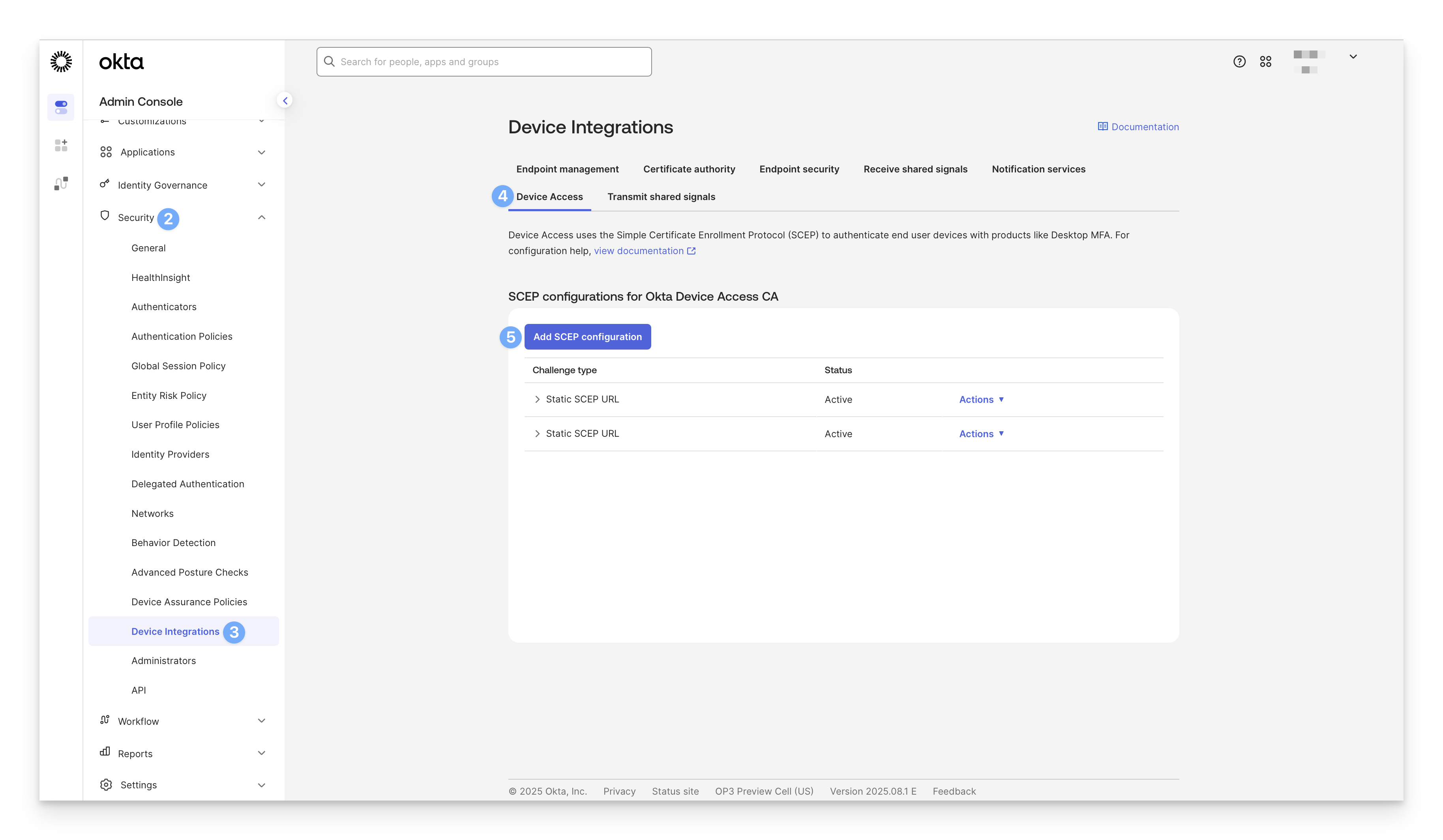

En el panel de navegación de la izquierda, seleccione Seguridad.

En el menú expandido, seleccione Integraciones de dispositivos.

En el panel Integración de dispositivos, seleccione Acceso a dispositivos.

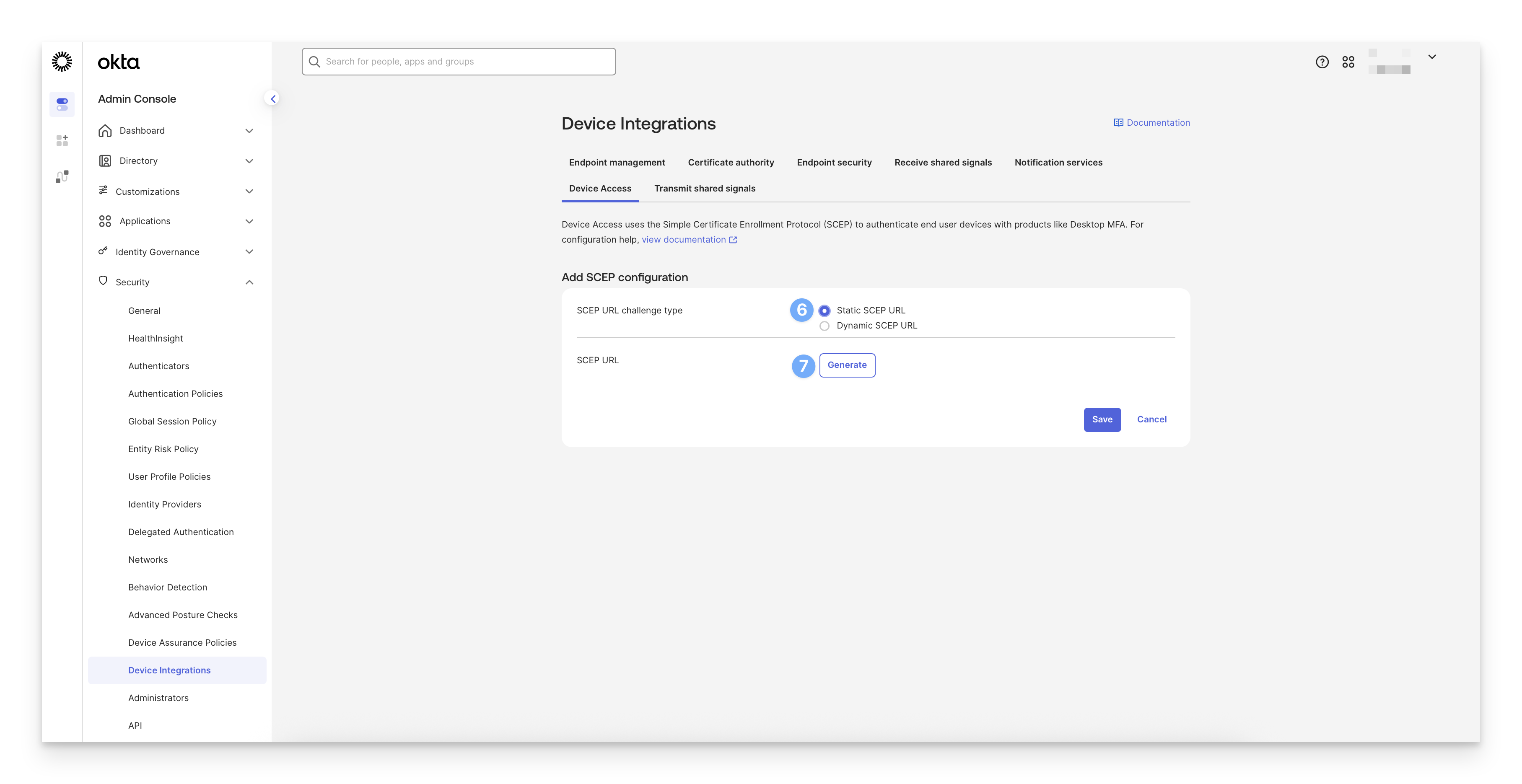

Haga clic en Agregar configuración de SCEP.

Seleccione URL de SCEP estática.

Haga clic en Generar.

Copie la URL de SCEP.

Copie la clave secreta.

Tome nota de la clave secreta, ya que esta es la única vez que podrá verla. Después de esto, se almacenará como un hash para su protección. Si es necesario, esta tecla se puede girar.

Haga clic en Guardar.

Si necesita restablecer la clave secreta, puede hacerlo desde el menú Acciones a la derecha de la integración.

.png)

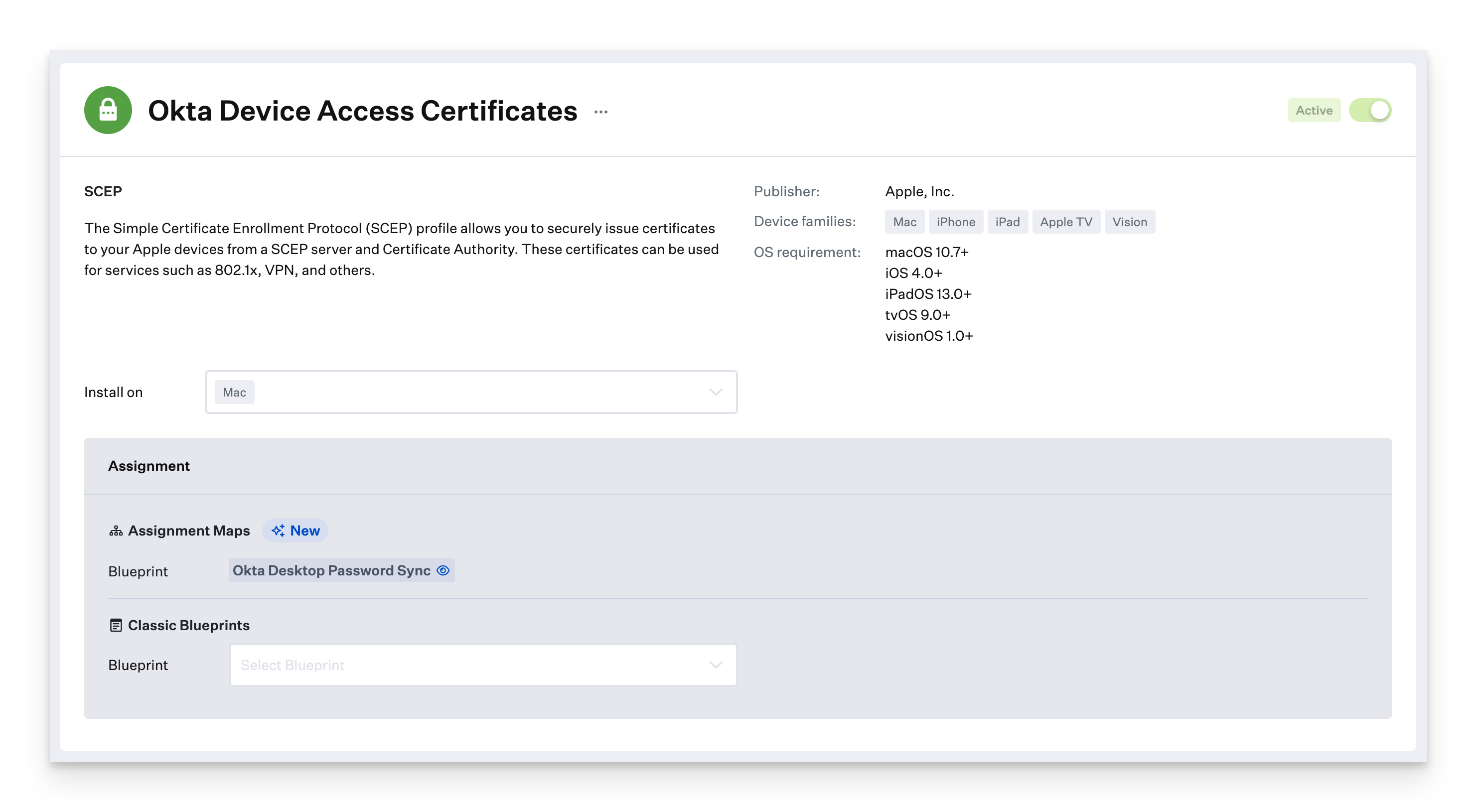

Agrega la carga útil de SCEP a tu Kandji Library

Para agregar este Library Item a su Library en Kandji, siga los pasos descritos en el artículo Descripción general de la Library.

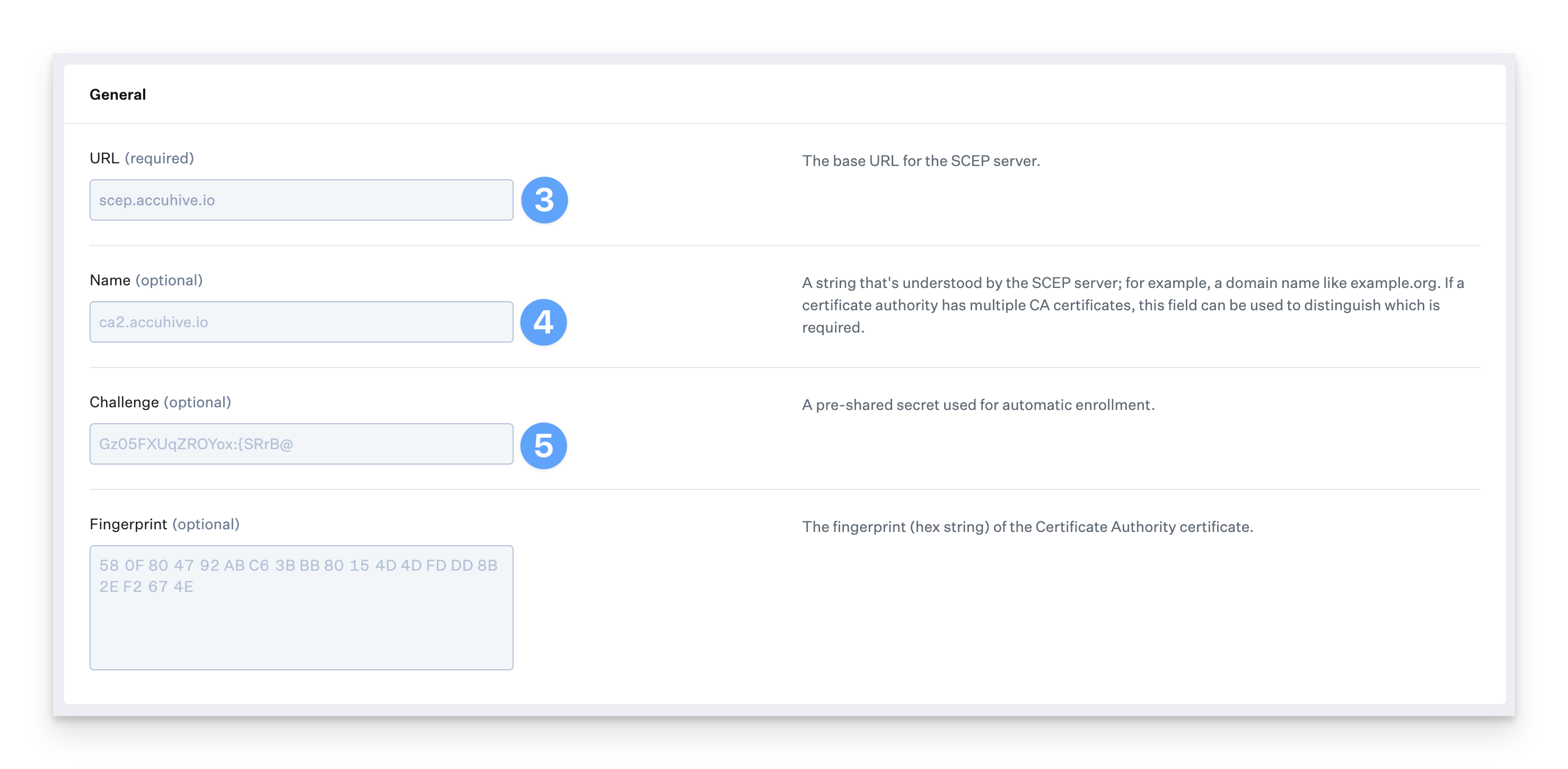

Configurar el perfil de certificado SCEP

Asigne un nombre al perfil.

Asígnelo a suBlueprintsdeseado.

En el campo URL , pegue la URL del servidor SCEP que copió anteriormente.

Introduzca un nombre (opcional).

En el campo Desafío , pega la clave secreta que copiaste anteriormente.

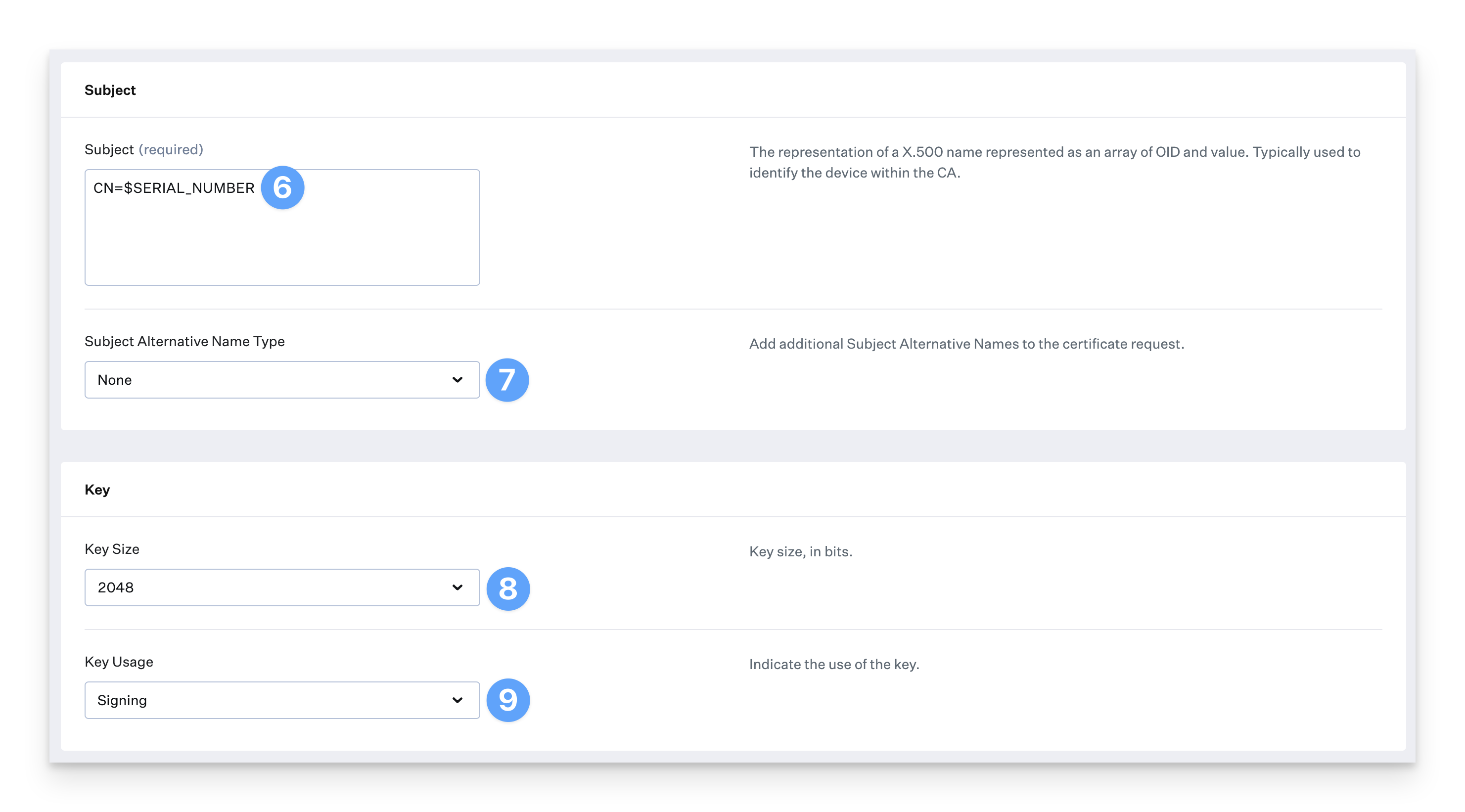

En el campo Asunto , escriba CN=$SERIAL_NUMBER.

Al guardar el SCEP Library Item, Kandji agregará el PROFILE_UUID al final del CN utilizado.

Asegúrese de que Tipo de nombre alternativo del firmante esté establecido en Ninguno.

En Tamaño de clave, seleccione 2048.

En Uso de claves, seleccione Firma.

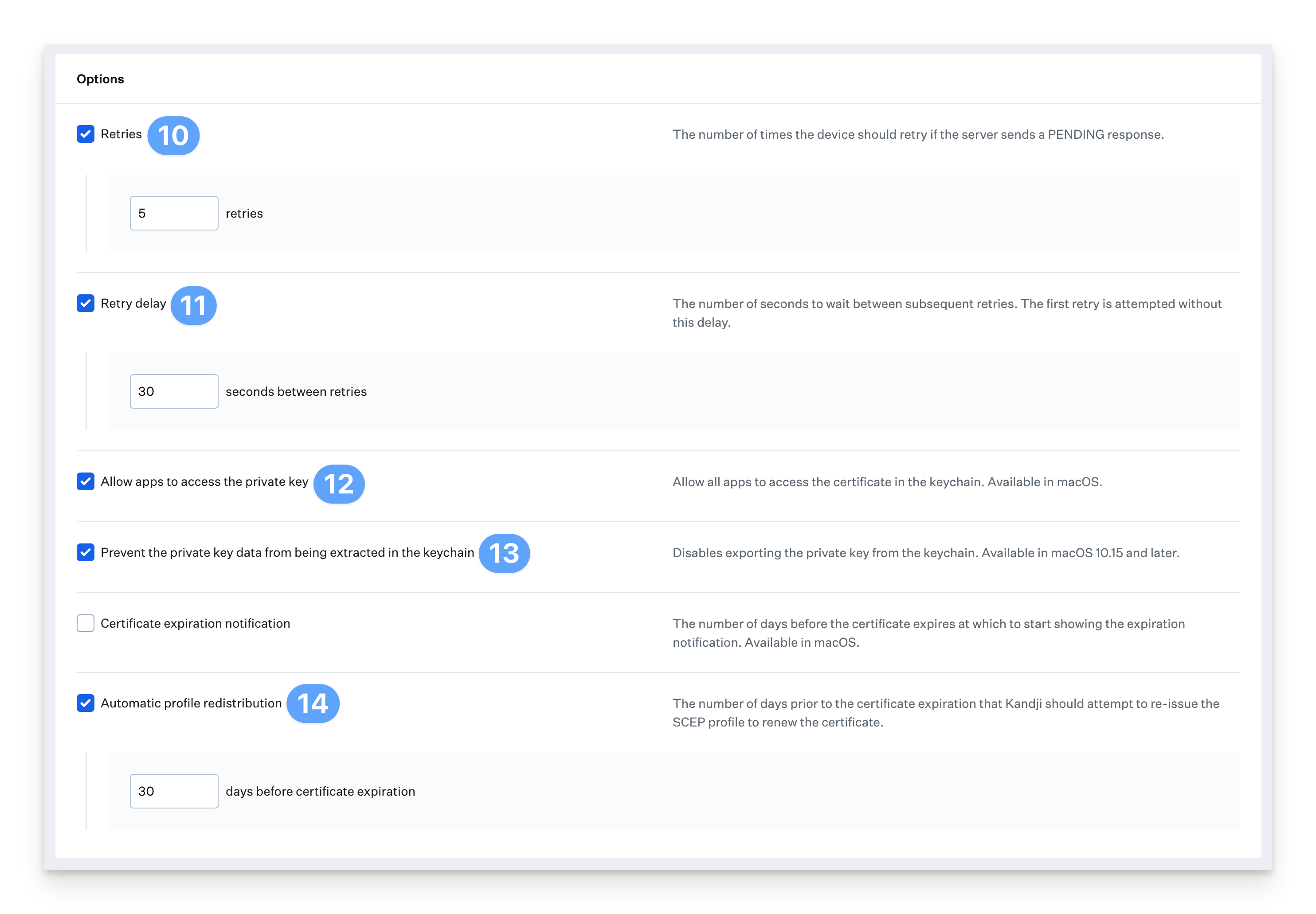

Seleccione Reintentos e introduzca 5 para el número de reintentos. Este número se puede ajustar a un valor adecuado para su entorno.

Seleccione Retraso de reintento e introduzca 30 para el número de segundos. Este número se puede ajustar a un valor adecuado para su entorno.

Seleccione Permitir que las aplicaciones accedan a la clave privada.

Seleccione Evitar que la fecha de la clave privada se extraiga en el llavero.

Seleccione Redistribución automática de perfiles e introduzca 30 para los días anteriores a la caducidad del certificado. Este número se puede ajustar a un valor adecuado para su entorno.

Haga clic en Guardar.

Para obtener más información sobre el Library ItemSCEP de Kandji, consulte el artículo de soporte SCEP Profile .

Configurar para macOS 13+

Todas las configuraciones de la sección se aplican a todas las versiones de macOS a menos que se indique lo contrario. Debe configurar instancias separadas de Okta Device Access para usuarios en macOS 13 y macOS 14+.

Crear y configurar la integración de la aplicación Desktop Password Sync en Okta

En Okta Admin Console, vaya a Aplicaciones > Catálogo de aplicaciones.

Busque Desktop Password Sync y seleccione la aplicación.

.png)

Haga clic en Agregar integración. Si recibes un mensaje de error que indica que esta función no está habilitada, comunícate con tu representante de cuenta de Okta.

.png)

Abra Desktop Password Sync desde su lista de aplicaciones para configurarlo.

En la pestaña General , puede editar la etiqueta de la aplicación o usar la etiqueta predeterminada.

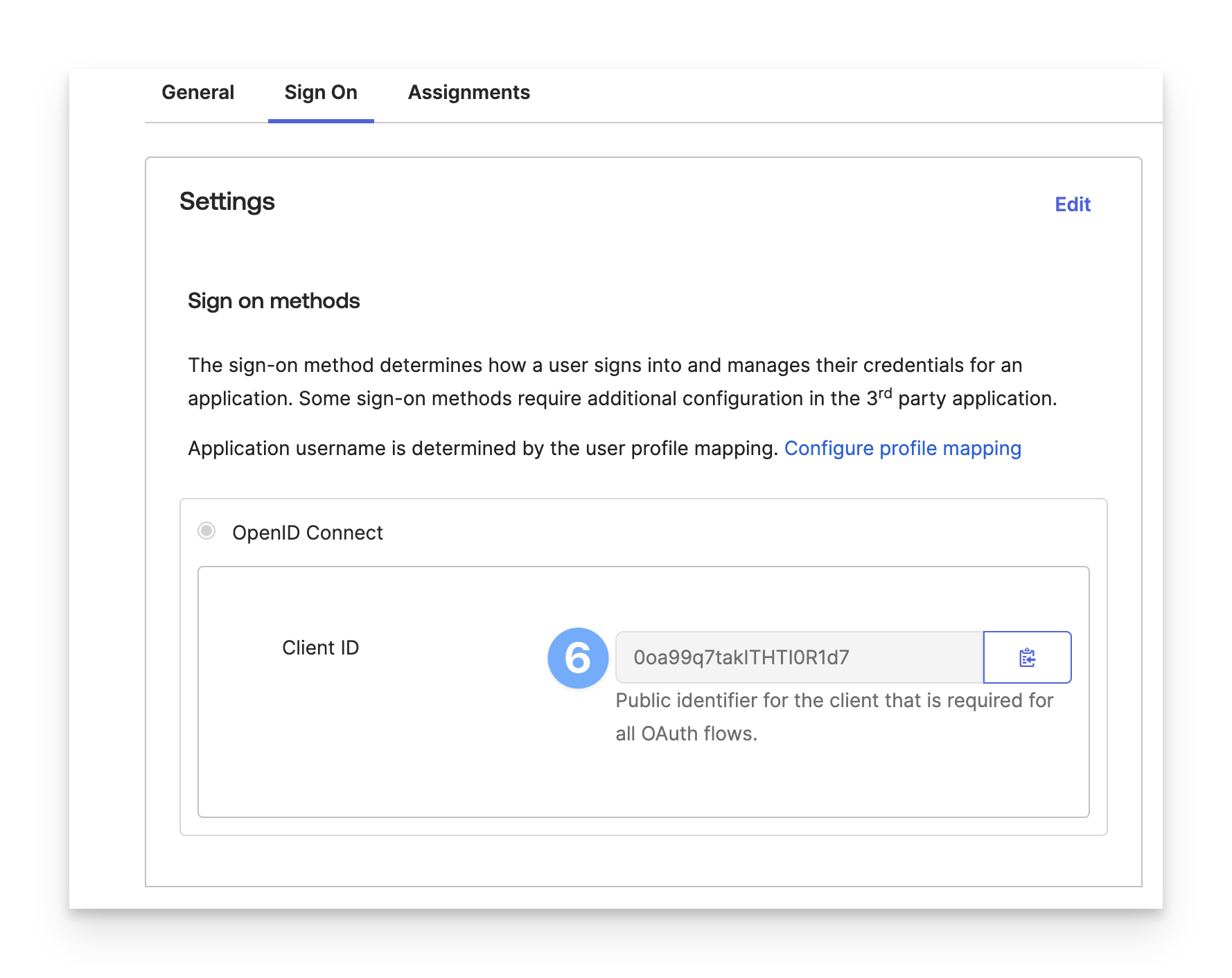

En la pestaña Iniciar sesión , tome nota del ID de cliente. Lo necesitará al crear el perfil de inicio de sesión único.

Asigne la aplicación a usuarios individuales o grupos en la pestaña Asignaciones . Los usuarios deben tener asignada la aplicación para usar Desktop Password Sync.

Haga clic en Guardar.

Editar los archivos de plantilla de mobileconfig

Se necesitan tres archivos mobileconfig para habilitar la sincronización de contraseñas de escritorio: dos perfiles de configuración de SSO de plataforma y un perfil de configuración de Okta Verify. Cuando admita macOS 13 y macOS 14+, deberá implementar dos de los perfiles de configuración de Okta Verify. Siga los pasos a continuación para editar las plantillas proporcionadas y agregarlas como Library Items de perfil personalizado en Kandji. Debe editarlos utilizando un editor de texto sin formato como Visual Studio Code, Sublime Text, BBEdit, etc.

Si no va a admitir dispositivos macOS 13 en su flota, puede omitir la implementación del perfil Okta_PSSO_Configuration_Template_macOS13.mobileconfig.

Descargue el archivo Okta_PSSO_Configuration_Template_macOS13.mobileconfig del repositorio de GitHub de compatibilidad Kandji (GitHub Link).

Descargue el archivo Okta_PSSO_Configuration_Template_macOS14.mobileconfig del repositorio de GitHub de compatibilidad Kandji (GitHub Link).

Descargue el archivo Okta_Verify_Configuration_Template.mobileconfig desde el repositorio de GitHub de compatibilidad Kandji (GitHub Link).

Perfil de configuración de Okta PSSO para macOS 13

Abre el archivo Okta_PSSO_Configuration_Template_macOS13.mobileconfig en tu editor de texto.

Actualice la sección AssociatedDomains de la carga útil Associated Domains y reemplace el dominio de ejemplo por su propia dirección de inquilino de Okta.

Ejemplo: authsrv:accuhive.okta.com

<key>AssociatedDomains</key> <array> <!-- replace accuhive.okta.com with your tenant address --> <string>authsrv:accuhive.okta.com</string> </array>

Actualice la sección URL de la carga de SSO extensible y reemplace el dominio de ejemplo por la información del inquilino de Okta. Deje el resto de la URL como está.

Ejemplo: accuhive.okta.com

<key>URLs</key> <array> <!-- replace accuhive.okta.com with your tenant address --> <string>https://accuhive.okta.com/device-access/api/v1/nonce</string> <string>https://accuhive.okta.com/oauth2/v1/token</string> </array>

Guarde el archivo mobileconfig.

Perfil de configuración de Okta PSSO para macOS 14+

Abra el archivo Okta_PSSO_Configuration_Template_macOS14.mobileconfig en su editor de texto.

Actualice la sección AssociatedDomains de la carga útil auth-service-extension Associated Domains y reemplace el dominio de ejemplo por su propia dirección de inquilino de Okta.

Ejemplo: authsrv:accuhive.okta.com

<key>ApplicationIdentifier</key> <string>B7F62B65BN.com.okta.mobile.auth-service-extension</string> <key>AssociatedDomains</key> <array> <!-- replace accuhive.okta.com with your tenant address --> <string>authsrv:accuhive.okta.com</string>

Actualice la sección AssociatedDomains de la carga útil Associated Domains y reemplace el dominio de ejemplo por su propia dirección de inquilino de Okta.

Ejemplo: authsrv:accuhive.okta.com

<key>ApplicationIdentifier</key> <string>B7F62B65BN.com.okta.mobile</string> <key>AssociatedDomains</key> <array> <!-- replace accuhive.okta.com with your tenant address --> <string>authsrv:accuhive.okta.com</string>

Actualice la sección URL de la carga de SSO extensible y reemplace el dominio de ejemplo por la información del inquilino de Okta. Deje el resto de la URL como está.

Ejemplo: accuhive.okta.com

<key>URLs</key> <array> <!-- replace accuhive.okta.com with your tenant address --> <string>https://accuhive.okta.com/device-access/api/v1/nonce</string> <string>https://accuhive.okta.com/oauth2/v1/token</string> </array>

Guarde el archivo mobileconfig.

Perfil de configuración de Okta Verify

Abra el archivo Okta_Verify_Configuration_Template.mobileconfig en su editor de texto.

Actualice la sección OktaVerify.OrgUrl de la carga com.okta.mobile con la dirección URL del inquilino de Okta.

Ejemplo: https://accuhive.okta.com

<dict> <!-- replace accuhive.okta.com with your tenant --> <key>OktaVerify.OrgUrl</key> <string>https://accuhive.okta.com</string>

Actualiza la sección OktaVerify.PasswordSyncClientID de la carga útil com.okta.mobile con el ID de cliente de tu app de sincronización de contraseñas de escritorio que registraste anteriormente.

<!-- replace YOUR_CLIENT_ID with your Desktop Password Sync app Client ID --> <key>OktaVerify.PasswordSyncClientID</key> <string>YOUR_CLIENT_ID</string>Actualice la sección OktaVerify.OrgUrl de la carga útil com.okta.mobile.auth-service-extension con la URL del inquilino de Okta.

<dict> <!-- replace accuhive.okta.com with your tenant --> <key>OktaVerify.OrgUrl</key> <string>https://accuhive.okta.com</string>Actualiza la sección OktaVerify.PasswordSyncClientID de la carga útil com.okta.mobile.auth-service-extension con el ID de cliente de tu app de sincronización de contraseñas de escritorio que registraste anteriormente.

<!-- replace YOUR_CLIENT_ID with your Desktop Password Sync app Client ID --> <key>OktaVerify.PasswordSyncClientID</key> <string>YOUR_CLIENT_ID</string>Actualice la sección PlatformSSO.ProtocolVersion de la carga útil com.okta.mobile.auth-service-extension a la versión adecuada para su organización.

Para macOS 13 Ventura, establézcalo en 1.0

Para macOS 14 Sonoma o posterior, establézcalo en 2.0

<key>PlatformSSO.ProtocolVersion</key> <string>2.0</string>Si va a admitir macOS 13 y macOS 14+, deberá guardar varias versiones del archivo Okta_Verify_Configuration_Template.mobileconfig , cada una con la configuración PlatformSSO.ProtocolVersion adecuada.

Guarde los archivos mobileconfig.

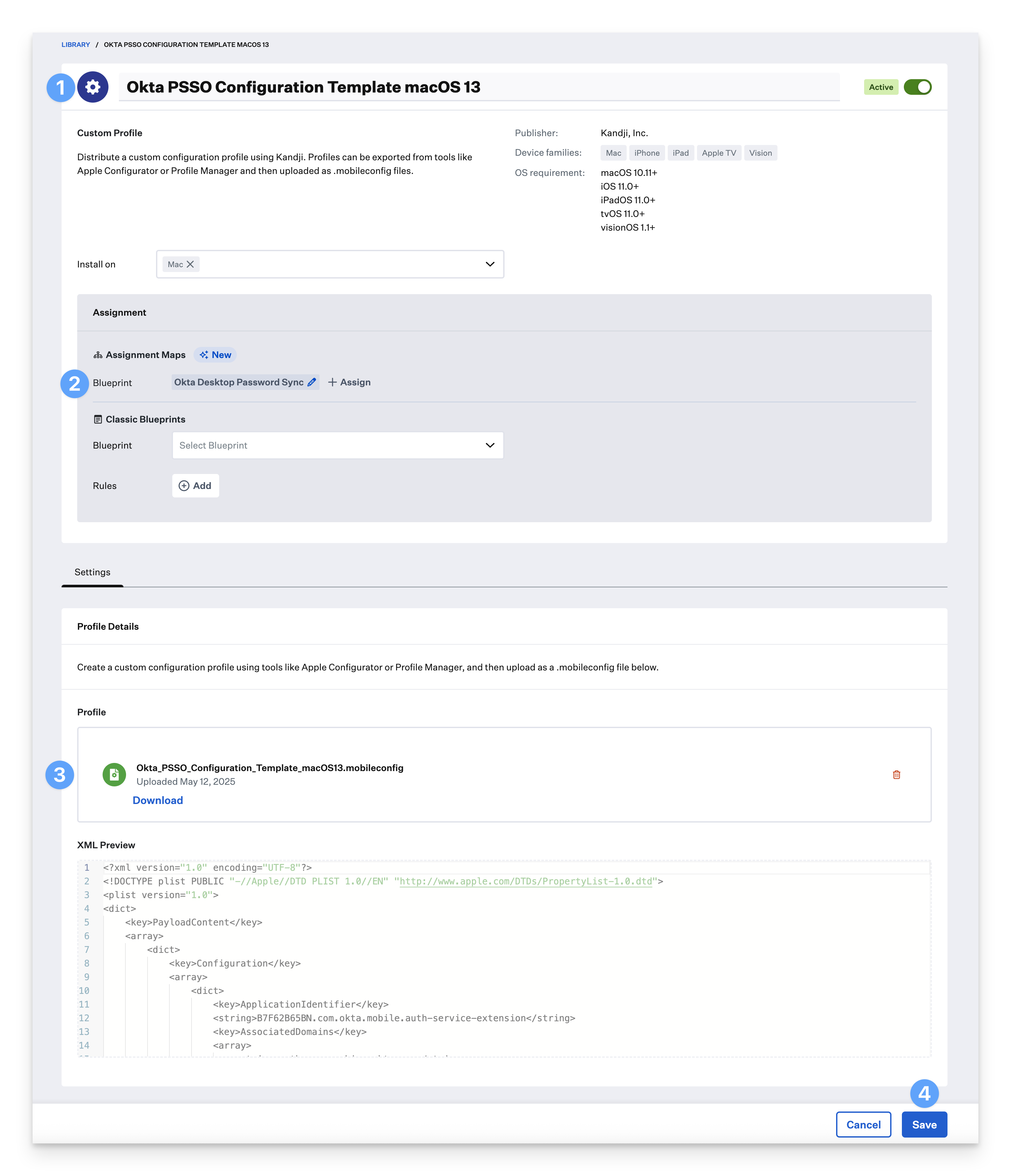

Crear la Library Items de perfiles personalizados en Kandji

Para agregar este Library Item a su Library en Kandji, siga los pasos descritos en el artículo Descripción general de la Library.

Proporcione un nombre para el Library Item.

Asígnelo a su Blueprintsdeseado.

Cargue el archivo "Okta_PSSO_Configuration_Template_macOS13.mobileconfig" modificado.

Haga clic en Guardar.

Repita los pasos anteriores de esta sección para los archivos "Okta_PSSO_Configuration_Template_macOS14.mobileconfig" y para todos los archivos "Okta_Verify_Configuration_Template.mobileconfig".

Asegúrese de que la aplicación Okta Verify esté asignada a los mismos Blueprintque el perfil personalizado Library Items creó anteriormente.

Siga los pasos de la sección Implementación de perfiles con asignaciones para que los perfiles solo se implementen en dispositivos compatibles.

Una vez que los perfiles y la aplicación Okta Verify se distribuyan a sus computadoras Mac, se les pedirá a los usuarios que se registren y sincronicen su contraseña de Okta.

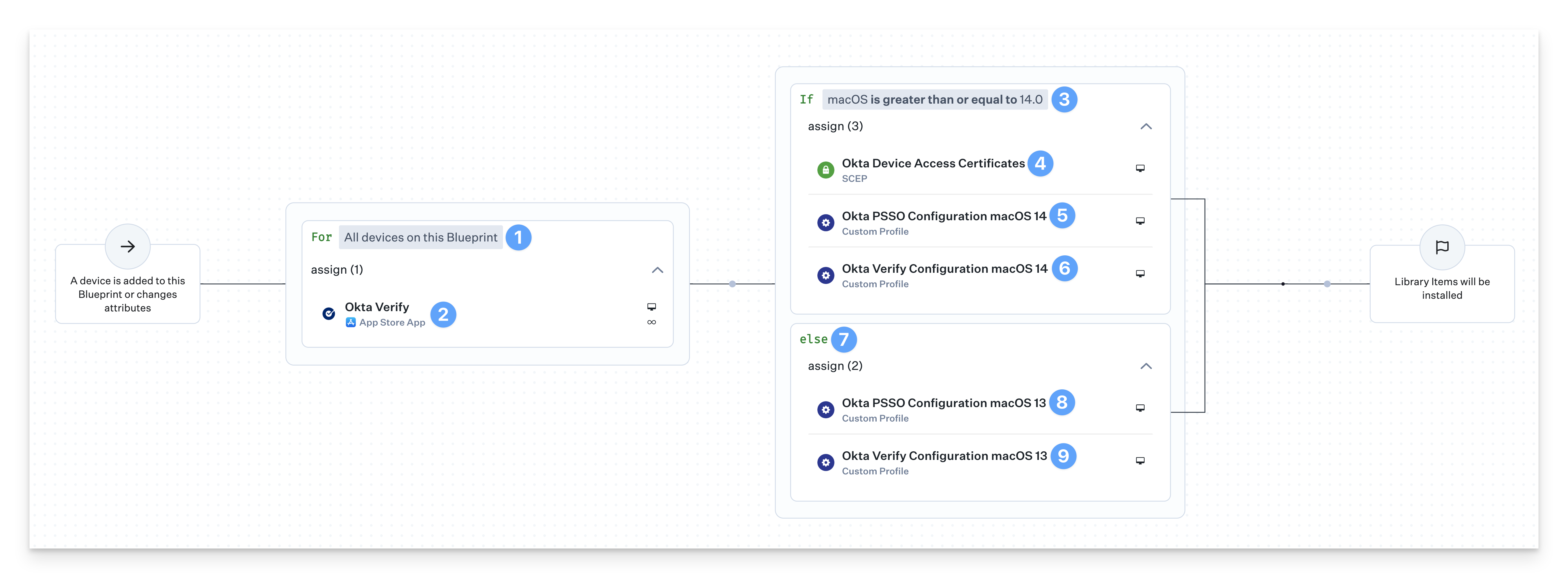

Implementación de perfiles con mapas de asignación

Hay hasta cuatro perfiles personalizados de Crowdstrike que necesitan lógica condicional para garantizar que se implementen en los dispositivos correctos. Un Assignment Map proporciona una solución fácil para todos sus dispositivos en una vista conveniente.

Por favor, revise nuestros artículos Creating a Blueprint y Using Conditional Logic in Assignment Maps .

Comience con los dispositivos Para todos en este bloque condicional de Blueprint .

Asigne la aplicación Okta Verify App Store al bloque.

Establezca la parte superior del bloque condicional en Si macOS es mayor o igual que 14.0.

Asigne elLibrary Item SCEP de certificados de acceso a dispositivos de Okta al bloque condicional.

Asigne el perfil personalizado de macOS 14 de configuración de Okta PSSO al bloque condicional.

Asigne el perfil personalizado de macOS 14 de configuración de verificación de Okta al bloque condicional.

Continúe en la sección else del bloque condicional.

Asigne el perfil personalizado de macOS 13 de configuración de Okta PSSO al bloque condicional.

Asigne el perfil personalizado de macOS 13 de configuración de Okta Verify al bloque condicional.

Experiencia del usuario y próximos pasos

Con Platform SSO, por diseño de Apple, en la configuración de Usuarios y grupos, en el campo Contraseña, el botón Cambiar no está disponible.

Una vez completada la configuración de la contraseña de escritorio de Okta, puedes hacer que tus usuarios sigan los pasos del artículo User Experience with Okta Desktop Password Sync para registrarse.