¿Qué es Vulnerability Response?

Vulnerability Response permite automatizar el control de vulnerabilidades de seguridad (CVE) para macOS aplicaciones que existen en el catálogo de Auto App . Puede configurar reglas que Kandji indiquen cómo responder en función de la gravedad de cada CVE; Cuando Kandji identifica una aplicación con una vulnerabilidad conocida, puede actualizarla automáticamente de acuerdo con las reglas que haya implementado. Esto ayuda a mantener tus aplicaciones seguras sin necesidad de que un administrador intervenga manualmente cada vez que se detecta una vulnerabilidad.

Cómo funciona Vulnerability Response

Vulnerability Response analiza y corrige todas las aplicaciones instaladas con un ID de paquete coincidente en el catálogo de Auto App , incluso si el Auto App Library Item no está actualmente en su Library o asignado a un Blueprint. Si una aplicación se ve afectada por varias vulnerabilidades con diferentes gravedades, Vulnerability Response realizará la acción de corrección seleccionada solo para la gravedad aplicable más alta.

En cada Kandji Agent check-in, Vulnerability Response compara las aplicaciones instaladas en su flota de Mac con los CVE existentes en el NVD. Si se encuentra una coincidencia entre un CVE y una aplicación instalada, Vulnerability Response marcará esa coincidencia y realizará la acción de corrección seleccionada en la aplicación para mitigar la vulnerabilidad, si se encuentra un identificador de agrupación coincidente en el catálogo de Auto App .

Las vulnerabilidades en las aplicaciones que no se admiten como Auto Apps deben ser actualizadas directamente por el desarrollador de la aplicación. Las solicitudes de soporte técnico Auto App adicional se pueden enviar a través de la aplicación web Kandji mediante el botón Feature Requests .

Remediar vulnerabilidades

Acciones de corrección disponibles

Vulnerability Response admite una variedad de acciones de corrección para elegir al decidir cómo se maneja una vulnerabilidad de seguridad en un Auto App :

Aplicar actualización tras la detección

Cuando se encuentra una vulnerabilidad, Kandji actualiza inmediatamente la aplicación afectada a la versión más reciente.

Aplicar la actualización en un período de tiempo

Cuando elija un período de tiempo, Kandji actualizará la aplicación en función del período de cumplimiento seleccionado.

Sin acción

Si se encuentra una vulnerabilidad en este nivel de gravedad, Kandji no tomará ninguna medida.

El Kandji Agent respeta la zona horaria local del usuario para la aplicación de actualizaciones.

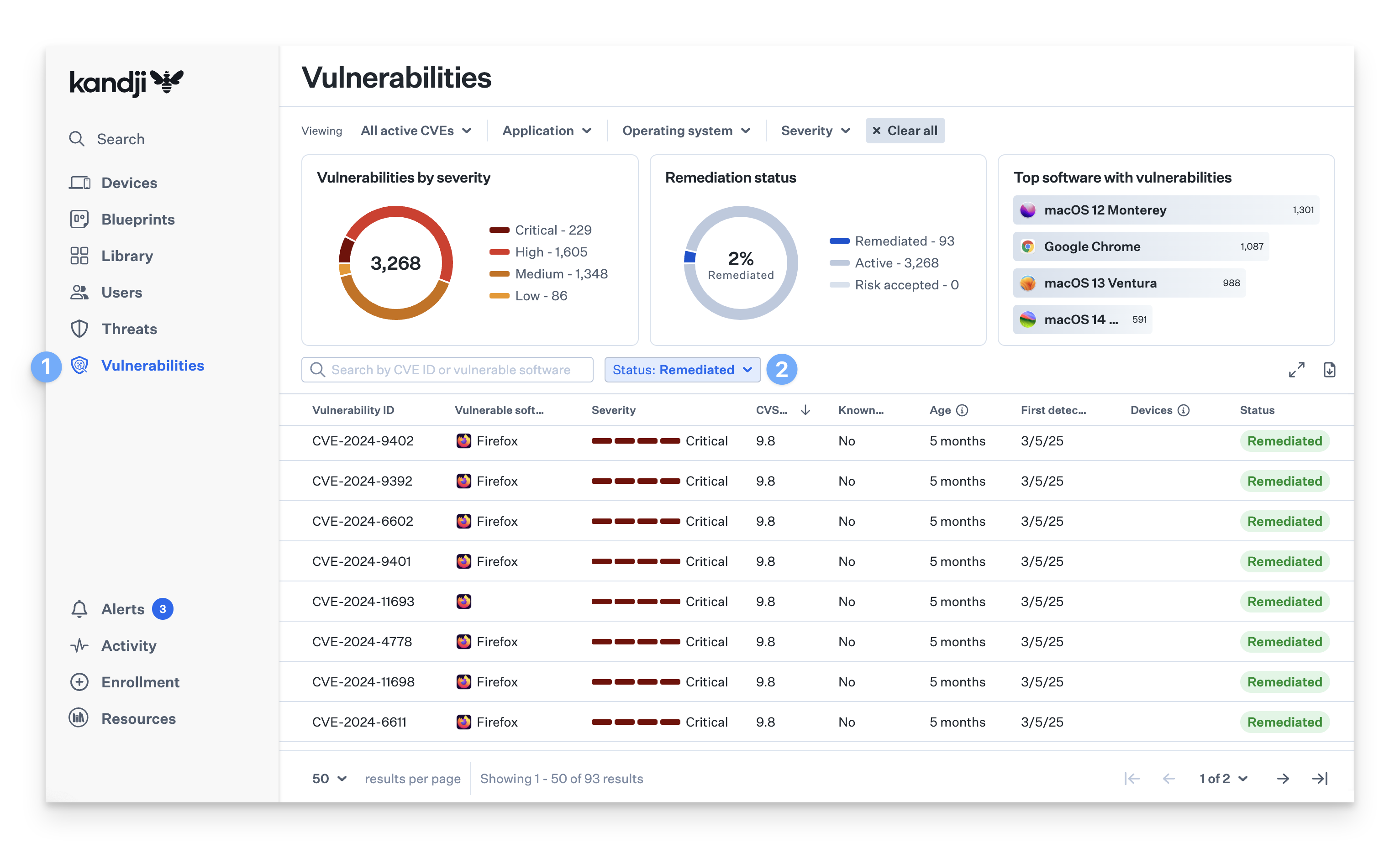

Visualización de CVE corregidos

Cuando se revisan todos los software y dispositivos afectados asociados con un CVE, se asigna al CVE un estado Remediated .

Vaya a la pestaña Vulnerability Management .

Use el filtro Estado y seleccione Corregido.

El estado Corregido incluye cualquier CVE en el que todas las detecciones relacionadas con ese CVE ya no estén presentes en ningún dispositivo supervisado. Use la tarjeta de datos Estado de corrección para ver el porcentaje general de CVE que se han corregido por completo en su entorno.

Vista de detalles de CVE

Al seleccionar un CVE específico, se abre su vista detallada, donde puede monitorear el progreso y revisar el estado del dispositivo relacionado con esa vulnerabilidad.

.png)

En la vista de detalles, verá el porcentaje de dispositivos corregidos del total de detecciones para el CVE seleccionado. Al pasar el cursor sobre este porcentaje, se revelan los recuentos exactos de dispositivos corregidos (ya no vulnerables) y activos (aún vulnerables).

Si el CVE ha alcanzado un estado Corregido, la pestaña Escala de tiempo está disponible de forma predeterminada, lo que le permite realizar un seguimiento del historial y los eventos de corrección asociados con el CVE.

Agregar y configurar el Vulnerability Response Library Item

Para agregar este Library Item a su Library en Kandji, siga los pasos descritos en el artículo Descripción general de la Library.

Dale un nombre al Vulnerability Response Library Item.

Seleccione los Blueprinta los que desea asignar este Library Item.

Seleccione la acción de corrección para cada nivel de gravedad de CVE.

Haga clic en Agregar aplicación para excluir una aplicación de las reglas de corrección automática. Puede seleccionar aplicaciones que no desea que se corrijan automáticamente de la biblioteca. Si se detecta una vulnerabilidad en una aplicación que ha excluido, Vulnerability Response no tomará ninguna medida.

Haga clic en Guardar.

.png)

Experiencia del usuario con Vulnerability Response

Las actualizaciones se entregan silenciosamente al usuario final, siguiendo el mismo flujo de trabajo que Auto Apps.

Cuando se alcanza una fecha límite de cumplimiento y la aplicación afectada está abierta, los usuarios verán un mensaje con una cuenta regresiva de 5 minutos para cerrar la aplicación y ahorrar trabajo. Si la aplicación no se cierra, se cerrará y actualizará a la fuerza. Después de actualizar, la aplicación se volverá a abrir.

Consideraciones

Solo se corrigen las vulnerabilidades basadas en aplicaciones y solo cuando Kandji proporciona un Auto App compatible para la aplicación.

La implementación se realiza a través del Kandji Agent, que está preinstalado en todos los equipos Mac inscritos. No se necesita instalación o configuración adicional; Simplemente asigne el Vulnerability Response Library Item a su Blueprints.

Vulnerability Response puede actualizar las aplicaciones compatibles incluso si no está utilizando también el Auto App Library Item para esa aplicación.

Vulnerability Response actualiza las aplicaciones vulnerables; no los bloquea en el lanzamiento. La App Blocking Library Item se puede usar para bloquear aplicaciones si es necesario.

Si tanto un Auto App como un Vulnerability Response Library Item tienen como destino la misma aplicación, Vulnerability Response actualizará la aplicación si la vulnerabilidad se detecta antes de la fecha límite de cumplimiento de Auto App .

Si a un Mac se le asignan Vulnerability Response y Auto App Library Items con diferentes plazos de aplicación para la misma app, se aplicará el plazo de cumplimiento más antiguo.

Se pueden configurar varios Vulnerability Response Library Items dentro de un Blueprint para diferentes grupos, pero solo se puede asignar uno por dispositivo. Si un dispositivo cumple los requisitos para más de uno, se aplica el último (más a la derecha del Assignment Map).

Si se revisa un CVE previamente marcado como "Riesgo aceptado", su estado cambiará a "Remediado". Si la vulnerabilidad se detecta de nuevo y la directiva no se actualiza, su estado volverá a ser "Riesgo aceptado".

Consulte nuestro artículo Descripción general deVulnerability Management para obtener más información sobre las vulnerabilidades.