Este artículo repasa la configuración de Passport para usar el inicio de sesión de Mac. Si usa MFA o desea configurar el inicio de sesión web, consulte Configurar Passport con Microsoft Entra ID - Web Login.

Antes de empezar

Necesitará acceso a una cuenta de usuario administrador de Microsoft Entra ID para conceder a la aplicación Passport los permisos adecuados.

Crear el registro de la aplicación

Inicie sesión en el Centro de administración de Microsoft Entra con una cuenta de administrador global.

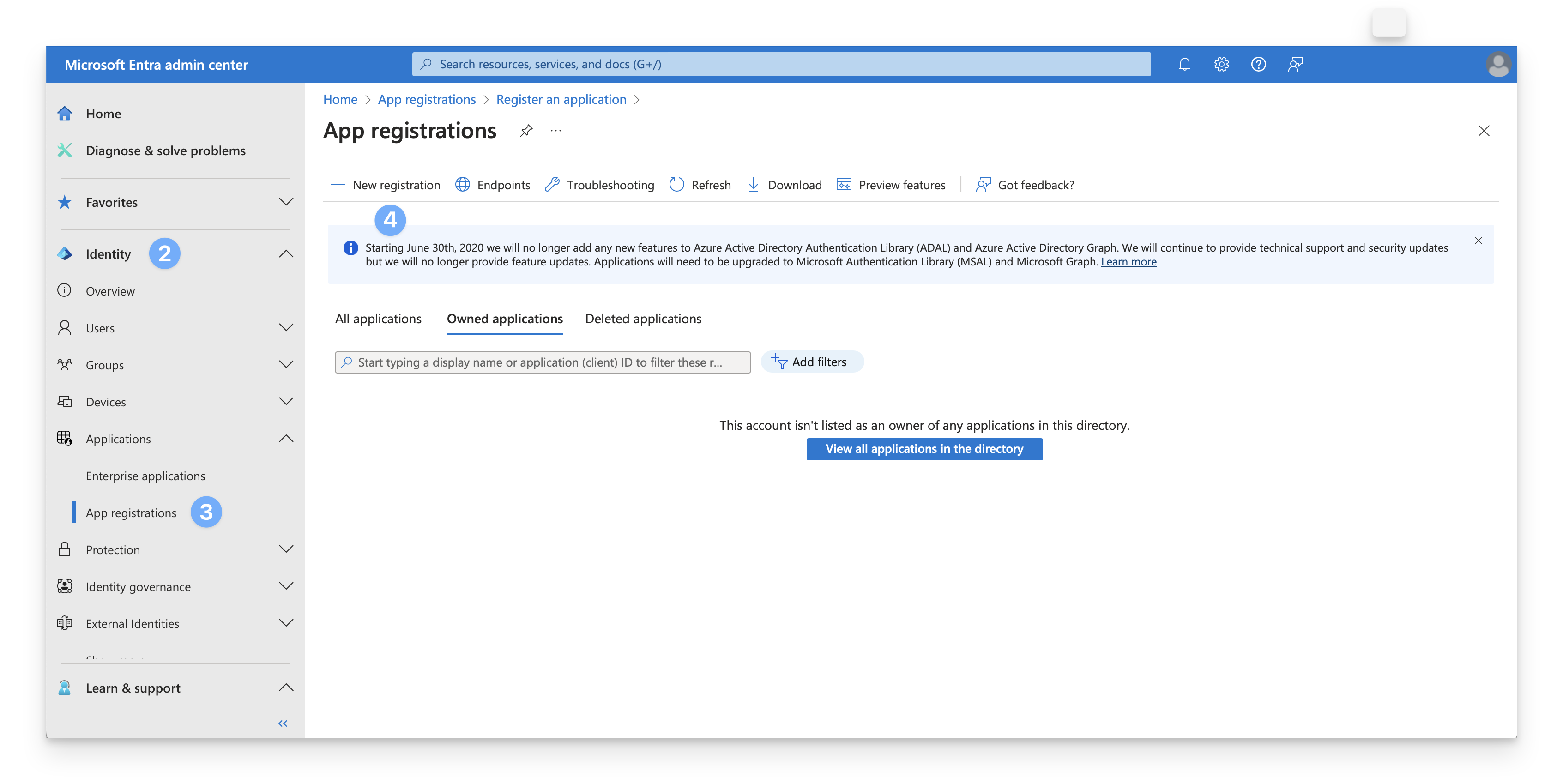

Abra el menú del portal y, a continuación, seleccione Identidad.

En el menú Identidad , en Aplicaciones, seleccione Registros de aplicaciones.

En la página Registros de aplicaciones, seleccione + Nuevo registro en el menú.

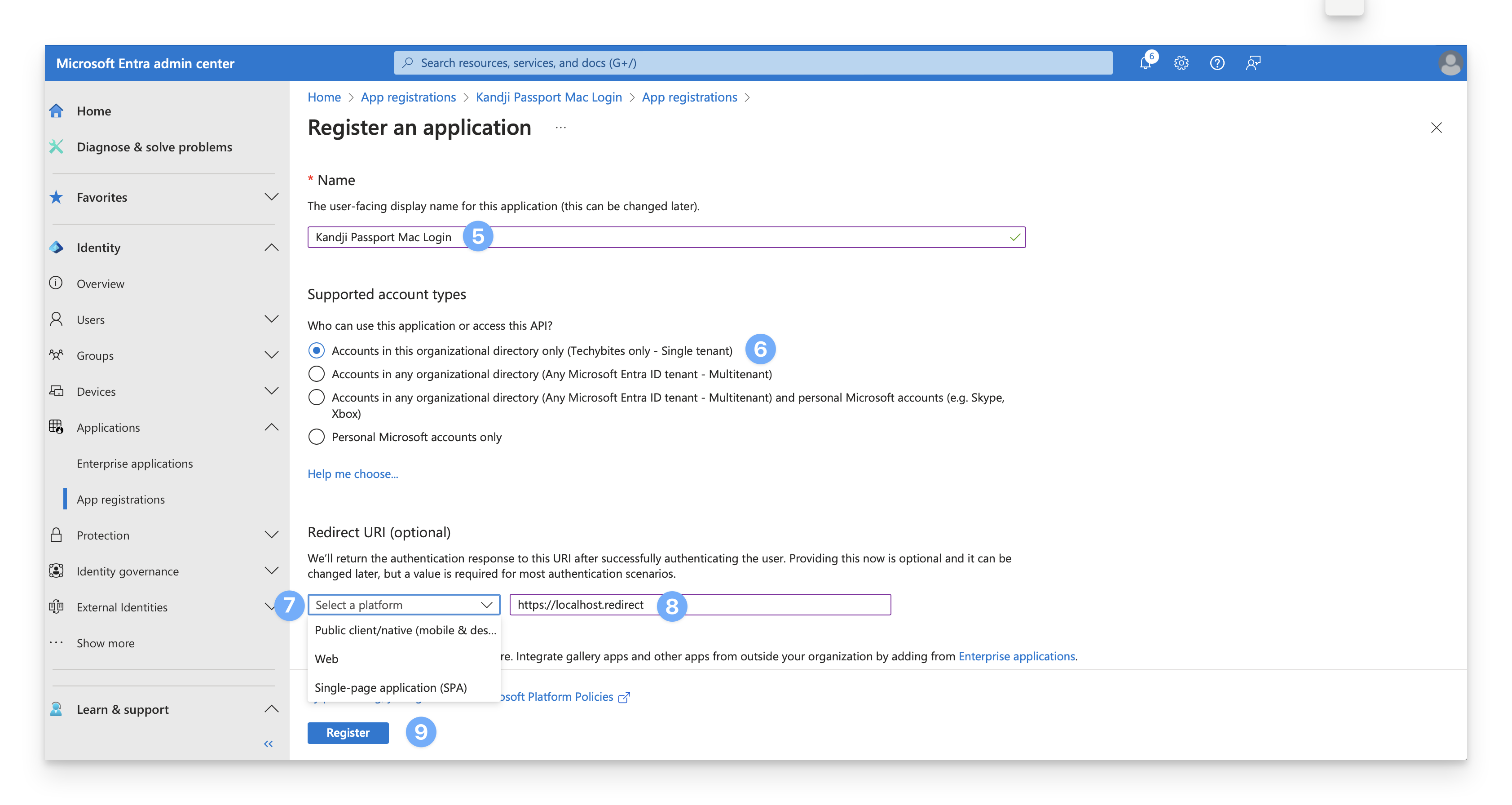

En el cuadro de diálogo Registrar una aplicación , introduzca un nombre para la nueva aplicación (por ejemplo, Kandji Passport inicio de sesión en Mac).

Elija Accounts (Solo cuentas) en este directorio organizativo.

En la sección URI de redireccionamiento, en el menú desplegable Seleccionar una plataforma , elija Web.

En el campo URI, escriba lo siguiente, https://localhost.redirect.

Haga clic en Registrarse.

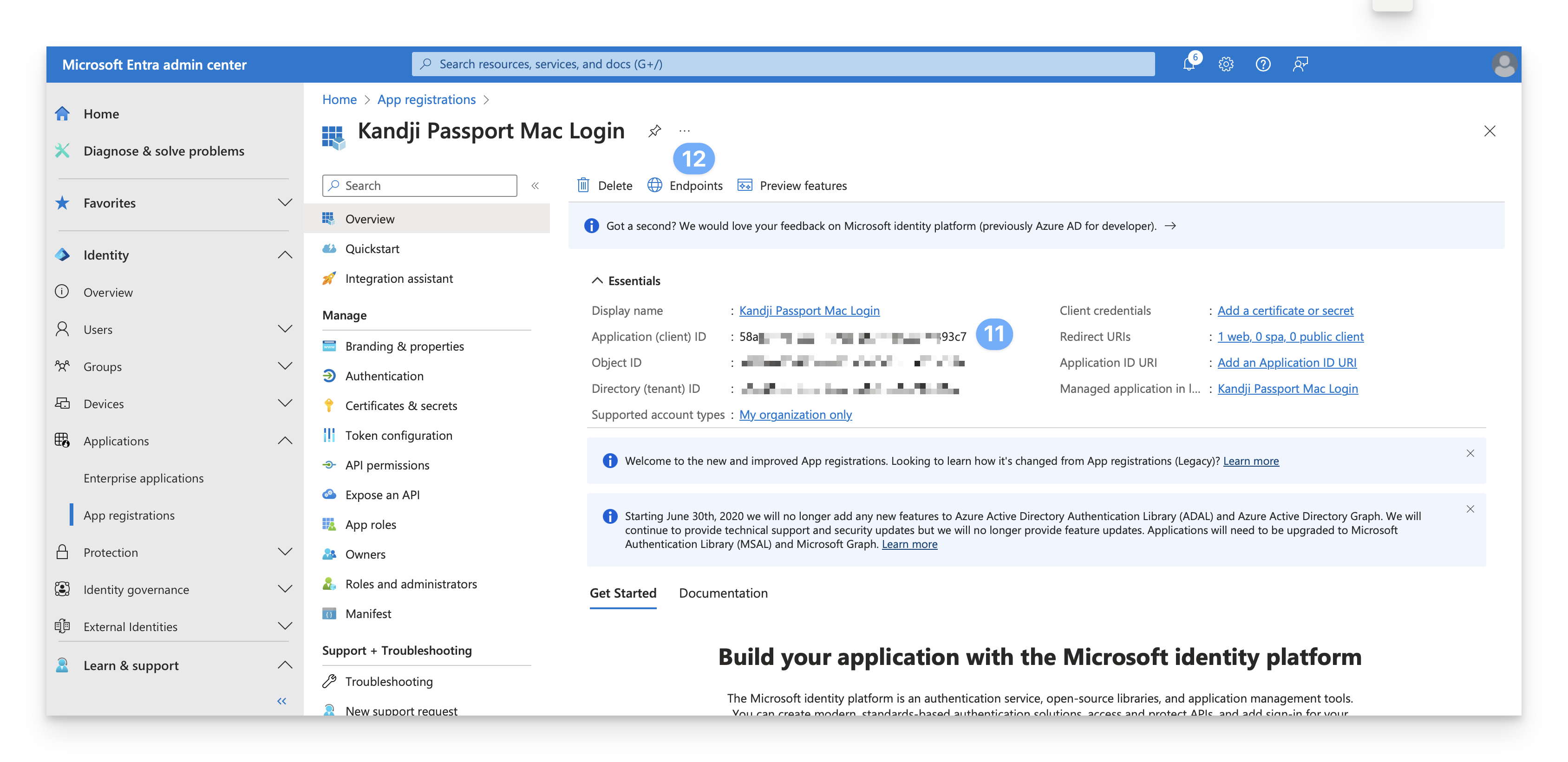

Abra un documento de texto seguro donde se puedan almacenar temporalmente los valores de esta aplicación OIDC. Necesitará estos detalles cuando configure el Passport Library Item.

En la página Información general , copie el ID de la aplicación (cliente) en un documento de texto seguro temporal.

En la página Información general, haga clic en Puntos de conexión.

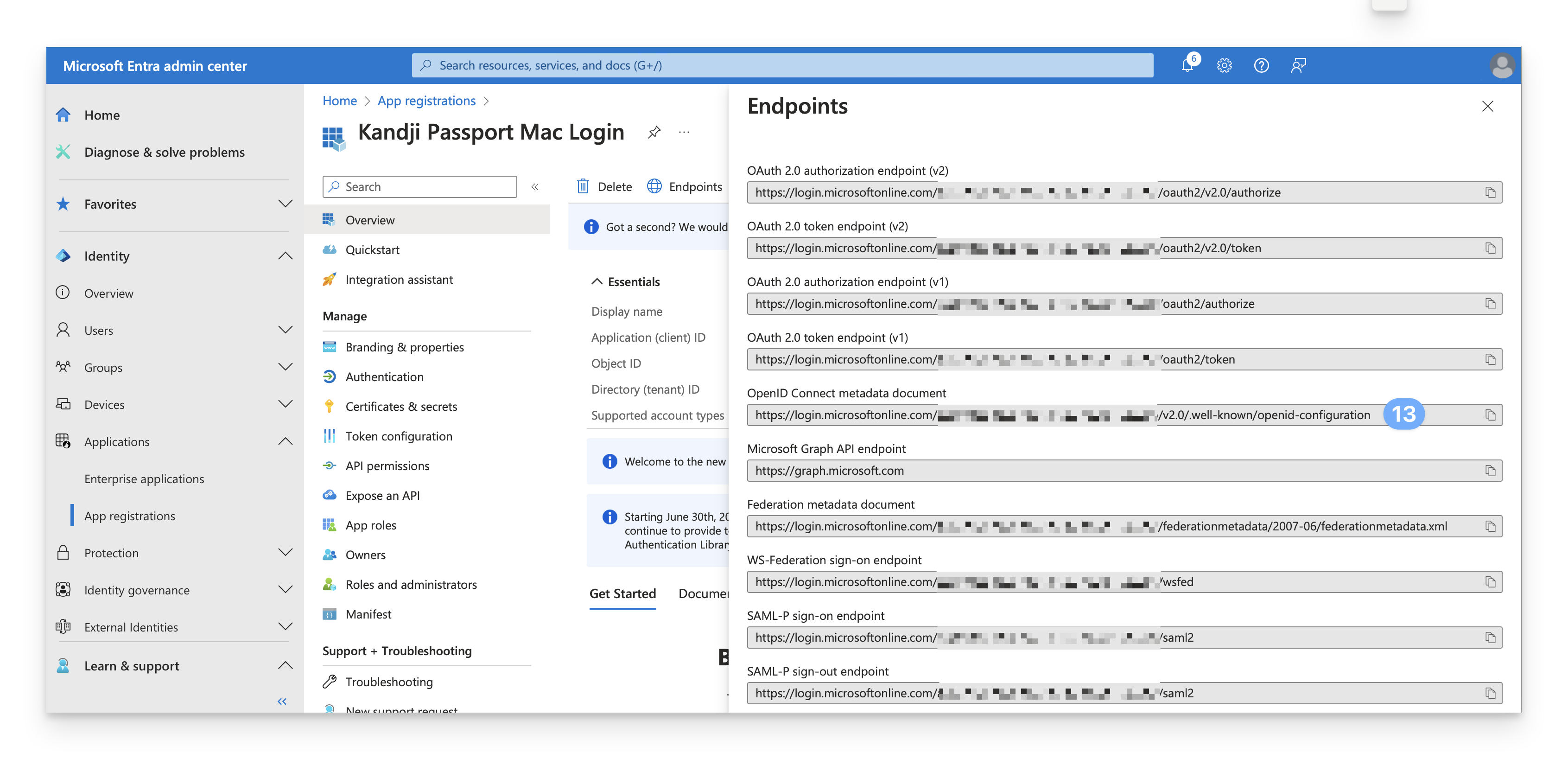

Copie el documento de metadatos de OpenID Connect (URL del proveedor de identidad) en un documento de texto seguro temporal.

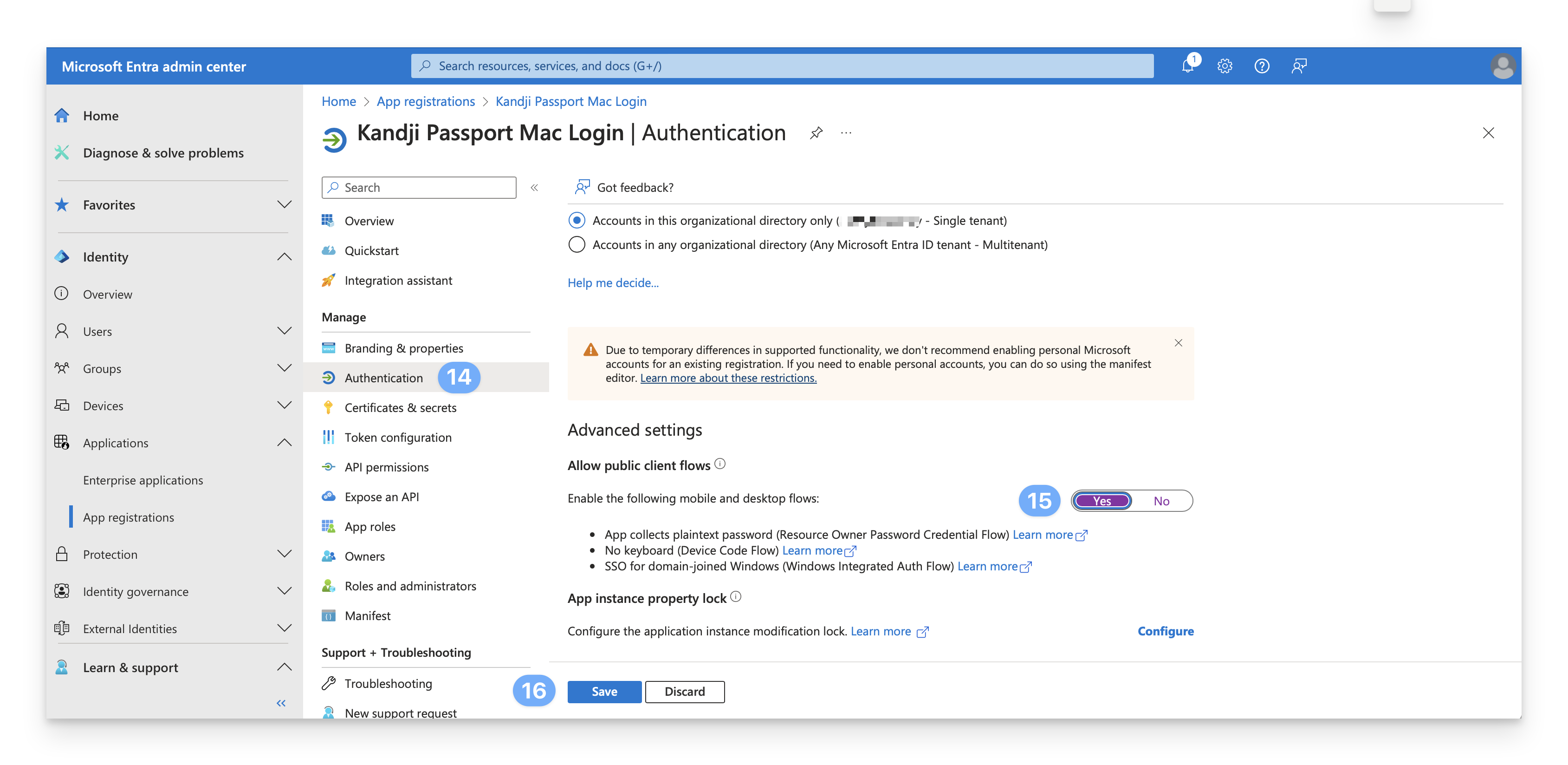

A la izquierda, seleccione Autenticación.

Establezca Habilitar los siguientes flujos móviles y de escritorio en Sí.

Haga clic en Guardar.

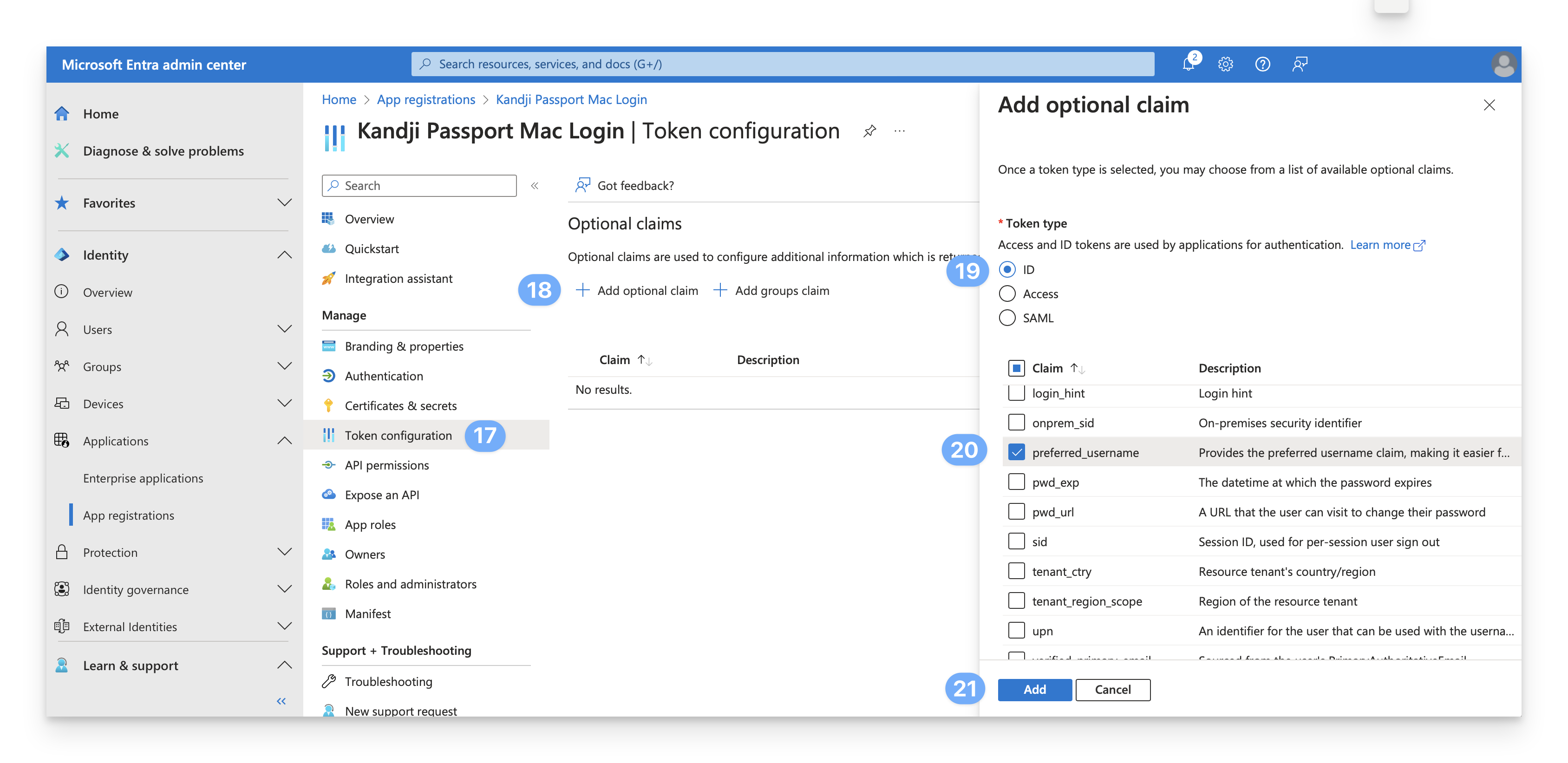

A la izquierda, seleccione Configuración de token.

Haga clic en Agregar notificación opcional.

En Tipo de token, seleccione ID.

En la Notificación, seleccione preferred_username.

Haga clic en Agregar .

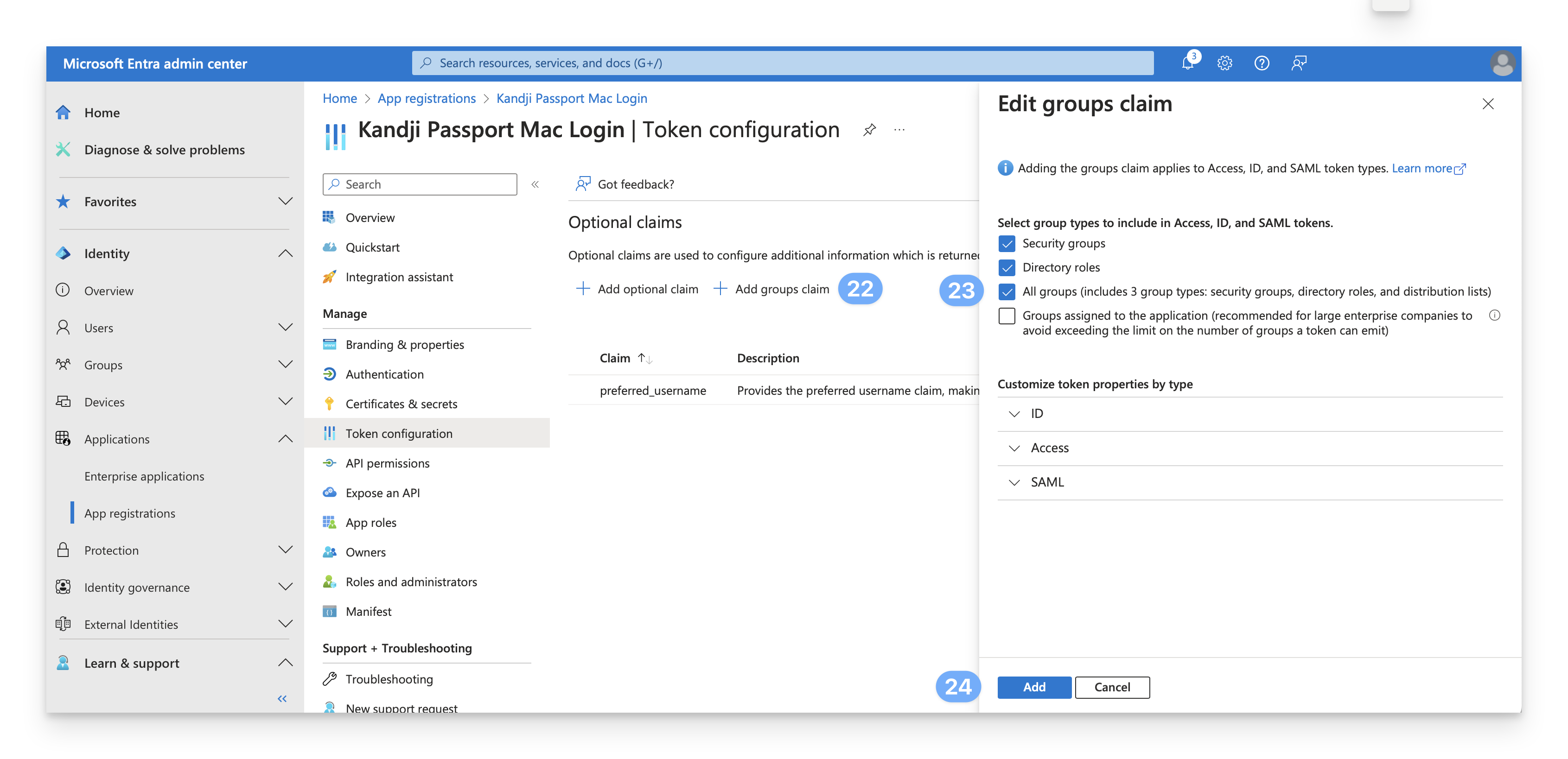

Mientras aún se encuentra en la página Configuración de token, haga clic en Agregar notificación de grupos.

Seleccionar todos los grupos...

Haga clic en Agregar.

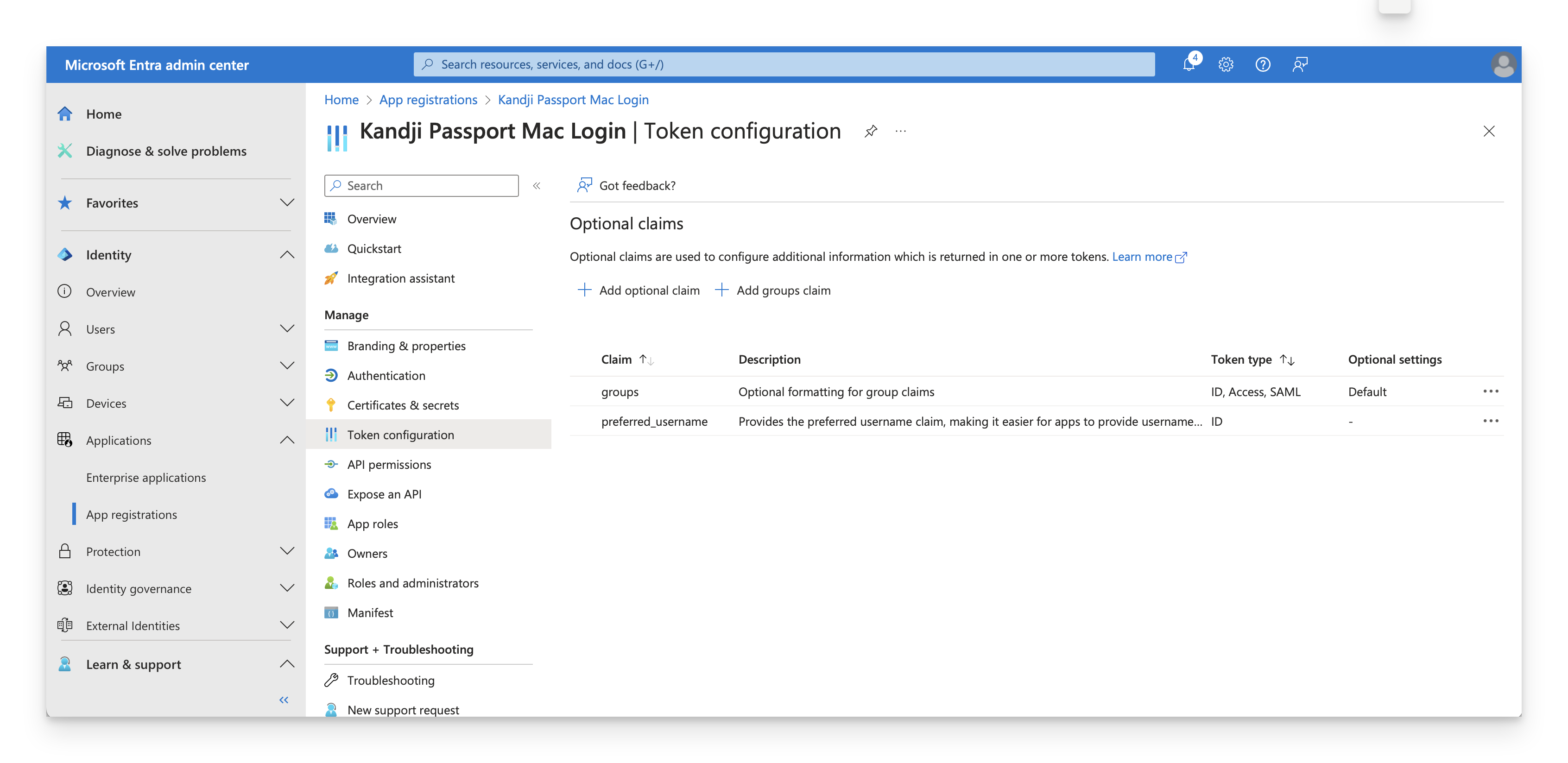

Una vez que complete las configuraciones de token, verá ambas notificaciones opcionales.

Una vez que complete las configuraciones de token, verá ambas notificaciones opcionales.

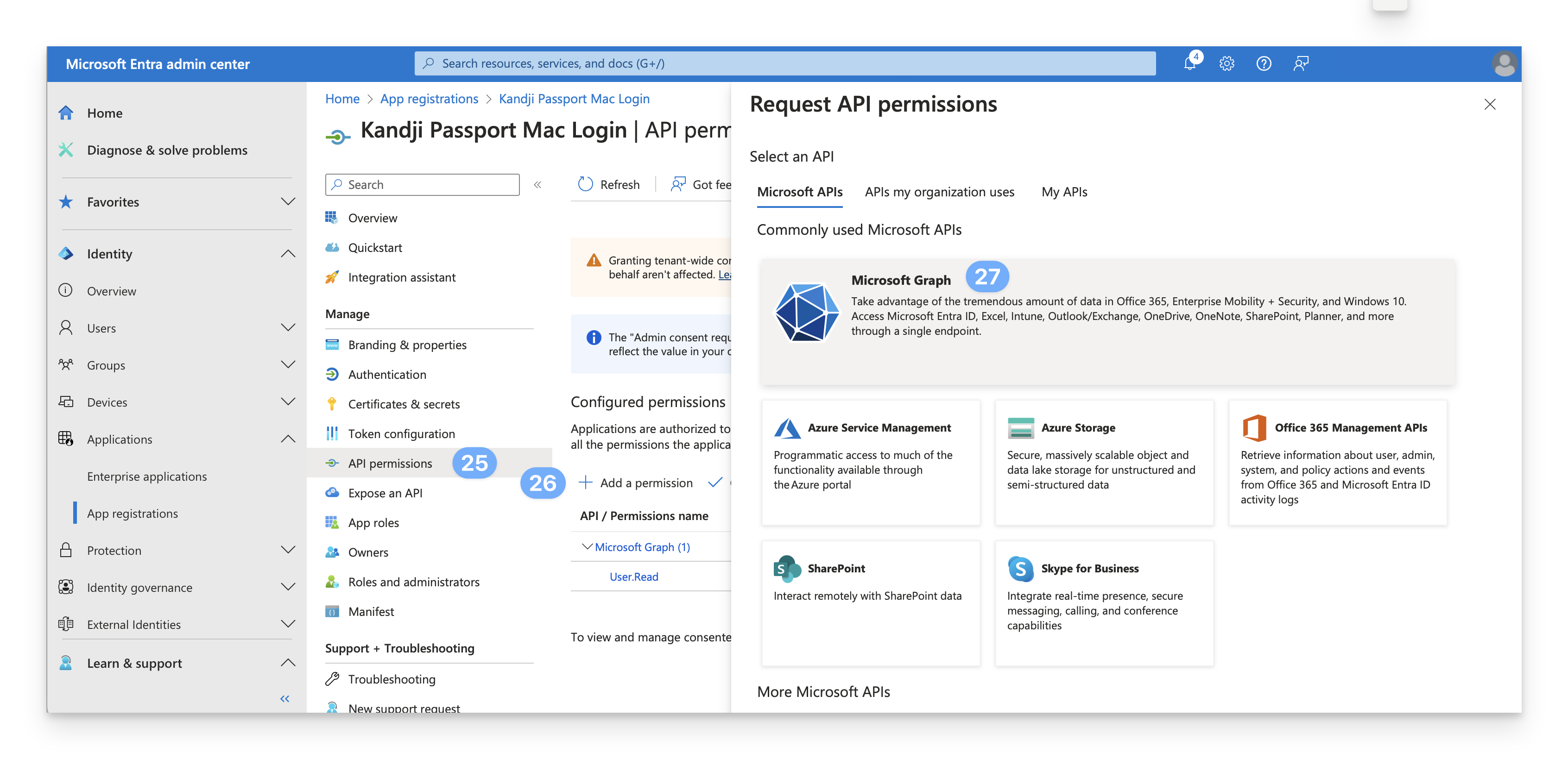

Seleccione Permisos de API.

Haga clic en Agregar un permiso.

Haga clic en Microsoft Graph.

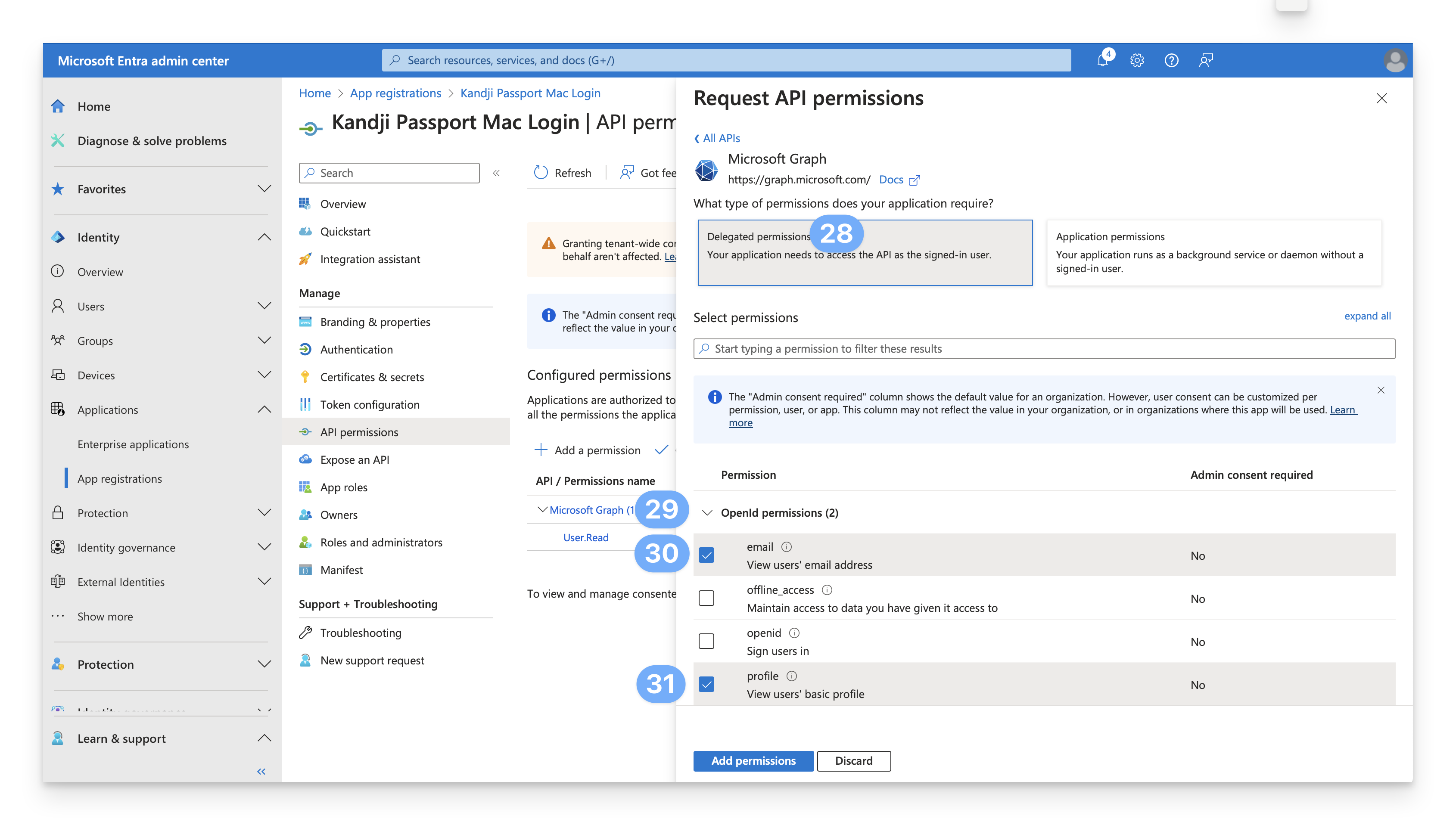

Seleccione Permisos delegados.

Confirme que la sección de permisos de OpenId está expandida. Si la sección de permisos de OpenID no está expandida, haga clic en el icono situado junto a la sección de permisos de OpenID para expandirla.

Selecciona correo electrónico.

Seleccione el perfil.

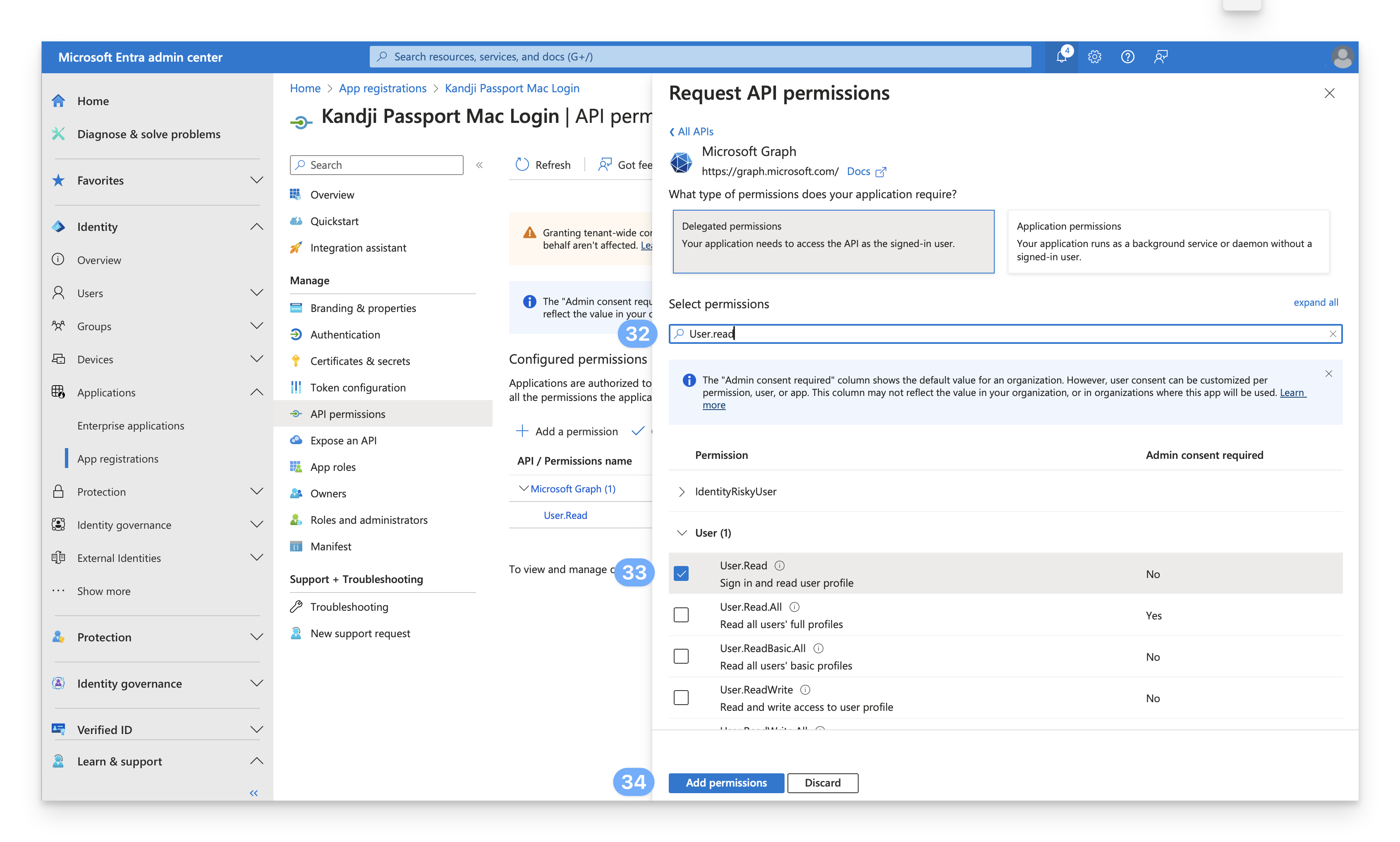

En el campo Seleccionar permisos , escriba User.Read.

En la sección Usuario, confirme que User.Read ya está seleccionado. Si User.Read no está seleccionado, selecciónelo.

Haga clic en Agregar permisos.

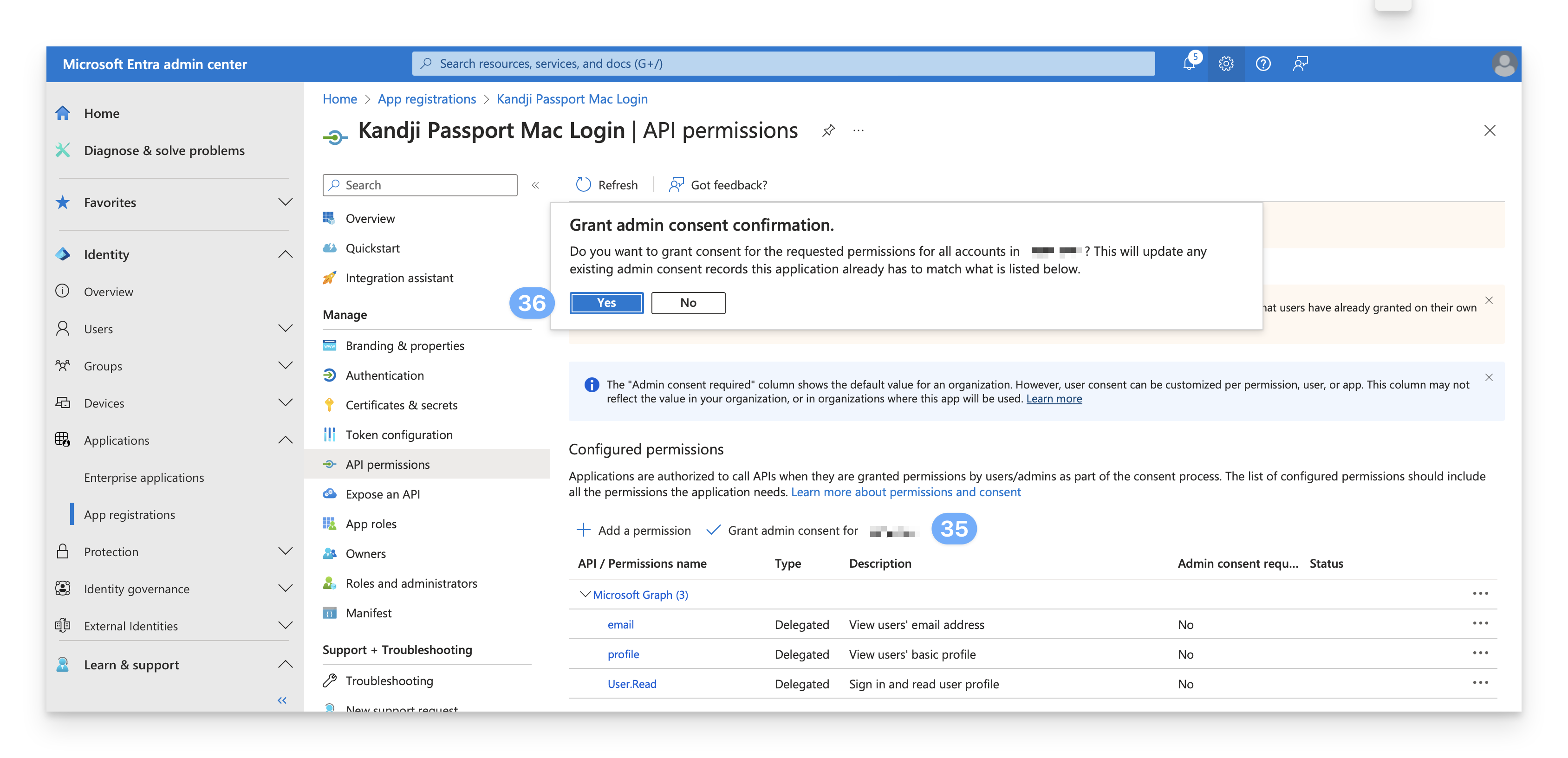

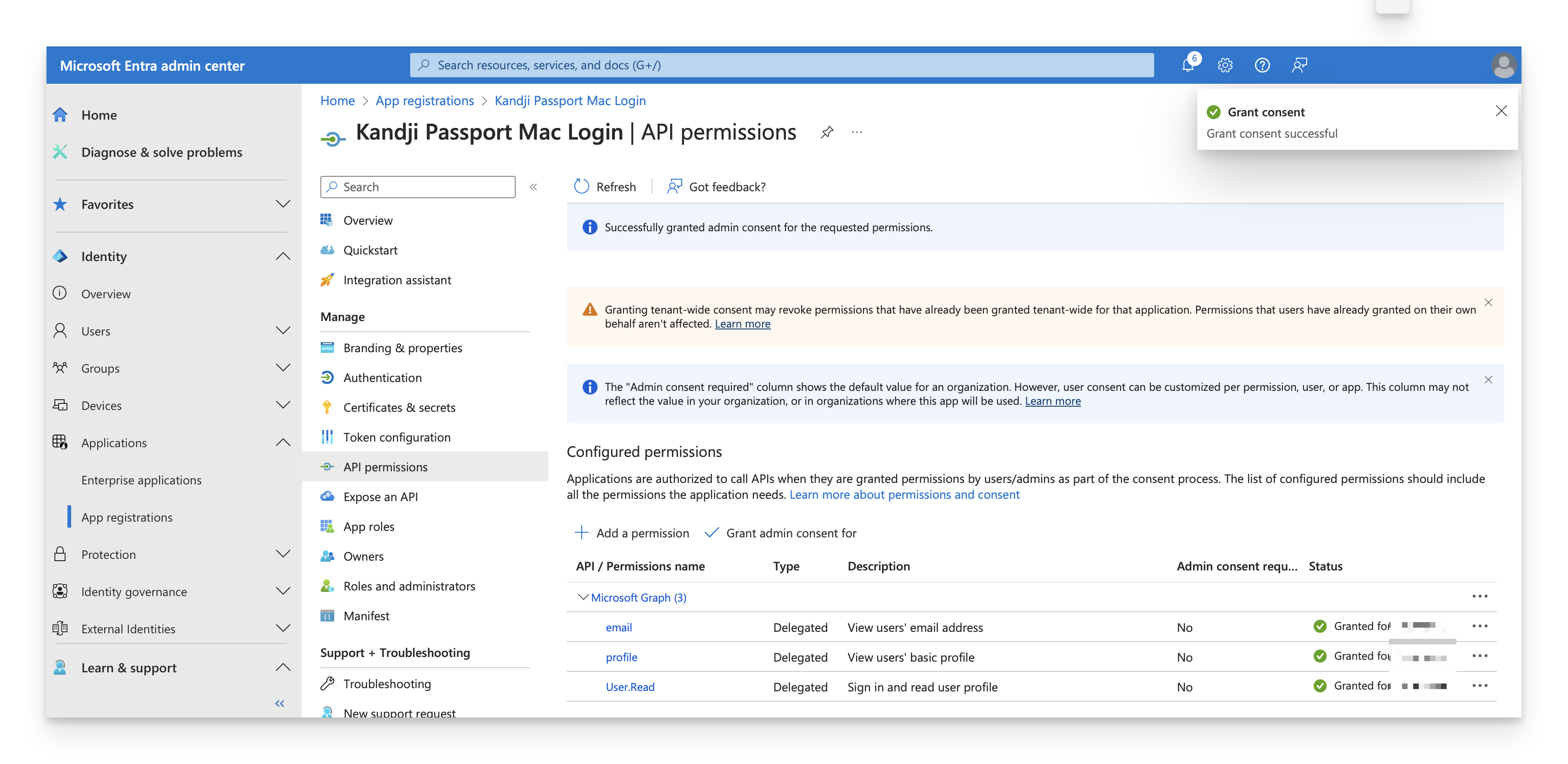

Mientras aún se encuentra en la página Permisos de API, seleccione Conceder consentimiento de administrador para <your_tenant_name>.

Seleccione Sí.

Debería ver una notificación similar a la que se muestra a continuación, y debería ver un "Concedido por <your_tenant_name>..." en la columna Estado junto a cada permiso.

Debería ver una notificación similar a la que se muestra a continuación, y debería ver un "Concedido por <your_tenant_name>..." en la columna Estado junto a cada permiso.

Continúe con la siguiente sección.

Asignar usuarios y grupos

De forma predeterminada, al crear un nuevo registro de aplicación, el atributo "¿Se requiere tarea?" se establece en "No". Sin embargo, si la aplicación Passport Enterprise está configurada para requerir asignación, deberá seguir estos pasos para asignar usuarios y poder usar la aplicación Passport .

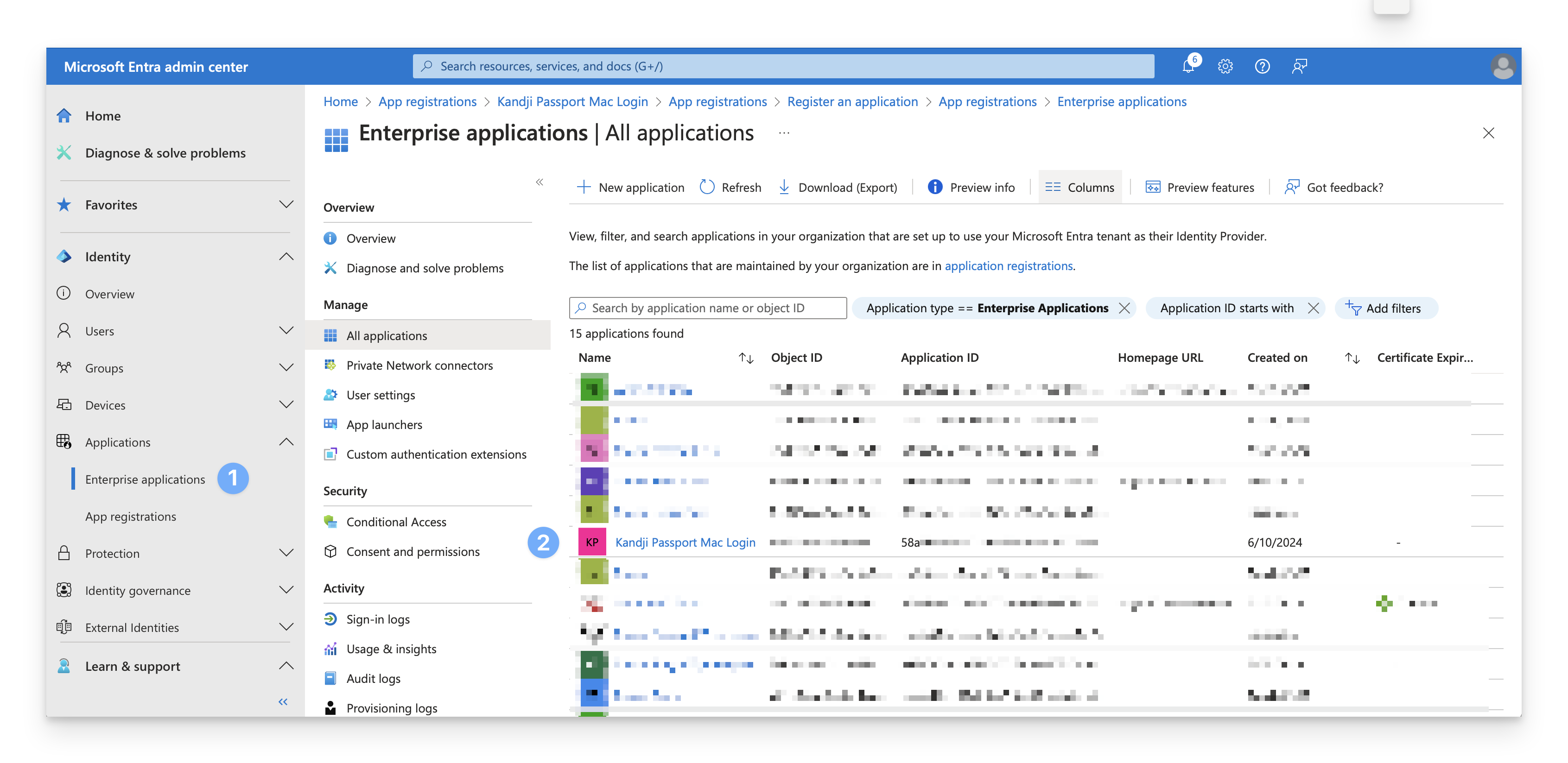

En el menú de navegación Identidad de la izquierda, abra Aplicaciones y seleccione Aplicaciones empresariales.

En la lista Todas las aplicaciones, seleccione Kandji Passport inicio de sesión de Mac o el nombre que haya nombrado al registro de la aplicación en la sección anterior.

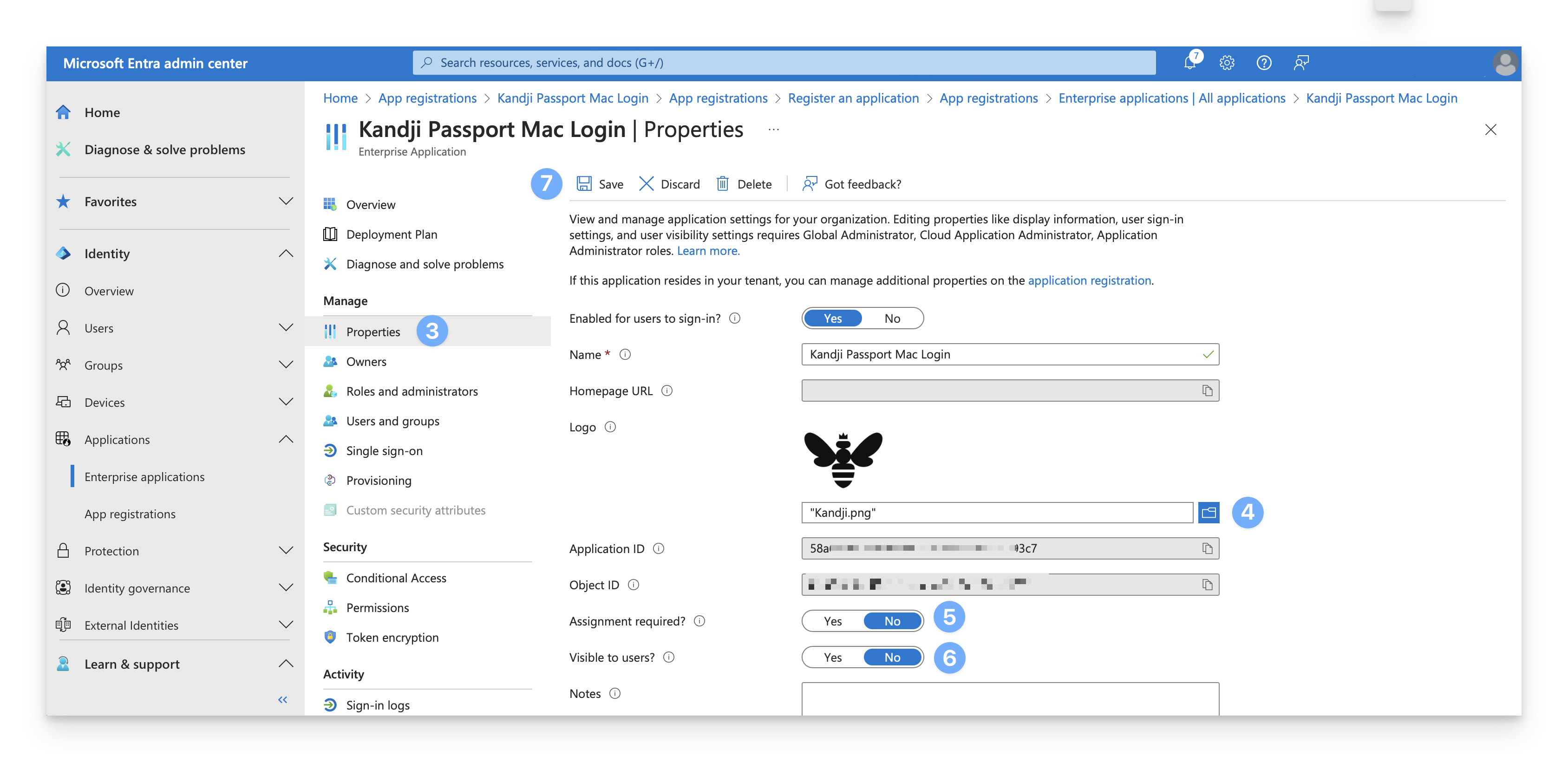

En Administrar, seleccione Propiedades.

Si lo desea, puede agregar un logotipo a la aplicación empresarial.

Inspeccione la configuración ¿ Tarea requerida? . Si se establece en "No", puede omitir el resto de esta sección. Todos los usuarios de Entra ID podrán usar la aplicación Passport .

Confirme que la configuración ¿Visible para los usuarios? está configurada en "No"; de lo contrario, los usuarios lo verán en su portal. La aplicación Passport solo es útil como reemplazo de la ventana de inicio de sesión macOS .

Haga clic en Guardar.

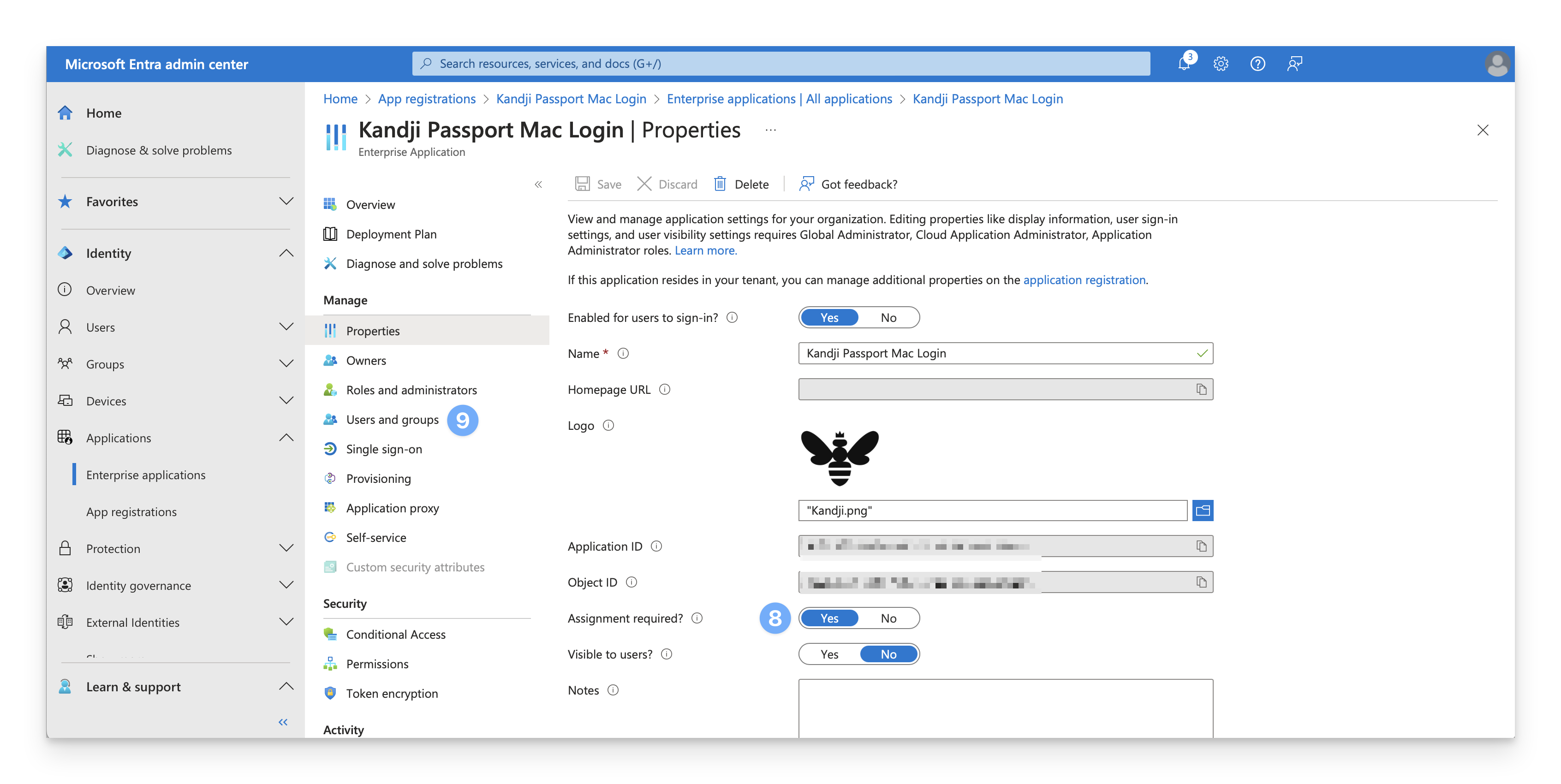

Si la configuración de ¿Tarea requerida? está establecida en "Sí", continúe con los pasos 9 a 16.

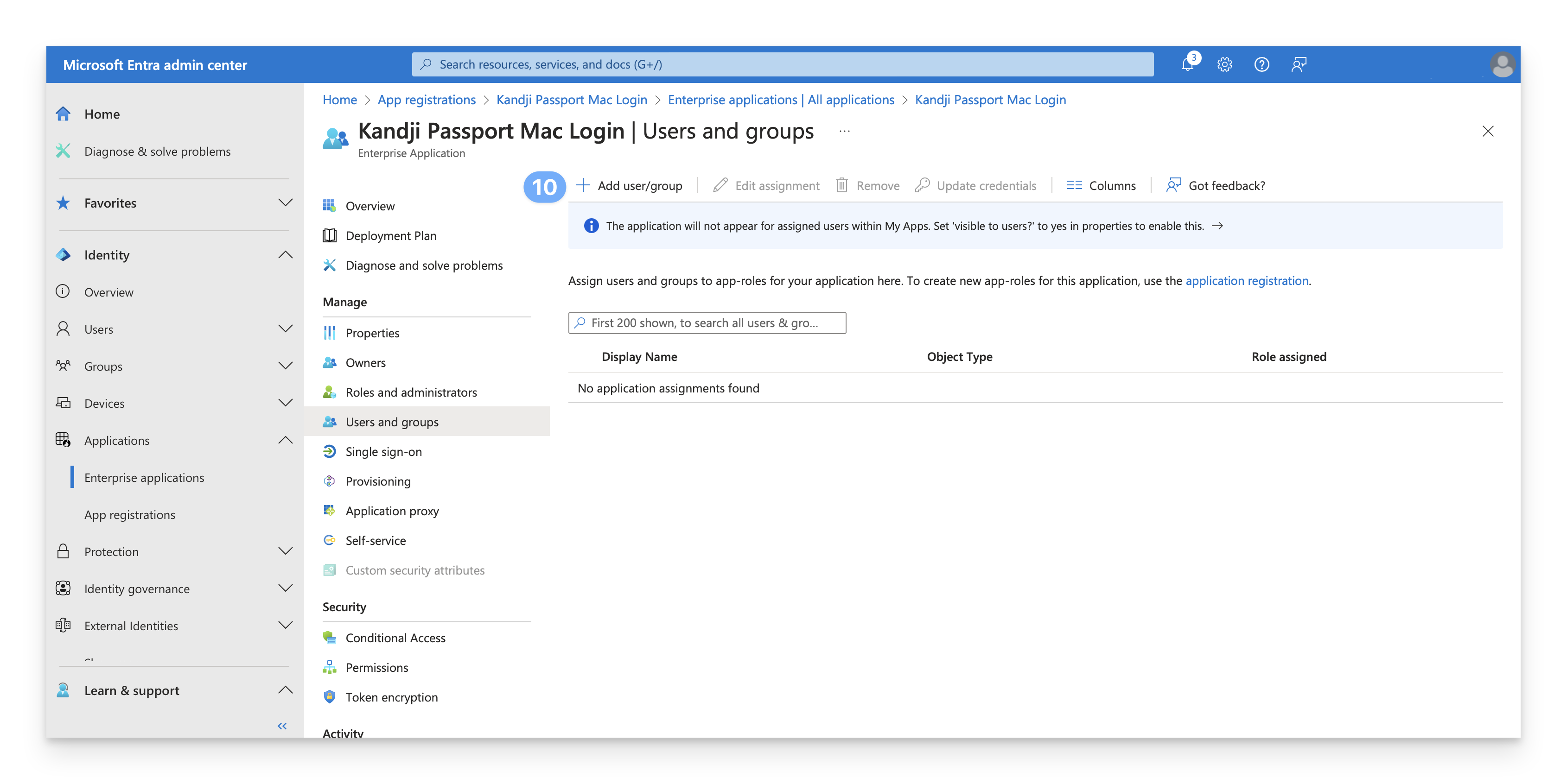

En Administrar, seleccione Usuarios y grupos.

En el menú, seleccione + Agregar usuario/grupo.

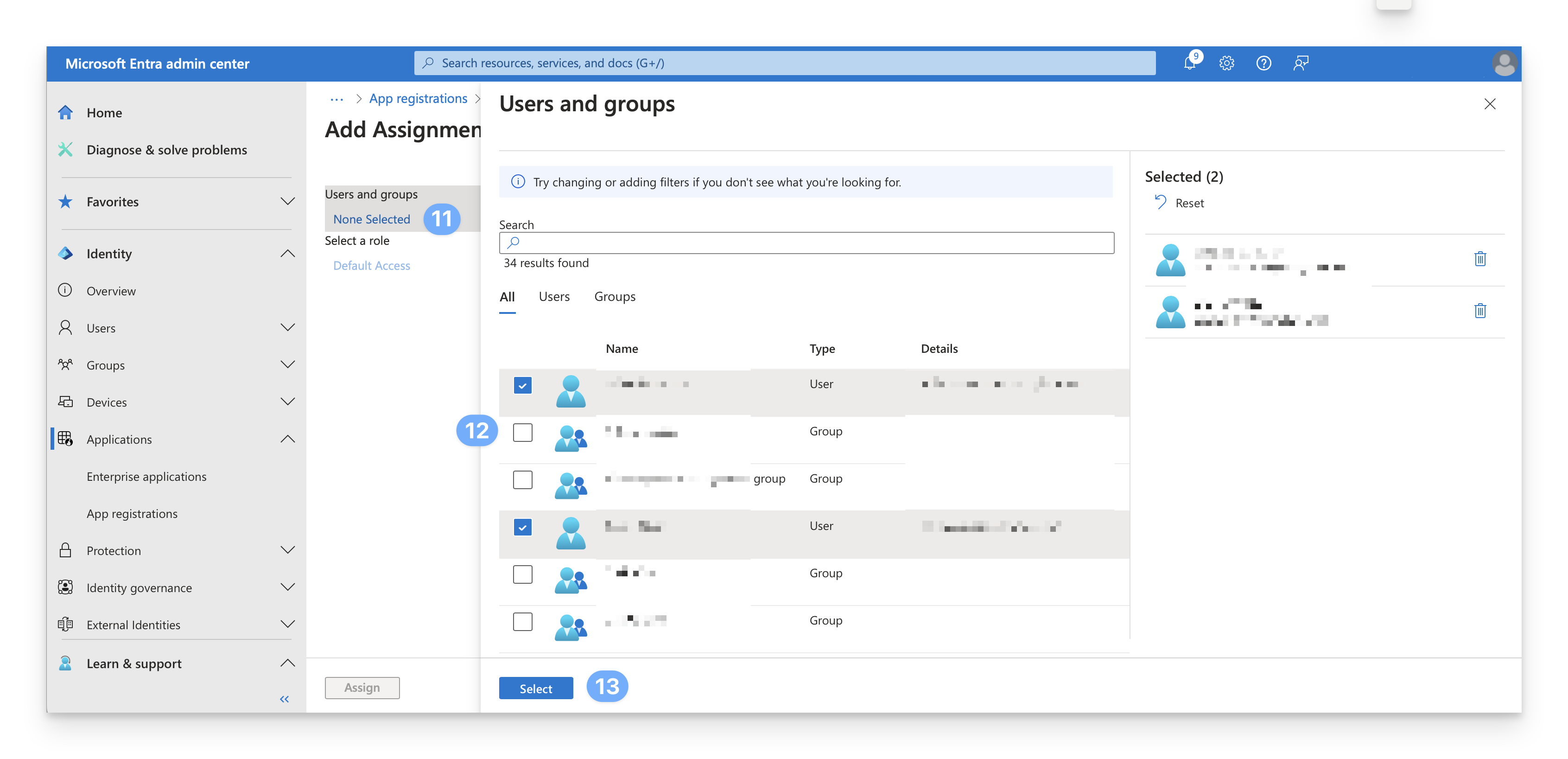

En el cuadro de diálogo Agregar asignación , seleccione el vínculo en Usuarios y grupos.

Se muestra una lista de usuarios y grupos de seguridad. Puede buscar un usuario o grupo específico o seleccionar varios usuarios y grupos que aparezcan en la lista.

Una vez que haya seleccionado los usuarios y grupos, seleccione Seleccionar.

Si ve el mensaje a continuación, significa que se está utilizando un nivel gratuito. Solo puede agregar usuarios (no grupos) a la aplicación Passport Enterprise.

Si ve el mensaje a continuación, significa que se está utilizando un nivel gratuito. Solo puede agregar usuarios (no grupos) a la aplicación Passport Enterprise. .png)

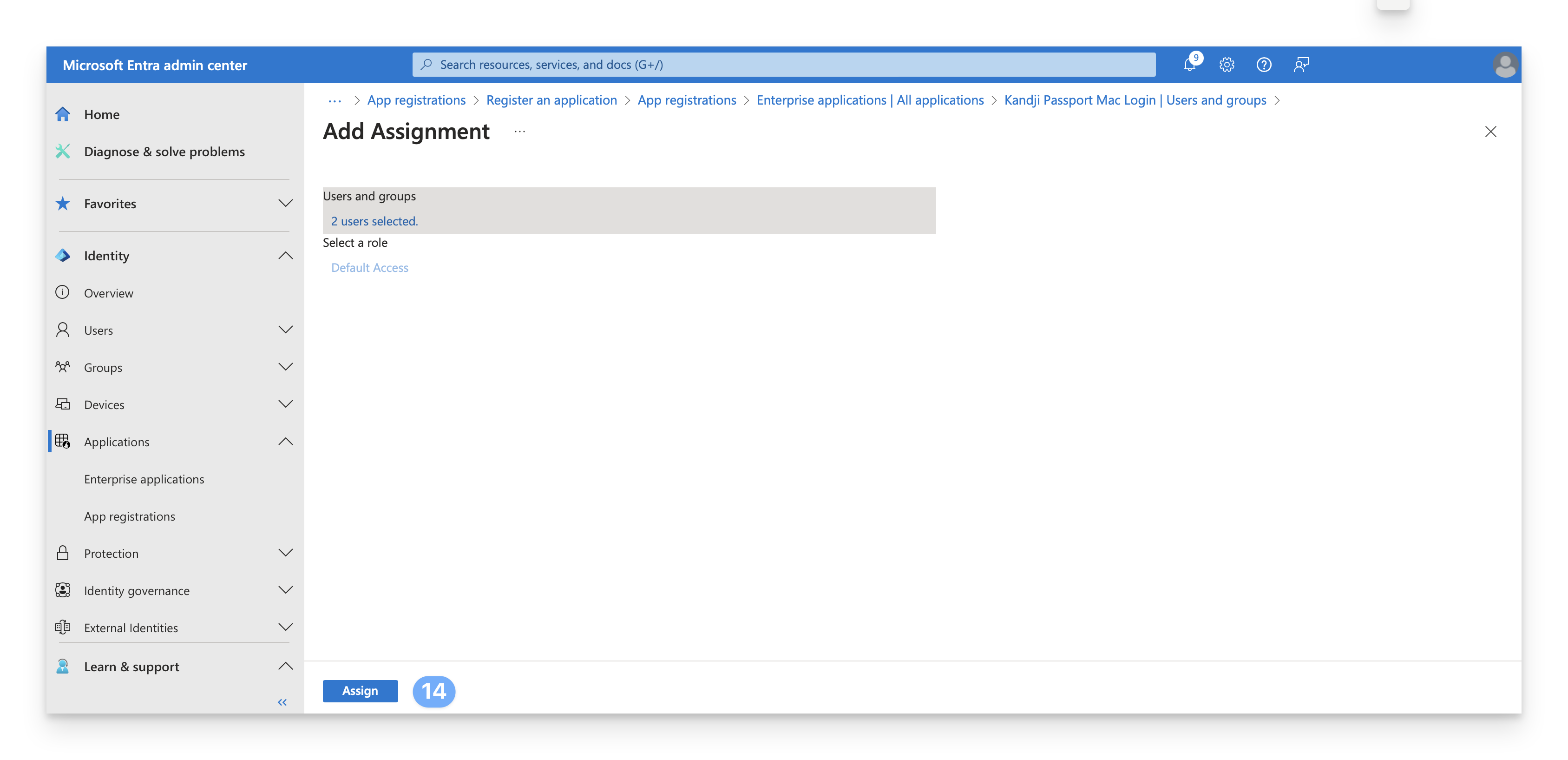

Seleccione Asignar para finalizar la asignación de usuarios y grupos a la aplicación.

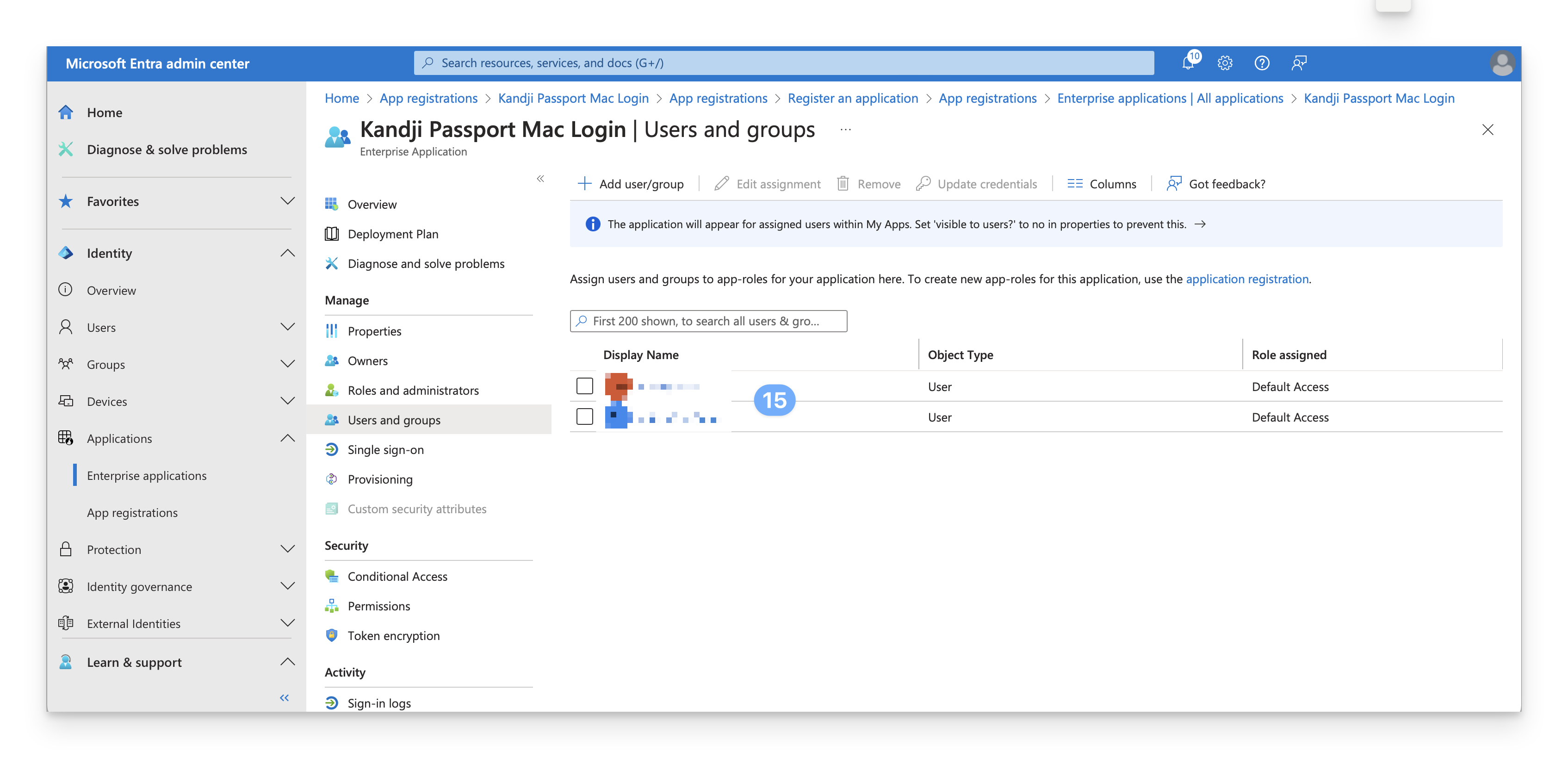

Confirme que los usuarios y grupos que ha agregado aparecen en la lista Usuarios y grupos .

Una vez completada esta parte de la configuración de Entra ID, revise las secciones restantes de este artículo para su entorno de Microsoft Entra ID.

Consideraciones sobre el acceso condicional de Microsoft Entra ID

El acceso condicional de Microsoft Entra ID se incluye con Microsoft Entra ID Premium o superior. Asegúrese de desactivar los valores predeterminados de MFA y seguridad por usuario antes de activar las directivas de acceso condicional de identificador de Microsoft Entra.

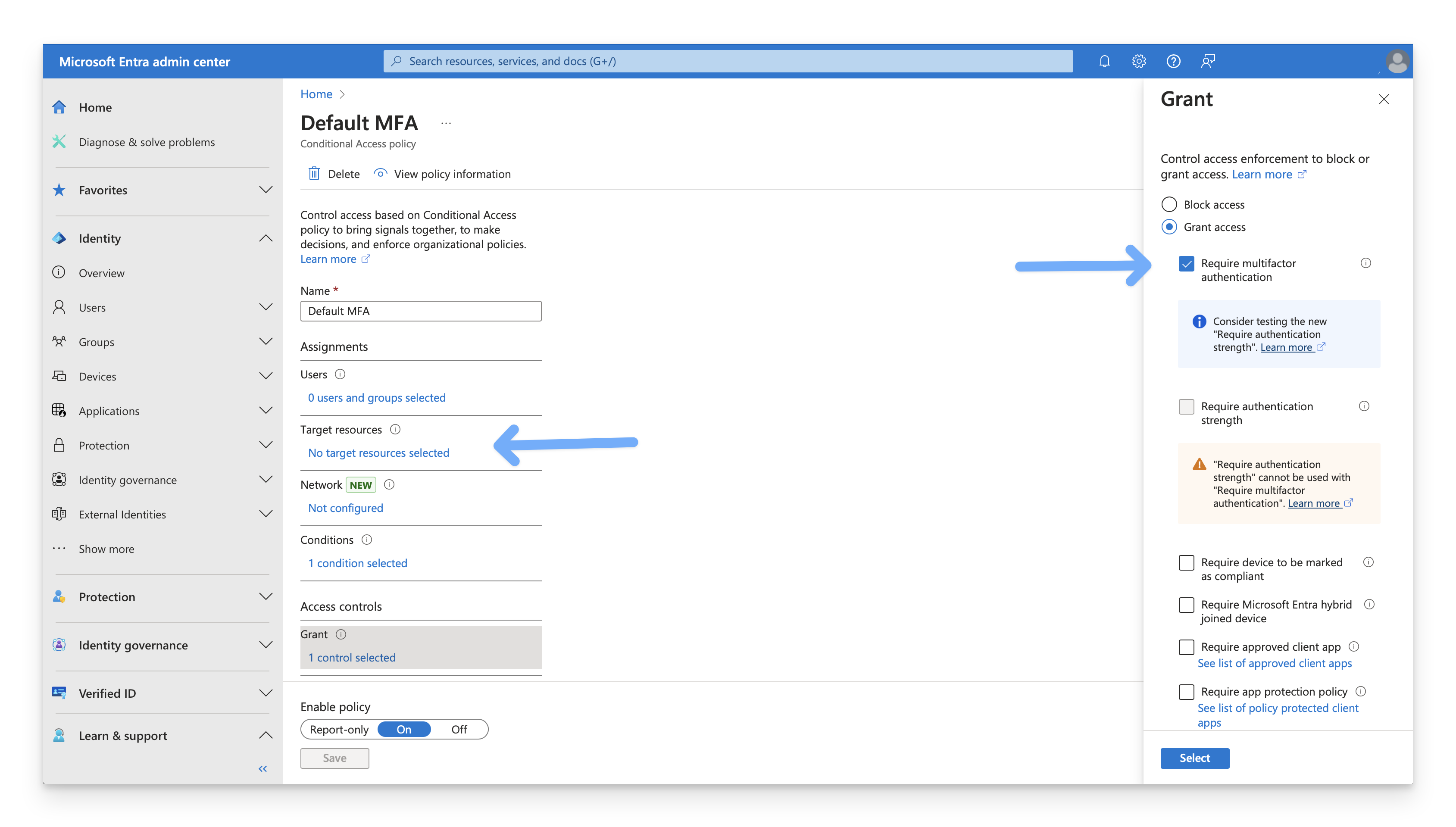

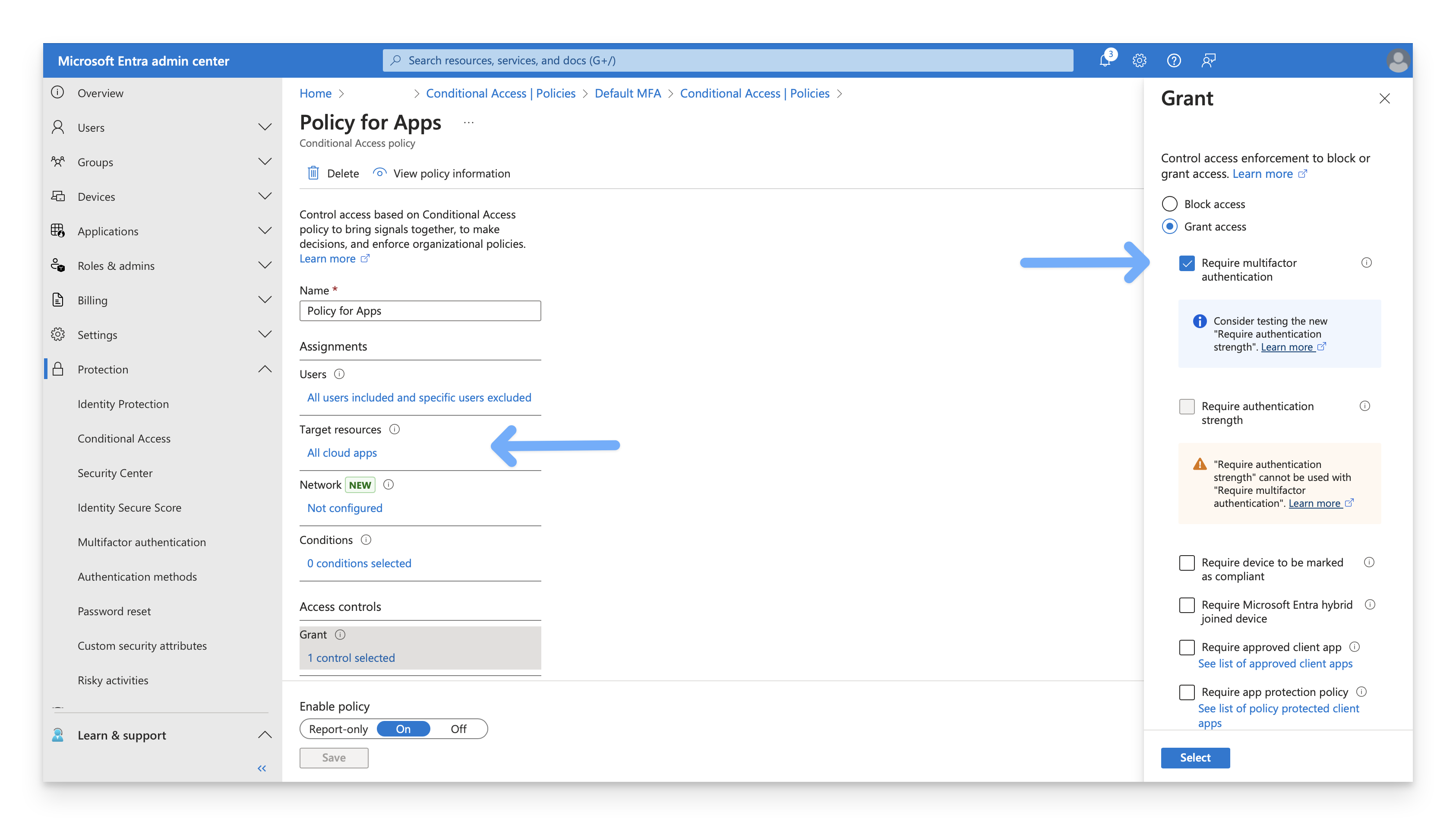

Al usar solo el Mac Login Passport Configuration : si el identificador de Entra está configurado con una directiva de acceso condicional de identificador de Microsoft Entra que especifica MFA como requisito y especifica todas las aplicaciones en la nube o aplicaciones en la nube específicas, deberá excluir la aplicación empresarial que usa para Passport de esa directiva. Otra forma de describir una política de este tipo es que utiliza estos dos criterios:

Asignaciones: Recursos de destino: Aplicaciones en la nube: Todas las aplicaciones en la nube o Seleccionar aplicaciones

Controles de acceso: Conceder: Conceder acceso: Requerir autenticación multifactor

Este es un ejemplo de una directiva que no es necesario modificar porque no usa los dos criterios anteriores (en concreto, aunque tiene la concesión de Requerir autenticación multifactor, no tiene la asignación para los recursos de Target. A continuación, se muestra un ejemplo de una directiva que debe modificar para excluir la aplicación Enterprise para Kandji Passport ya que la directiva utiliza ambos criterios:

A continuación, se muestra un ejemplo de una directiva que debe modificar para excluir la aplicación Enterprise para Kandji Passport ya que la directiva utiliza ambos criterios:

Para excluir la aplicación empresarial, debe tener un valor de URI de redireccionamiento, como se ve en el paso 8 de la sección crear el registro de la aplicación de este artículo.

Adición de la exclusión de aplicaciones en la nube

Excluya la aplicación Enterprise que usa para Kandji Passport para cada directiva aplicable.

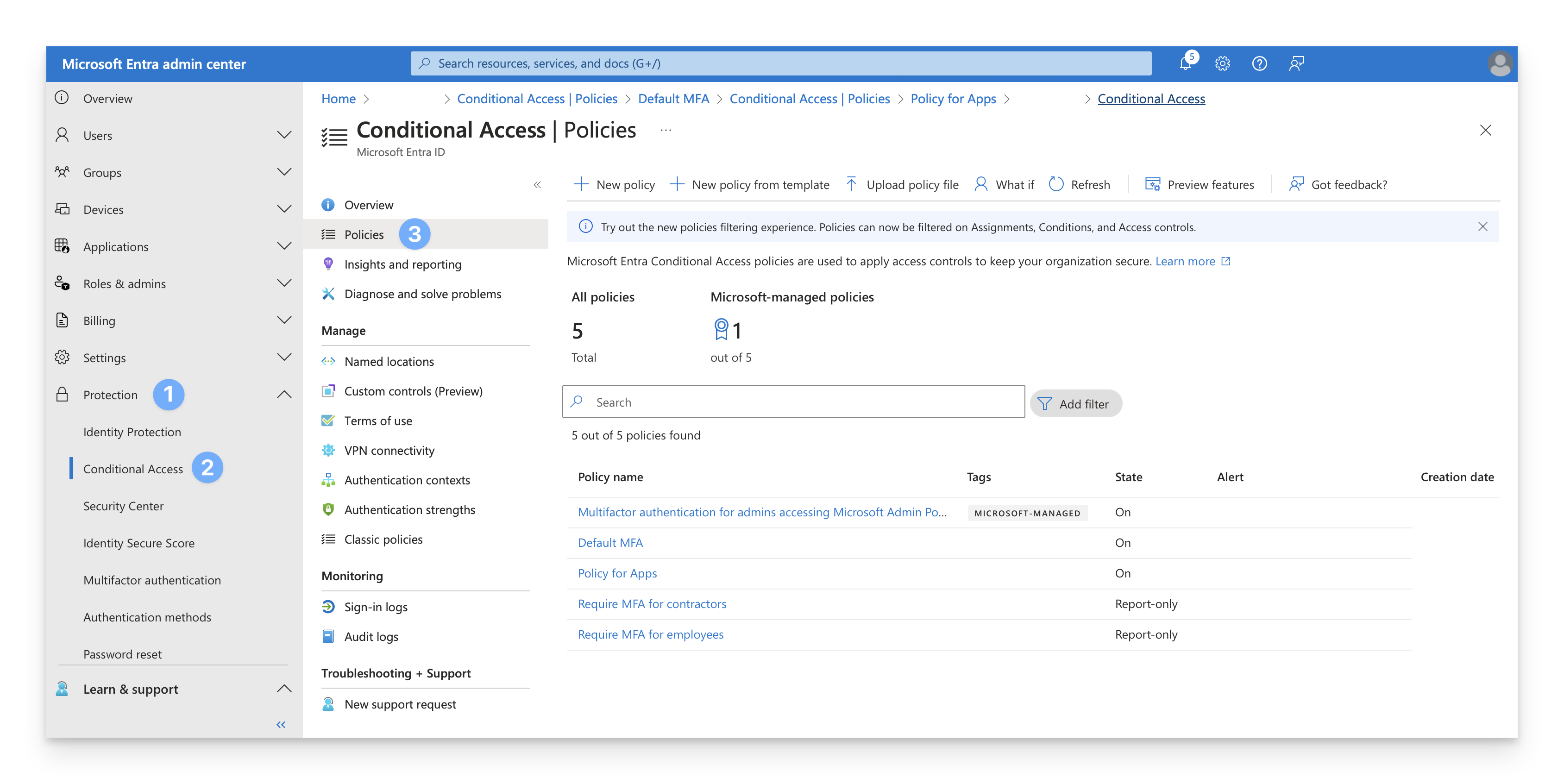

En el Centro de administración de Microsoft Entra, abra el menú del portal y, a continuación, seleccione Protección.

En el menú Protección , seleccione Acceso condicional.

En la página Acceso condicional , seleccione Directivas.

Confirme que el portal muestra cada directiva con un nombre de directiva y un estado (entre otra información).

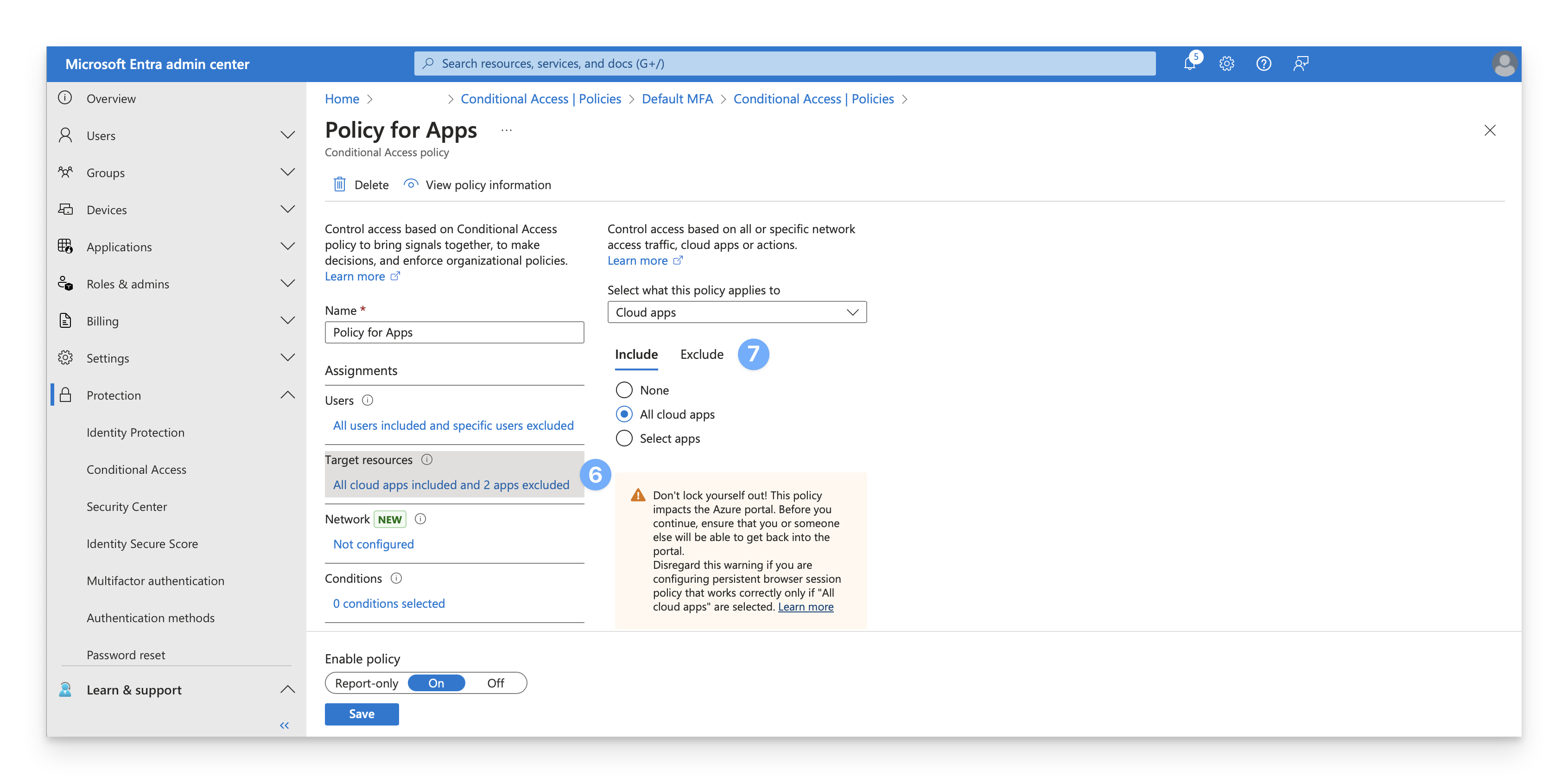

Seleccione una directiva que tenga el estado de Activado.

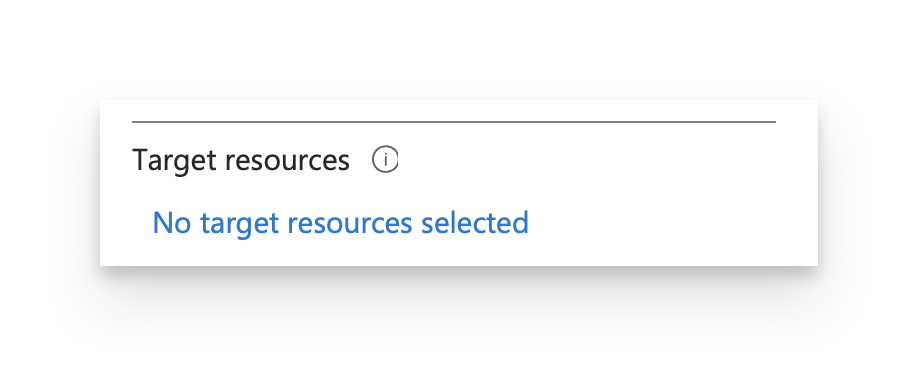

Si en la sección Recursos de destino se muestra No se seleccionó ningún recurso de destino, vuelva al paso anterior y seleccione la siguiente directiva.

De lo contrario, haga clic en el vínculo de Recursos de destino.

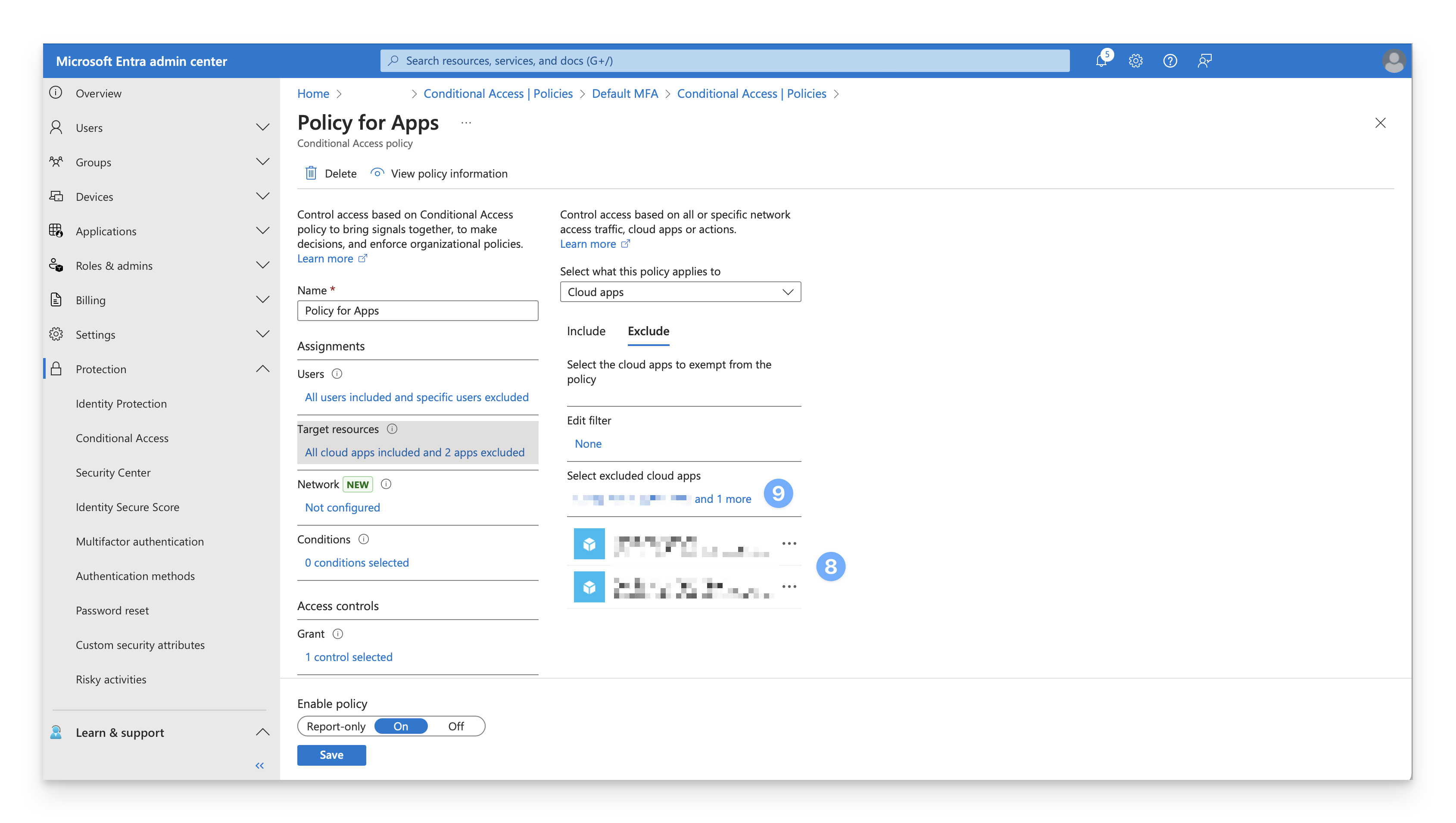

De lo contrario, haga clic en el vínculo de Recursos de destino.Haga clic en Excluir.

Revise la lista de aplicaciones en la nube excluidas (es posible que no haya aplicaciones en la nube excluidas). Si la aplicación Enterprise para Kandji Passport ya está excluida, puede volver al paso 3 y continuar con la siguiente directiva.

Haga clic en el vínculo de texto debajo de Seleccionar aplicaciones en la nube excluidas.

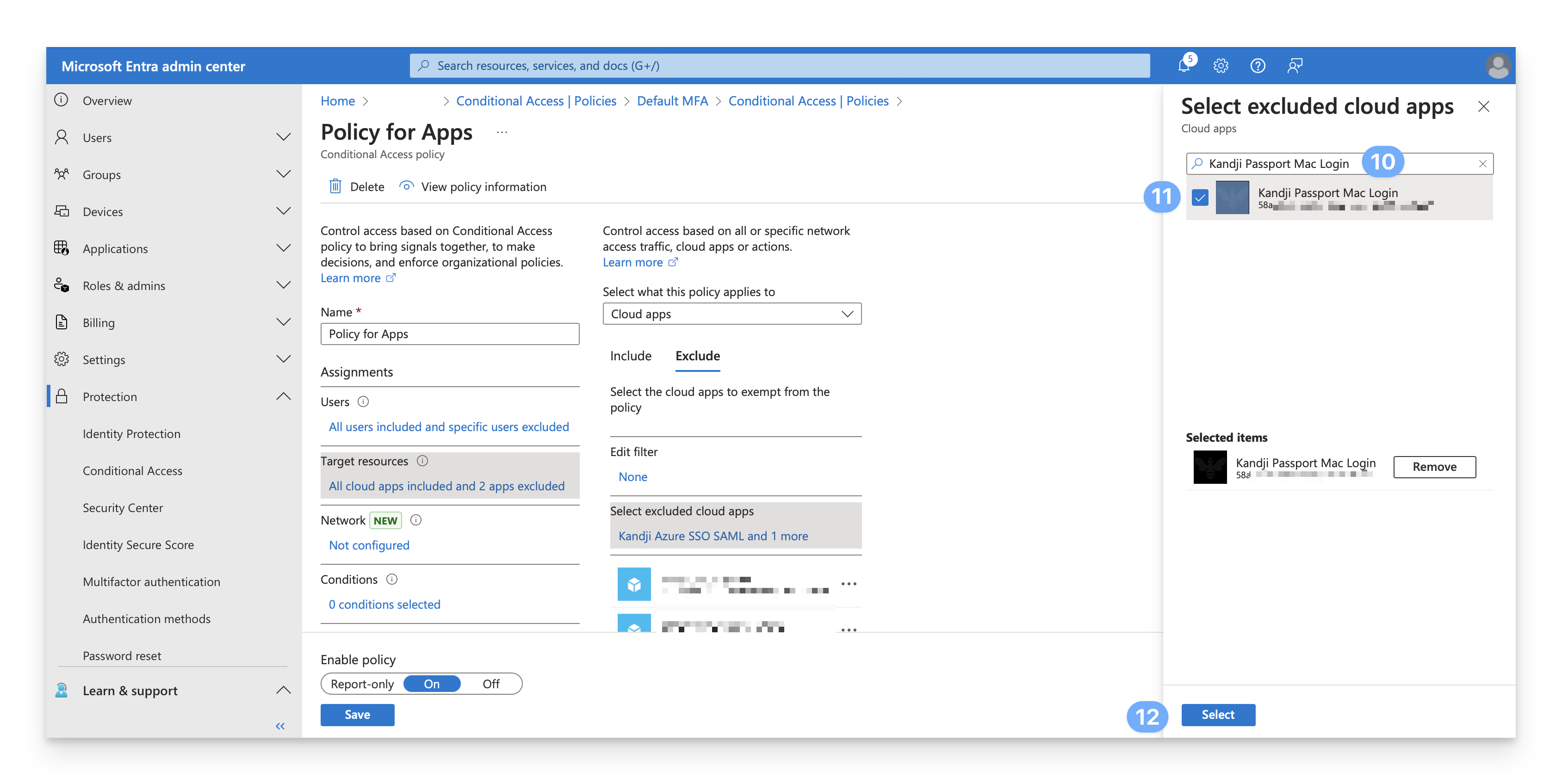

En el campo de búsqueda , escriba el nombre de la aplicación Enterprise que utiliza para Kandji Passport. Tenga en cuenta que la búsqueda no solo busca cualquier parte del nombre; Debe ingresar al menos el comienzo del nombre.

Seleccione la casilla de verificación de su aplicación Enterprise para Kandji Passport en los resultados de búsqueda.

En la parte inferior de la hoja Seleccionar aplicaciones en la nube excluidas , haga clic en Seleccionar.

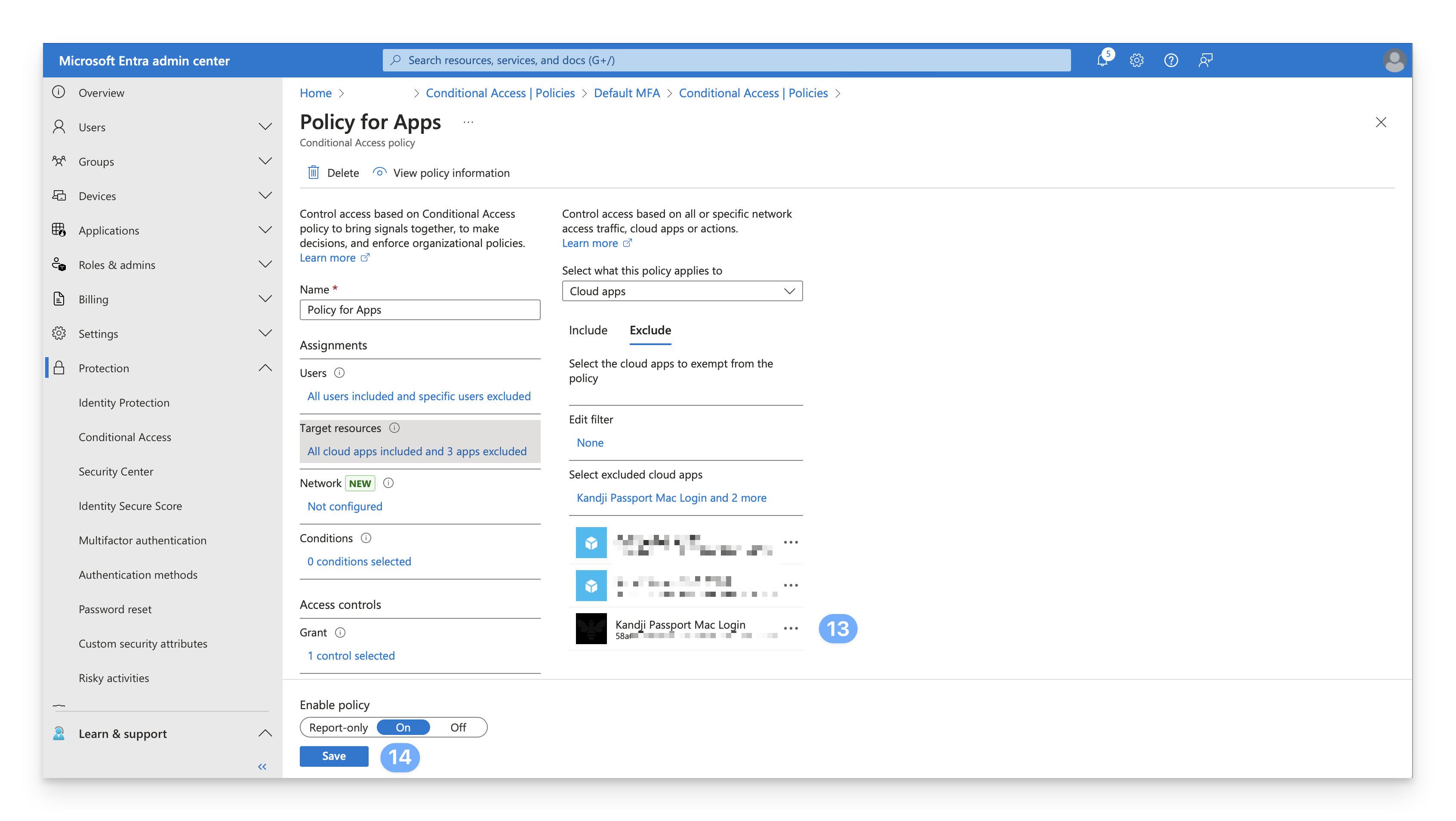

Confirme que la aplicación Enterprise se agregó a la lista de aplicaciones excluidas.

En la esquina inferior izquierda de la página, haz clic en Guardar.

Vuelva al paso 3 y repita el procedimiento para la siguiente directiva hasta que haya examinado o actualizado todas las directivas de acceso condicional.

Aprovisionamiento de cuentas de usuario a través de Passport

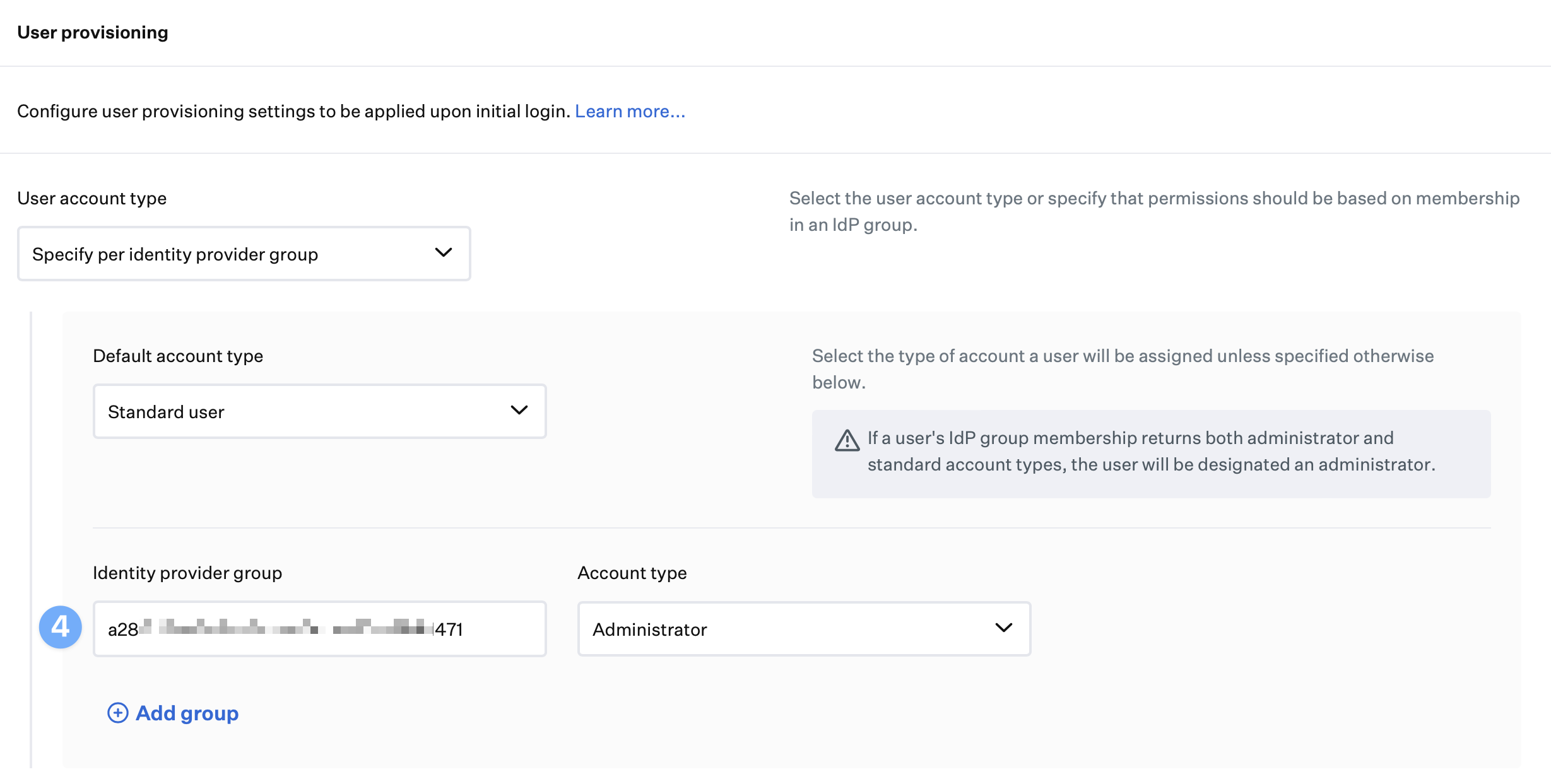

Si utiliza la opción Especificar por grupo de proveedores de identidades en el Passport Library Item, utilice el grupo de ID de Entra ObjectID en el campo Grupo de proveedores de identidades .

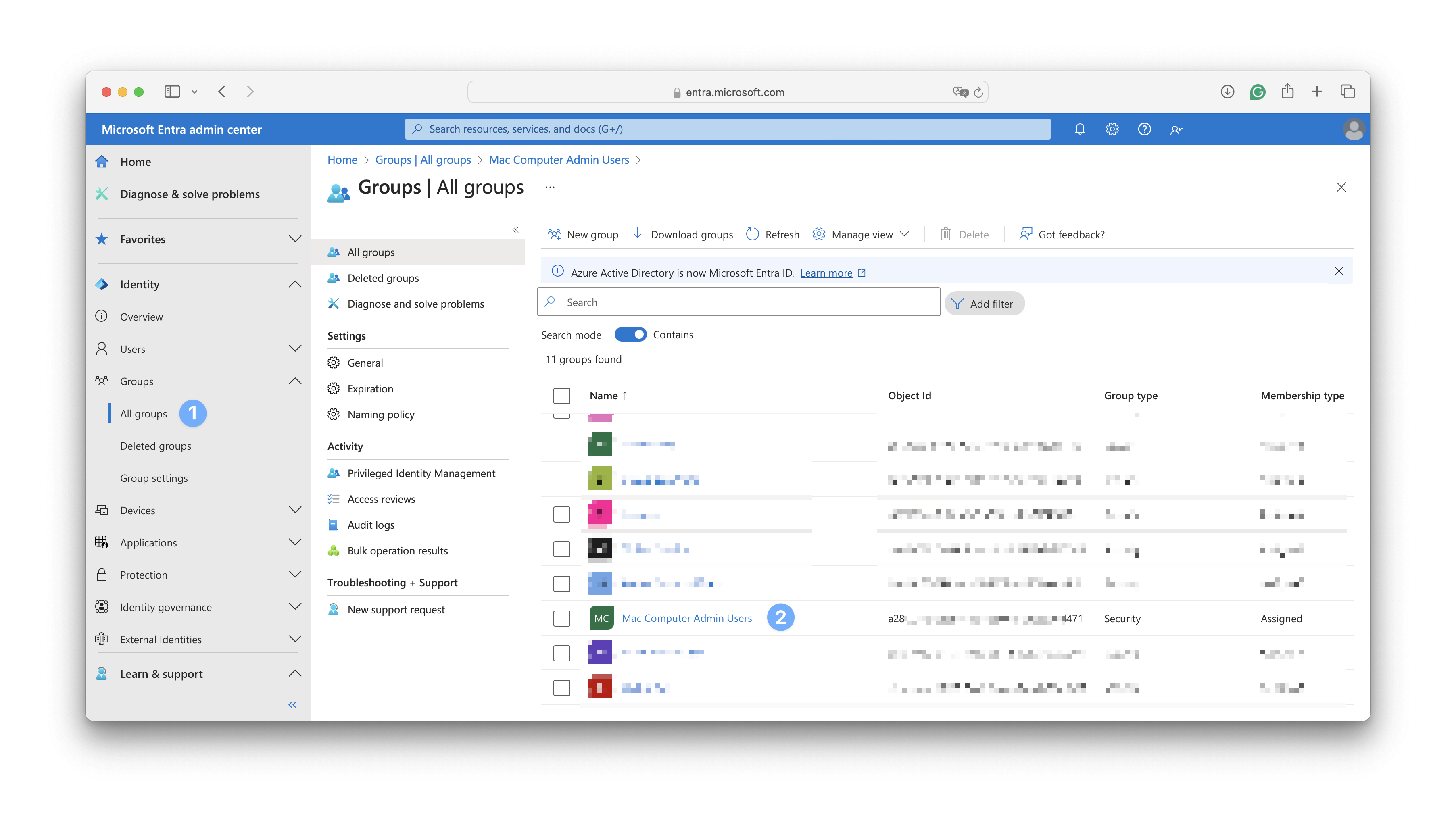

Inicie sesión en el Centro de administración de Microsoft Entra. En el menú de navegación Identidad de la izquierda, abra Grupos y seleccione Todos los grupos.

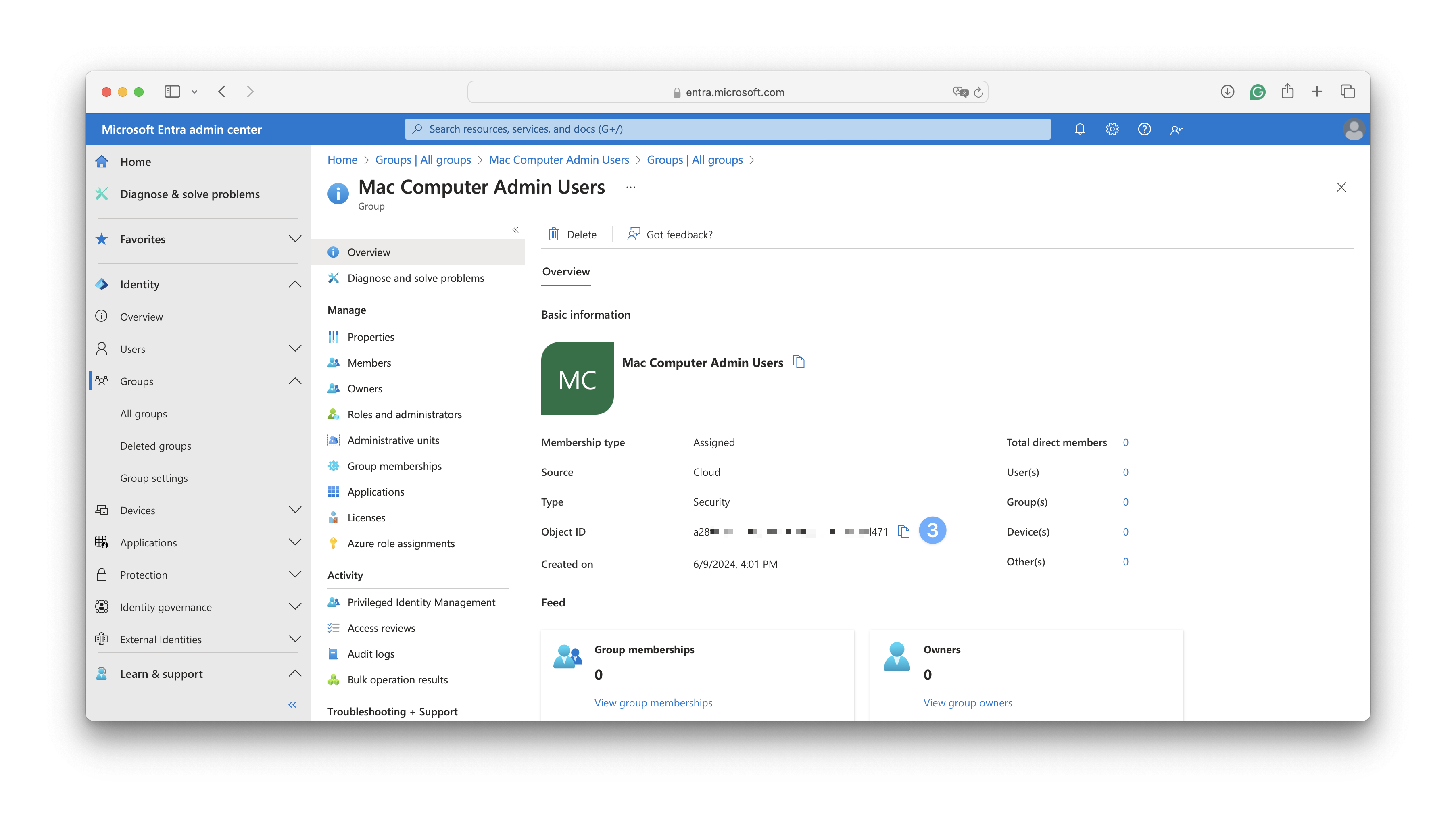

Seleccione el grupo que desea utilizar.

Copie el ID de objeto de ese grupo.

En el Kandji Passport Library Item, en la sección Aprovisionamiento de usuarios, pegue el valor de la sección anterior en el campo Grupo de proveedores de identidades .

Repita los pasos anteriores para cada grupo de ID de Entra adicional que desee utilizar.

En el Passport Library Item, haga clic en Guardar.

Otras consideraciones

Si establece el tipo de cuenta predeterminado en usuario estándar, agregue solo los tipos de cuenta de administrador en los grupos de proveedores de identidad. A menos que se especifique lo contrario como administradores en los grupos de proveedores de identidad, todos los usuarios se crearán como usuarios estándar de forma predeterminada.

Si establece el tipo de cuenta predeterminado en administradores, agregue solo tipos de cuenta estándar en los grupos de proveedores de identidad. Todos los usuarios se crearán como administradores de forma predeterminada, a menos que se especifique lo contrario como usuarios estándar en los grupos de proveedores de identidad.

Solución de problemas de Microsoft Entra ID

Si tiene problemas con el Passportde Entra ID, visite nuestro artículo de soporte técnico Passport Solución de problemas con Microsoft Entra ID (anteriormente Azure AD) para obtener más información sobre los pasos comunes de solución de problemas.

Próximos pasos

Continúe con el artículo de soporte Configurar el Passport Library Item para finalizar su configuración.