Die Vulnerability Management-Funktion von Kandjiscannt Ihre gesamte Flotte auf der Grundlage von Daten aus dem National Vulnerability Database (NVD)auf bekannte Schwachstellen (CVEs) und bietet eine klare, organisierte Möglichkeit, Schwachstellen in Ihrer gesamten Flotte zu überwachen und darauf zu reagieren. Anhand der verschiedenen Ansichten – Schwachstelle, Anwendung und Geräte – können Sie schnell einschätzen, welche Bedrohungen sofortige Aufmerksamkeit erfordern, und entsprechend handeln.

Definieren von Schwachstellen

Vulnerability Management identifiziert alle bekannten Common Vulnerabilities and Exposures (CVEs) innerhalb Ihrer Flotte und nutzt dabei Informationen aus dem National Vulnerability Database (NVD). Auf der Seite "Schwachstellen " in der Kandji Web App können Sie alle relevanten CVEs für bestimmte Anwendungen anzeigen. Nicht jede CVE stellt das gleiche Bedrohungsniveau dar – einige können kritisch sein und sofortige Aufmerksamkeit erfordern, während andere weniger dringend oder für Ihre Umgebung nicht relevant sind. In unserem Accepting CVE Risks Artikel finden Sie weitere Informationen darüber, wie Sie CVE-Risiken akzeptieren können.

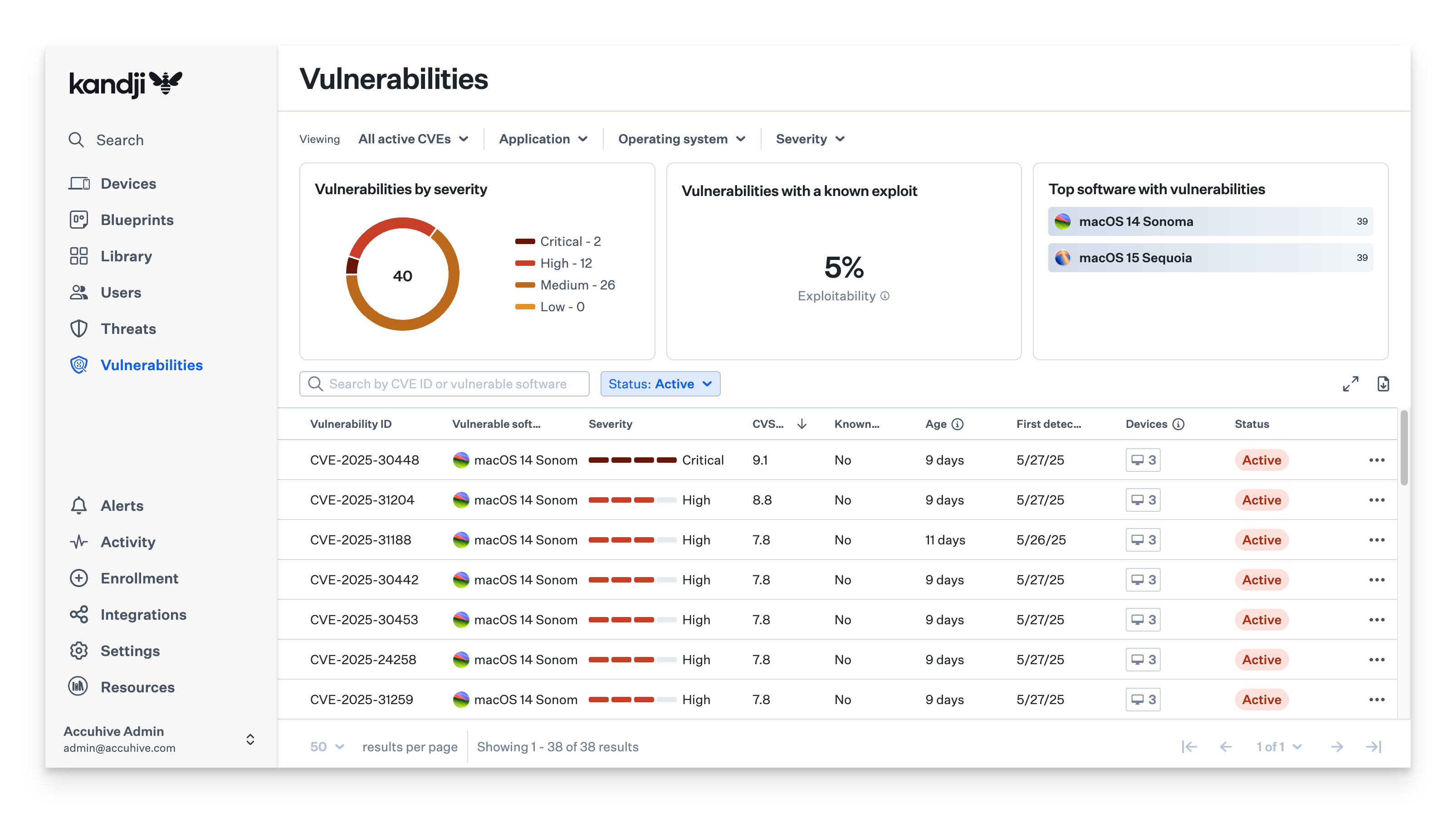

Ansicht "Schwachstellen"

Die Schwachstellenansicht bietet eine vollständige Liste aller erkannten CVEs in Ihrer Flotte. Sie können nach bestimmten Schwachstellen suchen, indem Sie:

CVE-Kennung

Anfällige Software

Kritikalitätsgrad

Erstes erkanntes Datum

Filtern Sie nach Anwendung oder macOS-Version.

Diese Filter helfen Ihnen dabei, zu priorisieren, was zuerst Aufmerksamkeit erfordert, basierend auf dem Schweregrad und dem Zeitpunkt der Schwachstellen.

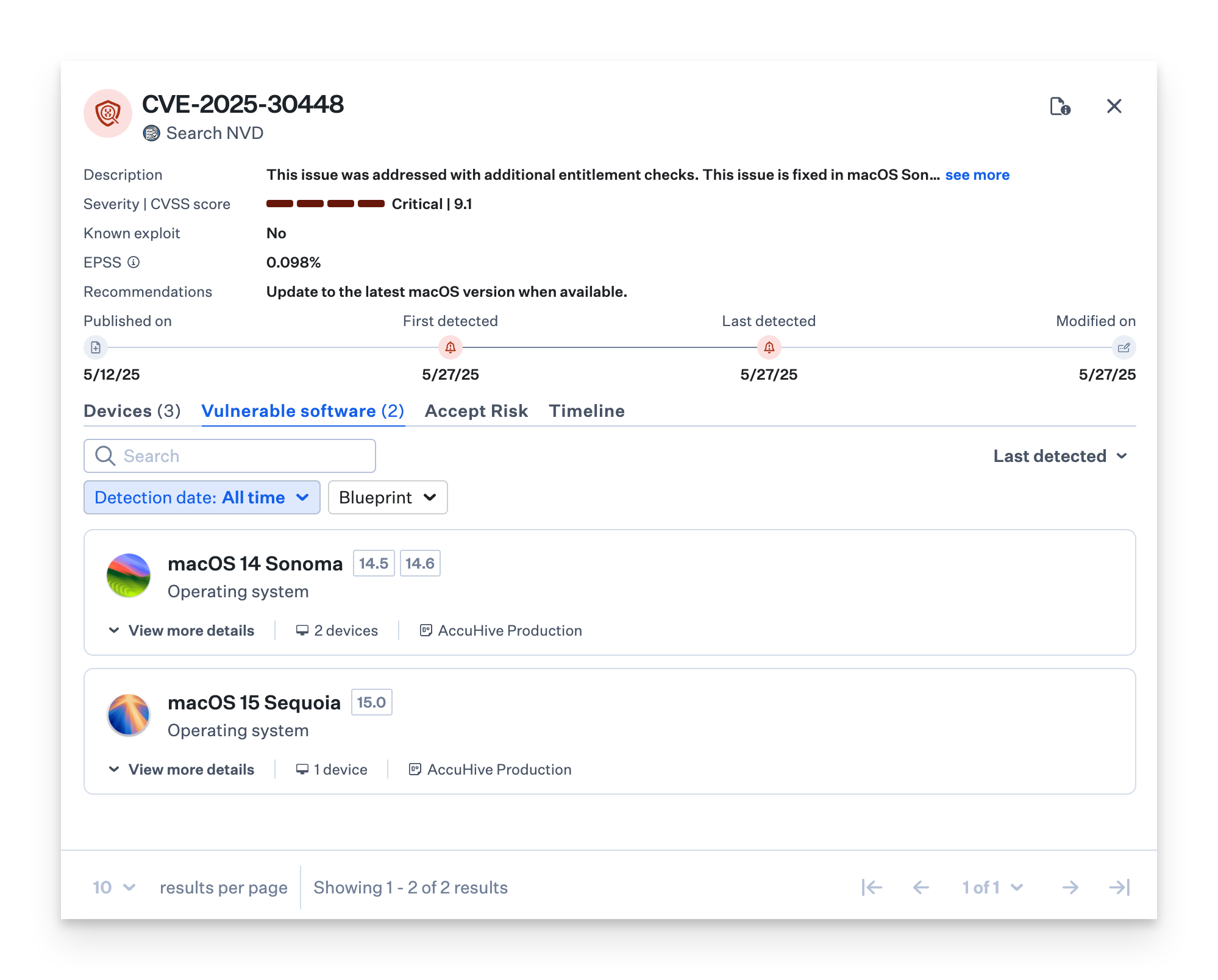

CVE-Informationen

Wenn Sie eine CVE auswählen, wird ein detaillierter Slideout angezeigt, der Ihnen einen detaillierten Einblick in Folgendes gibt:

Beschreibung der Schwachstelle

Betroffene Anwendungen

Schweregrad

Bekannter Exploit (ob er in freier Wildbahn ausgenutzt wurde)

EPSS (Wahrscheinlichkeit, in den 30 Tagen ausgenutzt zu werden)

Links zu offiziellen CVE-Berichten für weitere Informationen

Diese Informationen helfen Ihnen, das Ausmaß der Bedrohung und ihre potenziellen Auswirkungen auf Ihre Geräte zu verstehen.

Anfällige Software

Auf der Registerkarte "Anfällige Software" können Sie alle Anwendungs- und macOS-Versionen anzeigen, die von einer bestimmten Schwachstelle betroffen sind.

Ansicht "Geräte"

Auf der Registerkarte "Geräte" können Sie die Geräte anzeigen, die von der Sicherheitslücke betroffen sind. Filtern Sie nach Blaupause.

CVSS-Punktzahl

Das Common Vulnerability Scoring System (CVSS) ist eine Methode zur Berechnung eines qualitativen Schweregrades. Kandji Vulnerability Management verwendet den CVSS-Score, um Schwachstellen zu priorisieren und den Schweregrad der Schwachstelle zu messen.

Das National Institute of Standards and Technology (NIST) unterhält das National Vulnerability Database (NVD), das eine CVSS-Anreicherung für alle veröffentlichten CVE-Datensätze ermöglicht.

KEV-Punktzahl

Die Cybersecurity Infrastructure Security Agency (CISA) verwaltet die maßgebliche Quelle für Schwachstellen, die in freier Wildbahn ausgenutzt wurden. Kandji Vulnerability Management nutzt die Known Exploited Vulnerabilities (KEV) catalog , um Schwachstellen zu priorisieren.

Ansicht "Anfällige Software"

In der Ansicht "Anfällige Software" sehen Sie die gesamte Software, die von einer bestimmten CVE betroffen ist. Auf diese Weise können Sie Ihre Abhilfemaßnahmen auf die Software konzentrieren, die am stärksten gefährdet ist.

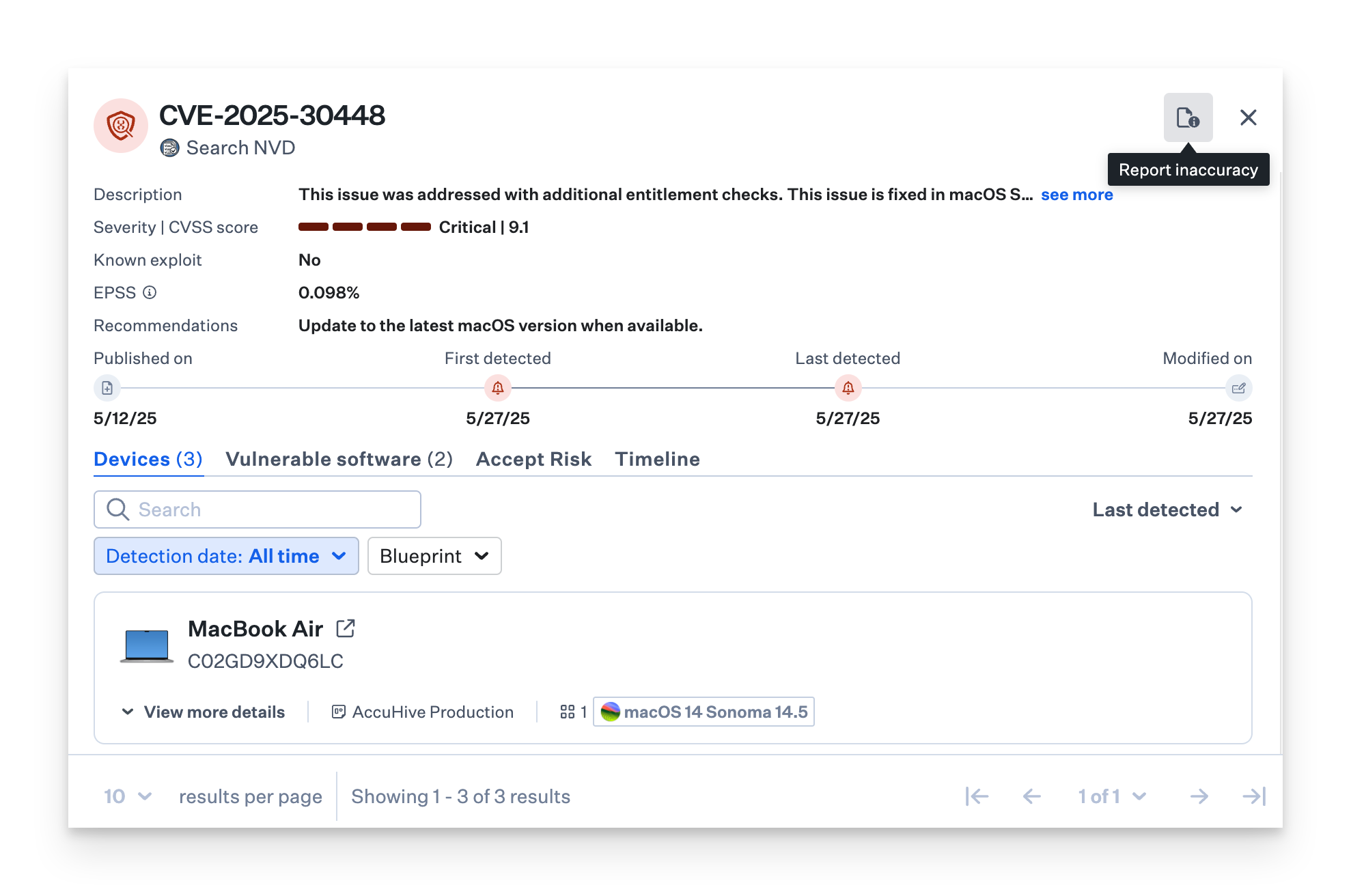

Ungenauigkeit des Berichts

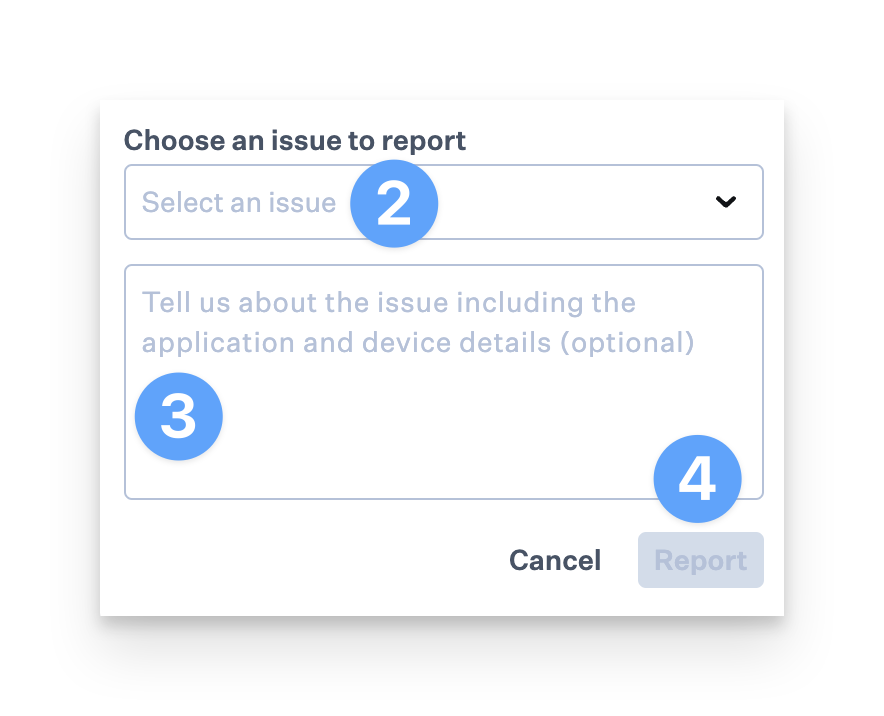

Wenn es Probleme mit einer CVE gibt, klicken Sie auf die Schaltfläche Ungenauigkeit melden .

Wählen Sie ein Problem aus der Dropdown-Liste aus.

Geben Sie optional eine Beschreibung des Problems ein.

Klicken Sie auf die Schaltfläche Bericht, um den Bericht abzuschließen.

Anwendungsverzeichnisse

Vulnerability Management durchsucht die folgenden Verzeichnisse nach Anwendungen (nur .app Dateien):

/Applications/Library/Users

Häufigkeit der Aktualisierung

Geräte-App-Inventar: Alle 15 Minuten

App-Schwachstellen-Matching: Stündlich

Schwachstelle CVE-Datenbank: Stündlich

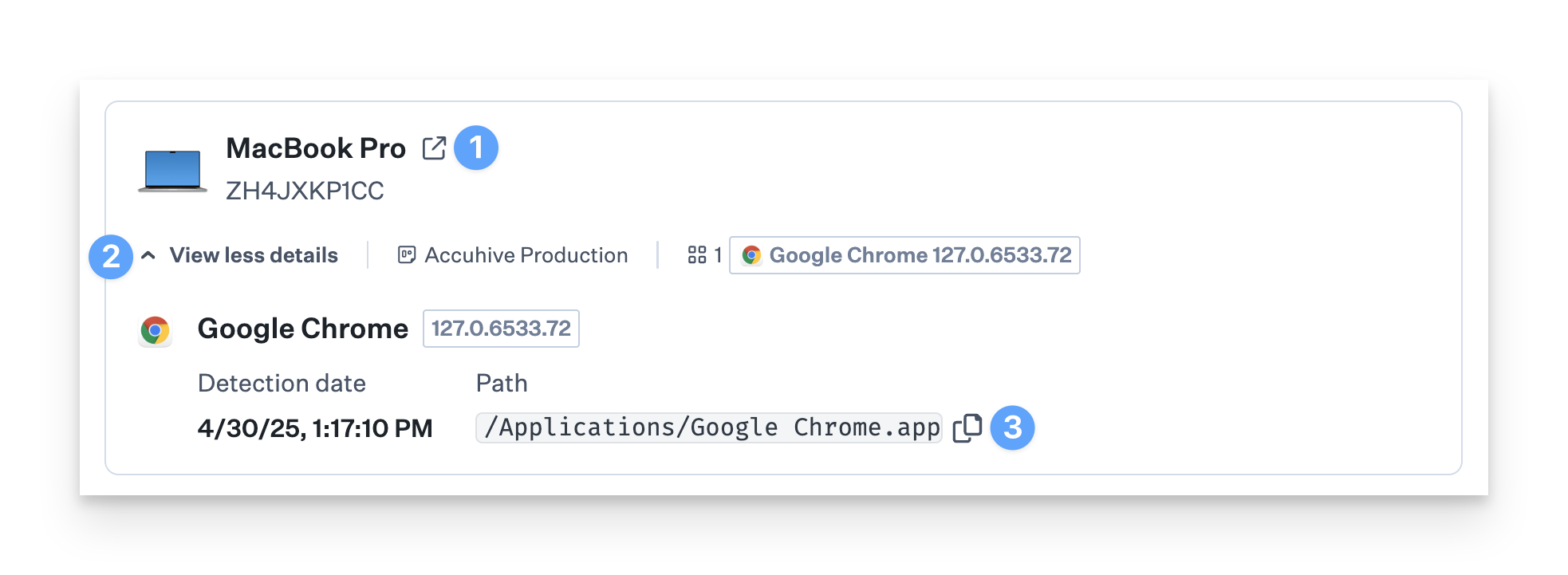

Geräteansicht

In der Geräteansicht wird angezeigt, welche Geräte von der CVE betroffen sind. Sie können diese Ansicht nach Blueprintfiltern, was es einfacher macht, betroffene Geräte in bestimmten Konfigurationen oder Gruppen zu lokalisieren.

Details zum Gerät

Für jedes betroffene Gerät sehen Sie zusätzliche Details, die Ihnen helfen, Maßnahmen zu ergreifen, darunter:

Bedrohungs-ID: Der eindeutige SHA-256-Hash der erkannten Bedrohung.

Prozess: Der letzte Prozess, der mit der Bedrohung verknüpft ist.

Klassifizierung: Die Art der Bedrohung (z. B. Malware, Phishing).

Erkennungsdatum: Wann die Bedrohung zum ersten Mal identifiziert wurde.

Geräte: Die Anzahl der betroffenen Mac-Geräte.

Bedrohungsstatus: Der aktuelle Status der Bedrohung – ob sie unter Quarantäne gestellt, behoben oder noch aktiv ist.

Sie können auf die Schaltfläche "Geräteaufzeichnung öffnen" klicken, um alle Details zu erhalten.

Klicken Sie auf den Pfeil, um Gerätedetails zu erweitern.

Sie können den Pfad der Anwendung anzeigen und kopieren sowie die Versionsinformationen anzeigen.