Voraussetzungen

Führen Sie die Schritte aus, die im Supportartikel zur SCIM-Verzeichnisintegration beschrieben sind, um ein neues SCIM-Benutzerverzeichnis in Ihrem Kandji Mandanten einzurichten. Sie müssen das SCIM-Zugriffstoken und die API-URL abrufen.

Kopieren und speichern Sie das bereitgestellte Token, das im Artikel SCIM-Verzeichnisintegration beschrieben wird. Sobald Sie auf Fertig klicken, ist das Token nicht sichtbar und wird in einem späteren Schritt benötigt.

Überprüfen Sie unbedingt die unterstützten Benutzer- und Gruppenattribute, die in der SCIM-Verzeichnisintegration aufgeführt sind.

Stellen Sie sicher, dass geschachtelte Gruppen nicht in SCIM enthalten sind, da Microsoft diese Funktion nicht unterstützt.

Erstellen der SCIM-Integration in Microsoft Entra ID

Melden Sie sich beim Microsoft Entra Admin Center an.

Öffnen Sie das Portalmenü, und wählen Sie dann Entra ID aus.

Wählen Sie im Menü Entra ID unter Unternehmens-Apps aus.

Wählen Sie im Abschnitt Verwalten die Option Alle Anwendungen aus.

Wählen Sie Neue Anwendung aus. Wenn Sie bereits eine SAML-Anwendung für einmaliges Anmelden erstellt haben, können Sie diese Anwendung auswählen und SCIM hinzufügen.

.png)

Wählen Sie Eigene Anwendung erstellen aus.

Geben Sie der Anwendung einen Namen.

Wählen Sie Alle anderen Anwendungen integrieren, die Sie nicht in der Galerie finden (Nicht-Galerie).

Klicken Sie auf Erstellen.

.png)

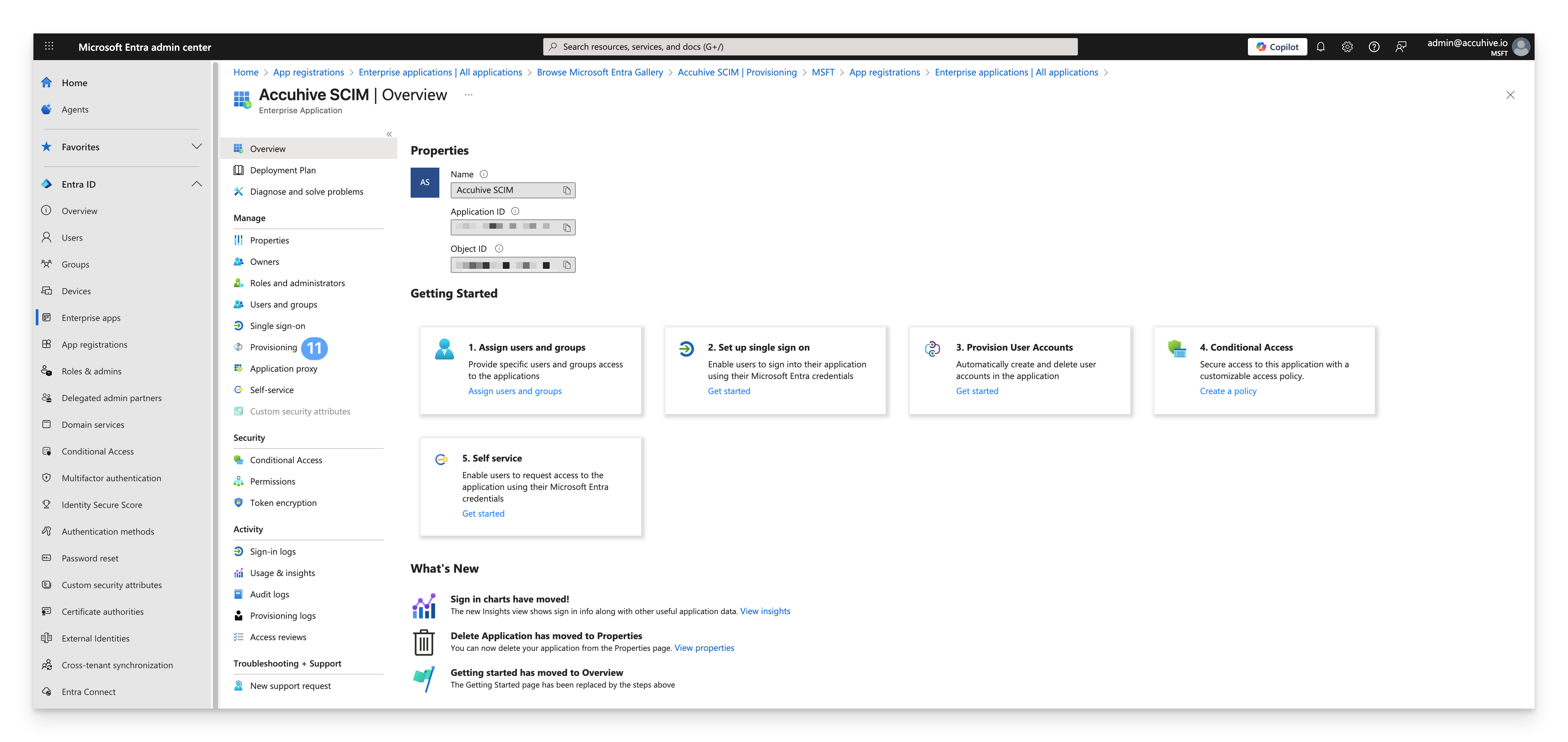

Sie gelangen auf die Übersichtsseite für die neu erstellte App.

Wählen Sie unter Verwalten die Option Bereitstellung aus.

Klicken Sie auf Neue Konfiguration.

.png)

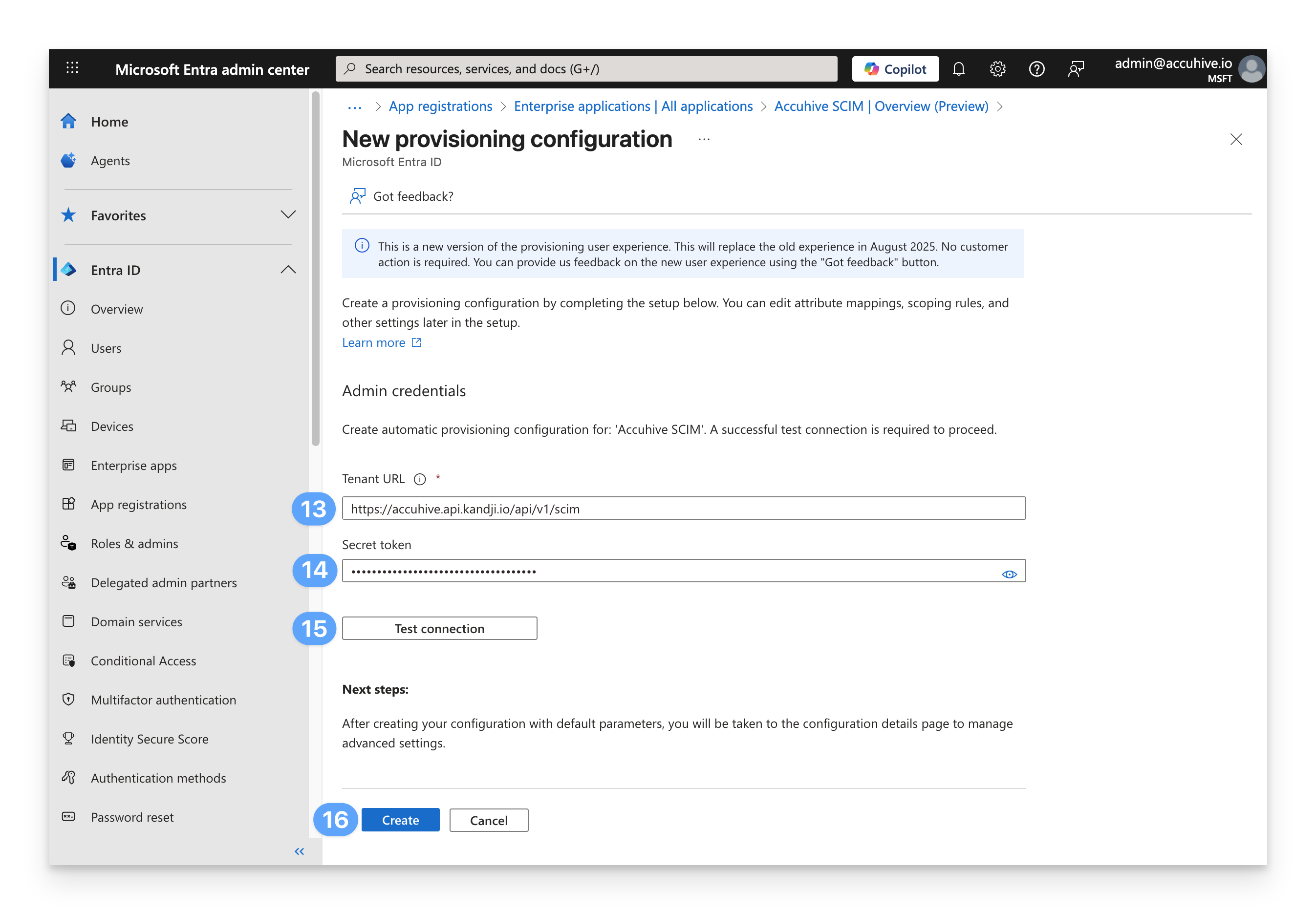

Fügen Sie die Kandji SCIM-API-URL, die Sie zuvor kopiert haben, in das Feld Mandanten-URL ein.

Fügen Sie das API-Token, das Sie zuvor kopiert haben, in das Feld Geheimes Token ein.

Klicken Sie auf Verbindung testen. Es sollte eine Benachrichtigung über den erfolgreichen Test angezeigt werden.

Klicken Sie auf Erstellen.

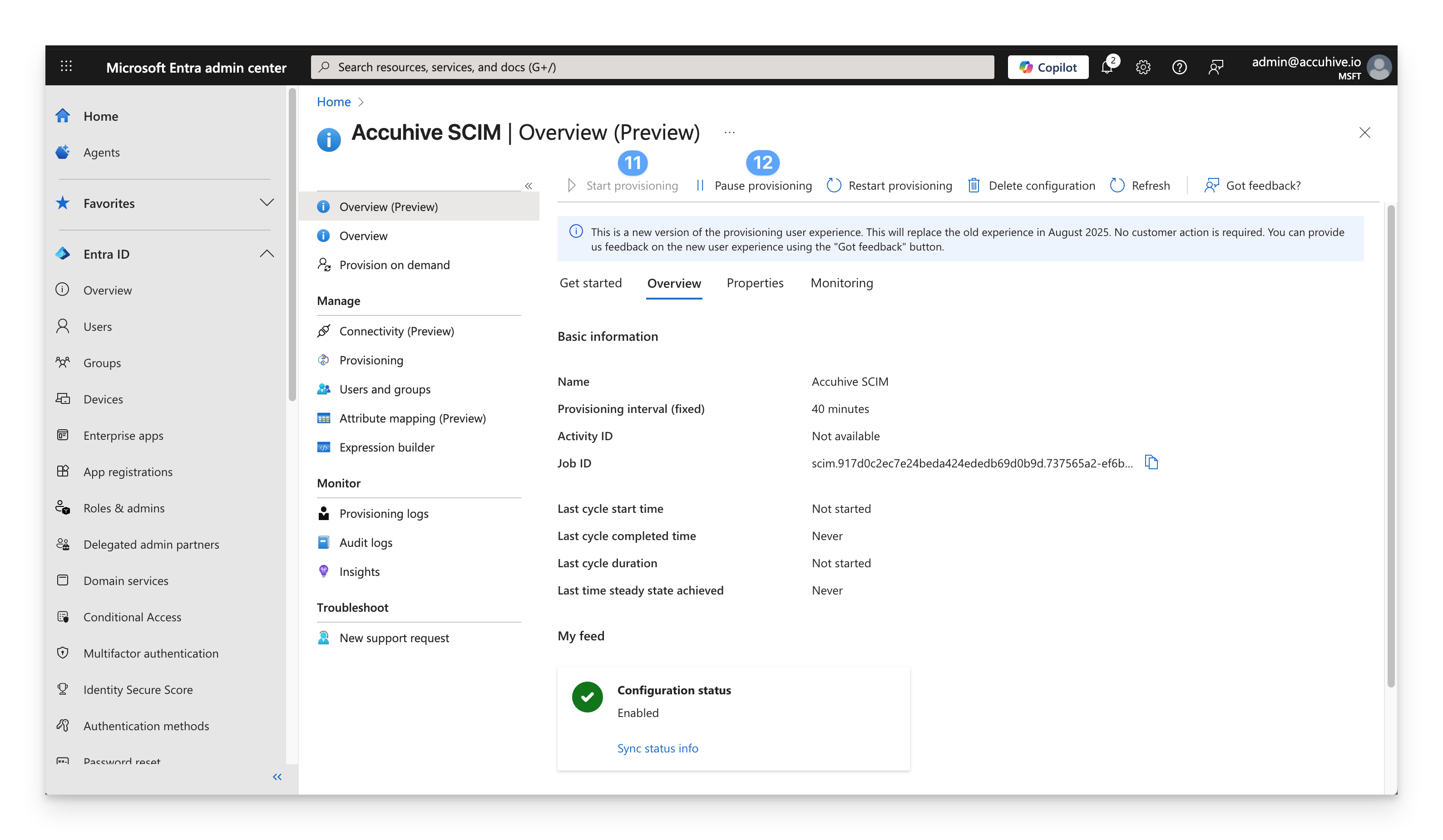

Klicken Sie im Abschnitt Verwalten auf Provisioning .

.png)

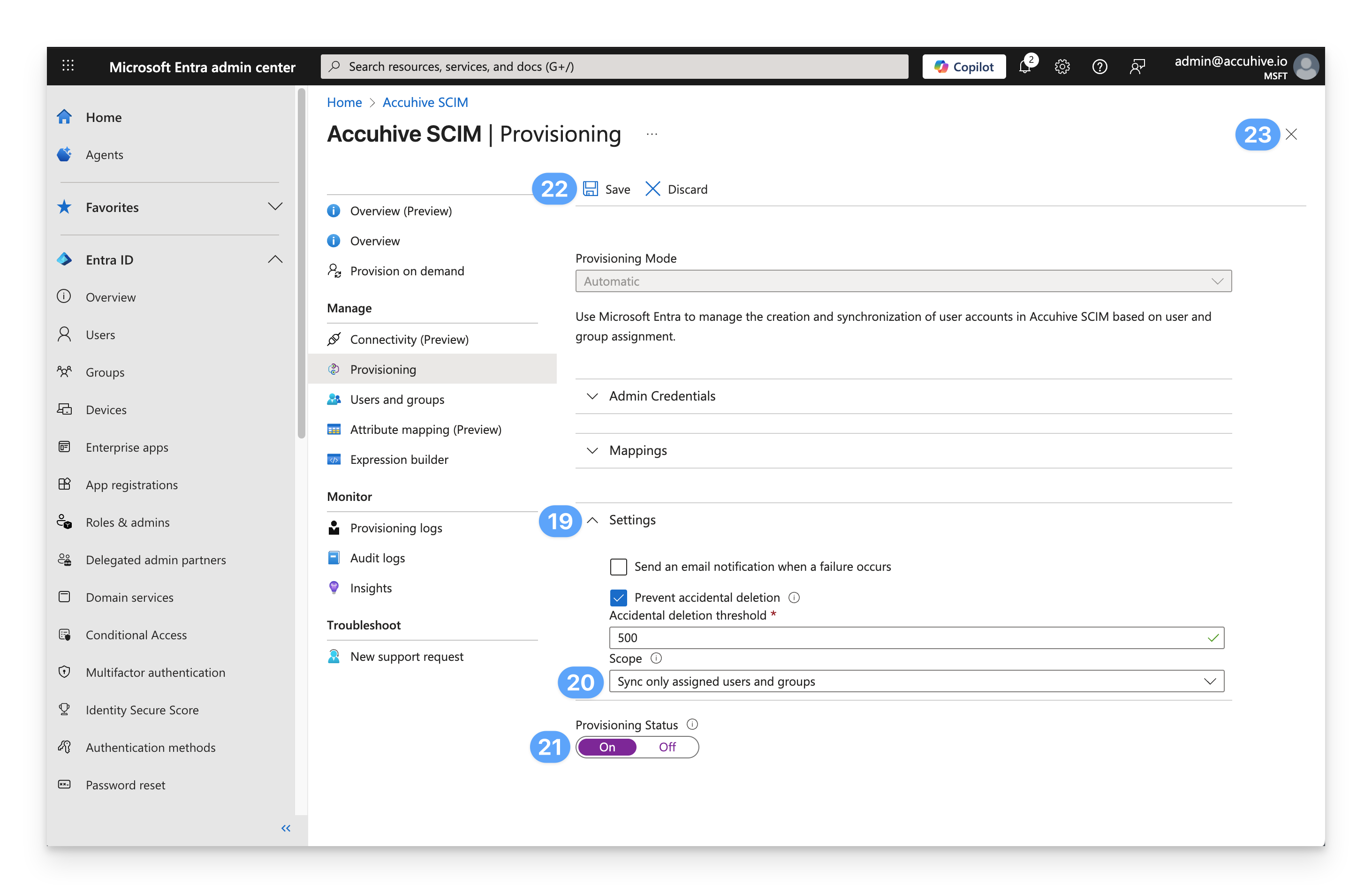

Erweitern Sie das Einblendendreieck "Zuordnungen", und stellen Sie sicher, dass sowohl "Gruppen" als auch "Benutzer" aktiviert sind.

.png)

Erweitern Sie das Einblendendreieck "Einstellungen ".

Wählen Sie für Scope (Bereich) die Option Nur zugewiesene Benutzer und Gruppen synchronisieren (Nur zugewiesene Benutzer und Gruppen synchronisieren) aus.

Legen Sie den Bereitstellungsstatus auf Ein fest.

Klicken Sie auf Speichern.

Klicken Sie auf das X in der oberen rechten Ecke, um die Einstellungen zu schließen.

Zuweisen von Benutzern und Gruppen

Wählen Sie unter Verwalten die Option Benutzer und Gruppen aus.

Wählen Sie im Menü Benutzer/Gruppe hinzufügen aus.

.png)

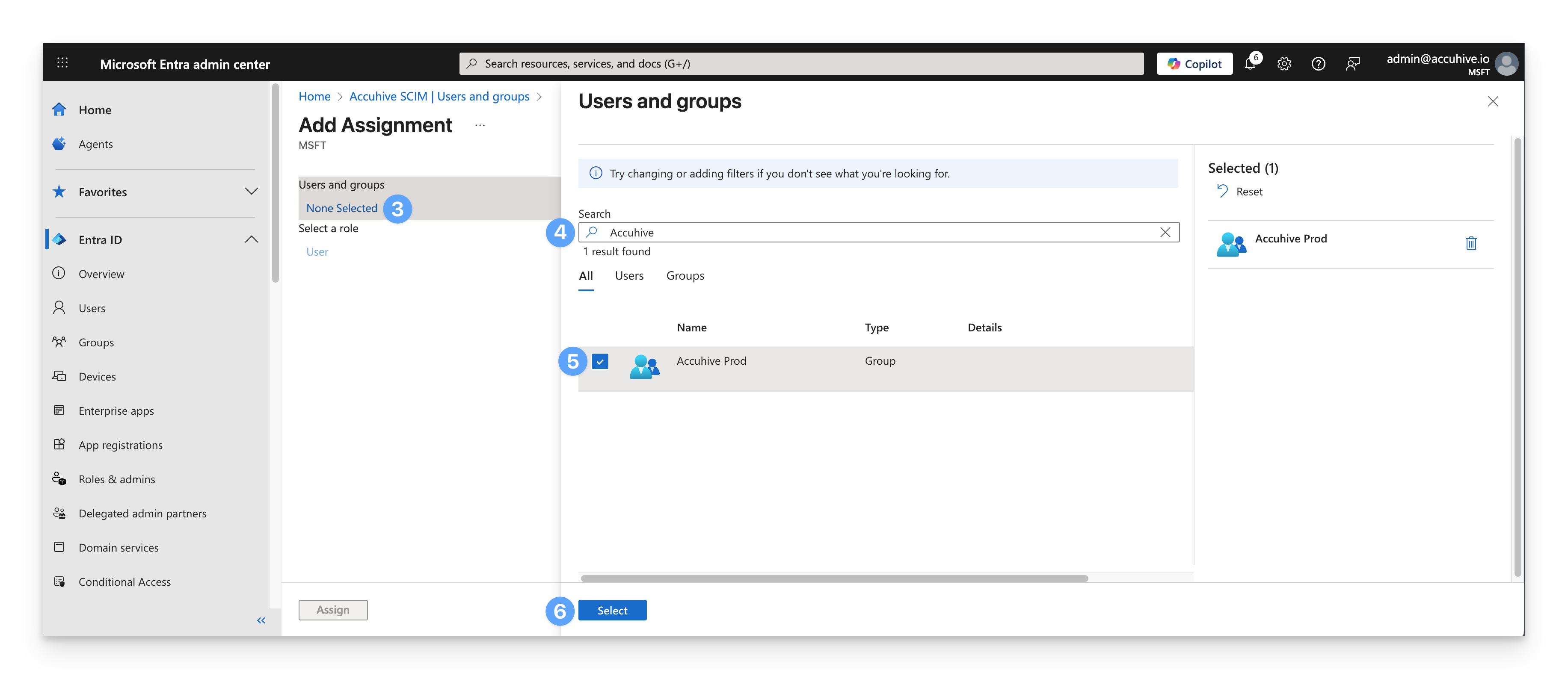

Wählen Sie im Dialogfeld Zuweisung hinzufügen den Link unter Benutzer und Gruppen aus.

Eine Liste der Benutzer und Sicherheitsgruppen wird angezeigt. Sie können nach einem bestimmten Benutzer oder einer bestimmten Gruppe suchen oder mehrere Benutzer und Gruppen auswählen, die in der Liste angezeigt werden.

Wählen Sie den/die Benutzer(n) und die Gruppe(n) aus, die Sie zuweisen möchten.

Klicken Sie auf Auswählen.

Wenn die folgende Meldung angezeigt wird, bedeutet dies, dass ein kostenloser Tarif verwendet wird, was bedeutet, dass Sie der SCIM Enterprise-App nur Benutzer (keine Gruppen) hinzufügen können.

Wenn die folgende Meldung angezeigt wird, bedeutet dies, dass ein kostenloser Tarif verwendet wird, was bedeutet, dass Sie der SCIM Enterprise-App nur Benutzer (keine Gruppen) hinzufügen können.

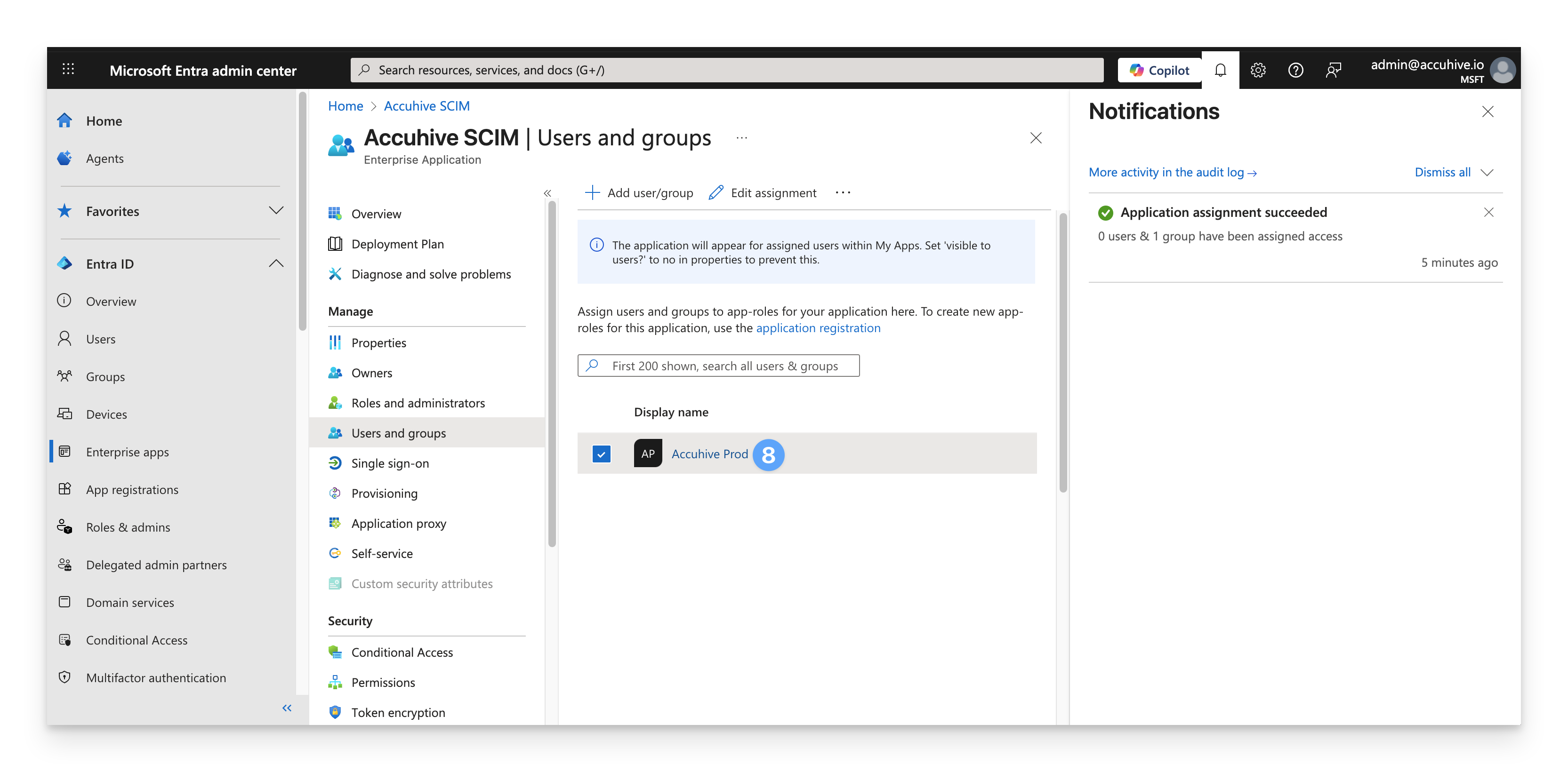

Wählen Sie Zuweisen aus, um die Zuweisung von Benutzern und Gruppen zur App abzuschließen.

.png)

Vergewissern Sie sich, dass die Benutzer und Gruppen, die Sie hinzugefügt haben, in der Liste Benutzer und Gruppen angezeigt werden.

Betrachtungen

AD CS-Zuordnung starker Zertifikate

Bei Verwendung der Active Directory-Zertifikatdienste (Active Directory-Zertifikatdienste, AD CS) tritt bei der Authentifizierung ein Fehler auf, wenn ein Zertifikat nicht stark einem Active Directory-Konto zugeordnet werden kann. Führen Sie die folgenden Schritte aus, um die starke Zertifikatzuordnung für Ihre Verzeichnisintegration zu aktivieren.

Greifen Sie auf Ihre SCIM-App zu

Wechseln Sie zum Microsoft Entra ID Admin Portal.

Navigieren Sie zu Anwendungen > Unternehmensanwendungen.

Finde und öffne die SCIM-App, die du mit Kandji verwendest

Konfigurieren der Bereitstellung

Klicken Sie unter Verwalten auf Bereitstellung

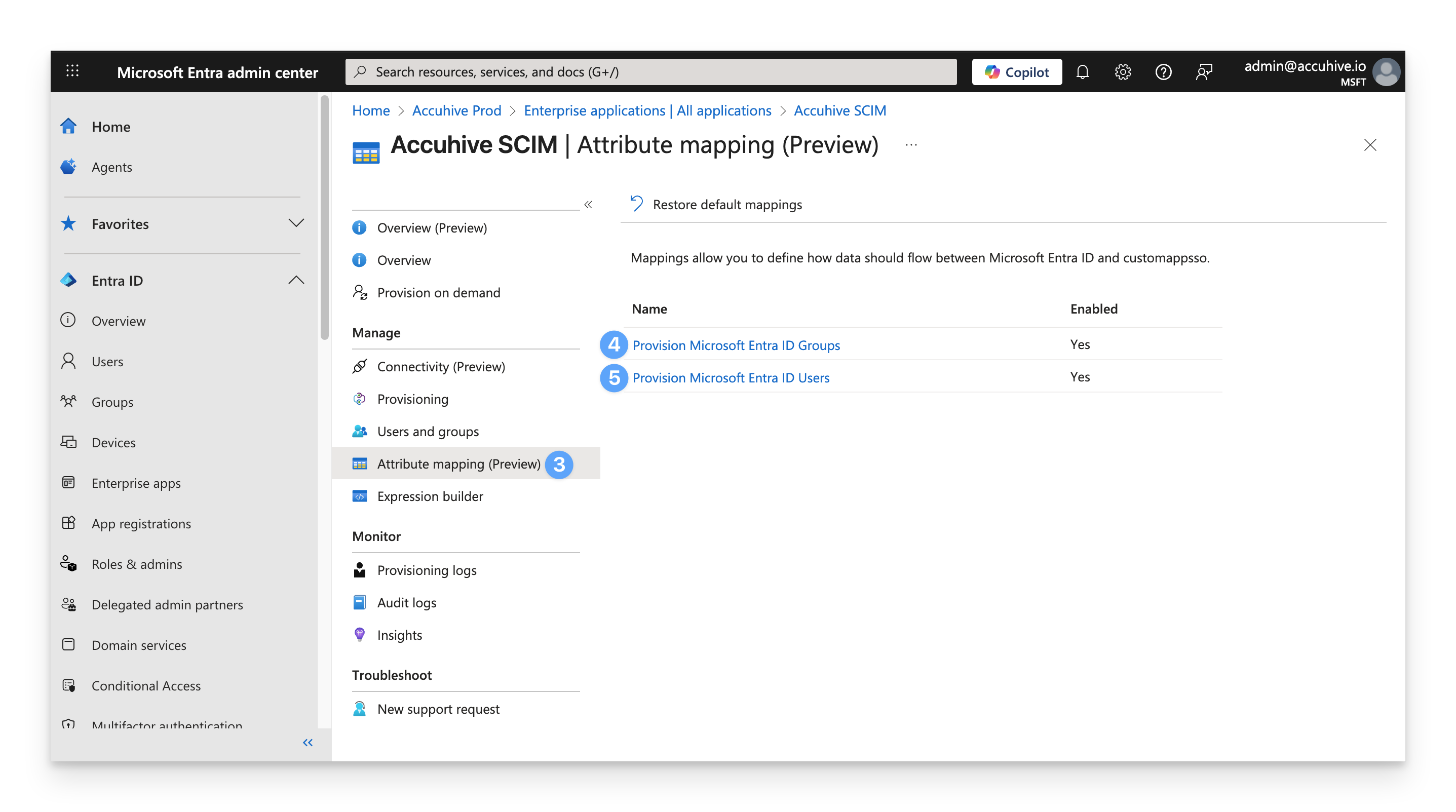

Klicken Sie unter Verwalten auf Attributzuordnung (Vorschau)

Wählen Sie Microsoft Entra ID-Benutzer bereitstellen aus.

Hinzufügen des Sicherheits-ID-Attributs

Scrollen Sie zum Ende der Seite

Aktivieren Sie das Kontrollkästchen, um erweiterte Optionen anzuzeigen

Klicken Sie auf Attributliste für <customappsso bearbeiten>

Fügen Sie ein neues Feld mit dem Namen

onPremisesSecurityIdentifierhinzu, wobei der Standardtyp Zeichenfolge ist.Klicken Sie auf Speichern

Zuordnen des Attributs

Kehren Sie zum Abschnitt Attributzuordnung zurück

Scrollen Sie nach unten und klicken Sie auf Neue Zuordnung hinzufügen

Behalten Sie die Einstellung des Zuordnungstyps auf Direkt bei

Legen Sie das Attribut Quelle auf

onPremisesSecurityIdentifierSetzen Sie das Attribut "Ziel" auf

onPremisesSecurityIdentifierKlicken Sie auf OK und dann auf Speichern

Diese onPremisesSecurityIdentifier werden nach der nächsten Entra SCIM-Synchronisierung (alle 20-40 Minuten) in Ihren Benutzerattributen in Kandji angezeigt.

Zeitlich übereinstimmend

Die Benutzersynchronisierung erfolgt in eine Richtung, d. h. die Microsoft Entra ID SCIM-App sendet Benutzerinformationen nur dann an Kandji , wenn neue Informationen benötigt werden. Wenn ein Benutzer oder eine Gruppe der SCIM-App in Microsoft Entra ID hinzugefügt wird, nachdem die App erstellt wurde, erfolgt alle 40 Minuten eine Synchronisierung (festgelegt durch Microsoft Entra ID). Wenn Sie möchten, dass die Synchronisierung früher erfolgt, können Sie die Bereitstellung in der SCIM-App auf der Microsoft Entra ID stoppen/starten. Dies hat keine Auswirkungen auf bestehende Benutzer/Gruppen in Kandji.

Entfernen von Benutzern

Wenn Entra ID eine Verwendung auf inaktiv setzt, wird der Benutzer in Ihrem Kandji Mandanten als inaktiv gesetzt.

Wenn die Entra ID einen Benutzer löscht, wird der Benutzer aus Ihrem Kandji Mandanten gelöscht.

Bedingte Logik für Blaupausen

Wenn Sie Assignment Map bedingte Logik mit Gruppen verwenden, müssen Sie jede Gruppe, die Sie in Kandji bereitstellen möchten, explizit zur SCIM-App hinzufügen. Gruppen werden nicht automatisch synchronisiert, indem Benutzer hinzugefügt werden, die zufällig Mitglieder der Gruppe sind.

Konformität von Microsoft-Geräten

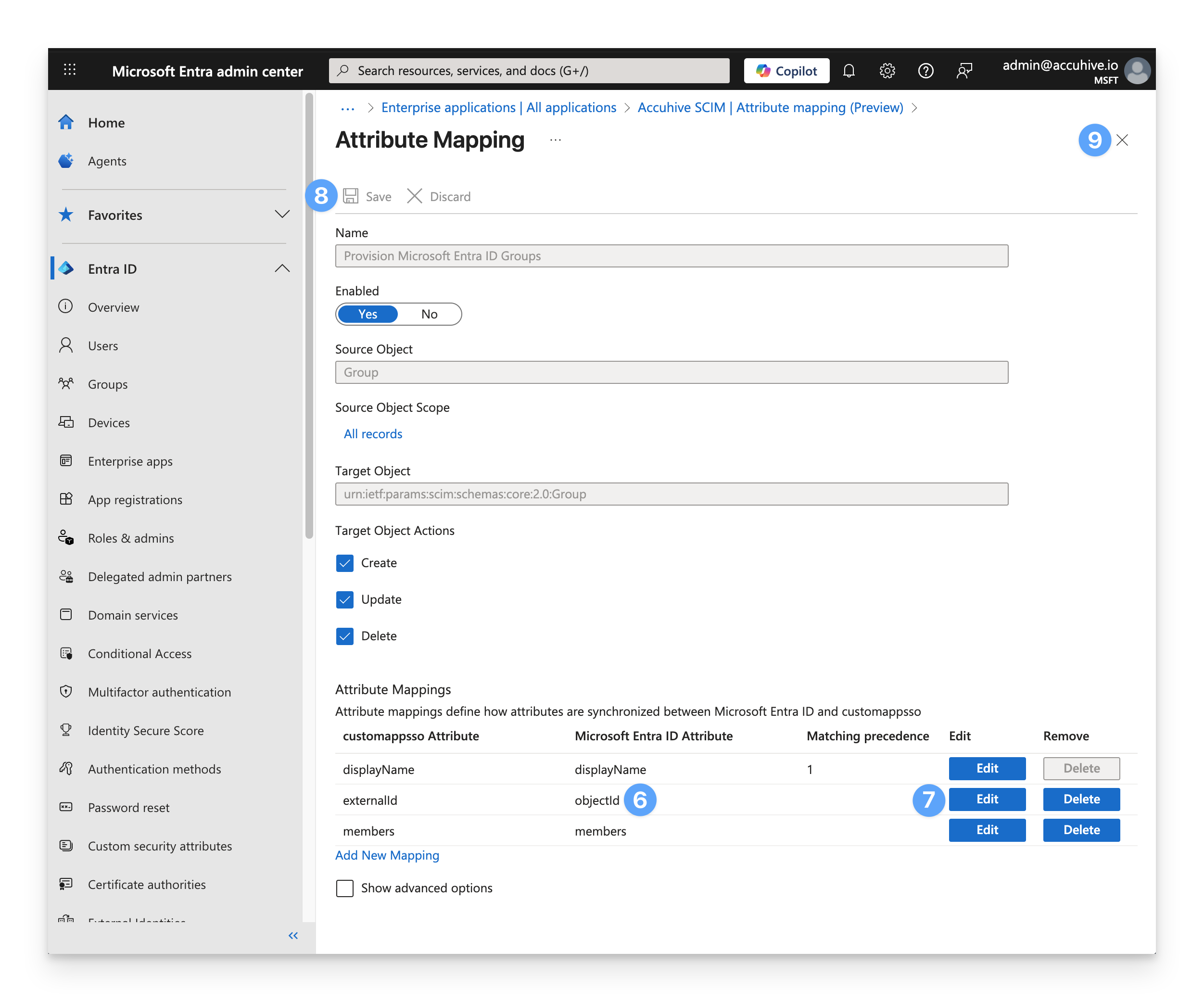

Wenn Sie eine Entra ID SCIM-Benutzerverzeichnisintegration und die Microsoft Device Compliance-Integration verwenden, stellen Sie sicher, dass die Benutzer- und Gruppenattributzuordnungen für das externalId-Attribut in Ihrer SCIM-Anwendung der objectId zugeordnet werden, wie unten aufgeführt. Die objectId wird von Kandji verwendet, um Benutzer- und Gruppenressourcen in Intune zuzuordnen.

Benutzer-Attribut | Nutzen für den Nutzer |

|---|---|

externalId | Objekt-ID |

Gruppen-Attribut | Wert der Gruppe |

|---|---|

externalId | Objekt-ID |

Aktualisieren von Benutzerzuordnungen und Gruppenzuordnungen

Navigieren Sie im Microsoft Entra Admin Center zur SCIM-Unternehmensanwendung.

Wählen Sie Bereitstellung aus.

Wählen Sie den Abschnitt Attributzuordnung (Vorschau) aus.

Wenn Sie Benutzerattribute aktualisieren, klicken Sie auf Microsoft Entra ID-Benutzer bereitstellen.

Wenn Sie Gruppenattribute aktualisieren, klicken Sie auf Microsoft Entra ID-Gruppen bereitstellen.

Stellen Sie sicher, dass externalId objectId zugeordnet ist.

Ist dies nicht der Fall, klicken Sie auf die Schaltfläche Bearbeiten rechts neben dem Attribut und wählen Sie objectId aus der Liste aus.

Klicken Sie auf Speichern.

Klicken Sie auf das X , um zurückzugehen.

Wenn Sie wieder auf der Übersichtsseite für die Bereitstellung sind und Werte geändert wurden, müssen Sie die aktualisierten Werte sofort an Kandji übertragen, indem Sie den Bereitstellungsdienst stoppen und dann wieder starten.

Klicken Sie auf die Schaltfläche Bereitstellung anhalten .

Klicken Sie auf die Schaltfläche Bereitstellung starten .