Was wird in diesem Leitfaden behandelt:

Funktion (EDR) ist für Mac-Geräte verfügbar, die Blueprints zugewiesen sind, die Avert enthalten. Mit diesem neuen Bibliothekselement wird die EDR-Funktionalität auf eine Blueprint aktiviert – Sie müssen keine zusätzliche Software installieren. Sie können identifizierte Bedrohungen in der Kandji Web-App auf der Seite "Bedrohungen" und auf der Seite "Gerätedatensatz" anzeigen.

Das Add-on Endpoint Detection and Response ist erforderlich, um die Accessory & Storage Access Library Itemzu verwenden. Der Avert- Library Item muss dem Gerät jedoch nicht zugewiesen werden Blueprint um diese Library Itembereitstellen zu können.

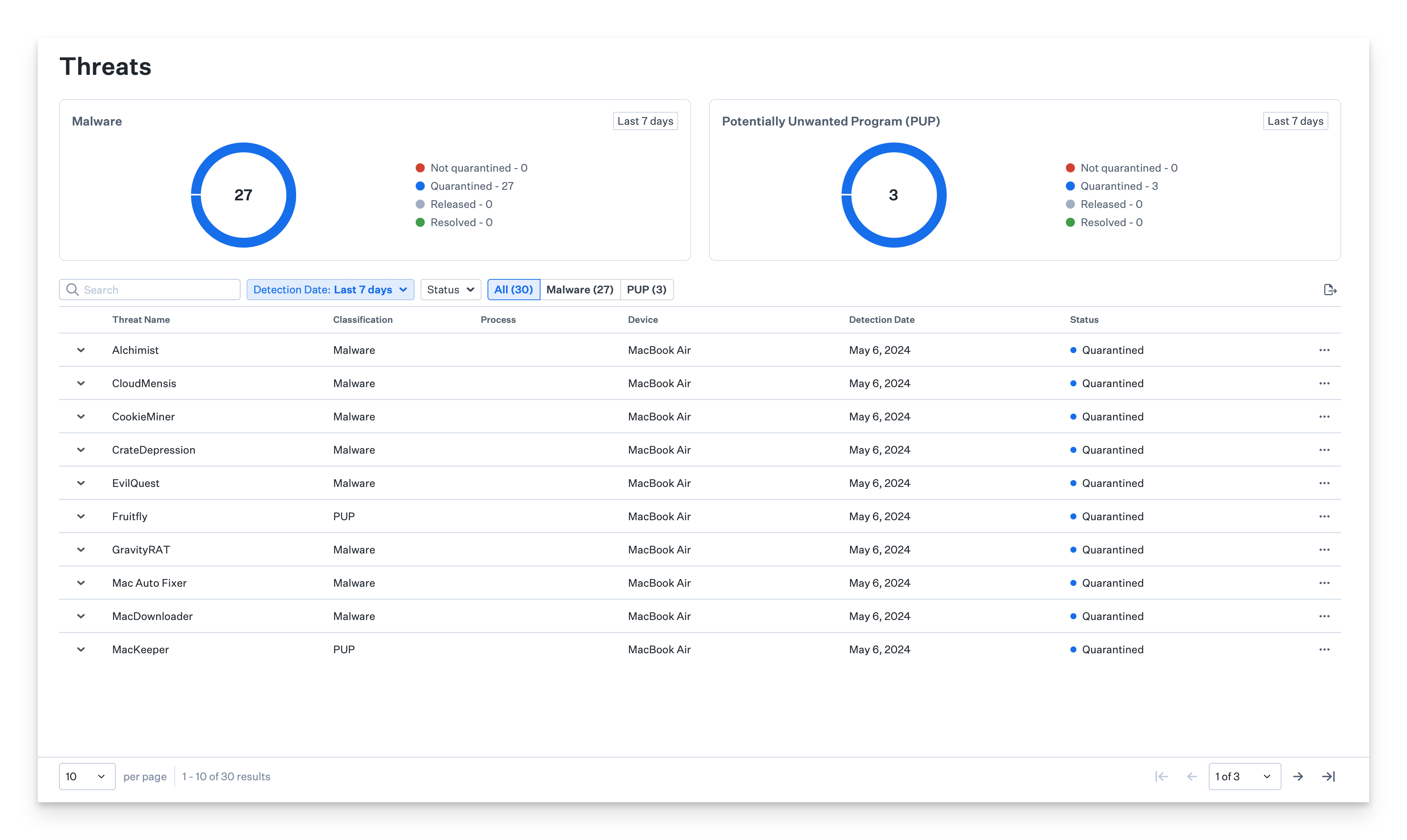

Seite "Bedrohungen"

Rufen Sie die Seite "Bedrohungen" auf, indem Sie in der linken Navigationsleiste der Kandji-Web-App auf "Bedrohungen" klicken. Auf dieser Seite wird die Gesamtzahl der Bedrohungsereignisse aufgeführt, die Ihre Mac-Geräte in der angegebenen Blueprints betreffen, die Avert enthält, zusammen mit Informationen wie dem betroffenen Gerät, dem Namen der Bedrohung, der Klassifizierung, dem für das Bedrohungsereignis verantwortlichen Prozess, dem Erkennungsdatum und dem Status. Kandji Avert kategorisiert Bedrohungsereignisse als "Malware" oder "Potentially Unwanted Programs" (PUP).

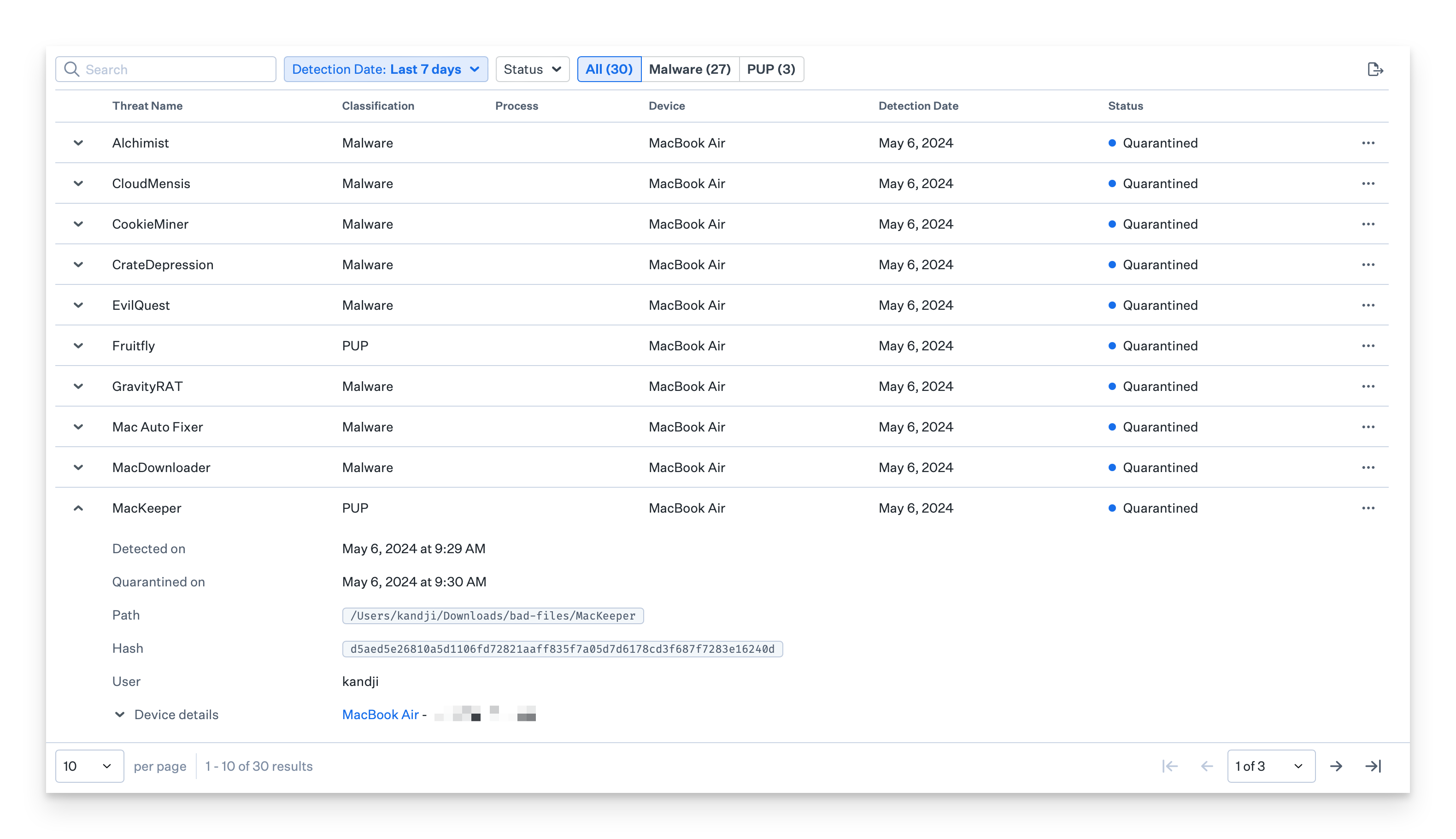

Die Seite "Bedrohungen" bietet auch Schnellfilter nach Klassifizierung und Status. Klicken Sie auf das Dreiecksymbol links neben einem Bedrohungsereignis, um zusätzliche Informationen anzuzeigen, z. B. Erkennungs- und Quarantänedaten, Pfad, Hash und Benutzerinformationen. Eine ähnliche Ansicht ist auf der Gerätedatensatzseite für einzelne Geräte verfügbar.

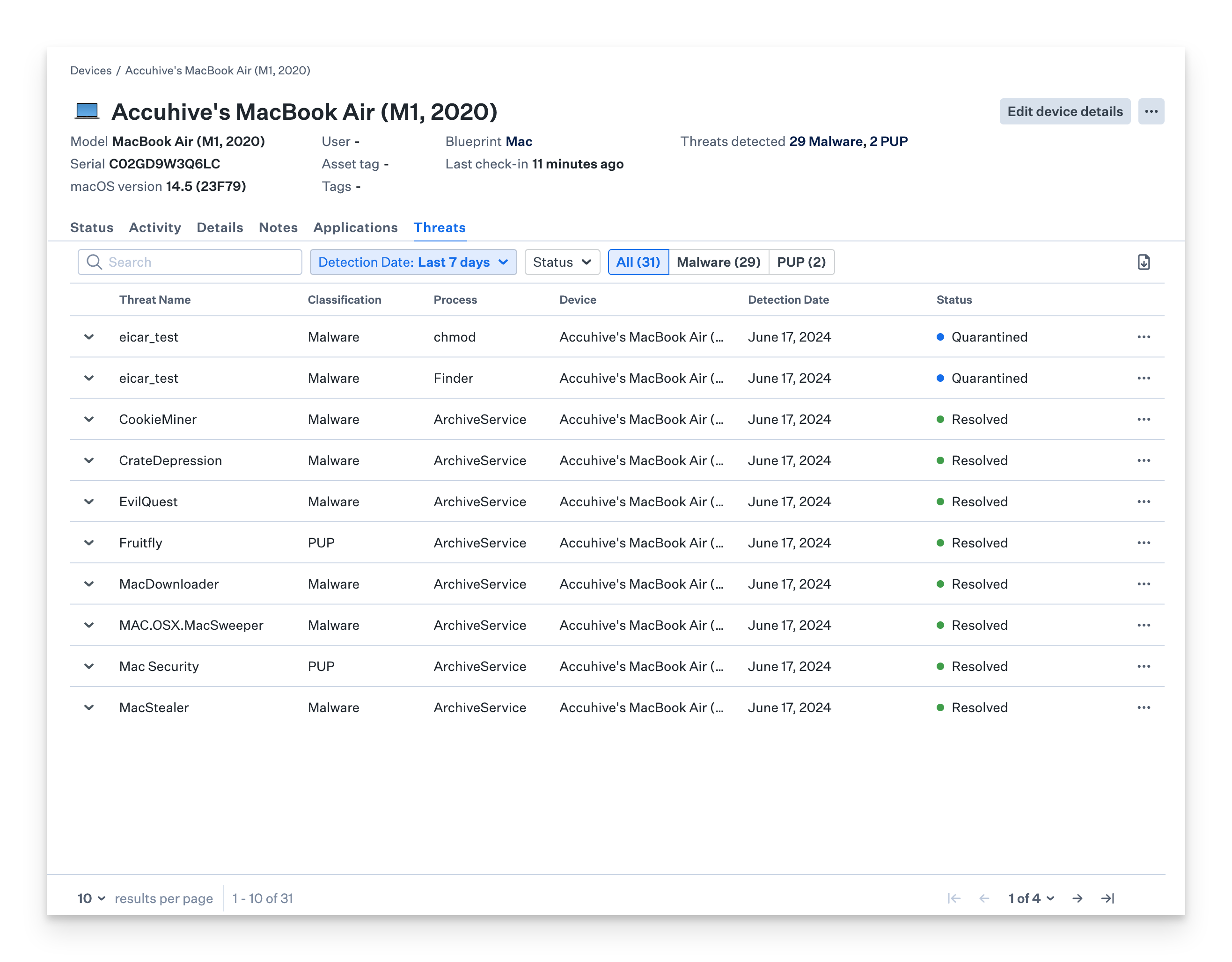

Seite "Geräteeintrag"

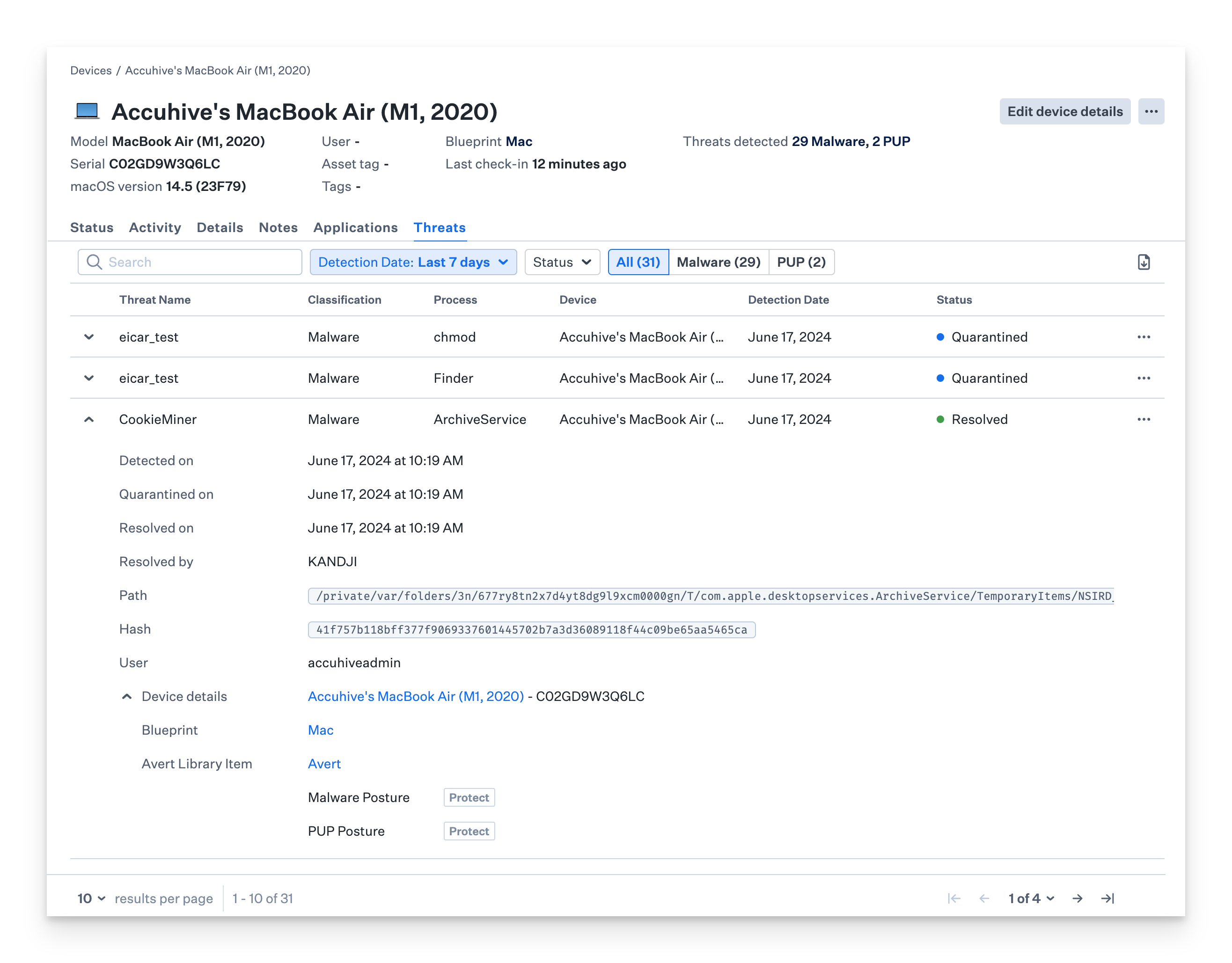

Auf der Seite mit dem Gerätedatensatz wird die Gesamtanzahl der erkannten Bedrohungsereignisse auf dem Gerät angezeigt. Um die erkannten Bedrohungsereignisse anzuzeigen, klicken Sie auf die Registerkarte Bedrohungen.

Klicken Sie auf das Dreiecksymbol links neben einem Bedrohungsereignis auf der Registerkarte "Bedrohungen", um zusätzliche Informationen anzuzeigen, darunter Erkennungs- und Quarantänedaten, Pfad, Hash und Benutzerinformationen.

Nächste Schritte

Weitere Informationen zu Bedrohungsereignissen finden Sie im Support-Artikel – Grundlegendes zu Bedrohungsereignissen.