Während diese Methode zum Erzwingen des bedingten Zugriffs weiterhin effektiv ist, ist die Verwendung von Microsoft Device Compliance (MSDC) jetzt der empfohlene Ansatz zum Sicherstellen der Gerätekonformität. Weitere Informationen finden Sie in unseren Supportartikeln zur MSDC-Konfiguration .

Voraussetzungen

Microsoft Entra ID (ehemals Azure AD) (P1 oder P2) Abonnementplan mit bedingtem Zugriff inklusive. Informationen zur Lizenzierung von Microsoft Entra ID finden Sie hier .

Lizenzierung für Microsoft Defender für Cloud Apps (ehemals Microsoft Cloud App Security). Hier finden Sie Informationen zur Lizenzierung von Microsoft Defender für Cloud Apps.

Für die Konfiguration von Microsoft Entra ID und Microsoft Defender für Cloud Apps wird ein Konto mit der Rolle "Globaler Administrator" oder "Sicherheitsadministrator" benötigt.

Vertrauenswürdige Stamm- und Zwischenzertifikate (PEM-Datei).

Verwaltete PKI-Lösung.

Wenn Sie HTTP- oder DNS-Filterung verwenden, müssen die IP-Adressen von Microsoft zur Zulassungsliste hinzugefügt werden. Die IP-Adressen können diesem Microsoft-Artikel entnommen werden.

Konfigurieren von SCEP

Die SCEP- Library Item kann mit einer Managed PKI-Lösung wie Symantec Managed PKI, GlobalSign Managed PKI, Microsoft Entra Application Proxy mit NDES oder SecureW2 für die Zertifikatsverteilung verwendet werden.

Konfigurieren und Bereitstellen eines SCEP-Profils mithilfe der SCEP- Library Item. Anweisungen finden Sie im Support-Artikel zum SCEP-Profil .

Bereitstellen von Stamm- und Zwischenzertifikaten

Stellen Sie die Stamm- und Zwischenzertifikate bereit, die die Gerätezertifikate ausstellen. Anweisungen finden Sie im Supportartikel Zertifikatprofil .

Erstellen einer Richtlinie für bedingten Zugriff

Klicken Sie hier, um zum Blatt "Bedingter Zugriff" in Microsoft Entra ID (ehemals Azure AD) zu wechseln (Sie werden aufgefordert, sich anzumelden, wenn Sie noch nicht angemeldet sind).

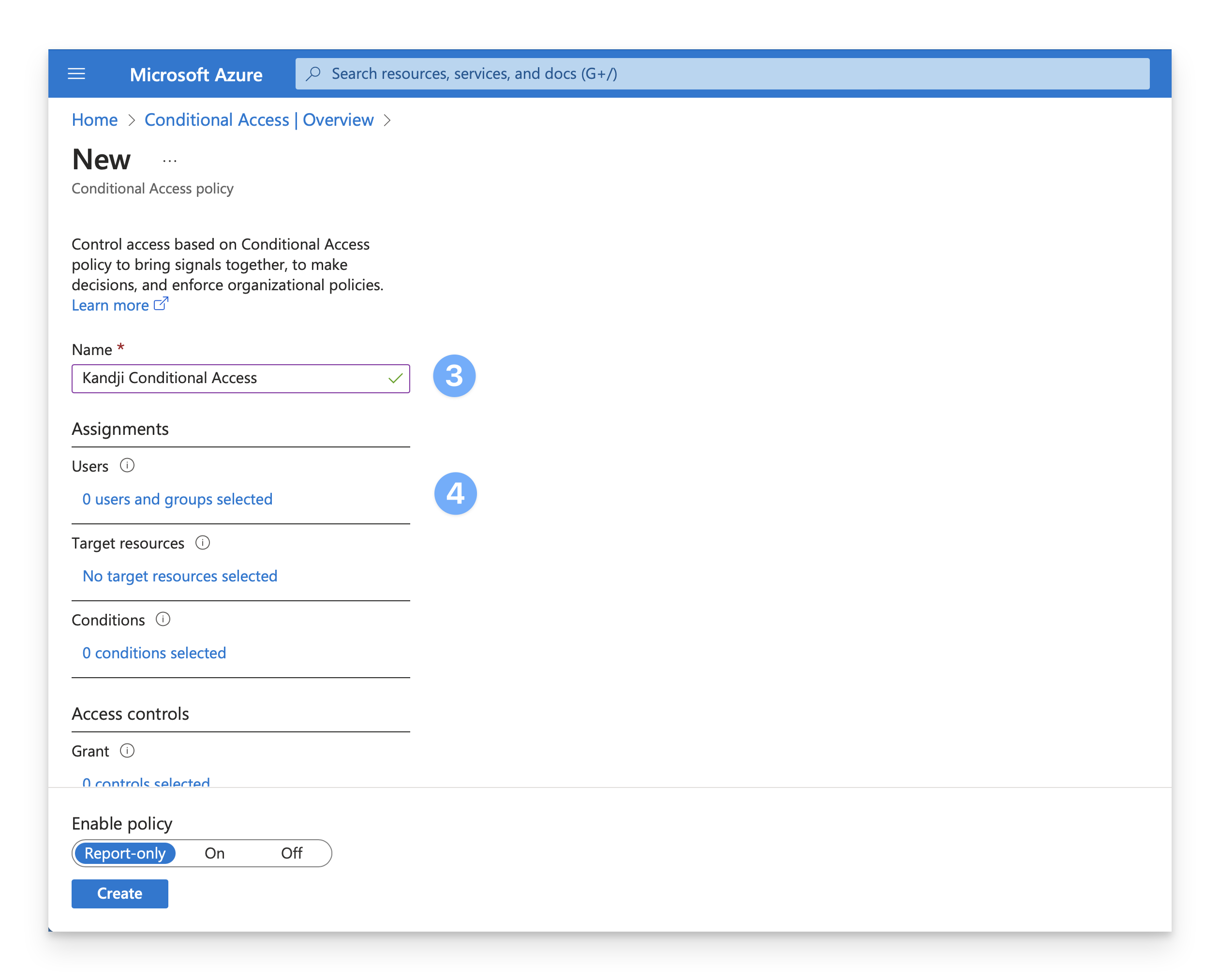

Klicken Sie oben auf dem Blatt "Bedingter Zugriff" auf + Neue Richtlinie erstellen.

Geben Sie im Feld Name einen Namen für die Richtlinie für bedingten Zugriff ein, z. B. Kandji bedingter Zugriff.

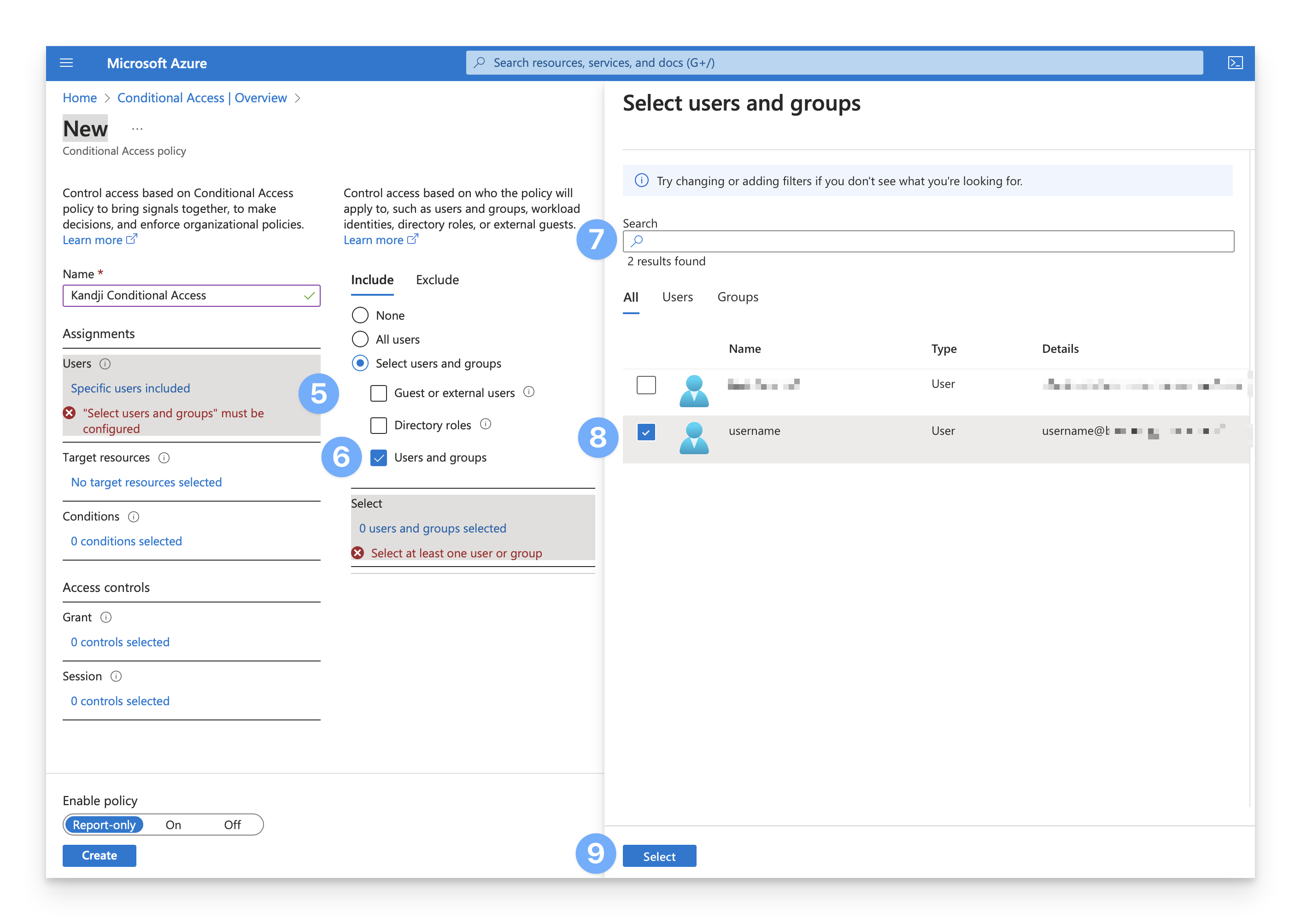

Klicken Sie im Abschnitt Zuweisungen unter Benutzer auf 0 ausgewählte Benutzer und Gruppen.

Beim Testen und Überprüfen von Konfigurationen und Workflows wird empfohlen, diese Richtlinie Testbenutzerkonten zuzuweisen, bevor sie Produktionsbenutzern zugewiesen wird. Wählen Sie dazu das Optionsfeld Benutzer und Gruppen auswählen aus.

Aktivieren Sie das Kontrollkästchen Benutzer und Gruppen .

Navigieren Sie zur oberen rechten Ecke des Bildschirms, und suchen Sie nach den Benutzerkonten oder Gruppen, auf die Sie die Richtlinie anwenden möchten.

Wählen Sie die identifizierten Benutzerkonten oder Gruppen aus.

Um die Konfiguration zu speichern, klicken Sie auf Auswählen.

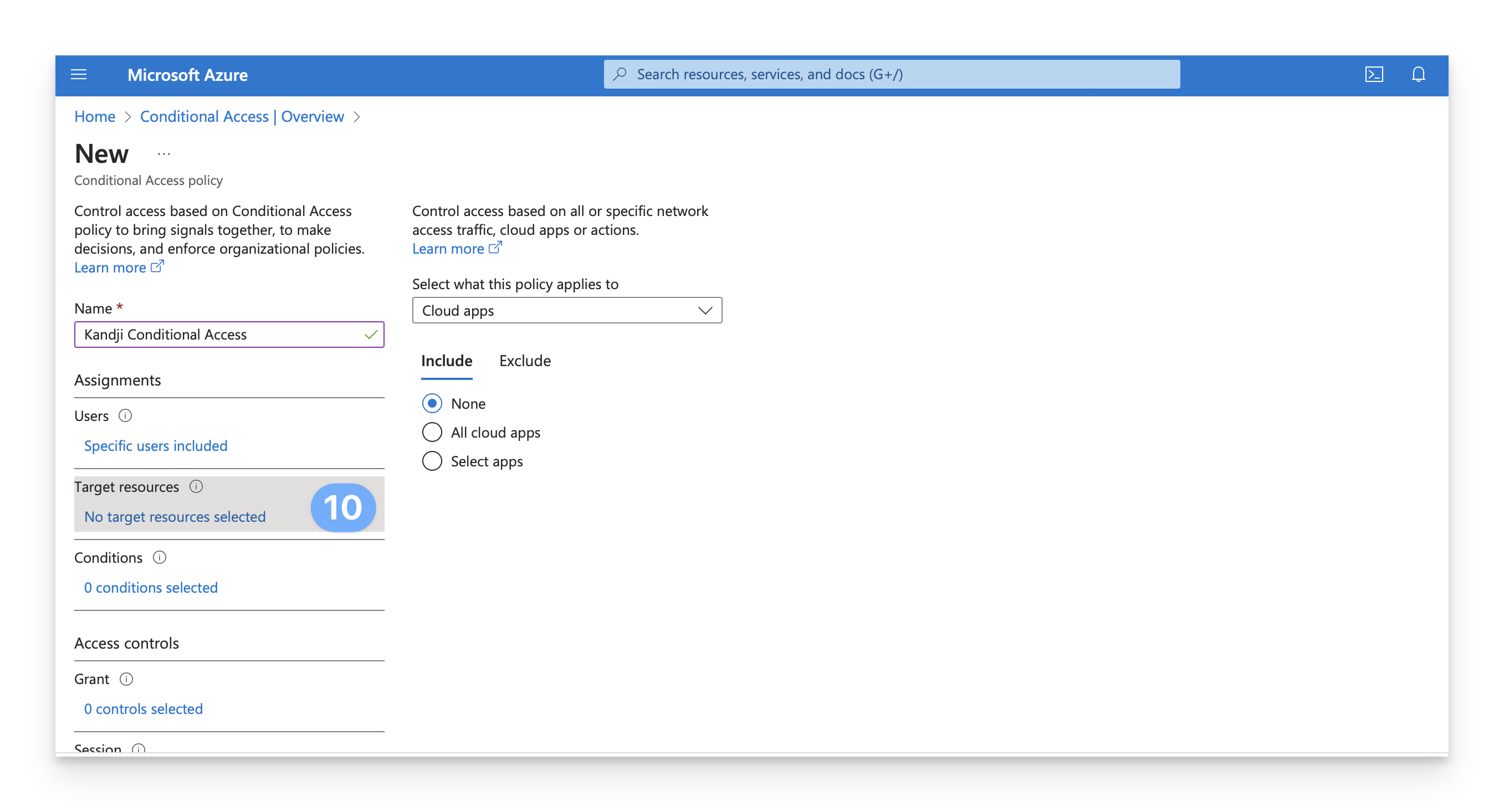

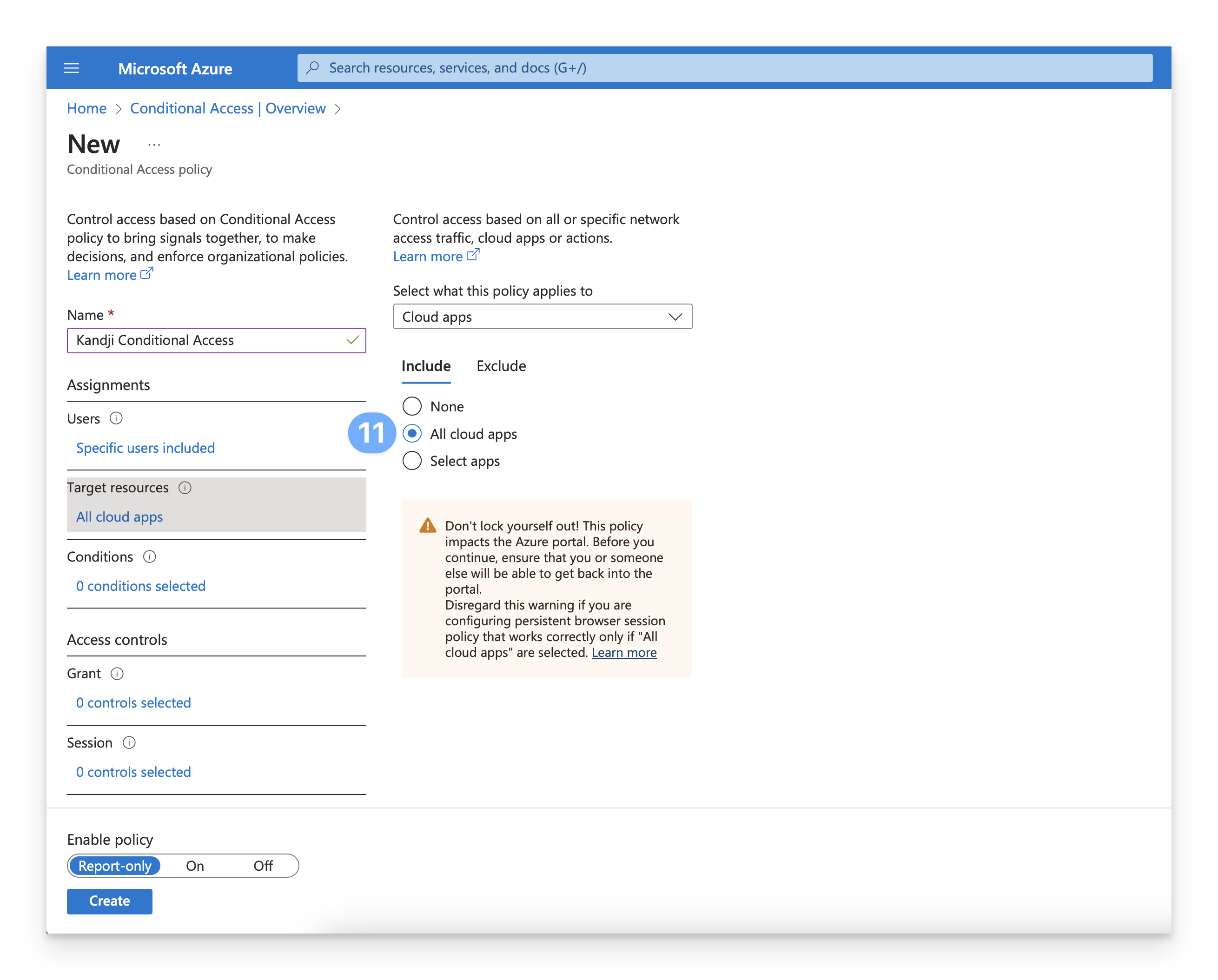

Klicken Sie im Abschnitt Zuordnungen unter Zielressourcen auf den Link Keine Zielressourcen ausgewählt .

Wählen Sie das Optionsfeld Alle Cloud-Apps aus. Alternativ können Sie das Optionsfeld Apps auswählen auswählen, um den Bereich auf bestimmte Apps einzugrenzen.

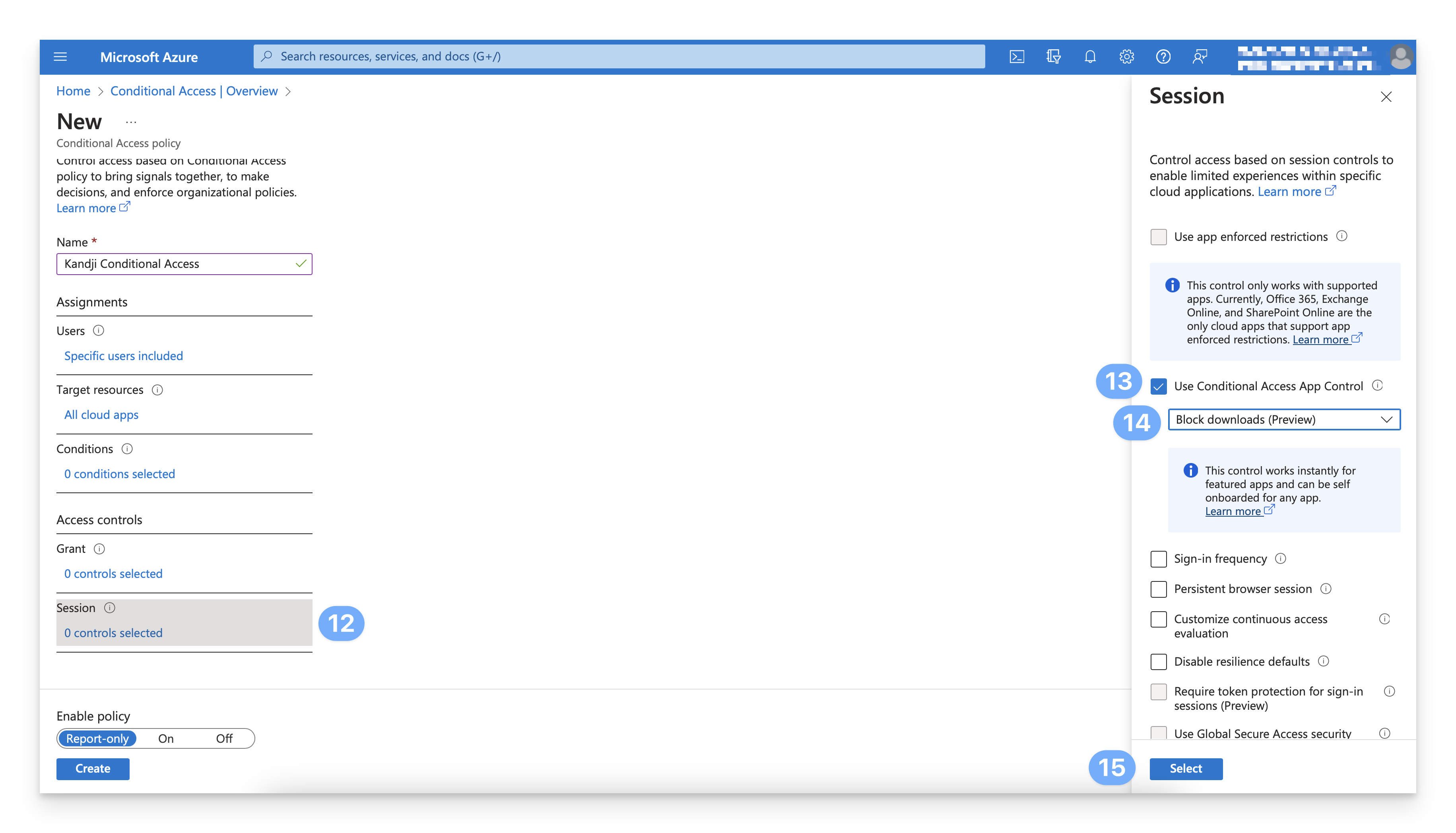

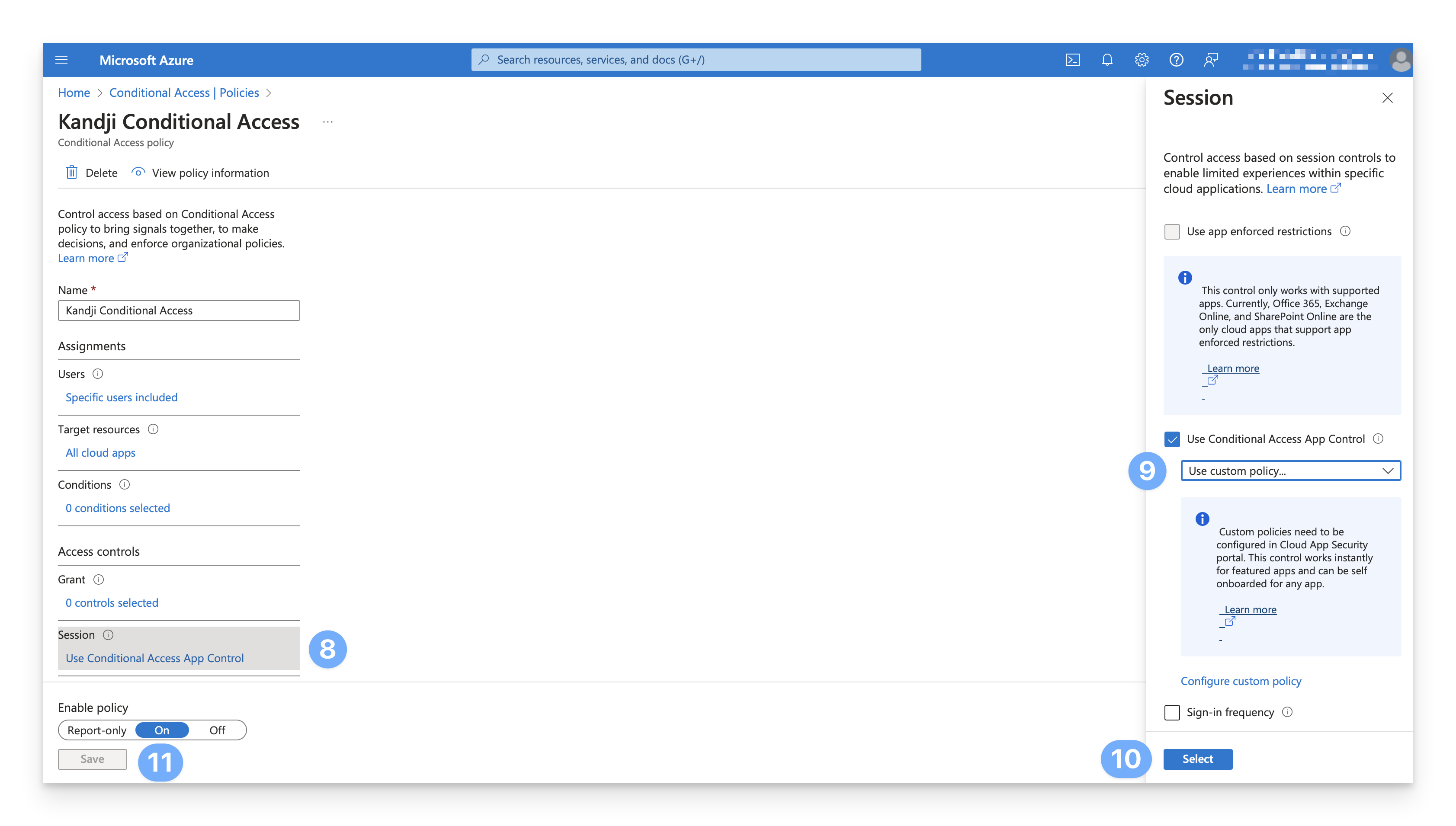

Klicken Sie im Abschnitt Zugriffssteuerungen unter Sitzung auf 0 ausgewählte Steuerelemente.

Wählen Sie App-Steuerung für bedingten Zugriff verwenden aus.

Wählen Sie im Abschnitt App-Steuerung für bedingten Zugriff verwenden im Dropdownmenü die Option Downloads blockieren (Vorschau) aus. Wir werden später auf diese Einstellung zurückkommen. Die Option Downloads blockieren (Vorschau) ist zunächst erforderlich, um die bereichsbezogenen Apps im Microsoft Defender-Portal zu integrieren und hinzuzufügen.

Um die Konfiguration zu speichern, klicken Sie auf Auswählen.

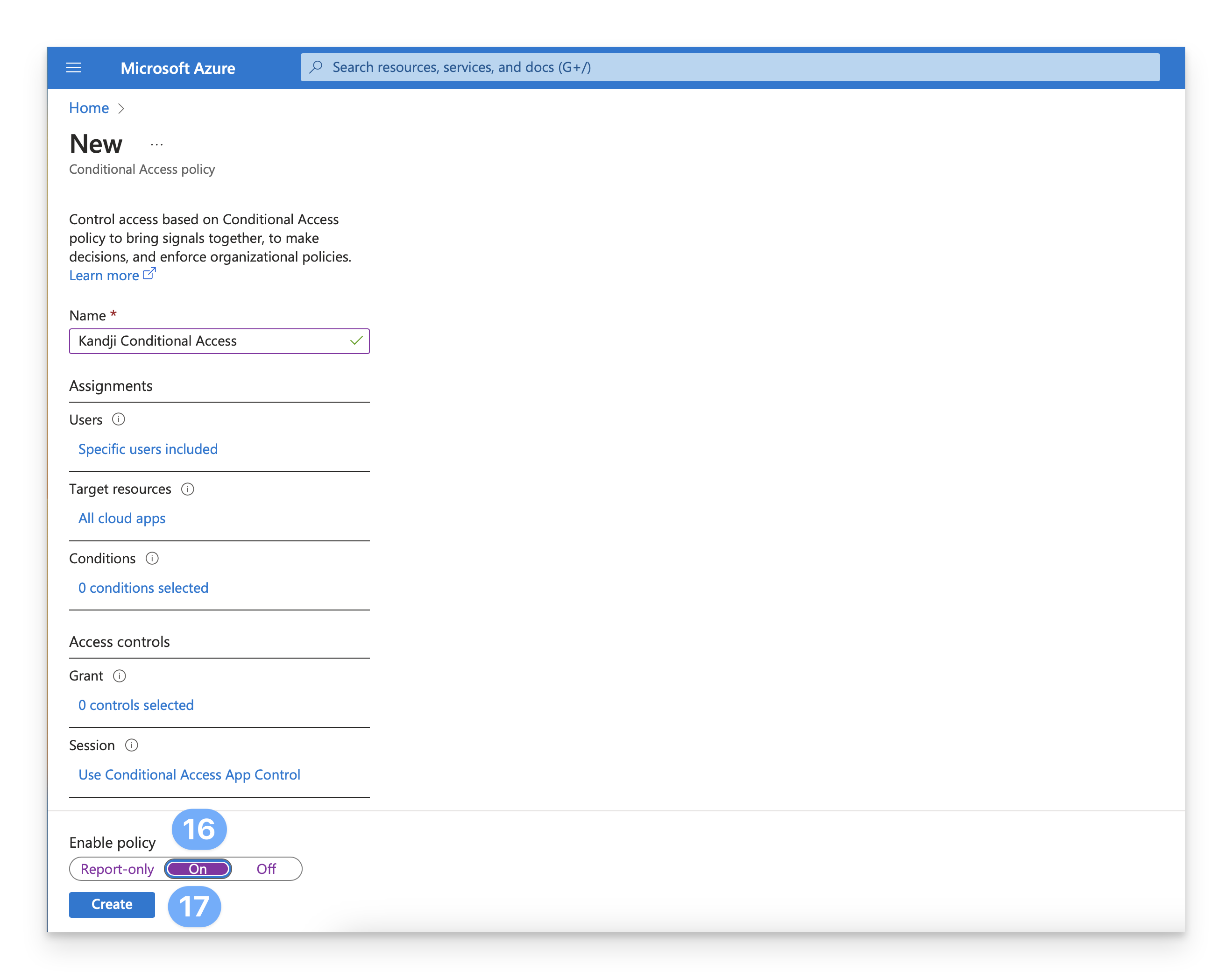

Wechseln Sie im Abschnitt Richtlinie aktivieren die Richtlinie auf Ein. Wenn Sie dazu aufgefordert werden, führen Sie die Schritte zum Deaktivieren der Microsoft-Sicherheitsstandards aus.

Klicken Sie auf Erstellen , um die Richtlinie zu speichern.

Hinzufügen der bereichsbezogenen Cloud-Apps zu MDCA

Microsoft Defender für Cloud Apps (MDCA) verwendet die Sitzungssteuerung, sodass Sie zum Hinzufügen der bereichsbezogenen Apps zum Microsoft Defender-Portal mindestens einmal mit einem Testbenutzerkonto auf jede bereichsbezogene Cloud-App zugreifen müssen, vorzugsweise in einer Sitzung mit einem privaten Fenster (⇧-⌘-N), wenn Sie Safari verwenden. In den folgenden Schritten fügen wir die Office 365-App hinzu. Derselbe Prozess kann verwendet werden, um dem Microsoft Defender-Portal zusätzliche Apps hinzuzufügen.

Navigieren Sie auf einem anderen Gerät oder in einem privaten Fenster zu portal.office.com, und melden Sie sich mit einem bereichsbezogenen Testbenutzerkonto an.

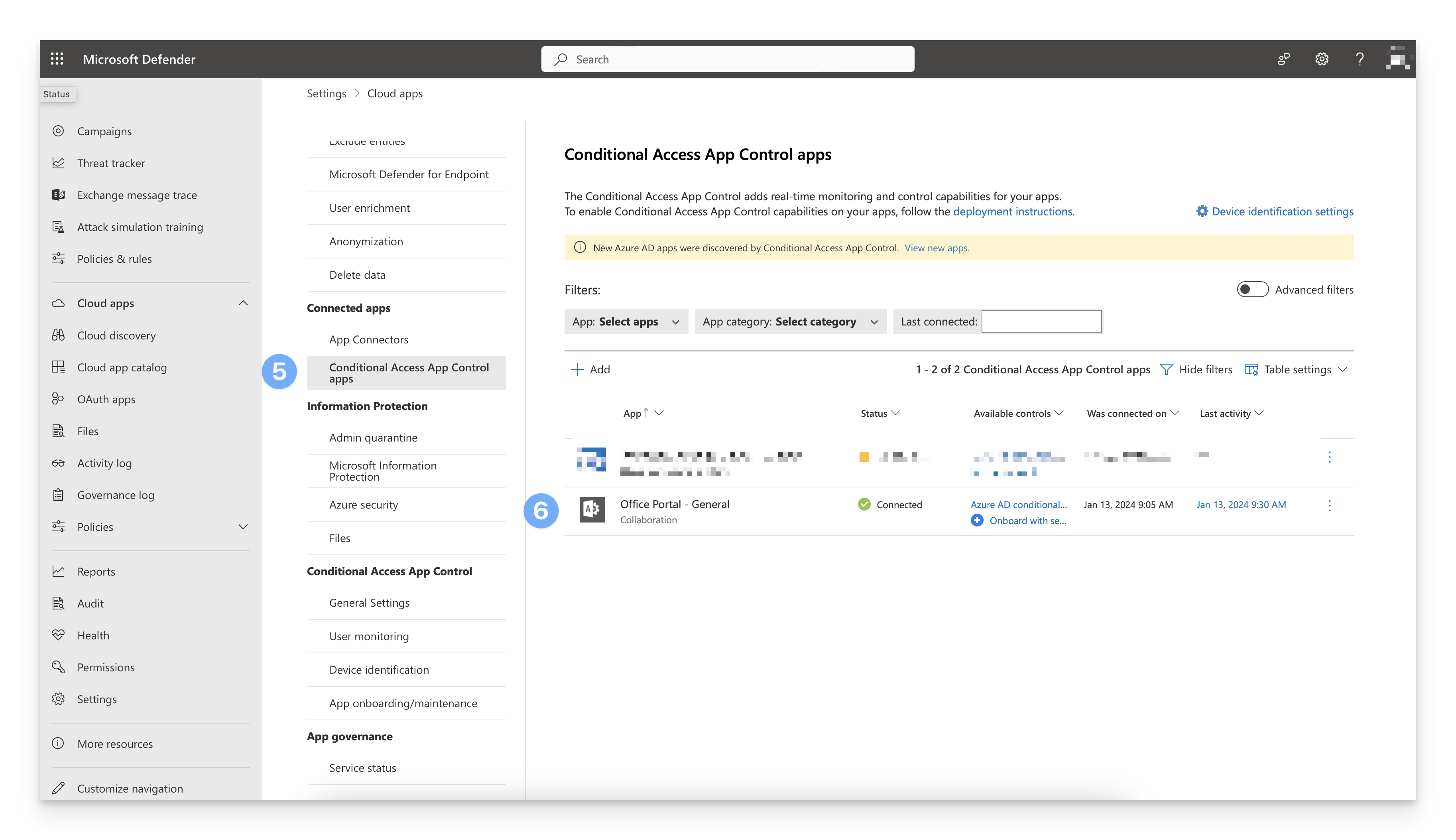

Um zu bestätigen, dass die Cloud-App MDCA hinzugefügt wurde, navigieren Sie zu security.microsoft.com, und melden Sie sich mit einem Administratorkonto oder einem Konto an, dem die Sicherheitsrolle zugewiesen ist.

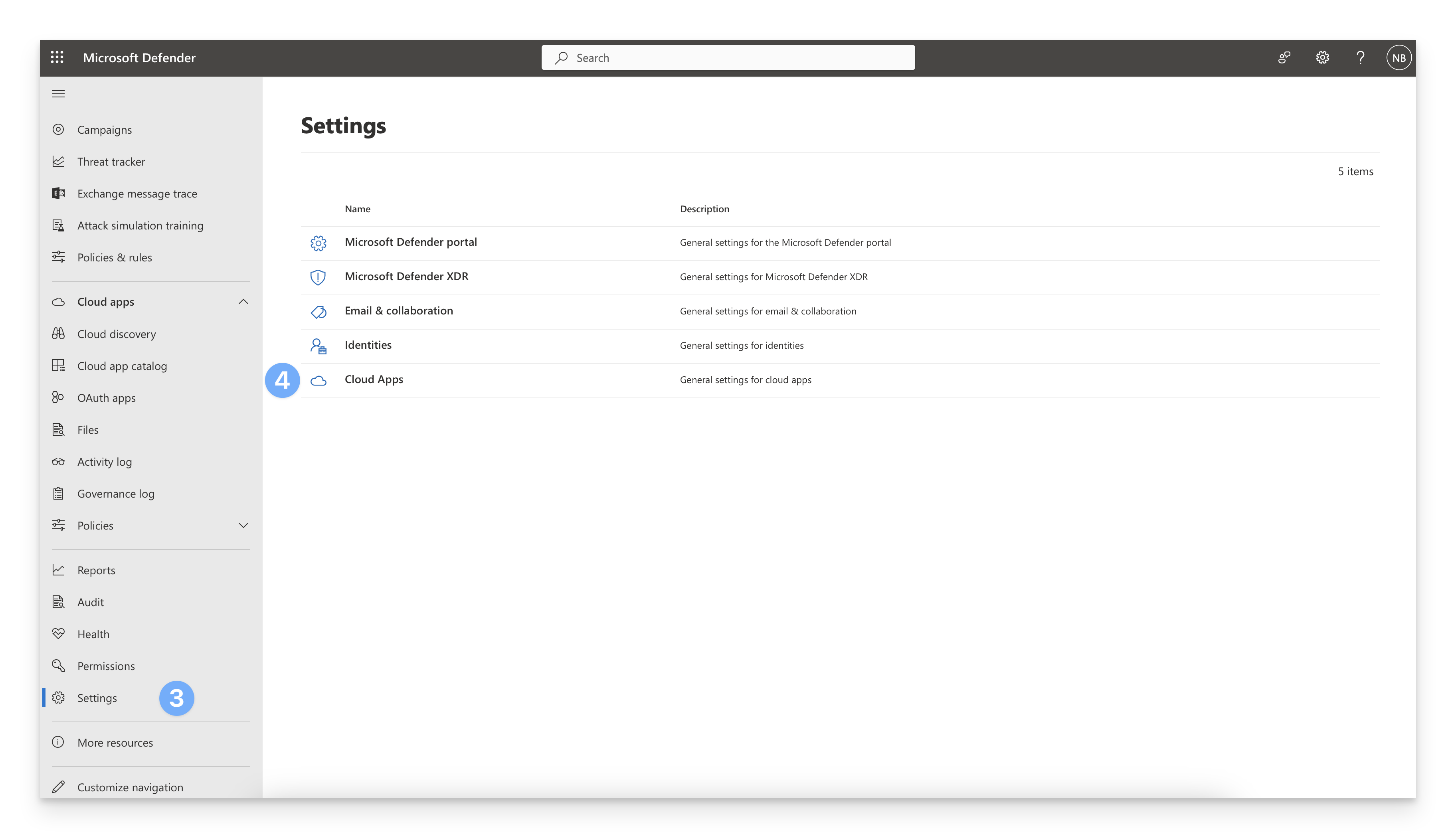

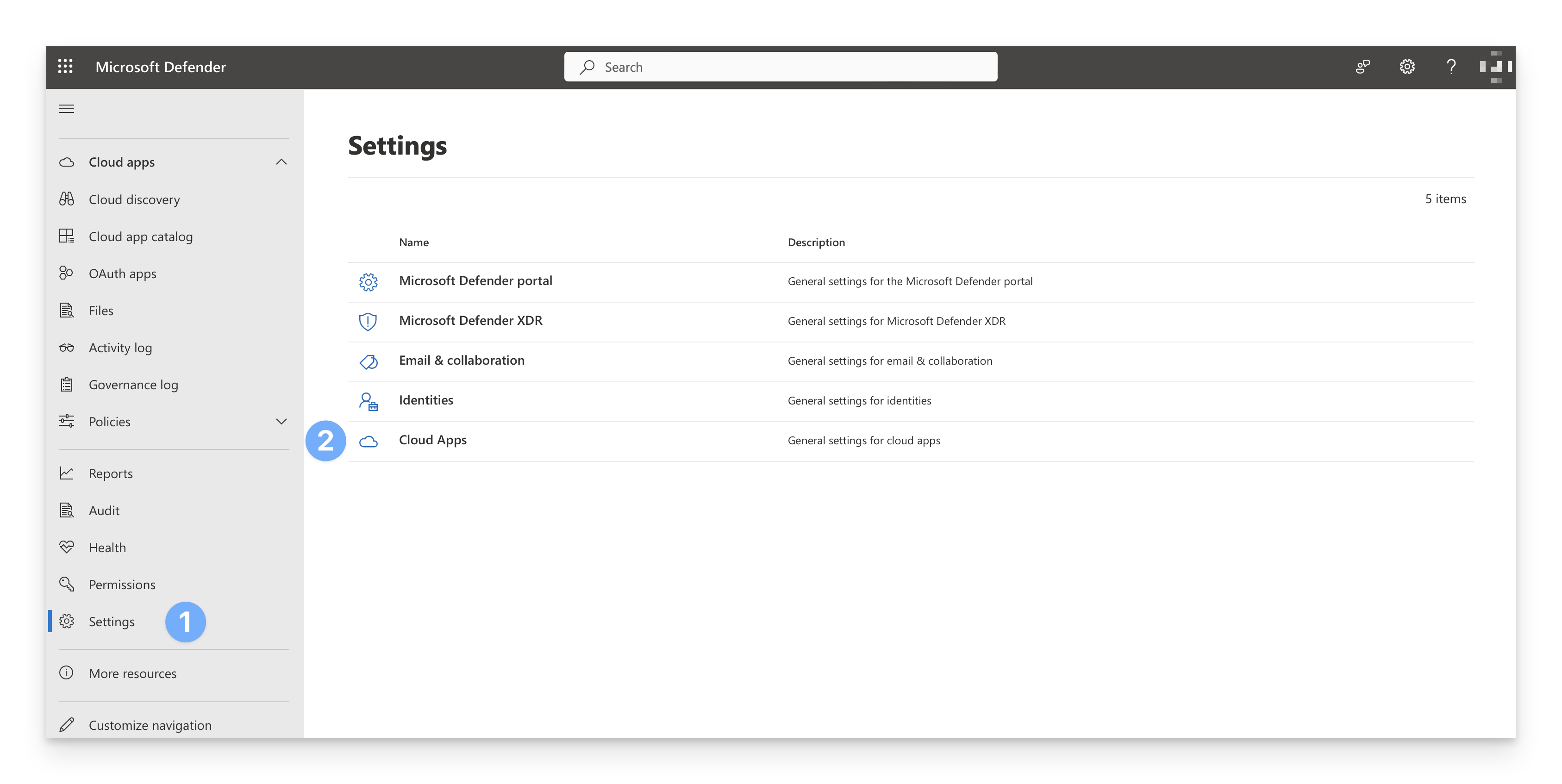

Klicken Sie in der unteren linken Ecke der Seite auf das Zahnradsymbol Einstellungen .

Klicken Sie auf der Einstellungsseite auf Cloud Apps.

Klicken Sie unter Verbundene Apps > auf App-Steuerungs-Apps für bedingten Zugriff

Office-Portal – Allgemein sollte als verbundene App aufgeführt sein. Wenn dies nicht der Fall ist, überprüfen Sie die Schritte im vorherigen Abschnitt. Es kann eine Weile dauern, bis das Office-Portal den Status "Verbunden" anzeigt. Schauen Sie später noch einmal vorbei, um zu sehen, ob der Status aktualisiert wird.

Klicken Sie hier, um zurück zum Blatt "Bedingter Zugriff" zu navigieren, und wählen Sie die zuvor erstellte Richtlinie für bedingten Zugriff aus.

Klicken Sie unter Zugriffssteuerungen > Sitzung auf App-Steuerung für bedingten Zugriff verwenden.

Ändern Sie die Einstellung App-Steuerung für bedingten Zugriff von Downloads blockieren (Vorschau) in Benutzerdefinierte Richtlinie verwenden.

Klicken Sie auf Auswählen.

Klicken Sie auf Speichern.

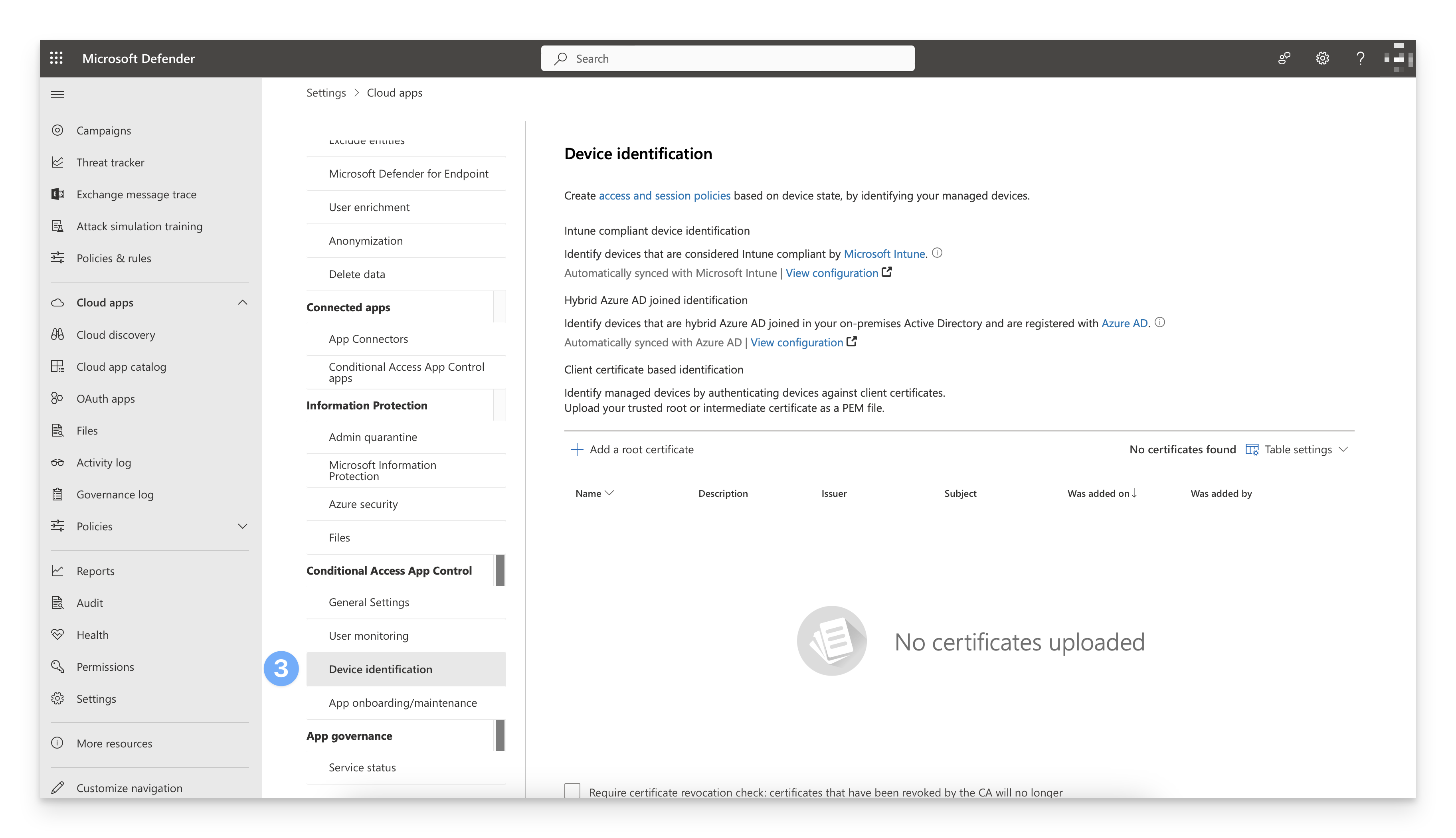

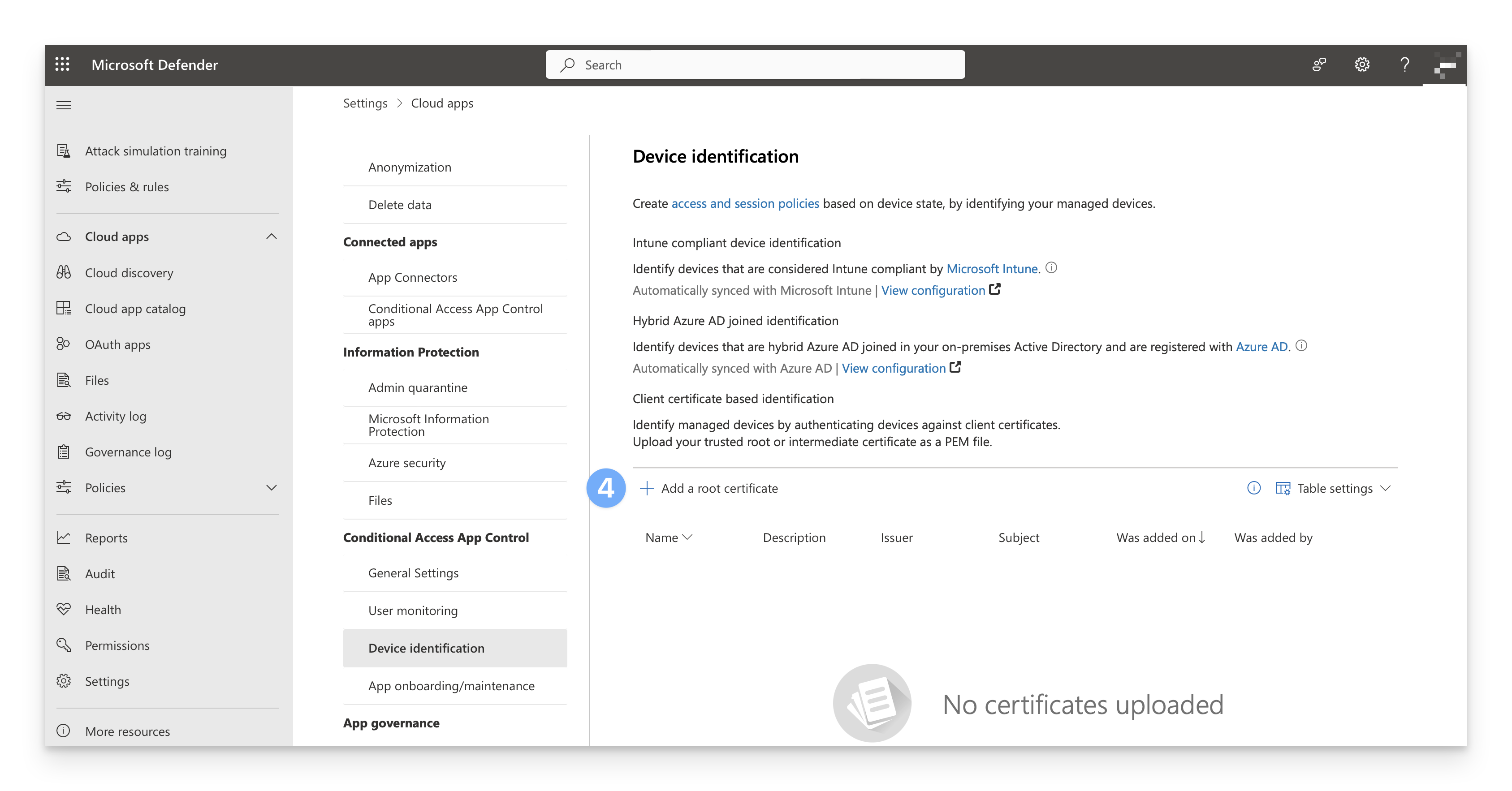

Hinzufügen von Stamm- und Zwischenzertifikaten zu MDCA

Navigieren Sie zurück zu security.microsoft.com und klicken Sie in der unteren linken Ecke der Seite auf das Zahnradsymbol Einstellungen.

Klicken Sie auf der Einstellungsseite auf Cloud Apps.

Scrollen Sie zum Ende der Seite. Klicken Sie im Abschnitt App-Steuerung für bedingten Zugriff auf Geräteidentifikation.

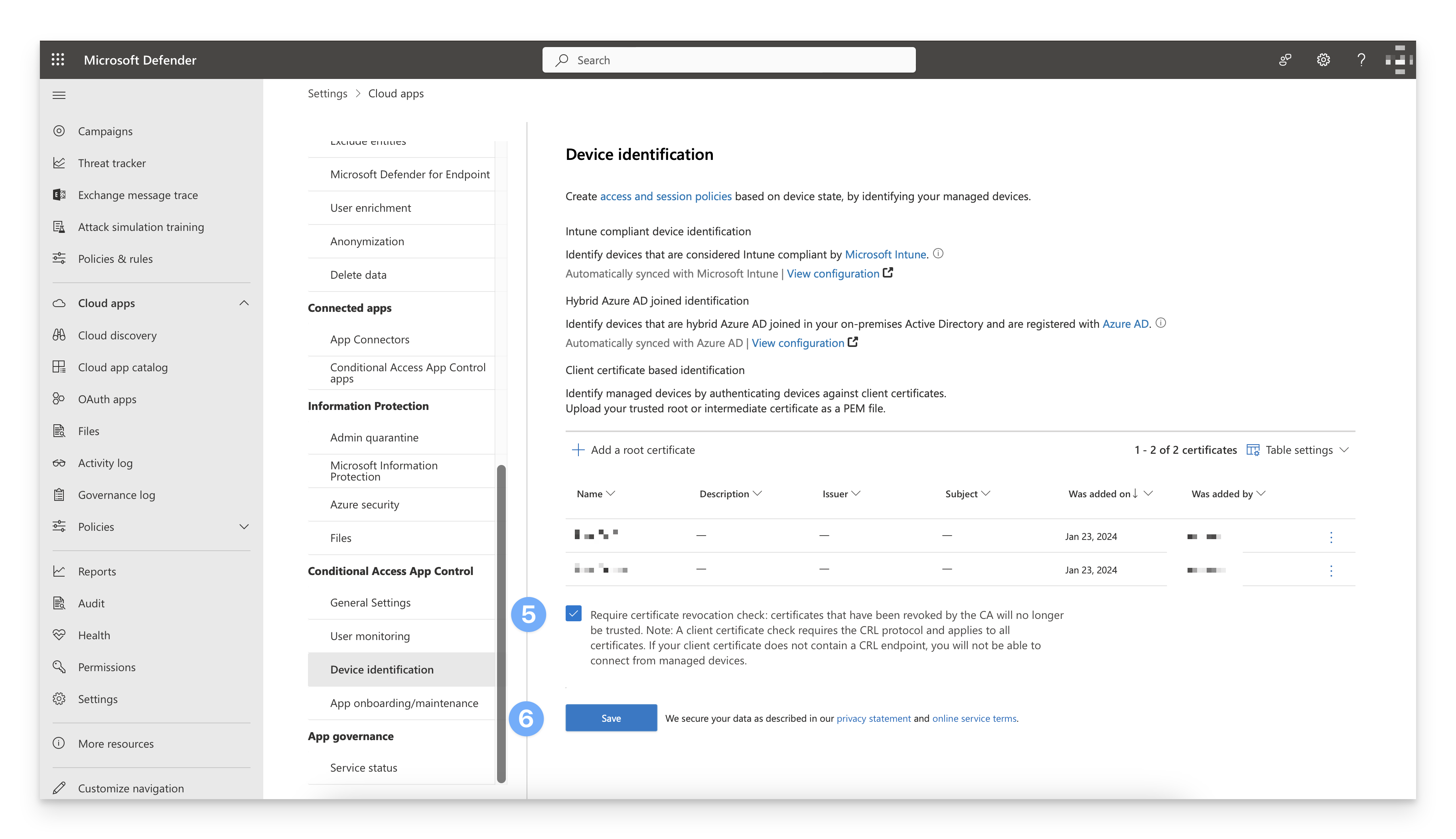

Klicken Sie im Abschnitt Clientzertifikatbasierte Identifizierung auf + Stammzertifikat hinzufügen, und folgen Sie den Anweisungen, um Ihr Stammzertifikat hinzuzufügen. Wiederholen Sie diesen Vorgang, um Ihr Zwischenzertifikat hinzuzufügen.

Aktivieren Sie das Kontrollkästchen Zertifikatsperrung erforderlich.

Klicken Sie auf Speichern.

Um ein CER in PEM zu konvertieren, verwenden Sie den folgenden Befehl in Terminal als Beispiel:

openssl x509 -in certificate.cer -outform pem -out certificate.pemErstellen einer Zugriffsrichtlinie in MDCA

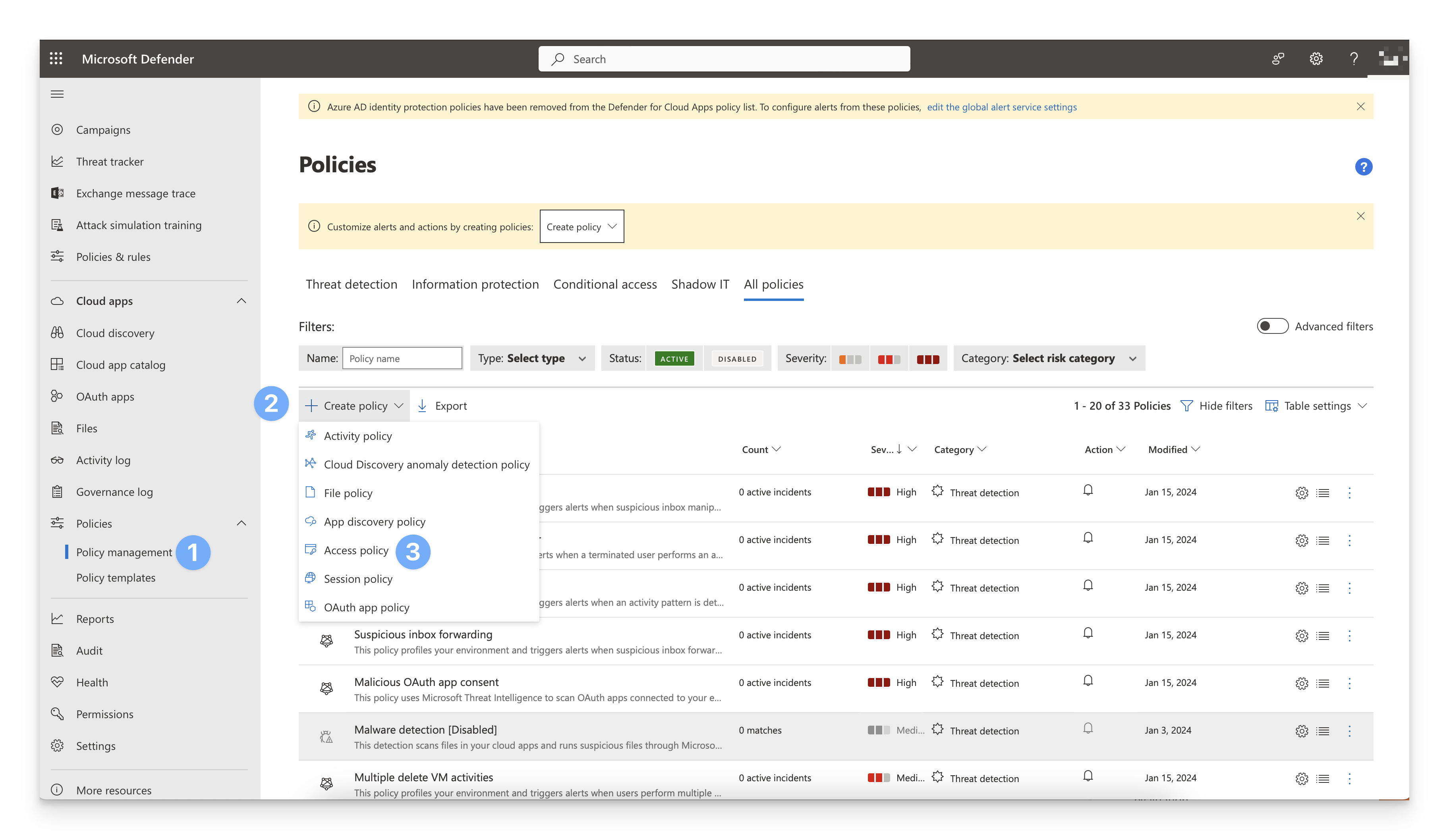

Klicken Sie im Microsoft Defender-Portal auf der linken Navigationsleiste im Abschnitt Cloud-Apps auf Richtlinien > Richtlinienverwaltung.

Klicken Sie auf + Richtlinie erstellen.

Klicken Sie auf Zugriffsrichtlinie.

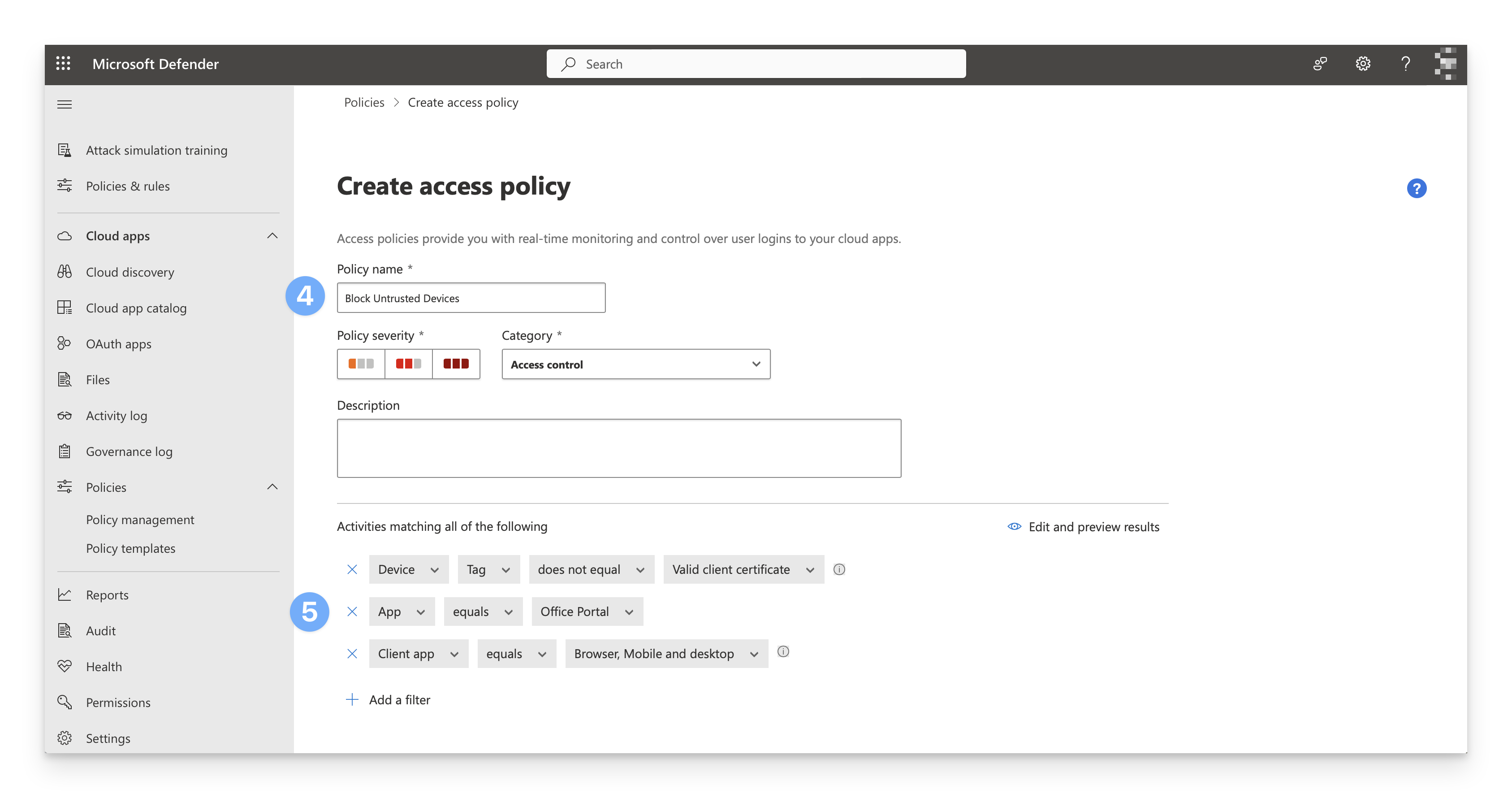

Geben Sie im Namensfeld einen Namen für die Zugriffsrichtlinie ein, z. B. Nicht vertrauenswürdige Geräte blockieren.

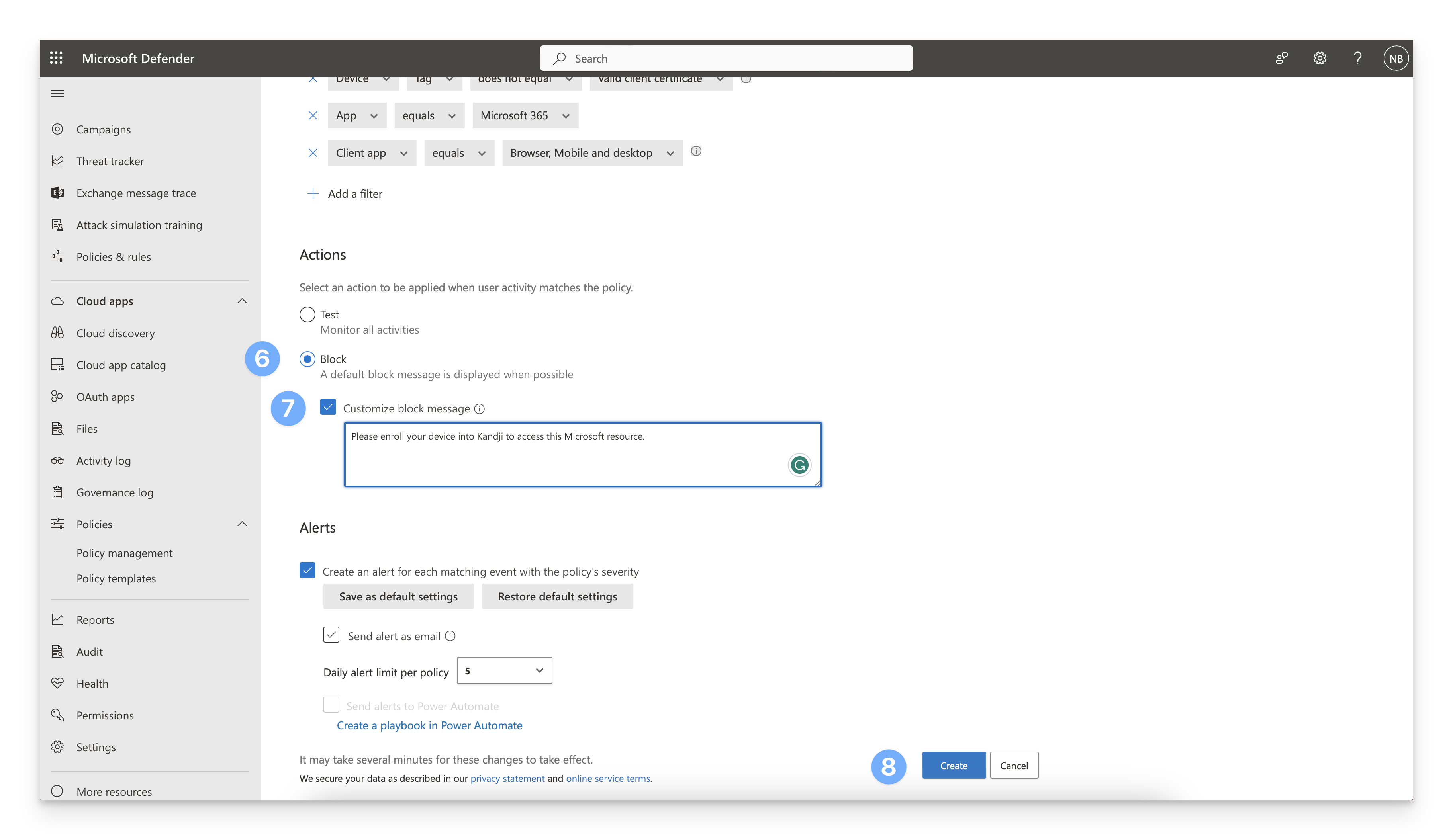

Fügen Sie im Abschnitt Aktivitäten, die allen folgenden Übereinstimmungen entsprechen die folgenden Filter hinzu, um zu verhindern, dass nicht vertrauenswürdige Geräte über Browser und Mobil-/Desktop-Apps auf O365 zugreifen:

Geräte-Tag ist nicht gleich Gültiges Clientzertifikat

App entspricht Office Portal (oder einer anderen bereichsbezogenen App)

Client-App ist gleich Browser, Mobile und Desktop

Wählen Sie im Abschnitt Aktionen das Optionsfeld Blockieren aus.

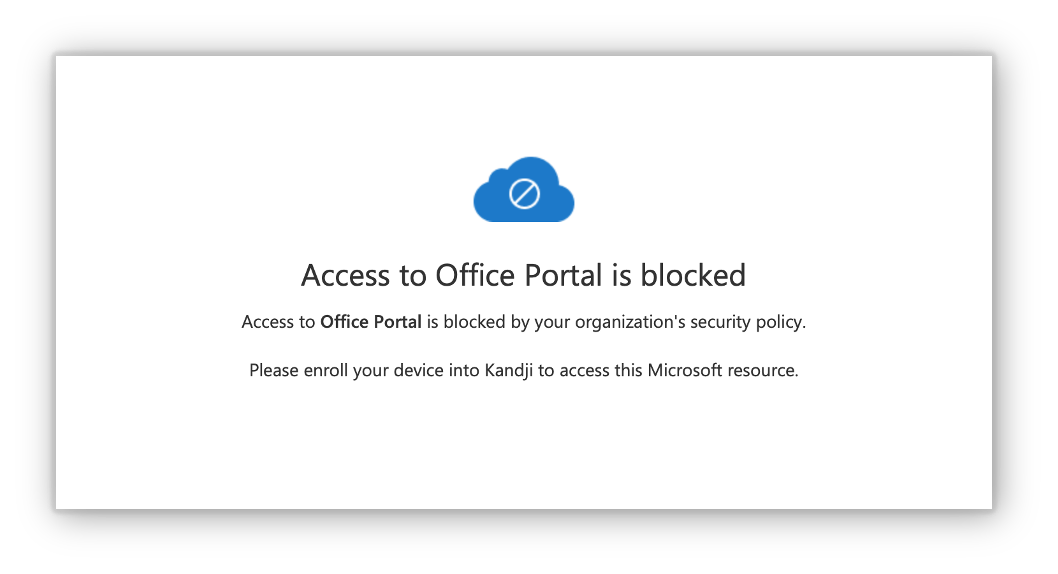

Aktivieren Sie das Kontrollkästchen "Blockierungsnachricht anpassen ", um eine benutzerdefinierte Nachricht einzugeben, die Endbenutzern angezeigt werden soll, die versuchen, von nicht vertrauenswürdigen Geräten aus auf Microsoft 365 zuzugreifen.

Klicken Sie auf Erstellen , um die Zugriffsrichtlinie zu speichern.

Endbenutzer-Erfahrung

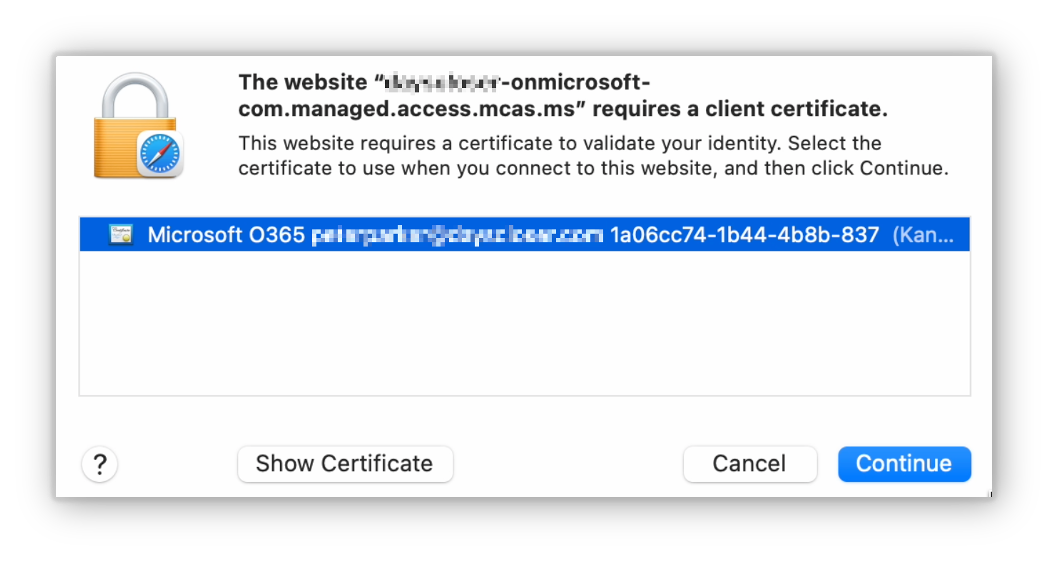

Vertrauenswürdige Geräte

Endbenutzer, die über ein vertrauenswürdiges Gerät auf Microsoft-Ressourcen zugreifen, werden aufgefordert, das Zertifikat auszuwählen, das Microsoft vorgelegt werden soll. Beispiel für eine Eingabeaufforderung bei Verwendung von Safari:

Nicht vertrauenswürdige Geräte

Endbenutzer, die versuchen, auf nicht vertrauenswürdigen Geräten auf Microsoft-Ressourcen zuzugreifen, erhalten die folgende Blockierungsmeldung.