Was ist Vulnerability Response?

Vulnerability Response ermöglicht es Ihnen, die Behandlung von Sicherheitslücken (Security Vulnerabilities, CVEs) für macOS Apps zu automatisieren, die im Auto App Katalog vorhanden sind. Sie können Regeln einrichten, die Kandji basierend auf dem Schweregrad der einzelnen CVE mitteilen, wie sie reagieren sollen. Wenn Kandji eine App mit einer bekannten Schwachstelle identifiziert, kann sie diese App automatisch gemäß den von Ihnen festgelegten Regeln aktualisieren. Auf diese Weise tragen Sie dazu bei, Ihre Apps sicher zu halten, ohne dass ein Administrator jedes Mal manuell eingreifen muss, wenn eine Schwachstelle entdeckt wird.

So funktioniert Vulnerability Response

Vulnerability Response scannt und korrigiert alle installierten Anwendungen mit einer übereinstimmenden Paket-ID im Auto App Katalog, auch wenn sich das Auto App Library Item derzeit nicht in Ihrem Library befindet oder keinem Blueprintzugewiesen ist. Wenn eine App von mehreren Sicherheitsanfälligkeiten mit unterschiedlichen Schweregraden betroffen ist, führt Vulnerability Response die ausgewählte Abhilfemaßnahme nur für den höchsten anwendbaren Schweregrad aus.

Bei jedem Kandji Agent Check-in vergleicht Vulnerability Response die auf Ihrer Mac-Flotte installierten Anwendungen mit vorhandenen CVEs in der NVD. Wenn eine Übereinstimmung zwischen einer CVE und einer installierten App gefunden wird, kennzeichnen Vulnerability Response diese Übereinstimmung und führen die ausgewählte Abhilfemaßnahme für die App aus, um die Sicherheitsanfälligkeit zu entschärfen, wenn eine übereinstimmende Bundle-ID im Auto App Katalog gefunden wird.

Schwachstellen in Apps, die nicht als Auto Apps unterstützt werden, müssen direkt vom App-Entwickler aktualisiert werden. Anfragen für zusätzliche Auto App Support können über die Kandji Web App über die Schaltfläche Feature Requests eingereicht werden.

Behebung von Schwachstellen

Verfügbare Wartungsaktionen

Vulnerability Response unterstützt eine Vielzahl von Abhilfemaßnahmen, aus denen Sie wählen können, wenn Sie entscheiden, wie eine Sicherheitslücke in einem Auto App behandelt wird:

Aktualisierung bei Erkennung erzwingen

Wenn eine Schwachstelle gefunden wird, aktualisiert Kandji die betroffene App sofort auf die neueste Version.

Aktualisierung in einem Zeitrahmen erzwingen

Wenn Sie einen Zeitrahmen auswählen, aktualisiert Kandji die App basierend auf dem ausgewählten Erzwingungszeitraum.

Keine Aktion

Wenn eine Schwachstelle mit diesem Schweregrad gefunden wird, ergreifen Kandji keine Maßnahmen.

Die Kandji Agent berücksichtigt die lokale Zeitzone des Benutzers für die Durchsetzung von Updates.

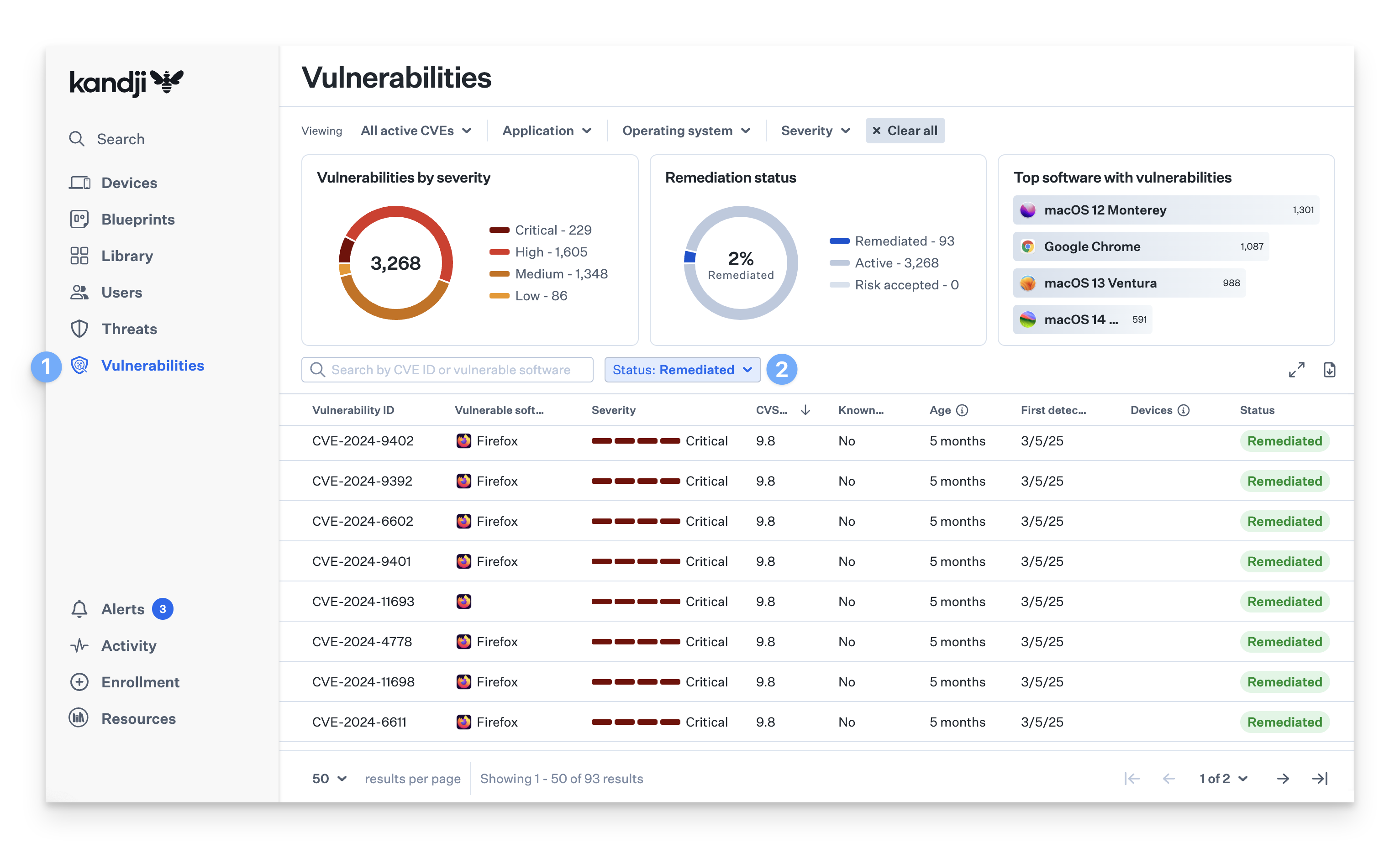

Anzeigen von behobenen CVEs

Wenn alle betroffenen Software und Geräte, die mit einer CVE verknüpft sind, gepatcht werden, wird der CVE der Status "Behoben" zugewiesen.

Navigieren Sie zur Registerkarte Vulnerability Management .

Verwenden Sie den Filter Status , und wählen Sie Behoben aus.

Der Status "Behoben" umfasst alle CVEs, bei denen alle Erkennungen im Zusammenhang mit dieser CVE auf keinem überwachten Gerät mehr vorhanden sind. Verwenden Sie die Datenkarte Wartungsstatus , um den Gesamtprozentsatz der CVEs anzuzeigen, die in Ihrer Umgebung vollständig behoben wurden.

CVE-Detailansicht

Wenn Sie eine bestimmte CVE auswählen, öffnet sich die Detailansicht, in der Sie den Fortschritt überwachen und den Gerätestatus in Bezug auf diese Schwachstelle überprüfen können.

.png)

In der Detailansicht sehen Sie den Prozentsatz der Geräte, die von den Gesamterkennungen für die ausgewählte CVE behoben wurden. Wenn Sie den Mauszeiger über diesen Prozentsatz bewegen, werden die genauen Gerätezahlen sowohl für korrigierte (nicht mehr anfällige) als auch für aktive (immer noch anfällige) Geräte angezeigt.

Wenn die CVE den Status "Behoben" erreicht hat, ist die Registerkarte "Zeitachse" standardmäßig verfügbar, auf der Sie den Verlauf und die mit der CVE verbundenen Behebungsereignisse nachverfolgen können.

Hinzufügen und Konfigurieren des Vulnerability Response Library Item

Um dieses Bibliothekselement zu Ihrer Kandji-Bibliothek hinzuzufügen, befolgen Sie die Schritte, die im Artikel Bibliotheksübersicht beschrieben sind.

Geben Sie dem Vulnerability Response Library Item einen Namen.

Wählen Sie die Blueprintaus, denen Sie diese Library Item zuweisen möchten.

Wählen Sie die Behebungsaktion für jeden CVE-Schweregrad aus.

Klicken Sie auf Anwendung hinzufügen , um eine Anwendung von den Regeln für die automatische Wartung auszuschließen. Sie können Apps aus der Bibliothek auswählen, die nicht automatisch korrigiert werden sollen. Wenn eine Schwachstelle in einer Anwendung entdeckt wird, die Sie ausgeschlossen haben, ergreifen Vulnerability Response keine Maßnahmen.

Klicken Sie auf Speichern.

.png)

Benutzererfahrung mit Vulnerability Response

Aktualisierungen werden im Hintergrund an den Endbenutzer übermittelt und folgen dem gleichen Workflow wie Auto Apps.

Wenn ein Erzwingungsstichtag erreicht ist und die betroffene App geöffnet ist, wird den Benutzern eine Eingabeaufforderung mit einem 5-minütigen Countdown angezeigt, um die Anwendung zu schließen und die Arbeit zu speichern. Wenn die App nicht geschlossen wird, wird sie zwangsweise geschlossen und aktualisiert. Nach dem Update wird die App wieder geöffnet.

Betrachtungen

Nur App-basierte Sicherheitsanfälligkeiten werden behoben, und auch nur, wenn Kandji eine unterstützte Auto App für die Anwendung bereitstellt.

Die Bereitstellung erfolgt über das Kandji Agent, das auf allen registrierten Macintosh-Computern vorinstalliert ist. Es ist keine zusätzliche Installation oder Konfiguration erforderlich. Weisen Sie die Vulnerability Response Library Item einfach Ihrem Blueprintszu.

Vulnerability Response können unterstützte Apps auch dann aktualisieren, wenn Sie die Auto App Library Item für diese App nicht verwenden.

Vulnerability Response aktualisiert anfällige Apps; Sie werden beim Start nicht blockiert. Die App Blocking Library Item kann bei Bedarf verwendet werden, um Apps zu blockieren.

Wenn sowohl ein Auto App als auch ein Vulnerability Response Library Item auf dieselbe Anwendung abzielen, aktualisiert Vulnerability Response die App, wenn die Sicherheitsanfälligkeit vor Ablauf der Auto App Erzwingungsfrist erkannt wird.

Wenn einem Mac sowohl Vulnerability Response als auch Auto App Library Items mit unterschiedlichen Erzwingungsfristen für dieselbe App zugewiesen sind, gilt der früheste Erzwingungsstichtag.

Innerhalb eines Blueprint können mehrere Vulnerability Response Library Items für verschiedene Gruppen konfiguriert werden, jedoch kann nur einer pro Gerät zugewiesen werden. Wenn ein Gerät für mehr als eines qualifiziert ist, wird das letzte Gerät (ganz rechts im Assignment Map) angewendet.

Wenn eine CVE, die zuvor als "Risiko akzeptiert" markiert war, gepatcht wird, ändert sich ihr Status in "Behoben". Wenn die Schwachstelle erneut erkannt wird und die Richtlinie nicht aktualisiert wird, wird ihr Status auf "Risiko akzeptiert" zurückgesetzt.

Weitere Informationen zu Schwachstellen finden Sie in unserem Artikel Vulnerability Management Übersicht.