In diesem Artikel erfahren Sie, wie Sie Passport für die Verwendung der Mac-Anmeldung konfigurieren. Wenn Sie MFA verwenden oder Web Login konfigurieren möchten, lesen Sie Konfigurieren von Passport mit Microsoft Entra ID – Web Login.

Bevor Sie beginnen

Sie benötigen Zugriff auf ein Microsoft Entra ID-Administratorkonto, um der Passport-App die richtigen Berechtigungen zu erteilen.

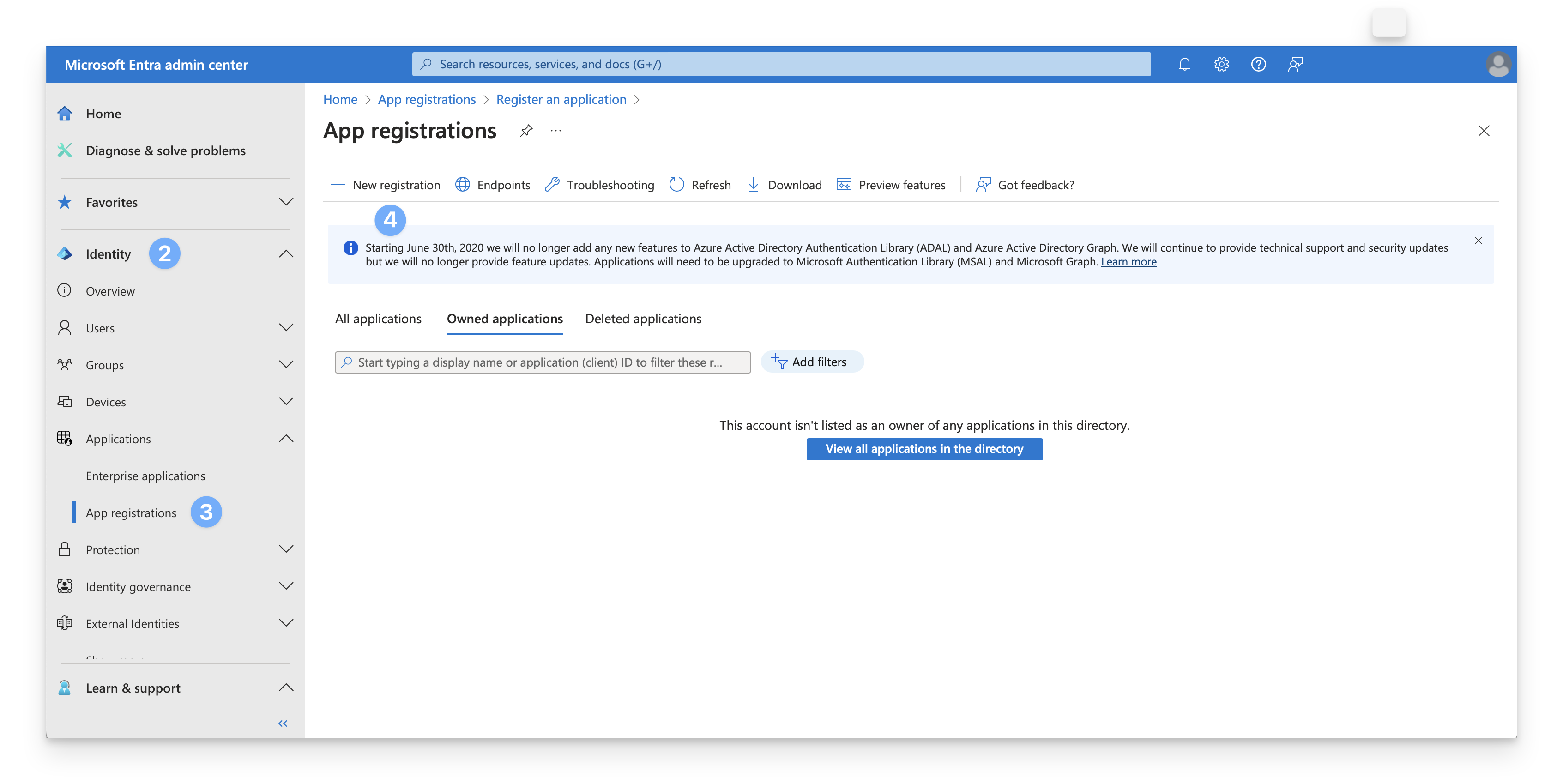

Erstellen der App-Registrierung

Melden Sie sich mit einem globalen Administratorkonto beim Microsoft Entra Admin Center an.

Öffnen Sie das Portalmenü, und wählen Sie dann Identität aus.

Wählen Sie im Menü Identität unter Anwendungen die Option App-Registrierungen aus.

Wählen Sie auf der Seite App-Registrierungen im Menü die Option + Neue Registrierung aus.

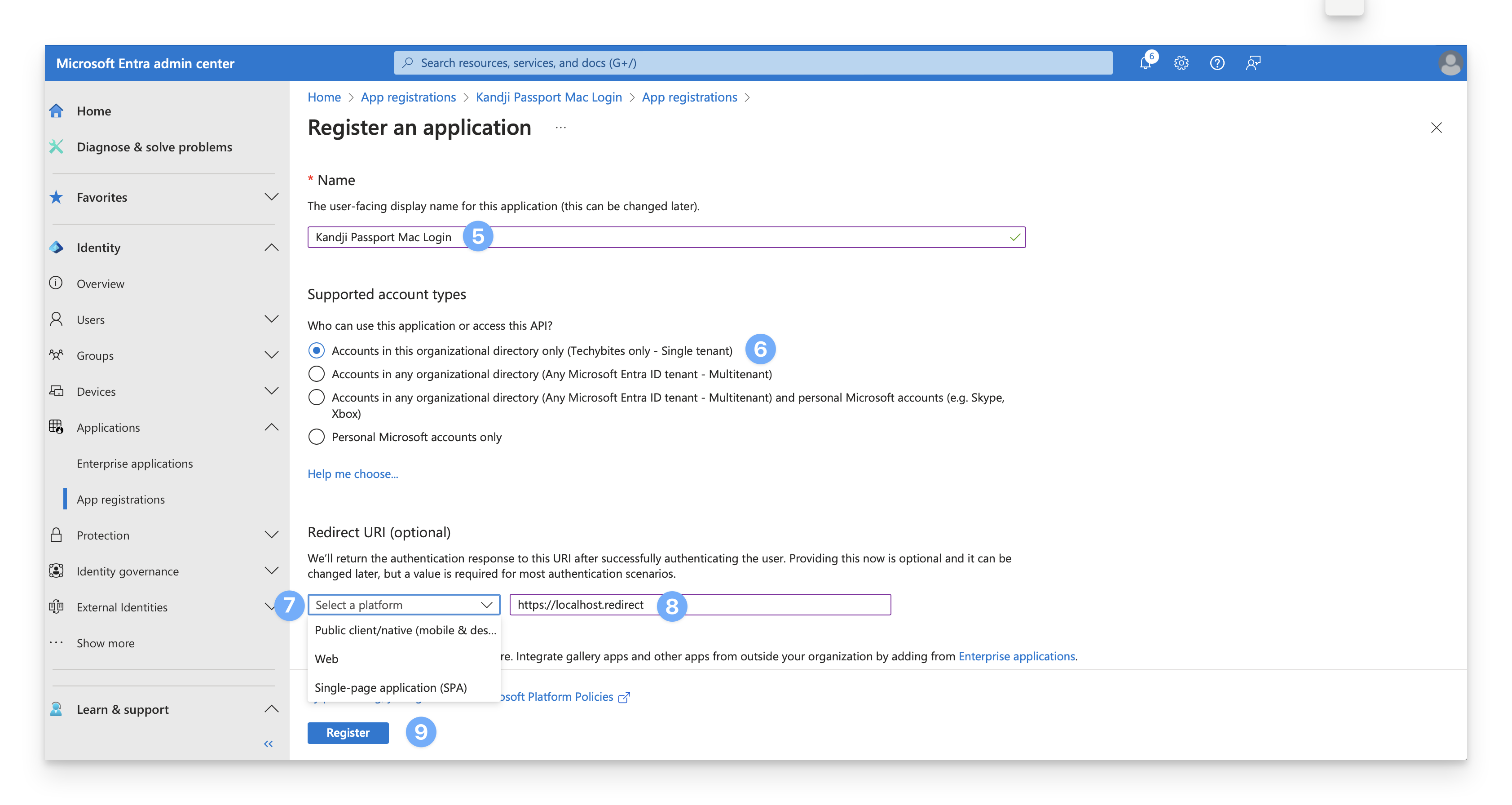

Geben Sie im Dialogfeld "Anwendung registrieren" einen Namen für die neue Anwendung ein (z. B. Kandji Passport Mac Login).

Wählen Sie Nur in diesem Organisationsverzeichnis Konten aus.

Wählen Sie im Abschnitt Umleitungs-URI in der Dropdownliste Plattform auswählen die Option Web aus.

Geben Sie im Feld URI Folgendes ein, https://localhost.redirect.

Klicken Sie auf Registrieren.

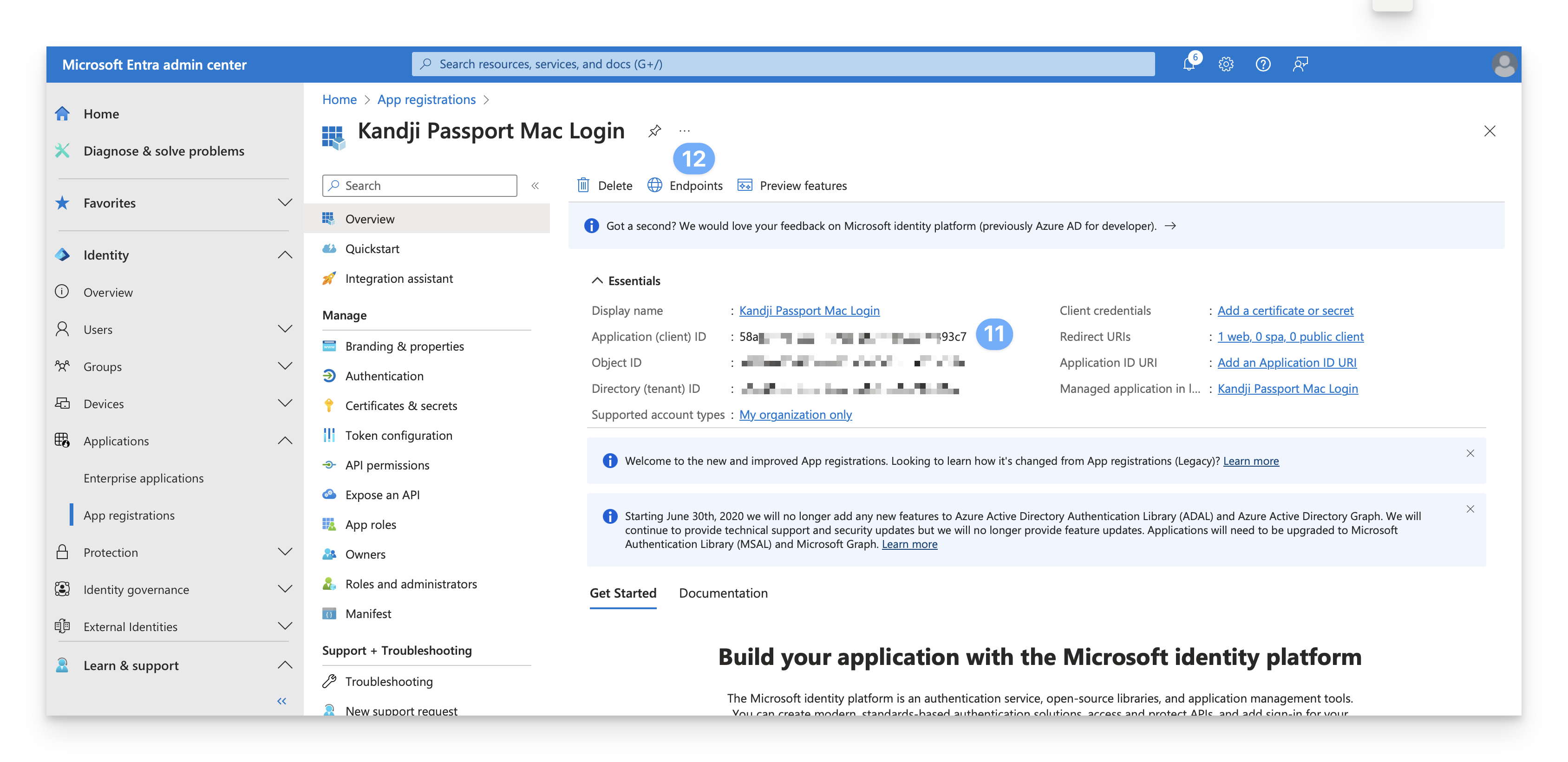

Öffnen Sie ein sicheres Textdokument, in dem die Werte für diese OIDC-App vorübergehend gespeichert werden können. Sie benötigen diese Details, wenn Sie das Passport-konfigurieren.

Kopieren Sie auf der Seite Übersicht die Anwendungs-ID (Client-ID) in ein temporäres sicheres Textdokument.

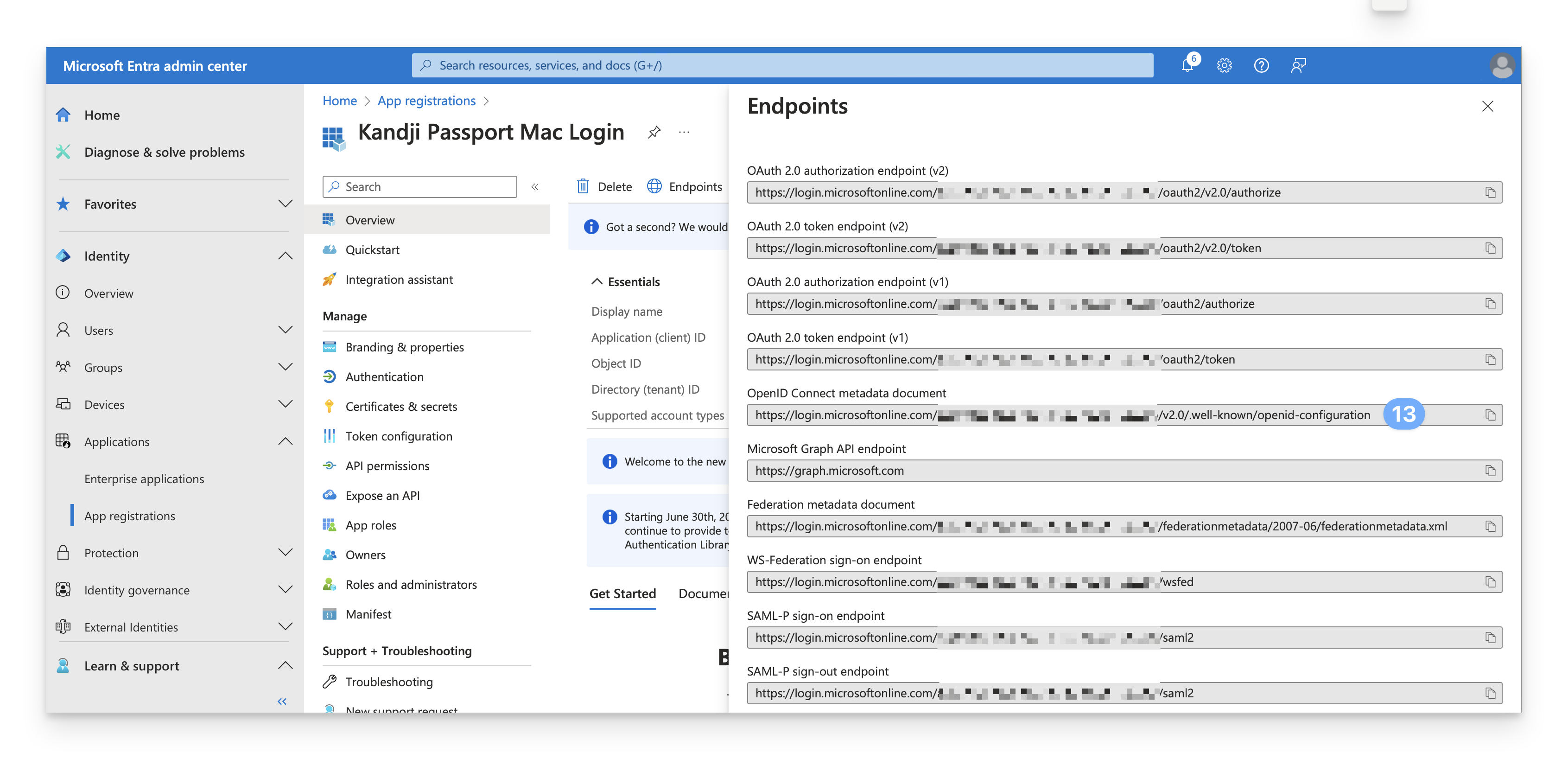

Klicken Sie auf der Seite Übersicht auf Endpunkte.

Kopieren Sie das OpenID Connect-Metadatendokument (URL des Identitätsanbieters) in ein temporäres sicheres Textdokument.

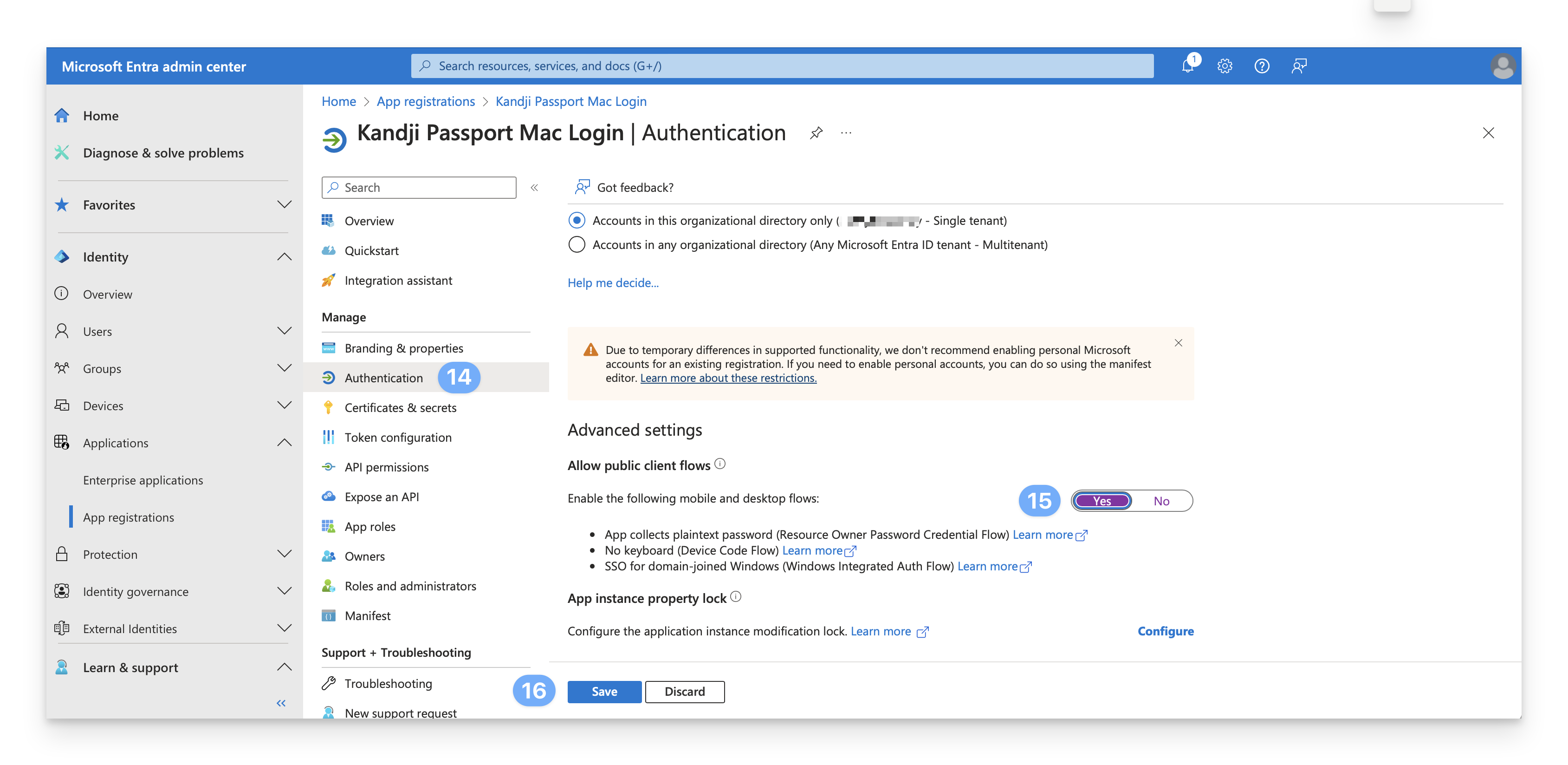

Wählen Sie links Authentifizierung aus.

Legen Sie die folgenden mobilen und Desktop-Flows aktivieren auf Ja fest.

Klicken Sie auf Speichern.

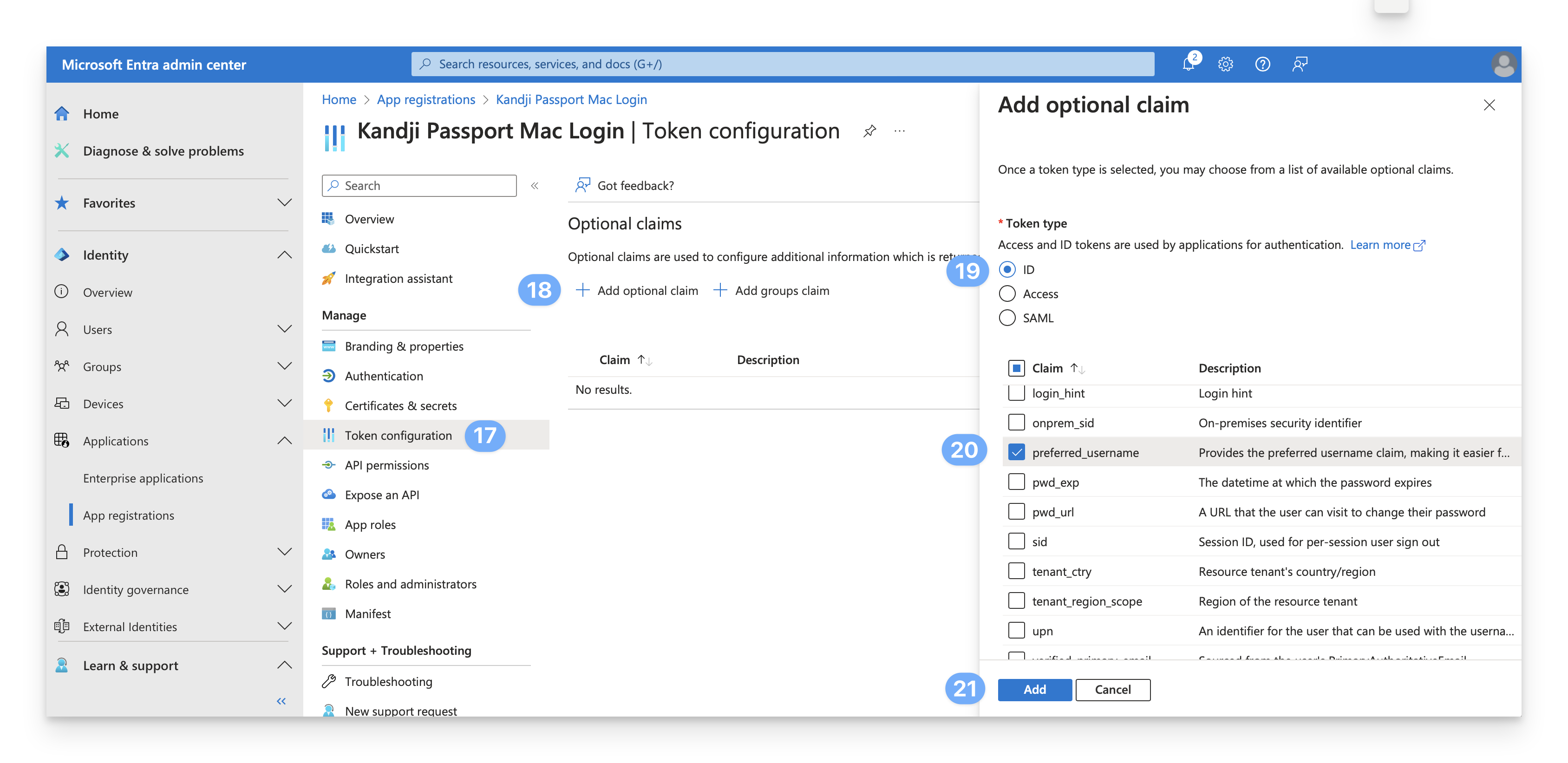

Wählen Sie links Tokenkonfiguration aus.

Klicken Sie auf Optionalen Anspruch hinzufügen.

Wählen Sie für den Tokentyp die Option ID aus.

Wählen Sie für den Anspruch die Option preferred_username aus.

Klicken Sie auf Hinzufügen.

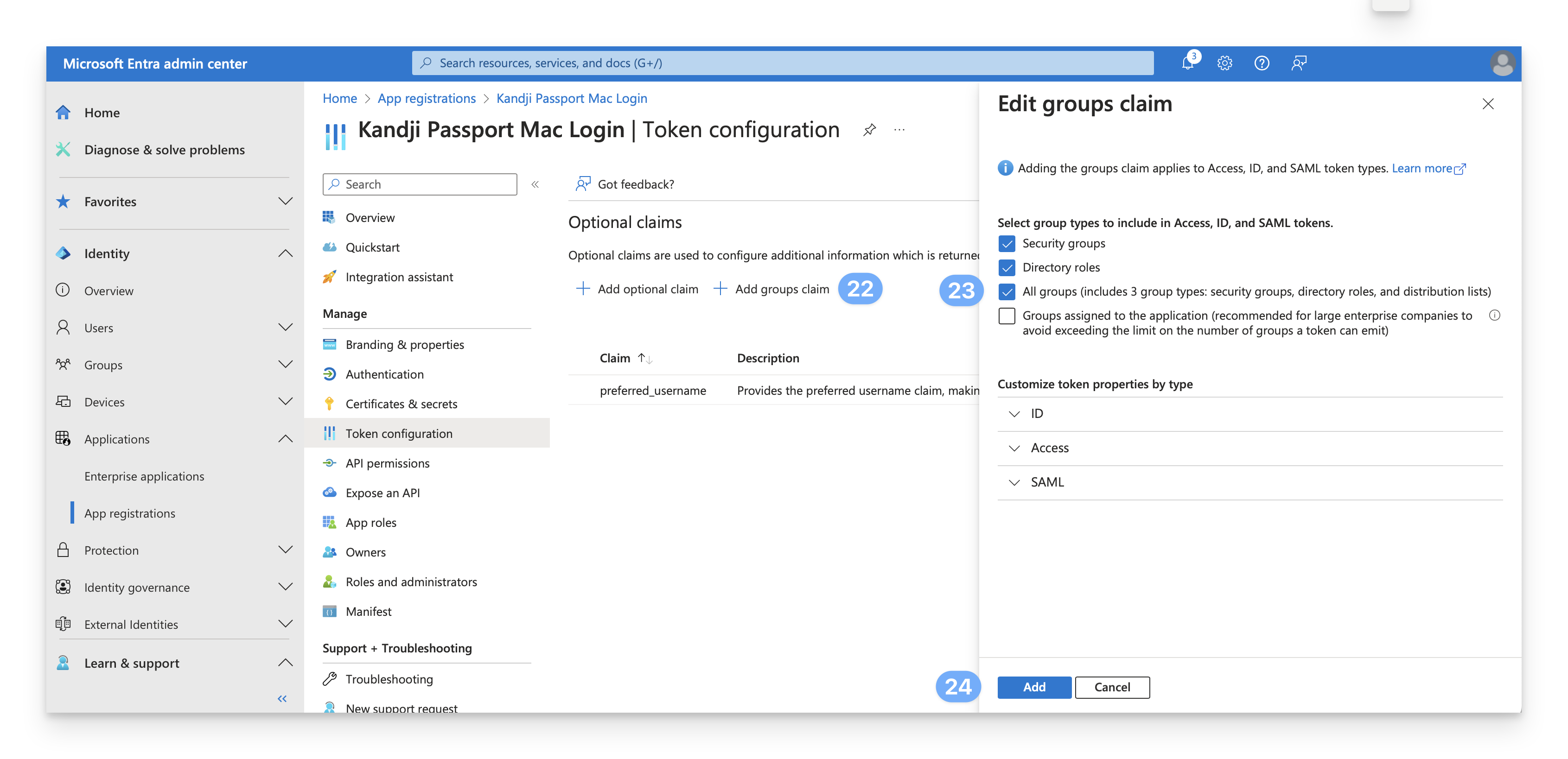

Klicken Sie auf der Seite Tokenkonfiguration auf Gruppenanspruch hinzufügen.

Wählen Sie Alle Gruppen...

Klicken Sie auf Hinzufügen.

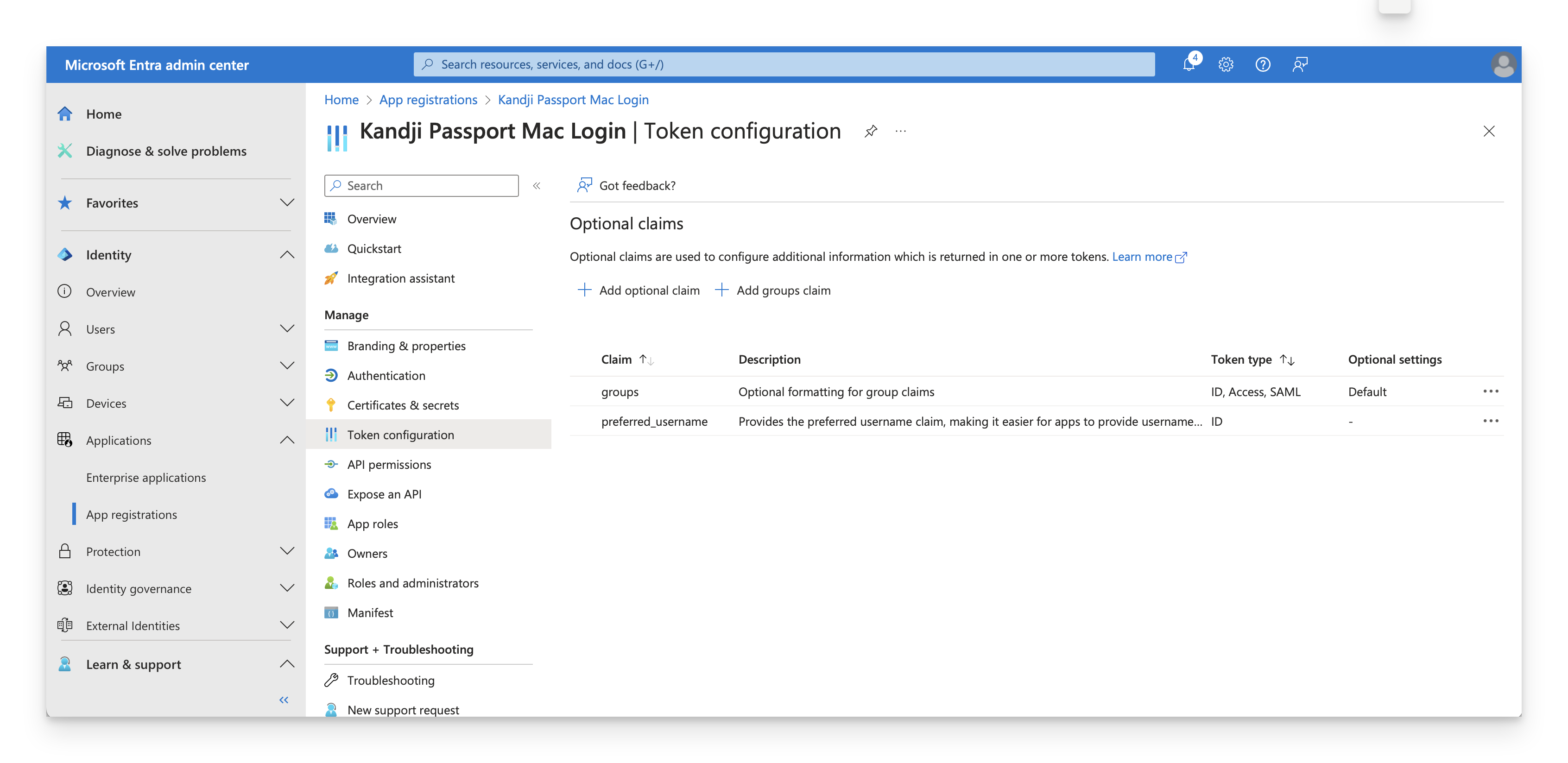

Nachdem Sie die Tokenkonfigurationen abgeschlossen haben, werden beide optionalen Ansprüche angezeigt.

Nachdem Sie die Tokenkonfigurationen abgeschlossen haben, werden beide optionalen Ansprüche angezeigt.

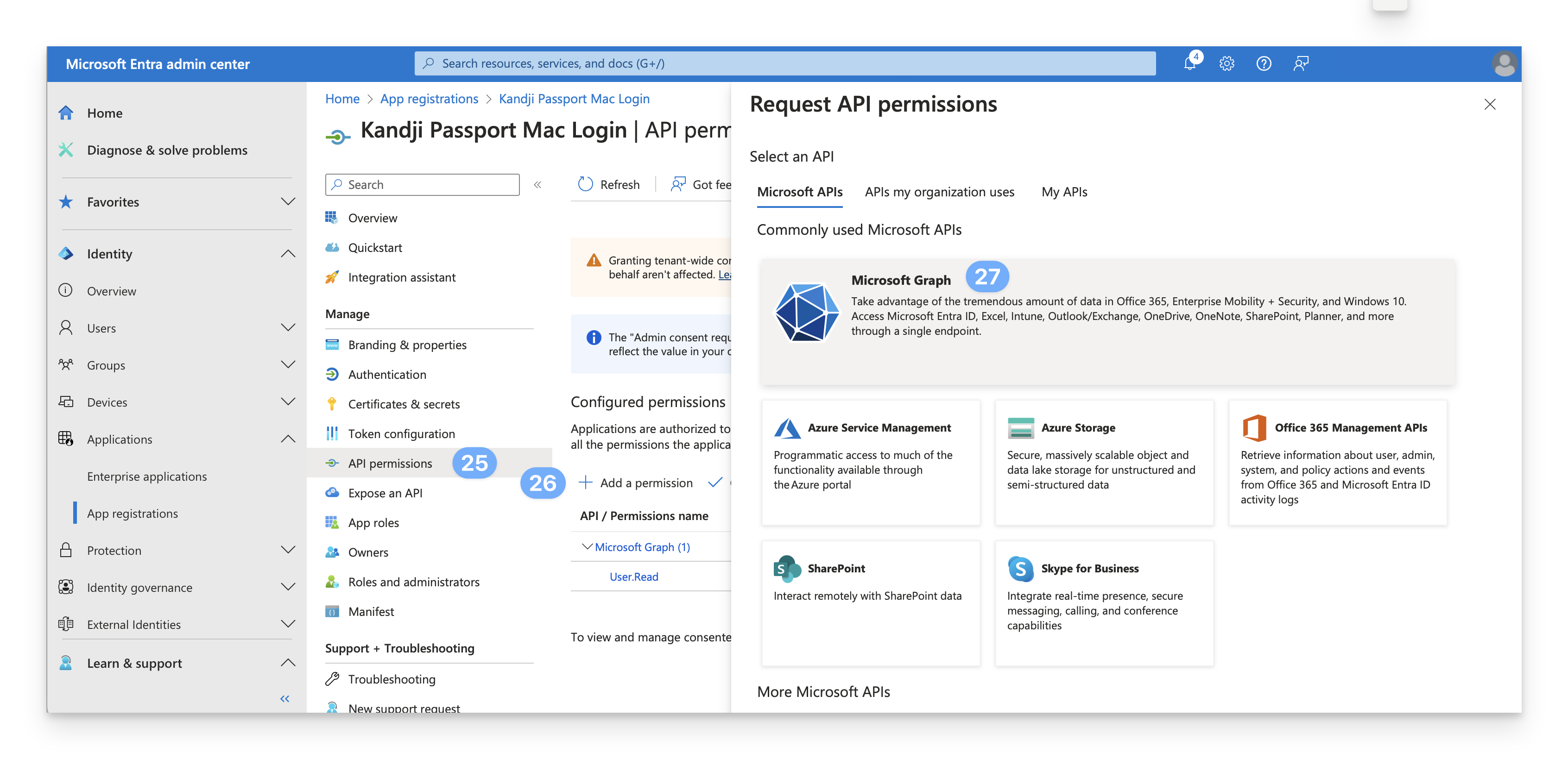

Wählen Sie API-Berechtigungen aus.

Klicken Sie auf Berechtigung hinzufügen.

Klicken Sie auf Microsoft Graph.

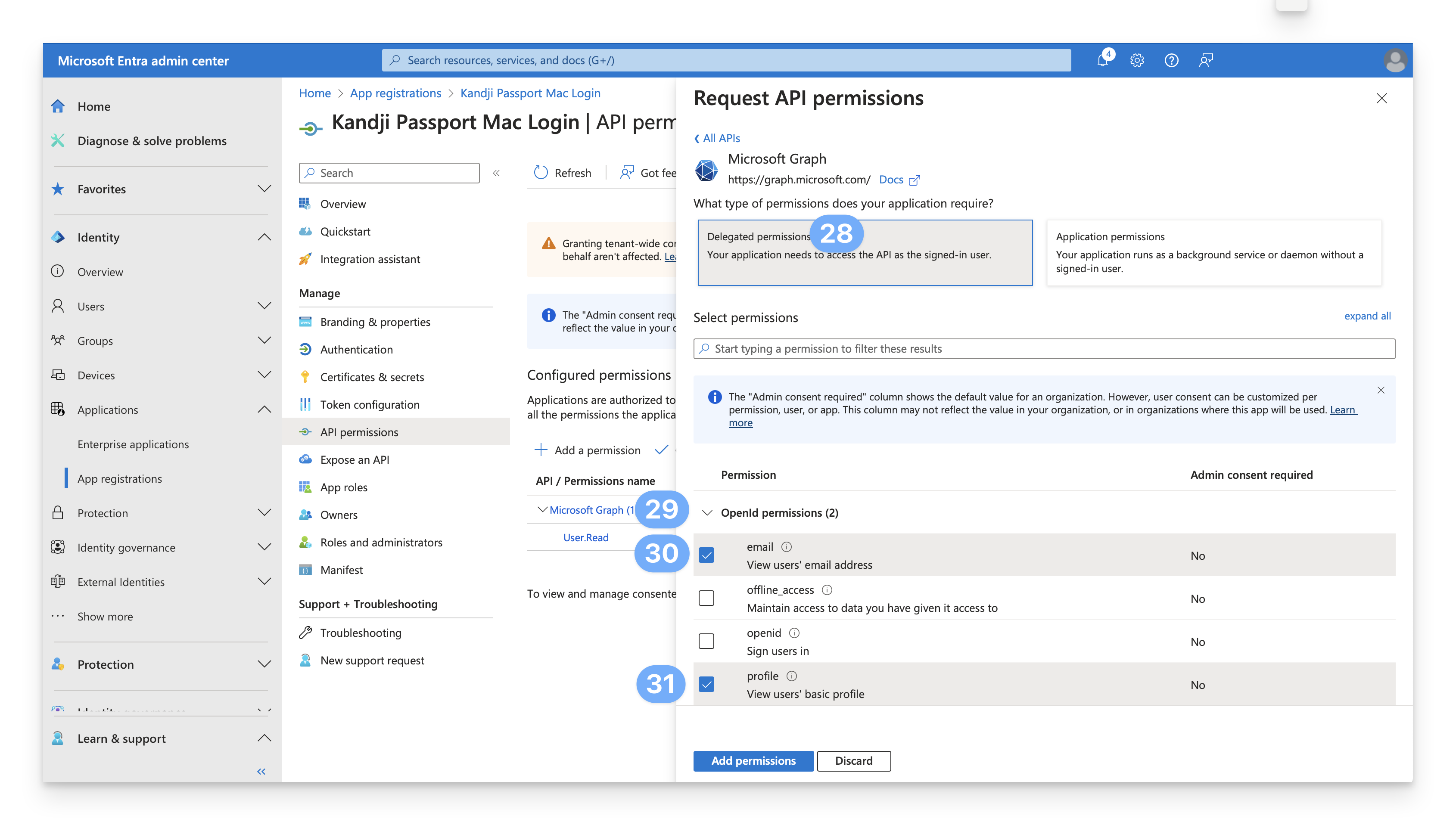

Wählen Sie Delegierte Berechtigungen aus.

Vergewissern Sie sich, dass der Abschnitt OpenId-Berechtigungen erweitert ist. Wenn der Abschnitt "OpenID-Berechtigungen" nicht erweitert ist, klicken Sie auf das Symbol neben dem Abschnitt "OpenId-Berechtigungen", um ihn zu erweitern.

Wählen Sie E-Mail aus.

Profil auswählen.

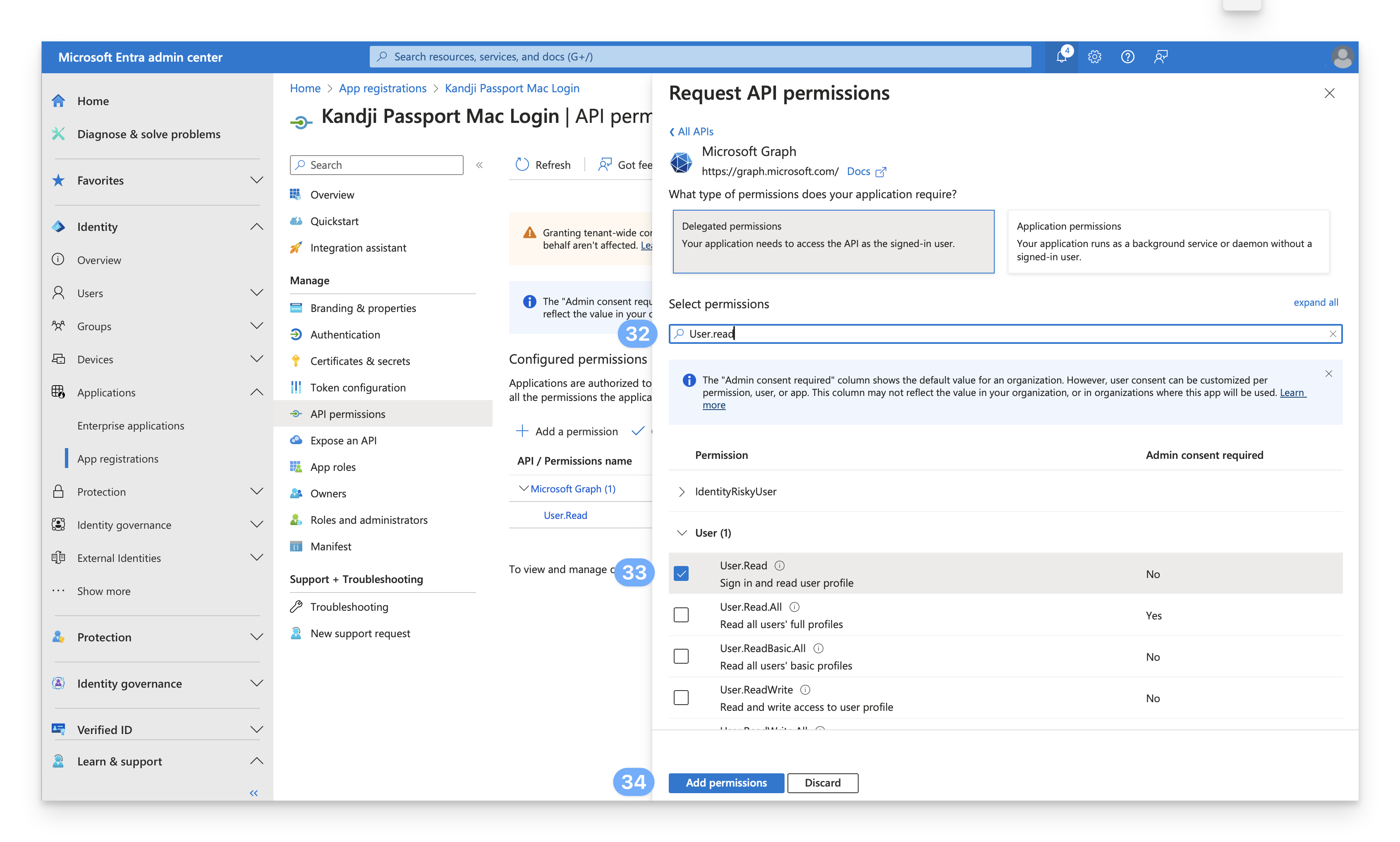

Geben Sie im Feld Berechtigungen auswählen User.Read ein.

Vergewissern Sie sich, dass im Abschnitt Benutzer bereits Benutzer ausgewählt ist. Wenn User.Read nicht ausgewählt ist, wählen Sie es aus.

Klicken Sie auf Berechtigungen hinzufügen.

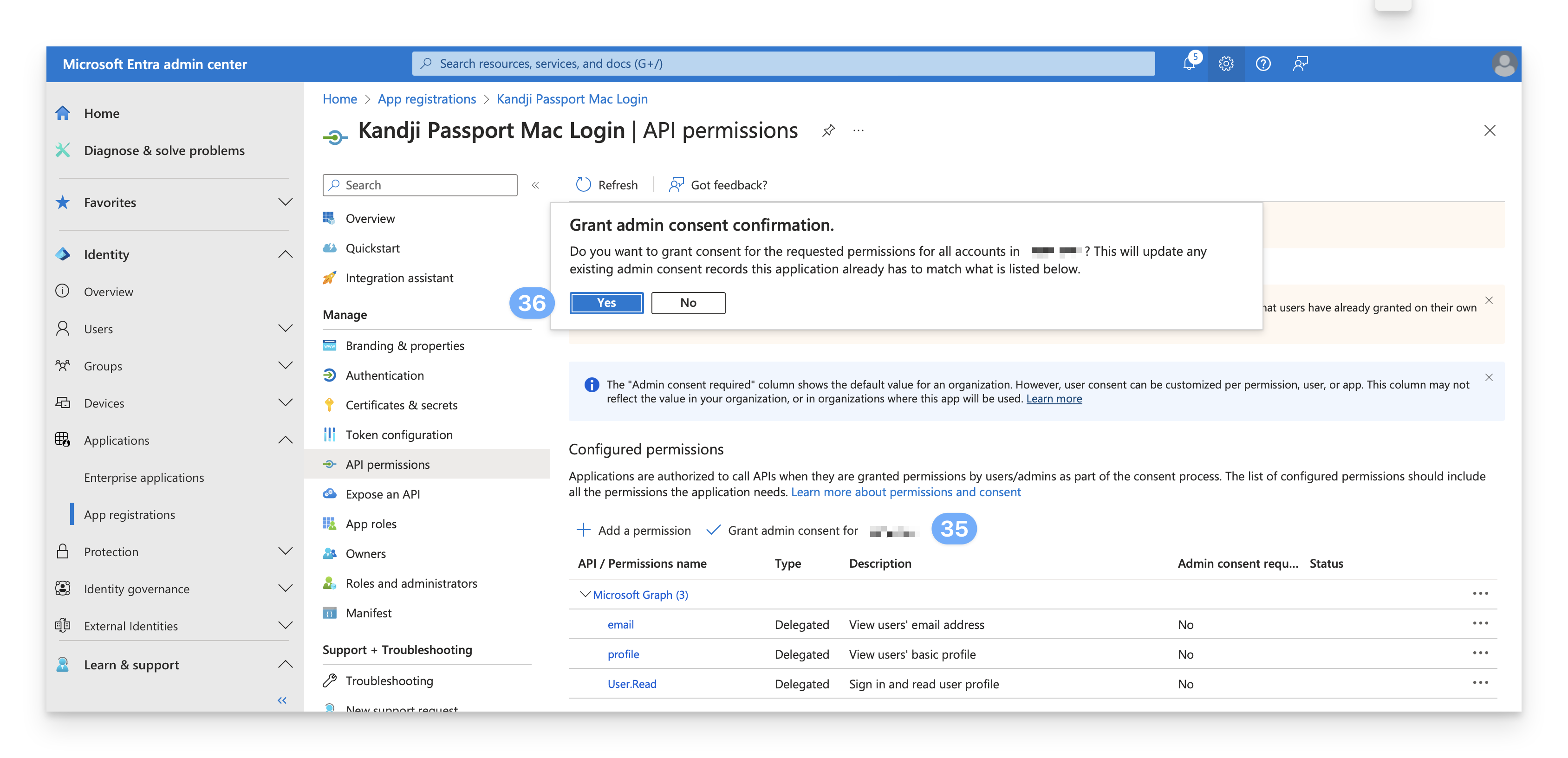

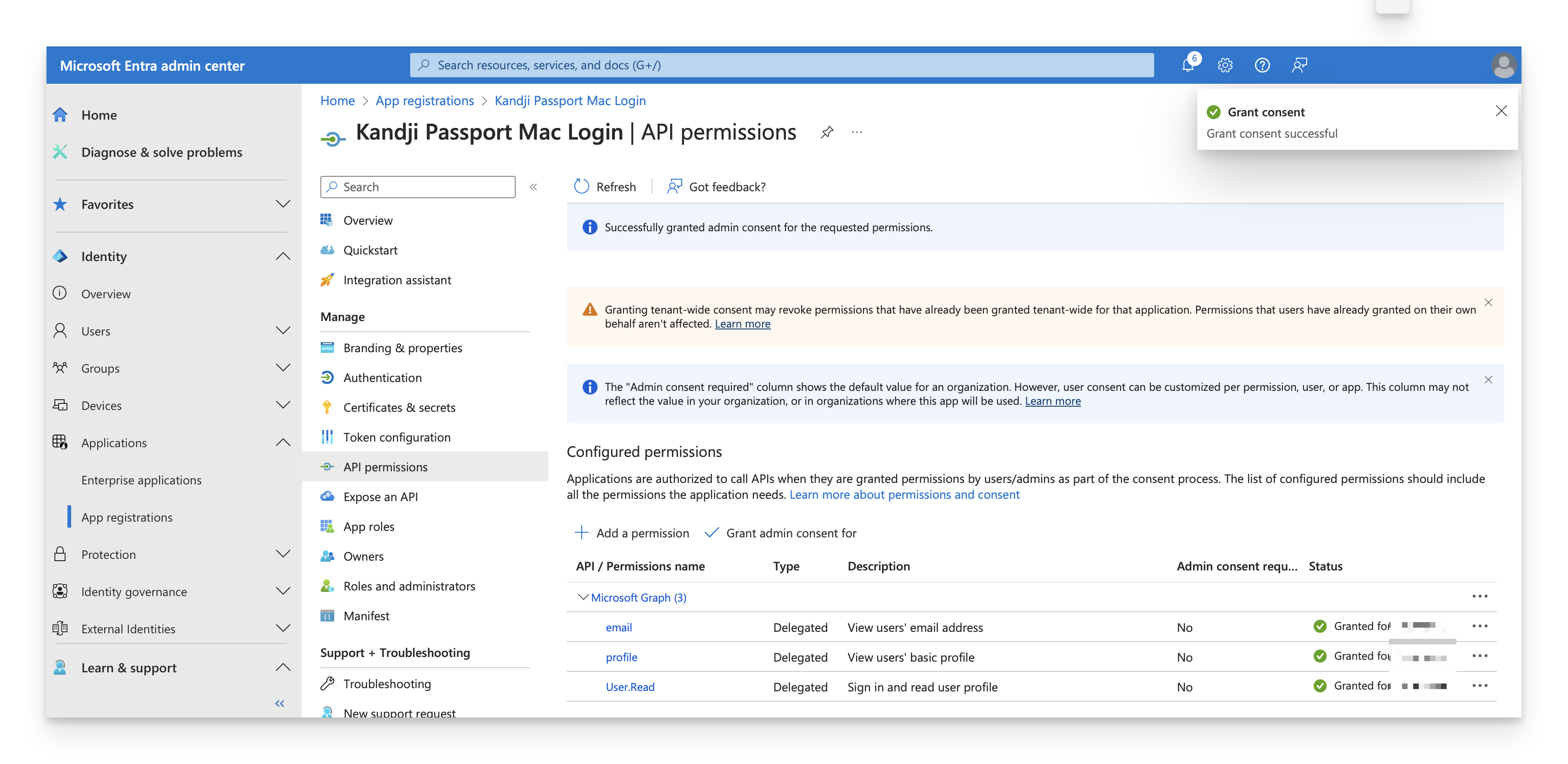

Wählen Sie auf der Seite API-Berechtigungen die Option Administratoreinwilligung für <your_tenant_name> erteilen aus.

Wählen Sie Ja aus.

Es sollte eine Benachrichtigung ähnlich der folgenden angezeigt werden, und es sollte die Meldung "Gewährt für <your_tenant_name> ..." -Meldung in der Spalte Status neben jeder Berechtigung.

Es sollte eine Benachrichtigung ähnlich der folgenden angezeigt werden, und es sollte die Meldung "Gewährt für <your_tenant_name> ..." -Meldung in der Spalte Status neben jeder Berechtigung.

Fahren Sie mit dem nächsten Abschnitt fort.

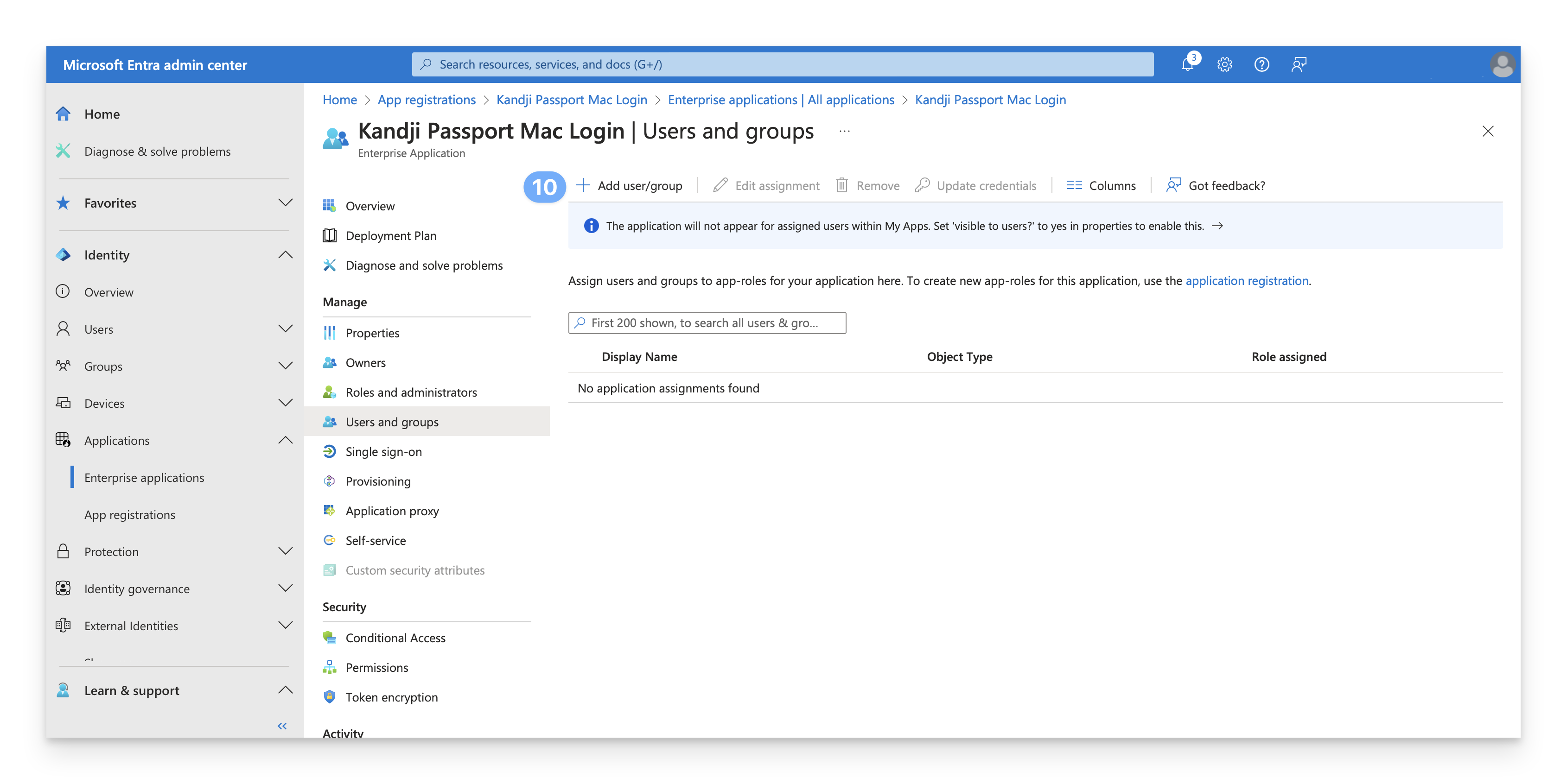

Zuweisen von Benutzern und Gruppen

Wenn Sie eine neue App-Registrierung erstellen, ist das Attribut "Zuweisung erforderlich?" standardmäßig auf "Nein" festgelegt. Wenn Ihre Passport Enterprise-App jedoch so eingestellt ist, dass eine Zuweisung erforderlich ist, müssen Sie die folgenden Schritte ausführen, um Benutzer zuzuweisen, damit Sie Ihre Passport-App verwenden können.

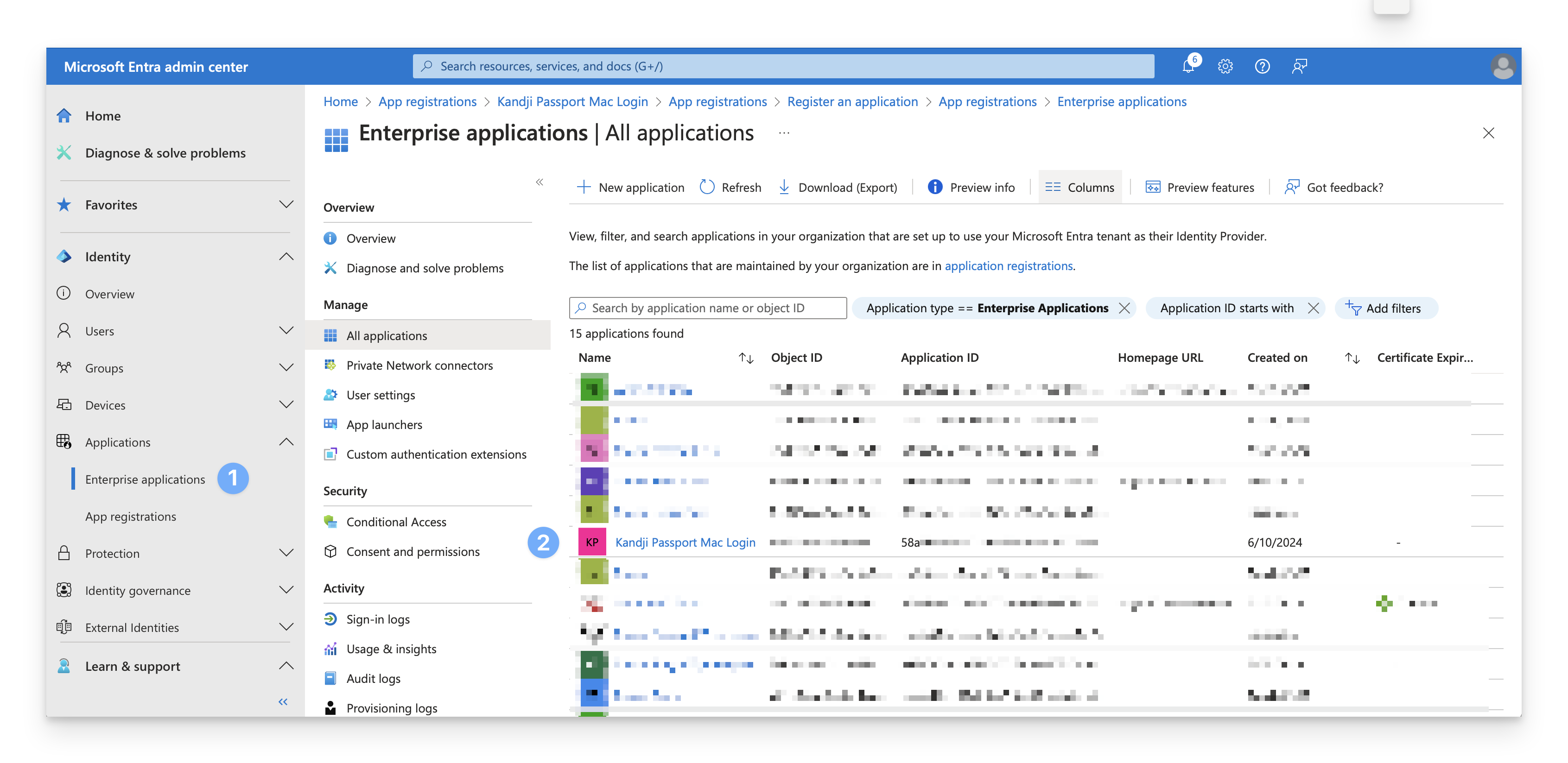

Öffnen Sie im Navigationsmenü Identität auf der linken Seite Anwendungen, und wählen Sie Unternehmensanwendungen aus.

Wählen Sie in der Liste Alle Anwendungen Kandji Passport Mac Login oder den Namen aus, den Sie der App-Registrierung im vorherigen Abschnitt gegeben haben.

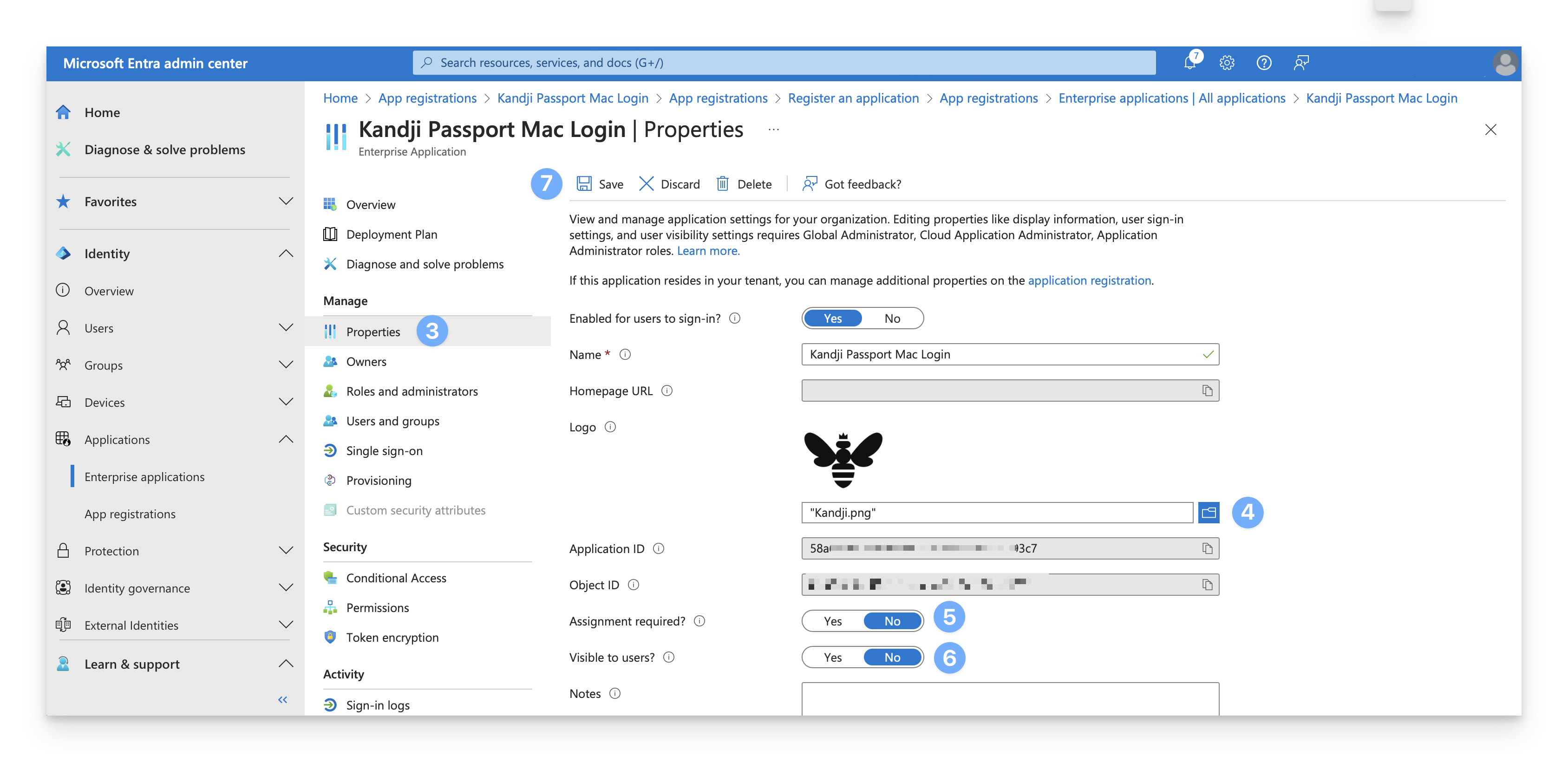

Wählen Sie unter Verwalten die Option Eigenschaften aus.

Fügen Sie Ihrer Unternehmens-App optional ein Logo hinzu.

Überprüfen Sie die Einstellung Zuweisung erforderlich? . Wenn es auf "Nein" gesetzt ist, können Sie den Rest dieses Abschnitts überspringen. Alle Benutzer in Entra ID können die Passport-App verwenden.

Vergewissern Sie sich, dass die Einstellung "Für Benutzer sichtbar?" auf "Nein" eingestellt ist. Andernfalls wird es den Benutzern in ihrem Portal angezeigt. Die Passport-App ist nur als Ersatz für das macOS-Anmeldefenster nützlich.

Klicken Sie auf Speichern.

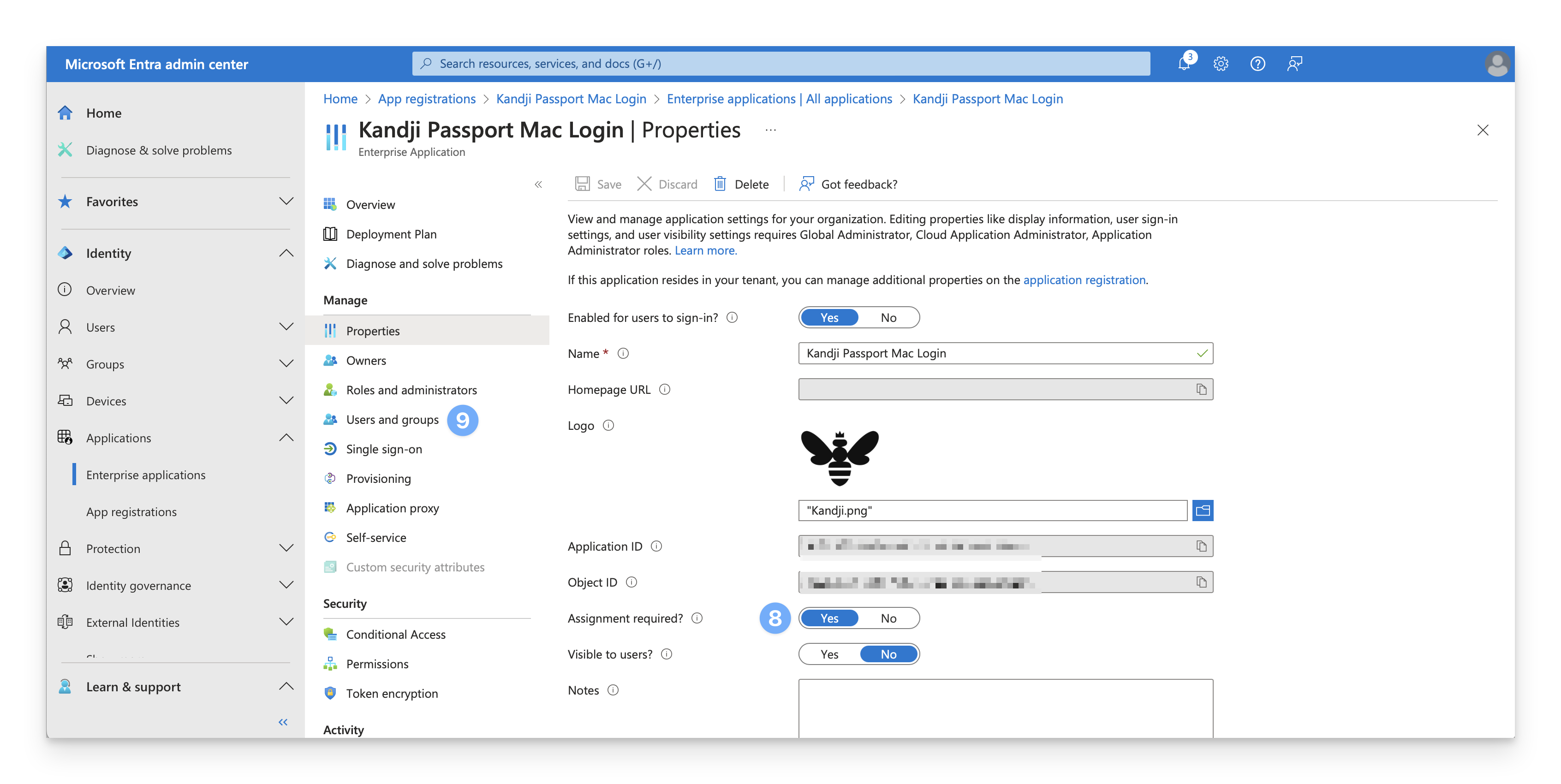

Wenn die Einstellung Zuweisung erforderlich? auf "Ja" gesetzt ist, fahren Sie mit den Schritten 9 bis 16 fort.

Wählen Sie unter Verwalten die Option Benutzer und Gruppen aus.

Wählen Sie im Menü + Benutzer/Gruppe hinzufügen aus.

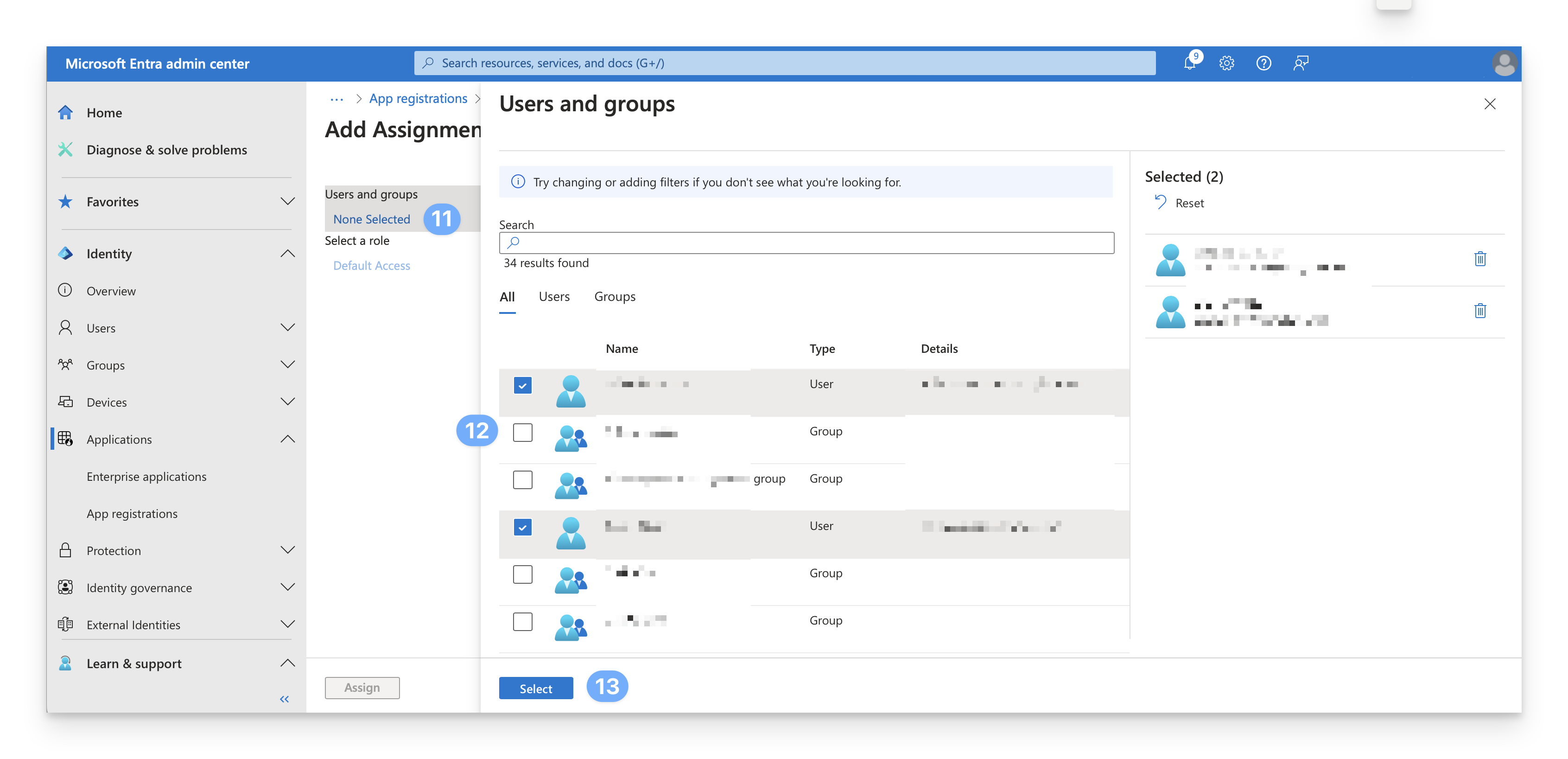

Wählen Sie im Dialogfeld Zuweisung hinzufügen den Link unter Benutzer und Gruppen aus.

Eine Liste der Benutzer und Sicherheitsgruppen wird angezeigt. Sie können nach einem bestimmten Benutzer oder einer bestimmten Gruppe suchen oder mehrere Benutzer und Gruppen auswählen, die in der Liste angezeigt werden.

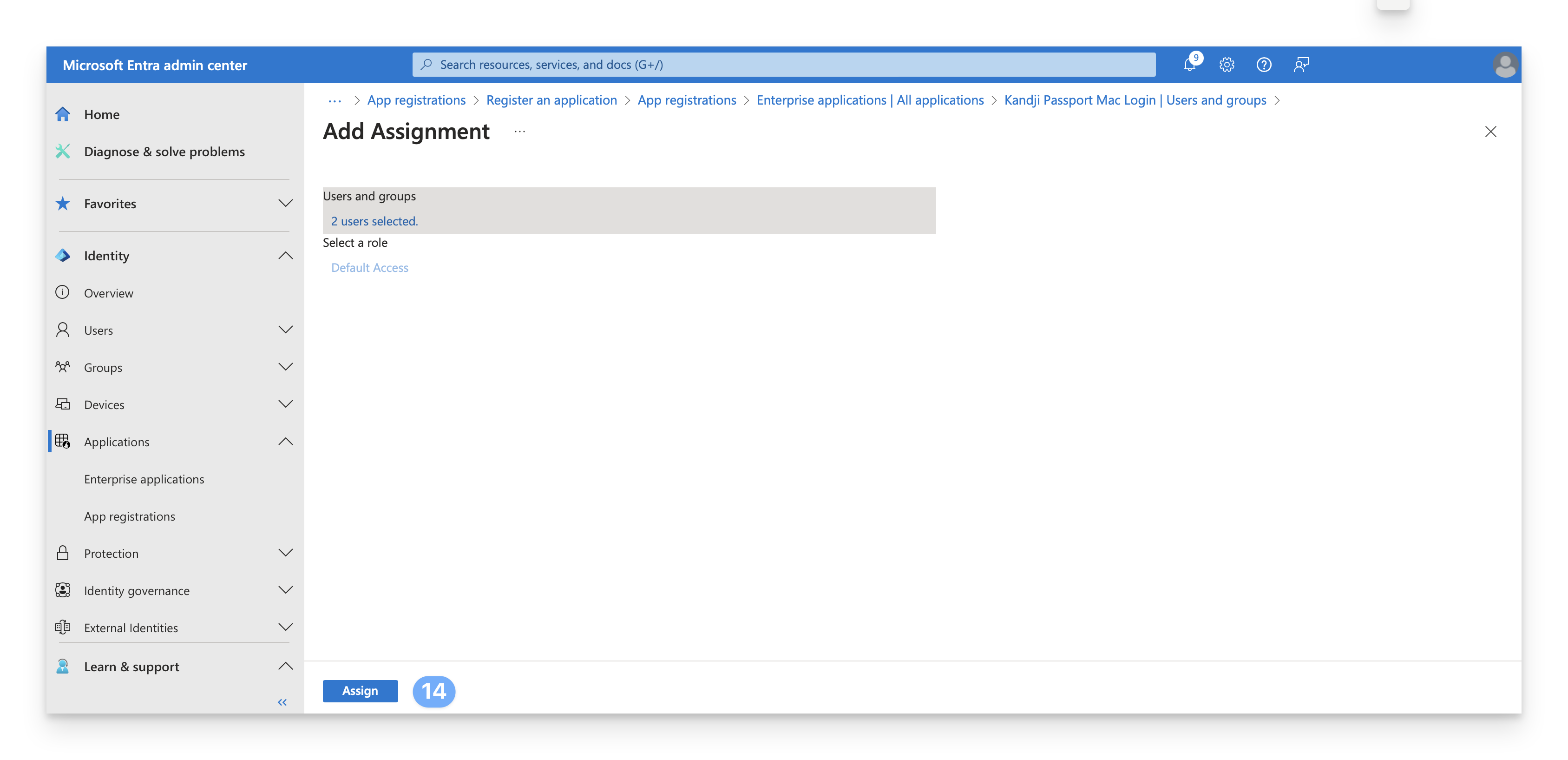

Nachdem Sie Ihre Benutzer und Gruppen ausgewählt haben, wählen Sie Auswählen aus.

Wenn die folgende Meldung angezeigt wird, bedeutet dies, dass ein kostenloser Tarif verwendet wird. Sie können der Passport Enterprise App nur Benutzer (keine Gruppen) hinzufügen.

Wenn die folgende Meldung angezeigt wird, bedeutet dies, dass ein kostenloser Tarif verwendet wird. Sie können der Passport Enterprise App nur Benutzer (keine Gruppen) hinzufügen. .png)

Wählen Sie Zuweisen aus, um die Zuweisung von Benutzern und Gruppen zur App abzuschließen.

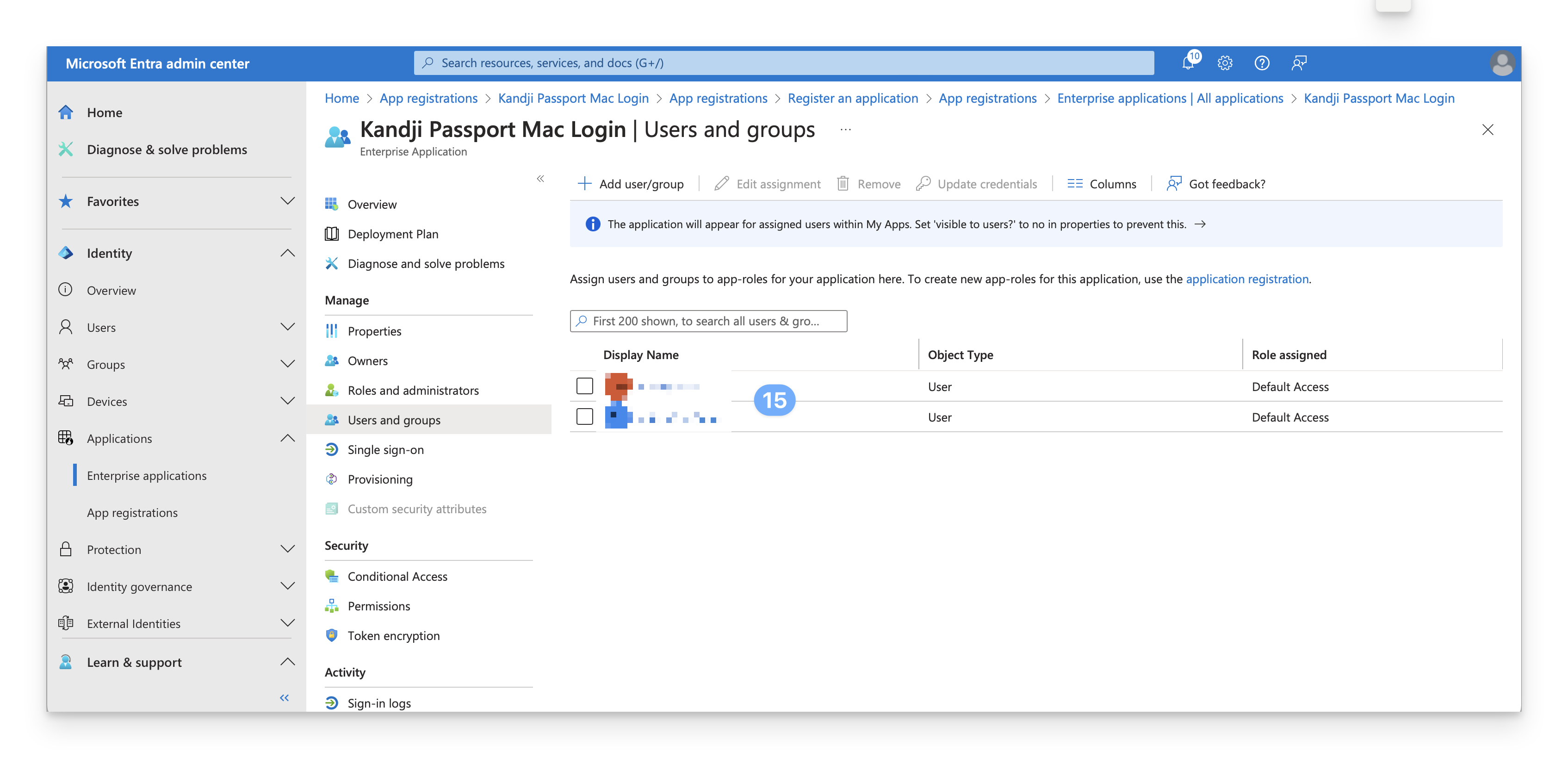

Vergewissern Sie sich, dass die Benutzer und Gruppen, die Sie hinzugefügt haben, in der Liste Benutzer und Gruppen angezeigt werden.

Nachdem dieser Teil der Entra ID-Konfiguration abgeschlossen ist, lesen Sie die verbleibenden Abschnitte dieses Artikels für Ihre Microsoft Entra ID-Umgebung.

Überlegungen zum bedingten Zugriff auf Microsoft Entra ID

Microsoft Entra ID Conditional Access ist in Microsoft Entra ID Premium oder höher enthalten. Stellen Sie sicher, dass Sie sowohl die MFA- als auch die Sicherheitsstandards pro Benutzer deaktivieren, bevor Sie Microsoft Entra ID-Richtlinien für bedingten Zugriff aktivieren.

Wenn Sie nur dieMac Login Passport Configurationverwenden: Wenn Entra ID mit einer Microsoft Entra ID-Richtlinie für bedingten Zugriff konfiguriert ist, die MFA als Anforderung angibt und alle oder bestimmte Cloud-Apps angibt, müssen Sie die Unternehmensanwendung, die Sie für Passport verwenden, von dieser Richtlinie ausschließen. Eine andere Möglichkeit, eine solche Richtlinie zu beschreiben, besteht darin, dass die Richtlinie die beiden folgenden Kriterien verwendet:

Zuweisungen: Zielressourcen: Cloud-Apps: Alle Cloud-Apps oder Apps auswählen

Zugriffssteuerungen: Gewähren: Zugriff gewähren: Mehrstufige Authentifizierung erforderlich

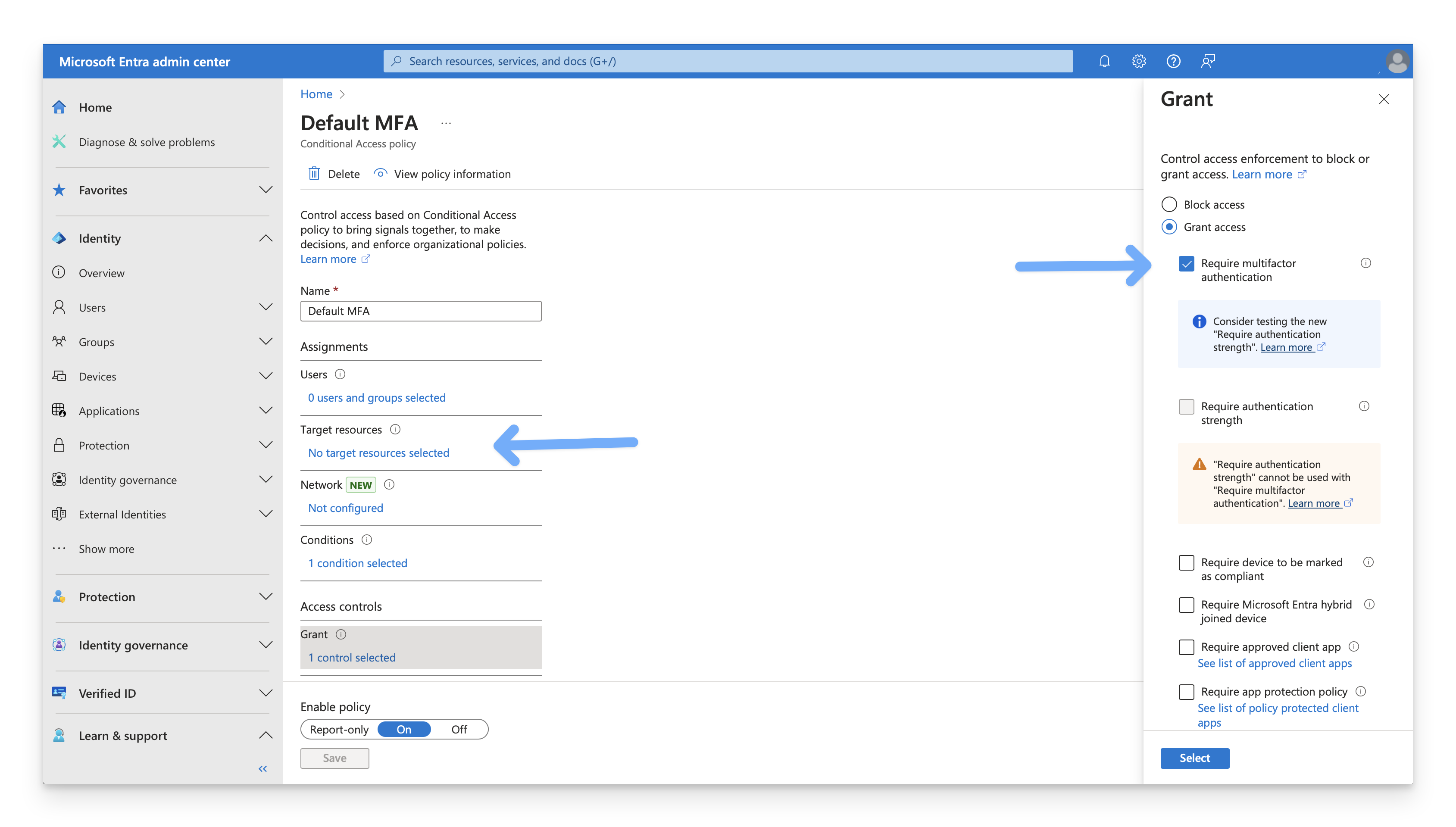

Im Folgenden finden Sie ein Beispiel für eine Richtlinie, die Sie nicht ändern müssen, da sie nicht die beiden oben genannten Kriterien verwendet (insbesondere, obwohl sie über die Berechtigung " Mehrstufige Authentifizierung erforderlich" verfügt, nicht über die Zuweisung für Target-Ressourcen. Hier ist ein Beispiel für eine Richtlinie, die Sie ändern müssen, um die Enterprise-Anwendung für Kandji Passport auszuschließen, da die Richtlinie beide Kriterien verwendet:

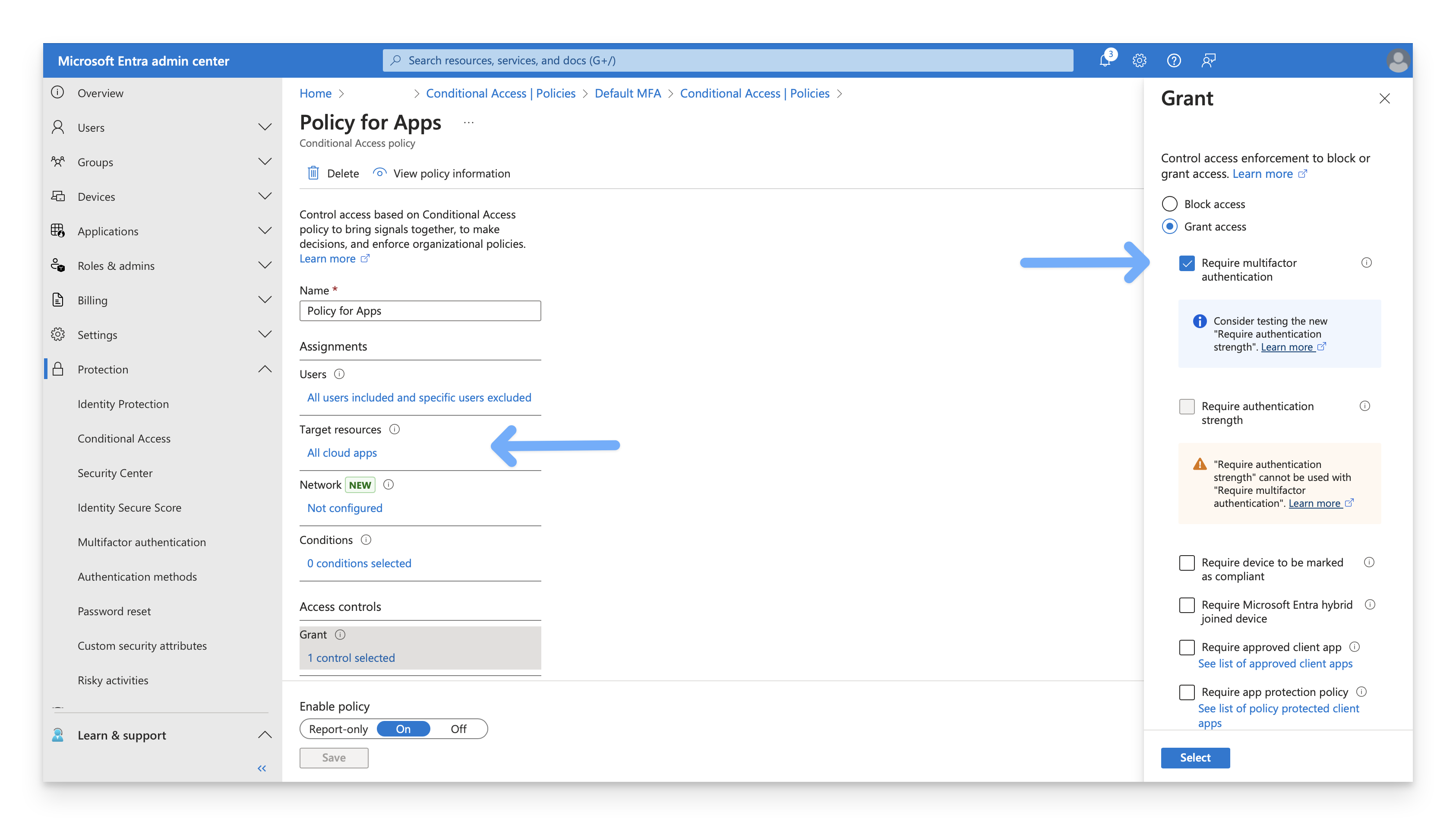

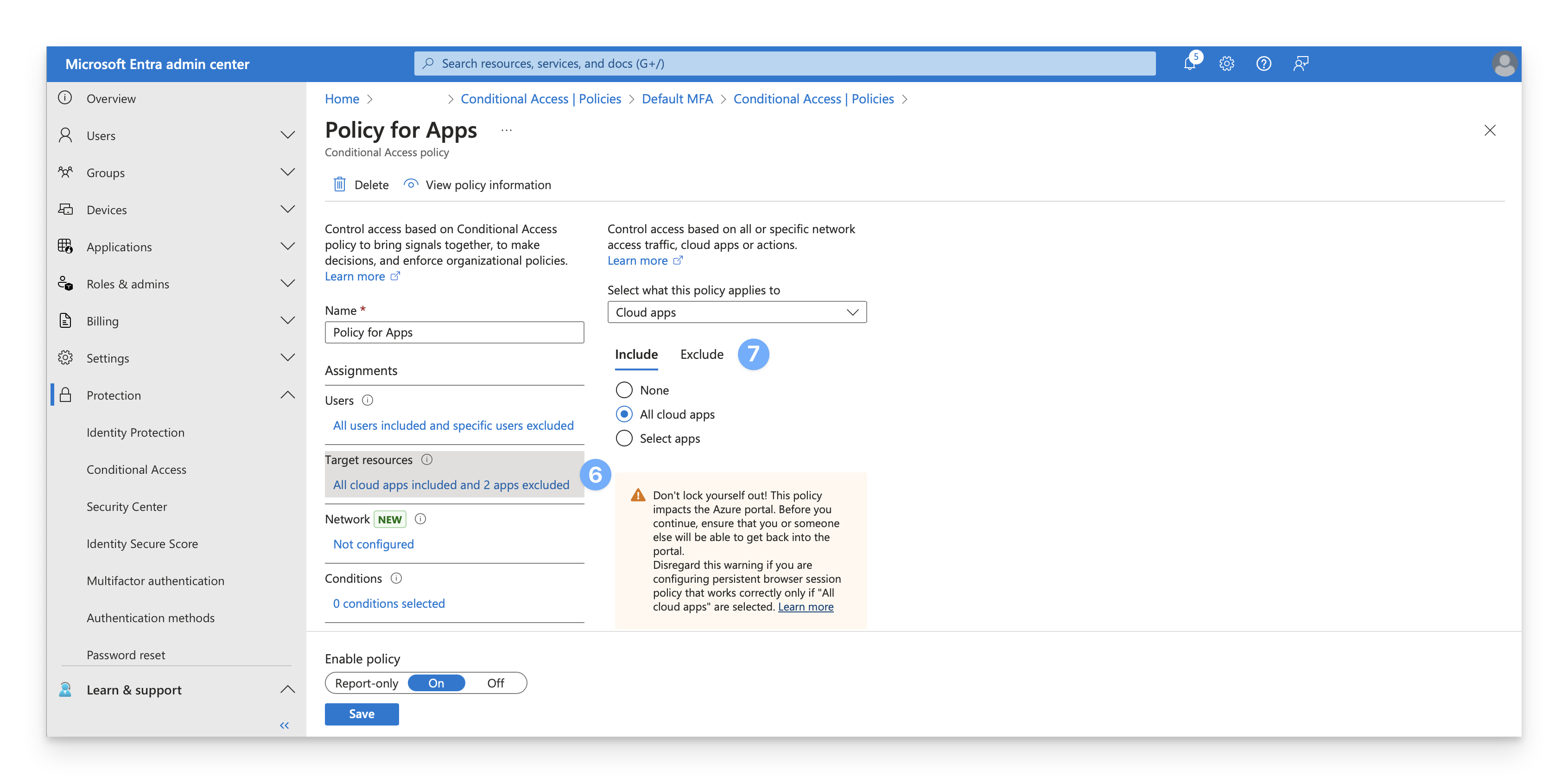

Hier ist ein Beispiel für eine Richtlinie, die Sie ändern müssen, um die Enterprise-Anwendung für Kandji Passport auszuschließen, da die Richtlinie beide Kriterien verwendet:

Damit Sie die Enterprise-Anwendung ausschließen können, muss sie über einen Umleitungs-URI-Wert verfügen, wie in Schritt 8 im Abschnitt Erstellen der App-Registrierung in diesem Artikel gezeigt.

Hinzufügen des Cloud-App-Ausschlusses

Schließen Sie die Enterprise-App, die Sie für Kandji Passport verwenden, für jede anwendbare Richtlinie aus.

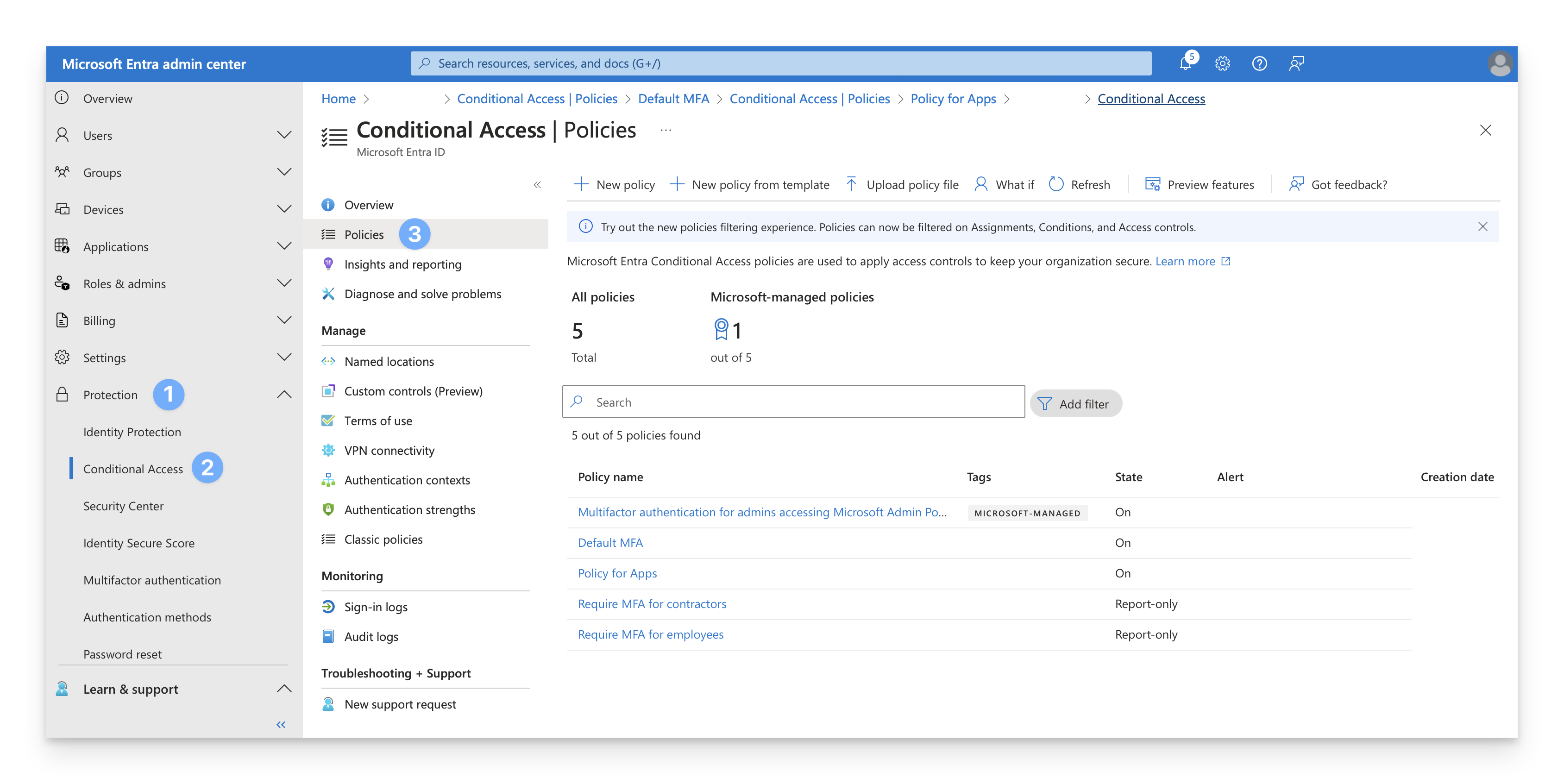

Öffnen Sie im Microsoft Entra Admin Center das Portalmenü, und wählen Sie dann Schutz aus.

Wählen Sie im Menü Schutz die Option Bedingter Zugriff aus.

Wählen Sie auf der Seite "Bedingter Zugriff" die Option "Richtlinien" aus.

Vergewissern Sie sich, dass im Portal jede Richtlinie mit einem Richtliniennamen und einem Status (neben anderen Informationen) angezeigt wird.

Wählen Sie eine Richtlinie mit dem Status Ein aus.

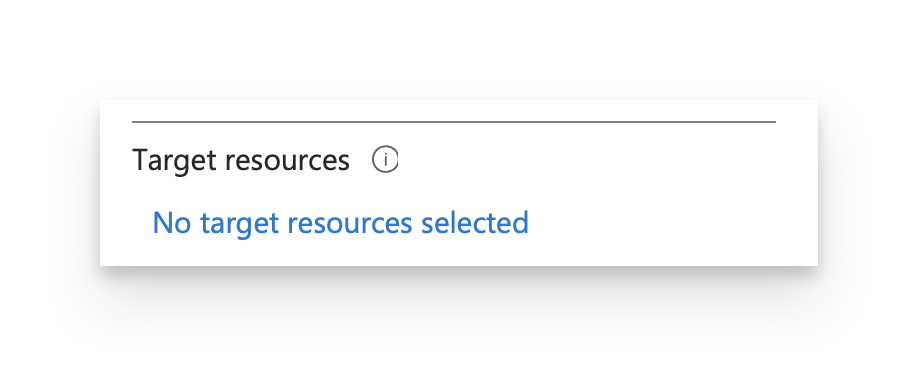

Wenn im Abschnitt "Zielressourcen" die Option "Keine Zielressourcen ausgewählt" angezeigt wird, kehren Sie zum vorherigen Schritt zurück, und wählen Sie die nächste Richtlinie aus.

Andernfalls klicken Sie auf den Link unter "Zielressourcen".

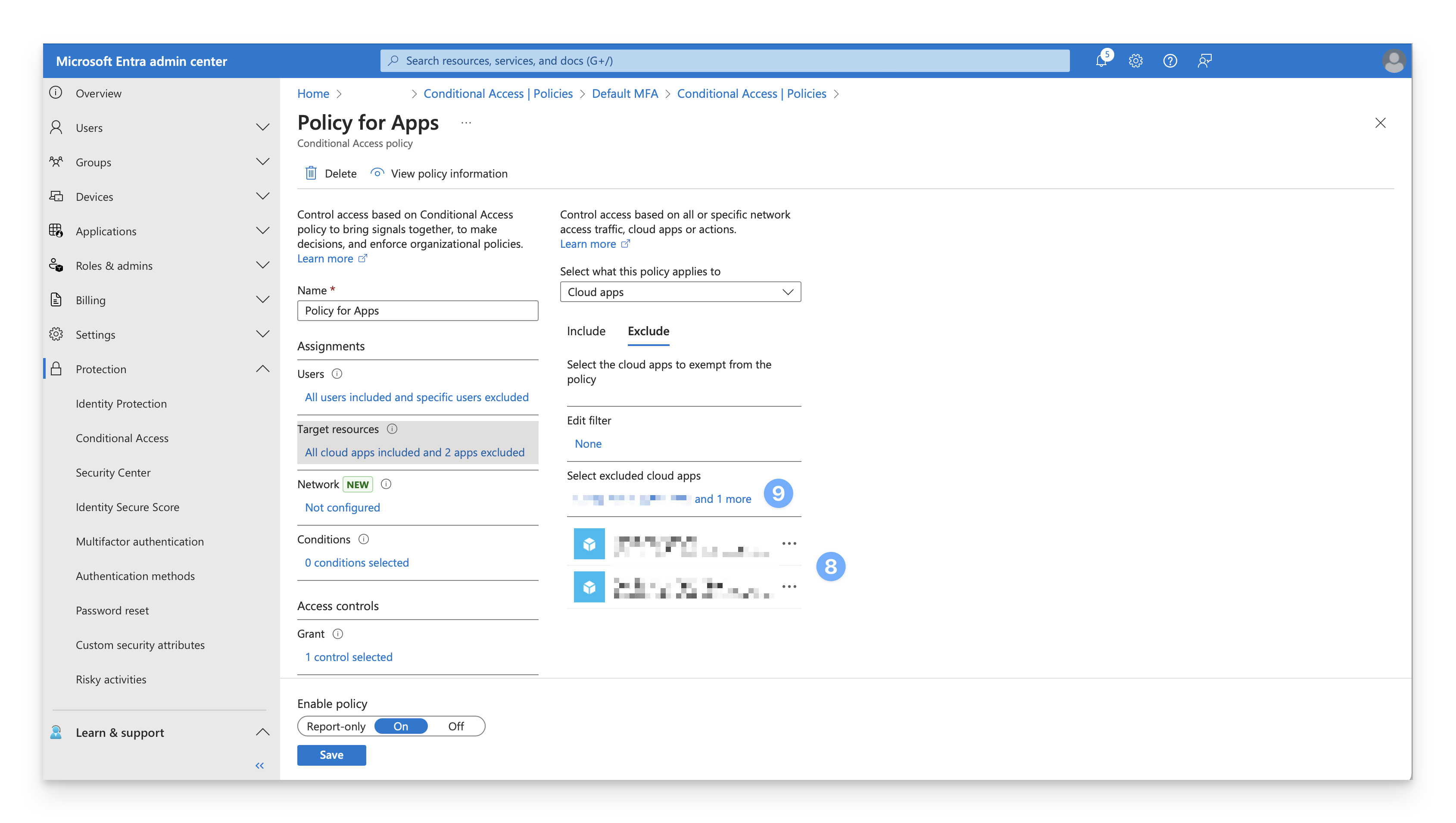

Andernfalls klicken Sie auf den Link unter "Zielressourcen".Klicken Sie auf Ausschließen.

Überprüfen Sie die Liste der ausgeschlossenen Cloud-Apps (möglicherweise gibt es keine ausgeschlossenen Cloud-Apps). Wenn die Enterprise-App für Kandji Passport bereits ausgeschlossen ist, können Sie zu Schritt 3 zurückkehren und mit der nächsten Richtlinie fortfahren.

Klicken Sie auf den Textlink unter Ausgeschlossene Cloud-Apps auswählen.

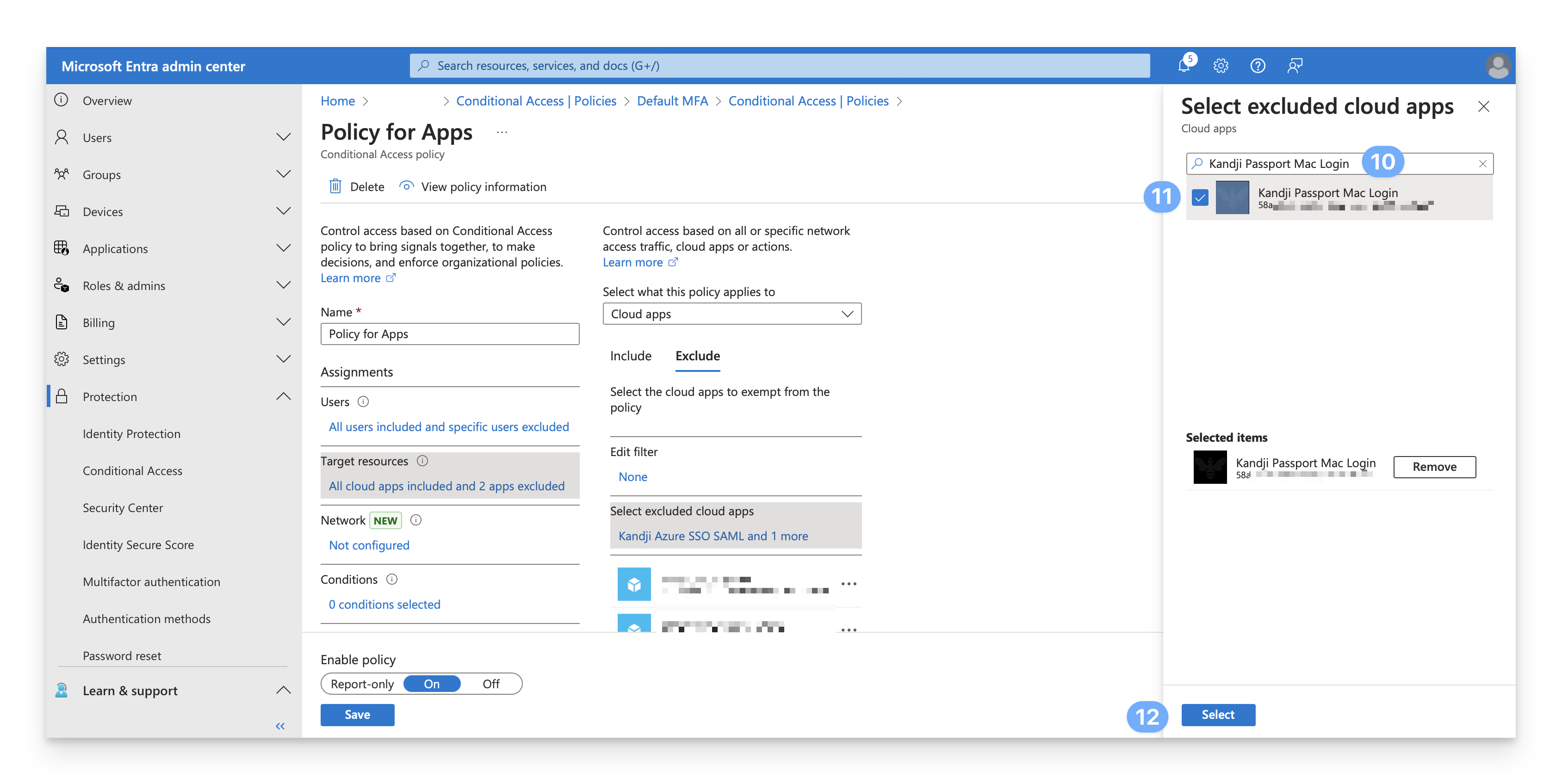

Geben Sie im Suchfeld den Namen der Enterprise-App ein, die Sie für Kandji Passport verwenden. Beachten Sie, dass bei der Suche nicht nur nach einem beliebigen Teil des Namens gesucht wird. Sie müssen mindestens den Anfang des Namens eingeben.

Aktivieren Sie das Kontrollkästchen für Ihre Enterprise-App für Kandji Passport aus den Suchergebnissen.

Klicken Sie unten auf dem Blatt Ausgeschlossene Cloud-Apps auswählen auf Auswählen.

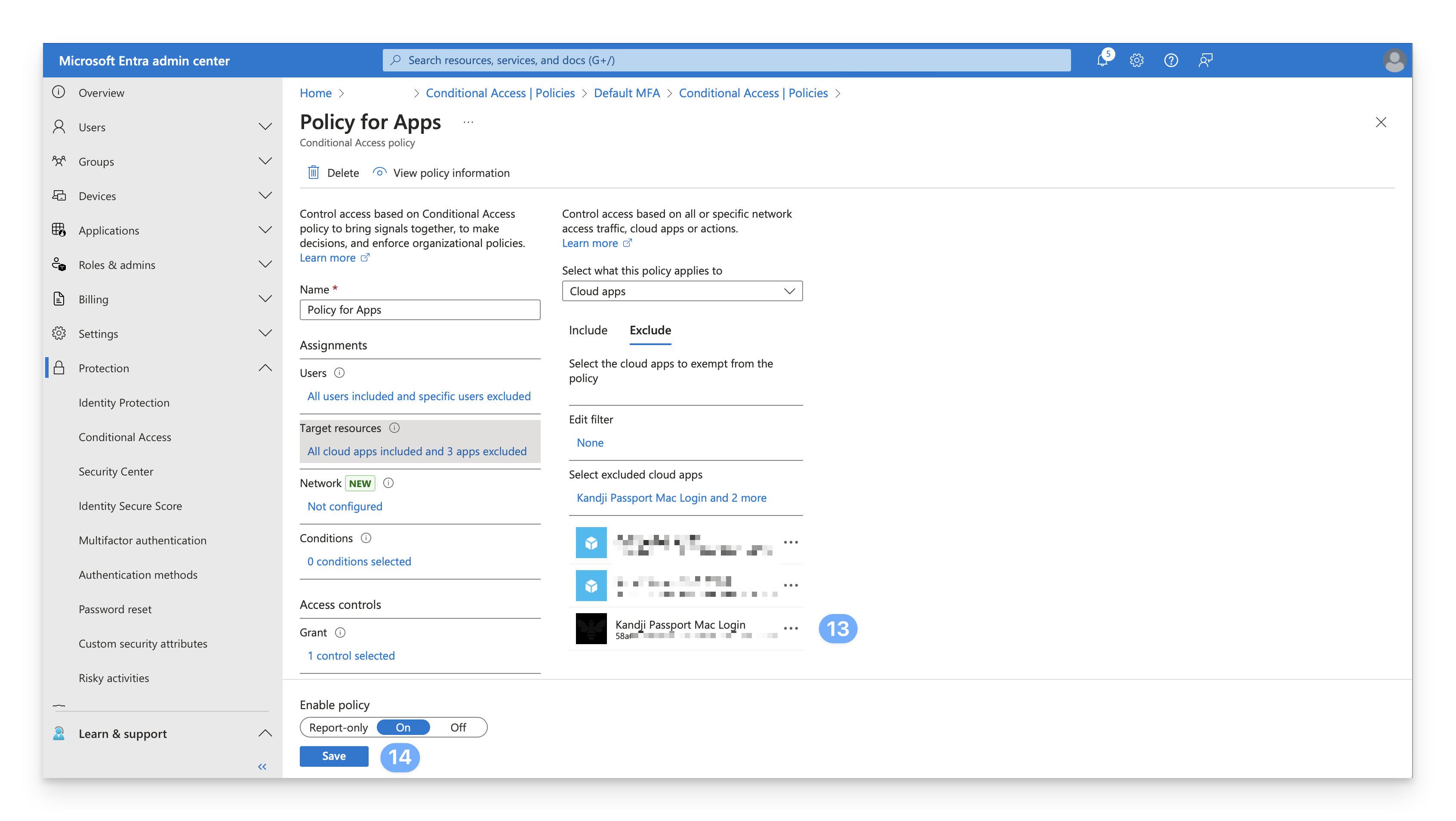

Vergewissern Sie sich, dass die Enterprise-App zur Liste der ausgeschlossenen Apps hinzugefügt wurde.

Klicken Sie in der unteren linken Ecke der Seite auf Speichern.

Kehren Sie zu Schritt 3 zurück, und wiederholen Sie den Vorgang für die nächste Richtlinie, bis Sie alle Richtlinien für bedingten Zugriff überprüft oder aktualisiert haben.

Bereitstellung von Benutzerkonten über Passport

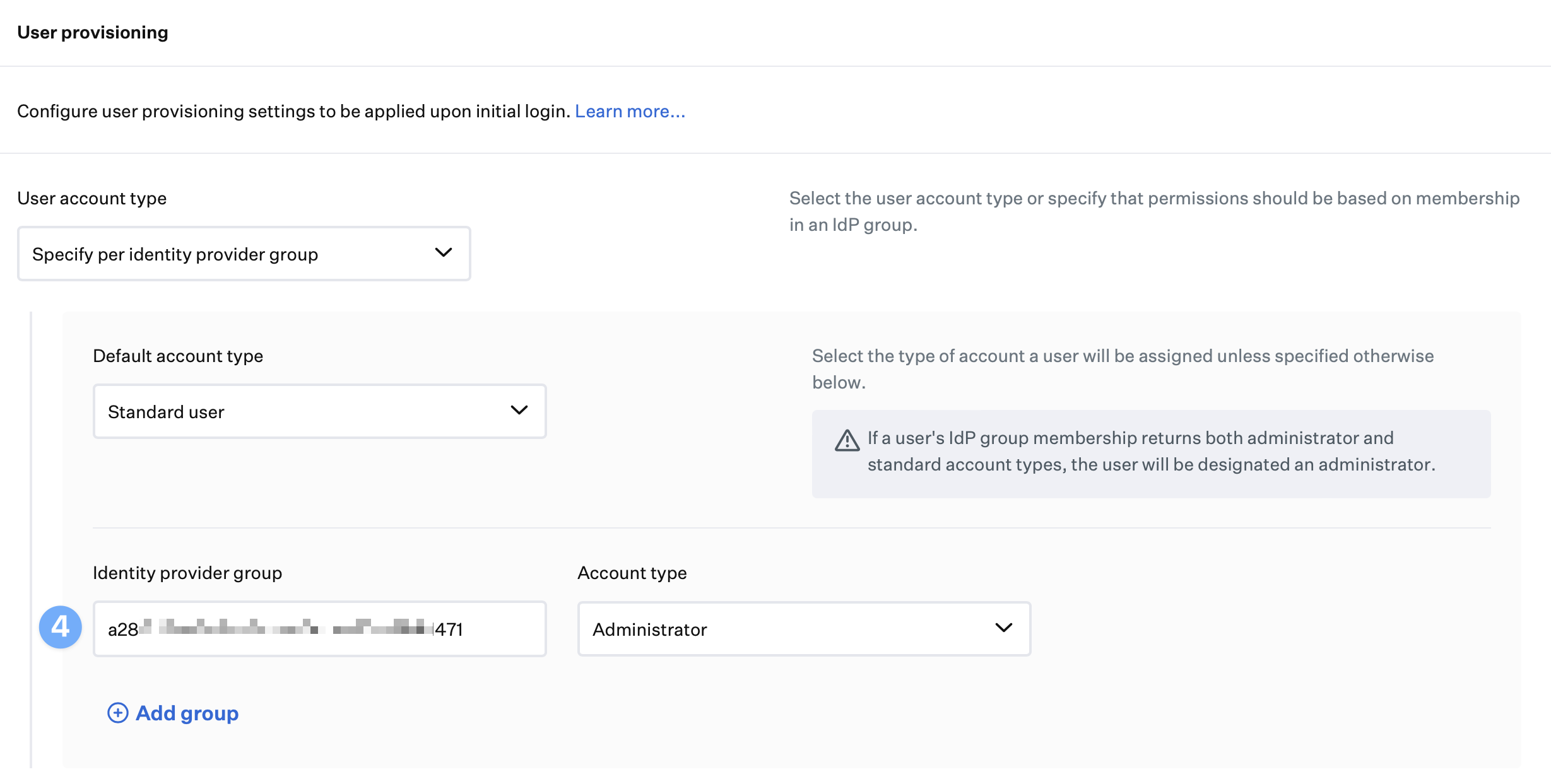

Wenn Sie die Option "Pro Identitätsanbietergruppe angeben" im Passport-Bibliothekselement verwenden, verwenden Sie die ObjectID der Entra ID-Gruppe im Feld "Identitätsanbietergruppe".

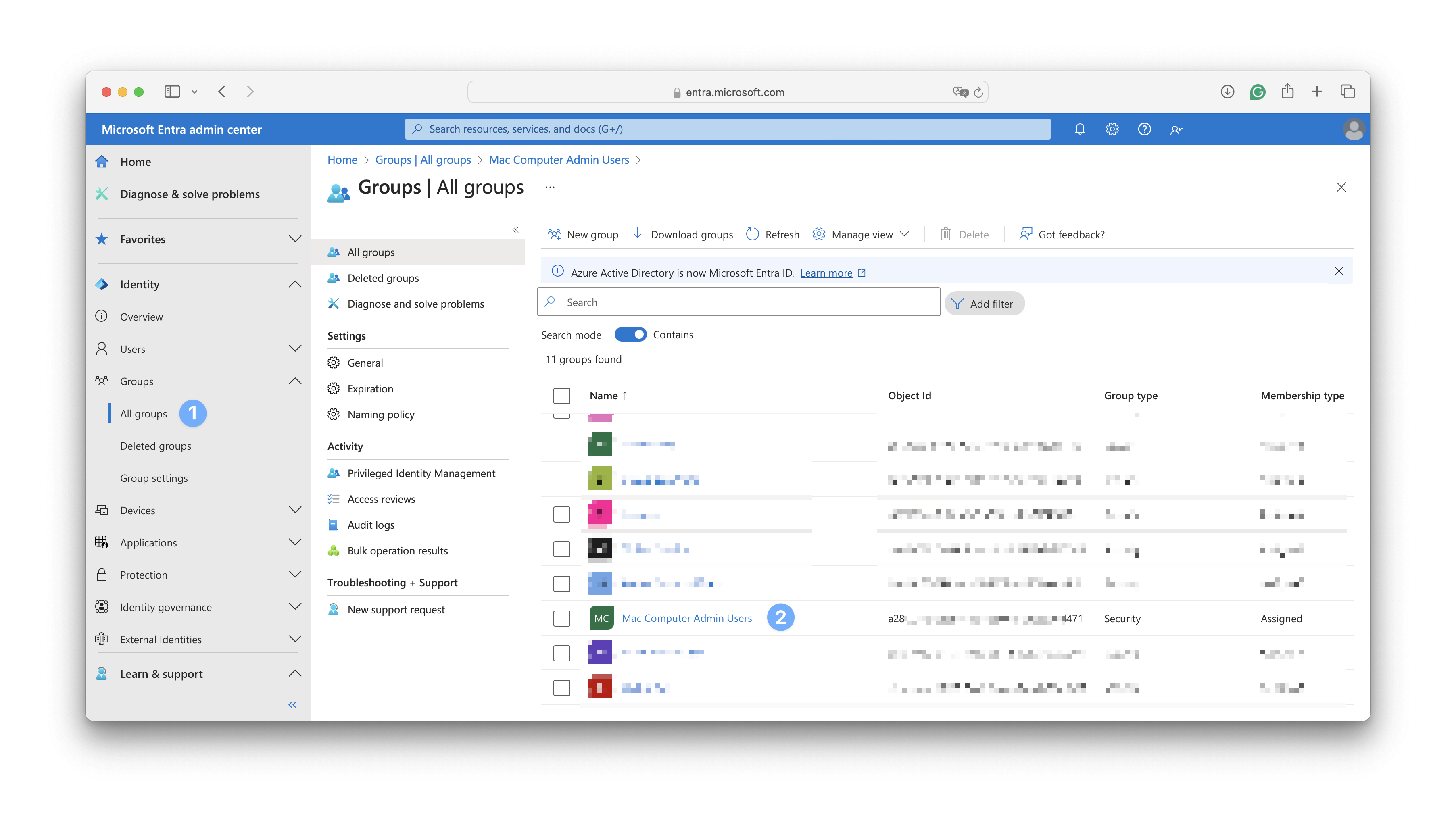

Melden Sie sich beim Microsoft Entra Admin Center an. Öffnen Sie im Navigationsmenü Identität auf der linken Seite Gruppen , und wählen Sie Alle Gruppen aus.

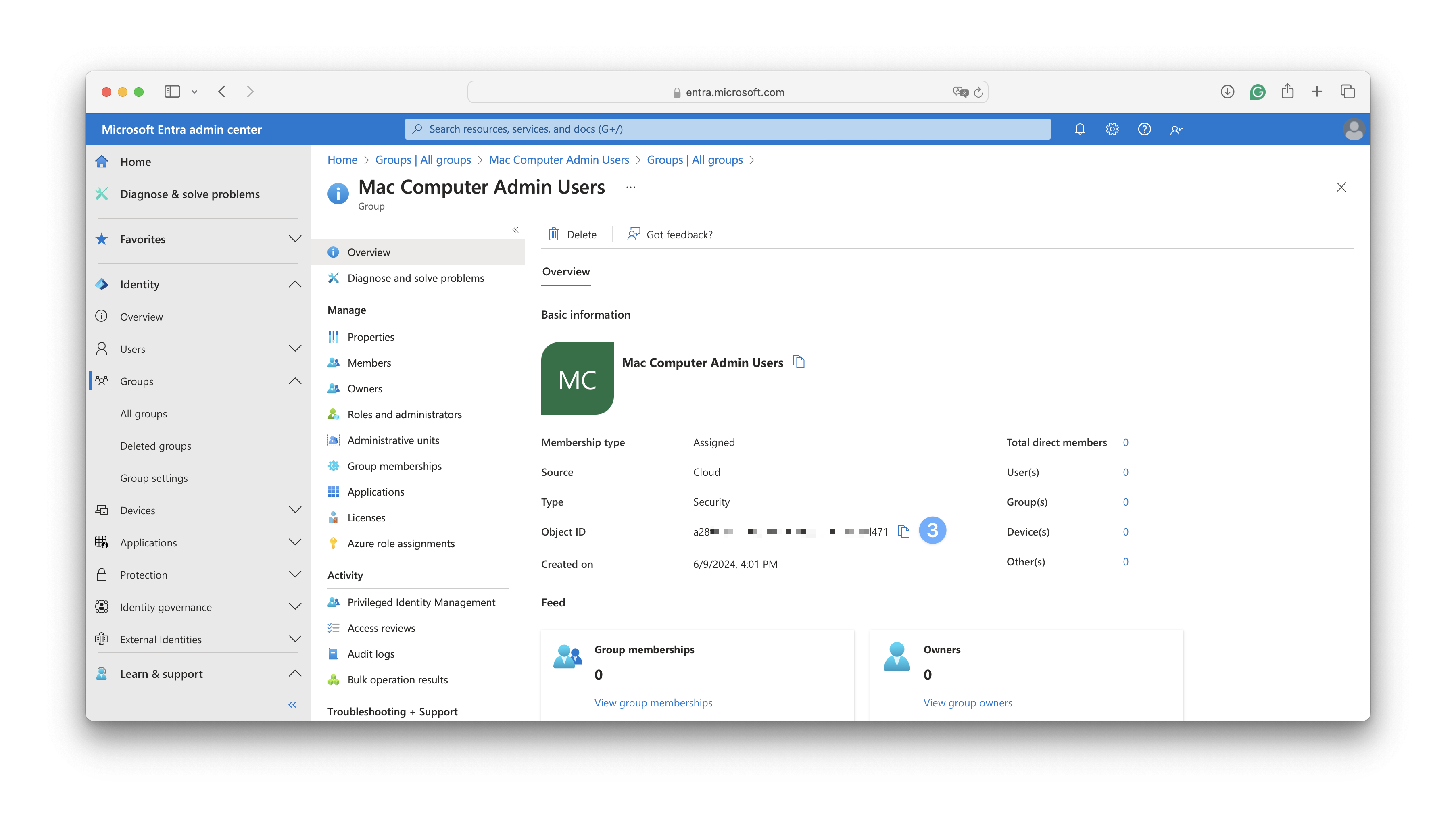

Wählen Sie die Gruppe aus, die Sie verwenden möchten. /v1/docs/de/configure-the-passport-library-item

Kopieren Sie die Objekt-ID für diese Gruppe.

Fügen Sie im Kandji Passport-Library Item im Abschnitt Benutzerbereitstellung den Wert aus dem vorherigen Abschnitt in das Feld Identitätsanbietergruppe ein.

Wiederholen Sie die vorherigen Schritte für jede weitere Entra ID-Gruppe, die Sie verwenden möchten.

Klicken Sie im Element "Passport-Library Item" auf "Speichern".

Weitere Überlegungen

Wenn Sie den Standardkontotyp auf Standardbenutzer festlegen, fügen Sie nur Administratorkontotypen in den Identitätsanbietergruppen hinzu. Sofern in Ihren Identitätsanbietergruppen nicht anders als Administratoren angegeben, werden alle Benutzer standardmäßig als Standardbenutzer erstellt.

Wenn Sie den Standardkontotyp auf Administratoren festlegen, fügen Sie nur Standardkontotypen in den Identitätsanbietergruppen hinzu. Alle Benutzer werden standardmäßig als Administratoren erstellt, sofern in Ihren Identitätsanbietergruppen nichts anderes als Standardbenutzer angegeben ist.

Problembehandlung bei Microsoft Entra ID

Wenn Sie Probleme mit Entra ID Passport haben, lesen Sie bitte unseren Supportartikel zur Fehlerbehebung bei Passport mit Microsoft Entra ID (ehemals Azure AD), um mehr über allgemeine Schritte zur Problembehandlung zu erfahren.

Nächste Schritte

Bitte fahren Sie mit dem Supportartikel Konfigurieren des Passport-Bibliothekselements fort, um Ihre Einrichtung abzuschließen.